Содержание

- 2. Цель защиты обеспечить безопасность программных средств.

- 3. Система защиты должна быть многоуровневой, адаптируемой к новым условиям функционирования, и включать в себя совокупность средств,

- 4. Для построения системы защиты необходимо: выявить уязвимые элементы вычислительной системы; выявить угрозы для выделенных элементов; сформировать

- 5. Основные виды угроз в ВС: несанкционированное использование ресурсов ВС; некорректное использование ресурсов ВС; проявление ошибок в

- 6. Возможные последствия нарушения защиты: получение секретных сведений; снижение производительности или остановка системы; невозможность загрузки системы с

- 7. Три основные задачи защиты: защита информации от хищения; защита информации от потери; защиты ВС от сбоев

- 8. Надежность ПО – способность точно и своевременно выполнять возложенные на него функции. Степень надежности ПО определяется

- 9. 4 уровня комплексной защиты информации в ВС: высший уровень, охватывающий всю территорию расположения ВС; уровень отдельных

- 10. Методы защиты делятся на 4 класса: физические; аппаратные; программные; организационные.

- 11. Физическая защита применяется в основном на верхнем уровне. Аппаратная защита входит в состав самой ЭВМ или

- 12. Организационная защита – совокупность организационно-технических мероприятий, разработка и принятие законодательных актов по вопросам защиты информации, морально-этические

- 13. Программно-аппаратные методы защиты защита от несанкционированного доступа к ресурсам пользователей и программ; защита от несанкционированного использования

- 14. Защита от несанкционированного доступа к ресурсам со стороны пользователей и программ реализуется в основном двумя способами:

- 15. Идентификация позволяет субъекту (пользователю, процессу, действующему от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя

- 16. Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве

- 17. Защита от несанкционированного использования ресурсов при наличии доступа предусматривает следующие варианты: от копирования; от исследования (программ);

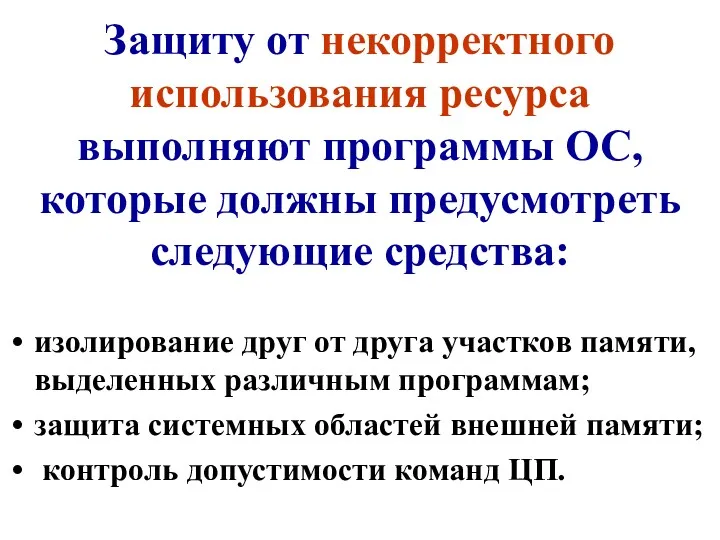

- 18. Защиту от некорректного использования ресурса выполняют программы ОС, которые должны предусмотреть следующие средства: изолирование друг от

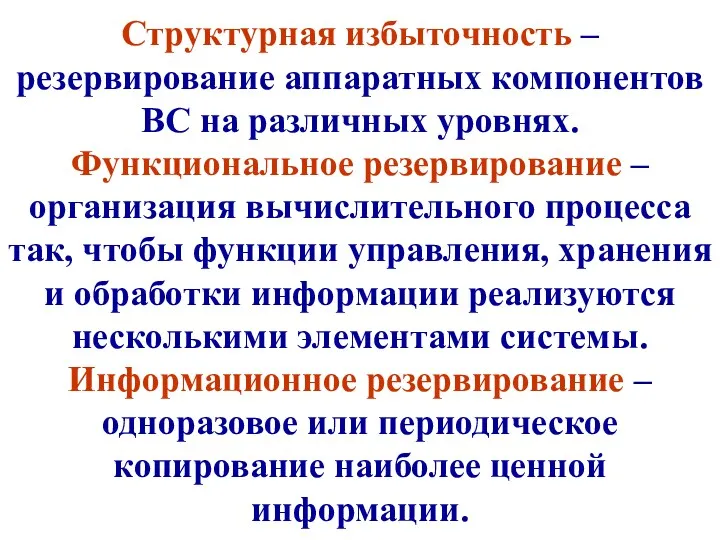

- 19. Структурная избыточность – резервирование аппаратных компонентов ВС на различных уровнях. Функциональное резервирование – организация вычислительного процесса

- 21. Скачать презентацию

Поколения ЭВМ

Поколения ЭВМ Ассасины. Правда или вымысел?

Ассасины. Правда или вымысел? Объединение компьютеров в локальную компьютерную сеть. Организация работы пользователей в локальных компьютерных сетях

Объединение компьютеров в локальную компьютерную сеть. Организация работы пользователей в локальных компьютерных сетях Команда Случайное

Команда Случайное FL Studio

FL Studio Альфа-Авто 5. Решение для автобизнеса

Альфа-Авто 5. Решение для автобизнеса Арифметические основы организации ЭВМ

Арифметические основы организации ЭВМ История становления информатики как междисциплинарного направления во второй половине XX века

История становления информатики как междисциплинарного направления во второй половине XX века Урок по теме Действия с фрагментом рисунка в графическом редакторе Paint

Урок по теме Действия с фрагментом рисунка в графическом редакторе Paint Ақпараттық ресурстарды қалыптастыру

Ақпараттық ресурстарды қалыптастыру Автоматизация тестирования Регулярные выражения

Автоматизация тестирования Регулярные выражения Защита информации от вредоносных программ

Защита информации от вредоносных программ GUI тулкиты

GUI тулкиты Сучасні інформаційні технології в освіті

Сучасні інформаційні технології в освіті Тестовая документация

Тестовая документация Организация работы психолога в удаленном режиме

Организация работы психолога в удаленном режиме Избранные главы информатики. Лекция 2

Избранные главы информатики. Лекция 2 Создание школьного медиахолдинга

Создание школьного медиахолдинга Искусственный интеллект вокруг нас и будет ли восстание машин

Искусственный интеллект вокруг нас и будет ли восстание машин Opera Mini Password Recovery Number

Opera Mini Password Recovery Number Музейно-мемориальный комплекс ГАРНИЗОН Монино

Музейно-мемориальный комплекс ГАРНИЗОН Монино Компьютер. (Начальная школа)

Компьютер. (Начальная школа) Оценка официальных пабликов Хабаровского края. Экспертное интервью

Оценка официальных пабликов Хабаровского края. Экспертное интервью Web-дизайн color:red;”> Урок 27. Css. Цвет и фон.Урок 28. Css. Свойства стиля списков.Форматирование HTML-документаТекст можно разделить тегами на смысловые блоки: заголовки, абзацы. Дополнительное разделение текста осуществляется переходом на но

Web-дизайн color:red;”> Урок 27. Css. Цвет и фон.Урок 28. Css. Свойства стиля списков.Форматирование HTML-документаТекст можно разделить тегами на смысловые блоки: заголовки, абзацы. Дополнительное разделение текста осуществляется переходом на но Памятка по информационной безопасности в виртуальной реальности

Памятка по информационной безопасности в виртуальной реальности Штриховой код. Линейные и двухмерные штрих-коды

Штриховой код. Линейные и двухмерные штрих-коды Управление компьютером с помощью меню

Управление компьютером с помощью меню Моделирование номерка в Компас 3D

Моделирование номерка в Компас 3D