Содержание

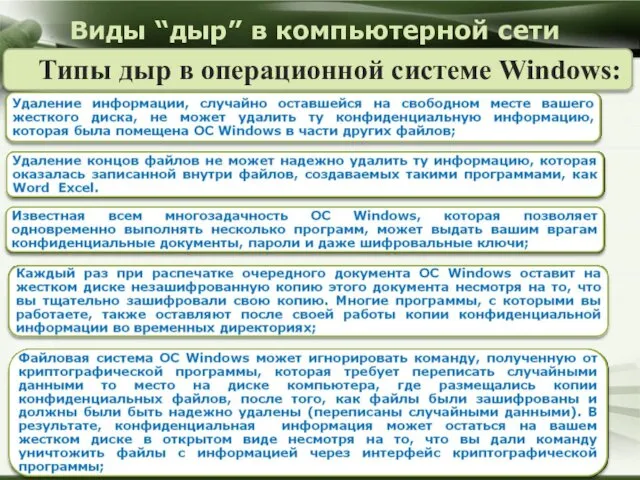

- 2. Виды “дыр” в компьютерной сети Типы дыр в операционной системе Windows:

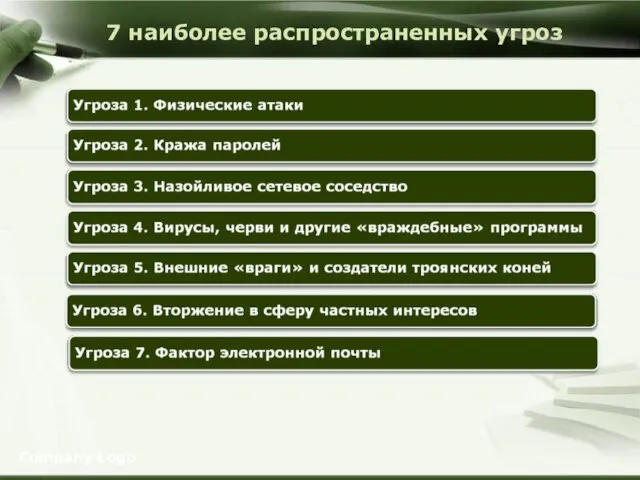

- 3. Company Logo 7 наиболее распространенных угроз

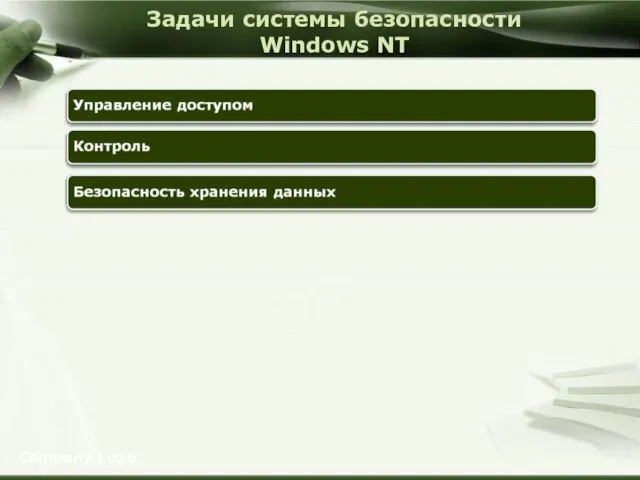

- 4. Company Logo Задачи системы безопасности Windows NT

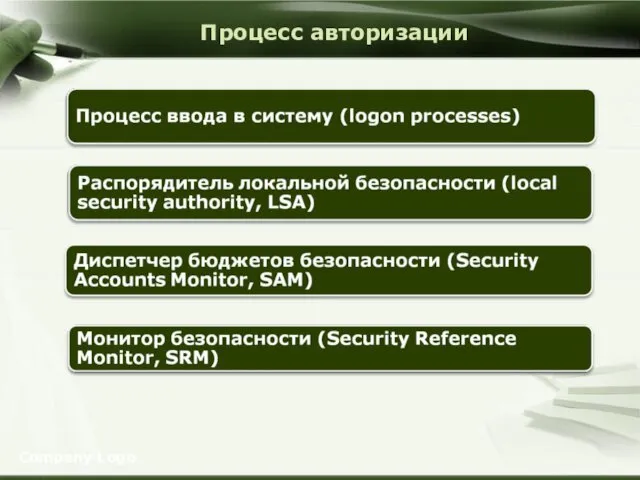

- 5. Company Logo Процесс авторизации

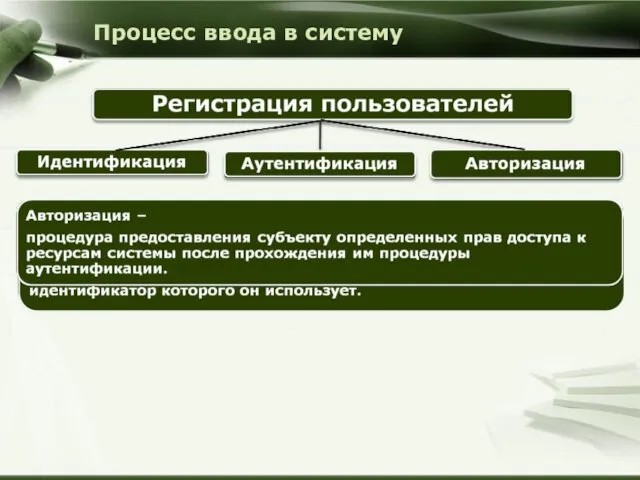

- 6. Процесс ввода в систему

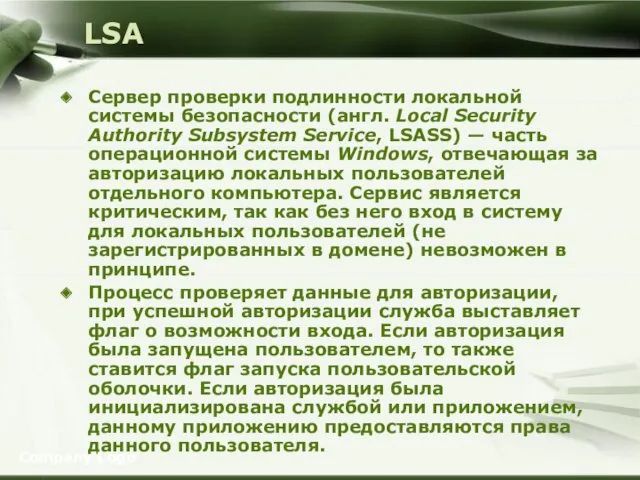

- 7. LSA Сервер проверки подлинности локальной системы безопасности (англ. Local Security Authority Subsystem Service, LSASS) — часть

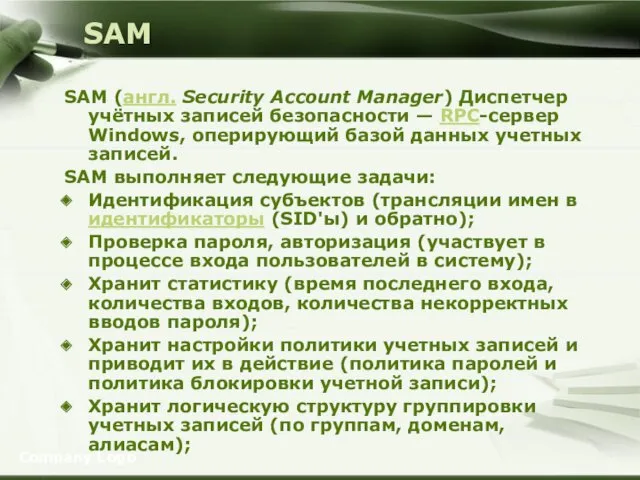

- 8. SAM SAM (англ. Security Account Manager) Диспетчер учётных записей безопасности — RPC-сервер Windows, оперирующий базой данных

- 9. SAM Контролирует доступ к базе учетных записей; Предоставляет программный интерфейс для управления базой учетных записей. База

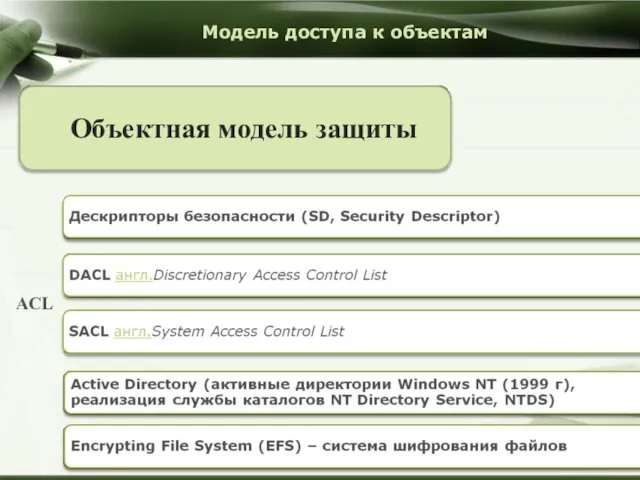

- 10. Модель доступа к объектам Объектная модель защиты ACL

- 11. Дескрипторы безопасности Каждому контейнеру и объекту в сети назначается набор данных, относящихся к управлению доступом. Этот

- 12. Дескрипторы безопасности Разрешения определяются в дескрипторе безопасности объекта. Разрешения сопоставляются, или назначаются, конкретным пользователям или группам.

- 13. DACL и SACL Списки DACL обеспечивают программное управление доступом к защищенным ресурсам, в то время как

- 14. DACL DACL, англ. Discretionary Access Control List — список избирательного управления доступом, контролируемый владельцем объекта и

- 15. SACL SACL, англ. System Access Control List — список управления доступом к объектам Microsoft Windows, используемый

- 16. Active Directory Active Directory («Активный каталог», AD) — LDAP) — LDAP-совместимая реализация службы каталогов) — LDAP-совместимая

- 17. Система шифрования файлов (EFS) Encrypting File System (EFS) — система шифрования данныхEncrypting File System (EFS) —

- 18. Система шифрования файлов (EFS) Аутентификация пользователя и права доступа к ресурсам, имеющие место в NT, работают,

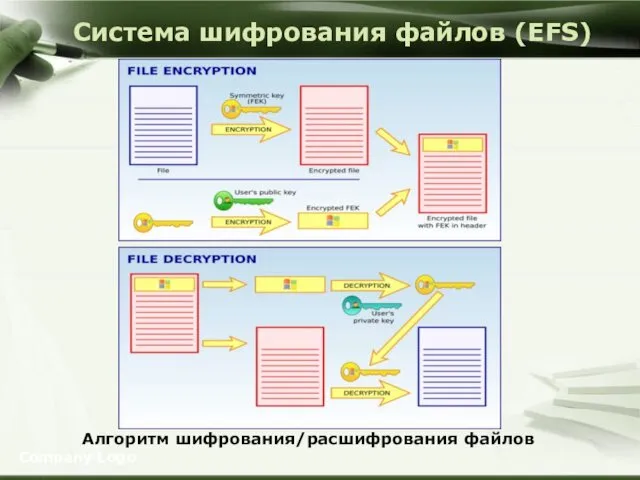

- 19. Система шифрования файлов (EFS) Алгоритм шифрования/расшифрования файлов Company Logo Система шифрования файлов (EFS)

- 20. Company Logo Использование файловой системы NTFS Управление доступом к объектам

- 21. NTFS NTFS — стандартная файловая система для семейства операционных систем Windows NT фирмы Microsoft. NTFS поддерживает

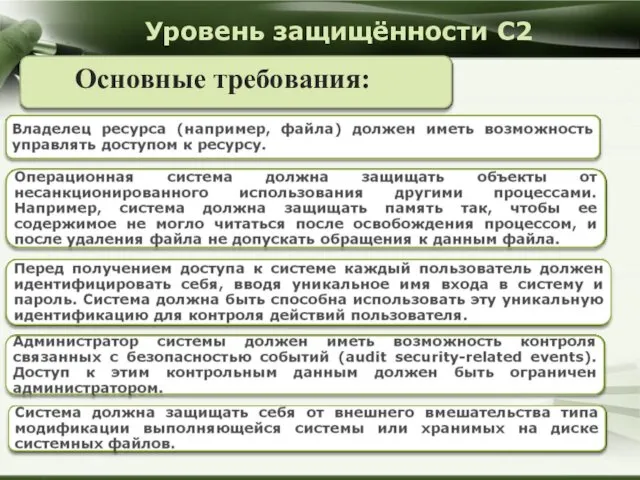

- 22. Уровень защищённости C2 Основные требования:

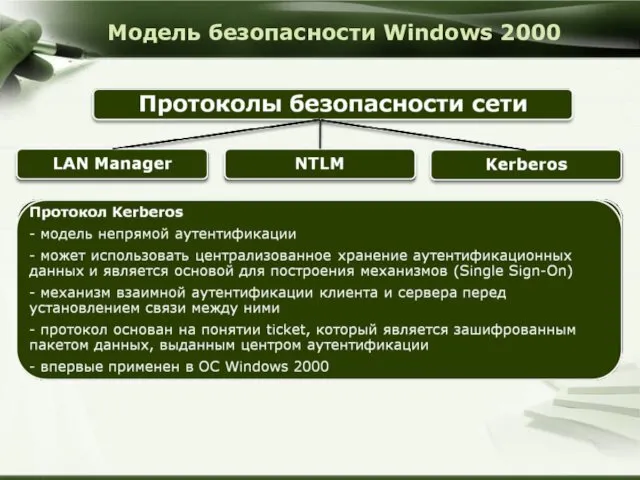

- 23. Модель безопасности Windows 2000

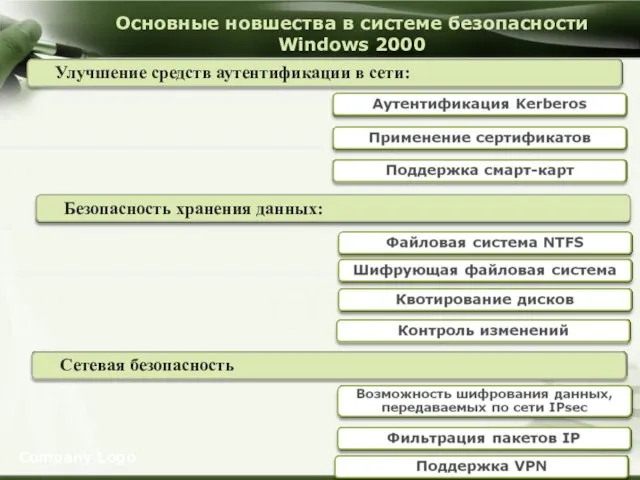

- 24. Основные новшества в системе безопасности Windows 2000 Company Logo Улучшение средств аутентификации в сети: Безопасность хранения

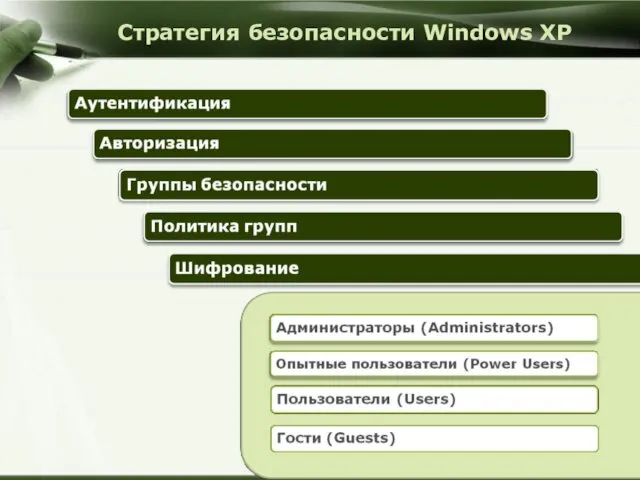

- 25. Стратегия безопасности Windows XP

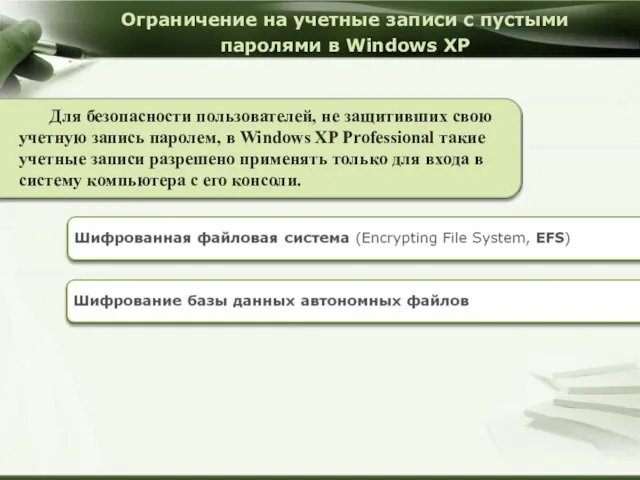

- 26. Ограничение на учетные записи с пустыми паролями в Windows XP Для безопасности пользователей, не защитивших свою

- 27. Управляемый доступ к сети в Windows XP Windows XP содержит встроенную подсистему безопасности для предотвращения вторжений.

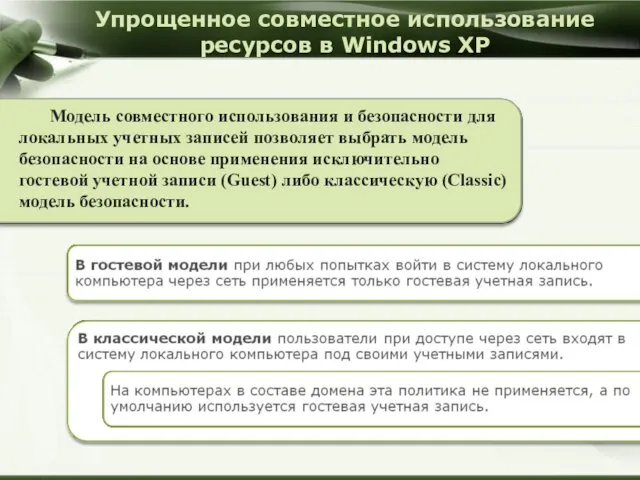

- 28. Упрощенное совместное использование ресурсов в Windows XP Модель совместного использования и безопасности для локальных учетных записей

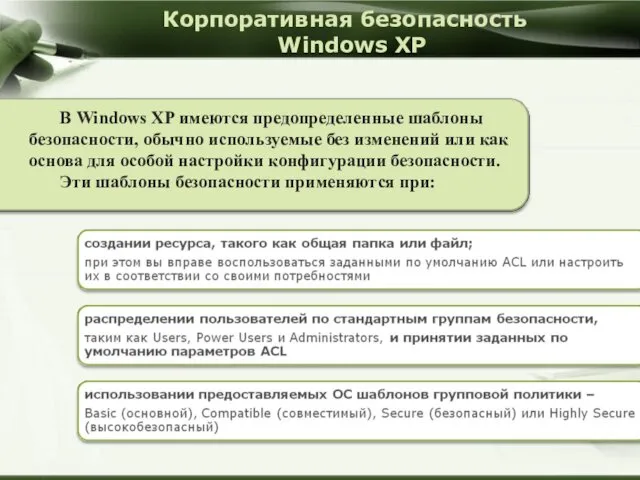

- 29. Корпоративная безопасность Windows XP В Windows XP имеются предопределенные шаблоны безопасности, обычно используемые без изменений или

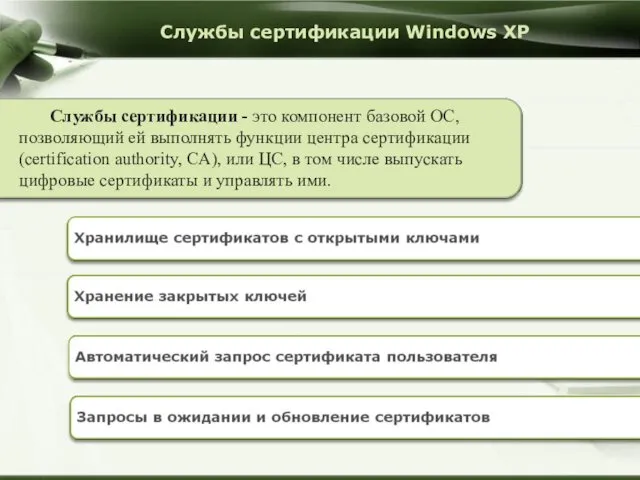

- 30. Службы сертификации Windows XP Службы сертификации - это компонент базовой ОС, позволяющий ей выполнять функции центра

- 31. Личная конфиденциальность в Windows XP Возможности обеспечения личной конфиденциальности в Windows XP Professional такие же, как

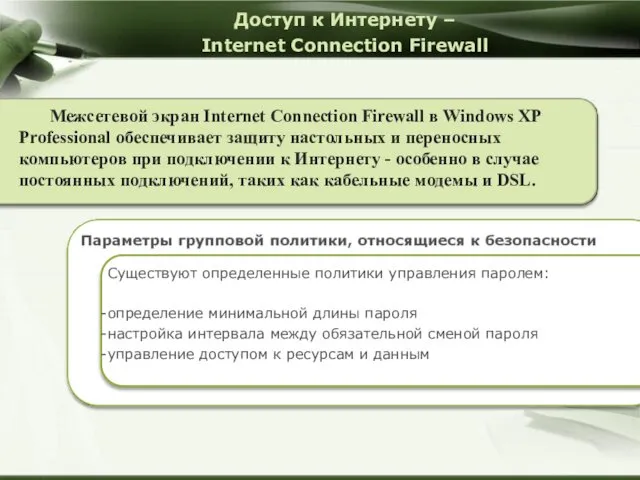

- 32. Доступ к Интернету – Internet Connection Firewall Межсетевой экран Internet Connection Firewall в Windows XP Professional

- 33. Политика ограничения используемых приложений в Windows XP Эта политика предоставляет администраторам механизм определения и управления ПО,

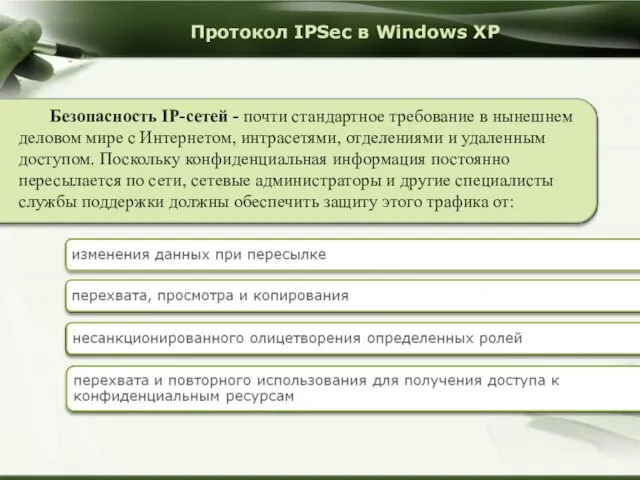

- 34. Протокол IPSec в Windows XP Безопасность IP-сетей - почти стандартное требование в нынешнем деловом мире с

- 35. Поддержка смарт-карт в Windows XP Смарт-карта - это устройство с интегральной схемой, предназначенное для безопасного хранения

- 37. Скачать презентацию

Мастер-класс по печатным СМИ

Мастер-класс по печатным СМИ Нейронные сети. Возможности применения и перспективы развития

Нейронные сети. Возможности применения и перспективы развития Prefer class hierarchies to tagged classes. (Item 20, 21, 22)

Prefer class hierarchies to tagged classes. (Item 20, 21, 22) Моделирование

Моделирование Морской бой. Описание программы

Морской бой. Описание программы Бази даних. Системи управління базами даних

Бази даних. Системи управління базами даних Принципы объектно-ориентированного проектирования

Принципы объектно-ориентированного проектирования Представление аналогового сигнала в цифровом виде (лекция 20)

Представление аналогового сигнала в цифровом виде (лекция 20) Объекты и их имена

Объекты и их имена Файлы и файловая система

Файлы и файловая система Windows System Programming

Windows System Programming Розв’язування крайових задач для звичайних диференціальних рівнянь методом Гальоркіна

Розв’язування крайових задач для звичайних диференціальних рівнянь методом Гальоркіна Електронне спілкування

Електронне спілкування Введение в PL/SQL

Введение в PL/SQL Технология быстрого описания бизнес-процессов

Технология быстрого описания бизнес-процессов Текстовая информация. Тексты в памяти компьютера. Текстовые редакторы и процессоры

Текстовая информация. Тексты в памяти компьютера. Текстовые редакторы и процессоры Creating Session Beans

Creating Session Beans Уроки по теме Одномерный массив

Уроки по теме Одномерный массив Компьютерная графика и анимация. Векторная графика

Компьютерная графика и анимация. Векторная графика Компьютерная арифметика

Компьютерная арифметика Медицинское мобильное приложение Приоритет

Медицинское мобильное приложение Приоритет Информационные технологии в профессиональной деятельности. Автоматизированные банковские системы и рабочие места

Информационные технологии в профессиональной деятельности. Автоматизированные банковские системы и рабочие места Курсовая работа по дисциплине: системное программирование. Диспетчер файлов

Курсовая работа по дисциплине: системное программирование. Диспетчер файлов Обработка информации. Создание движущихся изображений. 5 класс

Обработка информации. Создание движущихся изображений. 5 класс Интегрированный урок английского языка и информатики

Интегрированный урок английского языка и информатики Программное обеспечение

Программное обеспечение Основы логики

Основы логики 5.7. Служба каталогов сетевых серверных ОС

5.7. Служба каталогов сетевых серверных ОС