Содержание

- 2. Счастливый случай

- 3. I гейм. "Дальше, дальше..." 2 команде 1 команде

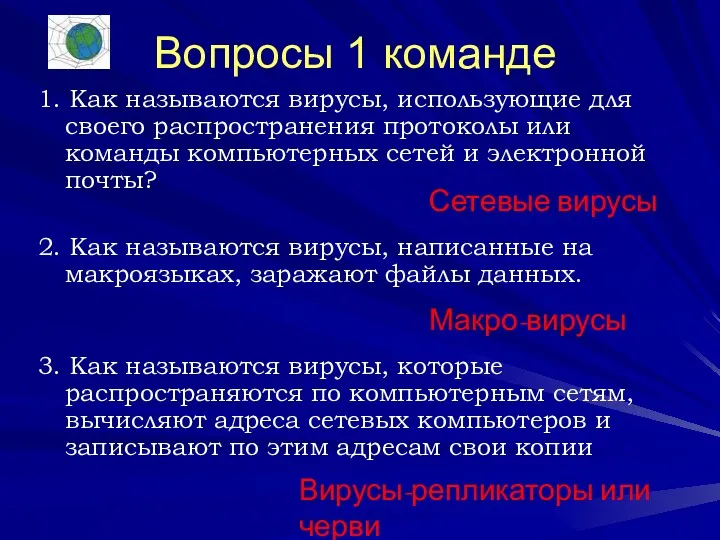

- 4. Вопросы 1 команде 1. Как называются вирусы, использующие для своего распространения протоколы или команды компьютерных сетей

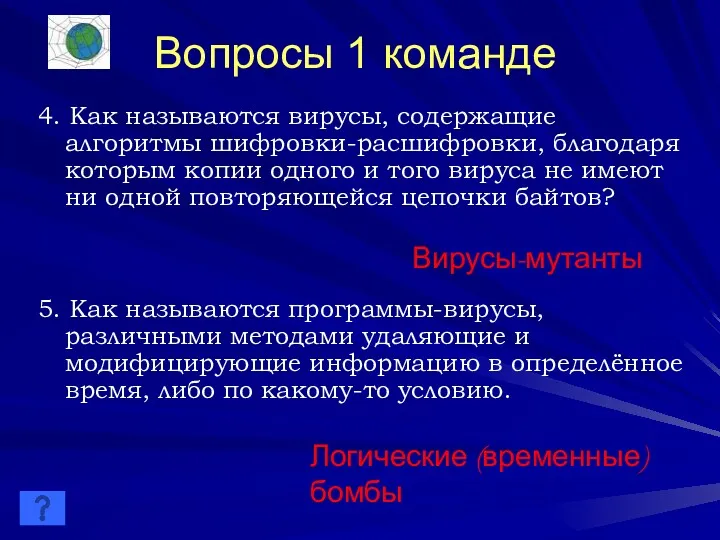

- 5. Вопросы 1 команде 4. Как называются вирусы, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того

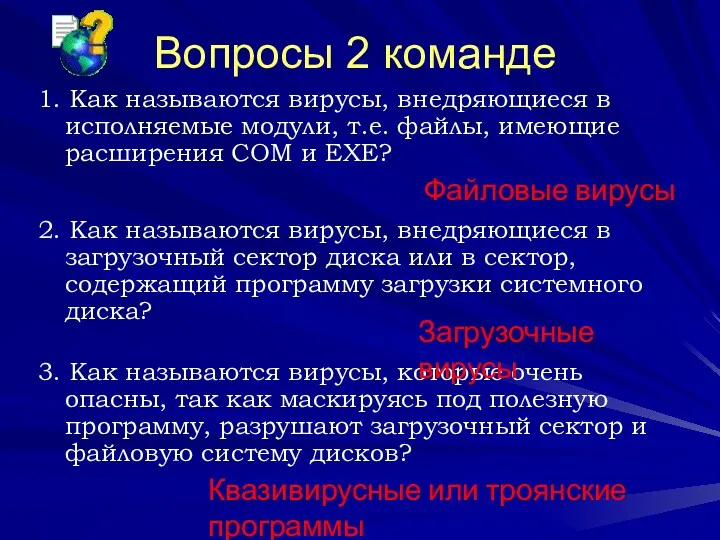

- 6. Вопросы 2 команде 1. Как называются вирусы, внедряющиеся в исполняемые модули, т.е. файлы, имеющие расширения COM

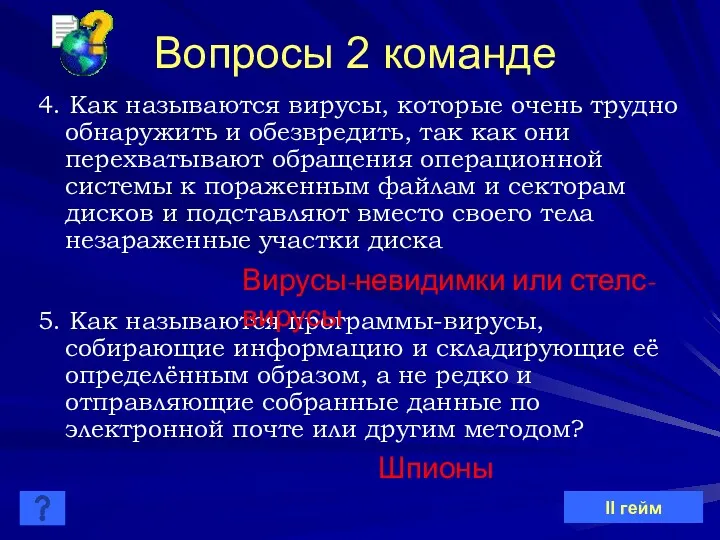

- 7. Вопросы 2 команде 4. Как называются вирусы, которые очень трудно обнаружить и обезвредить, так как они

- 8. II гейм. «Заморочки из бочки»

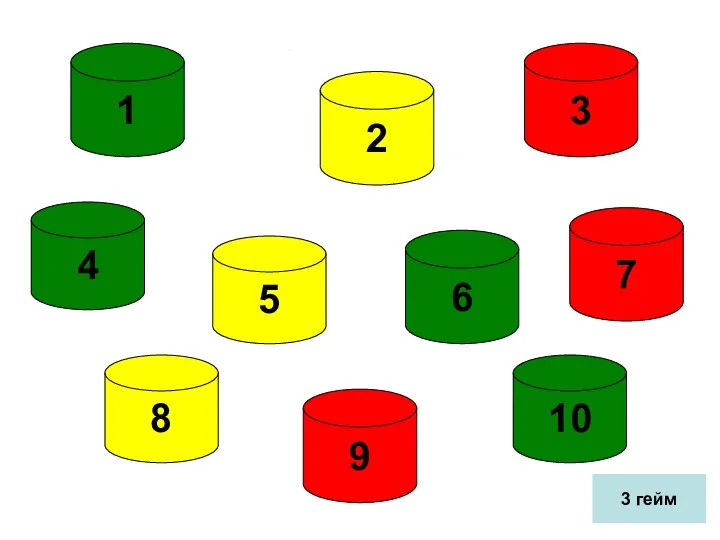

- 9. 1 4 8 5 7 10 2 6 3 гейм 3 9

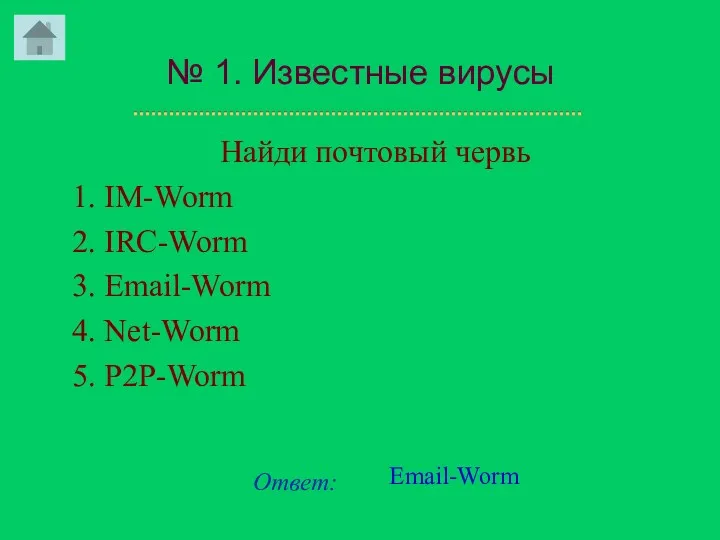

- 10. № 1. Известные вирусы Найди почтовый червь 1. IM-Worm 2. IRC-Worm 3. Email-Worm 4. Net-Worm 5.

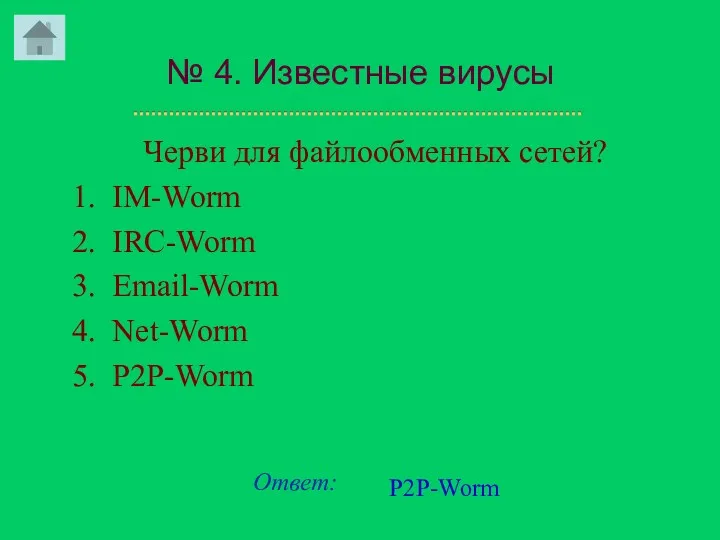

- 11. № 4. Известные вирусы Черви для файлообменных сетей? 1. IM-Worm 2. IRC-Worm 3. Email-Worm 4. Net-Worm

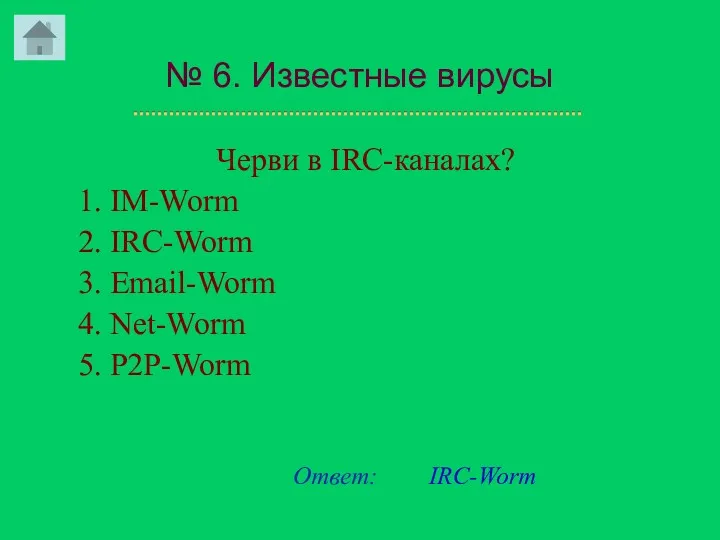

- 12. № 6. Известные вирусы Черви в IRC-каналах? 1. IM-Worm 2. IRC-Worm 3. Email-Worm 4. Net-Worm 5.

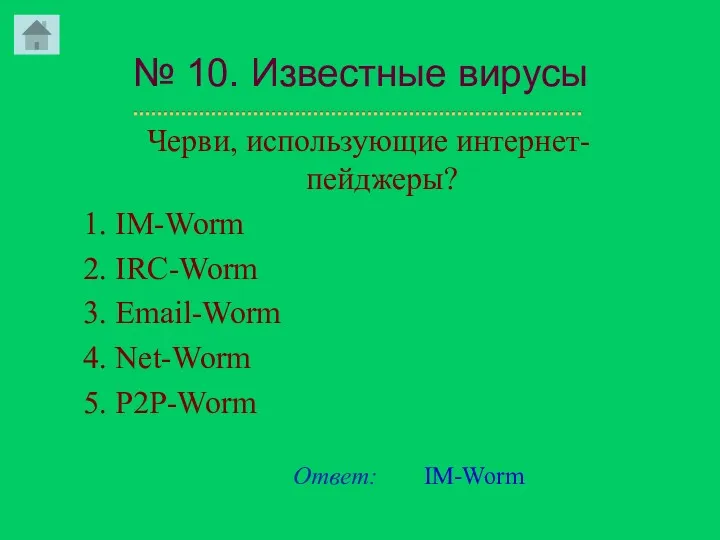

- 13. № 10. Известные вирусы Черви, использующие интернет-пейджеры? 1. IM-Worm 2. IRC-Worm 3. Email-Worm 4. Net-Worm 5.

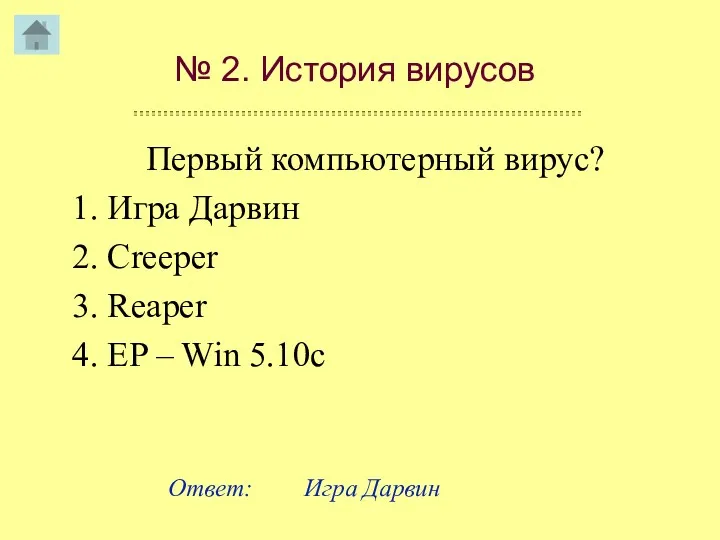

- 14. № 2. История вирусов Первый компьютерный вирус? 1. Игра Дарвин 2. Creeper 3. Reaper 4. EP

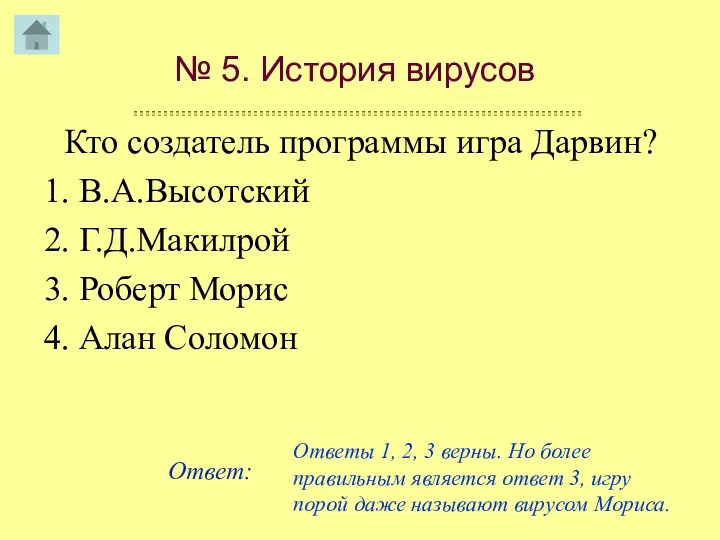

- 15. № 5. История вирусов Кто создатель программы игра Дарвин? 1. В.А.Высотский 2. Г.Д.Макилрой 3. Роберт Морис

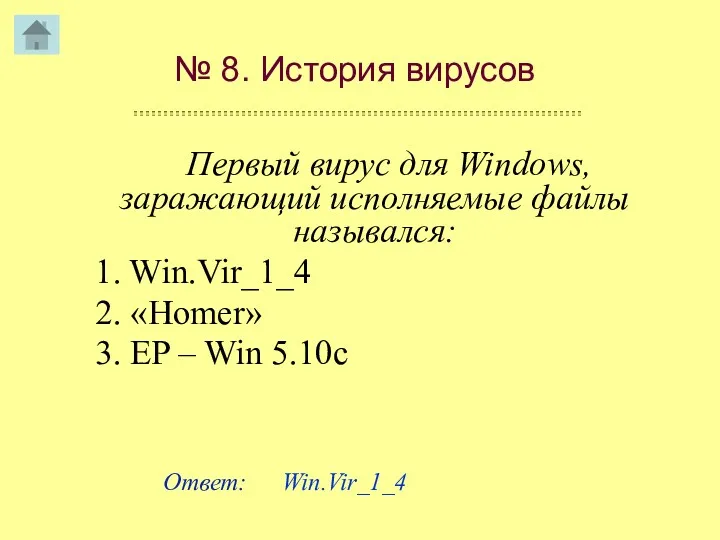

- 16. № 8. История вирусов Первый вирус для Windows, заражающий исполняемые файлы назывался: 1. Win.Vir_1_4 2. «Homer»

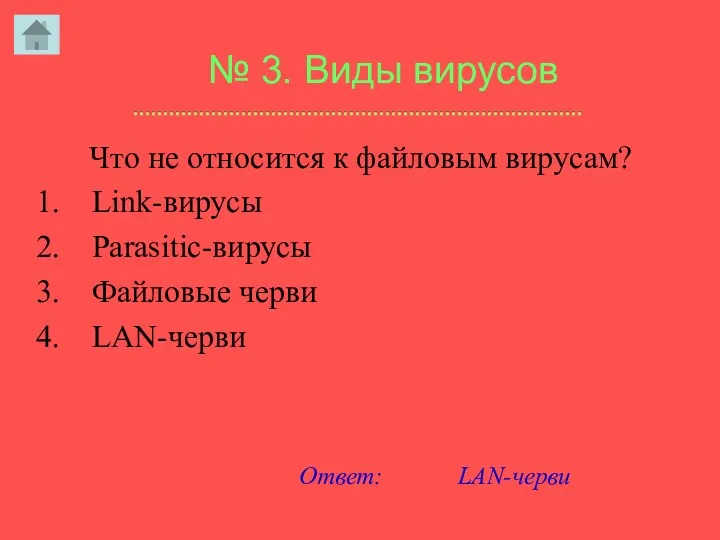

- 17. № 3. Виды вирусов Что не относится к файловым вирусам? Link-вирусы Parasitic-вирусы Файловые черви LAN-черви Ответ:

- 18. № 7. Счастливый Бочонок

- 19. № 9. Виды вирусов Что не относится к троянским программа? Утилиты несанкционированного удаленного управления Overwriting-вирусы Дропперы

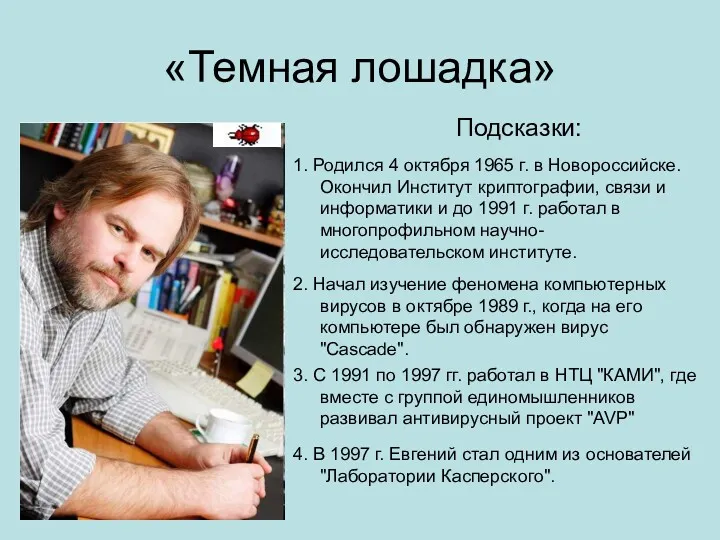

- 20. III гейм. "Темная лошадка"

- 21. «Темная лошадка» Подсказки: 1. Родился 4 октября 1965 г. в Новороссийске. Окончил Институт криптографии, связи и

- 22. IV Мини-гейм "Ты - мне, я - тебе"

- 23. V гейм "Гонка за лидером"

- 24. 1. По среде обитания вирусы классифицируют на: 1) резидентные, нерезидентные; 2) не опасные, опасные, очень опасные;

- 25. 2. Герундий – это: 1) резидентный вирус; 2) нерезидентный вирус; 3) неличная форма глагола; 4) третья

- 26. 3. Наиболее опасные свойства компьютерного вируса — способность к: 1) удалению данных и модификации себя; 2)

- 27. 4. По особенностям алгоритма вирусы можно классифицировать на: 1) резидентные и нерезидентные; 2) не опасные, опасные,

- 28. 5. Термин «информатизация общества» обозначает: 1) целенаправленное и эффективное использование информации во всех областях человеческой деятельности

- 29. 6. Развитый рынок информационных продуктов и услуг, изменения в структуре экономики, массовое использование информационных и коммуникационных

- 30. 7. Компьютерные вирусы - это: 1) вредоносные программы, которые возникают в связи со сбоями в аппаратных

- 31. 8. Какой законодательный акт регламентирует отношения в области защиты авторских и имущественных прав в области информатизации?

- 32. 9. Для написания самостоятельной работы вы скопировали из Интернета полный текст нормативно-правового акта. Нарушили ли вы

- 33. 10. Можно ли разместить на своем сайте в Интернете опубликованную в печати статью какого-нибудь автора? 1)

- 35. Скачать презентацию

Компьютерные сети, интернет и мультимедиа технологии

Компьютерные сети, интернет и мультимедиа технологии Алгоритмы обработки текстовых данных

Алгоритмы обработки текстовых данных Хранение и обработка информации в базах данных

Хранение и обработка информации в базах данных Программирование на языке Python. Базовый уровень

Программирование на языке Python. Базовый уровень Усадьба Прекрасные зори

Усадьба Прекрасные зори Графические возможности языка Visual Basic

Графические возможности языка Visual Basic Информационные технологии – основа роста эффективности государственного управления

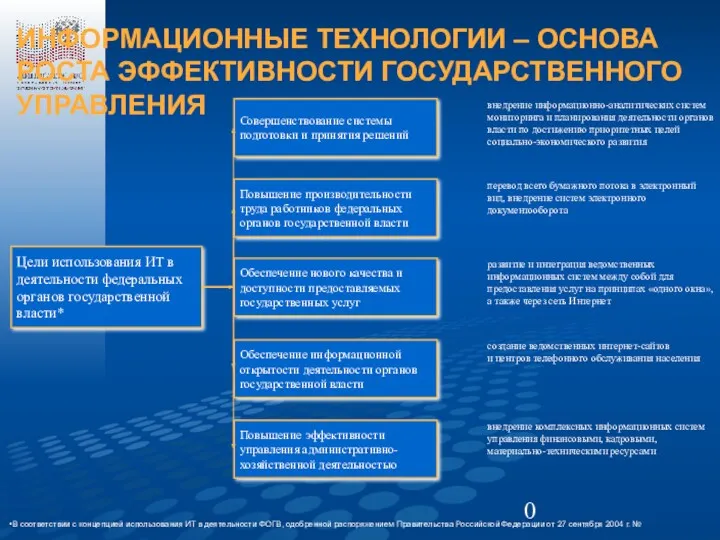

Информационные технологии – основа роста эффективности государственного управления Вёрстка и дизайн газетной статьи

Вёрстка и дизайн газетной статьи класс. 04.02.22

класс. 04.02.22 Операційні системи. Керування введенням-виведенням в ОС Linux, UNIX, Windows. (Лекція 11)

Операційні системи. Керування введенням-виведенням в ОС Linux, UNIX, Windows. (Лекція 11) Wireshark

Wireshark Тема Множество. Подмножество

Тема Множество. Подмножество Оформление газет

Оформление газет Рекурсивные структуры данных. Списки в Prolog

Рекурсивные структуры данных. Списки в Prolog Правовая информатика. Освоение информационных аспектов юридической деятельности

Правовая информатика. Освоение информационных аспектов юридической деятельности World Wide Web Всемирная паутина (11 класс)

World Wide Web Всемирная паутина (11 класс) Сложные структуры данных. Связные списки

Сложные структуры данных. Связные списки Доклад Когнитивная педагогическая технология, районное методическое объединение учителей информатики

Доклад Когнитивная педагогическая технология, районное методическое объединение учителей информатики Файлы. Функции для работы с файлами

Файлы. Функции для работы с файлами КВН по информатике

КВН по информатике Триггеры. DML-триггеры

Триггеры. DML-триггеры Кодирование текстовой информации. Кодировки русского алфавита. (8 класс)

Кодирование текстовой информации. Кодировки русского алфавита. (8 класс) Бази даних. Інформаційні системи. (Тема 1)

Бази даних. Інформаційні системи. (Тема 1) Персональный компьютер как система

Персональный компьютер как система Алгоритми сортування

Алгоритми сортування Этапы НИД и источники научного знания. (Лекция 3)

Этапы НИД и источники научного знания. (Лекция 3) Лекции по программированию на ассемблере

Лекции по программированию на ассемблере Еталонна архітектура хмарних обчислень (Cloud Computing Reference Architecture)

Еталонна архітектура хмарних обчислень (Cloud Computing Reference Architecture)