Содержание

- 2. Безопасность информации (данных) — состояние защищенности информации (данных), при котором обеспечены её (их), доступность, целостность, Конфиденциальность.

- 3. Защита информации — комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности

- 4. ♦доступность информации – возможность субъекта осуществлять определенные действия с информацией (избежание временного или постоянного сокрытия информации

- 5. ♦ целостность информации – свойство сохранять свою структуру и содержание в процессе хранения, использования и передачи

- 6. конфиденциальность информации – свойство информации быть доступной только ограниченному кругу пользователей, прошедших соответствующую проверку и допущенных

- 7. Выделяют и другие не всегда обязательные категории модели безопасности: аутентичность или подлинность —возможность установления автора информации;

- 8. ИБ предприятия личная ИБ ИБ государства ИБ по уровню применения разделяется на: Информационная безопасность организации —

- 9. Человек – член общества Человек – живой организм Правовая безопасность Защищенность систем жизнеобеспечения Информационная безопасность государства

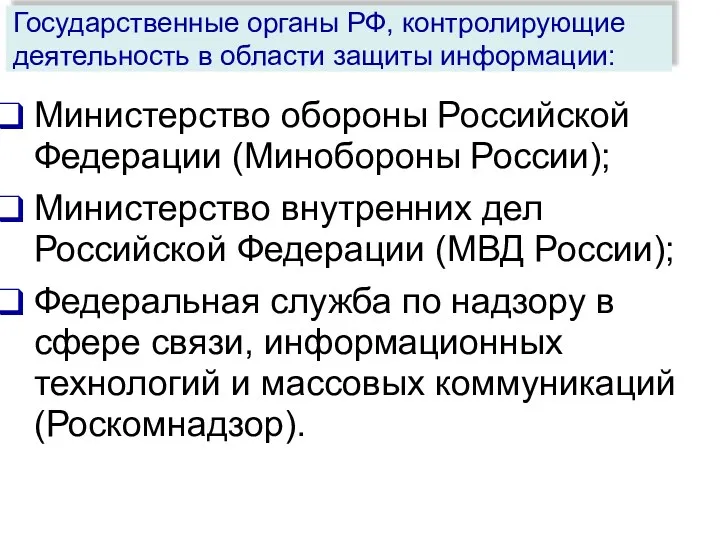

- 10. Государственные органы РФ, контролирующие деятельность в области защиты информации: Комитет Государственной думы по безопасности; Совет безопасности

- 11. Министерство обороны Российской Федерации (Минобороны России); Министерство внутренних дел Российской Федерации (МВД России); Федеральная служба по

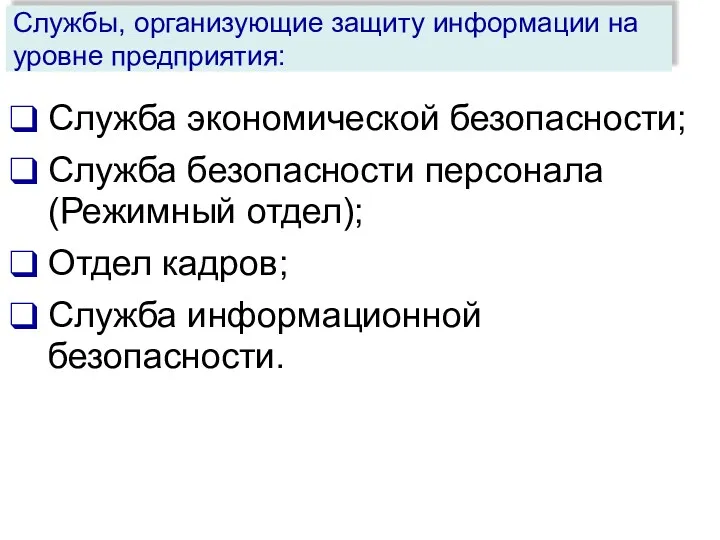

- 12. Служба экономической безопасности; Служба безопасности персонала (Режимный отдел); Отдел кадров; Служба информационной безопасности. Службы, организующие защиту

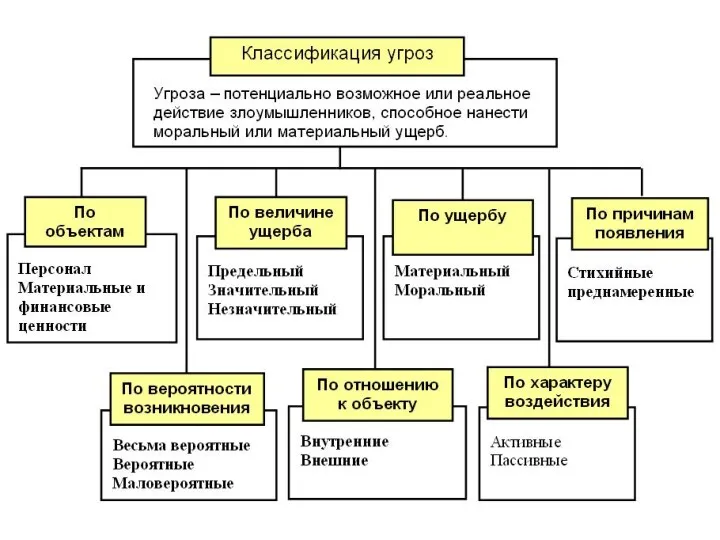

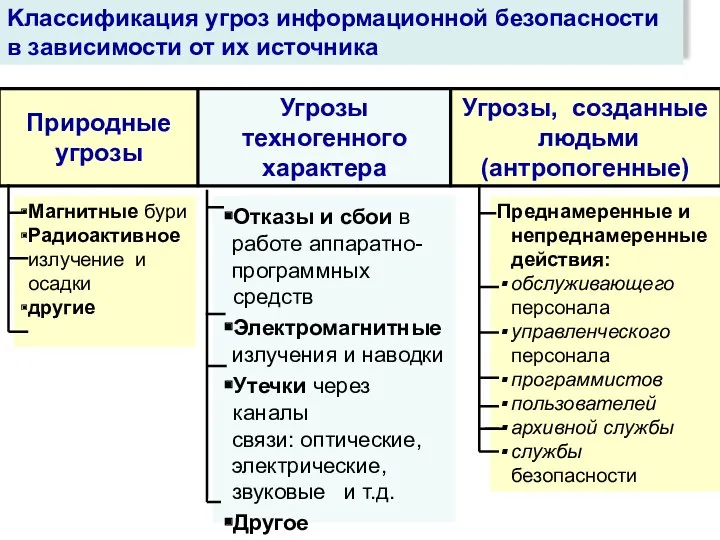

- 14. Kлассификация угроз информационной безопасности в зависимости от их источника Магнитные бури Радиоактивное излучение и осадки другие

- 15. Отказы пользователей (непреднамеренные, намеренные) Отказ системы Сетевые атаки и прочее. Угрозы доступности и целостности информации

- 16. ♦ Утечка —бесконтрольный выход КИ за пределы организации или круга лиц, которым, она была доверена. ♦

- 17. Разглашение ‑ это умышленные или неосторожные действия с КИ, приведшие к ознакомлению с КИ лиц, не

- 18. государственная, коммерческая, служебная, банковская тайна; персональные данные интеллектуальная собственность. Основные виды защищаемой информации

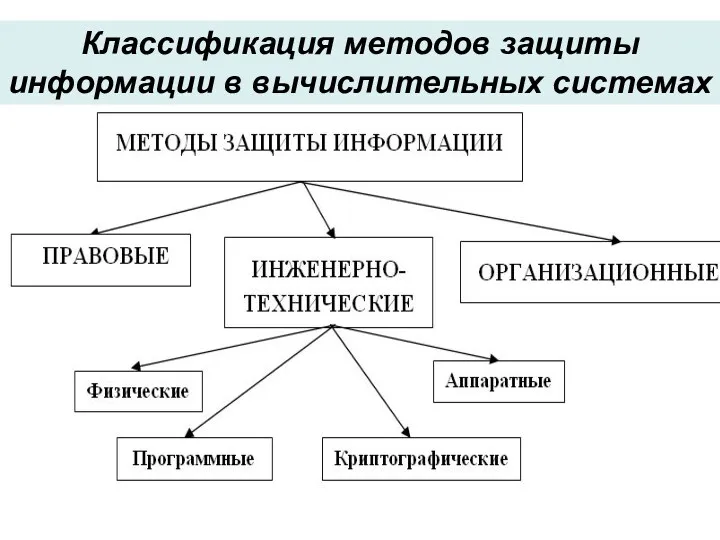

- 19. Классификация методов защиты информации в вычислительных системах

- 20. Правовая защита – специальные правовые акты, правила, процедуры и мероприятия, обеспечивающие защиту на правовой основе.

- 21. Организационные методы защиты информации обеспечивают организацию : ♦ охраны, режима, работы с кадрами, с документами; ♦

- 22. Физические средства защиты — это разнообразные устройства, приспособления, конструкции, аппараты, изделия, предназначенные для создания препятствий на

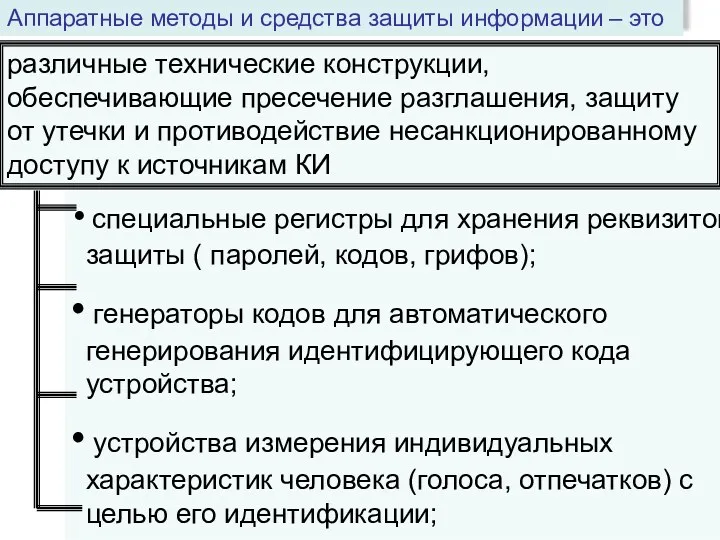

- 23. различные технические конструкции, обеспечивающие пресечение разглашения, защиту от утечки и противодействие несанкционированному доступу к источникам КИ

- 24. Основные направления: 1) защита информации от несанкционированного доступа; 2) защита информации и программ от копирования, от

- 25. Защита информации от несанкционированного доступа 1)Идентификация позволяет субъекту (пользователю, процессу) назвать себя (сообщить свое имя). Аутентификация

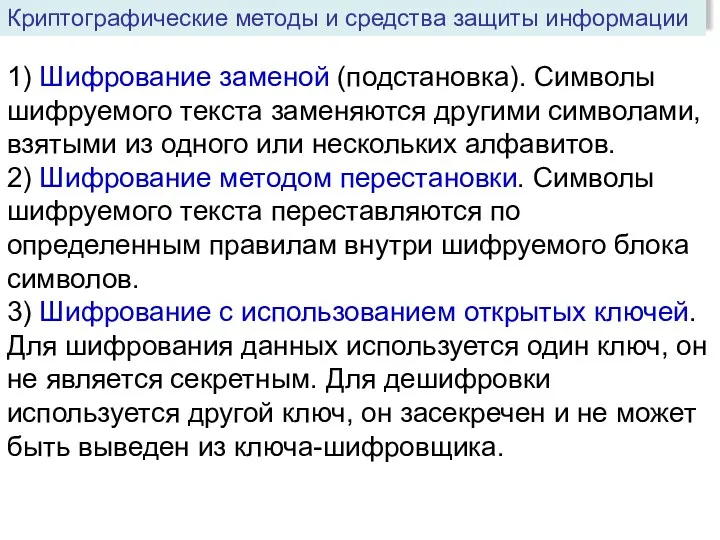

- 26. 1) Шифрование заменой (подстановка). Символы шифруемого текста заменяются другими символами, взятыми из одного или нескольких алфавитов.

- 27. 4) Использование хэш-функций Хэш-функции отображают сообщение любой длины в строку фиксированного размера. Особенностью ее применения является

- 28. Электро́нная цифрова́я по́дпись (ЭЦП)— реквизит)— реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки

- 29. На этапе формирования цифровой подписи генерируется два ключа: секретный и открытый. К документу добавляется подпись, содержащая:

- 30. Ко всему документу применяется хэш-функция, получается число. Это число шифруется закрытым ключом – это и есть

- 31. К полученному документу применяется преобразование хэш-функцией. Результат сравнивается с присланной ЭЦП. Если оба числа совпадают, то

- 32. Электронный ключ разграничивает права пользователей по использованию определяемых ключом ресурсов, но не контролирует поступающие на компьютер

- 33. Защищенным сеансом связи называют ситуацию, когда обе стороны диалога могут быть уверены в авторстве и неизменности

- 34. Наиболее популярным сегодня является несимметричное шифрование, когда каждая сторона имеет по два ключа шифрования (секретный и

- 35. Объединение локальных сетей и отдельных компьютеров через открытую внешнюю среду передачи информации в единую сеть, обеспечивающую

- 36. Несанкционированный доступ – доступ к информации со стороны лиц, не имеющих разрешения на доступ к этой

- 37. Защищаемая информация - информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов

- 38. Защита информации – деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию

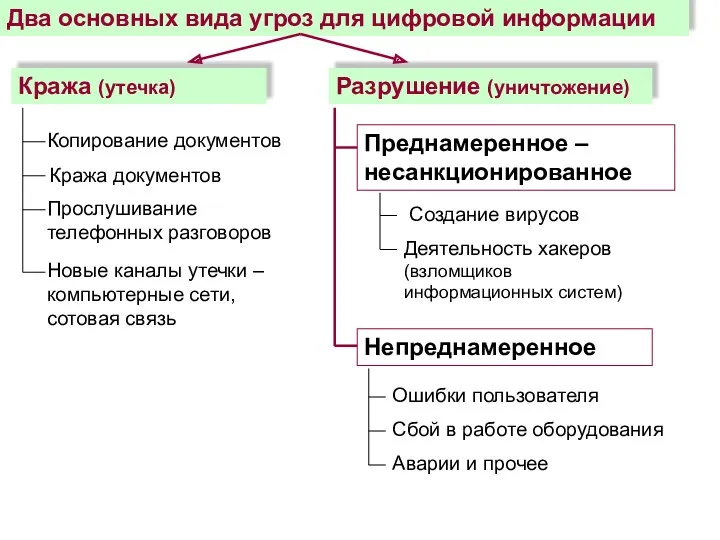

- 39. Два основных вида угроз для цифровой информации Кража (утечка) Разрушение (уничтожение) Копирование документов Кража документов Прослушивание

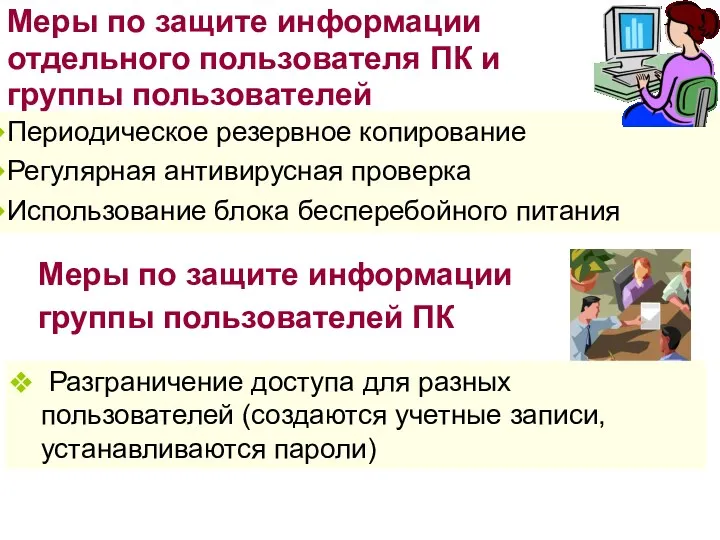

- 40. Меры по защите информации отдельного пользователя ПК и группы пользователей Периодическое резервное копирование Регулярная антивирусная проверка

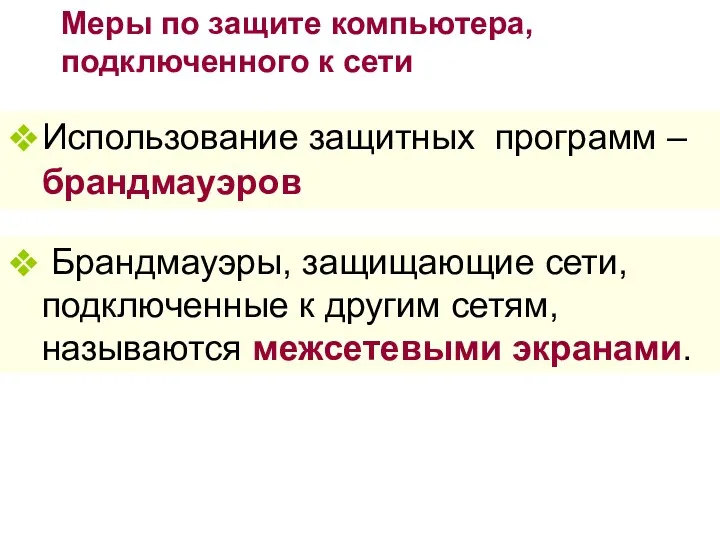

- 41. Меры по защите компьютера, подключенного к сети Использование защитных программ – брандмауэров Брандмауэры, защищающие сети, подключенные

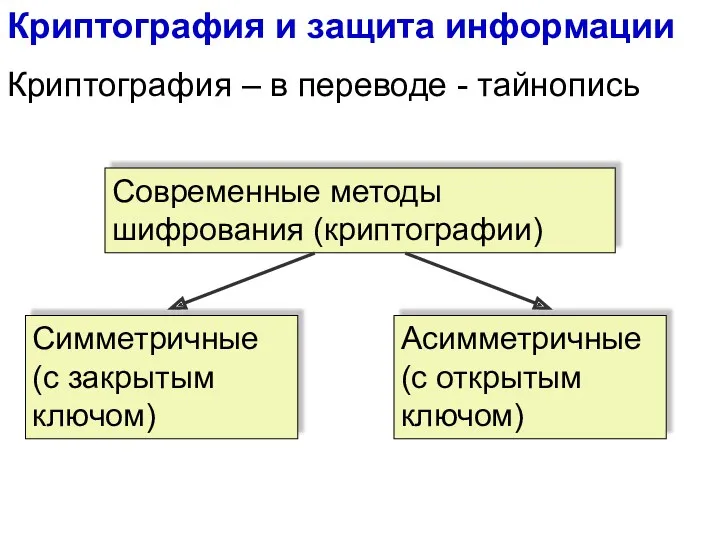

- 42. Криптография и защита информации Криптография – в переводе - тайнопись

- 43. Закрытый ключ – это ключ, которым обмениваются два абонента, ведущие секретную переписку. Это единый ключ, с

- 44. Открытый ключ – это алгоритм шифрования, который базируется на использовании отдельных шифровального (открытого) ключа и дешифровального

- 45. Цифровая подпись – это индивидуальный секретный шифр, ключ которого известен только владельцу. Наличие цифровой подписи свидетельствует

- 47. Скачать презентацию

Азы программирования на языке LabView. Первая модель робота LegoWeDo

Азы программирования на языке LabView. Первая модель робота LegoWeDo Идеальный текст

Идеальный текст Использование электронных образовательных ресурсов в обучении русскому языку и литературе

Использование электронных образовательных ресурсов в обучении русскому языку и литературе Табличные информационные модели. Моделирование и формализация (9 класс)

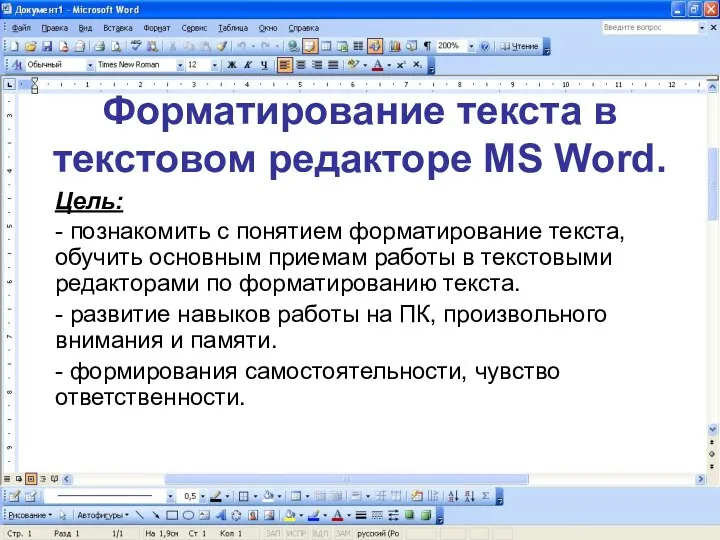

Табличные информационные модели. Моделирование и формализация (9 класс) Форматирование текста в текстовом редакторе MS Word

Форматирование текста в текстовом редакторе MS Word Виды обеспечения САПР

Виды обеспечения САПР Антиплагиат. Система обнаружений текстовых заимствований в учебных и научных работах

Антиплагиат. Система обнаружений текстовых заимствований в учебных и научных работах Операторы PHP

Операторы PHP Написание научных работ

Написание научных работ Проект на тему:О чём может рассказать школьная библиотека

Проект на тему:О чём может рассказать школьная библиотека Управление ремонтами и обслуживанием оборудования решение на основе 1С:Предприятие 8

Управление ремонтами и обслуживанием оборудования решение на основе 1С:Предприятие 8 Внутренняя оптимизация

Внутренняя оптимизация What would you like to invent

What would you like to invent Управление рисками в проектах по созданию программного обеспечения

Управление рисками в проектах по созданию программного обеспечения История развития Интернета. Адресация в Интернет

История развития Интернета. Адресация в Интернет Библиотека объединенного фонда АНО ВО Пермский институт экономики и финансов и ЧПОУ Финансово-экономический колледж

Библиотека объединенного фонда АНО ВО Пермский институт экономики и финансов и ЧПОУ Финансово-экономический колледж СТС. Осень 2016

СТС. Осень 2016 Sega Mega Drive/Sega Genesis и выходившие на неё игры

Sega Mega Drive/Sega Genesis и выходившие на неё игры Социальная память. Функция социальной памяти

Социальная память. Функция социальной памяти Новая социальная сеть M-club

Новая социальная сеть M-club Текстовый редактор. Возможности и назначение

Текстовый редактор. Возможности и назначение Метод Гомори решения задач ЦЛП. Лекция 8

Метод Гомори решения задач ЦЛП. Лекция 8 Создание универсального строительного калькулятора по расчету стоимости постройки гаража

Создание универсального строительного калькулятора по расчету стоимости постройки гаража Информационное право

Информационное право Разработка программной платформы для создания и проведения квест-мероприятий

Разработка программной платформы для создания и проведения квест-мероприятий My future job is illustrator

My future job is illustrator создание_приложений_2

создание_приложений_2 Векторная, растровая и фрактальная графика

Векторная, растровая и фрактальная графика