Содержание

- 2. Конфигурирование и тестирование сети Конфигурирование устройств Cisco : Основы операционной системы IOS

- 3. Cisco IOS Как и любой компьютер, маршрутизатор или коммутатор не могут работать без операционной системы. Эта

- 4. Cisco IOS Операционные системы Всё сетевое оборудование, зависящее от операционных систем Конечные пользователи (ПК, ноутбуки, смартфоны,

- 5. Cisco IOS Операционные системы

- 6. Cisco IOS Назначение ОС Операционные системы ПК (Windows 8 и OS X) выполняют технические функции, за

- 7. Cisco IOS Расположение Cisco IOS ОС IOS, хранящаяся во флеш-памяти Энергонезависимая оперативная: без потерь при отключении

- 8. Cisco IOS Функции IOS Наиболее значимые функции, которые выполняются или предоставляются маршрутизаторами или коммутаторами Cisco, включают

- 9. Доступ к устройству CISCO IOS Метод доступа к консоли Наиболее распространённые методы доступа к интерфейсу командной

- 10. Доступ к устройству CISCO IOS Метод доступа к консоли Консольный порт Доступ к устройству возможен даже

- 11. Доступ к устройству Cisco IOS Методы доступа с использованием Telnet, SSH и портов AUX Telnet Метод

- 12. Доступ к устройству Cisco IOS Программы эмуляции терминала Программное обеспечение, доступное для подключения к сетевому устройству

- 13. Cisco IOS В Cisco IOS используется интерфейс командной строки (Command Line Interface - CLI). Возможности определяются

- 14. Основные внутренние компоненты маршрутизатора : Оперативная память (RAM) Энергонезависимая память (Nonvolatile Random Access Memory - NVRAM)

- 15. Компоненты маршрутизатора Оперативная память(RAM): Хранит таблицу маршрутизации Хранит кэш протокола ARP Содержит быстродействующий кэш Выполняет буферизацию

- 16. Компоненты маршрутизатора Память NVRAM: Содержит резервную или стартовую копию файла конфигурации ( startup configuration file) Сохраняет

- 17. Компоненты маршрутизатора Flash Память (Flash): Содержит образ операционной системы Позволяет обновлять ПО без извлечения и перемещения

- 18. Компоненты маршрутизатора Постоянная память (ROM): Содержит команды самотестирования при включении питания (POST) Хранит программы начальной загрузки

- 19. Компоненты маршрутизатора Консоль: Консольный порт обеспечивает физическое подключение для первоначальной конфигурации маршрутизатора или проведения изменений в

- 20. Конфигурационные файлы (Configuration Files) Работа сетевых устройств зависит от двух типов программного обеспечения: Операционной системы (IOS)

- 21. Режимы работы Cisco IOS Иерархическая структура Каждый режим используется для выполнения конкретной задачи. Каждый режим имеет

- 22. Режимы Cisco IOS – Маршрутизаторы и коммутаторы

- 23. Режимы работы Cisco IOS Изменение вида приглашения указывает на текущий командный режим

- 24. Переход между режимами User и Privileged EXEC Использовать команду enable - чтобы перейти из пользовательского режима

- 25. Структура команд IOS Router(config-if)# ip address 192.168.100.1 255.255.255.0 Router(config-if)# Router(config)#hostname MyRouter MyRouter(config)# Router(config)#interface fastethernet 0/0 Router(config-if)#

- 26. Структура команды Контекстная справка

- 27. Структура команды Проверка синтаксиса команды

- 28. Структура команды Горячие клавиши и клавиши быстрого вызова Tab: заполняет оставшуюся часть частично введённой команды или

- 29. Структура команды Команды для изучения IOS

- 30. Команда show version

- 31. Команда show flash show flash используется, чтобы проверить, имеется ли у маршрутизатора достаточно памяти для загрузки

- 32. Режимы конфигурирования

- 33. Конфигурирование и тестирование сети Разработка базовой конфигурации

- 34. Именование устройств Важность имени устройства: Имена по умолчанию - “Router” или “Switch” Имя устройства (Host Name)

- 35. Именование устройств Router> Router>enable Router# Router(config)#hostname AtlantaHQ Router#configure terminal Router(config)# AtlantaHQ(config)# AtlantaHQ

- 36. Именование устройств Switch> Switch>enable Switch# Switch(config)#hostname Flour_Bluff Switch#configure terminal Switch(config)# Flour_Bluff(config)# AtlantaHQ Flour_Bluff

- 37. Ограничение доступа к конфигурациям устройств Защита доступа к устройству Ниже приведены типы паролей. Enable password: ограничивает

- 38. Ограничение доступа к конфигурациям устройств Защита доступа к привилегированному режиму используйте команду enable secret, а не

- 39. Ограничение доступа к конфигурациям устройств Защита доступа к пользовательскому режиму Необходимо обеспечить безопасность консольного порта снижает

- 40. Ограничение доступа к конфигурациям устройства Шифрование паролей при выводе на экран service password-encryption блокирует отображение паролей

- 41. Ограничение доступа к конфигурациям устройства Баннерные сообщения Системные сообщения, предупреждающие об ограниченном доступе к сетевым устройствам

- 42. Сохранение конфигураций Файлы конфигурации Switch# reload System configuration has been modified. Save? [yes/no]: n Proceed with

- 43. Ограничение доступа к устройству Конфигурирование паролей: Пароли защищают от неавторизованного доступа к сетевым устройствам. Каждое устройство

- 44. Управление конфигурационными файлами running-config (текущая конфигурация), выполняемая IOS startup-config (стартовая) IOS Boot Program

- 45. Управление конфигурационными файлами

- 46. Управление конфигурационными файлами

- 47. Управление конфигурационными файлами running-config находится здесь Изменения в конфигурации марширутизатора автоматически помещаются в файл running-config .

- 48. running-config находится здесь startup-config находится здесь Управление конфигурационными файлами Чтобы записать изменения в файл startup-config, необходимо

- 49. Управление конфигурационными файлами Файл startup-config сейчас идентичен файлу running-config и маршрутизатор будет учитывать выполненные изменения после

- 50. Управление конфигурационными файлами Router# copy running-config startup-config ИЛИ Router# copy running startup ИЛИ Router# copy run

- 51. Управление конфигурационными файлами- Использование неправильного имени конфигурационного файла приводит к перезаписи файла в памяти flash, поскольку

- 52. Управление конфигурационными файлами Router# reload System configuration has been modified. Save? [yes/no]: n Proceed with reload?

- 53. Управление конфигурационными файлами Резервное копирование конфигураций: TFTP сервер CD USB память Текстовые файлы, используя стандартное копирование

- 54. Управление конфигурационными файлами TFTP сервер позволяет загружать и выгружать конфигурационные файлы. TFTP сервером может быть другой

- 55. Управление конфигурационными файлами Перед использованием TFTP сервера необходимо убедиться, что с ним существует соединение …...

- 56. Управление конфигурационными файлами Что можно копировать?

- 57. Сохранение конфигураций Захват текста

- 58. Конфигурирование интерфейсов Интерфейсы маршрутизатора

- 59. Конфигурирование интерфейсов Конфигурирование Ethernet интерфейса маршрутизатора:

- 60. Конфигурирование интерфейсов Конфигурирование последовательного интерфейса маршрутизатора :

- 61. Описание интерфейсов маршрутизатора

- 62. Конфигурирование интерфейсов Конфигурирование коммутатора:

- 63. Конфигурирование и тестирование сети Проверка соединений

- 64. Проверка стека протокола TCP/IP Команда PING: Запускается в командной режиме с компьютера:

- 65. Проверка стека протокола TCP/IP PING: Запускается с маршрутизатора в среде IOS.

- 66. Проверка стека протокола TCP/IP PING: Проверка обратной петли (127.0.0.1). При успешном выполнении команды установленный на станции

- 67. Тестирование параметров локальных сетевых карт NIC

- 68. Тестирование интерфейсов маршрутизатора

- 69. Тестирование интерфейсов коммутатора

- 70. Тестирование локальной сети Успешное выполнение команды указывает, что оба хоста правильно сконфигурированы.

- 71. Тестирование стандартного шлюза Успешное выполнение команды указывает, что хост и стандартный шлюз правильно сконфигурированы.

- 72. Тестирование удаленных соединений Необходимо выдавать команду ping для проверки каждого соединения с промежуточными сетевыми устройствами на

- 73. Трассировка и интерпретация результатов В сети имеются проблемы!!!

- 74. Конфигурирование и тестирование сети Мониторинг и документирование сети

- 75. Основные рекомендации Исходные данные сети: Проводить исследование сети на регулярной основе. Гарантировать работоспособность сети согласно проектной

- 76. Основные рекомендации

- 77. Основные рекомендации Рекомендации: Результаты выполнения команд тестирования необходимо сохранять в виде текстового файла для последующего изучения..

- 78. Получение информации об узлах сети

- 79. Средства сканирования МАС адресов

- 80. Соединения коммутатора

- 82. Скачать презентацию

Разработка приложений в среде MS Office. Лекция 1

Разработка приложений в среде MS Office. Лекция 1 Системы счисления. Представление чисел в компьютере

Системы счисления. Представление чисел в компьютере Основные алгоритмические структуры

Основные алгоритмические структуры Покажчики та масиви

Покажчики та масиви Презентации к урокам

Презентации к урокам Кодирование и обработка звуковой информации

Кодирование и обработка звуковой информации Правила хорошего кода в Python

Правила хорошего кода в Python Внеурочное занятие по легоконструированию Путешествие в сказку

Внеурочное занятие по легоконструированию Путешествие в сказку Программа Microsoft Office Power Point 2007

Программа Microsoft Office Power Point 2007 Разветвляющиеся алгоритмы на языке Паскаль

Разветвляющиеся алгоритмы на языке Паскаль Что такое блог. Какие бывают блоги

Что такое блог. Какие бывают блоги Основы web. Протокол НTТР

Основы web. Протокол НTТР Использование информационных компьютерных технологий на уроках истории и обществознания

Использование информационных компьютерных технологий на уроках истории и обществознания An Introduction to Computer Networking

An Introduction to Computer Networking Проектирование информационной модели

Проектирование информационной модели Программирование (Python)

Программирование (Python) Информационные технологии и платформы разработки информационных систем

Информационные технологии и платформы разработки информационных систем Программирование на языке Python. Сортировка

Программирование на языке Python. Сортировка Электронная почта. Сетевое коллективное взаимодействие. Сетевой этикет

Электронная почта. Сетевое коллективное взаимодействие. Сетевой этикет Стивен Джобс

Стивен Джобс Стартап WorkSE

Стартап WorkSE SMM-стратегия. Пошаговый план продвижения в социальных сетях

SMM-стратегия. Пошаговый план продвижения в социальных сетях Архитектурный дизайн IT инфраструктуры компании

Архитектурный дизайн IT инфраструктуры компании Функции в языке программирования VB

Функции в языке программирования VB Решение задач ЕГЭ типа В2

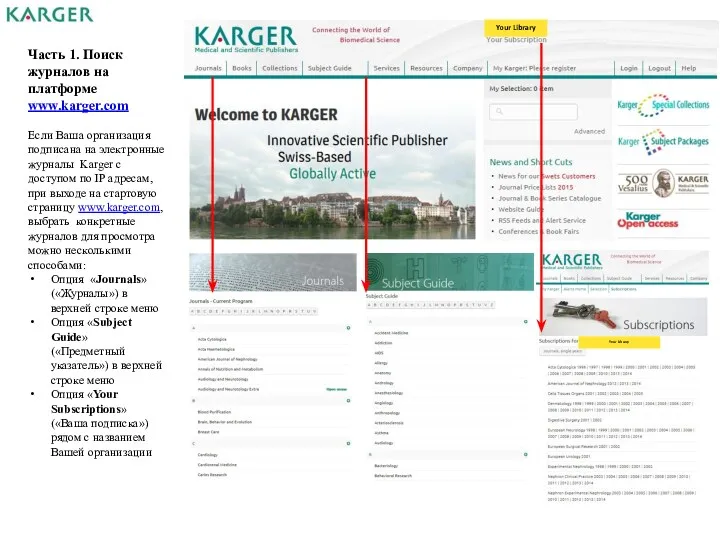

Решение задач ЕГЭ типа В2 Электронные журналы Karger

Электронные журналы Karger Особенности объектно-ориентированных языков программирования

Особенности объектно-ориентированных языков программирования Introduction to information systems. (Chapter 9)

Introduction to information systems. (Chapter 9)