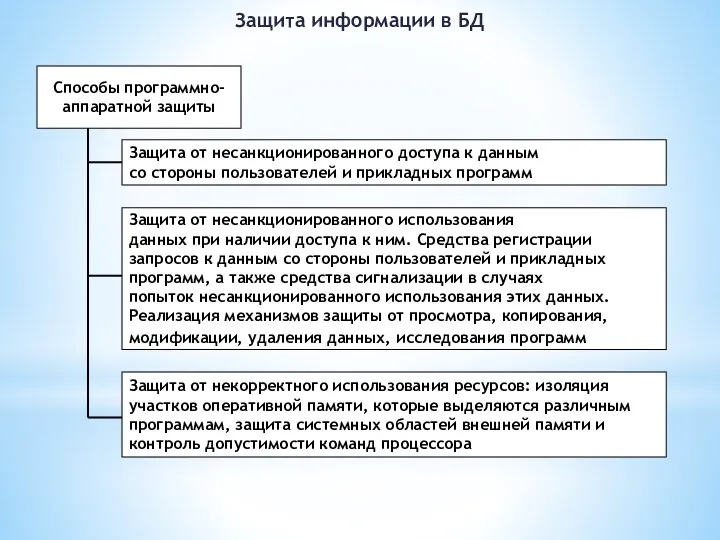

Защита информации в БД

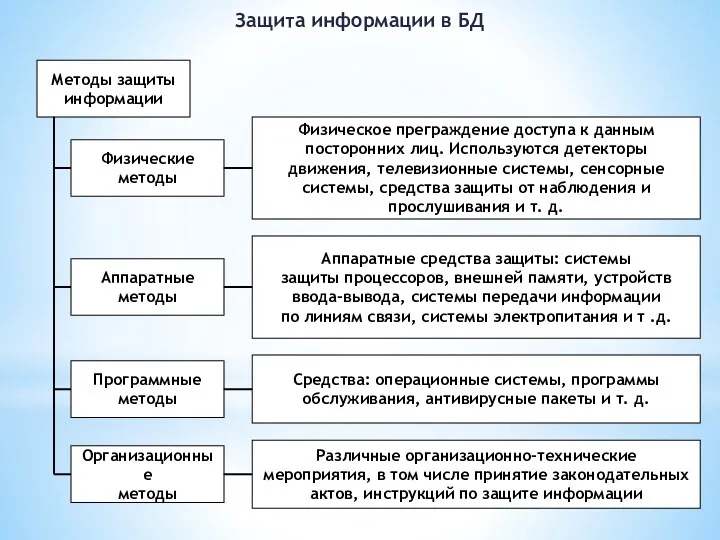

Методы защиты

информации

Физические

методы

Программные

методы

Аппаратные

методы

Организационные

методы

Физическое преграждение доступа к данным

посторонних лиц.

Используются детекторы

движения, телевизионные системы, сенсорные

системы, средства защиты от наблюдения и

прослушивания и т. д.

Аппаратные средства защиты: системы

защиты процессоров, внешней памяти, устройств

ввода-вывода, системы передачи информации

по линиям связи, системы электропитания и т .д.

Средства: операционные системы, программы

обслуживания, антивирусные пакеты и т. д.

Различные организационно-технические

мероприятия, в том числе принятие законодательных

актов, инструкций по защите информации

Paint графикалық редакторы. Нысанды бұру

Paint графикалық редакторы. Нысанды бұру Электронные ресурсы для подготовки к Всероссийской олимпиаде школьников по русскому языку и литературе

Электронные ресурсы для подготовки к Всероссийской олимпиаде школьников по русскому языку и литературе Информационные процессы и системы автоматизации в профессиональной деятельности

Информационные процессы и системы автоматизации в профессиональной деятельности Носители информации

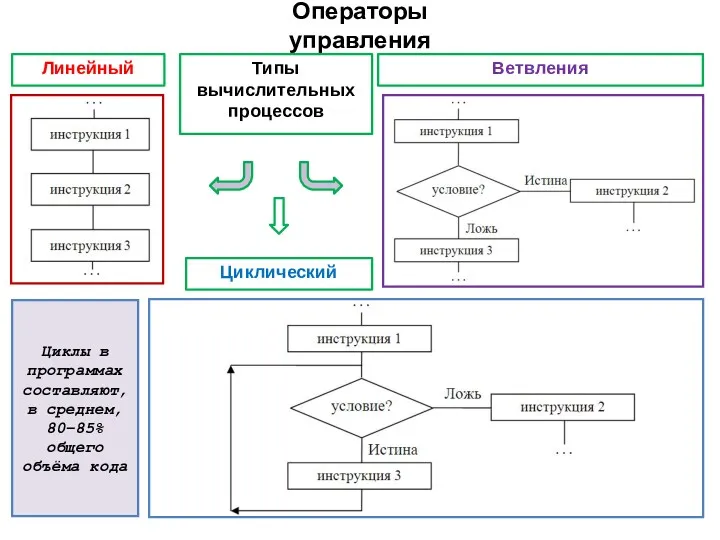

Носители информации Операторы управления

Операторы управления Архитектура операционных систем

Архитектура операционных систем Количество информации. Единицы измерения количества информации

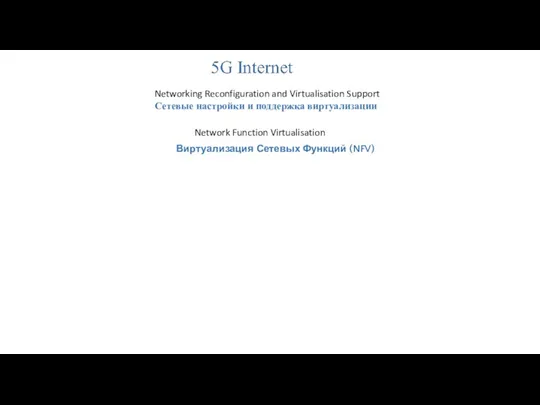

Количество информации. Единицы измерения количества информации Виртуализация сетевых функций (NFV)

Виртуализация сетевых функций (NFV) Разработка электронной доски объявлений по поиску работы Найти IT

Разработка электронной доски объявлений по поиску работы Найти IT Простые таблицы

Простые таблицы Подписные кампании

Подписные кампании Методы и средства анализа уязвимостей

Методы и средства анализа уязвимостей Презентация Локальные сети + самостоятельная работа

Презентация Локальные сети + самостоятельная работа Информационная памятка для обучающихся

Информационная памятка для обучающихся Циклы. Основные понятия

Циклы. Основные понятия Блочная верстка сайта. Урок 18 - 19

Блочная верстка сайта. Урок 18 - 19 Тест по правилам техники безопасности при работе в кабинете информатики

Тест по правилам техники безопасности при работе в кабинете информатики Структурное программирование. Основные сведения об алгоритмах

Структурное программирование. Основные сведения об алгоритмах Информационные технологии на уроке

Информационные технологии на уроке Безопасность в интернете

Безопасность в интернете Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах. Информатика. 9 класс

Организация вычислений в электронных таблицах. Обработка числовой информации в электронных таблицах. Информатика. 9 класс Использование компьютерных технологий в современном ДОУ

Использование компьютерных технологий в современном ДОУ MS Word 2007. Стилевое форматирование. Лекция № 2

MS Word 2007. Стилевое форматирование. Лекция № 2 Locators XPATH, CSS, DOM

Locators XPATH, CSS, DOM Введение в информатику и программирование

Введение в информатику и программирование Кодирование информации в компьютере

Кодирование информации в компьютере Основы информатики. Виды алгоритмов. Алгоритмы сортировки

Основы информатики. Виды алгоритмов. Алгоритмы сортировки Interaction to operating system

Interaction to operating system