Содержание

- 2. 30 ноября отмечается Международный день защиты информации. Информация и знания: две валюты, которые никогда не выходили

- 3. Основные понятия защиты информации и информационной безопасности Защита информации — это деятельность по предотвращению утечки защищаемой

- 4. Объект защиты — информация, носитель информации или информационный процесс, в отношении которых необходимо обеспечивать защиту в

- 5. Защита информации от утечки — деятельность по предотвращению неконтролируемого распространения защищаемой информации от ее разглашения, несанкционированного

- 6. Общая структура системы обеспечения защиты информации Промышленность средств защиты информации Службы защиты информации в АСОД Организации

- 7. Система защиты информации — совокупность органов и/или исполнителей, используемая ими техника защиты информации, а также объекты

- 8. Вводимая информация должна быть авторизована, полна, точна и должна подвергаться проверкам на ошибки. Необходимо проверять точность

- 9. Пароли - один из типов идентификации - что-то, что знает только пользователь. Двумя другими типами идентификации,

- 10. Системный подход к построению системы защиты, означающий оптимальное сочетание взаимосвязанных организационных, программных,. аппаратных, физических и других

- 11. ЗАЩИТА ИНФОРМАЦИИ СИСТЕМЫ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА Проблема безопасной и гарантированной доставки электронных документов ныне актуальна как никогда.

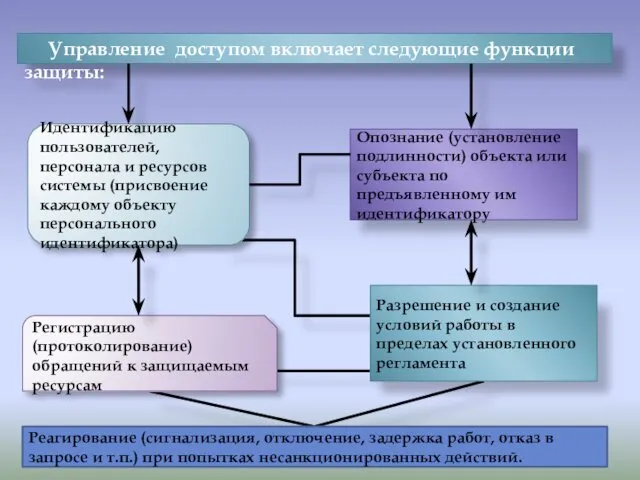

- 12. Регистрацию (протоколирование) обращений к защищаемым ресурсам Управление доступом включает следующие функции защиты: Идентификацию пользователей, персонала и

- 13. Процессы защиты информации, шифрования и дешифрования связаны с кодируемыми объектами и процессами, их свойствами, особенностями перемещения.

- 14. Как и всякий объект, информация обладает свойствами. Маскировка -- метод защиты информации с использованием инженерных, технических

- 15. Не всегда такие средства информационной безопасности как VPN и простое шифрование данных для повседневной работы оказывается

- 16. Как известно, информация - это самый ценный товар. Современные «злоумышленники» (агенты иностранных спецслужб, промышленного и экономического

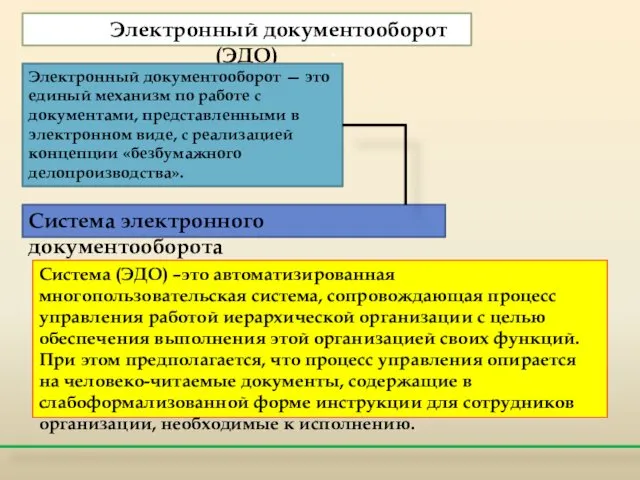

- 17. . Электронный документооборот (ЭДО) Электронный документооборот — это единый механизм по работе с документами, представленными в

- 18. Преимущества электронного документооборота. Возникает возможность полностью отказаться от бумажных документов при условии, что это не противоречит

- 19. Электронная цифровая подпись (ЭЦП) ЭЦП — это аналог собственноручной подписи человека, применяемый в электронных документах. Электронно-цифровая

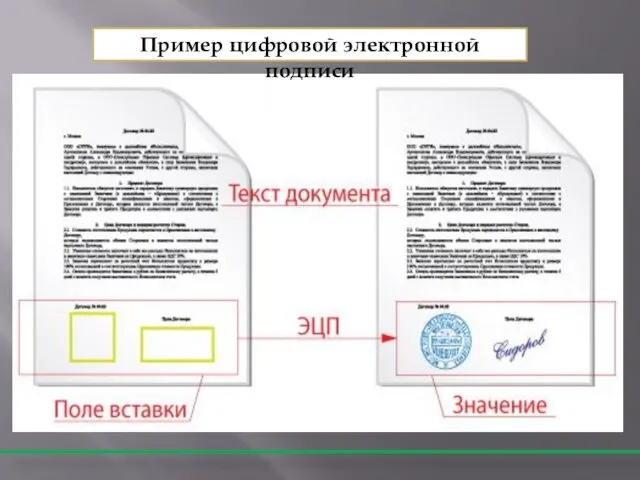

- 20. Пример цифровой электронной подписи

- 21. Стандартный набор угроз системного электронного документооборота. Естественно, передаваемые в электронном виде документы имеют различную степень конфиденциальности

- 22. Угрозы для системы электронного документооборота достаточно стандартны и могут быть классифицированы следующим образом. Угроза целостности —

- 23. В современной российской рыночной экономике обязательным условием успеха предпринимателя в бизнесе, получения прибыли и сохранения целой

- 24. Защищенный документооборот нужен сегодня на всех уровнях госуправления. Другое дело – на всех ли этих уровнях

- 25. Защиту именно от этих угроз в той или иной мере должна реализовывать любая система электронного документооборота.

- 26. Подход к защите электронного документооборота должен быть комплексным. Необходимо трезво оценивать возможные угрозы и риски СЭД

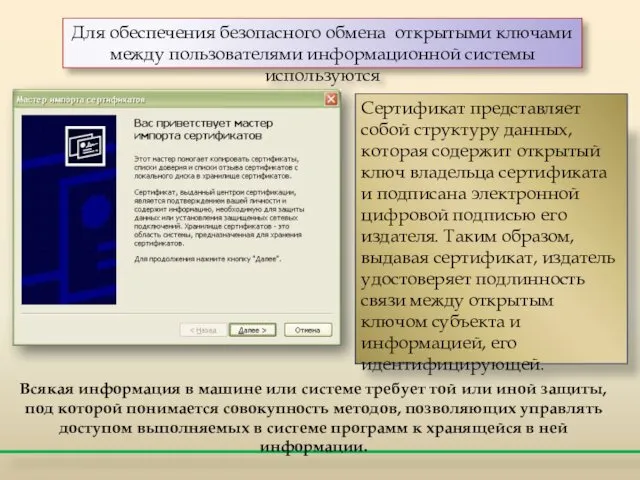

- 27. Для обеспечения безопасного обмена открытыми ключами между пользователями информационной системы используются Сертификат представляет собой структуру данных,

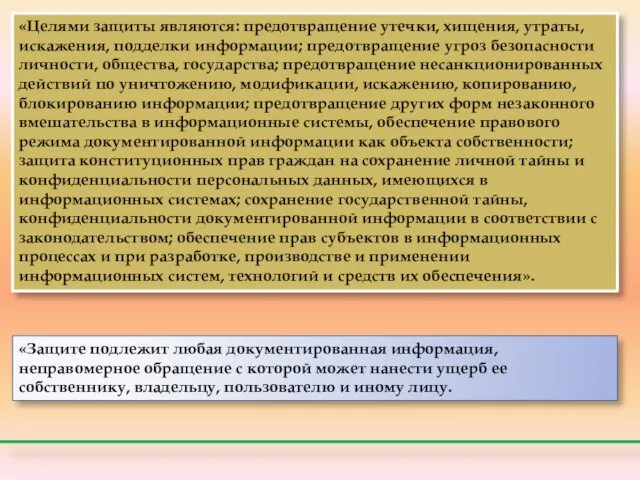

- 28. «Целями защиты являются: предотвращение утечки, хищения, утраты, искажения, подделки информации; предотвращение угроз безопасности личности, общества, государства;

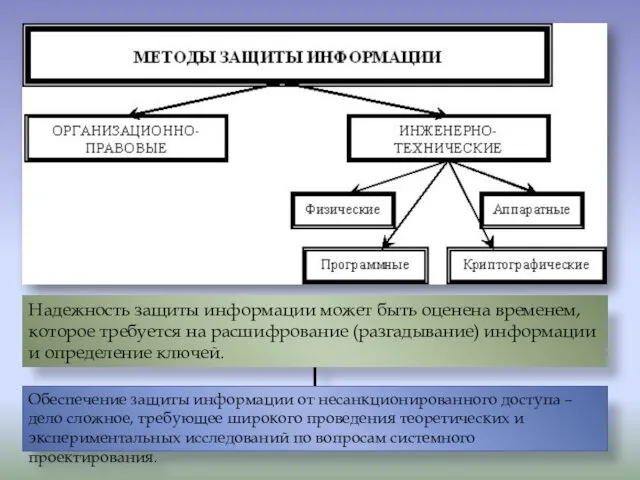

- 29. Надежность защиты информации может быть оценена временем, которое требуется на расшифрование (разгадывание) информации и определение ключей.

- 30. «Кто владеет информацией — тот владеет миром.» Натан Ротшильд

- 31. «Люди чаще думают, чем говорят, а из-за этого теряется много информации.» Бернар Вербер

- 32. «Информация — наиболее ценный из известных мне товаров.» Уолл-Стрит.

- 34. Скачать презентацию

Программирование на языке Си++. Модуль №8

Программирование на языке Си++. Модуль №8 Комп’ютерна графіка

Комп’ютерна графіка Базы данных. 11 класс

Базы данных. 11 класс Spring Boot. Spring Data. ORM

Spring Boot. Spring Data. ORM Cерия мероприятий по искусственному интеллекту и анализу данных

Cерия мероприятий по искусственному интеллекту и анализу данных Ссылочные Биржи

Ссылочные Биржи Как влияет социальные сети на язык

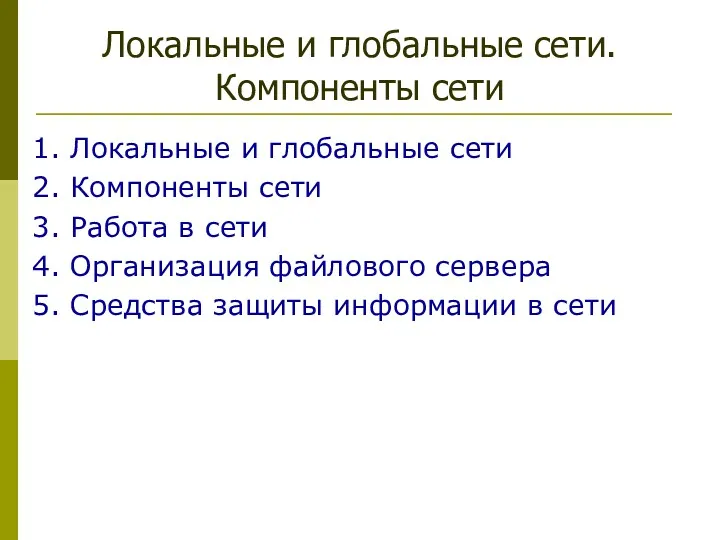

Как влияет социальные сети на язык Локальные и глобальные сети. Компоненты сети

Локальные и глобальные сети. Компоненты сети Компьютерные сети ЭВМ. Интернет. (Лекция 8)

Компьютерные сети ЭВМ. Интернет. (Лекция 8) Виды информации и способы её представления

Виды информации и способы её представления Android Development Without Java

Android Development Without Java Базы данных (БД) и СУБД ACCESS

Базы данных (БД) и СУБД ACCESS Локальные сети: общая характеристика, принципы работы

Локальные сети: общая характеристика, принципы работы Безпечний Інтернет

Безпечний Інтернет Персональный компьютер. Внутренние и внешние устройства

Персональный компьютер. Внутренние и внешние устройства Компьютерные вирусы и антивирусные программы

Компьютерные вирусы и антивирусные программы Test Design Techniques

Test Design Techniques Методы и стадии Data Mining

Методы и стадии Data Mining Комп'ютерна графіка на ПЕОМ

Комп'ютерна графіка на ПЕОМ Базы данных. Access 2007

Базы данных. Access 2007 Триггеры (триггерная система)

Триггеры (триггерная система) Анализ основных технических характеристик акустической связи при построении систем оперативного контроля

Анализ основных технических характеристик акустической связи при построении систем оперативного контроля Основы логики. Алгебра высказываний

Основы логики. Алгебра высказываний Web-сервіси. Створення і розгортання простого веб-сервісу та клієнта

Web-сервіси. Створення і розгортання простого веб-сервісу та клієнта Второй этап реформы. Что нужно знать о новом законе

Второй этап реформы. Что нужно знать о новом законе Относительные и абсолютные ссылки в MsExcel

Относительные и абсолютные ссылки в MsExcel Класи та об'єкти

Класи та об'єкти Создание веб-сайтов

Создание веб-сайтов