Содержание

- 2. Перелік тем Основи кібербезпеки Тріада CIA Рівняння ризику Кіберматриця Моделі атак Представлення даних і математика обчислень

- 3. Тріада CIA Під терміном «тріада CIA» розуміють три ключові цілі інформаційної безпеки. В основі кожного аспекту

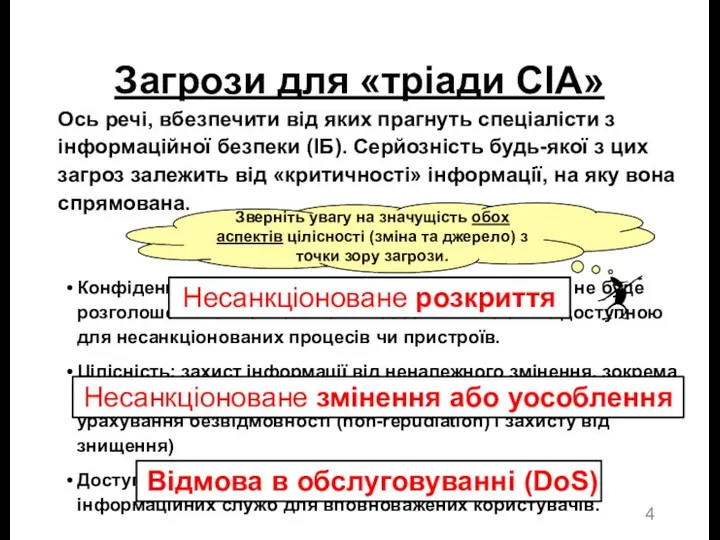

- 4. Загрози для «тріади CIA» Конфіденційність: забезпечення того, що інформація не буде розголошена невповноваженим особам чи не

- 5. Рівняння ризику Рівняння ризику дає дуже узагальнену, високорівневу картину. Рівняння має такий вигляд: Примітка: добуток трьох

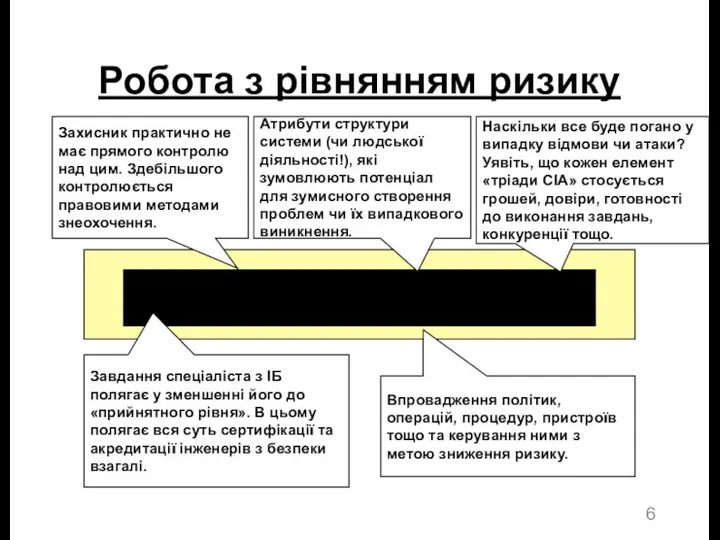

- 6. Робота з рівнянням ризику Захисник практично не має прямого контролю над цим. Здебільшого контролюється правовими методами

- 7. Робота з рівнянням ризику Задається завданням чи галузевими вимогами Робота, інвестиції, навчання, дослідження тощо з метою

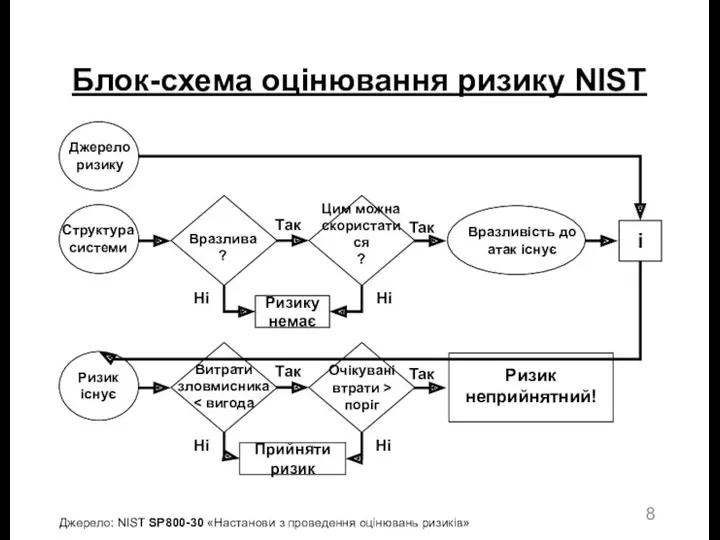

- 8. Блок-схема оцінювання ризику NIST Джерело: NIST SP800-30 «Настанови з проведення оцінювань ризиків»

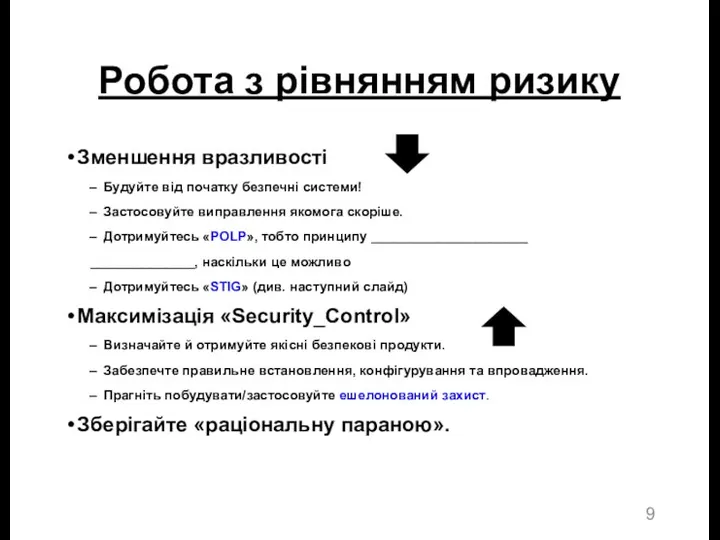

- 9. Робота з рівнянням ризику Зменшення вразливості Будуйте від початку безпечні системи! Застосовуйте виправлення якомога скоріше. Дотримуйтесь

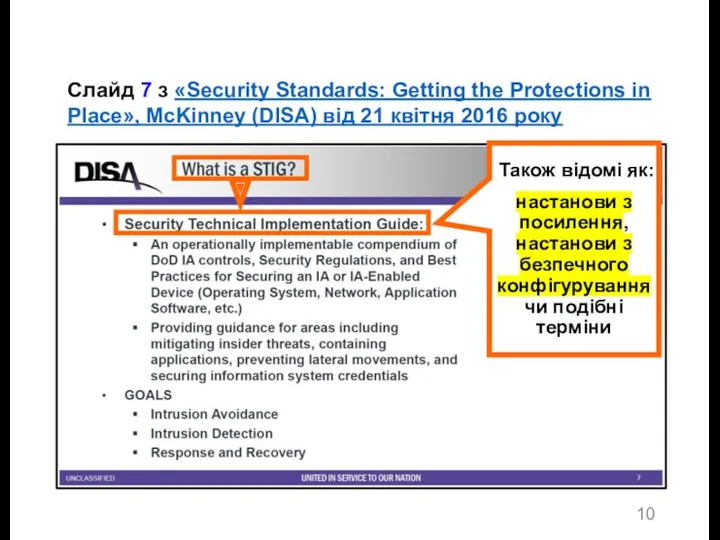

- 10. Слайд 7 з «Security Standards: Getting the Protections in Place», McKinney (DISA) від 21 квітня 2016

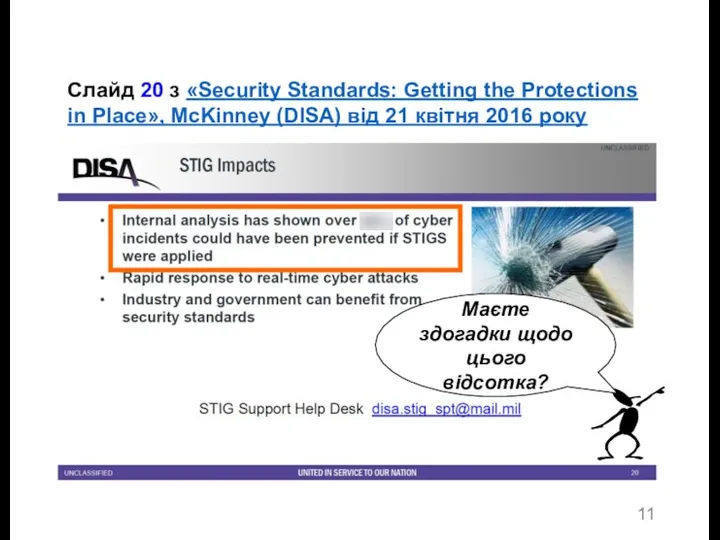

- 11. Слайд 20 з «Security Standards: Getting the Protections in Place», McKinney (DISA) від 21 квітня 2016

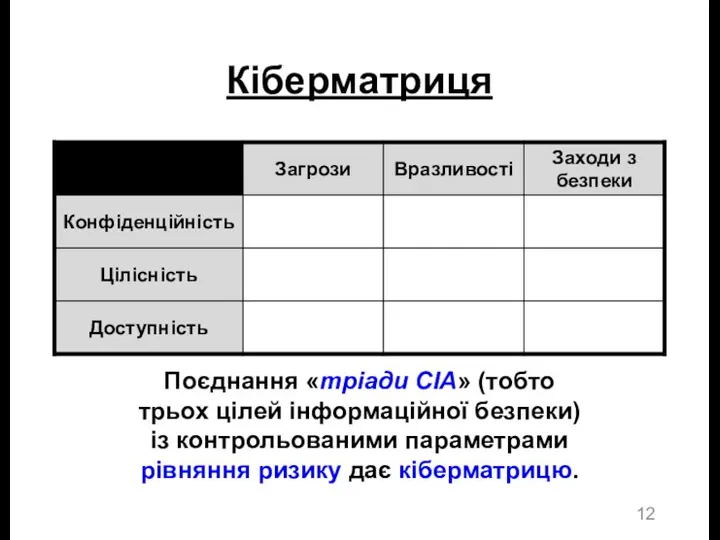

- 12. Кіберматриця Поєднання «тріади CIA» (тобто трьох цілей інформаційної безпеки) із контрольованими параметрами рівняння ризику дає кіберматрицю.

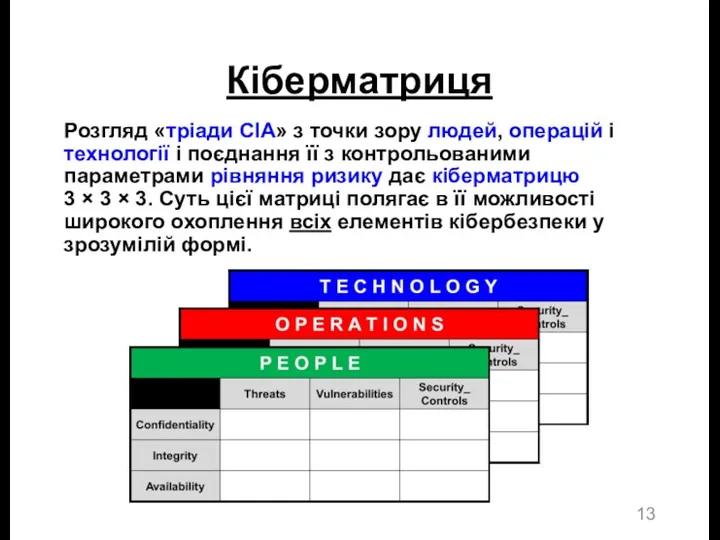

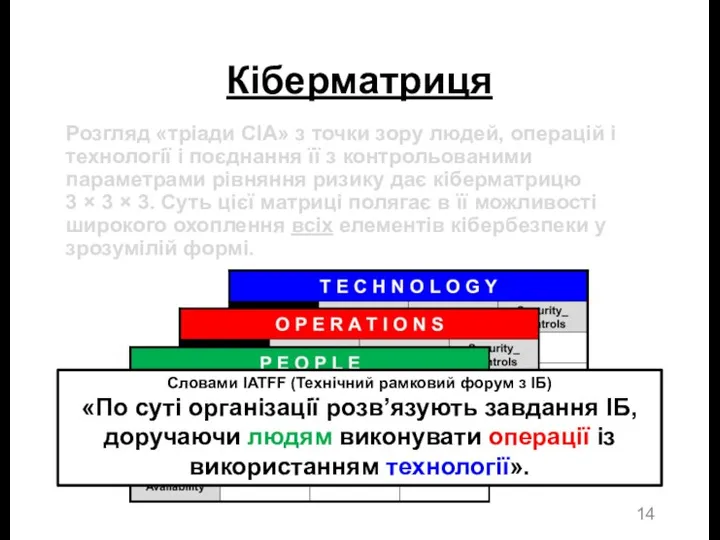

- 13. Кіберматриця Розгляд «тріади CIA» з точки зору людей, операцій і технології і поєднання її з контрольованими

- 14. Кіберматриця Розгляд «тріади CIA» з точки зору людей, операцій і технології і поєднання її з контрольованими

- 15. Приклади заповнення матриць Недостатня підготовка персоналу Підробляння підписів Перевірки біографії «Вардрайвінг» Передавання конфіденційних даних на незашифрованих

- 16. Вразливості Їх регулярно виявляють і про них повідомляють: постачальники відповідних пристроїв чи протоколів; організації, що займаються

- 17. Заходи з безпеки (загальні) Ретельно пропрацьована політика безпеки Підготовка й інформування користувачів Надлишковість (усунення єдиних точок

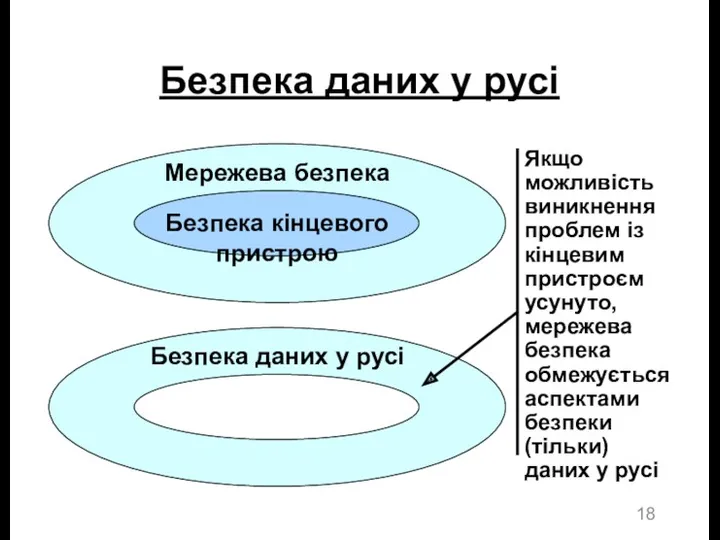

- 18. Безпека даних у русі Якщо можливість виникнення проблем із кінцевим пристроєм усунуто, мережева безпека обмежується аспектами

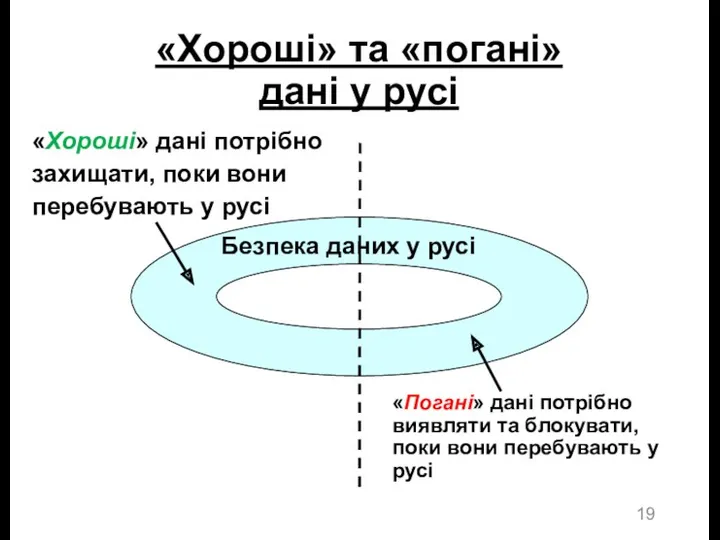

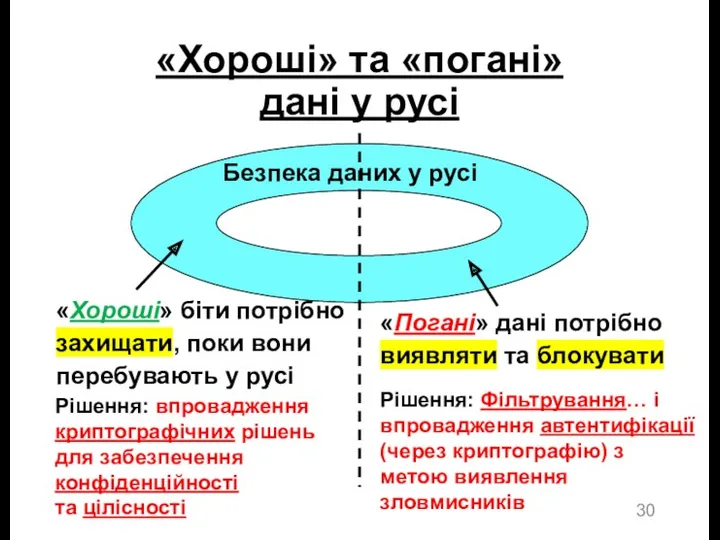

- 19. «Хороші» та «погані» дані у русі «Погані» дані потрібно виявляти та блокувати, поки вони перебувають у

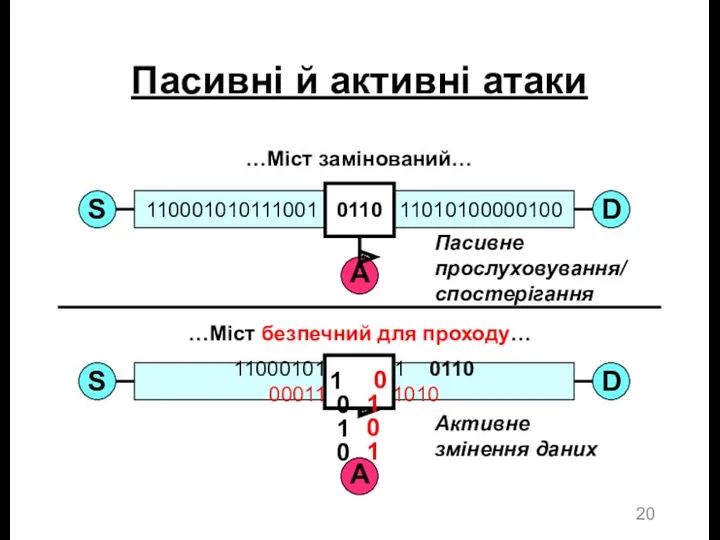

- 20. Пасивні й активні атаки …Міст замінований… …Міст безпечний для проходу… Пасивне прослуховування/ спостерігання Активне змінення даних

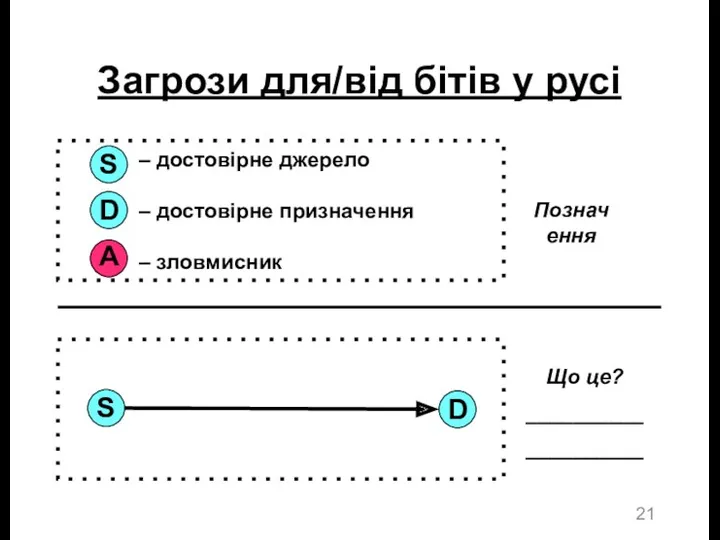

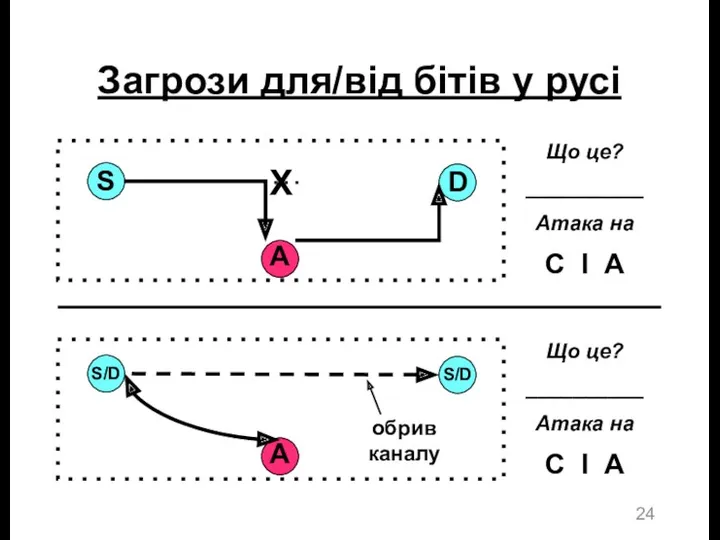

- 21. Загрози для/від бітів у русі Позначення достовірне джерело достовірне призначення зловмисник Що це? __________ __________

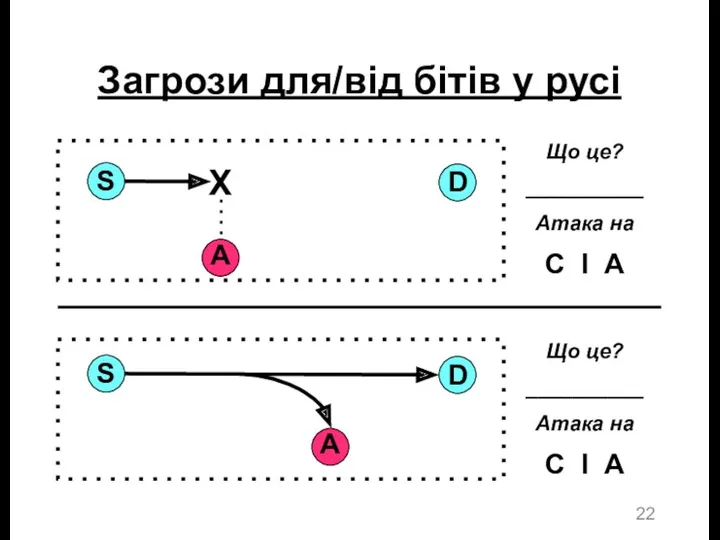

- 22. Загрози для/від бітів у русі Що це? __________ Атака на C I A X Що це?

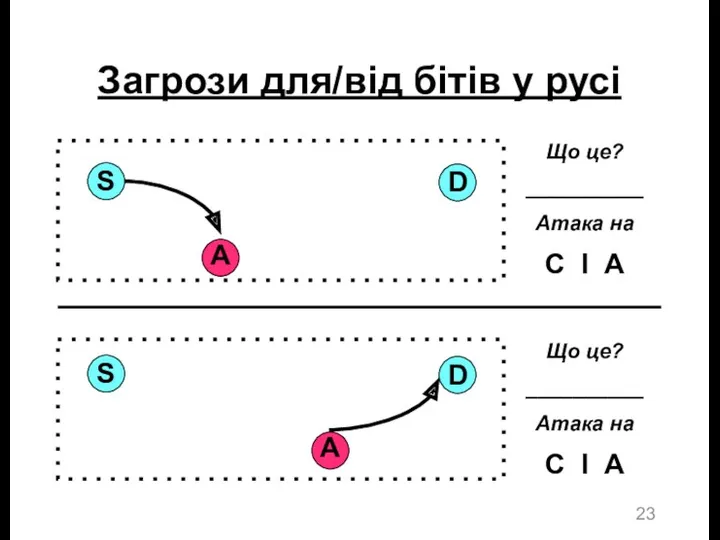

- 23. Загрози для/від бітів у русі Що це? __________ Атака на C I A Що це? __________

- 24. Загрози для/від бітів у русі Що це? __________ Атака на C I A Що це? __________

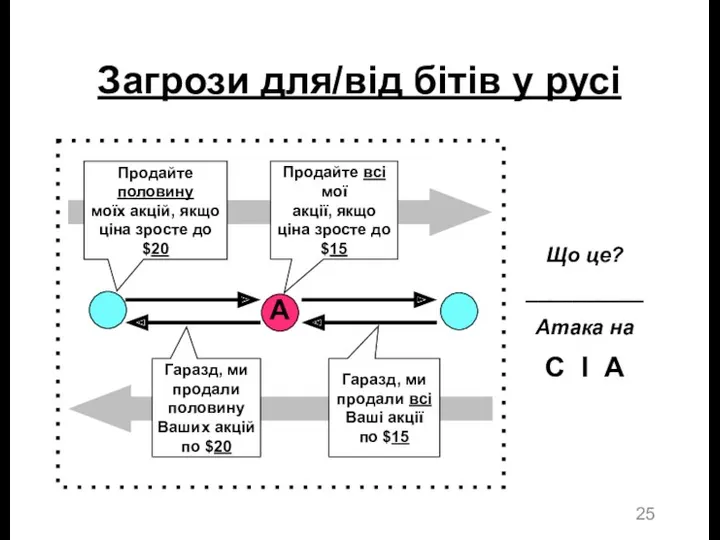

- 25. Загрози для/від бітів у русі Що це? __________ Атака на C I A Продайте половину моїх

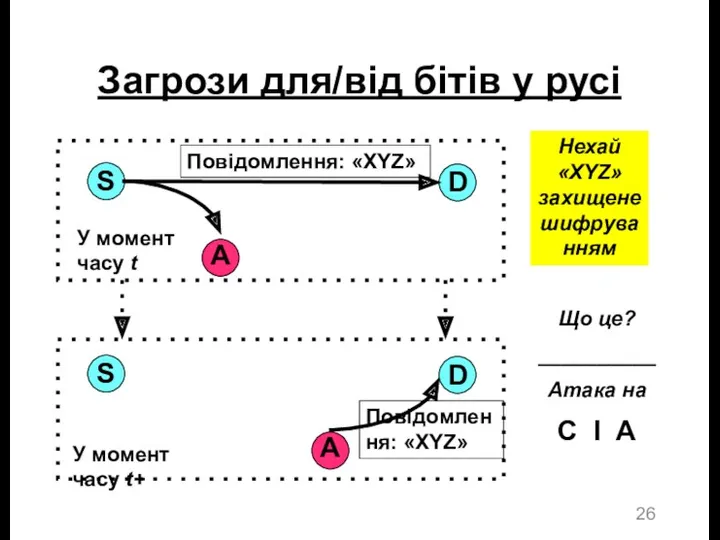

- 26. Загрози для/від бітів у русі Що це? __________ Атака на C I A Нехай «XYZ» захищене

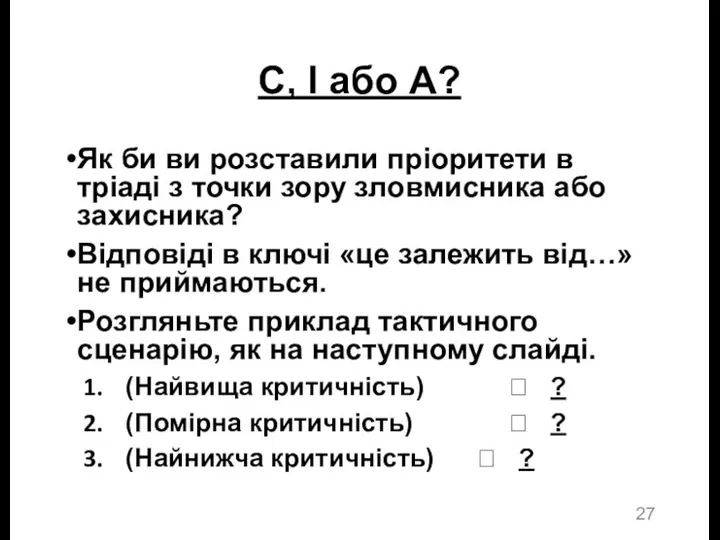

- 27. C, I або A? Як би ви розставили пріоритети в тріаді з точки зору зловмисника або

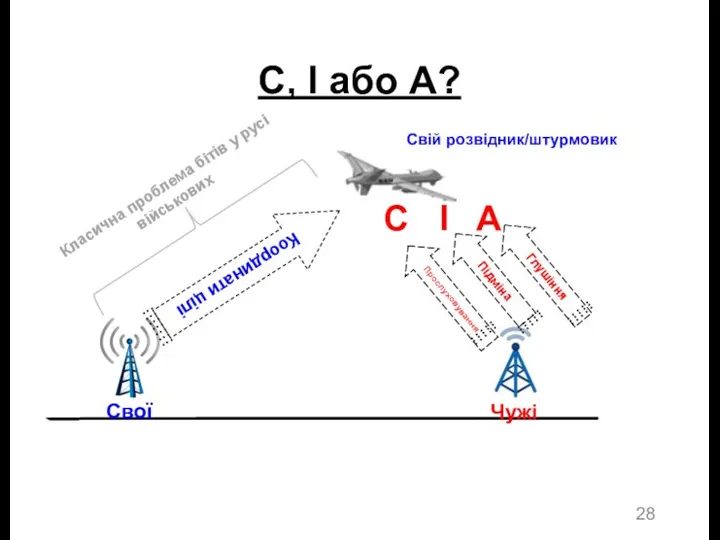

- 28. C, I або A? Координати цілі Прослуховування Глушіння Підміна Класична проблема бітів у русі військових Свої

- 29. C, I або A? (Найвища критичність) ? ______ Ворог _______________ вашу інформацію! (Помірна критичність) ? ______

- 30. «Хороші» та «погані» дані у русі «Погані» дані потрібно виявляти та блокувати «Хороші» біти потрібно захищати,

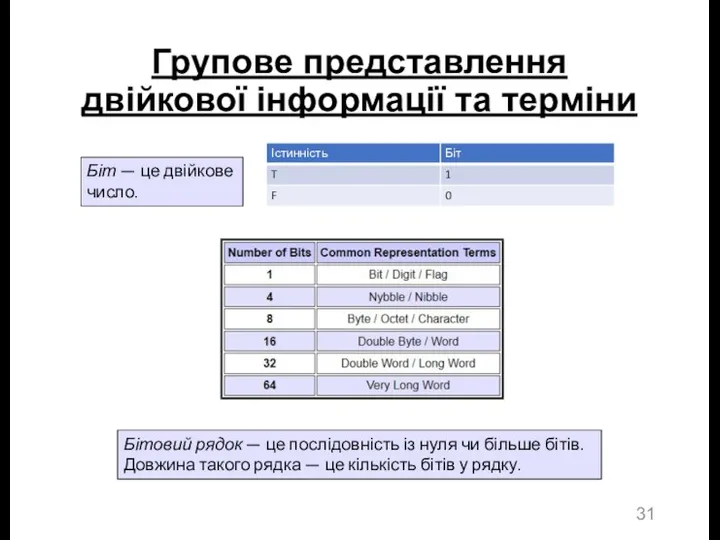

- 31. Групове представлення двійкової інформації та терміни Бітовий рядок — це послідовність із нуля чи більше бітів.

- 32. Групове представлення двійкової інформації та терміни Пів байт Біт Біт — це двійкове число.

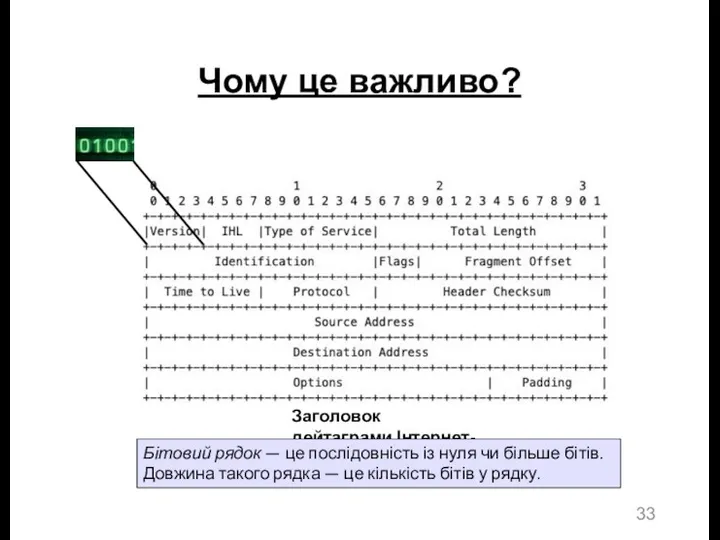

- 33. Чому це важливо? Бітовий рядок — це послідовність із нуля чи більше бітів. Довжина такого рядка

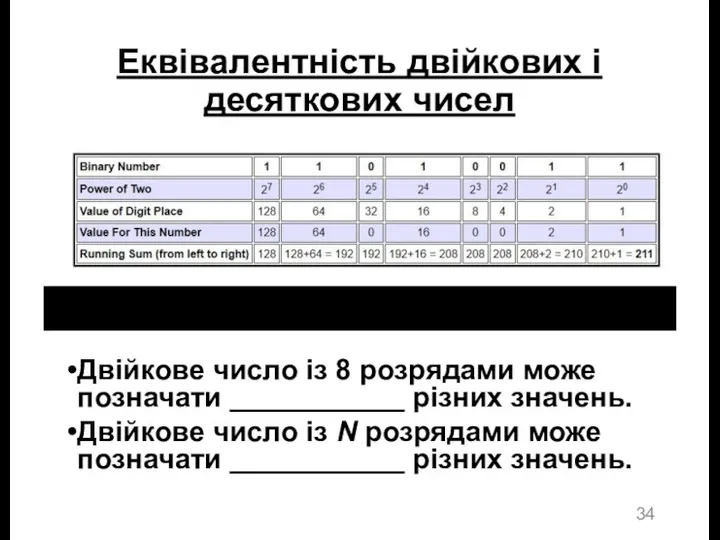

- 34. Еквівалентність двійкових і десяткових чисел Двійкове число із 8 розрядами може позначати ___________ різних значень. Двійкове

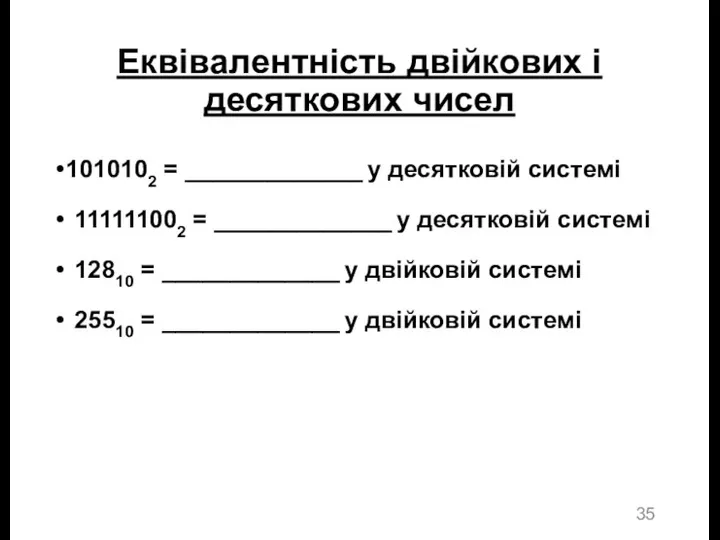

- 35. Еквівалентність двійкових і десяткових чисел 1010102 = _____________ у десятковій системі 111111002 = _____________ у десятковій

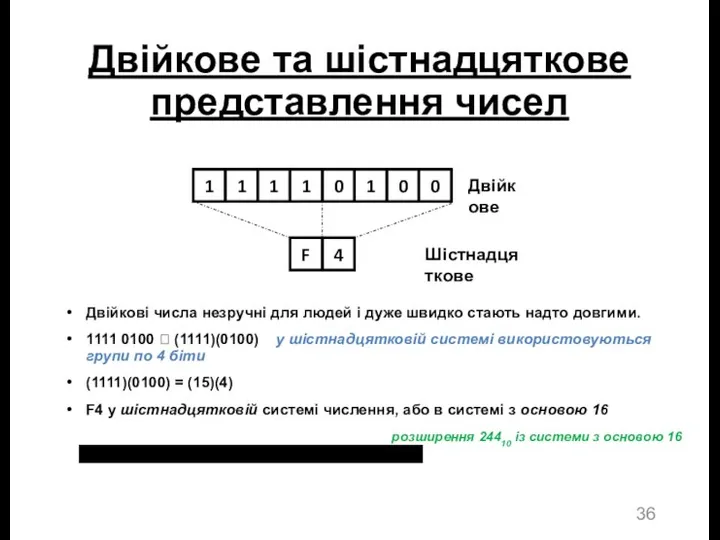

- 36. Двійкове та шістнадцяткове представлення чисел Двійкові числа незручні для людей і дуже швидко стають надто довгими.

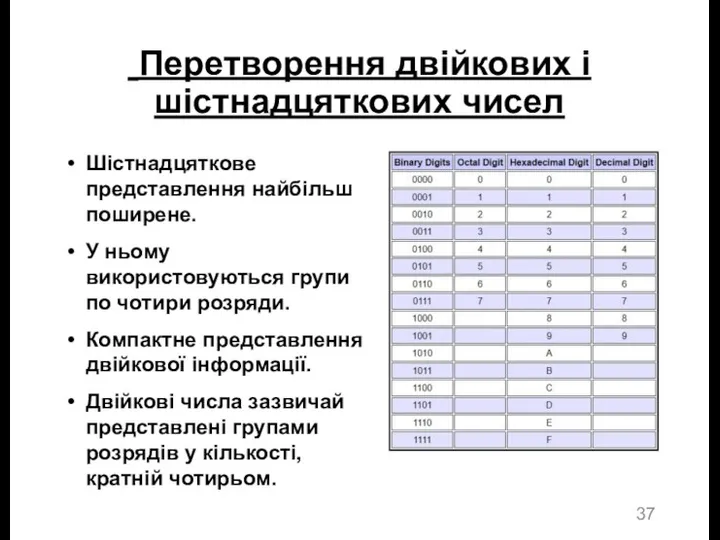

- 37. Перетворення двійкових і шістнадцяткових чисел Шістнадцяткове представлення найбільш поширене. У ньому використовуються групи по чотири розряди.

- 38. Перетворення двійкових, вісімкових і шістнадцяткових чисел 0x4D1B = ___________ у двійковій системі 0x4D1B = ___________ у

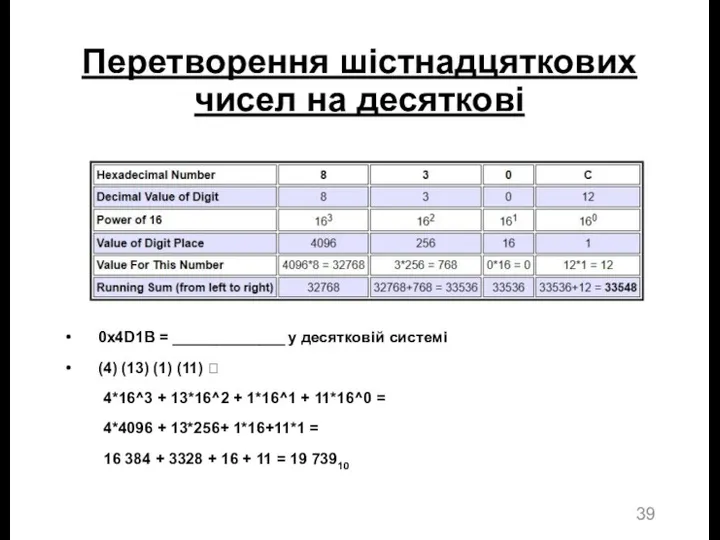

- 39. Перетворення шістнадцяткових чисел на десяткові 0x4D1B = _____________ у десятковій системі (4) (13) (1) (11) ?

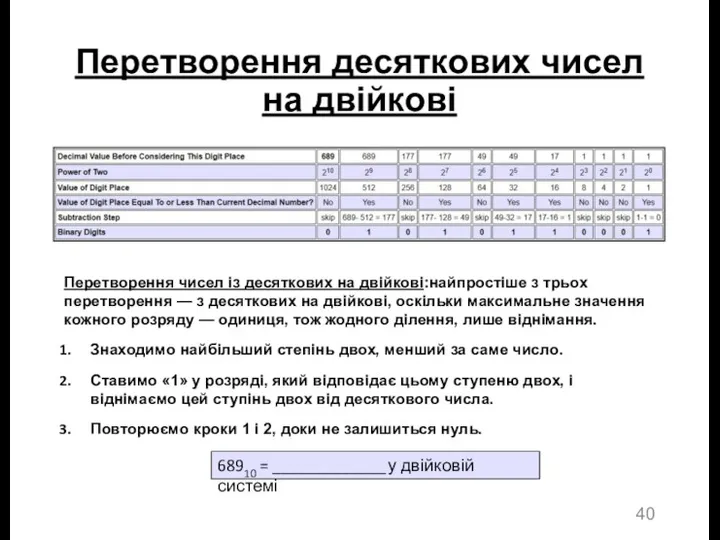

- 40. Перетворення десяткових чисел на двійкові Перетворення чисел із десяткових на двійкові:найпростіше з трьох перетворення — з

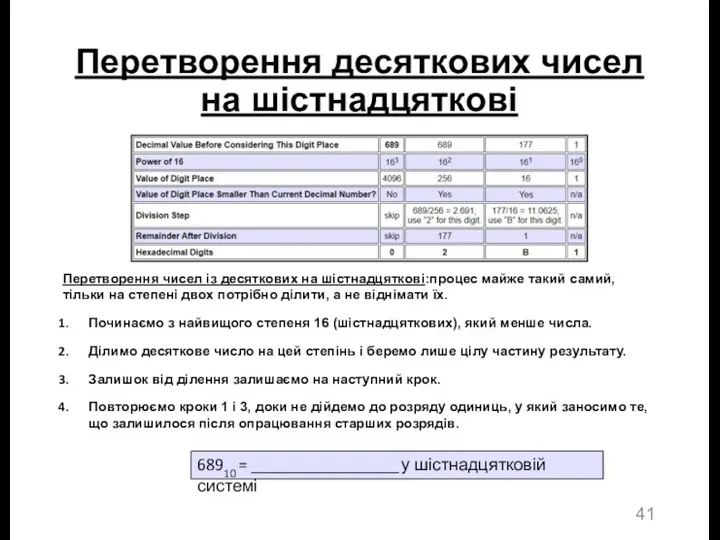

- 41. Перетворення десяткових чисел на шістнадцяткові Перетворення чисел із десяткових на шістнадцяткові:процес майже такий самий, тільки на

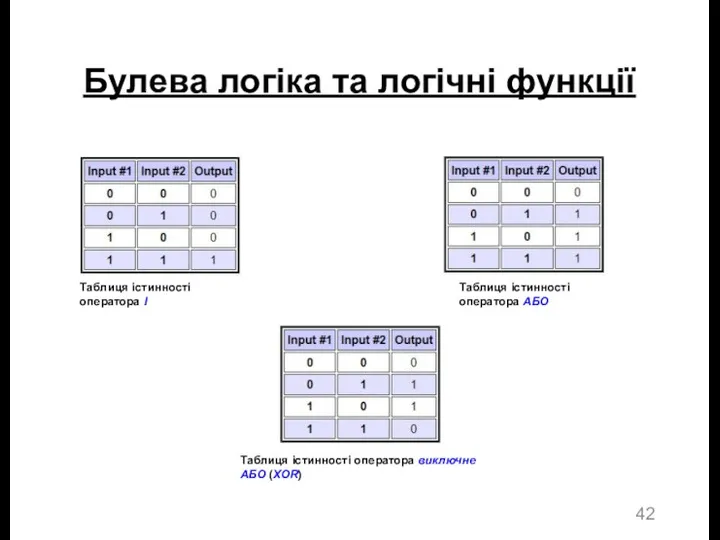

- 42. Булева логіка та логічні функції Таблиця істинності оператора І

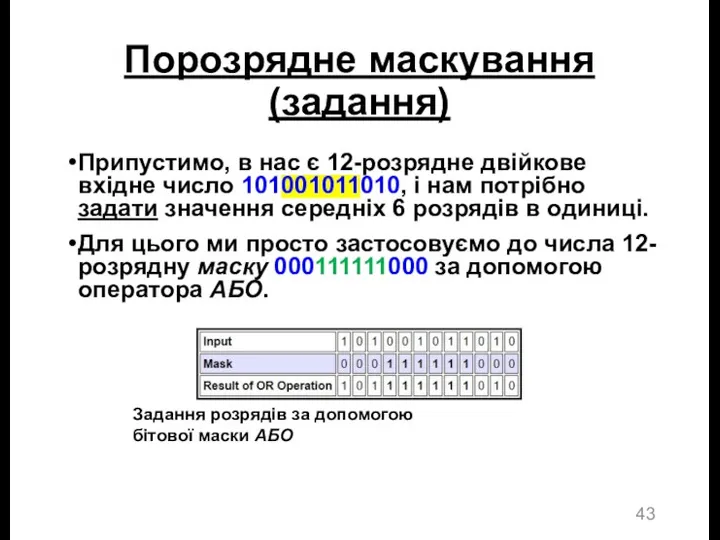

- 43. Порозрядне маскування (задання) Задання розрядів за допомогою бітової маски АБО Припустимо, в нас є 12-розрядне двійкове

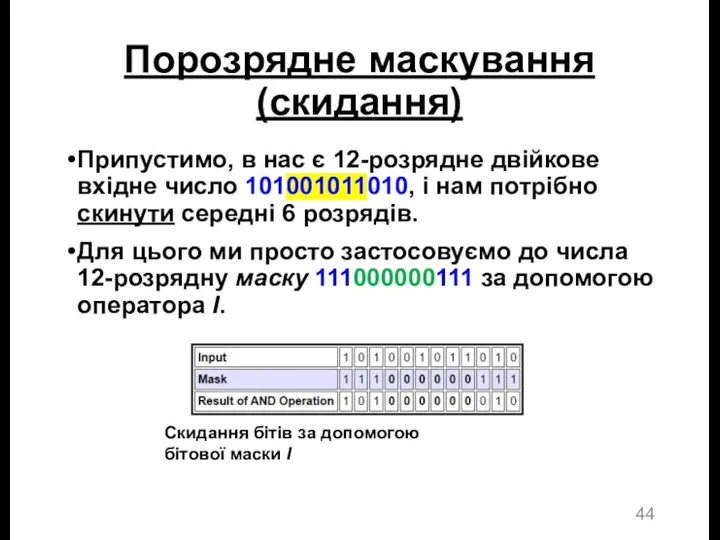

- 44. Порозрядне маскування (скидання) Припустимо, в нас є 12-розрядне двійкове вхідне число 101001011010, і нам потрібно скинути

- 45. Кінець

- 47. Скачать презентацию

Организация здоровьесберегающей среды при работе с компьютером

Организация здоровьесберегающей среды при работе с компьютером Отравления в быту

Отравления в быту Осторожно огонь

Осторожно огонь Польза и вред мобильных телефонов

Польза и вред мобильных телефонов Единая государственная система предупреждения и ликвидации чрезвычайных ситуаций (РСЧС). Тема 1

Единая государственная система предупреждения и ликвидации чрезвычайных ситуаций (РСЧС). Тема 1 Погодные условия и безопасность человека

Погодные условия и безопасность человека Правовое регулирование аварийно-восстановительных работ

Правовое регулирование аварийно-восстановительных работ Наркомания

Наркомания Здоровье школьника

Здоровье школьника Дорожное движение и его участники. Безопасность участников дорожного движения. Современные улицы и дороги

Дорожное движение и его участники. Безопасность участников дорожного движения. Современные улицы и дороги Пожары и паника. Правила безопасного поведения во время пожара

Пожары и паника. Правила безопасного поведения во время пожара Строительная акустика. Область слышимости. Уровень звукового давления. Громкость. Измерение и оценка шума

Строительная акустика. Область слышимости. Уровень звукового давления. Громкость. Измерение и оценка шума Почему в автомобиле и в поезде надо соблюдать правила безопасности

Почему в автомобиле и в поезде надо соблюдать правила безопасности Вред от кальяна и вейпа

Вред от кальяна и вейпа Закаливание

Закаливание Издания МЧС России

Издания МЧС России День гражданской обороны (посвящается 25 лет МЧС России)

День гражданской обороны (посвящается 25 лет МЧС России) Пожарная безопасность

Пожарная безопасность Гражданская оборона

Гражданская оборона Автономное пребывание человека в природной среде

Автономное пребывание человека в природной среде Правила поведения при угрозе теракта

Правила поведения при угрозе теракта Презентация урока ОБЖ для учащихся 7-х классовЦунами.

Презентация урока ОБЖ для учащихся 7-х классовЦунами. Здоровый образ жизни – это необходимость для каждого человека

Здоровый образ жизни – это необходимость для каждого человека Модели поведения пешеходов и велосипедистов при организации дорожного движения

Модели поведения пешеходов и велосипедистов при организации дорожного движения Радиооборудование штабного вагона

Радиооборудование штабного вагона Правильная осанка

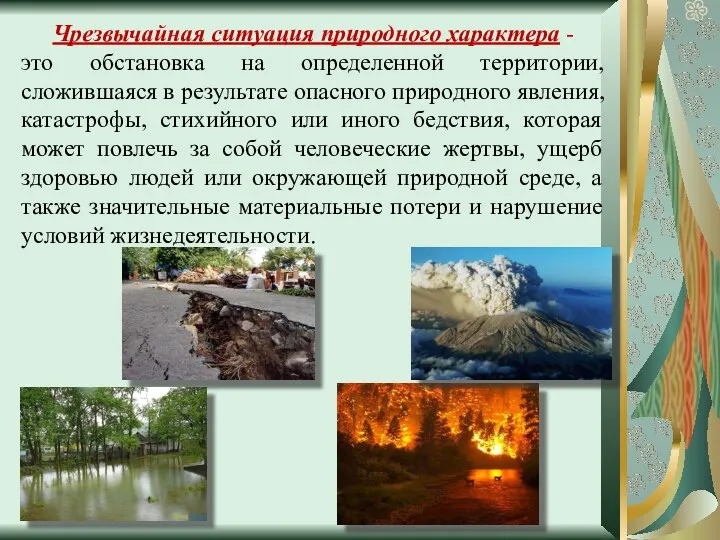

Правильная осанка Природные опасности. Геогенные, климатические и гидрологические опасности

Природные опасности. Геогенные, климатические и гидрологические опасности Перевозка опасных грузов

Перевозка опасных грузов