Содержание

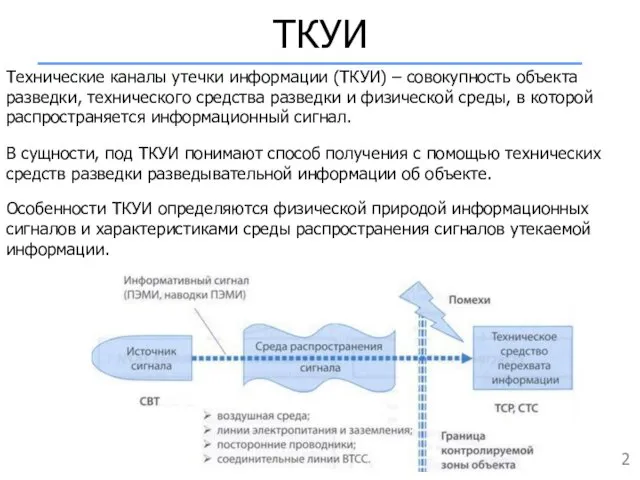

- 2. ТКУИ Технические каналы утечки информации (ТКУИ) – совокупность объекта разведки, технического средства разведки и физической среды,

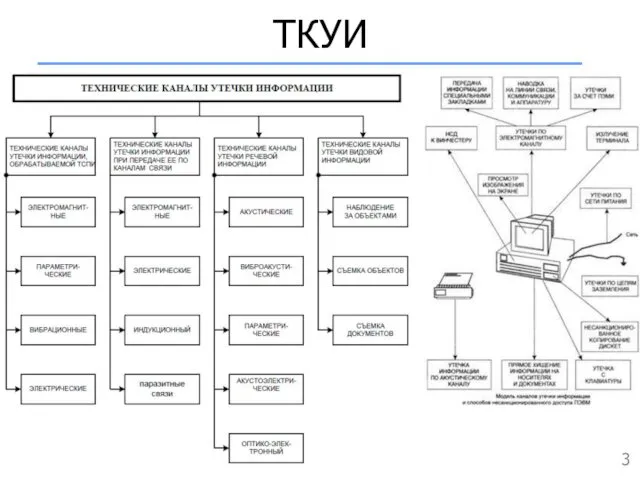

- 3. ТКУИ

- 4. По уголовному законодательству РФ различаются шпионаж: как самостоятельное преступление (ст. 276 УК РФ); как форма государственной

- 5. Шпионаж Закладные устройства К методам шпионажа и диверсий относятся: подслушивание; визуальное наблюдение; хищение документов и МНИ;

- 6. Защита от шпионажа Для защиты от традиционного шпионажа и диверсий должны быть решены задачи: создание системы

- 7. Защита от шпионажа Для противодействия хищениям документов, МНИ, атрибутов систем защиты, изучению отходов, документов и МНИ,

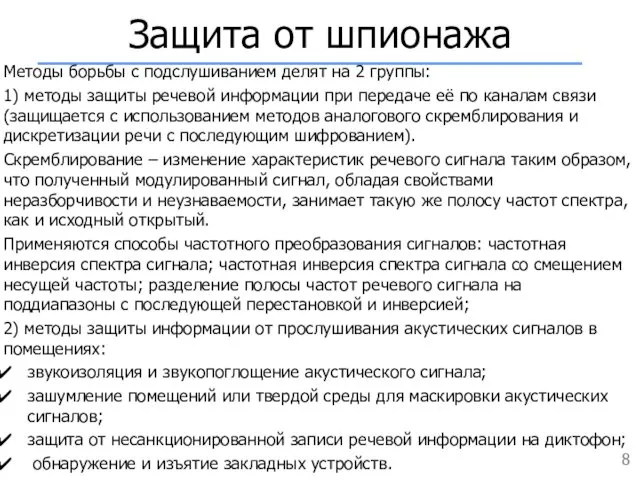

- 8. Защита от шпионажа Методы борьбы с подслушиванием делят на 2 группы: 1) методы защиты речевой информации

- 9. СЗИ от утечки по ТКУИ Комплекс для проведения акустических и виброакустических измерений СПРУТ-7А Вибропреобразователь на оконное

- 10. СЗИ от утечки по ТКУИ Акустический сейф "Ладья" Нелинейный локатор Эндоскоп, зеркала «МОРФЕЙ-МК» предназначен для блокирования

- 11. СЗИ от утечки по ТКУИ Портативная рентгенотелевизионная установка «НОРКА» Компьютеризированный металлодетектор «КОРНЕТ» Сетевые генераторы шума СОПЕРНИК

- 12. СЗИ от утечки Электронный замок для защиты от НСД «Соболь» Кейс «ТЕНЬ» для транспортировки ноутбуков с

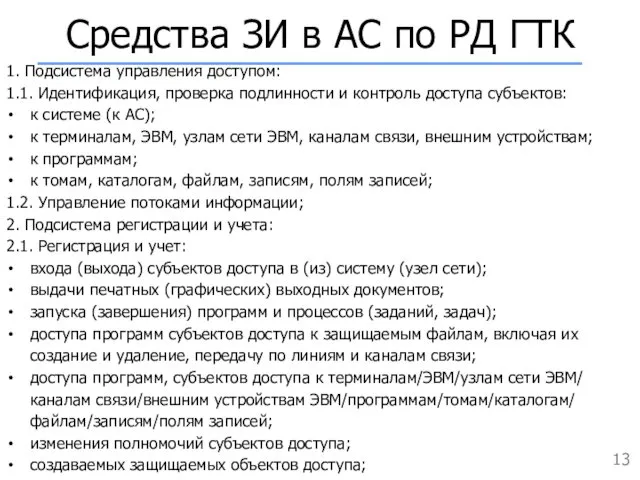

- 13. Средства ЗИ в АС по РД ГТК 1. Подсистема управления доступом: 1.1. Идентификация, проверка подлинности и

- 15. Скачать презентацию

Как вести себя во время терракта

Как вести себя во время терракта Сложноподчинённые предложения с придаточными обстоятельственными. Закрепление изученного

Сложноподчинённые предложения с придаточными обстоятельственными. Закрепление изученного Второе путешествие апостола Павла (продолжение)

Второе путешествие апостола Павла (продолжение) Объекты гражданских прав

Объекты гражданских прав Проект: Пусть нетрудным будет путь

Проект: Пусть нетрудным будет путь Поглотительная способность почв. Кислотность, щелочность, буферность почвы. Экологическое значение. (Лекция 5)

Поглотительная способность почв. Кислотность, щелочность, буферность почвы. Экологическое значение. (Лекция 5) Набор на обучение в ГОУ ВПО ДОНАГРА на 2018-2019 учебный год. Перечень образовательных программ, направлений подготовки

Набор на обучение в ГОУ ВПО ДОНАГРА на 2018-2019 учебный год. Перечень образовательных программ, направлений подготовки Развитие познавательных интересов детей через проектную деятельность.

Развитие познавательных интересов детей через проектную деятельность. Презентация к ВКР Тема: Особенности развития одарённых детей в процессе обучения математике в 5 классах

Презентация к ВКР Тема: Особенности развития одарённых детей в процессе обучения математике в 5 классах Alexeeva

Alexeeva Презентация классного часа по теме:Отечественная война 1812 года

Презентация классного часа по теме:Отечественная война 1812 года Основы религиозных культур и светской этики. Родительское собрание

Основы религиозных культур и светской этики. Родительское собрание Система принципов дидактики

Система принципов дидактики Презентация группы

Презентация группы Мотивация учения- основное условие успешного обучения Выступление на педсовете

Мотивация учения- основное условие успешного обучения Выступление на педсовете Методы выделения и очистки ДНК

Методы выделения и очистки ДНК Переход на контрактную систему

Переход на контрактную систему Дорогами войны. Экскурсия по военно-историческим местам г. Сызрань

Дорогами войны. Экскурсия по военно-историческим местам г. Сызрань Общий план строения клетки. Мембранная система

Общий план строения клетки. Мембранная система Кандидат на пост президента МОУ

Кандидат на пост президента МОУ Технические средства реализации информационных процессов

Технические средства реализации информационных процессов 20181215_professii_i_mashiny_v_lesnoy_promyshlennosti

20181215_professii_i_mashiny_v_lesnoy_promyshlennosti Последствия крестовых походов. Столетняя война 1337 - 1453 гг

Последствия крестовых походов. Столетняя война 1337 - 1453 гг Южная Америка. 7 класс

Южная Америка. 7 класс Творчество ненецкого художника К.Л.Панкова. Презентация

Творчество ненецкого художника К.Л.Панкова. Презентация Государственный бюджет

Государственный бюджет А,ә хәрефләрен кабатлау.

А,ә хәрефләрен кабатлау. Векторы. Что такое вектор и как его обазначают

Векторы. Что такое вектор и как его обазначают