Содержание

- 2. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Состояние защищенности информационной среды Защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий

- 3. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Защищенность информации, ресурсов и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного

- 4. АСПЕКТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Законодательный – федеральные и региональные законы, подзаконные и нормативные акты, международные отраслевые и

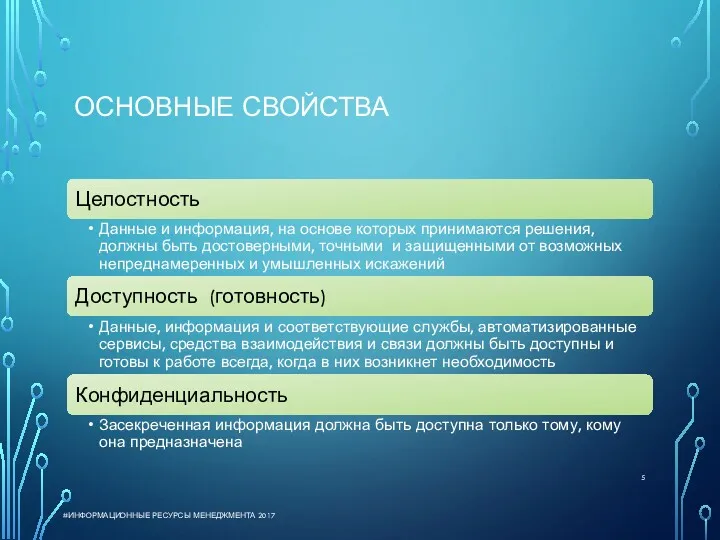

- 5. ОСНОВНЫЕ СВОЙСТВА #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017

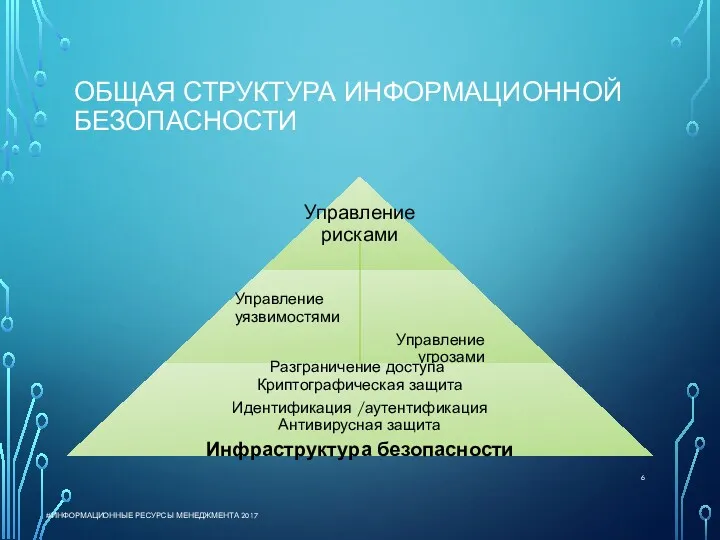

- 6. ОБЩАЯ СТРУКТУРА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017

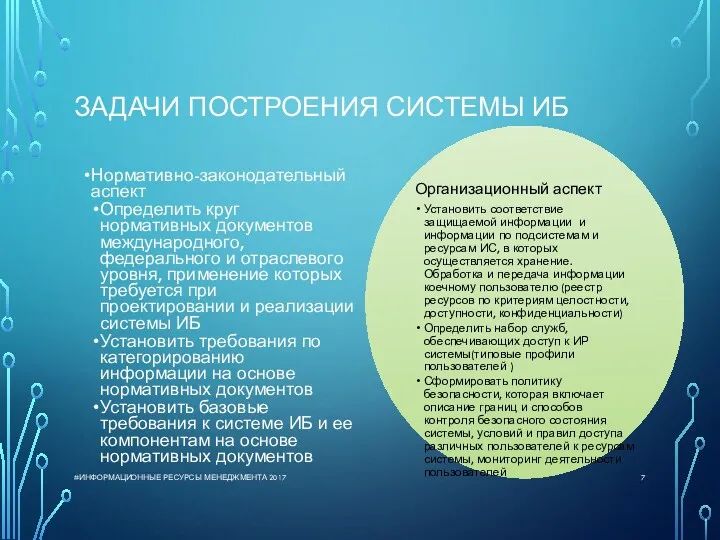

- 7. ЗАДАЧИ ПОСТРОЕНИЯ СИСТЕМЫ ИБ Нормативно-законодательный аспект Определить круг нормативных документов международного, федерального и отраслевого уровня, применение

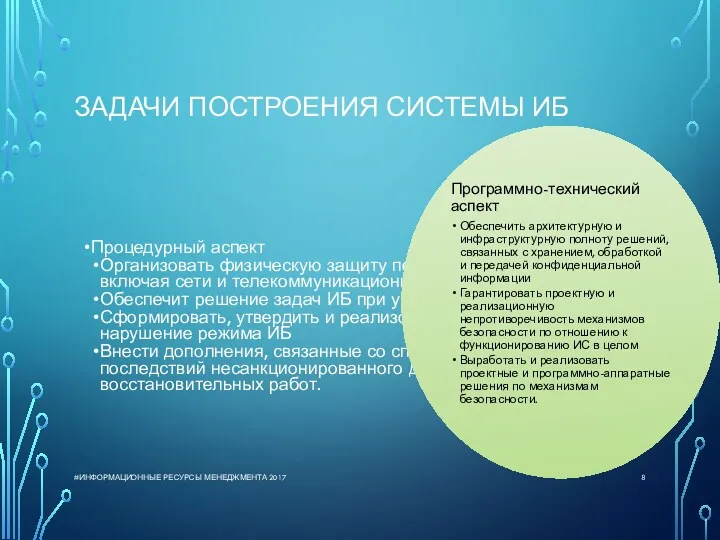

- 8. ЗАДАЧИ ПОСТРОЕНИЯ СИСТЕМЫ ИБ Процедурный аспект Организовать физическую защиту помещений и компонентов ИС, включая сети и

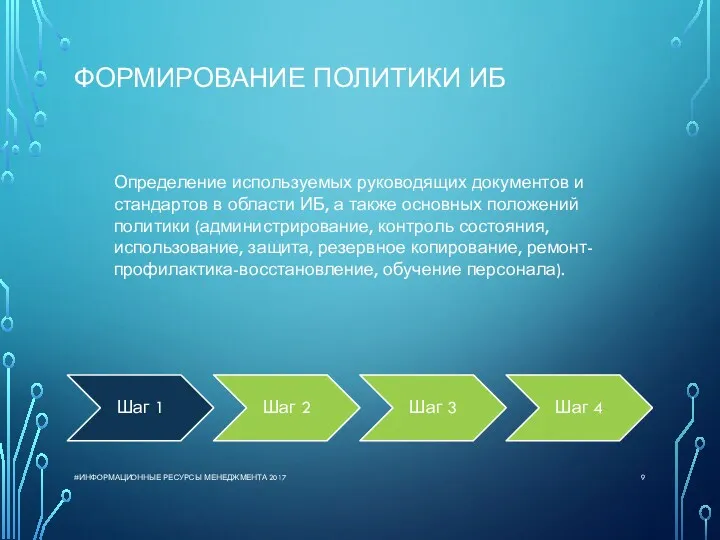

- 9. ФОРМИРОВАНИЕ ПОЛИТИКИ ИБ Шаг 1 Шаг 2 Шаг 3 Шаг 4 #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017 Определение

- 10. ФОРМИРОВАНИЕ ПОЛИТИКИ ИБ Разработка методологии выявления и оценки угроз и рисков их осуществления, определения подходов к

- 11. ФОРМИРОВАНИЕ ПОЛИТИКИ ИБ Структуризация контр мер по уровням требований к безопасности. #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017 Шаг

- 12. ФОРМИРОВАНИЕ ПОЛИТИКИ ИБ Порядок сертификации на соответствие стандартам в области информационной безопасности. Периодичность проведения совещаний на

- 13. ТРИ УРОВНЯ ПОЛИТИКИ ИБ ВЕРХНИЙ УРОВЕНЬ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017 Решения общего характера для организации Формулирование

- 14. ТРИ УРОВНЯ ПОЛИТИКИ ИБ СРЕДНИЙ УРОВЕНЬ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017 АСПЕКТЫ ИБ Описание аспекта Позиция организации

- 15. ТРИ УРОВНЯ ПОЛИТИКИ ИБ НИЖНИЙ УРОВЕНЬ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017 КОНКРЕТНЫЕ СЕРВИСЫ Включает в себя конкретные

- 16. МОДЕЛИ, ОПИСЫВАЮЩИЕ ПРОЦЕСС ЗАЩИТЫ ИНФОРМАЦИИ. ТЕРМИНЫ Ресурс – все, что представляет ценность с точки зрения организации

- 17. МОДЕЛИ, ОПИСЫВАЮЩИЕ ПРОЦЕСС ЗАЩИТЫ ИНФОРМАЦИИ. ТЕРМИНЫ Полный анализ рисков – анализ рисков для информационных систем, предъявляющих

- 18. КЛАССИФИКАЦИЯ УГРОЗ ИБ Происшествия, связанные с техническими причинами Происшествия , связанные со стихийными бедствиями Происшествия, связанные

- 19. ПРИМЕРЫ УГРОЗ ИБ Физическая безопасность и безопасность окружающей среды Управление коммуникациями и операциями Аспекты ИБ в

- 20. ПРИМЕРЫ УЯЗВИМОСТЕЙ Среда и инфраструктура Аппаратное обеспечения Программное обеспечение Коммуникации Документы Персонал Общие уязвимые места #ИНФОРМАЦИОННЫЕ

- 21. ТЕХНОЛОГИЯ КРИПТОГРАФИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ Криптография - это совокупность технических, математических, алгоритмических и программных методов преобразования данных

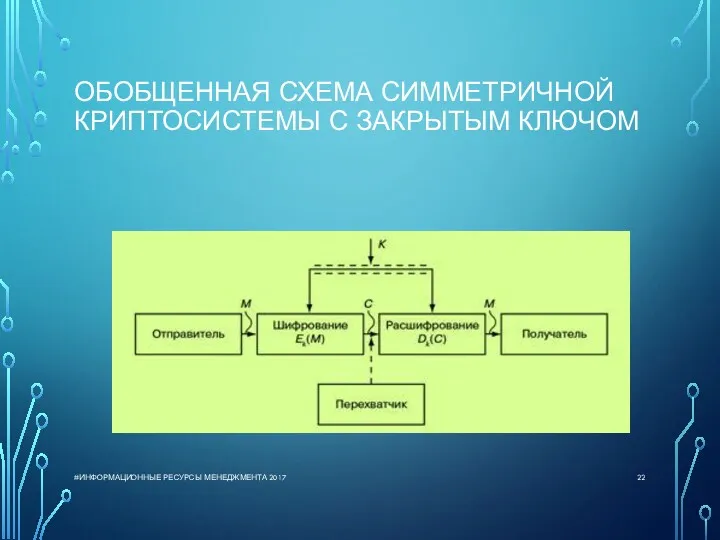

- 22. ОБОБЩЕННАЯ СХЕМА СИММЕТРИЧНОЙ КРИПТОСИСТЕМЫ С ЗАКРЫТЫМ КЛЮЧОМ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017

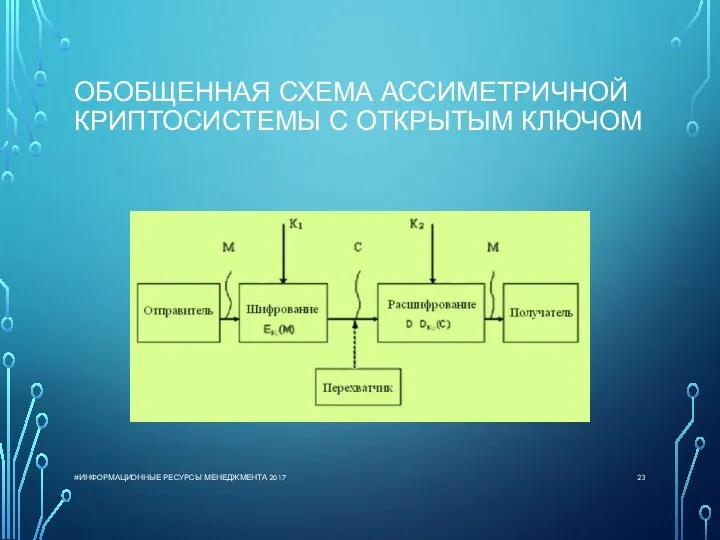

- 23. ОБОБЩЕННАЯ СХЕМА АССИМЕТРИЧНОЙ КРИПТОСИСТЕМЫ С ОТКРЫТЫМ КЛЮЧОМ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017

- 24. КОМПЬЮТЕРНАЯ ПРОГРАММА ПОТЕНЦИАЛЬНО ОПАСНА, ЕСЛИ… Может скрыть признаки своего присутствия в среде Может реализовать самодублирование Может

- 25. КЛАССИФИКАЦИЯ ВРЕДОНОСНЫХ ПРОГРАММ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017

- 26. ВРЕДОНОСНЫЕ УТИЛИТЫ Вредоносные программы , разработанные для автоматизации создания других вирусов, червей или троянских программ, взломов

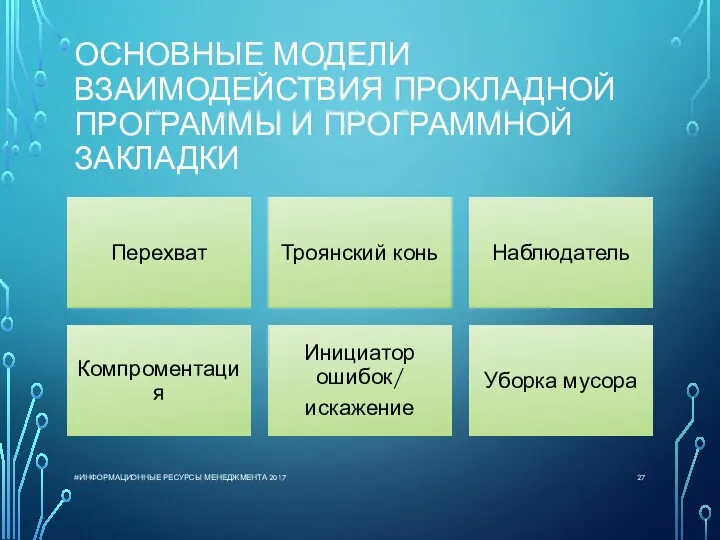

- 27. ОСНОВНЫЕ МОДЕЛИ ВЗАИМОДЕЙСТВИЯ ПРОКЛАДНОЙ ПРОГРАММЫ И ПРОГРАММНОЙ ЗАКЛАДКИ #ИНФОРМАЦИОННЫЕ РЕСУРСЫ МЕНЕДЖМЕНТА 2017

- 28. ПРИМЕРНАЯ ПРОГРАММА АУДИТА ВОПРОСОВ УПРАВЛЕНИЯ НЕПРЕРЫВНОСТЬЮ БИЗНЕСА ISO/IEC 27004:2009 И ГОСТ Р ИСО/МЭК 27004-2011

- 30. Скачать презентацию

Покрытосеменные, или цветковые растения. (Часть 2)

Покрытосеменные, или цветковые растения. (Часть 2) Формы и методы розничной продажи товаров, их технологии и эффективность

Формы и методы розничной продажи товаров, их технологии и эффективность Инфузионно-трансфузионная терапия

Инфузионно-трансфузионная терапия Сословно-представительная монархия XVII века в России, в условиях внешних вызовов и внутренних угроз

Сословно-представительная монархия XVII века в России, в условиях внешних вызовов и внутренних угроз Жастарды кәсіпке баулу үрдісінің негізгі құраушылары

Жастарды кәсіпке баулу үрдісінің негізгі құраушылары Коррекционно-развивающее занятие

Коррекционно-развивающее занятие Тема методического семинара: Как сделать процесс внедрения ФГОС на уроках истории и обществознания эффективным

Тема методического семинара: Как сделать процесс внедрения ФГОС на уроках истории и обществознания эффективным интернет ресурсы

интернет ресурсы Комплексное освоение подземного пространства

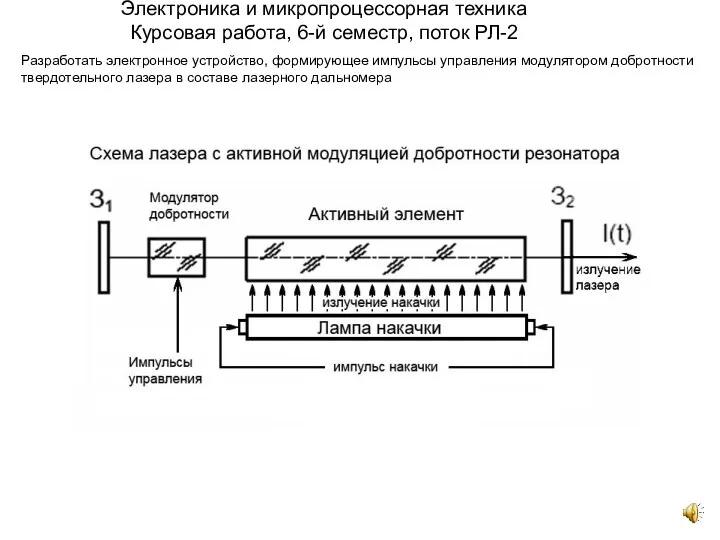

Комплексное освоение подземного пространства Электроника и микропроцессорная техника

Электроника и микропроцессорная техника Формула успеха лидера

Формула успеха лидера Презентация Как стать хорошими родителями?

Презентация Как стать хорошими родителями? Технология производства и ремонта сельскохозяйственной техники. Базирование заготовок и размерные цепи

Технология производства и ремонта сельскохозяйственной техники. Базирование заготовок и размерные цепи Вариации. Слушание музыки, 2 класс

Вариации. Слушание музыки, 2 класс Подсистема Перевозка грузов

Подсистема Перевозка грузов Организация методической работы в школе

Организация методической работы в школе Презентация Безопасность дошкольников дома и на улице

Презентация Безопасность дошкольников дома и на улице Инновации в образовании.

Инновации в образовании. Методы медицинской генетики человека

Методы медицинской генетики человека Шероховатость обработанной поверхности металла

Шероховатость обработанной поверхности металла презентация Как появились книги в рамках проекта Будешь книжки читать - будешь много знать

презентация Как появились книги в рамках проекта Будешь книжки читать - будешь много знать Презентация к Дню святого Валентина

Презентация к Дню святого Валентина Истмико - цервикальная недостаточность

Истмико - цервикальная недостаточность Modem. Introduction to Modem

Modem. Introduction to Modem Акция Дари добро!

Акция Дари добро! Строительство эксплуатационной скважины на Винно-Банновском месторождении

Строительство эксплуатационной скважины на Винно-Банновском месторождении Лаборатория социального проектирования

Лаборатория социального проектирования Основы современного общевойскового боя. Тема 3.1

Основы современного общевойскового боя. Тема 3.1