Содержание

- 2. Информационная безопасность Состояние сохранности информационных ресурсов и защищенности законных прав личности и общества в информационной сфере

- 3. «Кто владеет информацией, тот владеет миром»

- 4. Ст. 1 Закона о безопасности Понятие безопасности – "состояние защищенности жизненно важных интересов личности, общества и

- 5. Стандартная модель безопасности 1) Конфиденциальность – доступность информации только определенному кругу лиц 2) Целостность – гарантия

- 6. Характеристики безопасности информации Аутентичность – возможность установления автора информации Апеллируемость – возможность доказать, что автором является

- 7. Государственные органы РФ, контролирующие деятельность в области защиты информации Федеральная служба безопасности Российской Федерации (ФСБ России)

- 8. Методы обеспечения информационной безопасности Средства идентификации и аутентификации пользователей (3А --аутентификация, авторизация, администрирование) средства шифрования информации,

- 9. Компьютерная этика Компьютеры не отменяют традиционные моральные принципы и законодательные акты копирование интеллектуальной собственности без разрешения

- 10. Плагиат (электронные архивы рефератов на веб-сайтах и CD, digital term-paper mills) Плагиат (лат. plagiatus - похищенный

- 12. Авторские и смежные права Традиционные объекты Произведения: литературные музыкальные хореографические аудиовизуальные художественные, архитектурные фотографические декоративно-прикладные Программы

- 13. Как избежать плагиата Ссылки на источники информации (факты, мнения, теории, статистика, графики, рисунки), если они не

- 15. Выявление плагиата Turnitin tool - онлайновое средство проверки на плагиат (turnitin.com) Plagiarism-Finder - приложение, проверяющее совпадения

- 16. Виды компьютерного пиратства ПО

- 18. Цифровое пиратство -- копирование и распространение без соблюдения лицензии

- 19. Почему воруем? Макропричины: несовершенство нормативно-правовой базы (осуждается не более 20% подследственных) общая криминногенная обстановка и заинтересованность

- 20. Непредусмотренное использование э-почты Доступность для прочтения содержимого посторонними (при пересылке, хранении) ≈ почтовая открытка Спам -

- 21. Возможность отправить письмо нескольким адресатам обернулась проблемой спама Дешевая email-реклама превратилась в доходный бизнес Наличие спама

- 22. Схема работы спам-бота

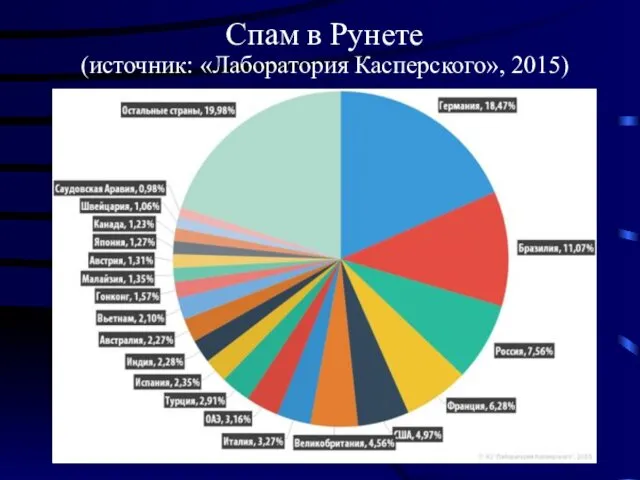

- 23. Спам в Рунете (источник: «Лаборатория Касперского», 2015)

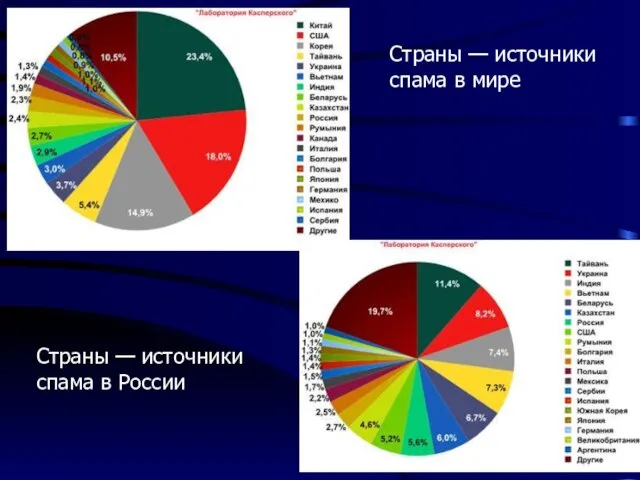

- 24. Страны — источники спама в мире Страны — источники спама в России

- 25. Распределение топ-100 организаций, атакованных фишерами

- 26. Язык вражды (hate speech) Проявления экстремистской деятельности, человеконенавистническое содержание веб-сайтов, нарушение политкорректности Данные Центра Simon Wiesenthal:

- 27. Эротика и непристойности Посещение сайтов для взрослых в рабочее время, в библиотеке, в учебном учреждении, организации

- 28. Основные признаки проявления вирусов Прекращение работы или неправильная работа ранее успешно функционировавших программ Медленная работа компьютера

- 29. Классификация компьютерных вирусов а - по способу заражения; б - по среде обитания; в - по

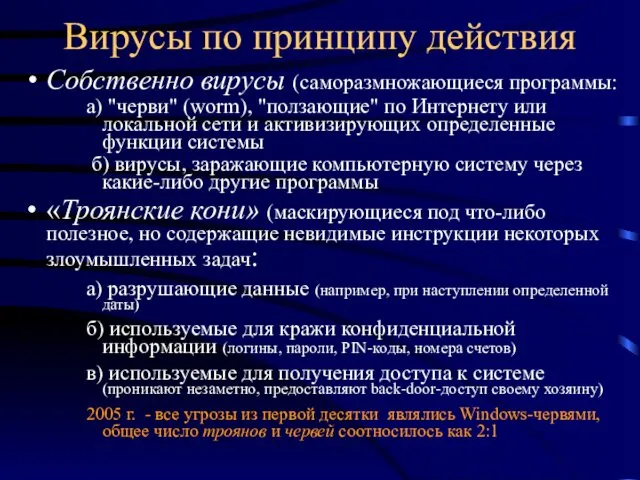

- 30. Вирусы по принципу действия Собственно вирусы (саморазмножающиеся программы: а) "черви" (worm), "ползающие" по Интернету или локальной

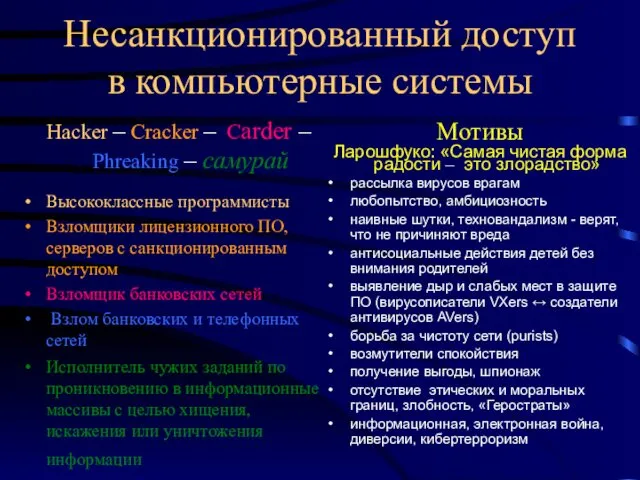

- 31. Несанкционированный доступ в компьютерные системы Hacker – Cracker – Сarder – Phreаking – самурай Высококлассные программисты

- 32. 10 главных угроз информационной безопасности (источник: Global Information Security Survey 2004, Ernst&Young)

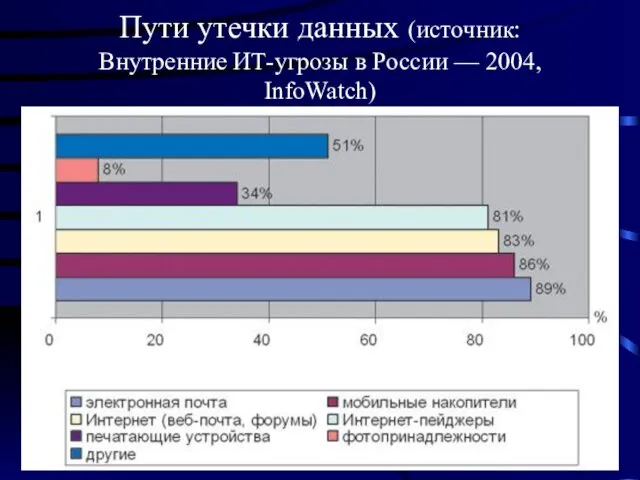

- 33. Пути утечки данных (источник: Внутренние ИТ-угрозы в России — 2004, InfoWatch)

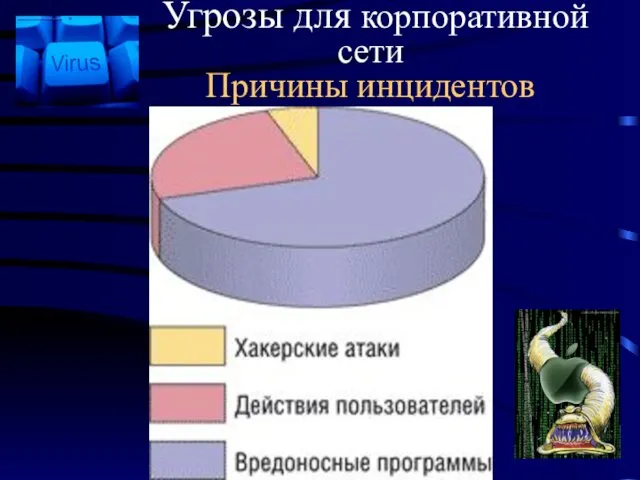

- 34. Угрозы для корпоративной сети Причины инцидентов

- 35. Технологии вторжения Самая уязвимая - электронная почта (вирус находится ≈ в каждом 44 письме, при эпидемии

- 36. От: secur@phazen.net [mailto:secur@phazen.net] Отправлено: Пн, 27.11.2006 11:10 Кому: Irina Rozina Тема: Mail server report. Mail server

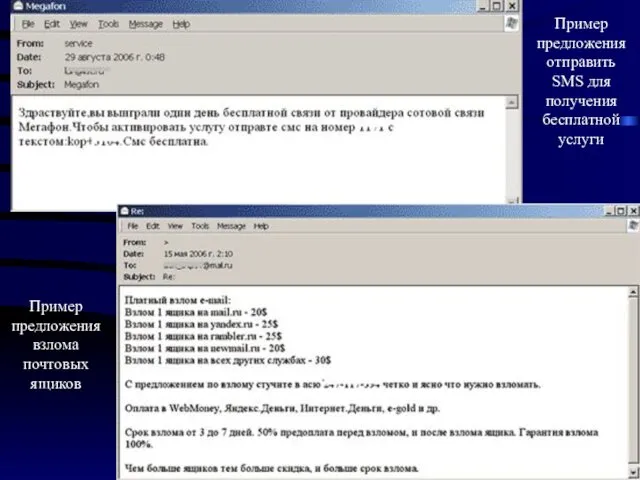

- 37. Пример предложения отправить SMS для получения бесплатной услуги Пример предложения взлома почтовых ящиков

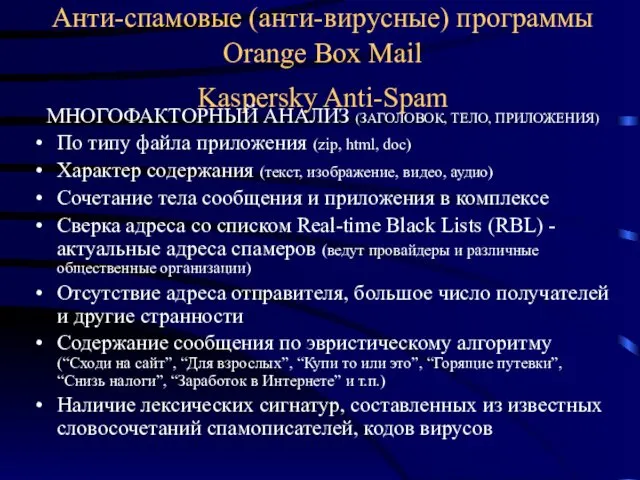

- 38. Анти-спамовые (анти-вирусные) программы Orange Box Mail Kaspersky Anti-Spam МНОГОФАКТОРНЫЙ АНАЛИЗ (ЗАГОЛОВОК, ТЕЛО, ПРИЛОЖЕНИЯ) По типу файла

- 39. Примеры Организация DDoS-атак поиск слабо защищенных систем (edu, business) внедрение рассылка ping-запросов пересылка ответов на запросы

- 40. Примеры потери доменов Похищенные и невозвращенные: sex.com; hackers.com; wifi.com; commercials.com Вовремя не продленная регистрация: rocit.ru; dni.ru;

- 41. Фишинг (phishing) Методы, которые служат для незаконного получения и использования конфиденциальных данных (кража идентичности) В английском

- 42. Принципы организации системы контроля, регистрации доступа в компьютерную систему, идентификации и аутентификации пользователя 1) “Нечто такое,

- 43. Биометрические системы распознавания Развиваются с середины 1970-х гг. Применяются в банковских системах, транспортной промышленности, для идентификации

- 44. Методы биометрического распознавания (19 определено) Физиологические параметры человека: глаза – сетчатка (Iridian Autenticam фирмы Iridian Technologies),

- 45. Применение биометрических технологий на горизонтальном и вертикальном рынках *AFIS — Automated Fingerprint Identification System — наиболее

- 46. Распознавание по отпечаткам пальцев

- 47. Распознавание по радужной оболочке глаза и по сетчатке глаза

- 48. Распознавание по геометрии лица Электронный считыватель жестов

- 49. Временная диаграмма ввода слова «пароль»

- 50. Зрелость технологий защиты информации

- 51. Структура затрат на безопасность

- 54. Скачать презентацию

![От: secur@phazen.net [mailto:secur@phazen.net] Отправлено: Пн, 27.11.2006 11:10 Кому: Irina Rozina](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/35383/slide-35.jpg)

Рассеянный склероз

Рассеянный склероз Метод щелевой разгрузки пласта в призабойной зоне скважин

Метод щелевой разгрузки пласта в призабойной зоне скважин Литературные места России. Веркола - родина Ф.А. Абрамова

Литературные места России. Веркола - родина Ф.А. Абрамова Проблемы энерго- и ресурсосбережния в кожевенном производстве

Проблемы энерго- и ресурсосбережния в кожевенном производстве Задачи по теории вероятностей

Задачи по теории вероятностей Социальная информатика

Социальная информатика Шаблон курсовой работы

Шаблон курсовой работы Как создавать правильные презентации

Как создавать правильные презентации Конкурс чтецов, посвященный Дню Победы

Конкурс чтецов, посвященный Дню Победы Правила компьютерного набора текста

Правила компьютерного набора текста Новый Год шагает по планете. Викторина

Новый Год шагает по планете. Викторина British vs. American English

British vs. American English Театрализованные игры, драматизации

Театрализованные игры, драматизации Пропедевтика. Функциональные методы исследования и диагностики при заболеваниях сердечно-сосудистой системы

Пропедевтика. Функциональные методы исследования и диагностики при заболеваниях сердечно-сосудистой системы РРЯ 10.02

РРЯ 10.02 Культура и духовная жизнь общества

Культура и духовная жизнь общества День именинника. Поздравления в стихах

День именинника. Поздравления в стихах Произведения В. Берестов В магазине игрушек и Р. Сеф Совет

Произведения В. Берестов В магазине игрушек и Р. Сеф Совет CLT Технология - деревянное домостроение

CLT Технология - деревянное домостроение Проект Белый Голубь

Проект Белый Голубь Логопедический кабинет

Логопедический кабинет Великая Отечественная война

Великая Отечественная война Несимметричные КЗ. Нулевая последовательность

Несимметричные КЗ. Нулевая последовательность Презентация Пасху радостно встречаем!

Презентация Пасху радостно встречаем! Описание пространственного положения элементарной ячейки: ориентационные соотношения

Описание пространственного положения элементарной ячейки: ориентационные соотношения презентация классного часа День республики Башкортостан

презентация классного часа День республики Башкортостан Аномальді бүйректің гистоморфологиялық сипаттамасы

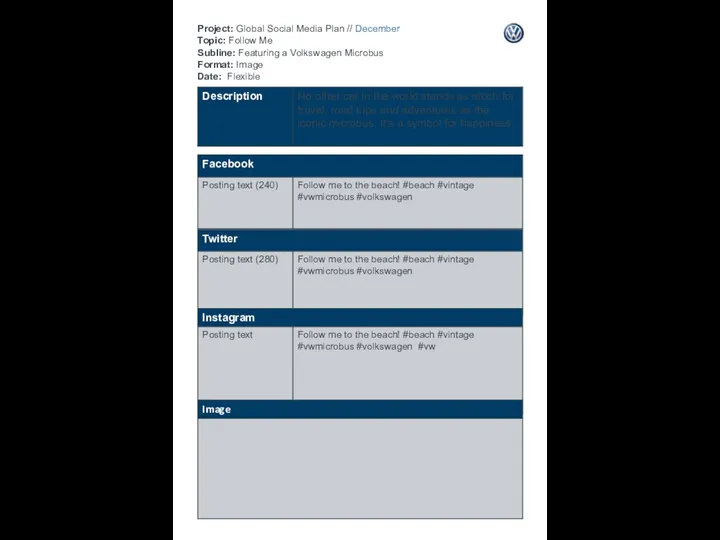

Аномальді бүйректің гистоморфологиялық сипаттамасы Follow Me

Follow Me