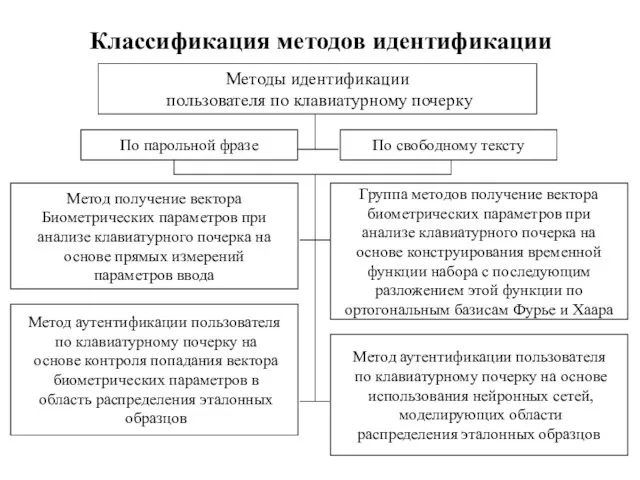

Классификация методов идентификации

Методы идентификации

пользователя по клавиатурному почерку

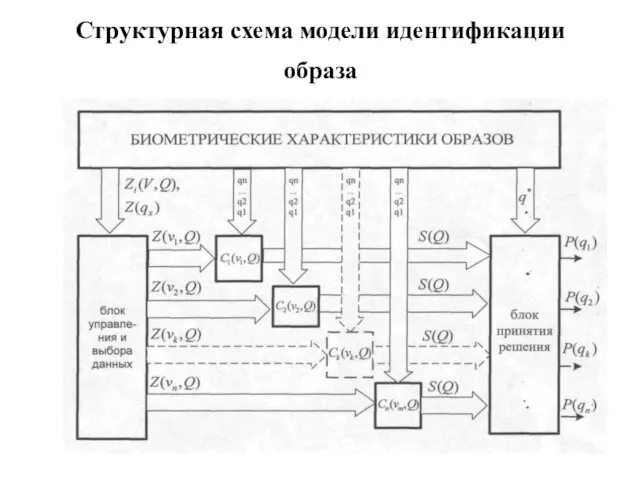

Метод аутентификации пользователя

по

клавиатурному почерку на основе

использования нейронных сетей,

моделирующих области

распределения эталонных образцов

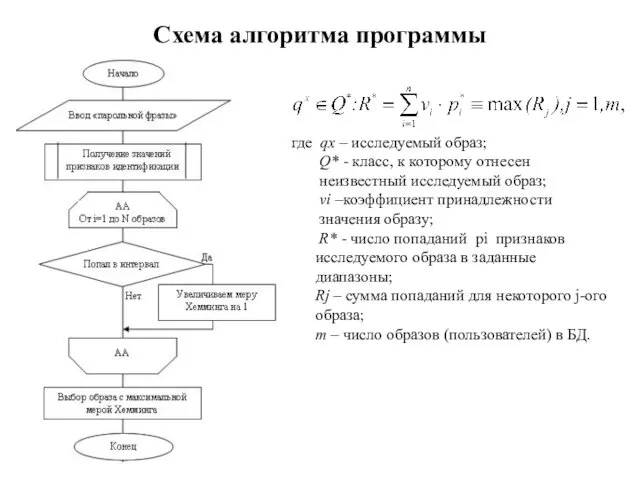

Группа методов получение вектора

биометрических параметров при

анализе клавиатурного почерка на

основе конструирования временной

функции набора с последующим

разложением этой функции по

ортогональным базисам Фурье и Хаара

Метод аутентификации пользователя

по клавиатурному почерку на

основе контроля попадания вектора

биометрических параметров в

область распределения эталонных

образцов

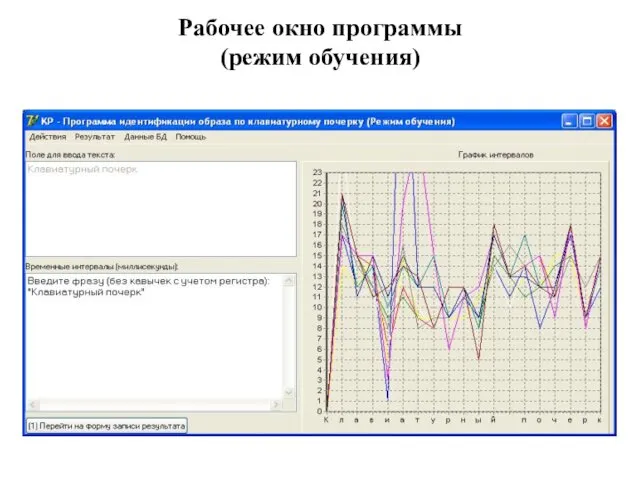

По парольной фразе

По свободному тексту

Метод получение вектора

Биометрических параметров при

анализе клавиатурного почерка на

основе прямых измерений

параметров ввода

Роль семьи в формировании межнациональной толерантности у детей старшего дошкольного возраста.

Роль семьи в формировании межнациональной толерантности у детей старшего дошкольного возраста. Разработка программы оптимального распределения энергии для диаграммы направленности антенной решетки

Разработка программы оптимального распределения энергии для диаграммы направленности антенной решетки А.С Пушкин Капитанская дочка

А.С Пушкин Капитанская дочка технология

технология Суточное осевое вращение Земли

Суточное осевое вращение Земли Право международной безопасности. Международное публичное право

Право международной безопасности. Международное публичное право Комплексный центр социального обслуживания населения г. Бородино. Сопровождение семей, имеющих детей-инвалидов

Комплексный центр социального обслуживания населения г. Бородино. Сопровождение семей, имеющих детей-инвалидов История адаптивного спорта для лиц с поражением слуха

История адаптивного спорта для лиц с поражением слуха Презентация игра Четвёртый лишний

Презентация игра Четвёртый лишний Профессиональный стресс. Проявление хронической усталости и психического выгорания

Профессиональный стресс. Проявление хронической усталости и психического выгорания Морская политика России

Морская политика России Презентация Наша жизнь

Презентация Наша жизнь Информационно - коммуникационные технологии в работе с детьми по экологическому воспитанию

Информационно - коммуникационные технологии в работе с детьми по экологическому воспитанию Запорная арматура. Классификация

Запорная арматура. Классификация Биологическое преобразование энергии: дыхание, фотосинтез, хемосинтез

Биологическое преобразование энергии: дыхание, фотосинтез, хемосинтез Интегральное исчисление функций нескольких переменных. Двойные интегралы

Интегральное исчисление функций нескольких переменных. Двойные интегралы подготовка_к_кр_дроби_и_смешанные_числа

подготовка_к_кр_дроби_и_смешанные_числа Фильтры грубой очистки фланцевые MVI серии FF.310. Технический паспорт

Фильтры грубой очистки фланцевые MVI серии FF.310. Технический паспорт Mark Twain

Mark Twain Мышление и культура в этнопсихологии. (Тема 4)

Мышление и культура в этнопсихологии. (Тема 4) Привычки успешных мам

Привычки успешных мам Основания. Состав оснований

Основания. Состав оснований Готовность к школьному обучению

Готовность к школьному обучению Система организации оказания медицинской помощи городскому населению

Система организации оказания медицинской помощи городскому населению ВКР: Имидж гостиничного предприятия (планирование, формирование, продвижение)

ВКР: Имидж гостиничного предприятия (планирование, формирование, продвижение) Издержки фирмы

Издержки фирмы Здравствуй, школа!

Здравствуй, школа! Диагностика острой ревматической лихорадки

Диагностика острой ревматической лихорадки