Слайд 2

Содержание лекции

Основные понятия

Классификация систем обнаружения вторжений

Обнаружение сигнатур

Обнаружение аномалий

Метод Data

Mining

Методы технологии мобильных агентов

Методы обхода сетевых СОВ

Методы обхода хостовых СОВ

Слайд 3

Основные понятия

Атака — действия, предпринимаемые злоумышленником, против компьютера (или сети) потенциальной

жертвы.

Вторжение — несанкционированный вход в информационную систему.

Система обнаружения вторжений — комплекс, который по результатам анализа контролируемых и собираемых данных принимает решение о наличии атаки или вторжения.

Ложная тревога — генерация сигнала об обнаружении атаки (вторжения), которой не было.

Пропуск — пропуск атаки или вторжения.

Слайд 4

Классификация систем обнаружения вторжений

Функции и особенности проектирования и реализации СОВ

:

подход к обнаружению

защищаемая система

структура СОВ

источник данных (для принятия решения)

время анализа

характер реакции

Слайд 5

Обнаружение сигнатур

Сигнатура - множество условий, при удовлетворении которых наступает событие,

определяемое как атака или вторжение.

Подходы к обнаружению сигнатур:

совпадение с шаблоном

совпадение с шаблоном состояния

анализ на основе шаблона используемого протокола

эвристический подход

Слайд 6

Виды сигнатур

Сигнатуры эксплойта

Сигнатуры уязвимости

Сигнатуры аномалий протоколов

Слайд 7

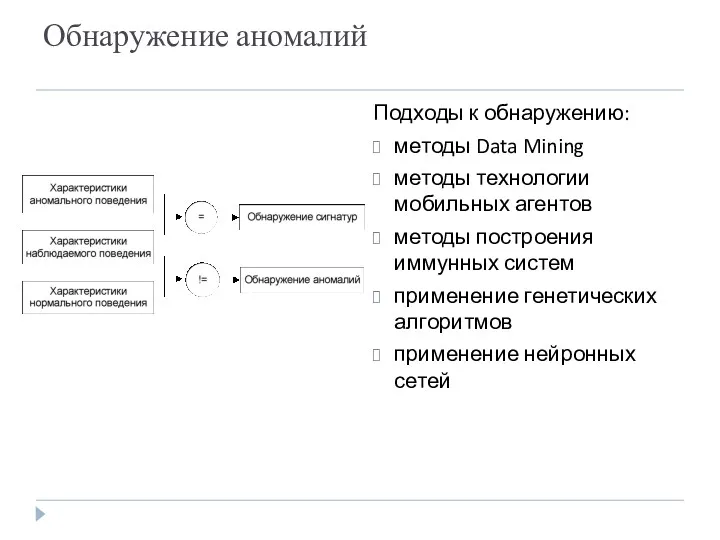

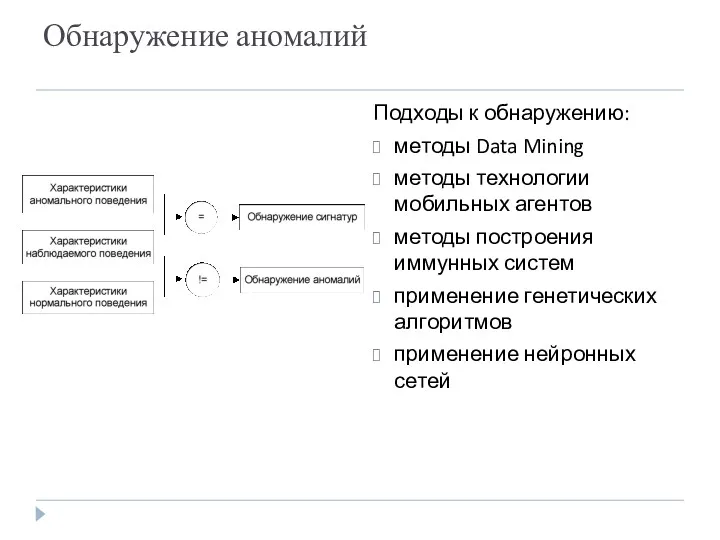

Обнаружение аномалий

Подходы к обнаружению:

методы Data Mining

методы технологии мобильных агентов

методы построения иммунных

систем

применение генетических алгоритмов

применение нейронных сетей

Слайд 8

Метод Data Mining

Технологию Data Mining можно определить как процесс обнаружения

в необработанных данных:

ранее неизвестных

нетривиальных

практически полезных

доступных интерпретации знаний, необходимых для принятия решений в различных

Классы Data Mining

предметно-ориентированные аналитические системы

нейронные сети

системы рассуждений на основе аналогичных случаев

деревья решений

Слайд 9

Методы технологии мобильных агентов

Достоинства использования технологии агентов для сбора и

анализа :

каждый агент можно запрограммировать на получение данных из своего источника

возможность независимого старта и остановки работы различных агентов

агенты могут быть программами, написанными на различных языках программирования

Слайд 10

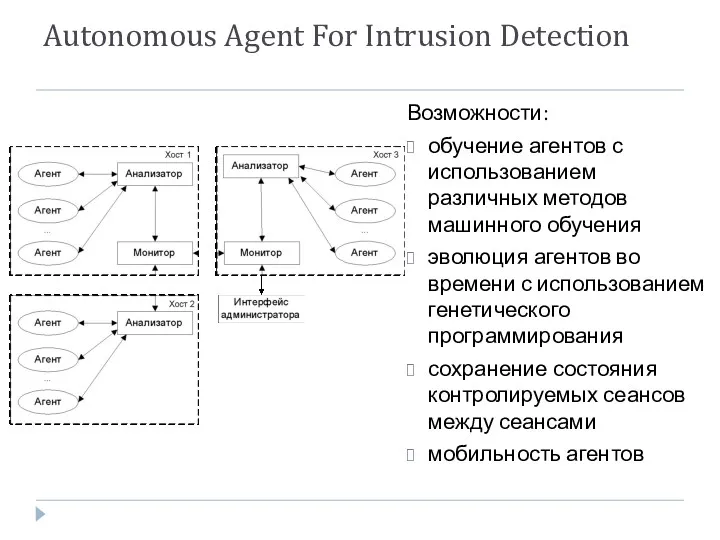

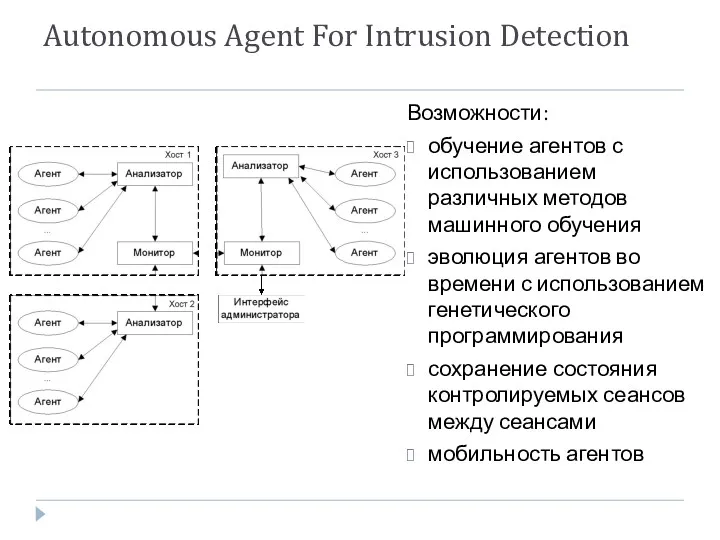

Autonomous Agent For Intrusion Detection

Возможности:

обучение агентов с использованием различных методов

машинного обучения

эволюция агентов во времени с использованием генетического программирования

сохранение состояния контролируемых сеансов между сеансами

мобильность агентов

Слайд 11

Методы обхода сетевых СОВ

Основные методы:

сбивание с толку

фрагментация

шифрование

перегрузка

Акция - Спасите ёжика!. ГБДОУ детский сад № 113 Выборгского района Санкт-Петербурга

Акция - Спасите ёжика!. ГБДОУ детский сад № 113 Выборгского района Санкт-Петербурга Христос - наша праведность (оправдание) и наше освящение. (Часть 3)

Христос - наша праведность (оправдание) и наше освящение. (Часть 3) Нетрадиционная техника рисования в детском саду

Нетрадиционная техника рисования в детском саду Presentation Ti

Presentation Ti Загородный поселок класса de luxe Гринфилд

Загородный поселок класса de luxe Гринфилд Математическая игра

Математическая игра Химические элементы. Формирование понятия.

Химические элементы. Формирование понятия. Я гражданин своей России

Я гражданин своей России Семья. Качества счастливой семьи

Семья. Качества счастливой семьи Развитие жизни на земле

Развитие жизни на земле Логоритмика

Логоритмика Основные показатели ремонтопригодности

Основные показатели ремонтопригодности Unit 4. Health

Unit 4. Health Кадак - церемониальный шарф

Кадак - церемониальный шарф Острое антропонозное заболевание холера

Острое антропонозное заболевание холера Использование отходов деревообрабатывающих производств

Использование отходов деревообрабатывающих производств Методика составления схем генератора с внешним возбуждением. Лекция 4

Методика составления схем генератора с внешним возбуждением. Лекция 4 Hangzhou dongya instrument CO, LTD

Hangzhou dongya instrument CO, LTD Презентация для воспитанников младшего возраста, мам и бабушек Женский день 8 Марта

Презентация для воспитанников младшего возраста, мам и бабушек Женский день 8 Марта Бамбергский Апокалипсис

Бамбергский Апокалипсис Сложение натуральных чисел и его свойства

Сложение натуральных чисел и его свойства Историко-социологический институт

Историко-социологический институт Сравнительная характеристика экосистем и агроэкосистем

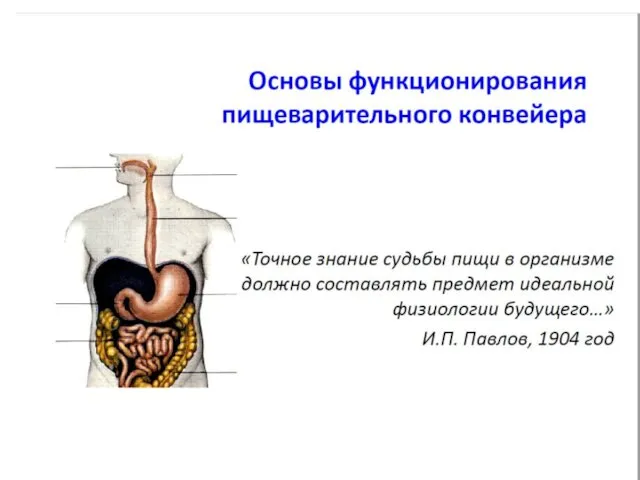

Сравнительная характеристика экосистем и агроэкосистем Основы функционирования пищеварительного конвейера

Основы функционирования пищеварительного конвейера Классный час Моя малая Родина 1,3 классы.

Классный час Моя малая Родина 1,3 классы. Федеральное агентство по техническому регулированию и метрологии

Федеральное агентство по техническому регулированию и метрологии моя педагогическая концепция

моя педагогическая концепция Презентация для классного часа по теме Моя малая Родина

Презентация для классного часа по теме Моя малая Родина