Содержание

- 2. МАГМА ГОСТ 28147-89 (Магма) — российский стандарт симметричного блочного шифрования, принятый в 1989 году. Полное название

- 4. В КРИПТОСХЕМЕ ПРЕДУСМОТРЕНЫ ЧЕТЫРЕ ВИДА РАБОТЫ: зашифрование (расшифрование) данных в режиме простой замены; зашифрование (расшифрование) данных

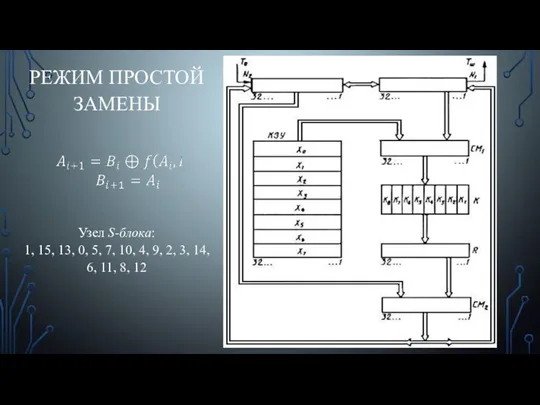

- 5. Узел S-блока: 1, 15, 13, 0, 5, 7, 10, 4, 9, 2, 3, 14, 6, 11,

- 6. НЕДОСТАТКИ: Может применяться только для шифрования открытых текстов с длиной, кратной 64 бит При шифровании одинаковых

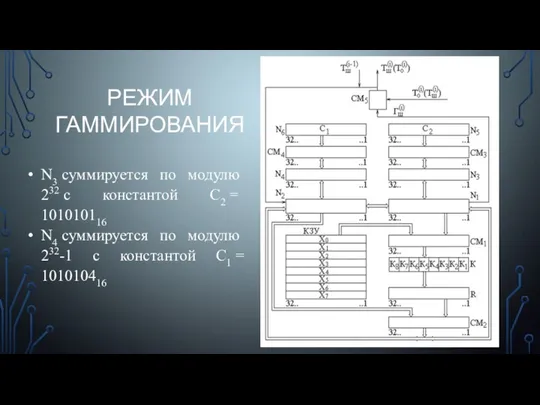

- 7. РЕЖИМ ГАММИРОВАНИЯ N3 суммируется по модулю 232 с константой C2 = 101010116 N4 суммируется по модулю

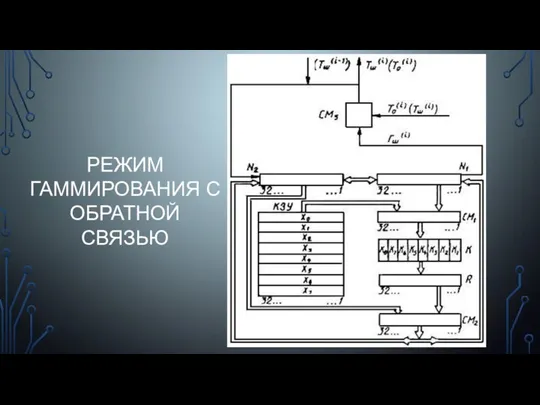

- 8. РЕЖИМ ГАММИРОВАНИЯ С ОБРАТНОЙ СВЯЗЬЮ

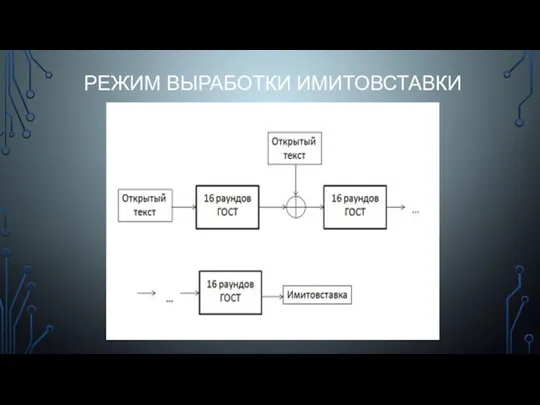

- 9. РЕЖИМ ВЫРАБОТКИ ИМИТОВСТАВКИ

- 10. ОСНОВНЫЕ ПРОБЛЕМЫ СТАНДАРТА нельзя определить криптостойкость алгоритма, не зная заранее таблицы замен; реализации алгоритма от различных

- 11. «КУЗНЕЧИК» И «МАГМА» ГОСТ Р 34.12-2015 «Информационная технология. Криптографическая защита информации. Блочные шифры» В стандарт включен

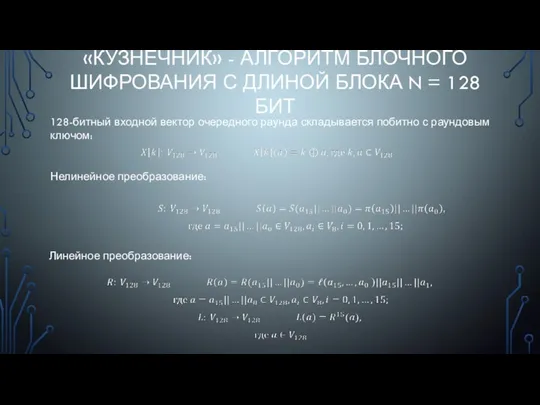

- 12. «КУЗНЕЧНИК» - АЛГОРИТМ БЛОЧНОГО ШИФРОВАНИЯ С ДЛИНОЙ БЛОКА N = 128 БИТ 128-битный входной вектор очередного

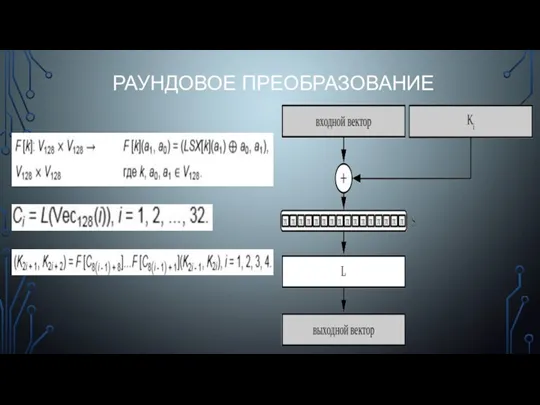

- 13. РАУНДОВОЕ ПРЕОБРАЗОВАНИЕ

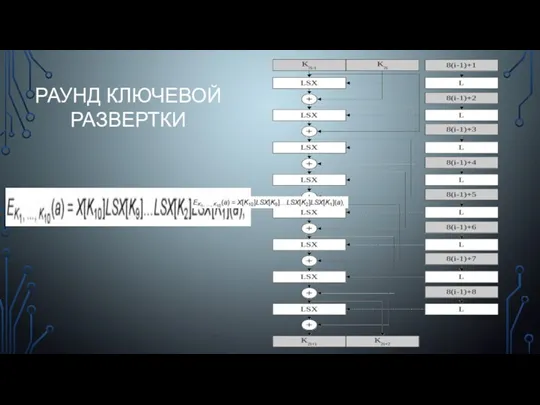

- 14. РАУНД КЛЮЧЕВОЙ РАЗВЕРТКИ

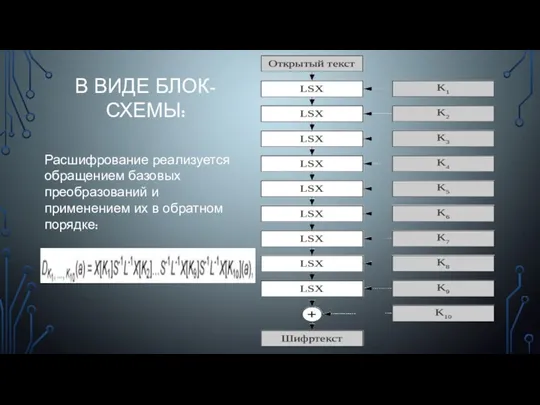

- 15. В ВИДЕ БЛОК-СХЕМЫ: Расшифрование реализуется обращением базовых преобразований и применением их в обратном порядке:

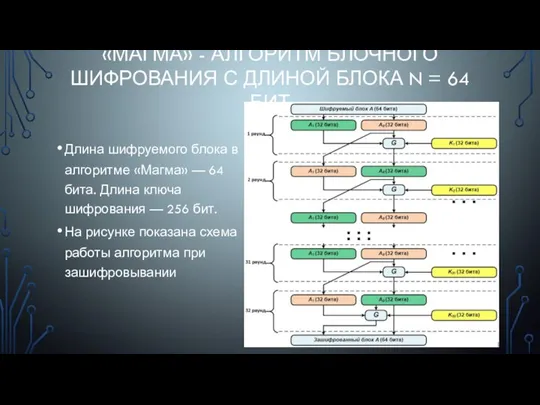

- 16. «МАГМА» - АЛГОРИТМ БЛОЧНОГО ШИФРОВАНИЯ С ДЛИНОЙ БЛОКА N = 64 БИТ Длина шифруемого блока в

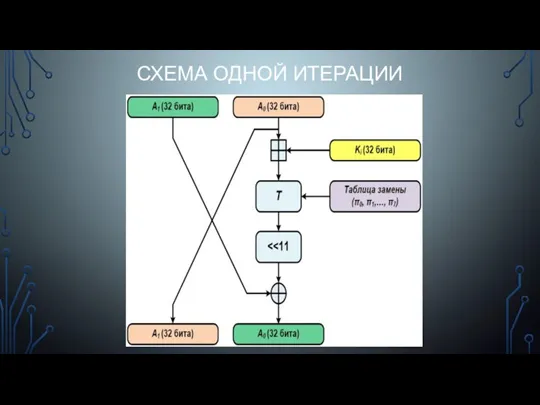

- 17. СХЕМА ОДНОЙ ИТЕРАЦИИ

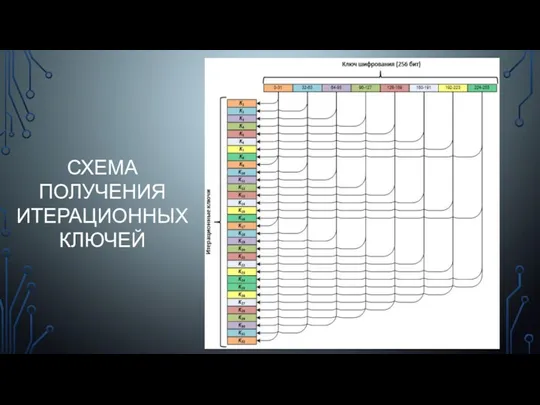

- 18. СХЕМА ПОЛУЧЕНИЯ ИТЕРАЦИОННЫХ КЛЮЧЕЙ

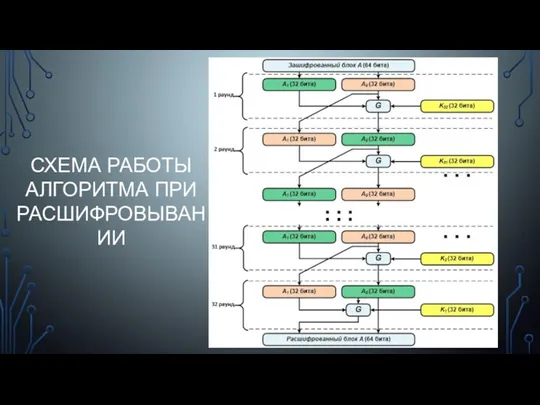

- 19. СХЕМА РАБОТЫ АЛГОРИТМА ПРИ РАСШИФРОВЫВАНИИ

- 20. СРАВНЕНИЕ ГОСТ 28147-89 И ГОСТ 34.12-2015 Алгоритм «Кузнечик» более современный и теоретически более стойкий, чем алгоритм

- 21. СПИСОК ЛИТЕРАТУРЫ ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования». ГОСТ Р 34.12-2015 «Информационная

- 23. Скачать презентацию

Растительный орнамент в искусстве Древнего Египта

Растительный орнамент в искусстве Древнего Египта Презентация к песне День Победы

Презентация к песне День Победы Что такое эссе

Что такое эссе Герои Советского Союза. Новгородский район

Герои Советского Союза. Новгородский район Реализация национального проекта Образование на территории Михайловского муниципального района

Реализация национального проекта Образование на территории Михайловского муниципального района Социальное обеспечение граждан в Российской Федерации

Социальное обеспечение граждан в Российской Федерации Презентация-знакомство Я в Сказке и сказка во мне в 4 частях.

Презентация-знакомство Я в Сказке и сказка во мне в 4 частях. Структуры и перечисления

Структуры и перечисления Тематическая программа летней смены детского оздоровительного лагеря Юбилей победы

Тематическая программа летней смены детского оздоровительного лагеря Юбилей победы Юные герои антифашисты

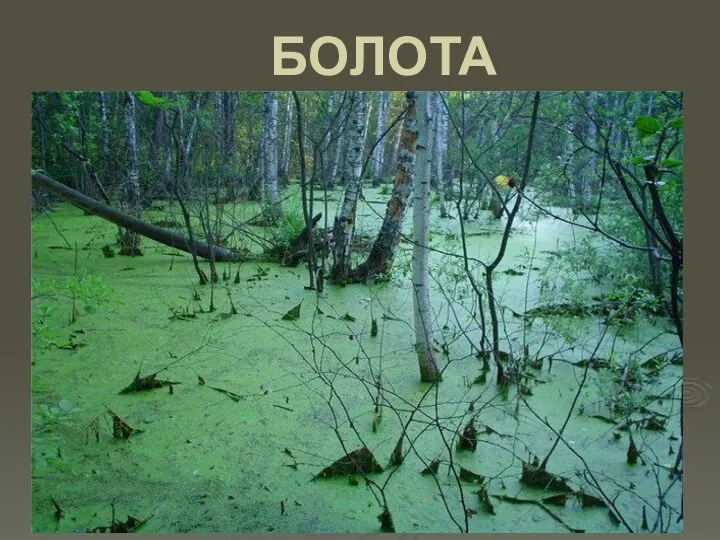

Юные герои антифашисты БОЛОТА. Урок географии 8 класс

БОЛОТА. Урок географии 8 класс Практики применения медиативных технологий. Восстановительная медиация

Практики применения медиативных технологий. Восстановительная медиация Материалы для родителей. Дети и курение.

Материалы для родителей. Дети и курение. Асинхронные машины

Асинхронные машины Социальная сеть ВКонтакте

Социальная сеть ВКонтакте Правила поведения при встрече с дикими рептилиями

Правила поведения при встрече с дикими рептилиями Рандомизированное клиническое исследование (РКИ) с участием отдельно взятого больного

Рандомизированное клиническое исследование (РКИ) с участием отдельно взятого больного Электрические измерения и приборы

Электрические измерения и приборы Единая государственная информационная система социального обеспечения (ЕГИССО)

Единая государственная информационная система социального обеспечения (ЕГИССО) HNX Series Show you a real world!

HNX Series Show you a real world! Пушкинская сказка – прямая наследница народной С. Я. Маршак

Пушкинская сказка – прямая наследница народной С. Я. Маршак Презентация по теме: Сфера услуг

Презентация по теме: Сфера услуг Дом будущего

Дом будущего Консультация для воспитателей Реализация ФГОС ДО в практике работы дошкольных образовательных учреждений

Консультация для воспитателей Реализация ФГОС ДО в практике работы дошкольных образовательных учреждений Восстановление деталей наращиванием рабочих поверхностей

Восстановление деталей наращиванием рабочих поверхностей Образование централизованных государств в Западной Европе (XI – XV века)

Образование централизованных государств в Западной Европе (XI – XV века) Янычары. История. Вооружение. Тактика

Янычары. История. Вооружение. Тактика Технология разборки зданий, сооружений и конструкций

Технология разборки зданий, сооружений и конструкций