Содержание

- 2. Учетные записи пользователей Доступ к операционным системам UNIX, как и ко многим другим, осуществляется только через

- 3. Учетные записи пользователей Взаимодействие пользователя и операционной системы можно представить себе так, как показано на следующем

- 4. Учетные записи пользователей

- 5. Учетные записи пользователей Операционные системы UNIX для подключения пользователя к системе создают так называемые терминальные соединения

- 6. Учетные записи пользователей Для пользователя виртуальная консоль представляется в виде отдельной терминальной линии, реализованной программно и

- 7. Учетные записи пользователей Например, во многих операционных системах Linux такой программой является mingetty (minimal getty), а

- 8. Учетные записи пользователей

- 9. Учетные записи пользователей Здесь несколько пользователей могут подключиться к одной локальной системе, причем это можно делать

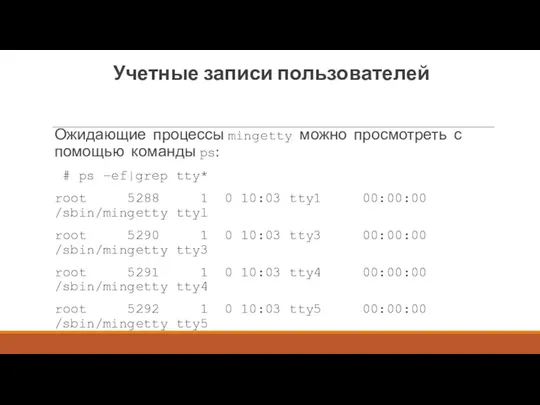

- 10. Учетные записи пользователей Ожидающие процессы mingetty можно просмотреть с помощью команды ps: # ps –ef|grep tty*

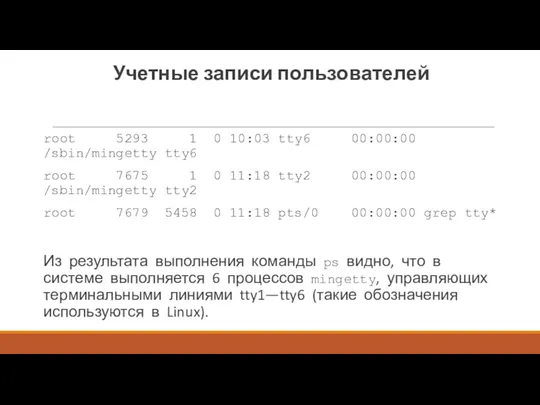

- 11. Учетные записи пользователей root 5293 1 0 10:03 tty6 00:00:00 /sbin/mingetty tty6 root 7675 1 0

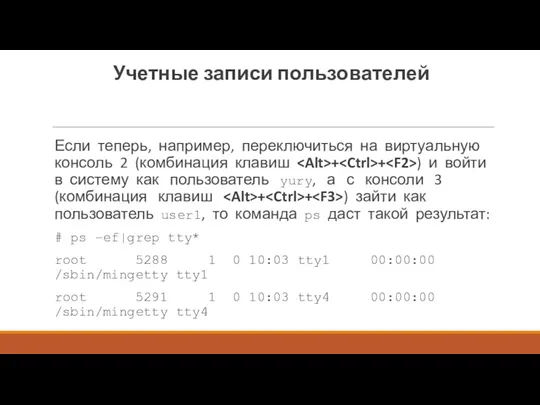

- 12. Учетные записи пользователей Если теперь, например, переключиться на виртуальную консоль 2 (комбинация клавиш + + )

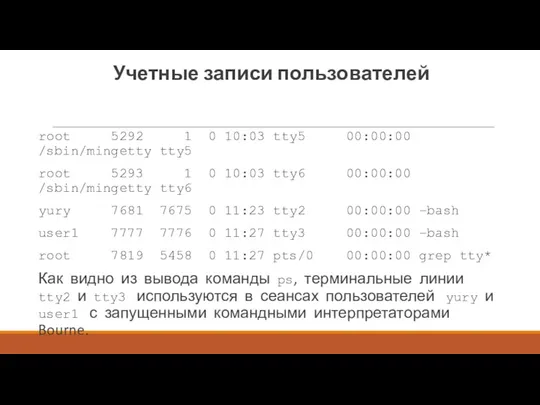

- 13. Учетные записи пользователей root 5292 1 0 10:03 tty5 00:00:00 /sbin/mingetty tty5 root 5293 1 0

- 14. Учетные записи пользователей Надо уточнить, что процессы mingetty, ttymon и им подобные в других системах не

- 15. Учетные записи пользователей Собственно сеанс работы пользователя начинается с момента подтверждения его полномочий (правильно введены регистрационное

- 16. Учетные записи пользователей Для регистрации пользователь вводит регистрационное имя, представляющее собой строку символов из цифр и

- 17. Учетные записи пользователей Если пользователь допустил ошибку во время процедуры регистрации, выдается сообщение: Login incorrect после

- 18. Учетные записи пользователей Если количество попыток входа в систему исчерпано, запись об этом может быть помещена

- 19. Учетные записи пользователей Если требуется, то система выдает приглашение к вводу пароля на экран (пароли пользователей

- 20. Учетные записи пользователей Кроме этого, каждому пользователю назначаются права доступа, позволяющие выполнять команды интерпретатора shell. В

- 21. Учетные записи пользователей После этих действий операционная система запускает командный интерпретатор shell (обычно это bash), позволяющий

- 22. Учетные записи пользователей Важной частью процесса настройки учетной записи является установка исходного (домашнего) каталога пользователя и

- 23. Учетные записи пользователей С помощью файла инициализации пользователь способен реализовать любую задачу, которая может быть выполнена

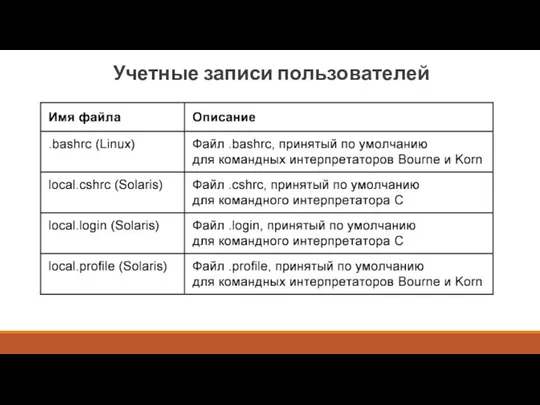

- 24. Учетные записи пользователей Эти файлы запускаются автоматически, когда данный пользователь регистрируется в системе. Пользовательские файлы инициализации,

- 25. Учетные записи пользователей

- 26. Учетные записи пользователей В некоторых версиях операционной системы Linux при создании учетной записи пользователя файл по

- 27. Учетные записи пользователей В файлах инициализации UNIX используется целый ряд так называемых системных переменных или, по-другому,

- 28. Учетные записи пользователей Вот наиболее важные из них: • HOME — устанавливает маршрут к исходному (домашнему)

- 29. Учетные записи пользователей Значение переменной PATH по умолчанию определено в файле .profile (для командных интерпретаторов Bourne

- 30. Учетные записи пользователей • TERM — определяет терминал. Эта переменная должна быть переустановлена в файле /etc/.profile

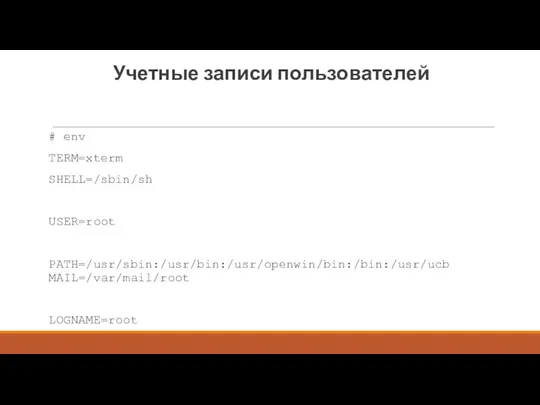

- 31. Учетные записи пользователей Значения переменных окружения хранятся в файлах инициализации для каждой учетной записи. Просмотреть значения

- 32. Учетные записи пользователей # env TERM=xterm SHELL=/sbin/sh USER=root PATH=/usr/sbin:/usr/bin:/usr/openwin/bin:/bin:/usr/ucb MAIL=/var/mail/root LOGNAME=root

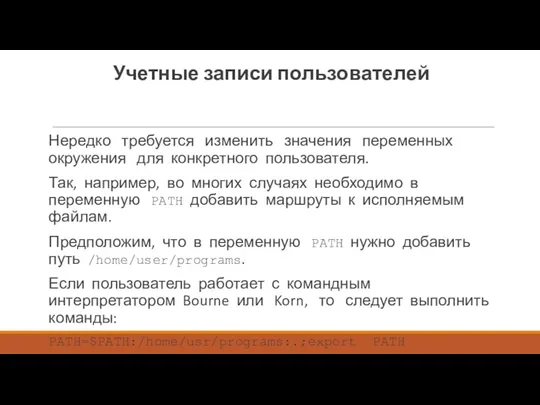

- 33. Учетные записи пользователей Нередко требуется изменить значения переменных окружения для конкретного пользователя. Так, например, во многих

- 34. Учетные записи пользователей При этом к существующим маршрутам, указанным в переменной PATH, будет добавлен новый. Команда

- 35. Учетные записи пользователей Вообще, в командных интерпретаторах Bourne или Korn для модификации переменных окружения следует использовать

- 36. Учетные записи пользователей Здесь для каждого пользователя создается файл инициализации .bash_profile. При настройке рабочей среды пользователя

- 37. Учетные записи пользователей Пусть, например, необходимо при входе в систему под учетной записью user1 выполнить такие

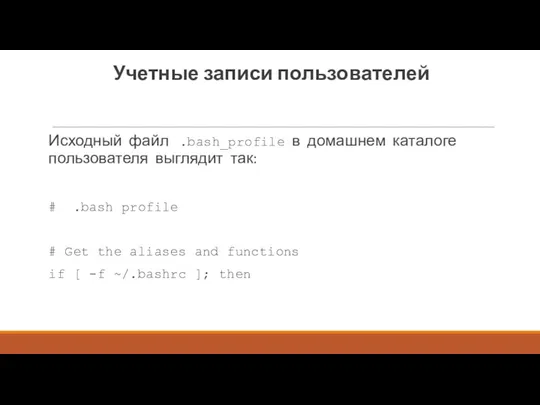

- 38. Учетные записи пользователей Исходный файл .bash_profile в домашнем каталоге пользователя выглядит так: # .bash profile #

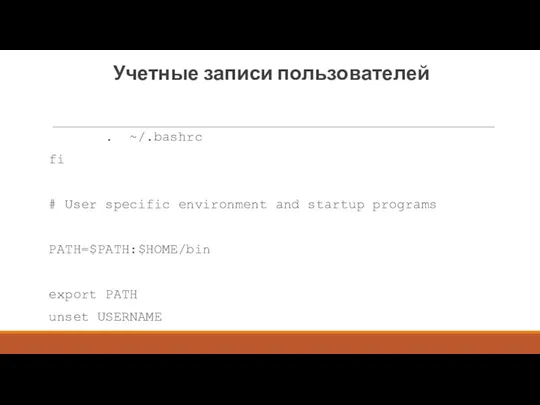

- 39. Учетные записи пользователей . ~/.bashrc fi # User specific environment and startup programs PATH=$PATH:$HOME/bin export PATH

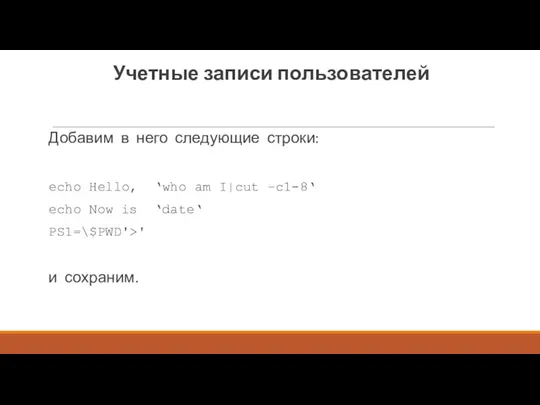

- 40. Учетные записи пользователей Добавим в него следующие строки: echo Hello, ‘who am I|cut –c1-8‘ echo Now

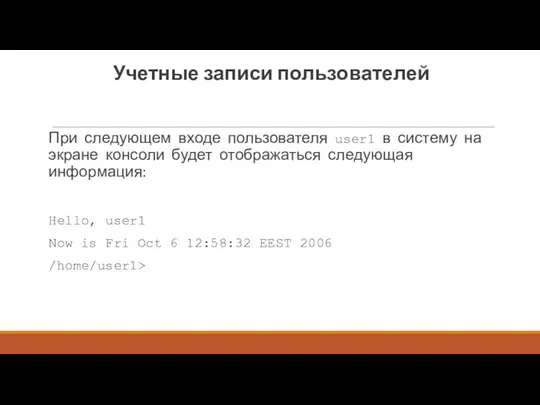

- 41. Учетные записи пользователей При следующем входе пользователя user1 в систему на экране консоли будет отображаться следующая

- 42. Учетные записи пользователей При настройке рабочей среды пользователя необходимо помнить, что прежде чем внести какие-либо изменения

- 43. Учетные записи пользователей До сих пор мы полагали, что пользователь входит в систему, работающую на локальной

- 44. Учетные записи пользователей На компьютере, к которому выполняется подключение, должен выполняться процесс-сервер rlogind. Сервер rlogind является

- 45. Учетные записи пользователей

- 46. Учетные записи пользователей Для сеанса удаленной связи могут использоваться и протоколы telnet и ssh. Последний обеспечивает

- 47. Учетные записи пользователей Для каждого пользователя в системе устанавливаются вполне определенные права (атрибуты) доступа к ресурсам,

- 48. Учетные записи пользователей Пользователь root имеет все права на подключение, удаление и модификацию учетных записей, назначение

- 49. Настройка и управление учетными записями пользователей Учетные записи пользователей

- 50. Учетные записи пользователей Пользователь root имеет все права на подключение, удаление и модификацию учетных записей, назначение

- 51. Учетные записи пользователей После регистрации пользователя система устанавливает его параметры для текущего сеанса работы, одним из

- 52. Учетные записи пользователей Далее, пользователю назначаются определенные права доступа к файлам. Как известно, все объекты файловой

- 53. Учетные записи пользователей В операционной системе UNIX существуют три категории доступа к объектам файловой системы: •

- 54. Учетные записи пользователей Любой файл при создании получает код доступа, представляющий собой комбинацию битов в индексном

- 55. Учетные записи пользователей • 000040 (20h) — члены группы имеют право на чтение; • 000020 (10h)

- 56. Учетные записи пользователей Код доступа к файлу может быть изменен только привилегированным пользователем root. Мы сталкивались

- 57. Учетные записи пользователей Отдельные поля кода доступа предназначены для установки специальных атрибутов, позволяющих изменить идентификаторы пользователя

- 58. Учетные записи пользователей Идентификаторы, полученные при запуске процесса (так называемые "реальные идентификаторы"), могут отличаться от идентификаторов,

- 59. Учетные записи пользователей Права доступа процесса проверяются по его эффективным идентификаторам. Если, например, владельцем файлов данных

- 60. Учетные записи пользователей Пусть требуется, чтобы другие процессы, которые хотят выполнять операции над файлами text1, text2

- 61. Учетные записи пользователей В этом случае другой процесс (не пользователя user!), которому требуется доступ к одному

- 62. Учетные записи пользователей Установку и изменение требуемых атрибутов доступа к файлу для пользователя, а также флагов

- 63. Учетные записи пользователей Информацию о реальных и эффективных идентификаторах выполняющегося процесса можно получить с помощью системных

- 64. Учетные записи пользователей Например, специальная программа passwd позволяет изменить пароль пользователя в учетном файле пользователей /etc/passwd.

- 65. Учетные записи пользователей Следовательно, пользователь, отличный от root, может изменить свой пароль только с помощью программы

- 66. Учетные записи пользователей Рассмотрим их более подробно и начнем с файла паролей passwd. Этот файл обычно

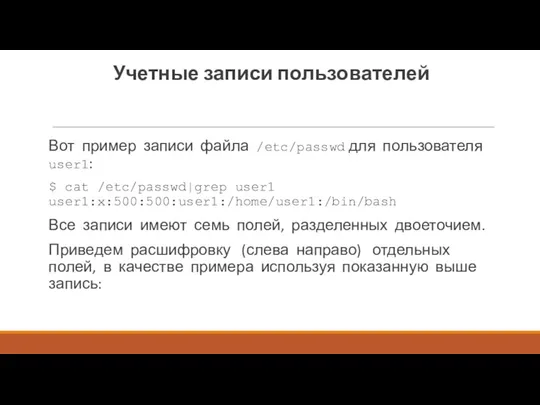

- 67. Учетные записи пользователей Вот пример записи файла /etc/passwd для пользователя user1: $ cat /etc/passwd|grep user1 user1:x:500:500:user1:/home/user1:/bin/bash

- 68. Учетные записи пользователей • поле 1 — регистрационное имя пользователя (user1); • поле 2 — зашифрованный

- 69. Учетные записи пользователей Поскольку операционные системы UNIX являются многопользовательскими, в них предусмотрен механизм группового доступа. При

- 70. Учетные записи пользователей Для того чтобы включить пользователя в какую-либо группу, необходимо внести соответствующие изменения в

- 71. Список литературы: Юрий Магда. UNIX для студентов, Санкт-Петербург «БХВ-Петербург», 2007. Unix и Linux: руководство системного администратора,

- 73. Скачать презентацию

Поздравление с Днем рождения

Поздравление с Днем рождения Проект Что в имени тебе моём

Проект Что в имени тебе моём Материал к уроку краеведения 9 класс: презентация Саратовцы в войне 1812 года

Материал к уроку краеведения 9 класс: презентация Саратовцы в войне 1812 года Винсент Ван Гог – вне времени

Винсент Ван Гог – вне времени Урбанистика

Урбанистика Орфограммы в значимых частях слова

Орфограммы в значимых частях слова Смачивание и капиллярность в природе и технике

Смачивание и капиллярность в природе и технике Обзор программ по музыкальному воспитанию детей дошкольного возраста Диск

Обзор программ по музыкальному воспитанию детей дошкольного возраста Диск Род. соб. Компьютер - друг или враг. 3 кл.

Род. соб. Компьютер - друг или враг. 3 кл. Формирование духовно-нравственных ценностей средствами изобразительного искусства.

Формирование духовно-нравственных ценностей средствами изобразительного искусства. Подводные камни заданий повышенной сложности ЕГЭ по обществознанию с учетом новых КИМ

Подводные камни заданий повышенной сложности ЕГЭ по обществознанию с учетом новых КИМ Центральная городская библиотека. Виртуальная выставка. Как у нас-то было на Тихом Дону

Центральная городская библиотека. Виртуальная выставка. Как у нас-то было на Тихом Дону Железо – элемент побочной подгруппы YIII группы ПСХЭ Д.И.Менделеева.(по материалам ЕГЭ)

Железо – элемент побочной подгруппы YIII группы ПСХЭ Д.И.Менделеева.(по материалам ЕГЭ) Понятие логарифма. Свойства логарифма. Десятичные и натуральные логарифмы

Понятие логарифма. Свойства логарифма. Десятичные и натуральные логарифмы Управление рисками

Управление рисками Нарушения речи. Дизартрия

Нарушения речи. Дизартрия Монтаж строительных конструкций

Монтаж строительных конструкций Развитие политического конфликта

Развитие политического конфликта НОД ознакомление детей с искусством НОД по ознакомлению с изобразительным искусством детей в средней группе на тему Натюрморт для Буратино

НОД ознакомление детей с искусством НОД по ознакомлению с изобразительным искусством детей в средней группе на тему Натюрморт для Буратино  Жизнь и гибель динозавров на планете Земля

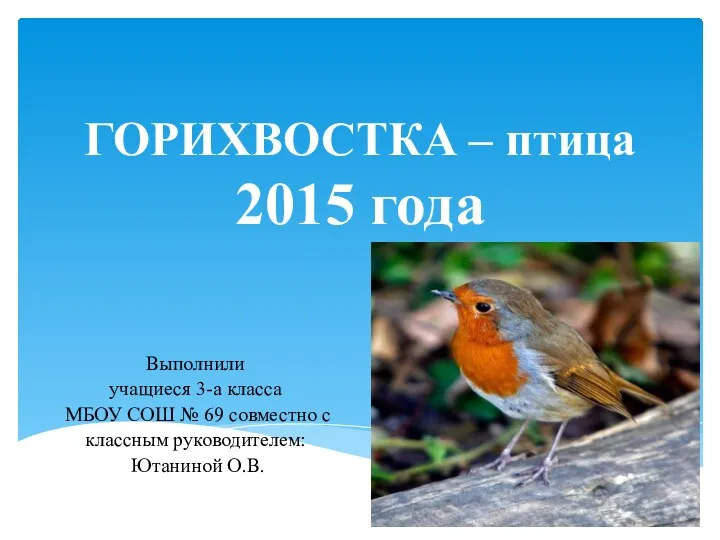

Жизнь и гибель динозавров на планете Земля Горихвостка-птица года

Горихвостка-птица года Ломаная, её элементы и свойства

Ломаная, её элементы и свойства Применение теории исследования операций при решении профессиональных задач в области сервисной деятельности на транспорте

Применение теории исследования операций при решении профессиональных задач в области сервисной деятельности на транспорте Писатели и поэты в Ростове на Дону

Писатели и поэты в Ростове на Дону Гидродинамическое моделирование на месторождениях нефти и газа

Гидродинамическое моделирование на месторождениях нефти и газа Полиэтнокультурное воспитание как условие позитивной социализации дошкольников

Полиэтнокультурное воспитание как условие позитивной социализации дошкольников Интерактивный плакат ТОМАТ

Интерактивный плакат ТОМАТ Рагануга-бхакти

Рагануга-бхакти