Автоматизация делопроизводства, электронный документооборот и защита документированной информации презентация

Содержание

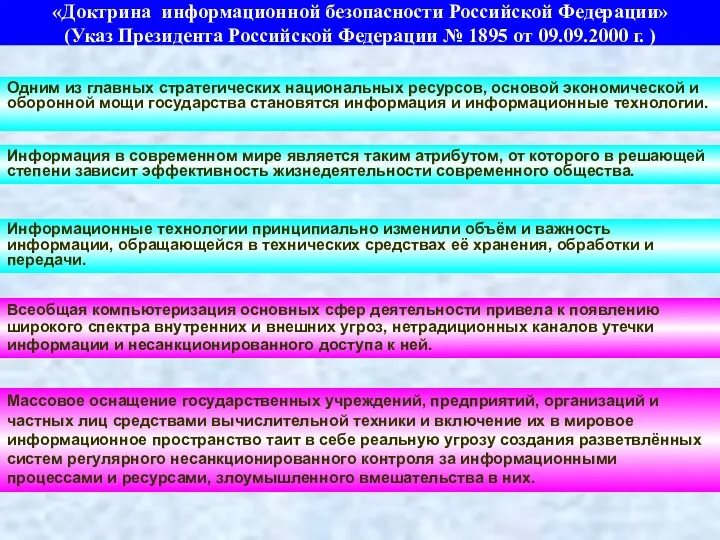

- 2. «Доктрина информационной безопасности Российской Федерации» (Указ Президента Российской Федерации № 1895 от 09.09.2000 г. ) Одним

- 3. ОСНОВНЫЕ НАПРАВЛЕНИЯ СОВЕРШЕНСТВОВАНИЯ ДОКУМЕНТООБОРОТА 1.Автоматизация делопроизводства. -изготовление, копирование, размножение документов с помощью СВТ; -применение СВТ для

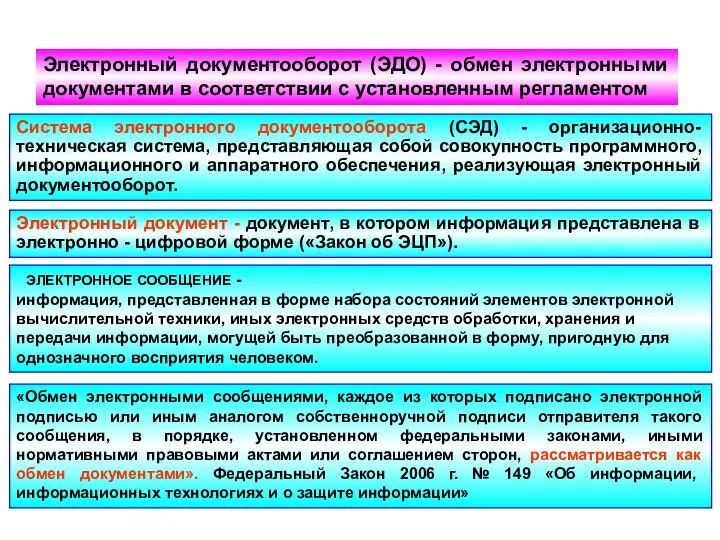

- 4. Система электронного документооборота Документ «Зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать». ГОСТ Р

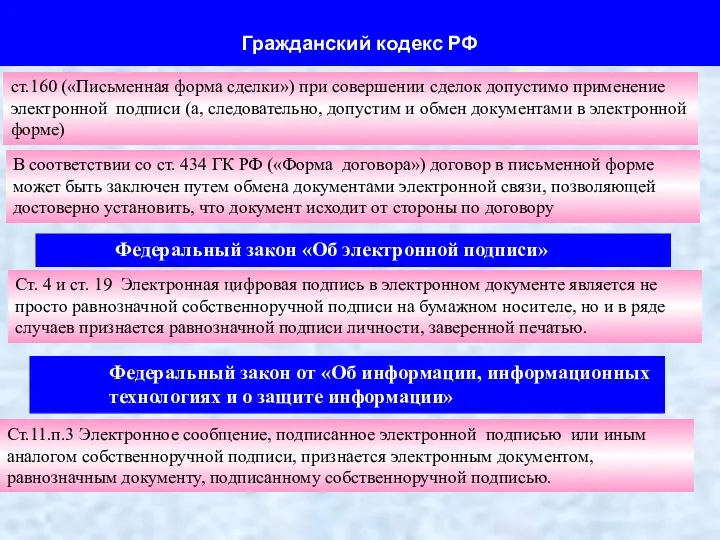

- 5. Гражданский кодекс РФ ст.160 («Письменная форма сделки») при совершении сделок допустимо применение электронной подписи (а, следовательно,

- 6. ЭЛЕКТРОННОЕ СООБЩЕНИЕ - информация, представленная в форме набора состояний элементов электронной вычислительной техники, иных электронных средств

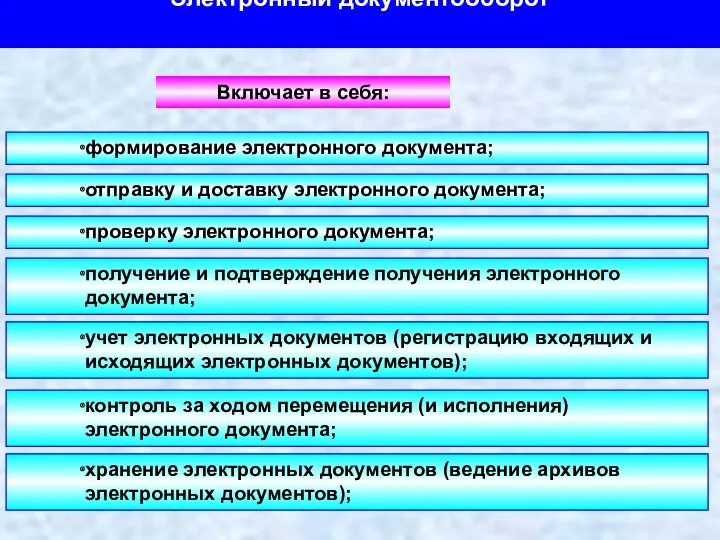

- 7. Электронный документооборот Включает в себя: формирование электронного документа; отправку и доставку электронного документа; проверку электронного документа;

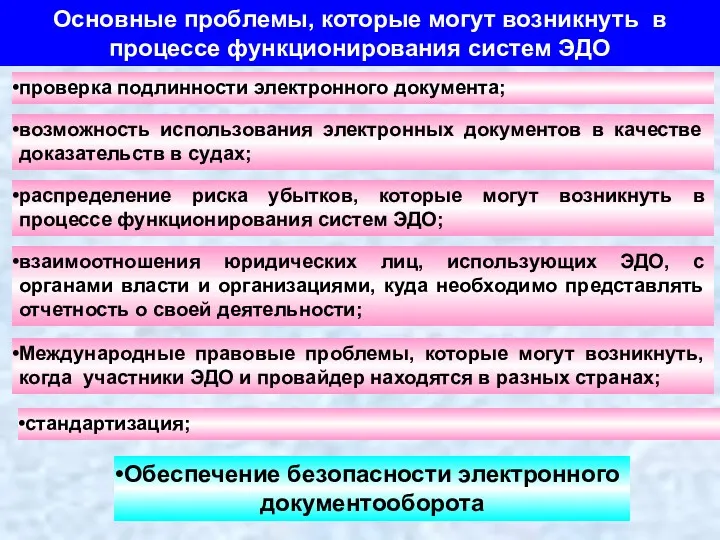

- 8. Основные проблемы, которые могут возникнуть в процессе функционирования систем ЭДО проверка подлинности электронного документа; возможность использования

- 9. РАСПРОСТРАНЕННЫЕ В РФ СИСТЕМЫ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА 1.КОДЕКС-документоборот. 2.ЕВФРАТ-документооборот. 3.Комита – документооборот. 4.Босс-референт. 5.Оптима WORK-FLOW/ 6.Тайлос. 7.Мегаполис-делопроизводство.

- 10. КАНАЛЫ УТЕЧКИ И ИСТОЧНИКИ УГРОЗ БЕЗОПАСНОСТИ ИНФОРМАЦИИ • электрические сигналы, возникающие посредством преобразования информативного сигнала из

- 11. • воздействие на технические или программные средства информационных систем в целях нарушения конфиденциальности, целостности и доступности

- 12. • наводки информативного сигнала, обрабатываемого техническими средствами, на цепи электропитания заземления и линии связи, выходящие за

- 13. • радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств

- 14. • просмотр информации с экранов дисплеев и других средств ее отображения, бумажных и иных носителей информации,

- 15. Перехват информации или воздействие на информацию с использованием технических средств могут вестись: • из-за границы КЗ

- 16. В качестве аппаратуры перехвата или воздействия на информацию и технические средства могут использоваться портативные возимые и

- 17. ОРГАНИЗАЦИЯ РАБОТ ПРИ ОБРАБОТКЕ ЗАКРЫТОЙ ИНФОРМАЦИИ НА СРЕДСТВАХ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ (СВТ) И В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ (АС)

- 18. ОСНОВНЫЕ МЕРОПРИЯТИЯ ПО ЗАЩИТЕ ИНФОРМАЦИИ 1.Определения перечня информации подлежащей обработке. 2.Определение технических средств необходимых для обработки

- 19. ОСНОВНЫЕ МЕРОПРИЯТИЯ 6.Определение порядка приобретения, приемки и режима эксплуатации СВТ и средств защиты информации. 7.Монтаж, установка

- 20. Электронный документооборот Безопасность Электронного документооборота Под безопасностью электронного документооборота понимается состояние данного процесса, отражающее степень защищенности

- 21. Электронный документооборот Угрозы Несанкционированный доступ Утечка по техническим каналам

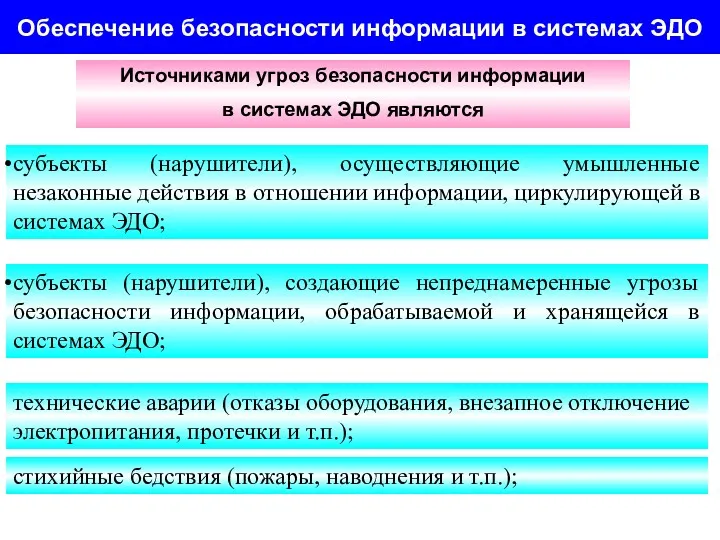

- 22. Обеспечение безопасности информации в системах ЭДО субъекты (нарушители), осуществляющие умышленные незаконные действия в отношении информации, циркулирующей

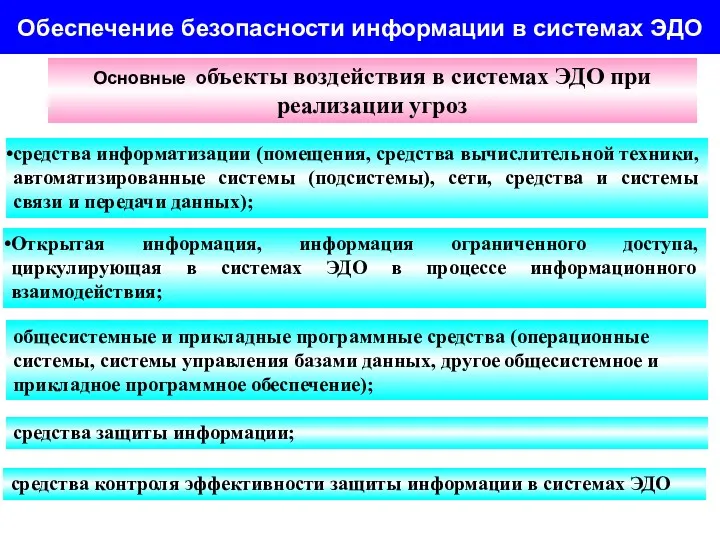

- 23. Обеспечение безопасности информации в системах ЭДО средства информатизации (помещения, средства вычислительной техники, автоматизированные системы (подсистемы), сети,

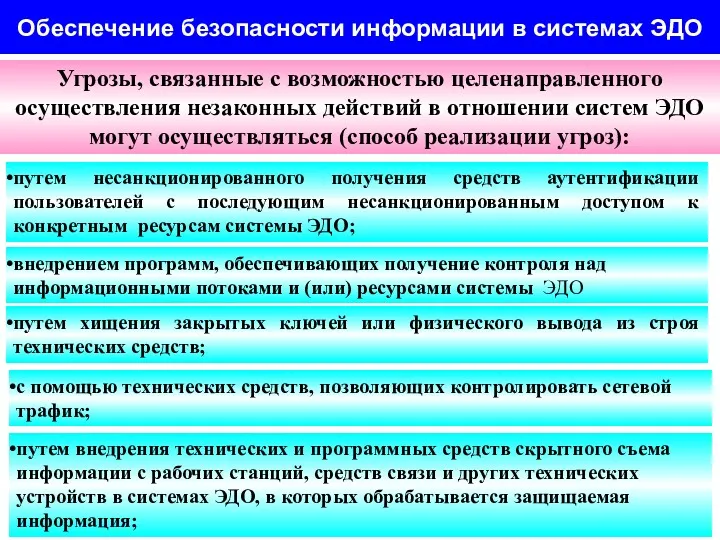

- 24. Обеспечение безопасности информации в системах ЭДО путем несанкционированного получения средств аутентификации пользователей с последующим несанкционированным доступом

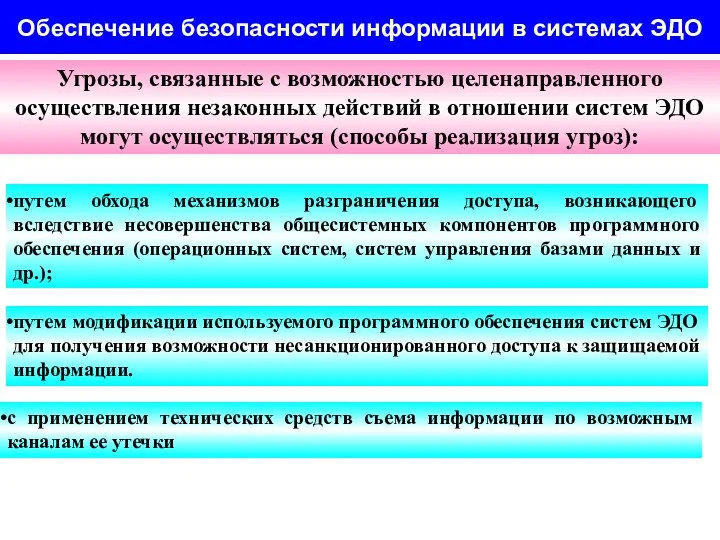

- 25. Обеспечение безопасности информации в системах ЭДО путем обхода механизмов разграничения доступа, возникающего вследствие несовершенства общесистемных компонентов

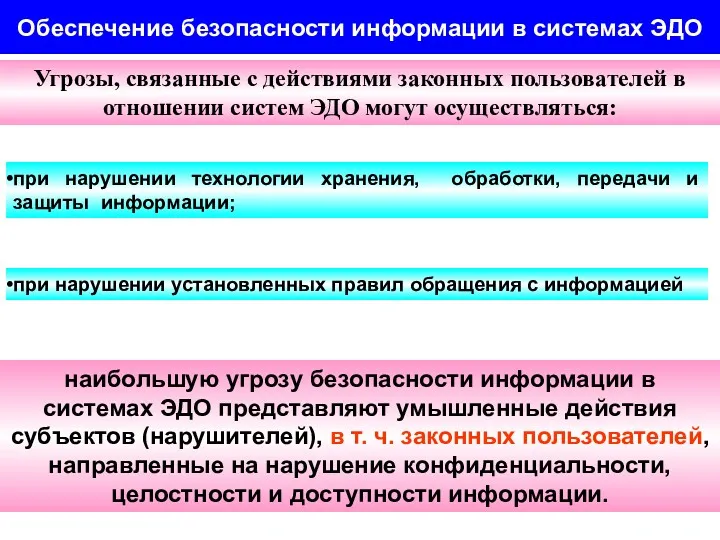

- 26. Обеспечение безопасности информации в системах ЭДО при нарушении технологии хранения, обработки, передачи и защиты информации; Угрозы,

- 27. Обеспечение безопасности информации в системах ЭДО изъятия носителей информации; хищения носителей информации; копирования с носителей информации;

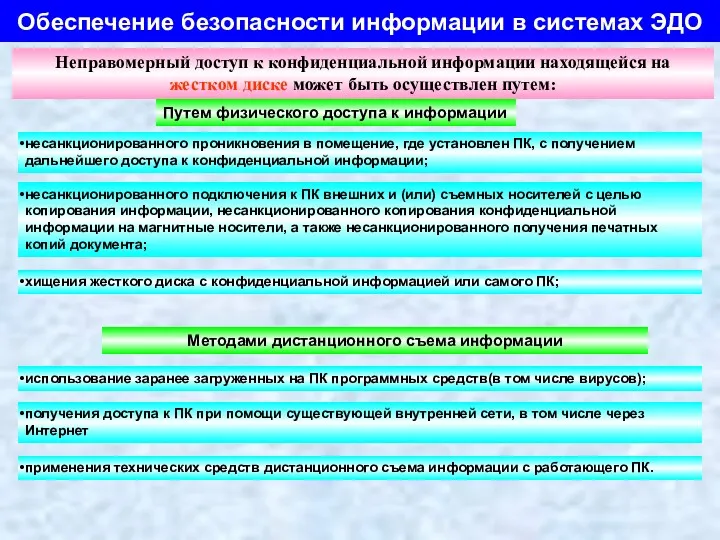

- 28. Обеспечение безопасности информации в системах ЭДО Неправомерный доступ к конфиденциальной информации находящейся на жестком диске может

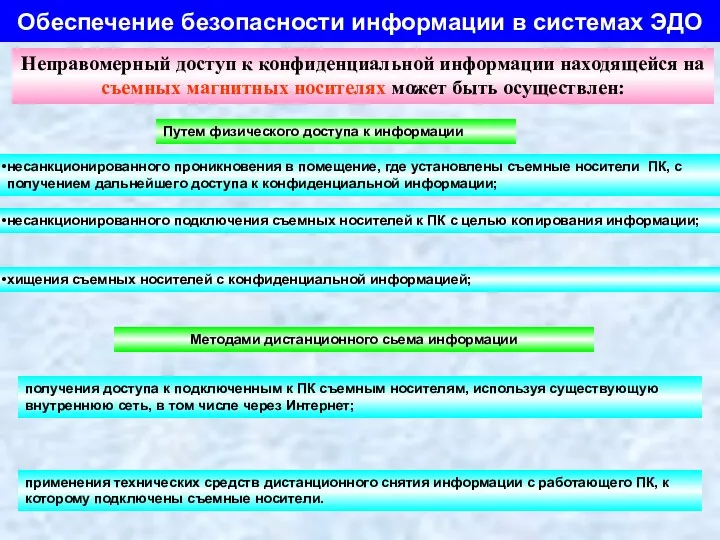

- 29. Обеспечение безопасности информации в системах ЭДО Неправомерный доступ к конфиденциальной информации находящейся на съемных магнитных носителях

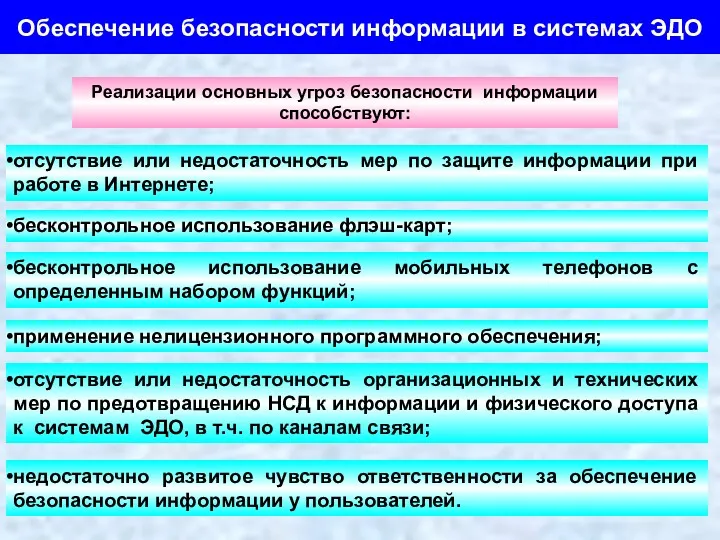

- 30. Обеспечение безопасности информации в системах ЭДО отсутствие или недостаточность мер по защите информации при работе в

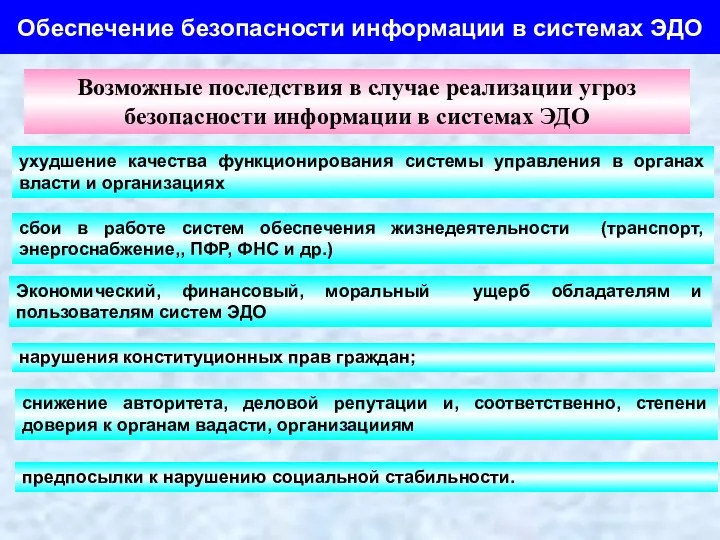

- 31. Обеспечение безопасности информации в системах ЭДО ухудшение качества функционирования системы управления в органах власти и организациях

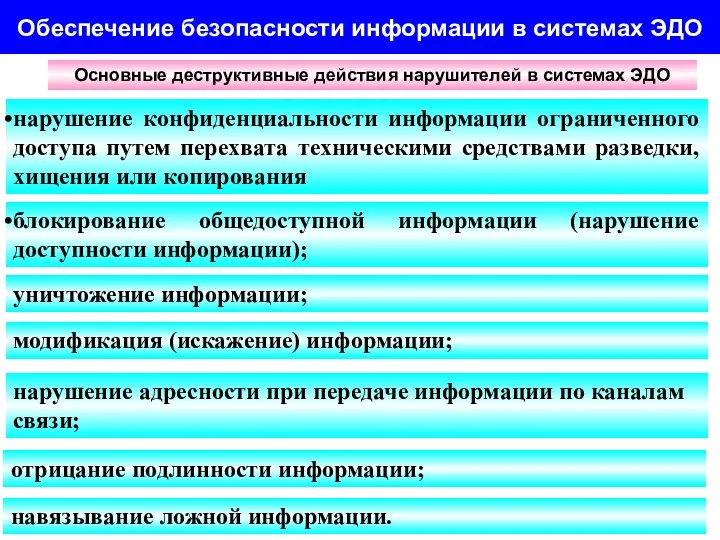

- 32. Обеспечение безопасности информации в системах ЭДО нарушение конфиденциальности информации ограниченного доступа путем перехвата техническими средствами разведки,

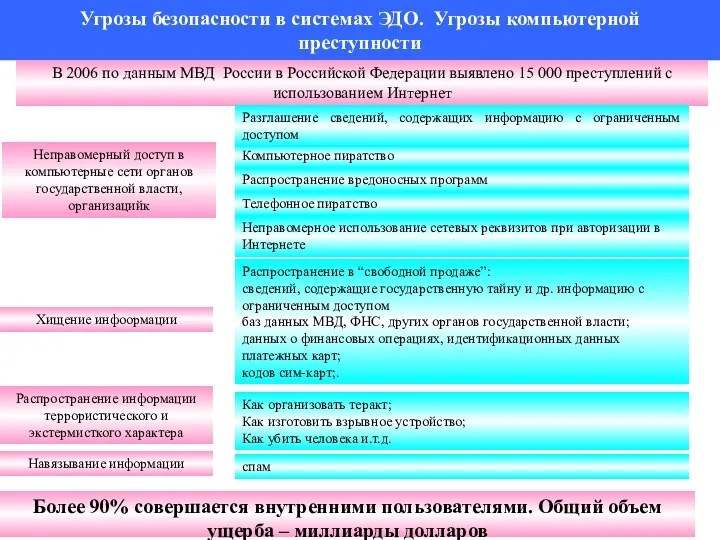

- 33. Угрозы безопасности в системах ЭДО. Угрозы компьютерной преступности В 2006 по данным МВД России в Российской

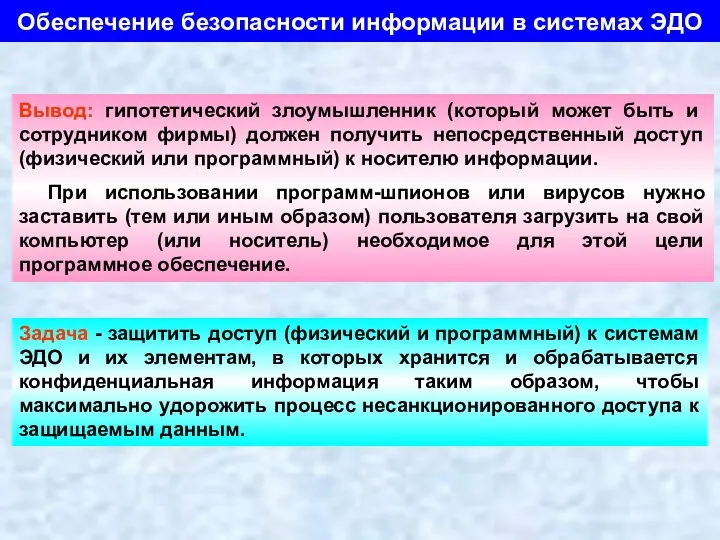

- 34. Обеспечение безопасности информации в системах ЭДО Вывод: гипотетический злоумышленник (который может быть и сотрудником фирмы) должен

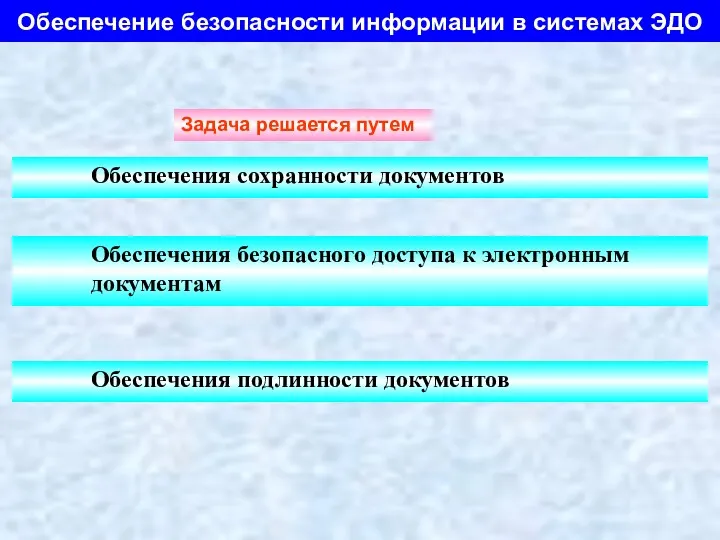

- 35. Обеспечение безопасности информации в системах ЭДО Задача решается путем Обеспечения подлинности документов Обеспечения сохранности документов Обеспечения

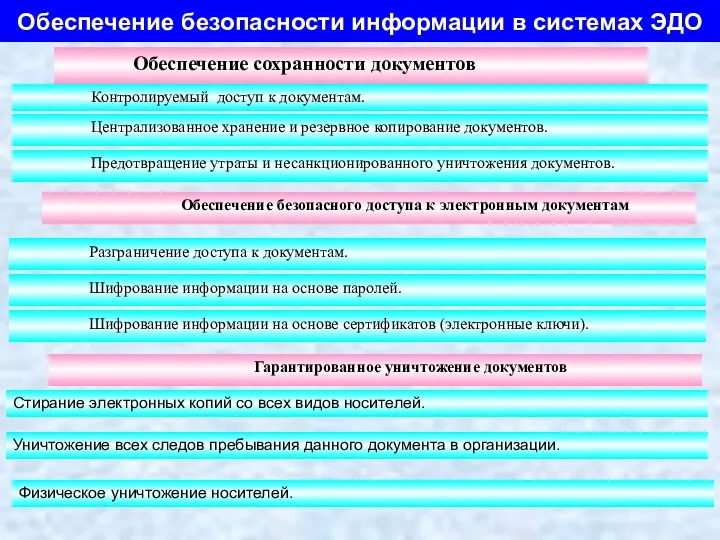

- 36. Обеспечение безопасности информации в системах ЭДО Обеспечение сохранности документов Предотвращение утраты и несанкционированного уничтожения документов. Контролируемый

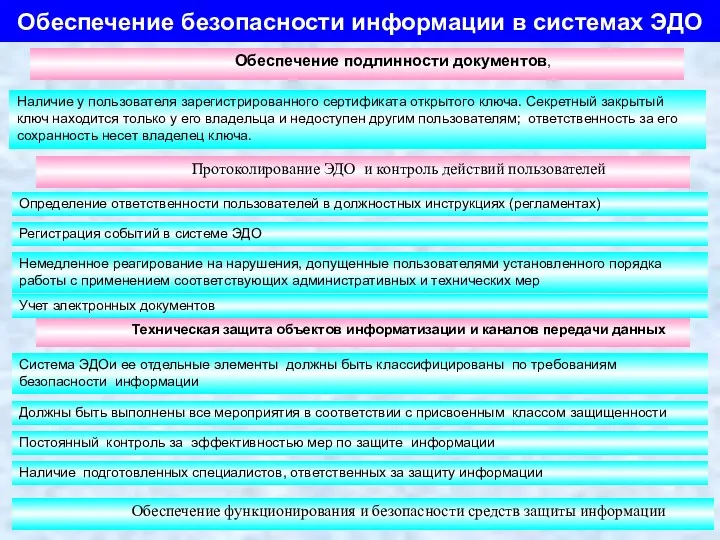

- 37. Обеспечение безопасности информации в системах ЭДО Обеспечение подлинности документов, Наличие у пользователя зарегистрированного сертификата открытого ключа.

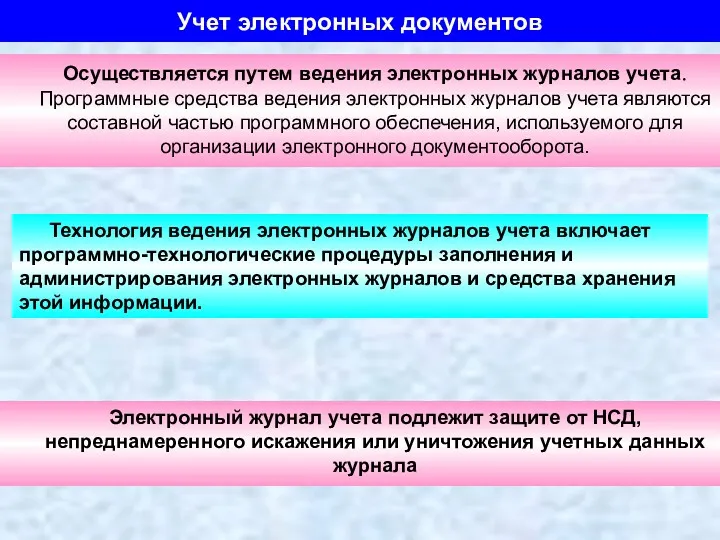

- 38. Учет электронных документов Технология ведения электронных журналов учета включает программно-технологические процедуры заполнения и администрирования электронных журналов

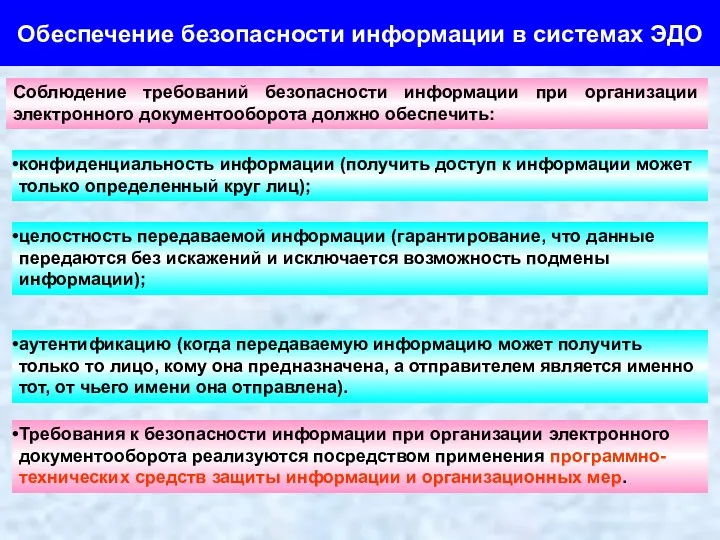

- 39. Обеспечение безопасности информации в системах ЭДО Соблюдение требований безопасности информации при организации электронного документооборота должно обеспечить:

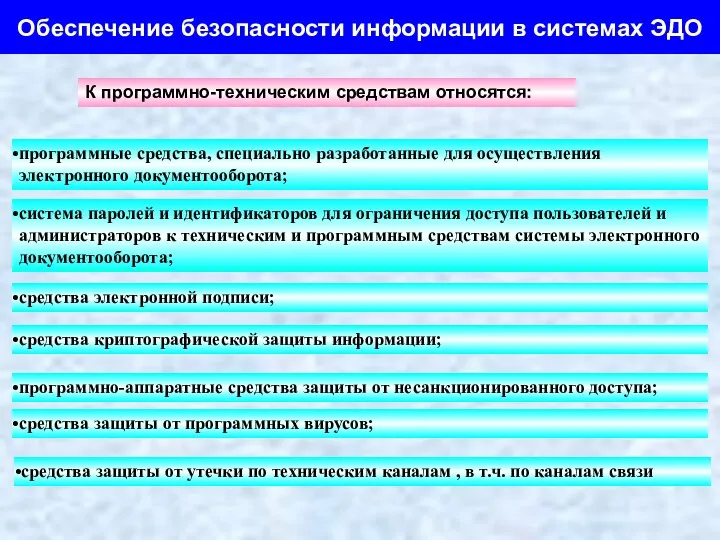

- 40. Обеспечение безопасности информации в системах ЭДО К программно-техническим средствам относятся: программные средства, специально разработанные для осуществления

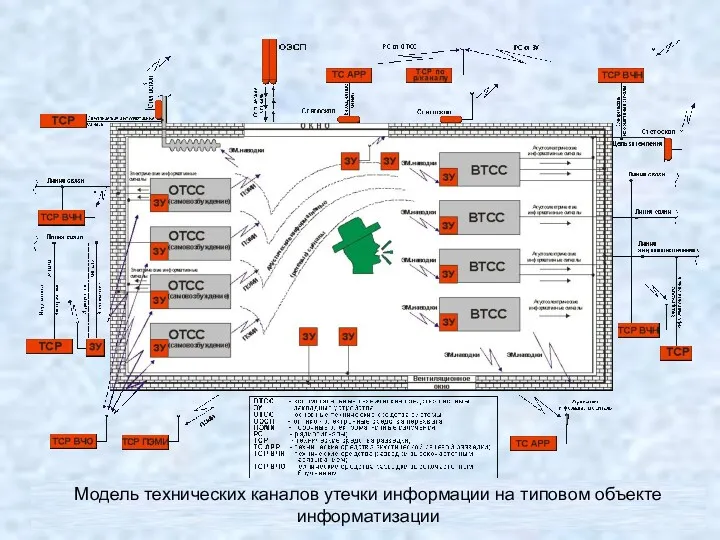

- 41. Модель технических каналов утечки информации на типовом объекте информатизации

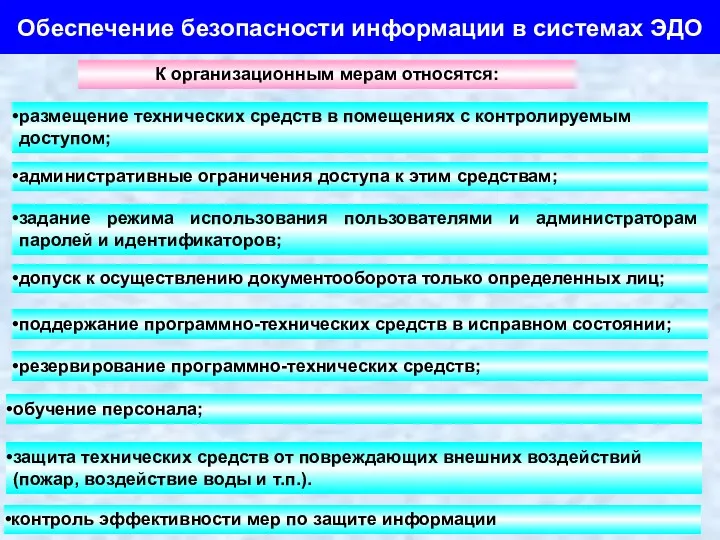

- 42. Обеспечение безопасности информации в системах ЭДО К организационным мерам относятся: размещение технических средств в помещениях с

- 43. Общие меры по обеспечению безопасности информации в системах ЭДО Системы ЭДО, содержащие секретную информацию не должны

- 44. Общие меры по обеспечению безопасности информации в системах ЭДО Вся компьютерная техника должна быть учтена. За

- 45. Общие меры по обеспечению безопасности информации в системах ЭДО Конфиденциальная информация, хранящаяся на магнитных носителях, должна

- 46. Меры по обеспечению безопасности средств криптографической защиты информации. Разработана и утверждена руководством организации инструкция по обеспечению

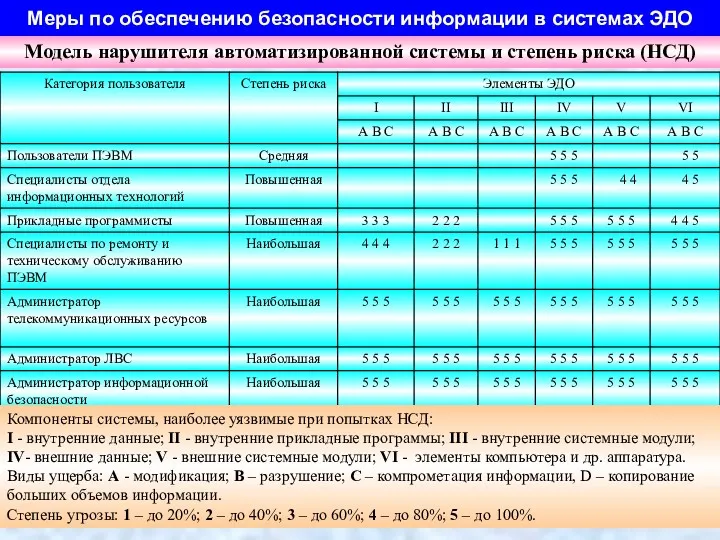

- 47. Меры по обеспечению безопасности информации в системах ЭДО Модель нарушителя автоматизированной системы и степень риска (НСД)

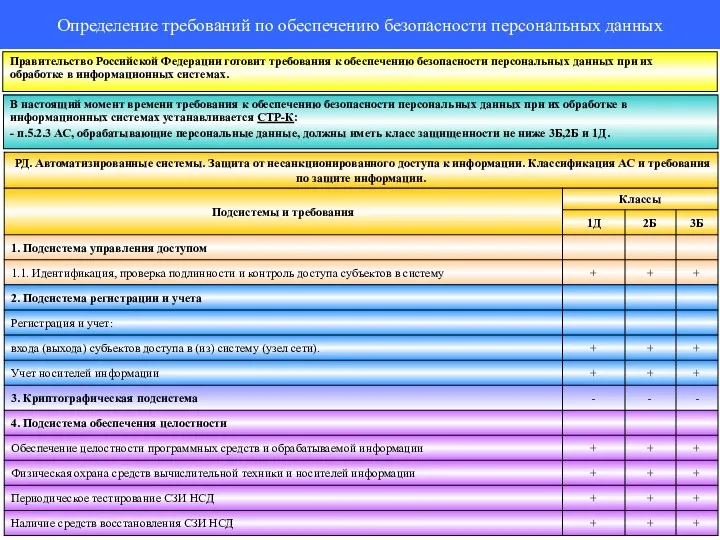

- 48. Определение требований по обеспечению безопасности персональных данных Правительство Российской Федерации готовит требования к обеспечению безопасности персональных

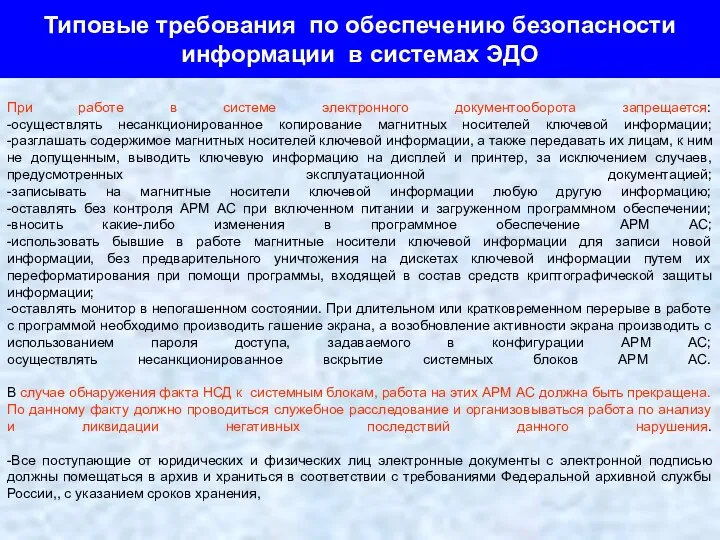

- 49. Типовые требования по обеспечению безопасности информации в системах ЭДО При работе в системе электронного документооборота запрещается:

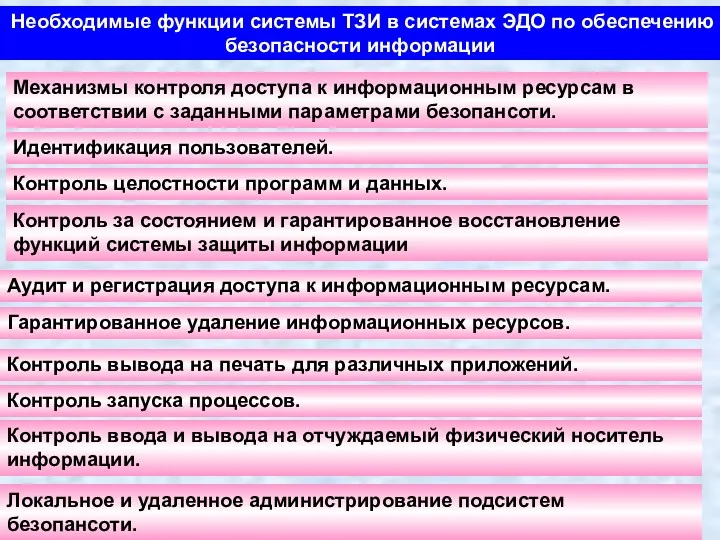

- 50. Необходимые функции системы ТЗИ в системах ЭДО по обеспечению безопасности информации Механизмы контроля доступа к информационным

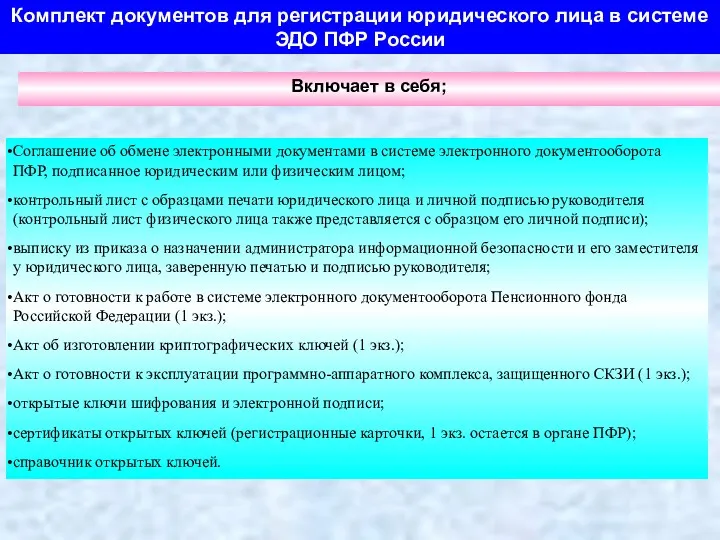

- 51. Комплект документов для регистрации юридического лица в системе ЭДО ПФР России Включает в себя; Соглашение об

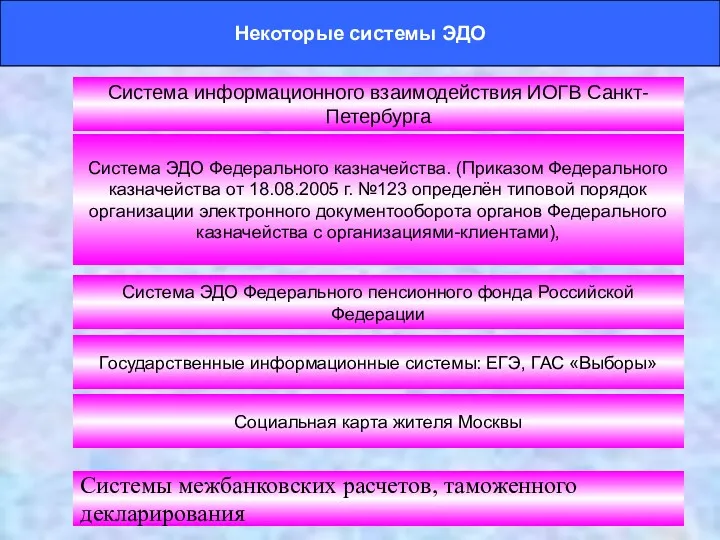

- 52. Некоторые системы ЭДО Система ЭДО Федерального казначейства. (Приказом Федерального казначейства от 18.08.2005 г. №123 определён типовой

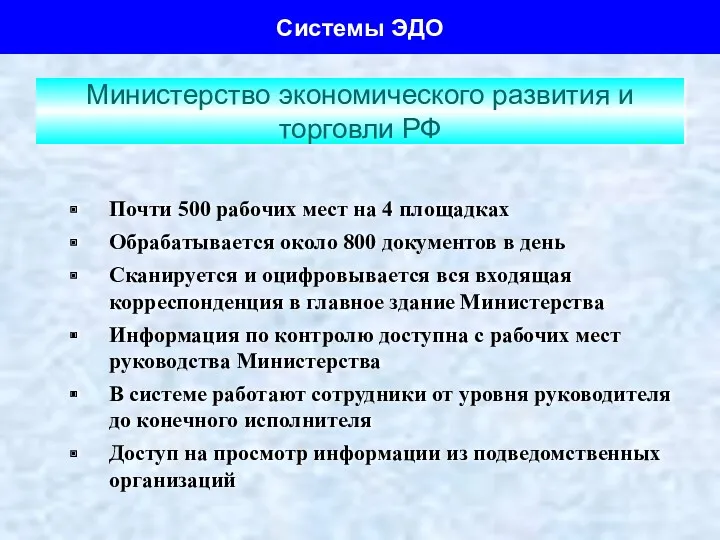

- 53. Министерство экономического развития и торговли РФ Почти 500 рабочих мест на 4 площадках Обрабатывается около 800

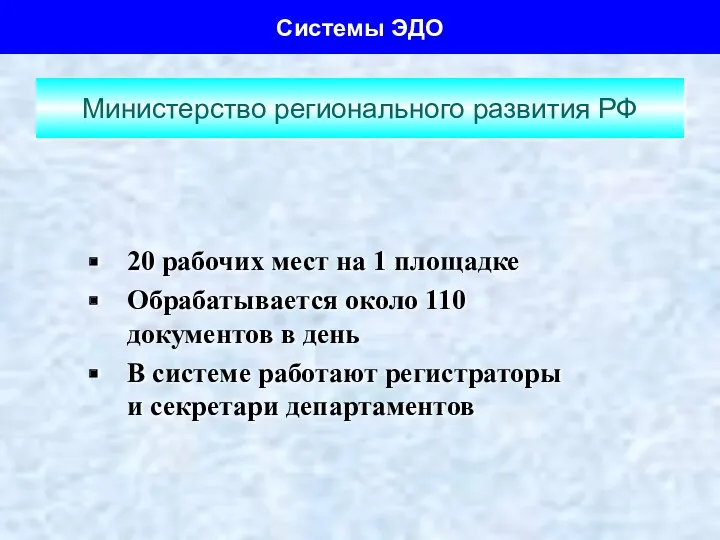

- 54. Министерство регионального развития РФ 20 рабочих мест на 1 площадке Обрабатывается около 110 документов в день

- 55. Перспективы развития Полнофункциональный защищенный межведомственный электронный документооборот Построение защищенного долговременного архива электронных документов Стандартизация решений Системы

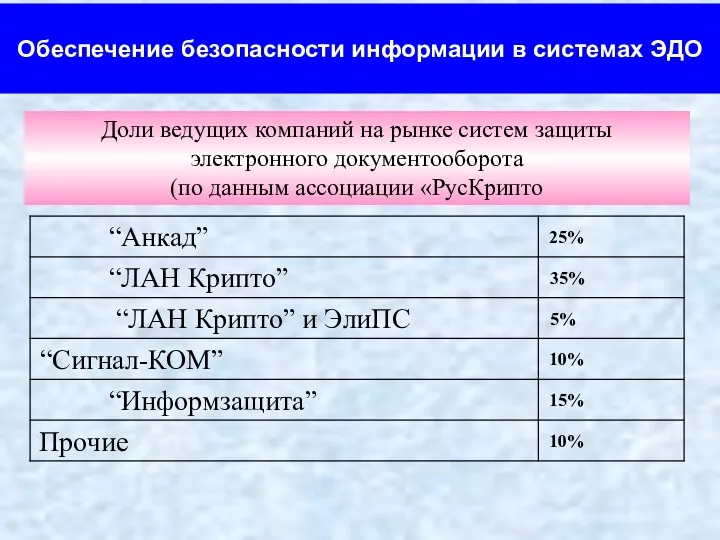

- 56. Обеспечение безопасности информации в системах ЭДО Доли ведущих компаний на рынке систем защиты электронного документооборота (по

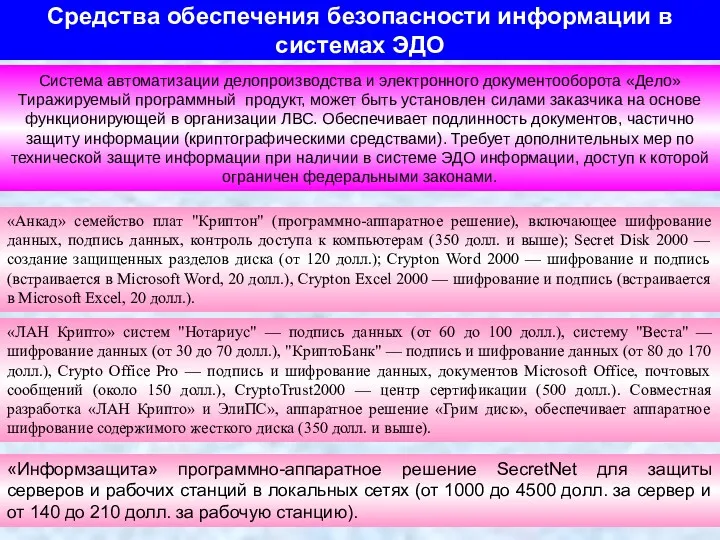

- 57. Средства обеспечения безопасности информации в системах ЭДО «Анкад» семейство плат "Криптон" (программно-аппаратное решение), включающее шифрование данных,

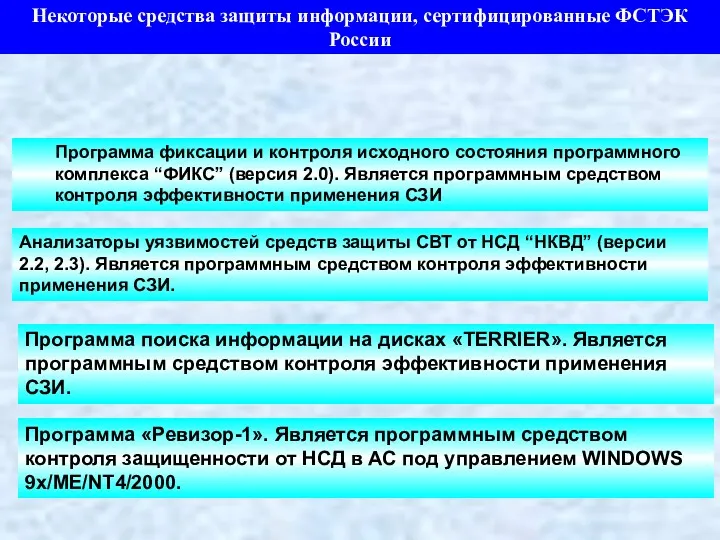

- 58. Некоторые средства защиты информации, сертифицированные ФСТЭК России Программа фиксации и контроля исходного состояния программного комплекса “ФИКС”

- 59. Федеральный Закон от 27.07.06г.№ 149 -ФЗ «Об информации, информационных технологиях и о защите информации» Ст.17 «Ответственность

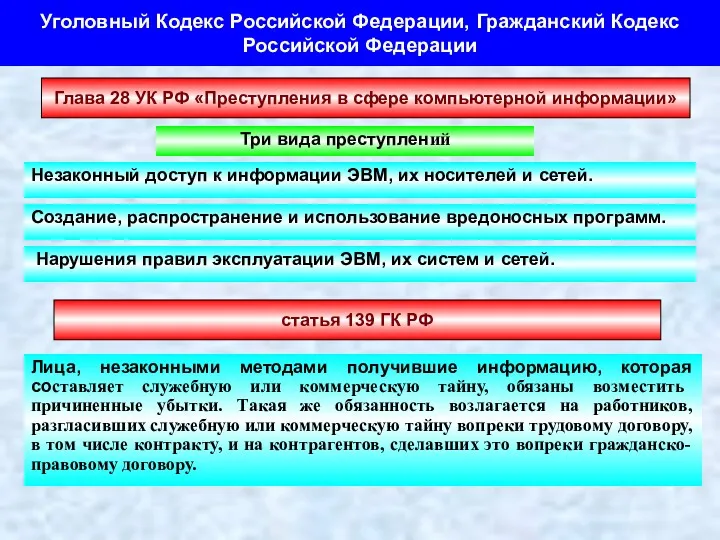

- 60. Уголовный Кодекс Российской Федерации, Гражданский Кодекс Российской Федерации Три вида преступлений Глава 28 УК РФ «Преступления

- 61. нарушения требований нормативной документации (руководящих документов, стандартов, ведомственных правил и др.), а также условии действия лицензий,

- 62. К О Д Е К С Российской Федерации об административных правонарушениях от 30.12.2001 №195-ФЗ Глава 13.

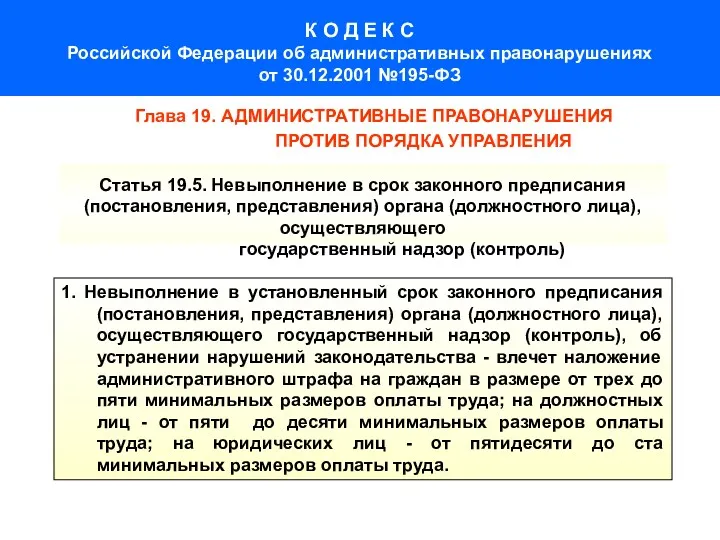

- 63. К О Д Е К С Российской Федерации об административных правонарушениях от 30.12.2001 №195-ФЗ Глава 19.

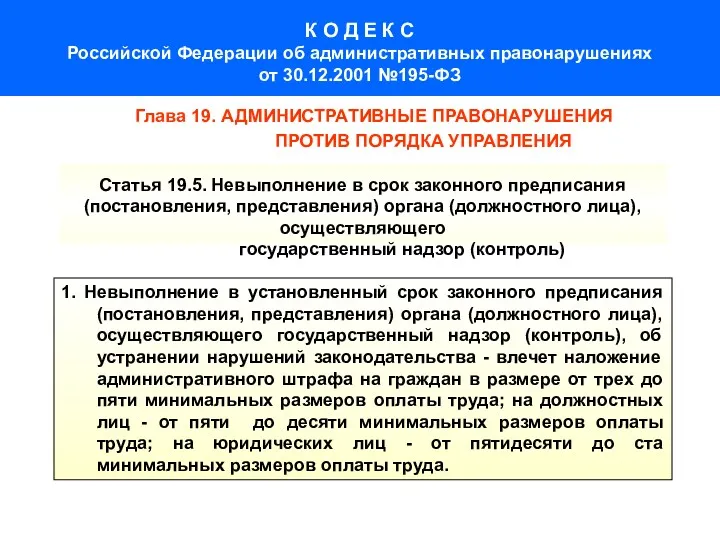

- 64. К О Д Е К С Российской Федерации об административных правонарушениях от 30.12.2001 №195-ФЗ Глава 19.

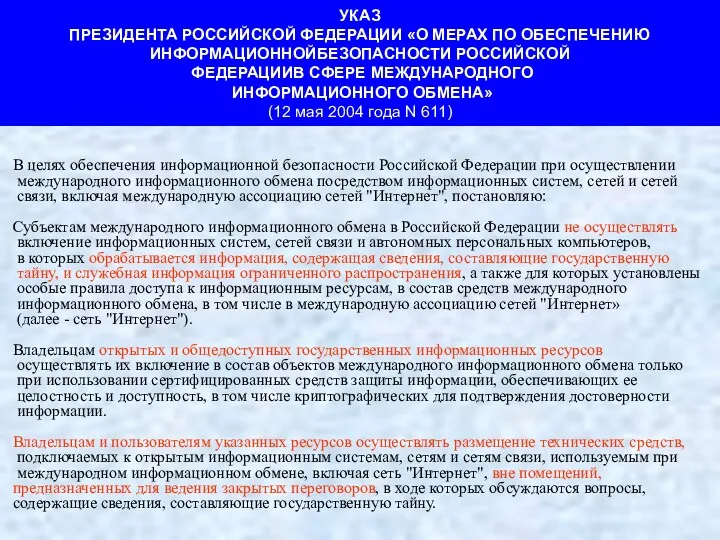

- 65. В целях обеспечения информационной безопасности Российской Федерации при осуществлении международного информационного обмена посредством информационных систем, сетей

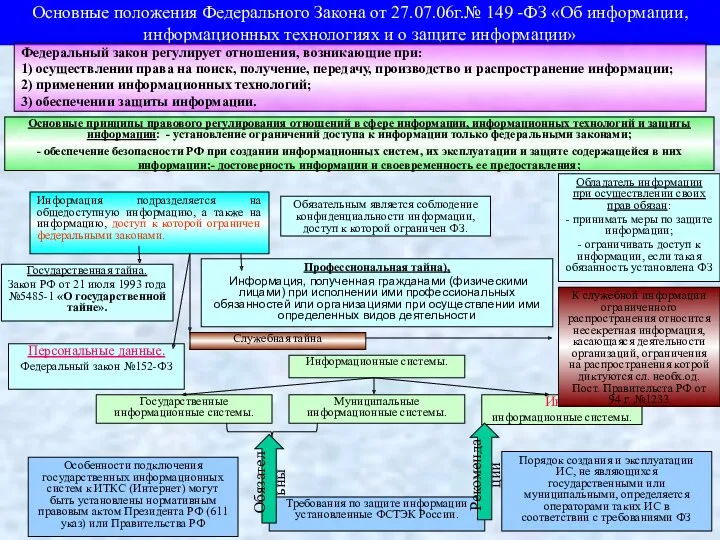

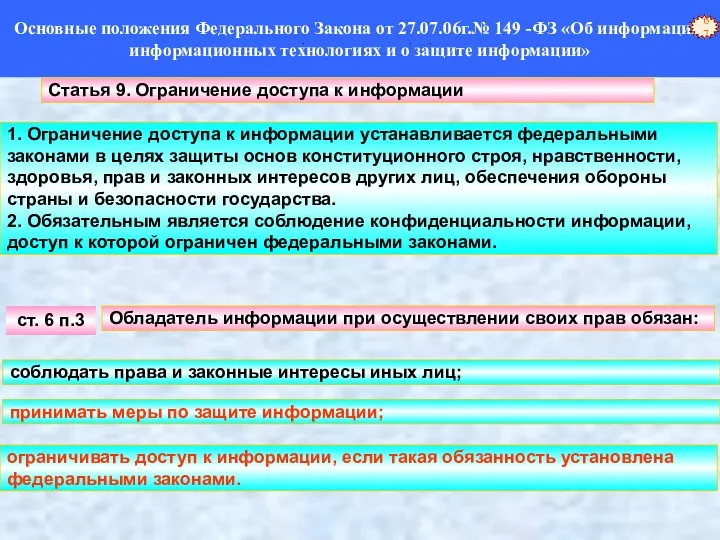

- 66. Основные положения Федерального Закона от 27.07.06г.№ 149 -ФЗ «Об информации, информационных технологиях и о защите информации»

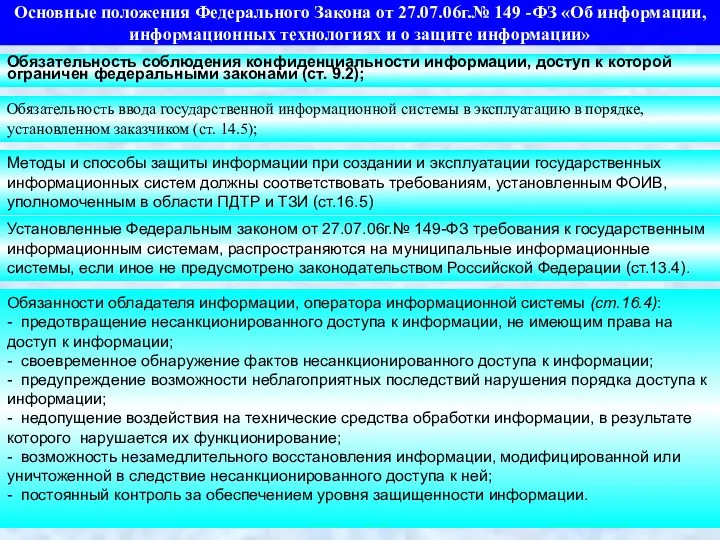

- 67. Основные положения Федерального Закона от 27.07.06г.№ 149 -ФЗ «Об информации, информационных технологиях и о защите информации»

- 68. Основные положения Федерального Закона от 27.07.06г.№ 149 -ФЗ «Об информации, информационных технологиях и о защите информации»

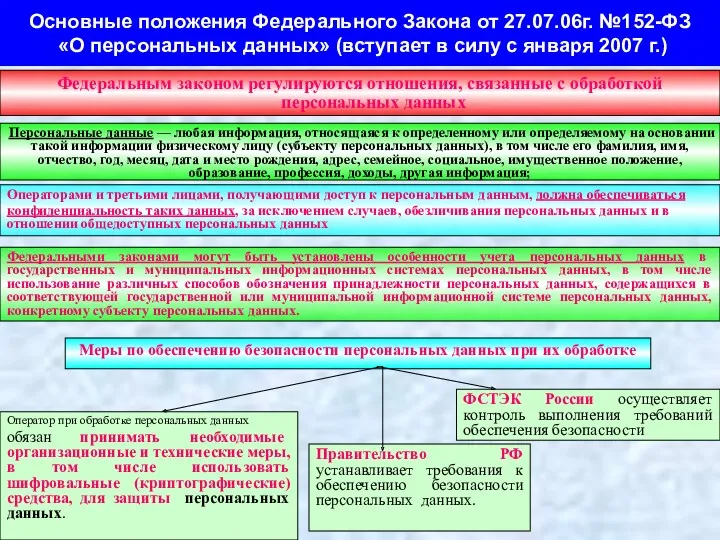

- 69. Основные положения Федерального Закона от 27.07.06г. №152-ФЗ «О персональных данных» (вступает в силу с января 2007

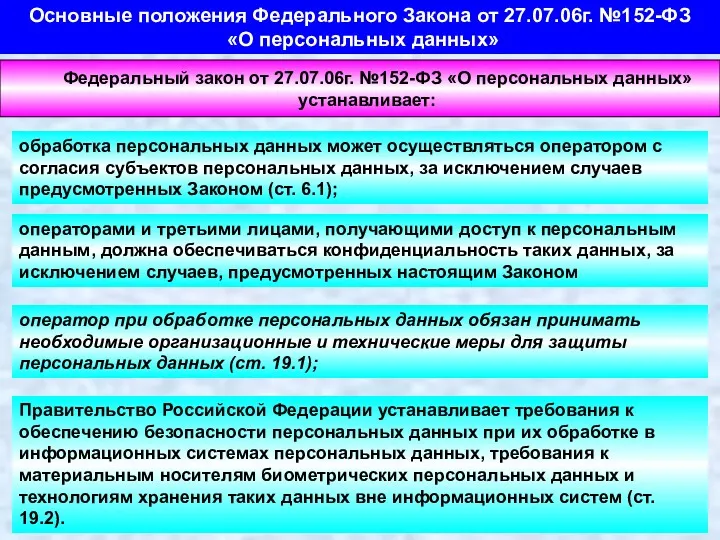

- 70. Основные положения Федерального Закона от 27.07.06г. №152-ФЗ «О персональных данных» обработка персональных данных может осуществляться оператором

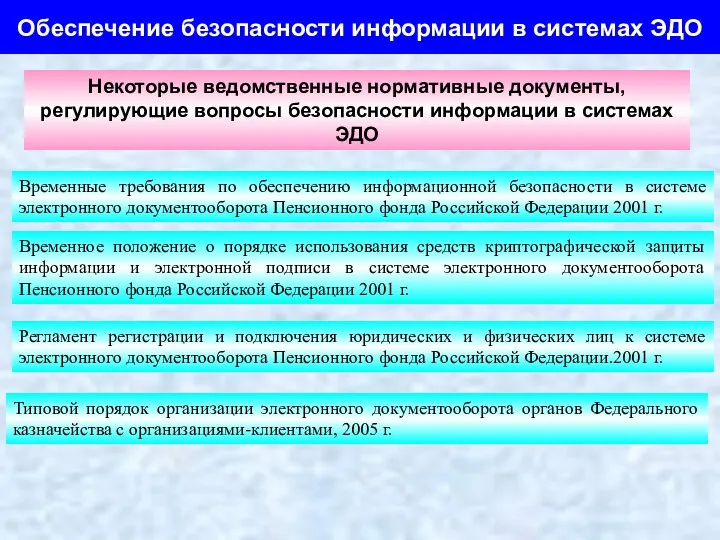

- 71. Обеспечение безопасности информации в системах ЭДО Временные требования по обеспечению информационной безопасности в системе электронного документооборота

- 72. С И С Т Е М А защиты информации на в органе власти (организации) Органы управления

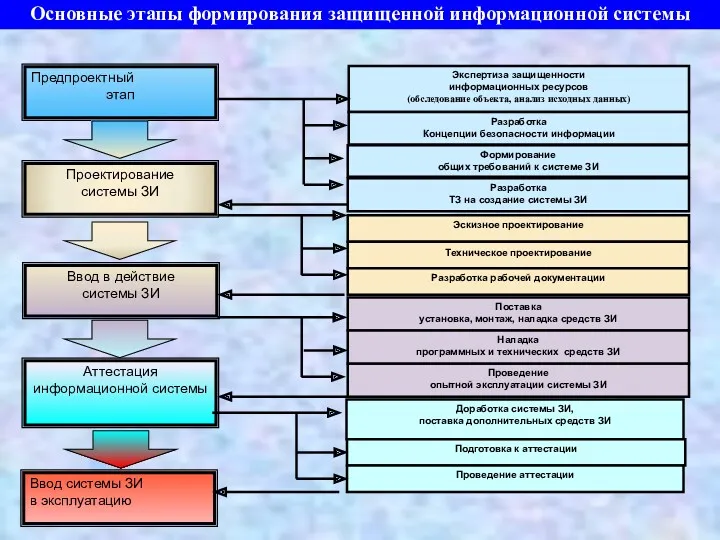

- 73. Основные этапы формирования защищенной информационной системы

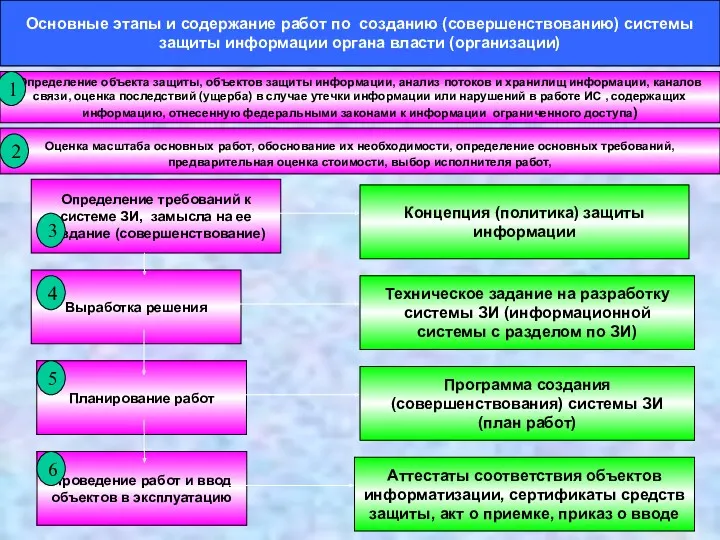

- 74. Определение требований к системе ЗИ, замысла на ее создание (совершенствование) Основные этапы и содержание работ по

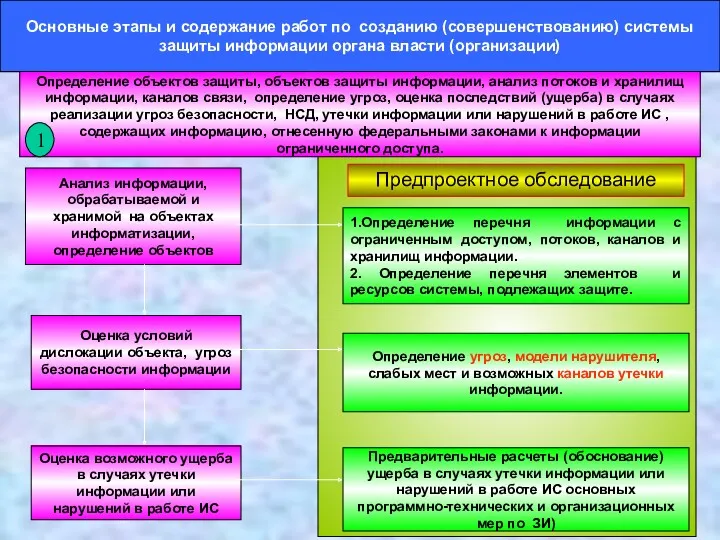

- 75. Анализ информации, обрабатываемой и хранимой на объектах информатизации, определение объектов Основные этапы и содержание работ по

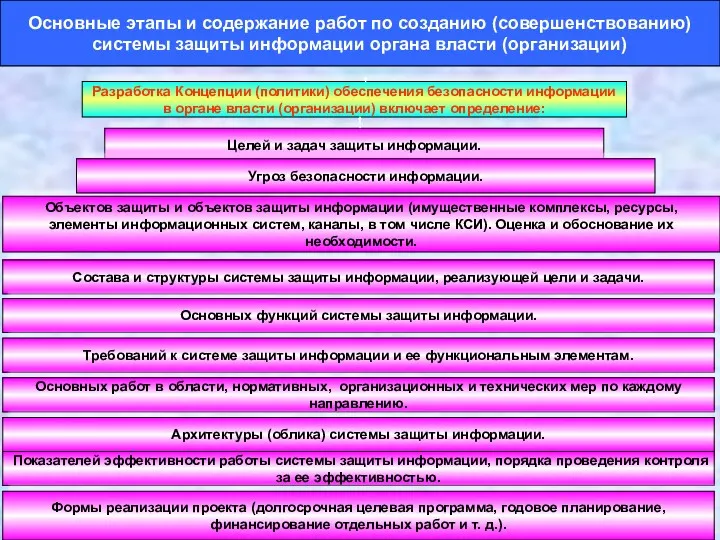

- 76. Определение основных направлений политики безопасности информации. Основные этапы и содержание работ по созданию (совершенствованию) системы защиты

- 77. Основные этапы и содержание работ по созданию (совершенствованию) системы защиты информации органа власти (организации) Состава и

- 79. Скачать презентацию

Технические средства и ПО ПК

Технические средства и ПО ПК Источники поиска персонала

Источники поиска персонала Создание отчетов к базе данных. Формирование отчетов

Создание отчетов к базе данных. Формирование отчетов Інтерфейс користувача та етапи його розробки

Інтерфейс користувача та етапи його розробки Классный час на тему: Информационная безопасность

Классный час на тему: Информационная безопасность Базы данных. Информационные системы

Базы данных. Информационные системы Понятие операционной системы. Основные функции ОС

Понятие операционной системы. Основные функции ОС Логическое программирование

Логическое программирование Графические способы представления информации. Ментальные карты

Графические способы представления информации. Ментальные карты Создание запросов Access

Создание запросов Access IT-шная история игрушек, или feature-driven тестирование в действии

IT-шная история игрушек, или feature-driven тестирование в действии Три нормальные формы

Три нормальные формы Своя игра

Своя игра Разработка урока на тему Вспомогательные алгоритмы 9 класс

Разработка урока на тему Вспомогательные алгоритмы 9 класс Профориентационные сервисы на порталах госуслуг и Работа в России

Профориентационные сервисы на порталах госуслуг и Работа в России Алгоритмизация и основы программирования. Занятие 1. Вводный курс

Алгоритмизация и основы программирования. Занятие 1. Вводный курс Блогеры вместо СМИ

Блогеры вместо СМИ Игра Безопасность в Интернете

Игра Безопасность в Интернете Рефлексiя

Рефлексiя Схема электронной регистрации. Регистрация больного в медицинской программе UZU.kz

Схема электронной регистрации. Регистрация больного в медицинской программе UZU.kz Виды источников информации

Виды источников информации Онлайн академия английского языка

Онлайн академия английского языка Алгоритм и его формальное исполнение

Алгоритм и его формальное исполнение Презентация Действия с информацией

Презентация Действия с информацией Учебные курсы по Microsoft® Office Word 2007

Учебные курсы по Microsoft® Office Word 2007 Элементы теории языков. Лекция 24

Элементы теории языков. Лекция 24 Использование технологий National Instruments в научных исследованиях

Использование технологий National Instruments в научных исследованиях Множества

Множества