Содержание

- 2. 1 Безопасность информационных технологий Важнейший аспект проблемы обеспечения безопасности компьютерных систем – определение, анализ и классификация

- 3. 2 Уязвимость основных структурно-функциональных элементов распределенных автоматизированных систем Рабочие станции Сервера или host-машины Сетевые устройства (маршрутизаторы,

- 4. 3 Угрозы безопасности информации, автоматизированных систем и субъектов информационных отношений УГРОЗА интересам субъектов информа- ционных отношений

- 5. 4 Типы угроз безопасности ГОСТ Р 50922-96

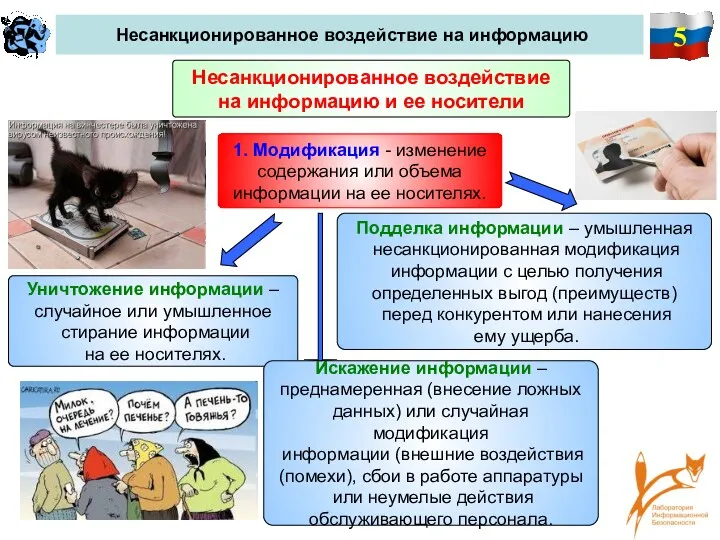

- 6. 5 Несанкционированное воздействие на информацию Несанкционированное воздействие на информацию и ее носители 1. Модификация - изменение

- 7. 6 Несанкционированное воздействие на информацию Несанкционированное воздействие на информацию и ее носители 2. Блокирование – утрата

- 8. 7 Источники угроз безопасности

- 9. 8 Классификация угроз безопасности по природе их возникновения

- 10. 9 Классификация угроз безопасности по природе их возникновения

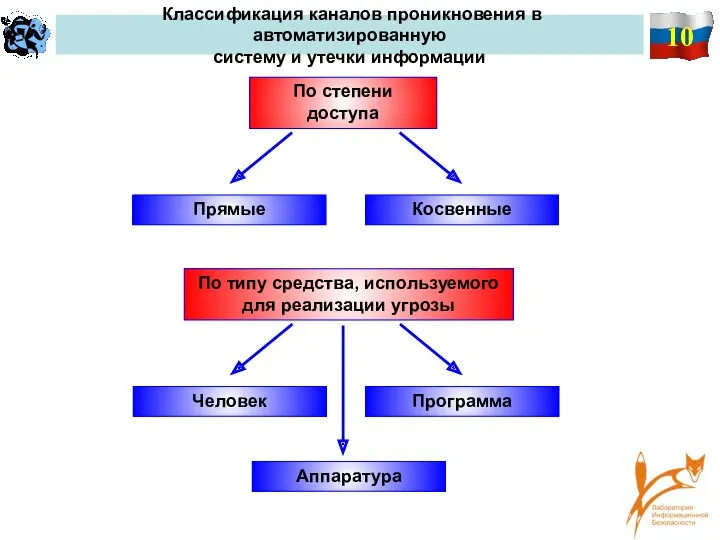

- 11. 10 Классификация каналов проникновения в автоматизированную систему и утечки информации

- 12. 11 Классификация каналов проникновения в автоматизированную систему и утечки информации

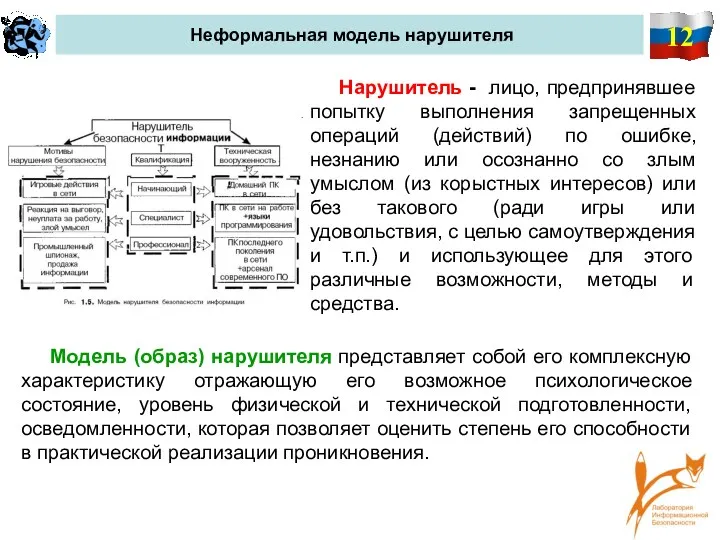

- 13. 12 Неформальная модель нарушителя Модель (образ) нарушителя представляет собой его комплексную характеристику отражающую его возможное психологическое

- 14. 13 Неформальная модель нарушителя При построении модели нарушителя обычно формулируются четыре основных предположения: 1. О категориях

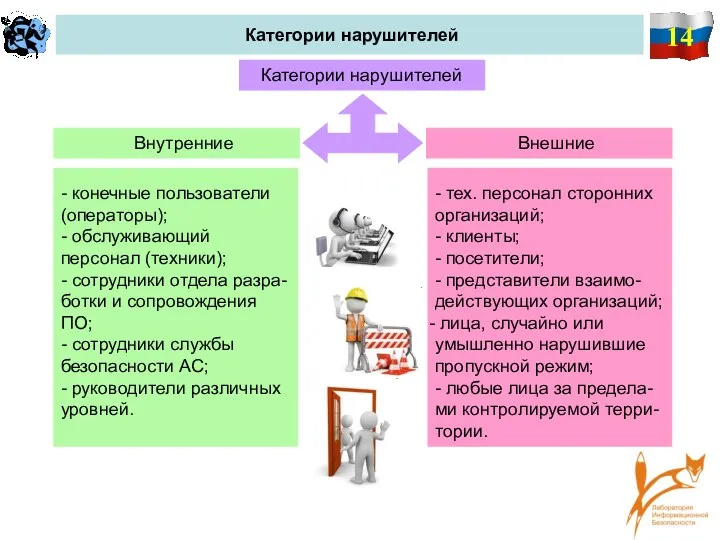

- 15. 14 Категории нарушителей Категории нарушителей Внутренние Внешние - конечные пользователи (операторы); - обслуживающий персонал (техники); -

- 16. 15 Мотивы совершения нарушений Мотивы совершения нарушений Корыстный интерес Вандализм Идейные соображения Самоутверждение Безответственность (некомпетентность, халатность)

- 17. 16 Квалификация нарушителя 1. Знает функциональные особенности АС, основные закономерности формирования в ней массивов данных и

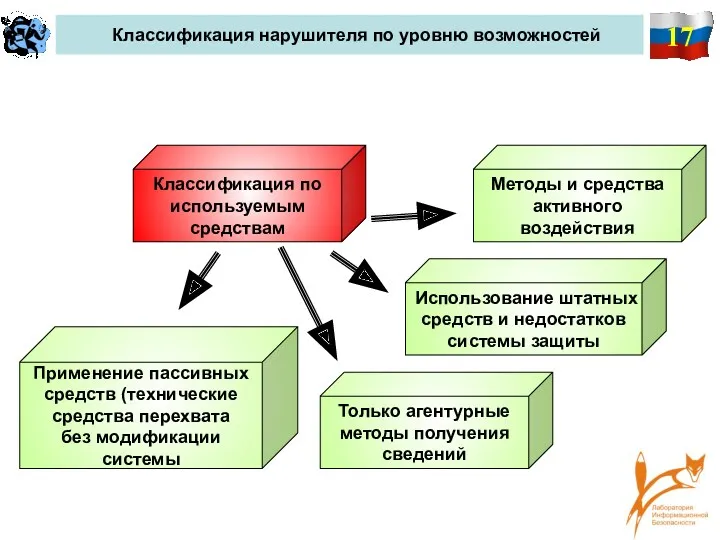

- 18. 17 Классификация нарушителя по уровню возможностей Классификация по используемым средствам Применение пассивных средств (технические средства перехвата

- 19. 18 Характер возможных действий

- 20. 19 Модель нарушителя Пользователи системы и ее персонал, с одной стороны, являются составной частью, необходимым элементом

- 21. 20 Обеспечение безопасности автоматизированной системы Согласно одному из последних обзоров аналитического подразделения журнала The Economist, информационная

- 22. 21 Выводы 1. Уязвимыми являются буквально все основные структурно-функциональные элементы современных распределенных АС: рабочие станции, серверы

- 23. ? Контрольные вопросы Контрольные вопросы: 1. Перечислите структурно-функциональные элементы автоматизированной системы. 2. Дайте определение угрозы интересам

- 25. Скачать презентацию

Всемирная сеть интернет. Доступы к сети и основные каналы связи

Всемирная сеть интернет. Доступы к сети и основные каналы связи Анализ переходных процессов в среде Multisim и PSpice

Анализ переходных процессов в среде Multisim и PSpice Системи програмного та слідкуючого керування рухом

Системи програмного та слідкуючого керування рухом Технологии хранения информации и больших объемов данных. Лекция 1

Технологии хранения информации и больших объемов данных. Лекция 1 Информация и информационные процессы. Количество информации. Передача данных

Информация и информационные процессы. Количество информации. Передача данных Информатика вокруг нас. Виды информации по форме представления. Действия с информацией

Информатика вокруг нас. Виды информации по форме представления. Действия с информацией Использование ИКТ в школьной библиотеке

Использование ИКТ в школьной библиотеке Устройство компьютера

Устройство компьютера Web-дизайн. Сравнительный анализ интернет-сайтов

Web-дизайн. Сравнительный анализ интернет-сайтов Игра-тест по мотивам Кто хочет стать миллионером

Игра-тест по мотивам Кто хочет стать миллионером Искусственный интеллект способен на всё, что делает человек

Искусственный интеллект способен на всё, что делает человек Основы программной инженерии

Основы программной инженерии Сведения о компьютере

Сведения о компьютере Модуль Журнал учета водопотребления

Модуль Журнал учета водопотребления Урок Программирование графической анимации

Урок Программирование графической анимации Инженерно-психологическое обеспечение интернет-портала

Инженерно-психологическое обеспечение интернет-портала Социальные сети в деятельности библиотек

Социальные сети в деятельности библиотек Учители, родители и дети в цифровом пространстве

Учители, родители и дети в цифровом пространстве Programming Languages. Compilers. Formal Languages

Programming Languages. Compilers. Formal Languages Графы и сети. Решение задач

Графы и сети. Решение задач General. Data. Protection

General. Data. Protection Инфологическое (концептуальное) моделирование предметной области - подход Oracle

Инфологическое (концептуальное) моделирование предметной области - подход Oracle Обучение Opti 4G

Обучение Opti 4G JavaScript in <head> or <body>

JavaScript in <head> or <body> Виды компьютерной графики

Виды компьютерной графики ТЖ ақпаратты жинау және өңдеу жүйесі

ТЖ ақпаратты жинау және өңдеу жүйесі Перевод чисел из десятичной СС в любую другую

Перевод чисел из десятичной СС в любую другую 11_Позиционирование

11_Позиционирование