Содержание

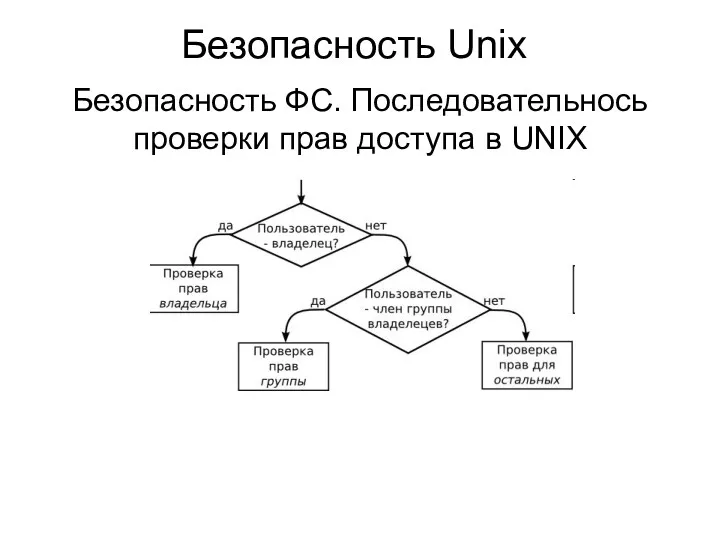

- 2. Безопасность Unix Безопасность ФС. Последовательнось проверки прав доступа в UNIX

- 3. Безопасность Unix Безопасность ФС. ACL (Access Control List) ACL для доступа — это список управления доступом

- 4. Безопасность Unix Безопасность ФС. ACL (Access Control List) Активация ACL – монтирование раздела с опцией acl

- 5. Безопасность Unix Безопасность ФС. Использование ACL Установка прав # setfacl -m rules files # setfacl -m

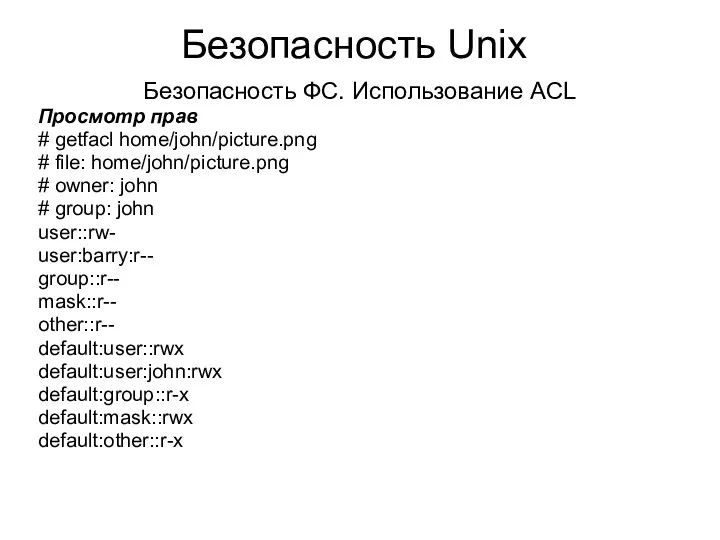

- 6. Безопасность Unix Безопасность ФС. Использование ACL Просмотр прав # getfacl home/john/picture.png # file: home/john/picture.png # owner:

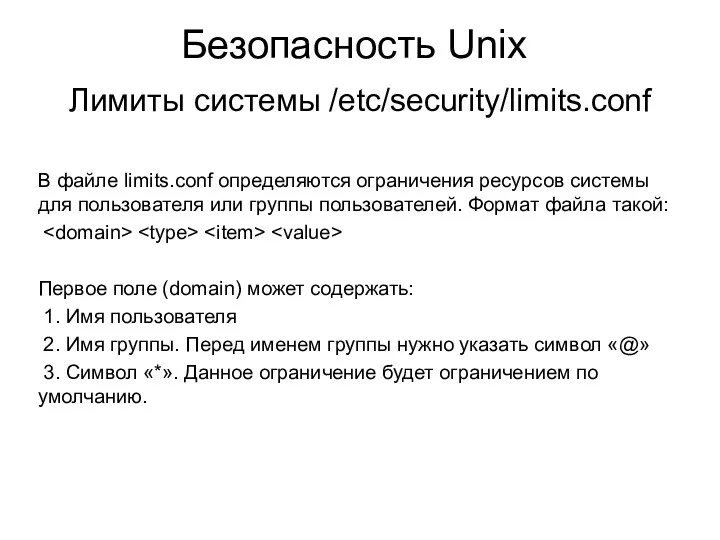

- 7. Безопасность Unix Лимиты системы /etc/security/limits.conf В файле limits.conf определяются ограничения ресурсов системы для пользователя или группы

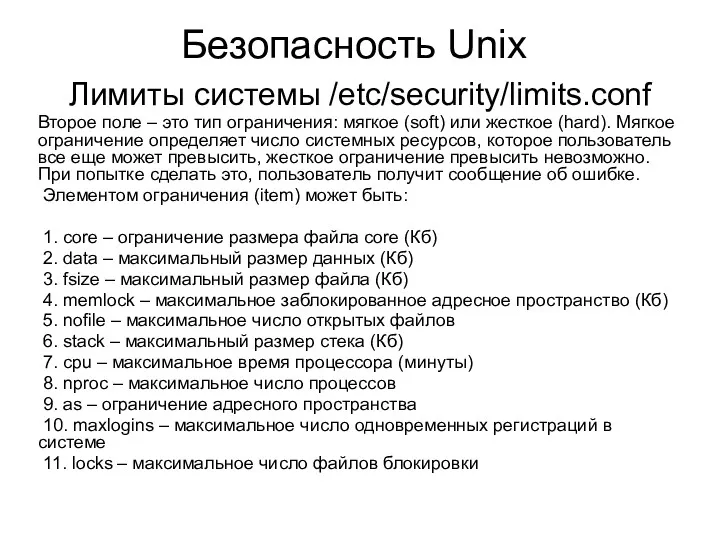

- 8. Безопасность Unix Лимиты системы /etc/security/limits.conf Второе поле – это тип ограничения: мягкое (soft) или жесткое (hard).

- 9. Безопасность Unix Лимиты системы /etc/security/limits.conf Пример файла user soft nproc 50 user hard nproc 60 Первая

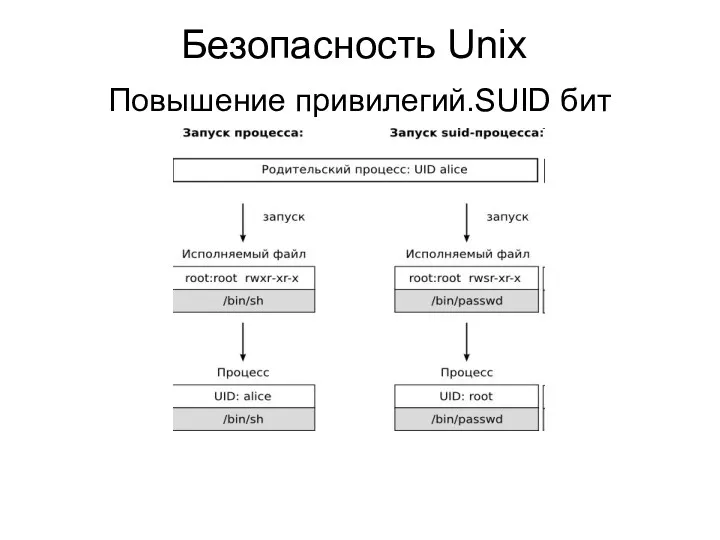

- 10. Безопасность Unix Повышение привилегий.SUID бит

- 11. Безопасность Unix Повышение привилегий. Команда su Команда Unix-подобных операционных систем, позволяющая пользователю войти в систему под

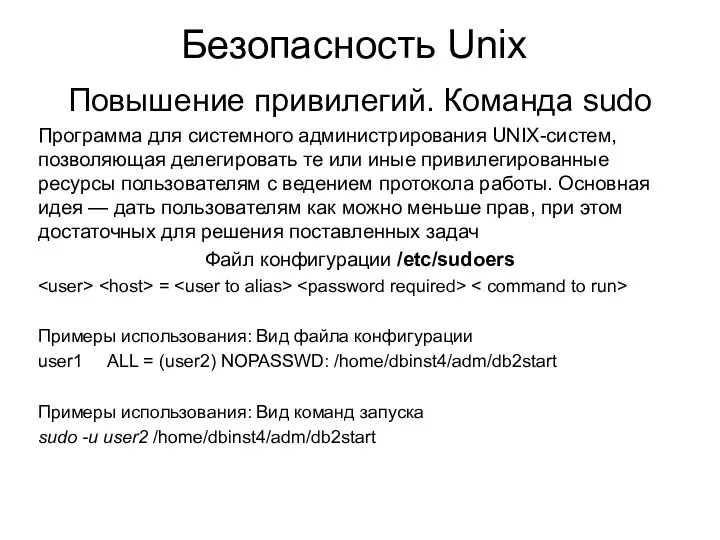

- 12. Безопасность Unix Повышение привилегий. Команда sudo Программа для системного администрирования UNIX-систем, позволяющая делегировать те или иные

- 13. Безопасность Unix Повышение привилегий. Команда sudo Примеры использования Примеры использования: Вид файла конфигурации user1 ALL =

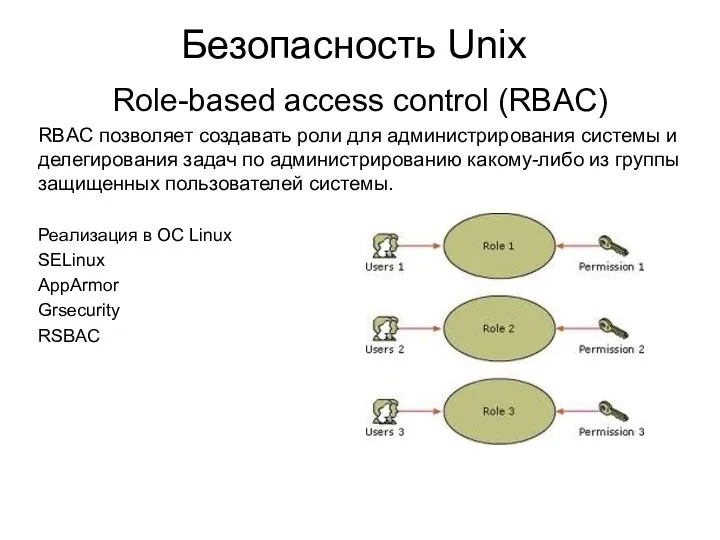

- 14. Безопасность Unix Role-based access control (RBAC) RBAC позволяет создавать роли для администрирования системы и делегирования задач

- 15. Безопасность Unix HIDS (Host-based intrusion detection system ) Хостовая система обнаружения вторжений Хостовая система обнаружения вторжений—

- 17. Скачать презентацию

Введение в курс Manual QA. (Лекция 1.1)

Введение в курс Manual QA. (Лекция 1.1) Программирование Python. Списки (list): Часть 1 Одномерные массивы (Лекция 9)

Программирование Python. Списки (list): Часть 1 Одномерные массивы (Лекция 9) Сучасний підхід до обліку земельного банку від ОМП

Сучасний підхід до обліку земельного банку від ОМП Python. Основы. Работа с файлами. Лекция 11

Python. Основы. Работа с файлами. Лекция 11 ВКР: Разработка прототипа автоматизированного рабочего места диспетчера учебного учреждения

ВКР: Разработка прототипа автоматизированного рабочего места диспетчера учебного учреждения Понятие и основные задачи информатики

Понятие и основные задачи информатики Влияние интернета на культуру и язык учащихся

Влияние интернета на культуру и язык учащихся Деректер базасының архитектурасы

Деректер базасының архитектурасы История серии видеоигр: Crysis, Wolfenstein, Dead Space

История серии видеоигр: Crysis, Wolfenstein, Dead Space Позиционирование и продвижение в соцсетях

Позиционирование и продвижение в соцсетях Лекция 1. Основные понятия баз данных и СУБД

Лекция 1. Основные понятия баз данных и СУБД Работа с файлами. Глава 5

Работа с файлами. Глава 5 Неиерархические классификации

Неиерархические классификации Информационная система автоматизированного управления работой сервиса по ремонту автомобилей

Информационная система автоматизированного управления работой сервиса по ремонту автомобилей Базы данных и SQL. Семинар 3

Базы данных и SQL. Семинар 3 Вкладені алгоритмічні структури повторення з передумовою та лічильником

Вкладені алгоритмічні структури повторення з передумовою та лічильником Основные процессы жизненного цикла АИС

Основные процессы жизненного цикла АИС Растровая и векторная графика

Растровая и векторная графика Written Scientific and Technical Communication

Written Scientific and Technical Communication Аптека 1С:Розница 8

Аптека 1С:Розница 8 Informasion prosesler: informasiýalary saklamak, geçirmek, täzeden işlemek, gözlemek

Informasion prosesler: informasiýalary saklamak, geçirmek, täzeden işlemek, gözlemek Создание программного продукта генерации бланковых тестов

Создание программного продукта генерации бланковых тестов Представление числовой информации с помощью систем счисления Урок информатики в 10 классе

Представление числовой информации с помощью систем счисления Урок информатики в 10 классе Git Система контроля версий

Git Система контроля версий Испытания РЭА в процессе производства и эксплуатации

Испытания РЭА в процессе производства и эксплуатации Искусственный интеллект как субъект трудового права: реально или нет?

Искусственный интеллект как субъект трудового права: реально или нет? Безопасный Интернет

Безопасный Интернет Виды базы данных

Виды базы данных