Содержание

- 2. Основные понятия

- 3. Электронное сообщение В связи со значительной распространенностью электронного документооборота (ЭДО) необходимо определить следующие понятия: Электронное сообщение

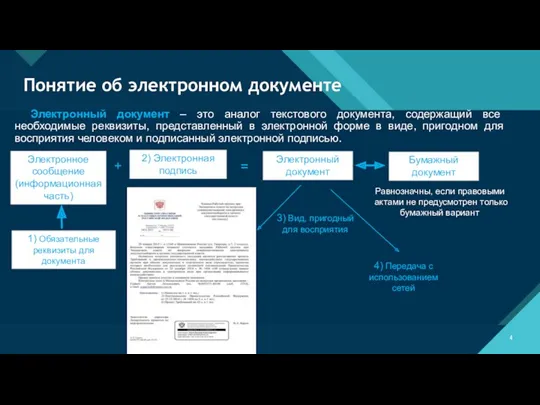

- 4. Понятие об электронном документе Электронное сообщение (информационная часть) 1) Обязательные реквизиты для документа 2) Электронная подпись

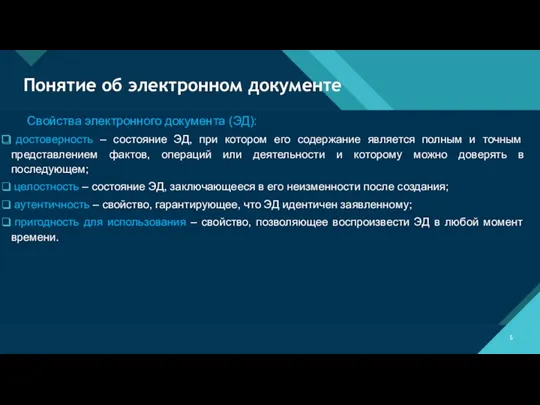

- 5. Понятие об электронном документе Свойства электронного документа (ЭД): достоверность – состояние ЭД, при котором его содержание

- 6. Понятие об электронном документе Состав электронного документа Реквизиты формы: аналогичны реквизитам бумажных документов Метаданные файла ЭД:

- 7. Юридическая сила электронного документа Электронный документ обладает юридической силой при соблюдении следующих условий: Соответствие нормативным документам:

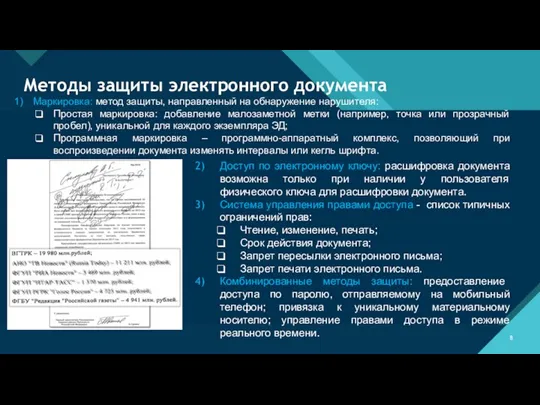

- 8. Методы защиты электронного документа Маркировка: метод защиты, направленный на обнаружение нарушителя: Простая маркировка: добавление малозаметной метки

- 9. Электронная подпись: основные понятия Электронная подпись (ЭП) – реквизит электронного документа, предназначенный для его защиты от

- 10. Электронная подпись Простая ЭП Это ЭП, которая подтверждает ее формирование определенным лицом посредством использования кодов, паролей

- 11. Электронная подпись Усиленная ЭП Это ЭП, которая создается с помощью криптографических преобразований и хеш-функций, позволяет однозначно

- 12. Электронная подпись Квалифицированная усиленная ЭП ЭП, создаваемая с использованием алгоритмов шифрования и выдаваемая в удостоверяющем центре,

- 13. Электронная подпись Неквалифицированная усиленная ЭП ЭП, создаваемая с использованием алгоритмов шифрования; однако выпуск такой ЭП возможен

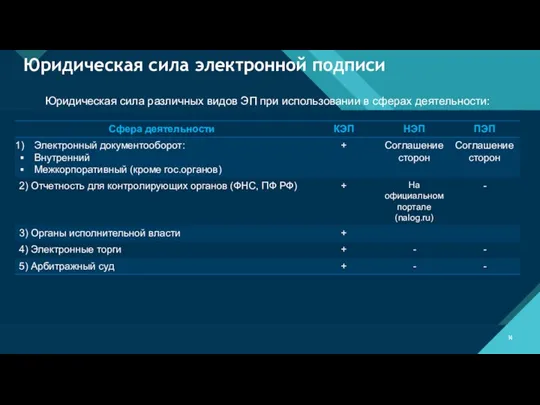

- 14. Юридическая сила электронной подписи Юридическая сила различных видов ЭП при использовании в сферах деятельности:

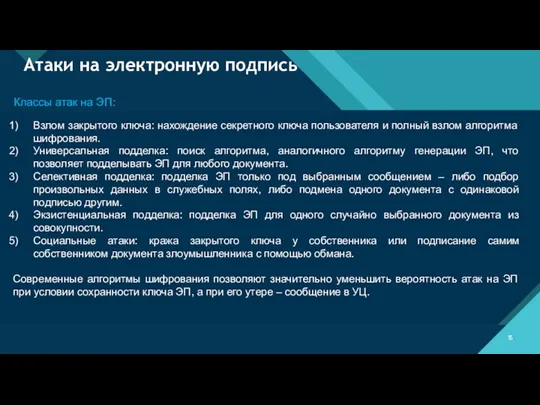

- 15. Атаки на электронную подпись Классы атак на ЭП: Взлом закрытого ключа: нахождение секретного ключа пользователя и

- 16. Электронный документооборот (ЭДО)

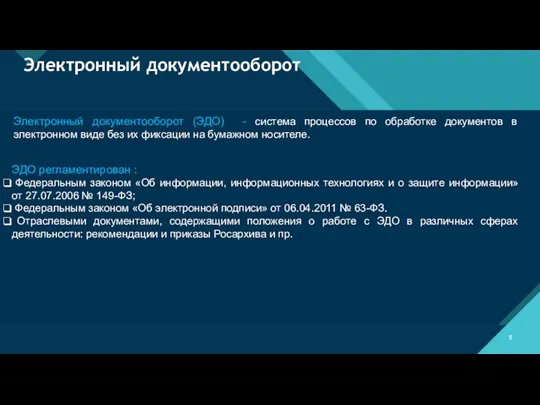

- 17. Электронный документооборот Электронный документооборот (ЭДО) - система процессов по обработке документов в электронном виде без их

- 18. Система электронного документооборота Система электронного документооборота (СЭДО, EDMS-Electronic Document Management Systems) - информационная система (или соответствующее

- 19. Виды СЭДО По реализуемым функциям СЭО делятся на: Системы делопроизводства. Электронные архивы: система структурированного хранения ЭД,

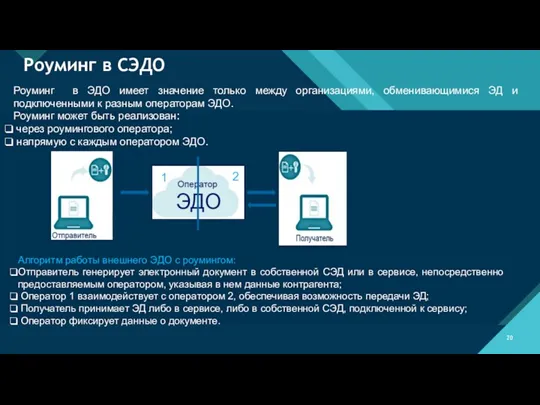

- 20. Роуминг в СЭДО Роуминг в ЭДО имеет значение только между организациями, обменивающимися ЭД и подключенными к

- 21. Угрозы безопасности в СЭДО Угрозы в СЭДО классически подразделяются на угрозы К-Ц-Д (конфиденциальности, целостности и доступности).

- 22. Разграничение прав доступа в СЭДО Разрешительная система управления доступом основывается на предоставлении пользователю такого объема конфиденциальной

- 23. Технические и программные средства защиты конфиденциальных данных

- 24. Пути несанкционированного доступа дистанционное фотографирование; перехват электромагнитных излучений; хищение носителей информации; считывание данных; копирование носителей информации;

- 25. Виды каналов утечки информации Канал утечки информации – это совокупность источников информации, материального носителя или среды

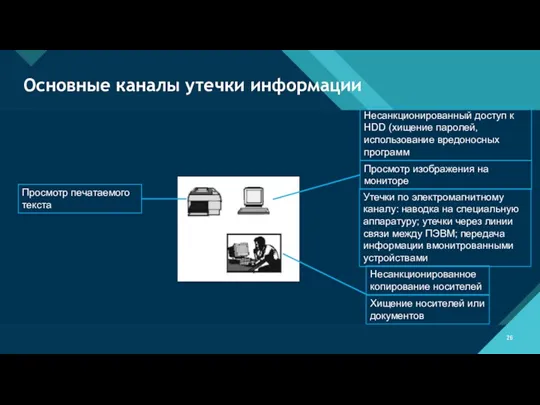

- 26. Основные каналы утечки информации Несанкционированное копирование носителей Хищение носителей или документов Несанкционированный доступ к HDD (хищение

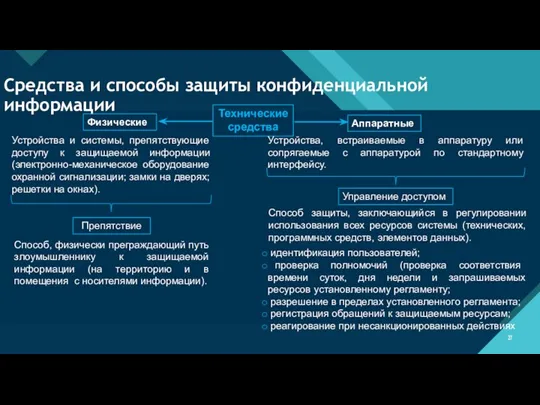

- 27. Средства и способы защиты конфиденциальной информации Препятствие Управление доступом Технические средства Физические Аппаратные Устройства и системы,

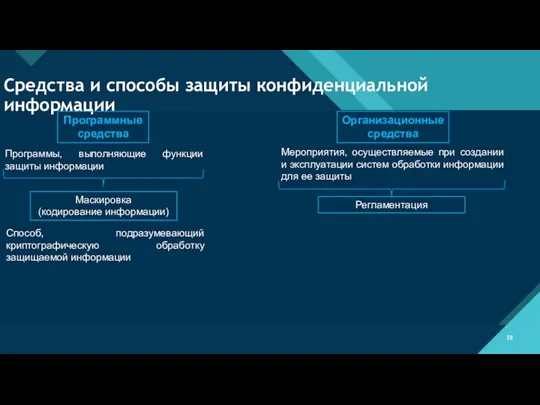

- 28. Средства и способы защиты конфиденциальной информации Маскировка (кодирование информации) Программные средства Программы, выполняющие функции защиты информации

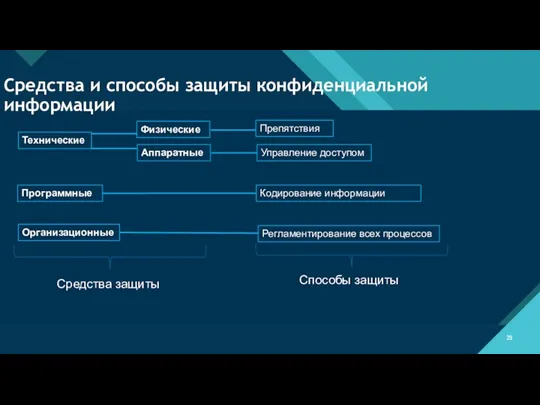

- 29. Средства и способы защиты конфиденциальной информации Препятствия Управление доступом Технические Физические Аппаратные Программные Кодирование информации Организационные

- 30. Способы защиты информации от утечек Принципиально различают 2 способа защиты: Способы защиты от утечек по электромагнитному

- 31. Способы защиты информации от утечек Идентификация - процедура, в результате выполнения которой для субъекта идентификации выявляется

- 32. Способы защиты информации от утечек Наиболее распространенный способ аутентификации – парольная защита. У данного способа существуют

- 33. Способы защиты информации от утечек Средства управления доступом позволяют контролировать действия, которые субъекты (пользователи и процессы)

- 34. Способы защиты информации от утечек Суть – организация доступа к конфиденциальной информации через промежуточные терминальные серверы:

- 35. Способы защиты информации от утечек Протоколирование – сбор и накопление событий, происходящих в информационной системе организации:

- 36. Способы защиты информации от утечек Криптографические средства обеспечивают шифрование конфиденциальных данных, хранящихся на жестких дисках или

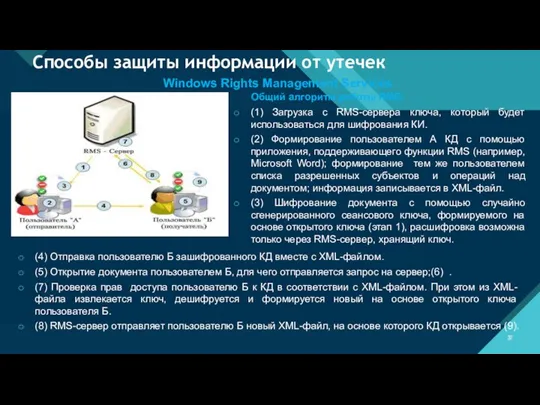

- 37. Способы защиты информации от утечек Общий алгоритм работы RMS: (1) Загрузка с RMS-сервера ключа, который будет

- 38. Способы защиты информации от утечек Экран средство ограничения доступа клиентов из одного множества к серверам из

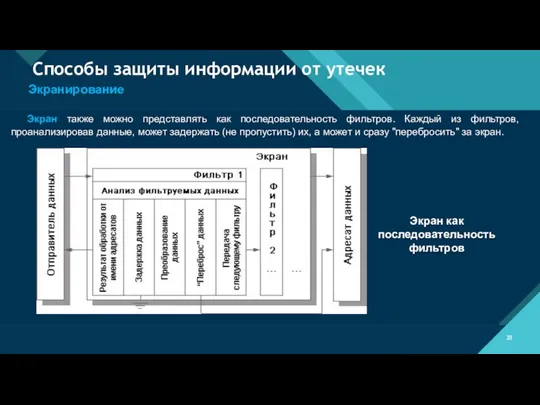

- 39. Способы защиты информации от утечек Экран также можно представлять как последовательность фильтров. Каждый из фильтров, проанализировав

- 40. Способы защиты информации от утечек Средcтва контентного анaлизa предоставляют возможноcть обрaботки исходящего сетевого трафика, отправляемого зa

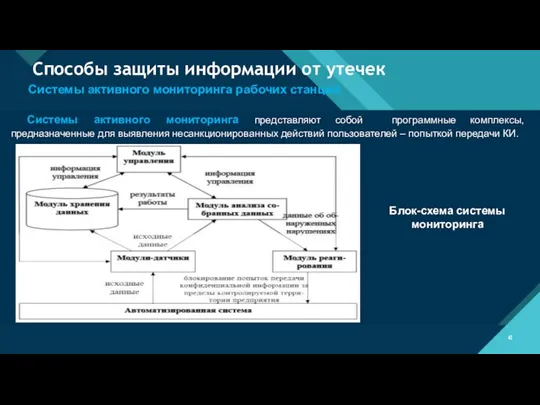

- 41. Способы защиты информации от утечек Системы активного мониторинга представляют собой программные комплексы, предназначенные для выявления несанкционированных

- 42. Способы защиты информации от утечек Системы активного мониторинга состоит из следующих компонентов: Модули-датчики – устанавливаются на

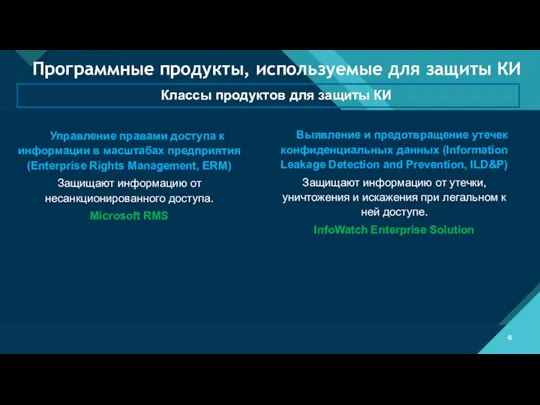

- 43. Программные продукты, используемые для защиты КИ Управление правами доступа к информации в масштабах предприятия (Enterprise Rights

- 44. Программные продукты, используемые для защиты КИ InfoWatch Enterprise Solution Архитектура программного решения носит распределенный характер и

- 45. Программные продукты, используемые для защиты КИ InfoWatch Enterprise Solution Принцип использования IES – конфиденциальная информация не

- 47. Скачать презентацию

Основы защиты информации. Информационная безопасность

Основы защиты информации. Информационная безопасность Ethernet. Arhitectura originala Ethernet

Ethernet. Arhitectura originala Ethernet Microsoft word-бұл құжаттарды құру, қарап шығу, өзгерту және басып шығару үшін арналған Microsoft Office

Microsoft word-бұл құжаттарды құру, қарап шығу, өзгерту және басып шығару үшін арналған Microsoft Office Информатика и информация

Информатика и информация Процессы и потоки

Процессы и потоки Язык SQL (DML)

Язык SQL (DML) Своя игра. Лабиринт информации

Своя игра. Лабиринт информации Типы, переменные, управляющие инструкции. (Тема 2.1)

Типы, переменные, управляющие инструкции. (Тема 2.1) Мультимедиа технологии. Технологии виртуальной реальности

Мультимедиа технологии. Технологии виртуальной реальности Знакомство с библиотекой

Знакомство с библиотекой Dota 2. Мир моиx увлечений

Dota 2. Мир моиx увлечений Моделирование. Модели и оригиналы

Моделирование. Модели и оригиналы Разработка КИМ с помощью специализированной онлайн-платформы LearningApps.org., для оценки предметных результатов

Разработка КИМ с помощью специализированной онлайн-платформы LearningApps.org., для оценки предметных результатов Заполнение электронной аттестационной формы (ЭАФ) для оцениваемого

Заполнение электронной аттестационной формы (ЭАФ) для оцениваемого Информация, ее измерение и представление в компьютере

Информация, ее измерение и представление в компьютере Двумерный массив

Двумерный массив Проект автоматизированной информационной системы управления муниципальных закупок города Симферополя

Проект автоматизированной информационной системы управления муниципальных закупок города Симферополя Основы языка HTML

Основы языка HTML Основные понятия и особенности объектно-ориентированного программирования

Основные понятия и особенности объектно-ориентированного программирования Анализ алгоритма, содержащего цикл и ветвление. Решение 20 задачи ЕГЭ

Анализ алгоритма, содержащего цикл и ветвление. Решение 20 задачи ЕГЭ Метод Гомори решения задач ЦЛП. Лекция 8

Метод Гомори решения задач ЦЛП. Лекция 8 Предмет и задачи информатики. Обзор технического и программного обеспечения ЭВМ

Предмет и задачи информатики. Обзор технического и программного обеспечения ЭВМ C++ Network Programming Systematic Reuse with ACE & Frameworks

C++ Network Programming Systematic Reuse with ACE & Frameworks Работа с Power Point

Работа с Power Point Сообщество Scratch

Сообщество Scratch Опыт и перспективы работы педагогов дополнительного образования в дистанционном формате

Опыт и перспективы работы педагогов дополнительного образования в дистанционном формате Программирование задач 1 части ЕГЭ

Программирование задач 1 части ЕГЭ Модельдер және оның тұрлері

Модельдер және оның тұрлері