Содержание

- 2. 1946r. London Swissland 16,5 tys. standardów

- 3. Certyfikacja dobrowolna dobrowolny certyfikat zgodności. Certyfikacja obowiązkowa

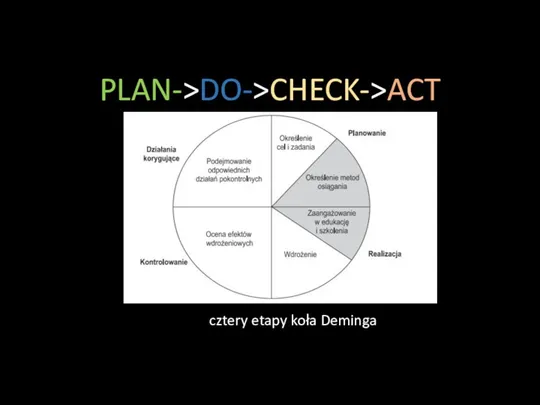

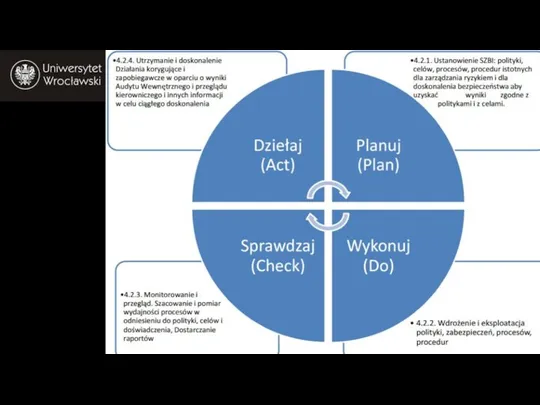

- 4. PLAN->DO->CHECK->ACT cztery etapy koła Deminga

- 5. Po co się męczyć? Wymogi zamawiających ( mędzynarodowych inwestorzy) Obowjązkowe umowe dla przetargów Konieczność zwiększenia ryzyko

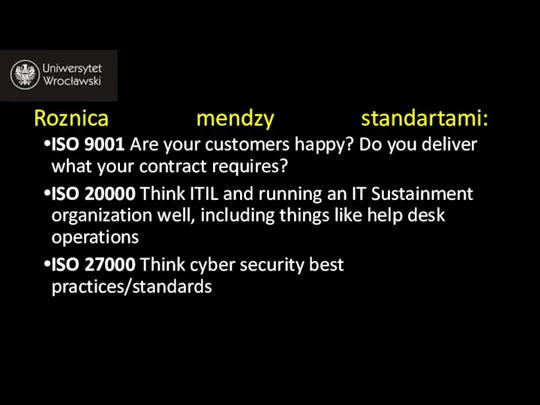

- 6. Roznica mendzy standartami: ISO 9001 Are your customers happy? Do you deliver what your contract requires?

- 7. ISO 9001 1. Odnobitowa certyfikacja Audyt 1 rok Recertyfikacja 3 lata

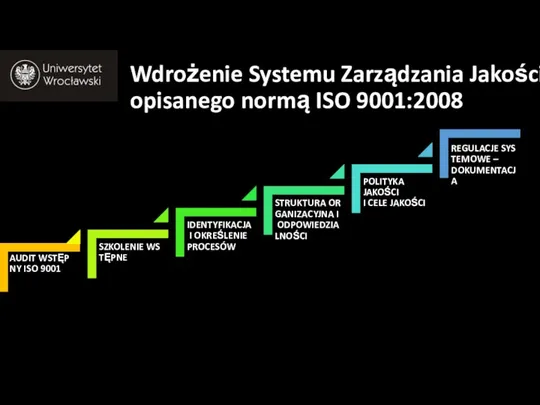

- 8. Wdrożenie Systemu Zarządzania Jakością opisanego normą ISO 9001:2008

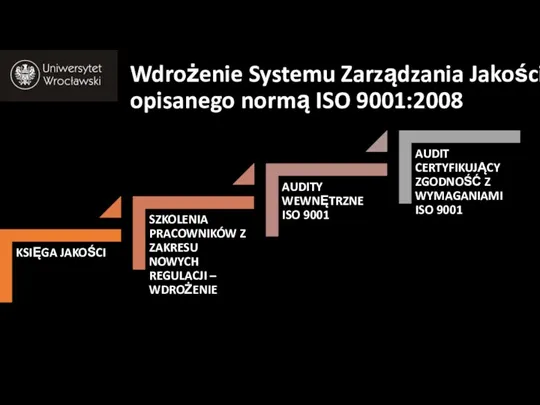

- 9. Wdrożenie Systemu Zarządzania Jakością opisanego normą ISO 9001:2008

- 10. ISO 2000 PN-ISO/IEC 20000-1: 2007 - Technika informatyczna - Zarządzanie usługami - Część 1: Specyfikacja PN-ISO/IEC

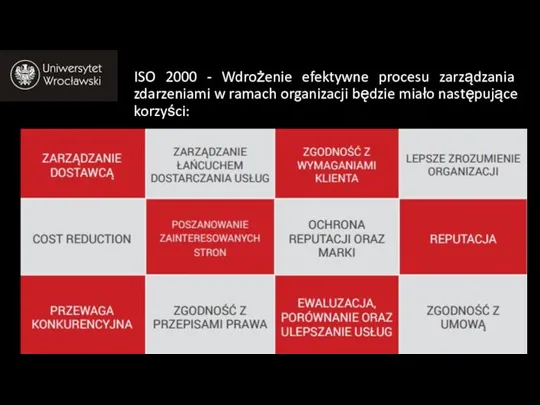

- 11. ISO 2000 - Wdrożenie efektywne procesu zarządzania zdarzeniami w ramach organizacji będzie miało następujące korzyści:

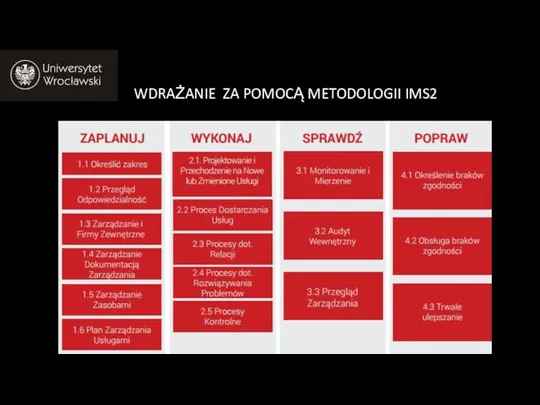

- 12. WDRAŻANIE ZA POMOCĄ METODOLOGII IMS2

- 13. INFRASTRUKTURA Budynki, pomieszczenia Systemy zasilające Systemy klimatyzacyjne Systemy przeciwpożarowe i gaśnicze Systemy kontroli dostępu i monitoringu

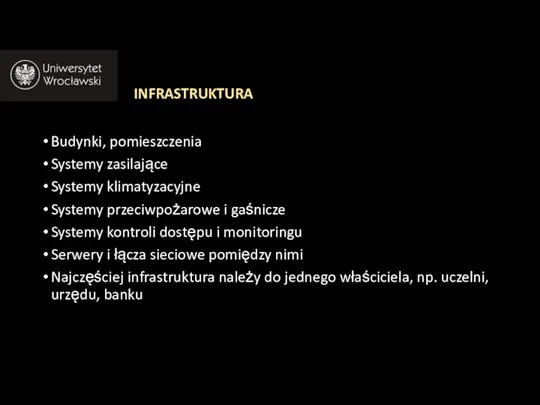

- 14. SYSTEM KLIMATYZACJI • Klimatyzacja rzędowa, precyzyjna, zamknięte szafy • Czynnik chłodzący – freon, woda, glikol •

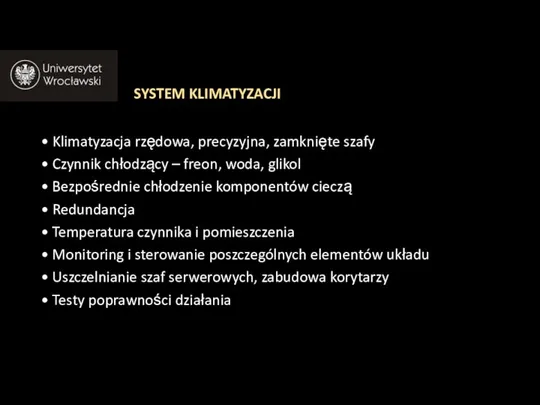

- 15. BACK-UP W przestrzeni użytkownika: • rdiff-backup • rsnapshot • Areca backup • Duplicati W przestrzeni infrastruktury

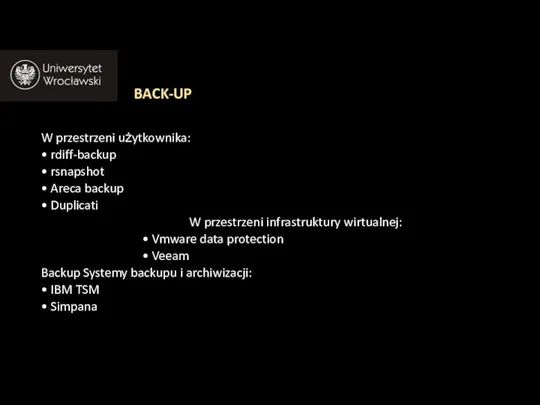

- 16. SYSTEM MONITOROWANIA Dostępne rozwiązania do monitoringu typu opensource, w niektórych z nich konfiguracja jest identyczna pomiędzy

- 17. ZARZĄDZANIE INCYDENTAMI ORAZ WNIOSKAMI O USŁUGĘ Przyklad: Rejestracja zgłoszeń - użytkownik zgłasza sprawy poprzez: wysłanie wiadomości

- 18. ISO 27001 opisuje system ochrony informacji, który zapewnia: Samoulepszalność systemu - (pętla Deminga z pomiarem skuteczności

- 19. ISO 27000 27000 – Information Security Management System (SZBI) – overview and vocabulary – SZBI podstawy

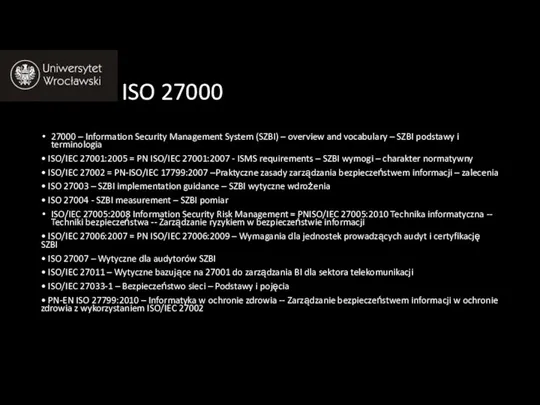

- 20. Etapy wdrożenia ISO 27000

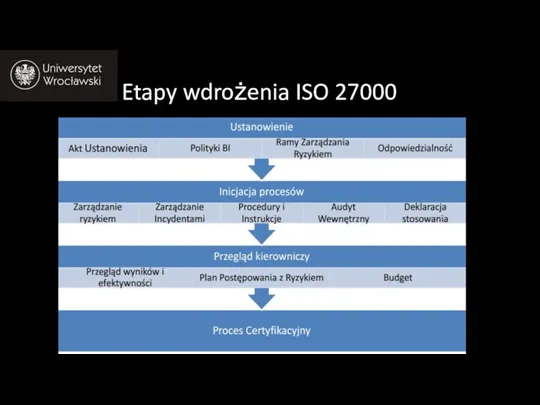

- 21. ISO 27000

- 22. ISO 27000 Nawet jeśli prokuratura/prasa ujawnia fakt zaniedbań BI to zawsze pozostaje nam argument, że postępowaliśmy

- 23. Alternatywy

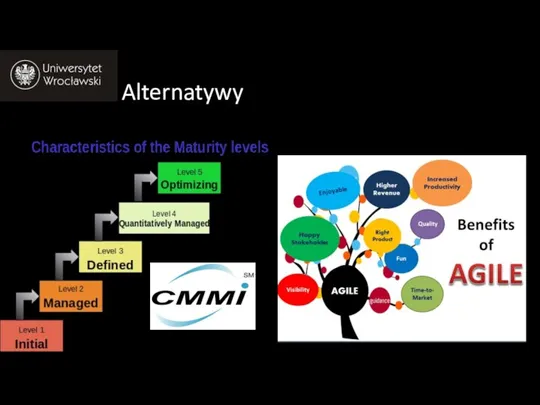

- 24. Questiones?

- 26. Скачать презентацию

Главные тренды

Главные тренды Подготовка эффективных презентаций

Подготовка эффективных презентаций Измерение информации

Измерение информации Комплекс по оптимизации аппаратно-программного обеспечения

Комплекс по оптимизации аппаратно-программного обеспечения презентация воскресенский

презентация воскресенский Комп'ютерні мережі

Комп'ютерні мережі Архитектура ЭВМ

Архитектура ЭВМ Косметология. Шаблон

Косметология. Шаблон Расчет геометрических параметров объекта

Расчет геометрических параметров объекта Презентация по информатике 6 класс Компьютер - универсальная машина для работы с информацией

Презентация по информатике 6 класс Компьютер - универсальная машина для работы с информацией Для чего нужны СМИ

Для чего нужны СМИ Apx UI. New UI. Marvell Confidential

Apx UI. New UI. Marvell Confidential Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства

Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства NTFS MFT Example

NTFS MFT Example Правила создания презентации в программе Power Point для школьников

Правила создания презентации в программе Power Point для школьников Лекция 2 – Основы языка C#

Лекция 2 – Основы языка C# Основы работы в системе MAPLE

Основы работы в системе MAPLE Процессы и потоки. Лекция 3

Процессы и потоки. Лекция 3 Дизайн сайта

Дизайн сайта Сети ISDN. Технология xDSL

Сети ISDN. Технология xDSL Инвестиции

Инвестиции Операциялық жүйелер. Операциялық жүйелердің даму тарихы

Операциялық жүйелер. Операциялық жүйелердің даму тарихы Интернет-сервис Антиплагиат. Ру

Интернет-сервис Антиплагиат. Ру Притяжение. Действие магнита

Притяжение. Действие магнита Основы программирования. Лабораторная работа №5. Рекурсия

Основы программирования. Лабораторная работа №5. Рекурсия Практическое применение 3D-моделирования

Практическое применение 3D-моделирования Модели CatBoost в ClickHouse

Модели CatBoost в ClickHouse Программа MS Access

Программа MS Access