Содержание

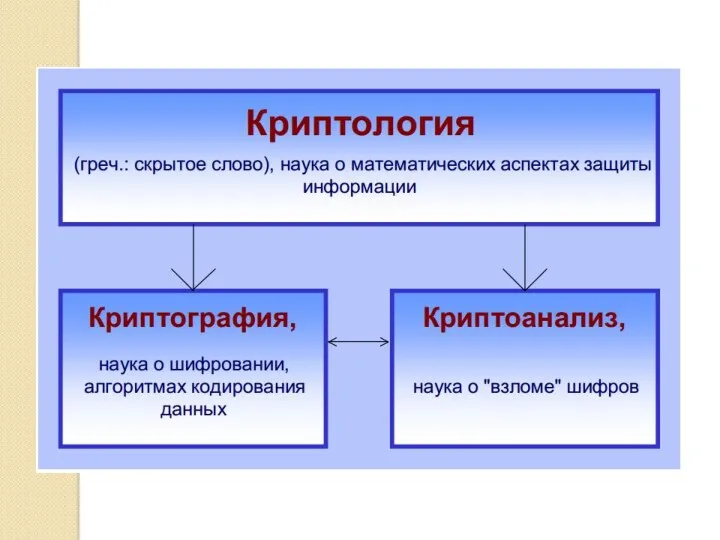

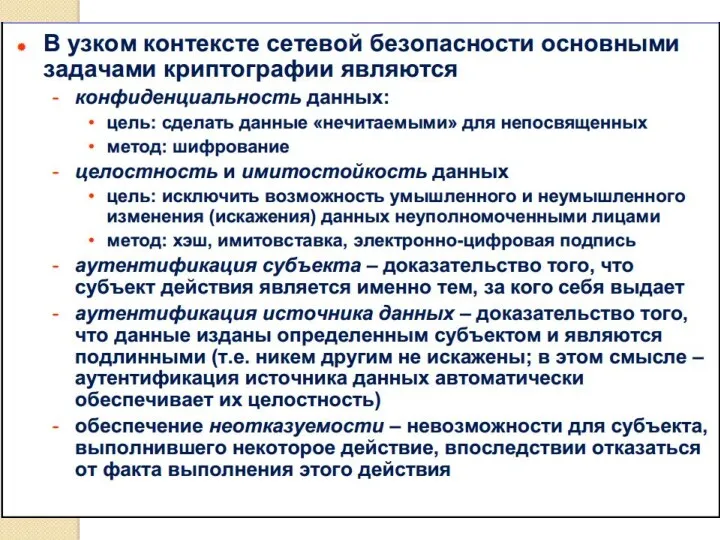

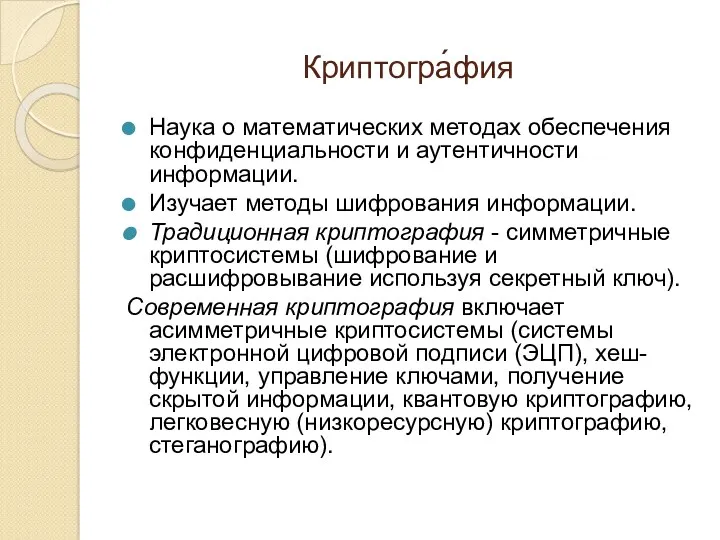

- 5. Криптогра́фия Наука о математических методах обеспечения конфиденциальности и аутентичности информации. Изучает методы шифрования информации. Традиционная криптография

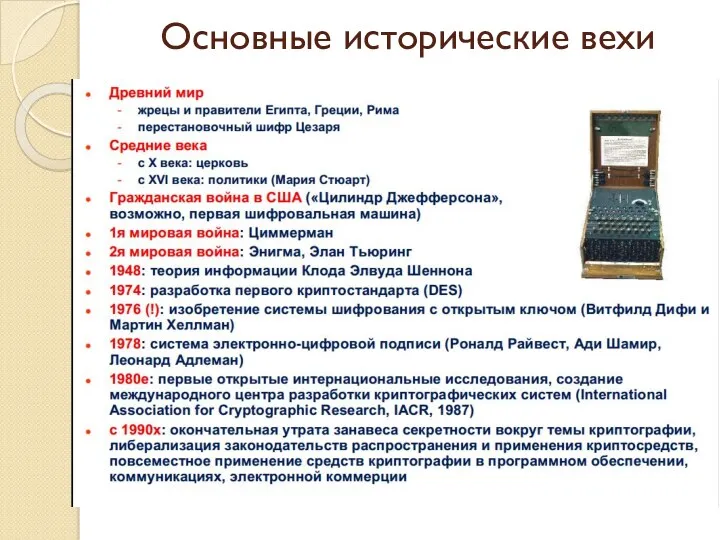

- 6. Основные исторические вехи

- 7. В истории криптографии выделяют три (четыре) этапа: Наивная криптография. Формальная криптография. Научная криптография. Компьютерная криптография.

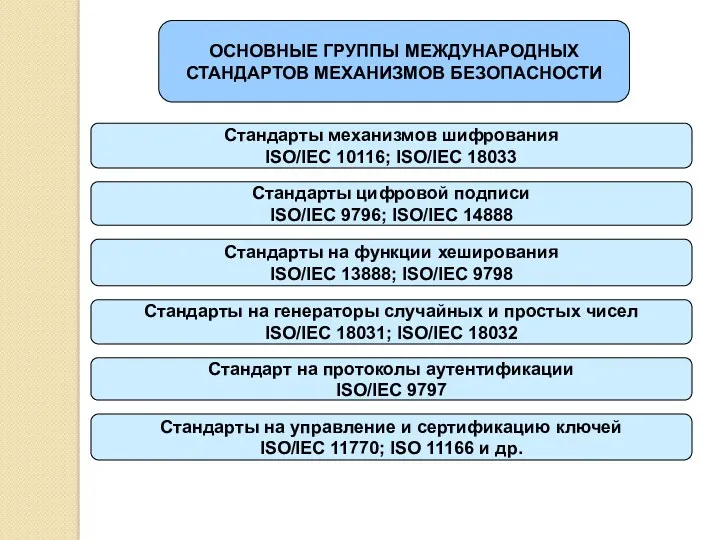

- 8. Стандарты механизмов шифрования ISO/IEC 10116; ISO/IEC 18033 Стандарты цифровой подписи ISO/IEC 9796; ISO/IEC 14888 Стандарты на

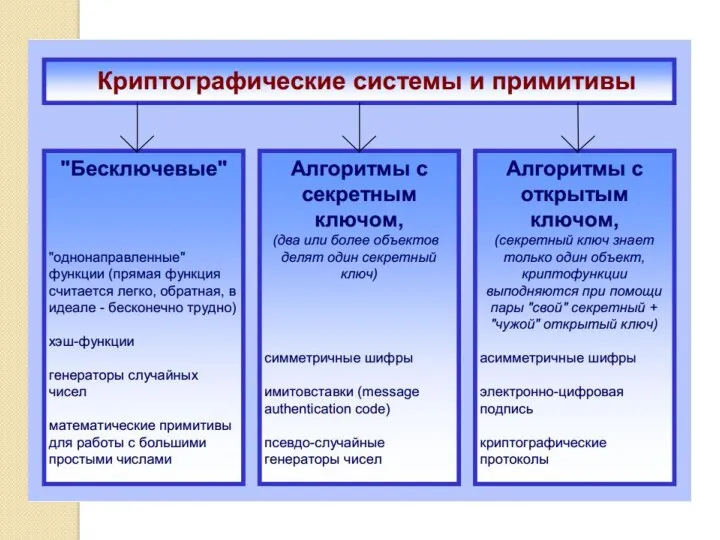

- 10. Симметричные криптосистемы Ассиметричные криптосистемы Хеш-функции и цифровая подпись Криптографические протоколы Криптографический анализ

- 11. Симметричные криптосистемы

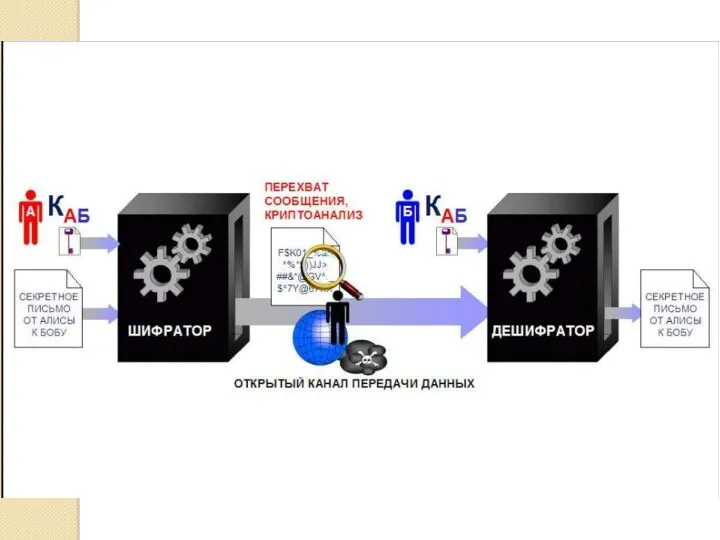

- 12. Симметричные криптосистемы криптосистемы, в которых для шифрования и расшифрования используется один и тот же общий секретный

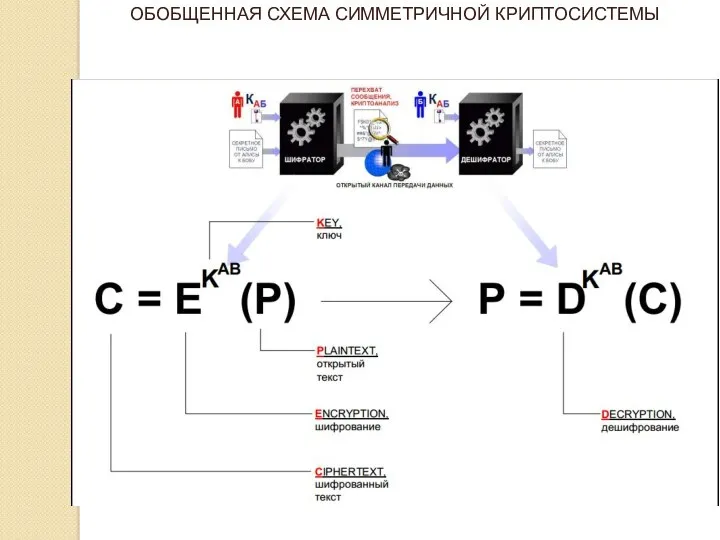

- 14. ОБОБЩЕННАЯ СХЕМА СИММЕТРИЧНОЙ КРИПТОСИСТЕМЫ

- 15. Принципы впервые изложены в книге Керкгоффса «Военная криптография» (1883 год) Система должна быть физически, если не

- 16. По мнению К. Шеннона, в практических шифрах необходимо использовать два общих принципа: рассеивание и перемешивание. Рассеивание

- 17. ОСНОВНЫЕ ТИПЫ АЛГОРИТМОВ ШИФРОВАНИЯ Поточный – выполняет шифрование над каждым битом либо байтом исходного (открытого) текста

- 18. Блочные симметричные шифры: Обрабатывают информацию блоками определённой длины Каждый блок шифруется с использованием ключа. Большинство симметричных

- 19. Алгебраические структуры

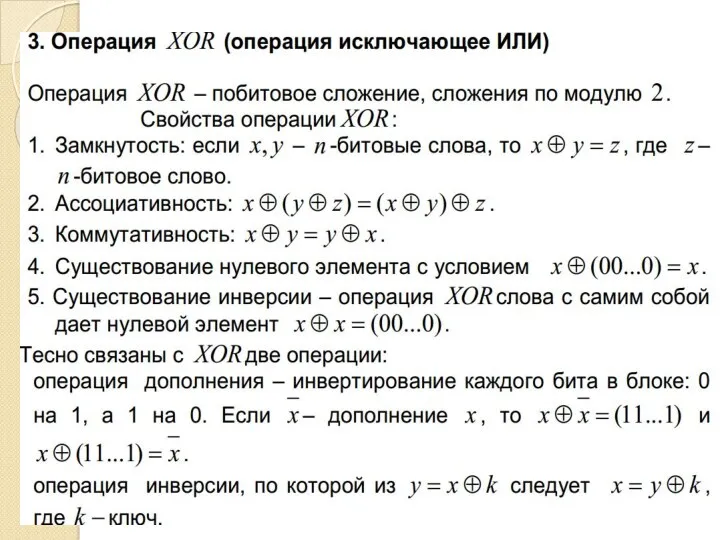

- 24. ОПЕРАТОРЫ, ИСПОЛЬЗУЕМЫЕ ДЛЯ ПОСТРОЕНИЯ БЛОЧНЫХ ШИФРОВ операторы перестановки, называемые P -блоками; операторы подстановки, называемые S -

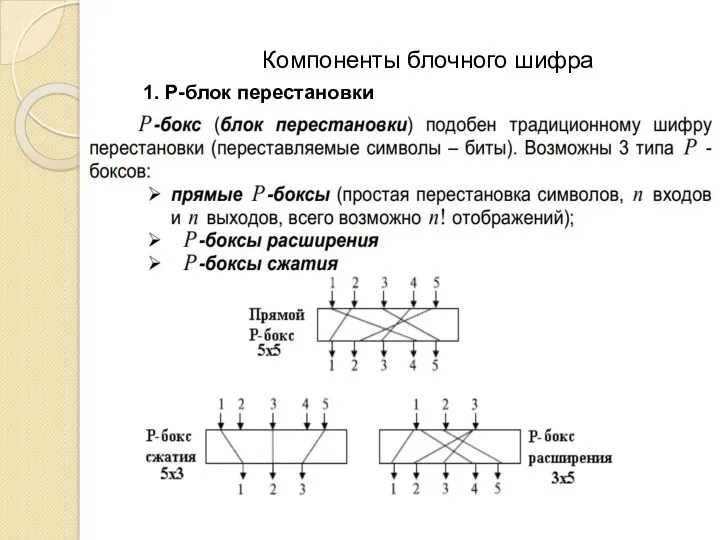

- 25. Компоненты блочного шифра 1. P-блок перестановки

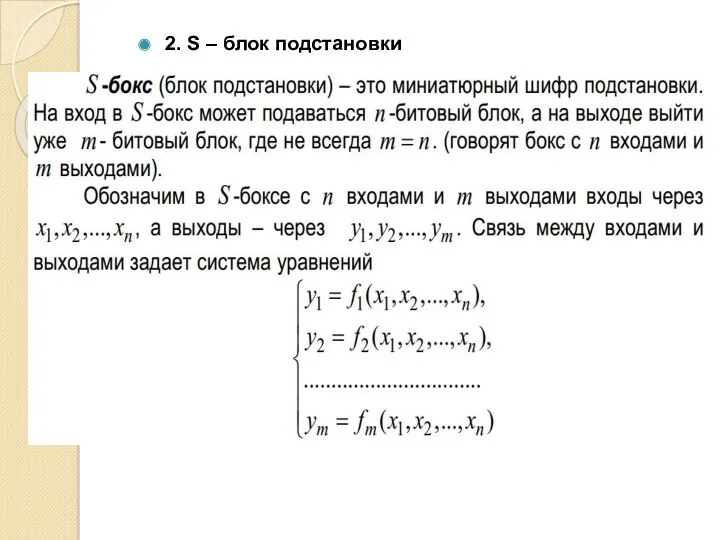

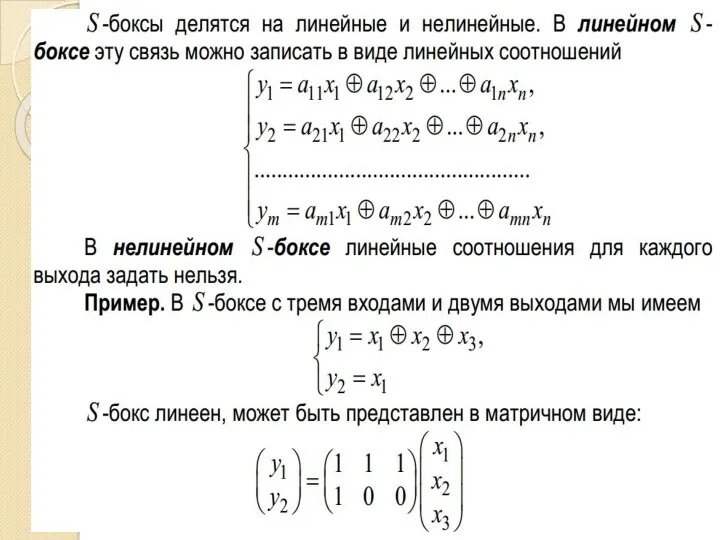

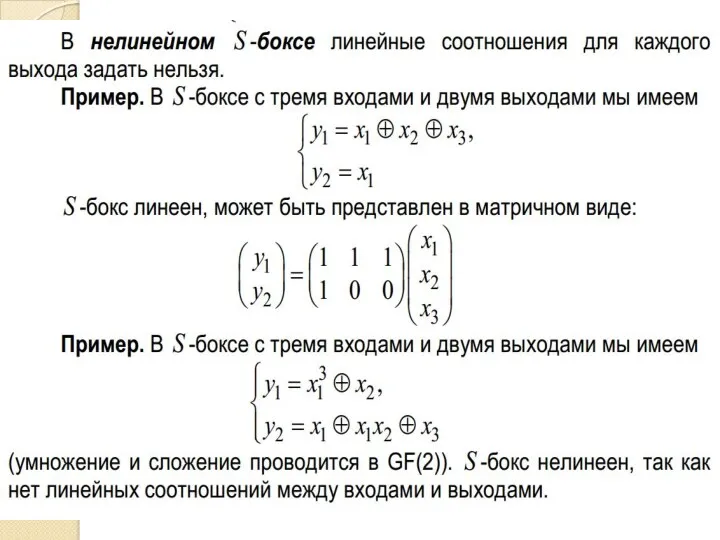

- 26. 2. S – блок подстановки

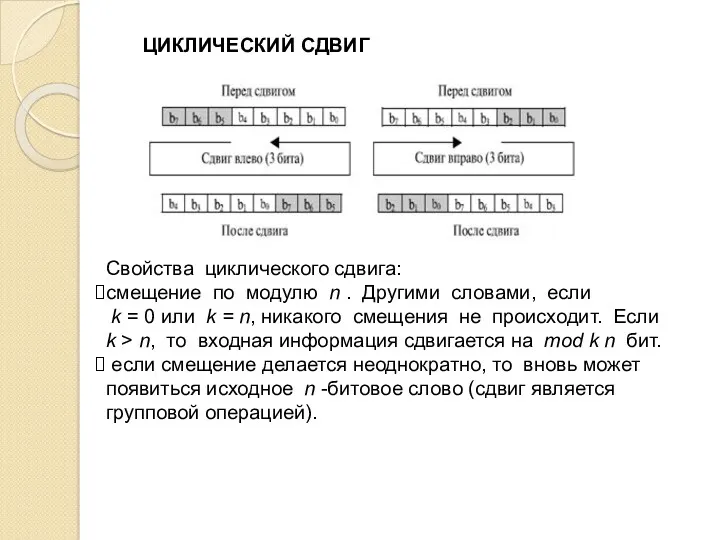

- 30. ЦИКЛИЧЕСКИЙ СДВИГ Свойства циклического сдвига: смещение по модулю n . Другими словами, если k = 0

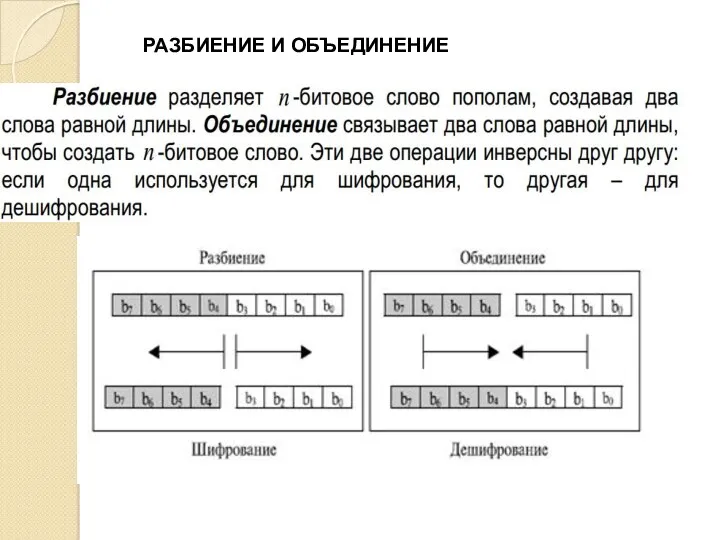

- 33. РАЗБИЕНИЕ И ОБЪЕДИНЕНИЕ

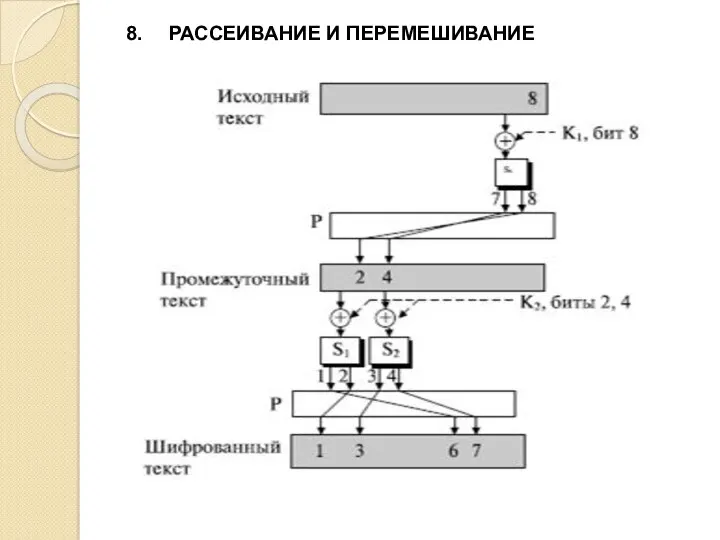

- 34. РАССЕИВАНИЕ И ПЕРЕМЕШИВАНИЕ

- 35. ПАРАМЕТРЫ АЛГОРИТМОВ СИММЕТРИЧНОГО ШИФРОВАНИЯ длина обрабатываемого блока длина ключа число раундов криптостойкость сложность аппаратной/программной реализации

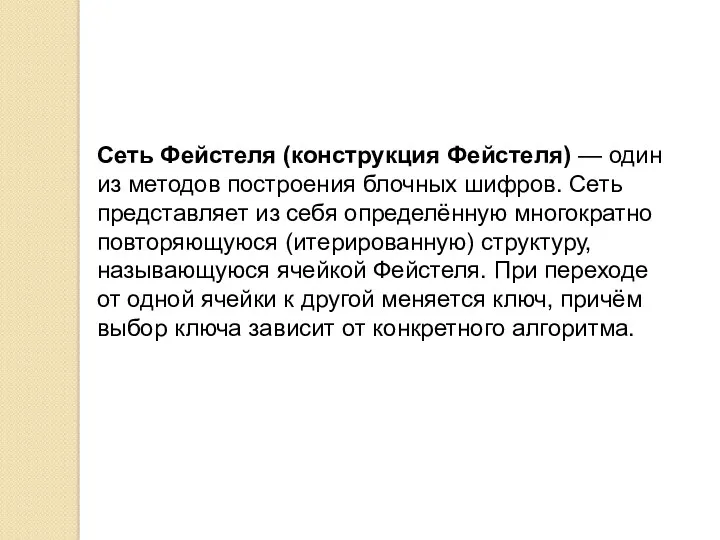

- 36. Сеть Фейстеля (конструкция Фейстеля) — один из методов построения блочных шифров. Сеть представляет из себя определённую

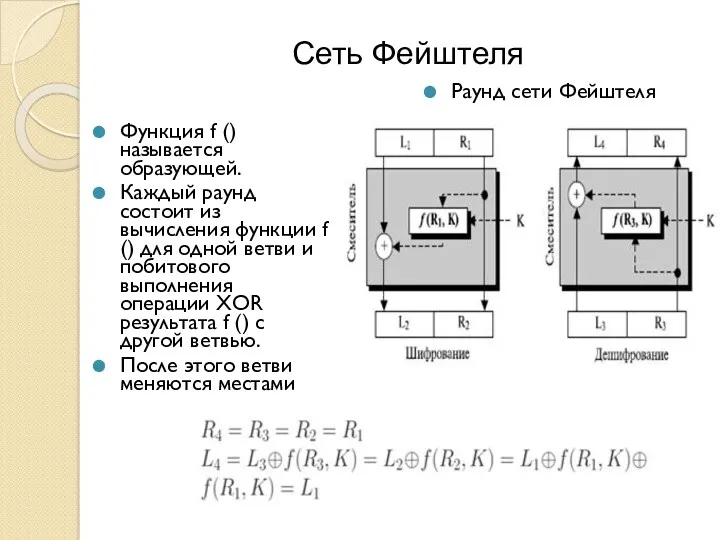

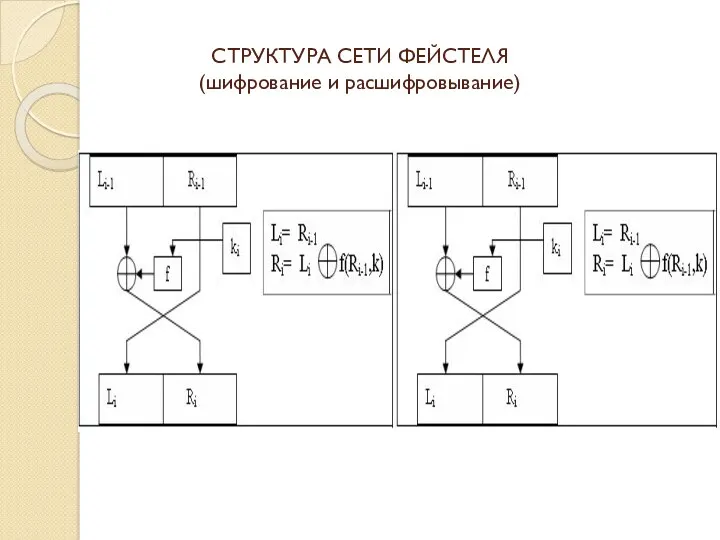

- 37. Сеть Фейштеля Функция f () называется образующей. Каждый раунд состоит из вычисления функции f () для

- 38. СТРУКТУРА СЕТИ ФЕЙСТЕЛЯ (шифрование и расшифровывание)

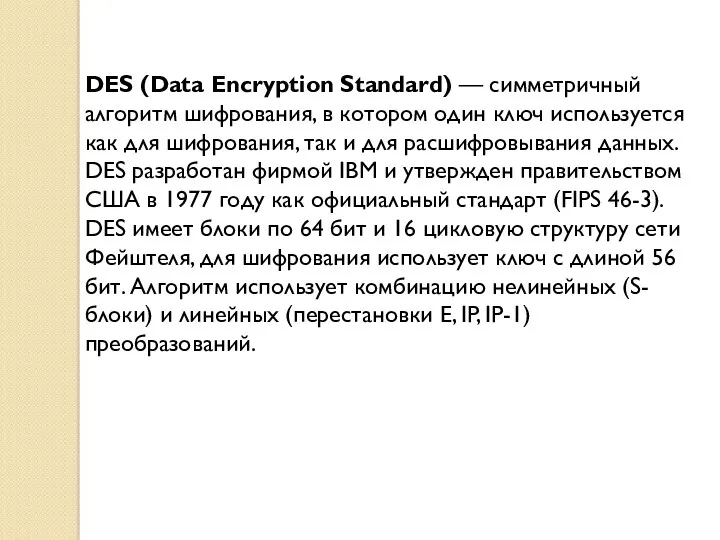

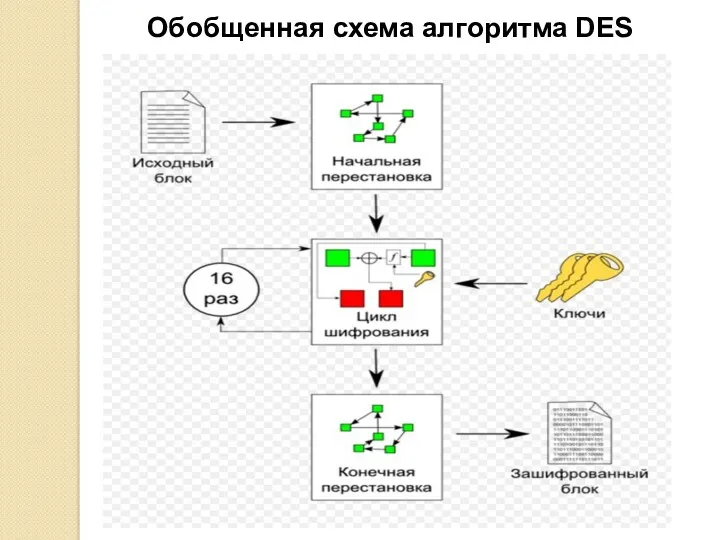

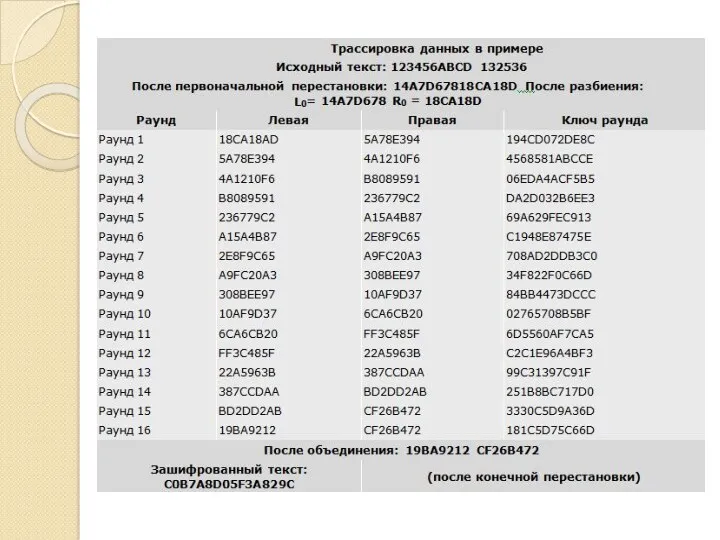

- 40. DES (Data Encryption Standard) — симметричный алгоритм шифрования, в котором один ключ используется как для шифрования,

- 41. Стандарт шифрования DES

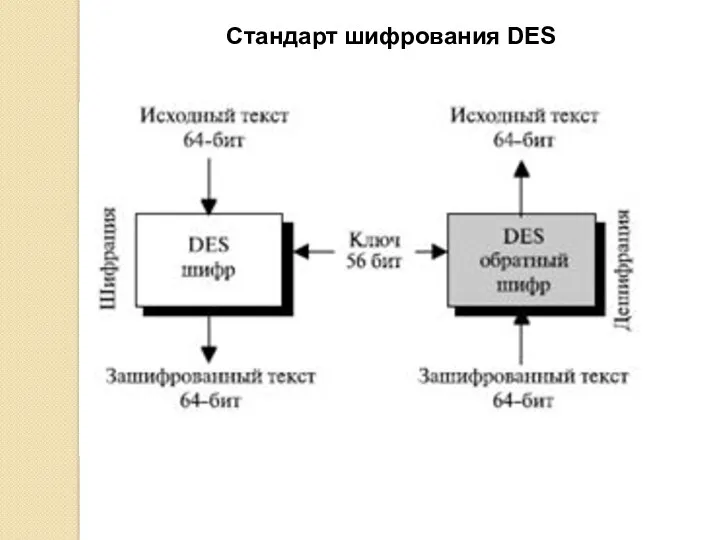

- 42. Обобщенная схема алгоритма DES

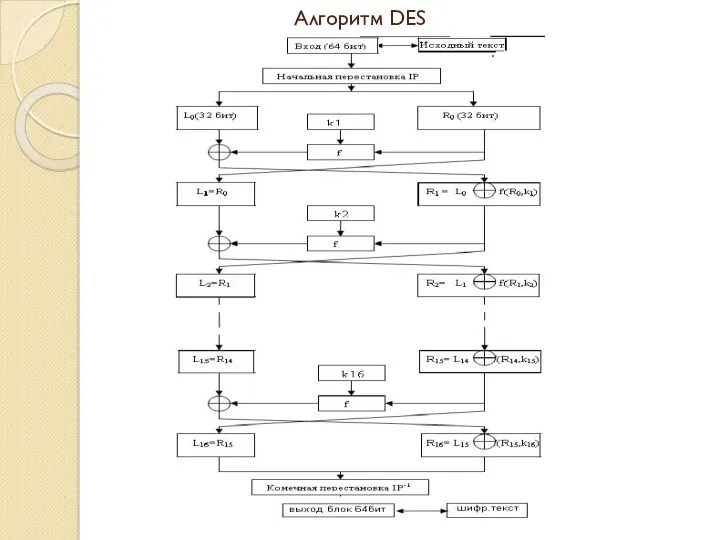

- 43. Алгоритм DES

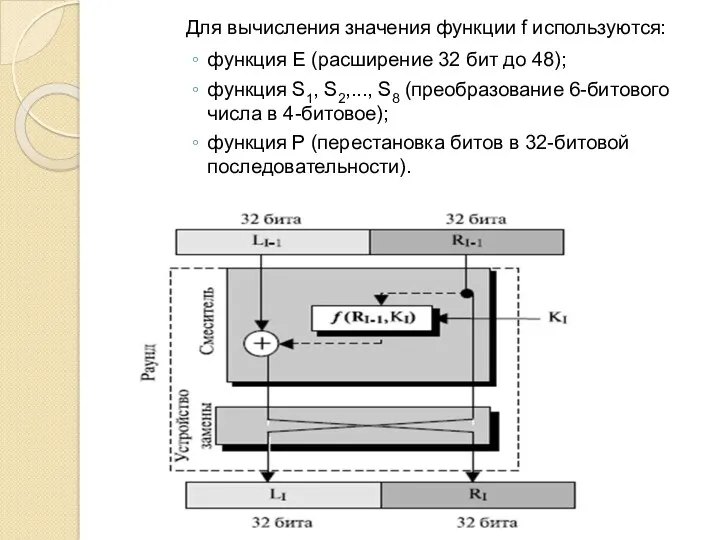

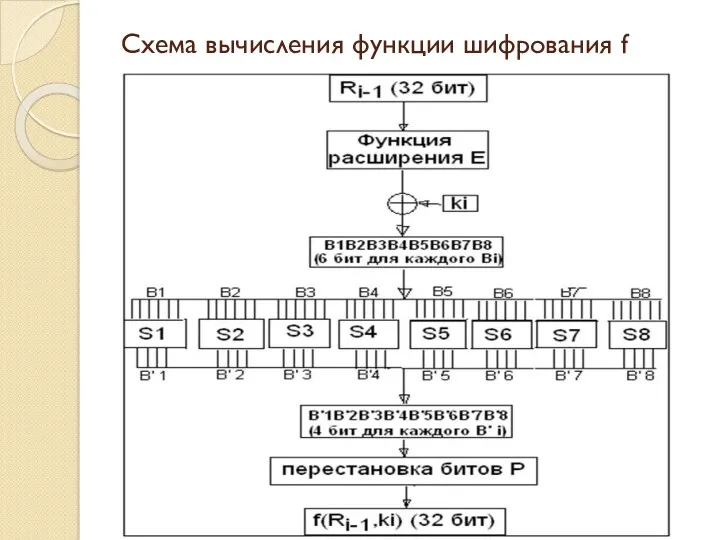

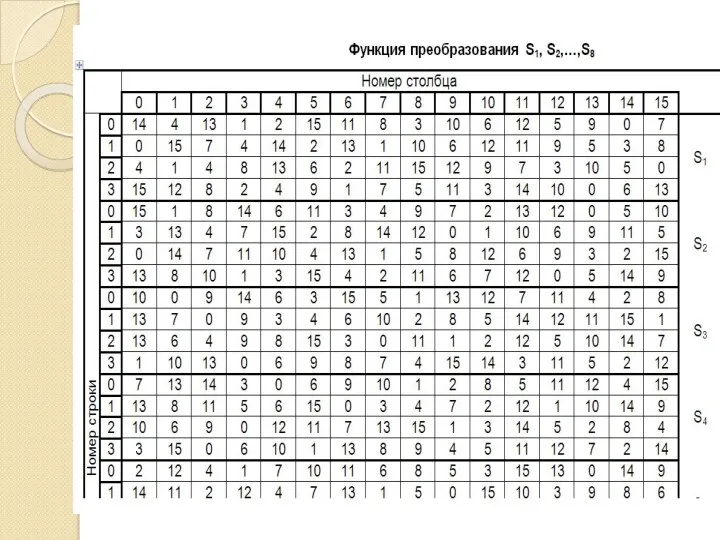

- 44. Для вычисления значения функции f используются: функция E (расширение 32 бит до 48); функция S1, S2,...,

- 46. Схема вычисления функции шифрования f

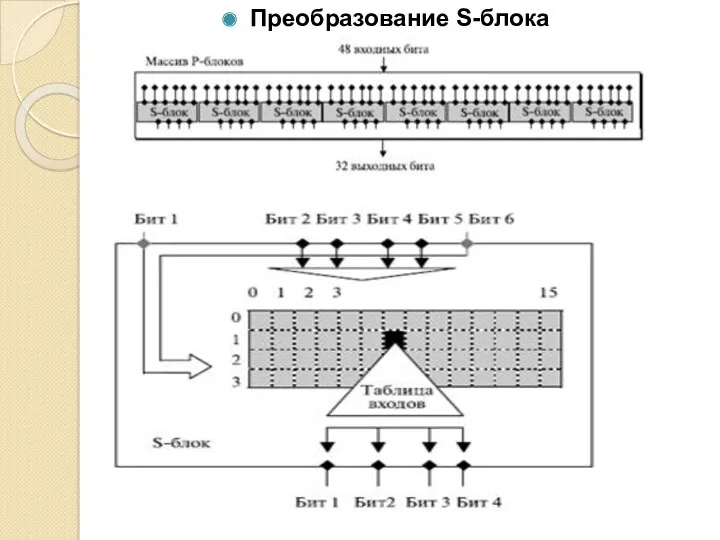

- 47. Преобразование S-блока

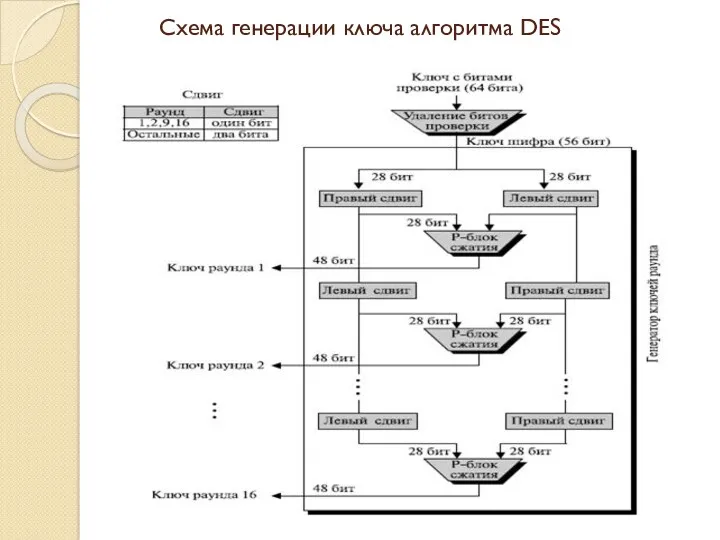

- 50. Схема генерации ключа алгоритма DES

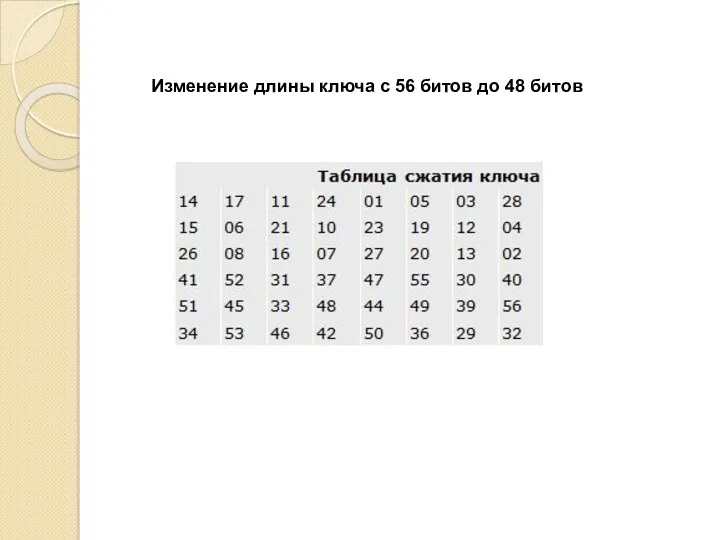

- 53. Изменение длины ключа с 56 битов до 48 битов

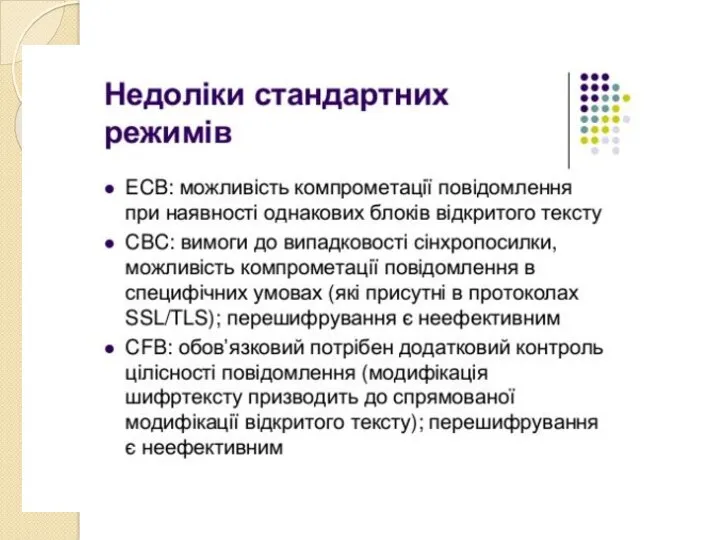

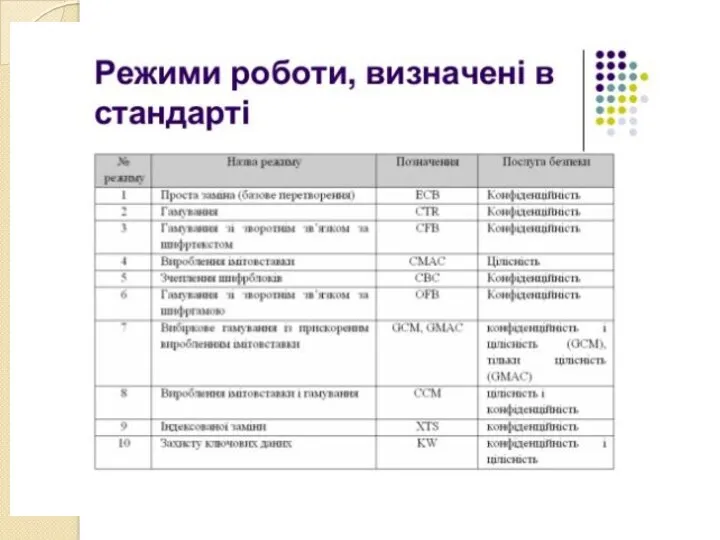

- 55. ОСНОВНЫЕ РЕЖИМЫ РАБОТЫ АЛГОРИТМА DES электронная кодовая книга ЕСВ (Electronic Code Book); сцепление блоков шифра СВС

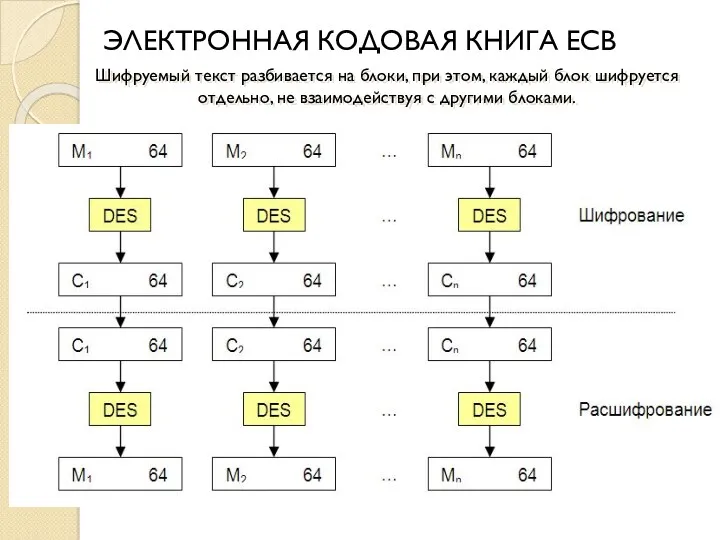

- 56. ЭЛЕКТРОННАЯ КОДОВАЯ КНИГА ЕСВ Шифруемый текст разбивается на блоки, при этом, каждый блок шифруется отдельно, не

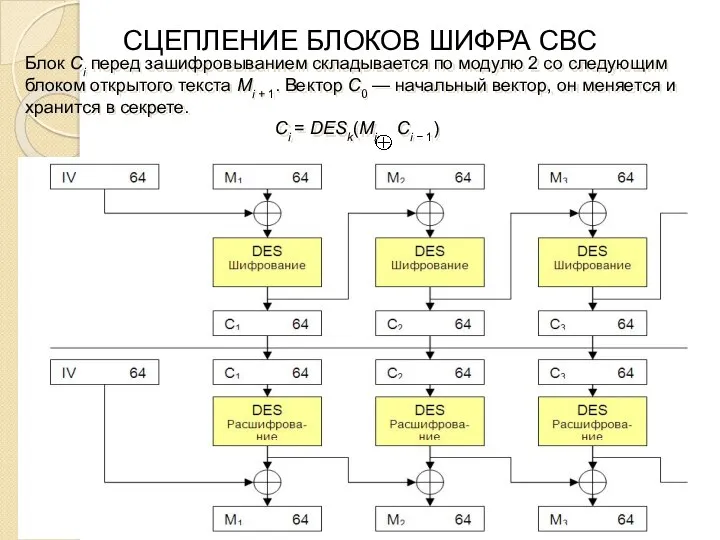

- 57. СЦЕПЛЕНИЕ БЛОКОВ ШИФРА СВС Блок Ci перед зашифровыванием складывается по модулю 2 со следующим блоком открытого

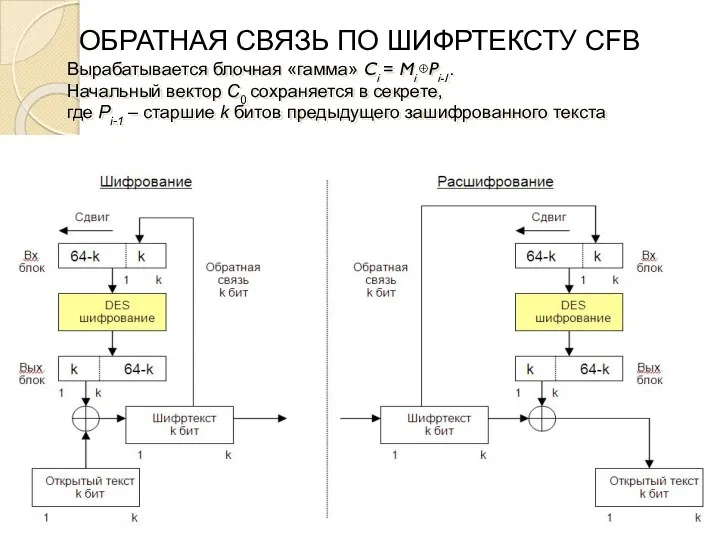

- 58. ОБРАТНАЯ СВЯЗЬ ПО ШИФРТЕКСТУ CFB Вырабатывается блочная «гамма» Ci = Mi ⊕Pi-1. Начальный вектор C0 сохраняется

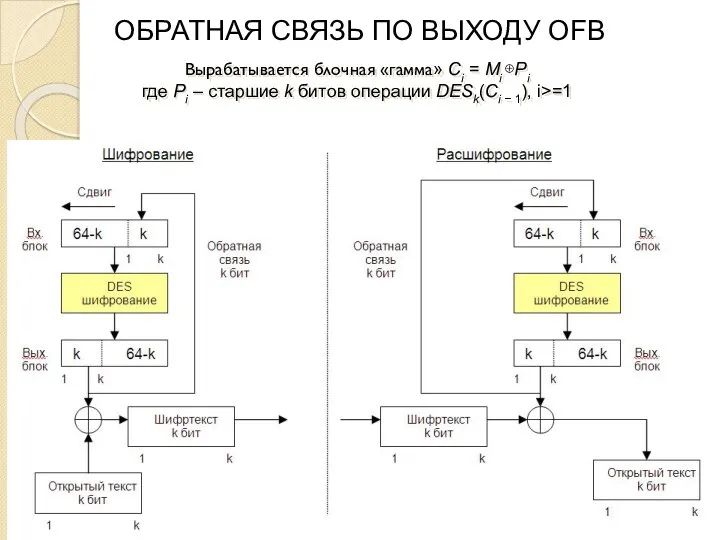

- 59. ОБРАТНАЯ СВЯЗЬ ПО ВЫХОДУ OFB Вырабатывается блочная «гамма» Ci = Mi ⊕Pi где Pi – старшие

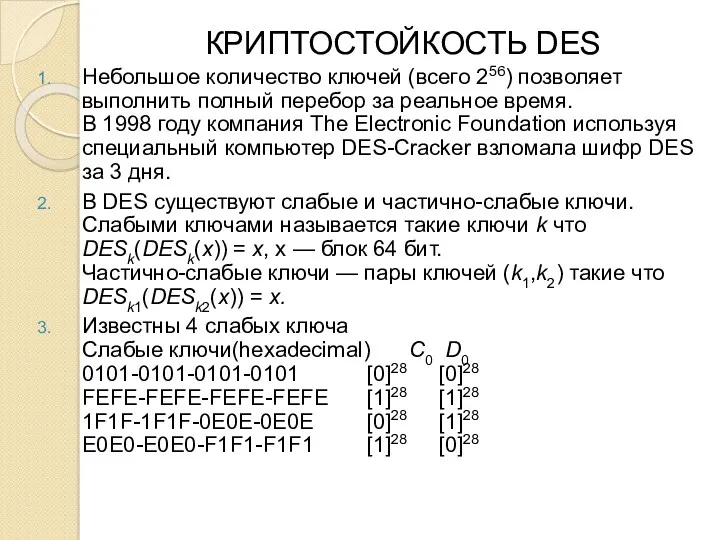

- 60. КРИПТОСТОЙКОСТЬ DES Небольшое количество ключей (всего 256) позволяет выполнить полный перебор за реальное время. В 1998

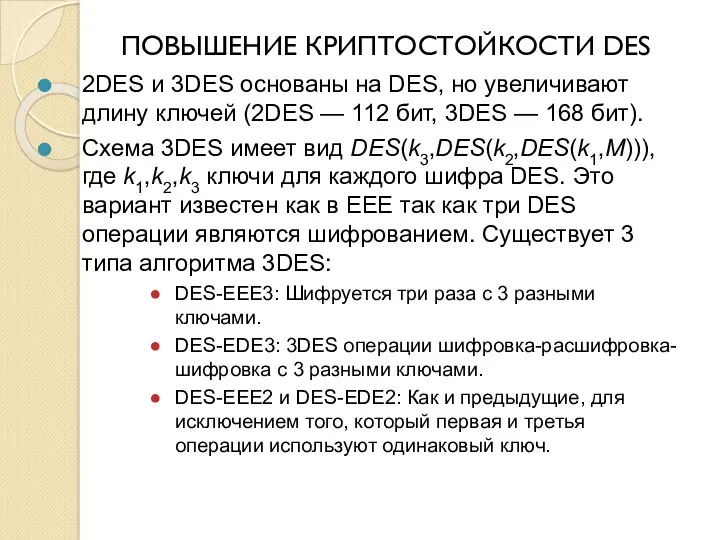

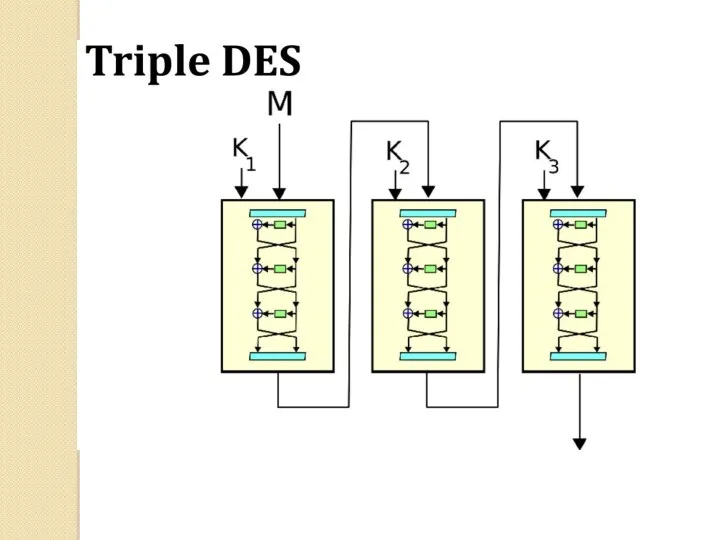

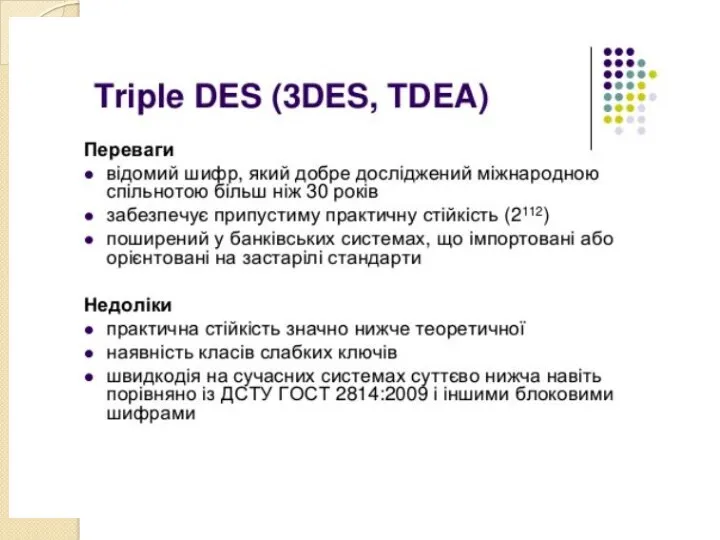

- 61. ПОВЫШЕНИЕ КРИПТОСТОЙКОСТИ DES 2DES и 3DES основаны на DES, но увеличивают длину ключей (2DES — 112

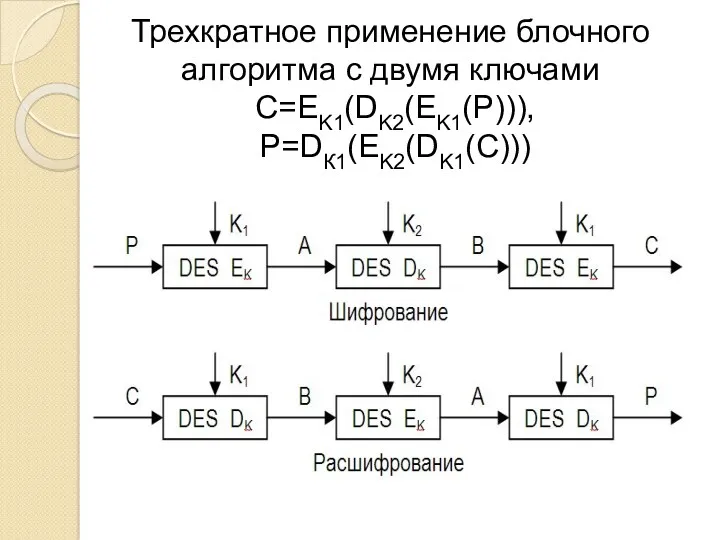

- 63. Трехкратное применение блочного алгоритма с двумя ключами С=EK1(DK2(EK1(P))), P=DК1(ЕK2(DK1(С)))

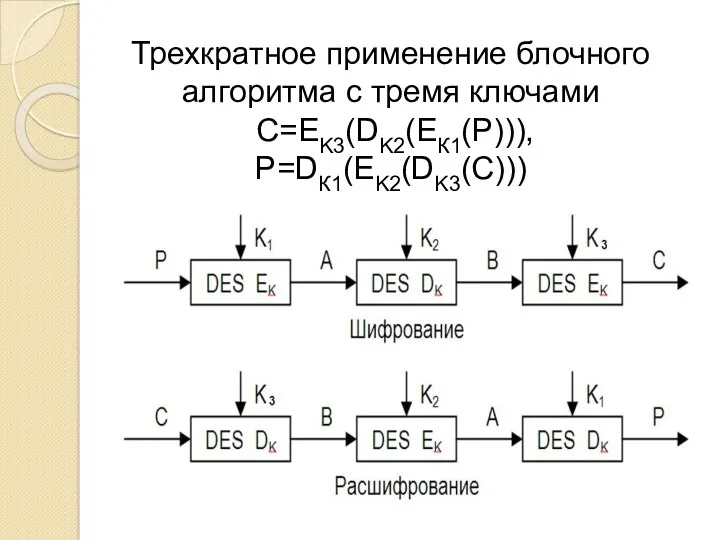

- 64. Трехкратное применение блочного алгоритма с тремя ключами С=EK3(DK2(ЕК1(P))), P=DК1(ЕK2(DK3(С)))

- 66. DES был национальным стандартом США в 1977—1980 гг., но в настоящее время DES используется (с ключом

- 67. Симметричные алгоритмы DES (Data Encryption Standard) - стандарт шифрования данных в США до AES) 3DES (Triple-DES,

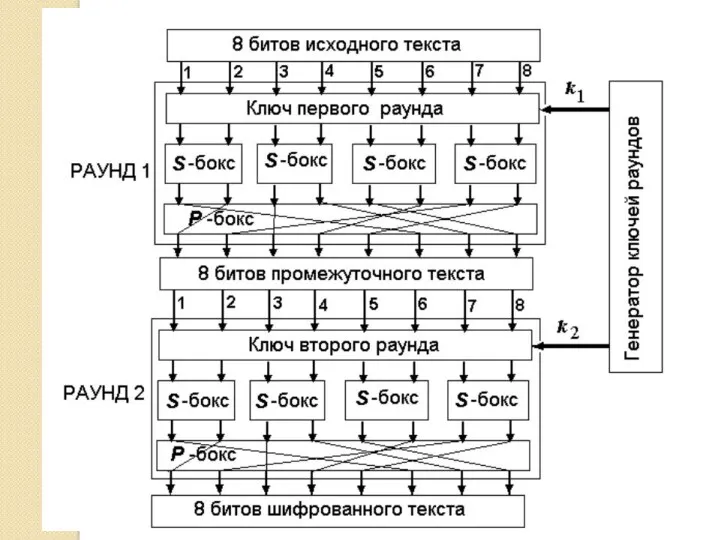

- 68. ОБЩИЕ ПРИНЦИПЫ ПОСТРОЕНИЯ БЛОЧНЫХ ШИФРОВ Сеть Фейстеля Схема Лей-Месси Подстановочно-перестановочная сеть (SP-сеть -Substitution-permutation network) ().

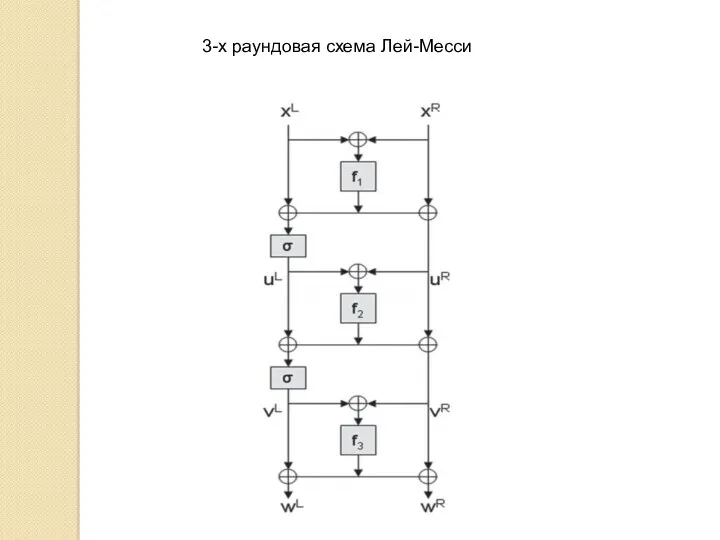

- 70. 3-х раундовая схема Лей-Месси

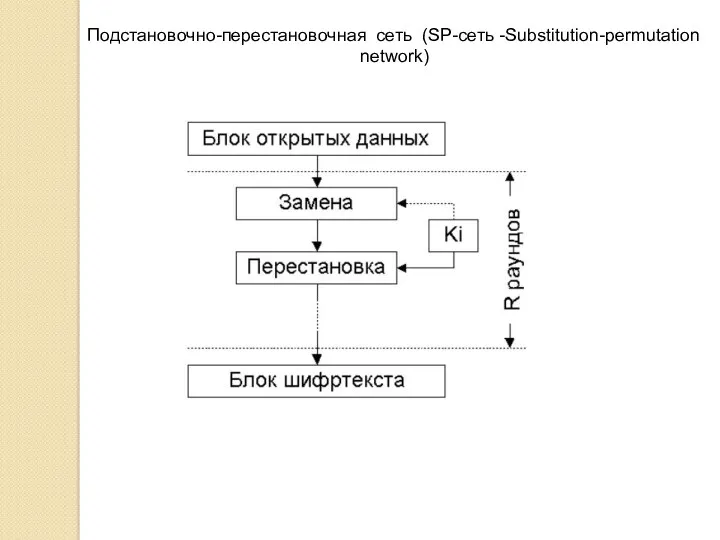

- 71. Подстановочно-перестановочная сеть (SP-сеть -Substitution-permutation network)

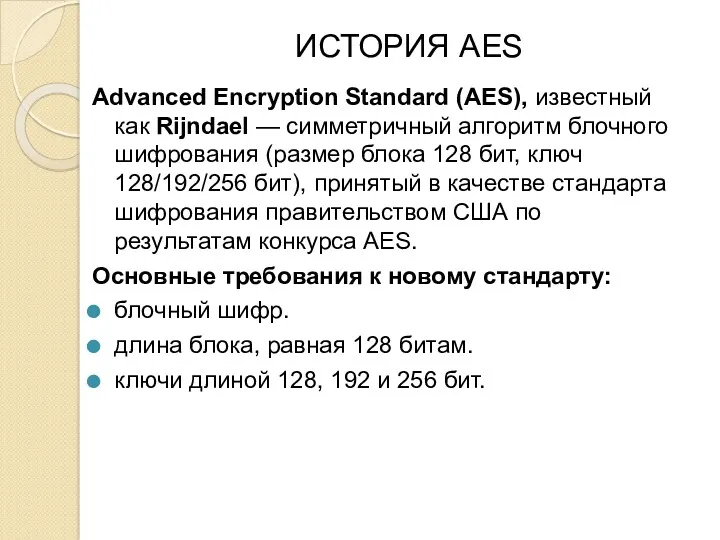

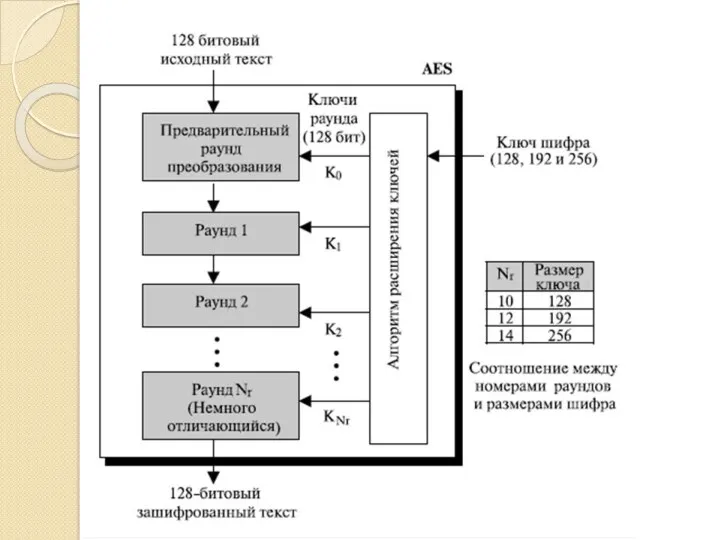

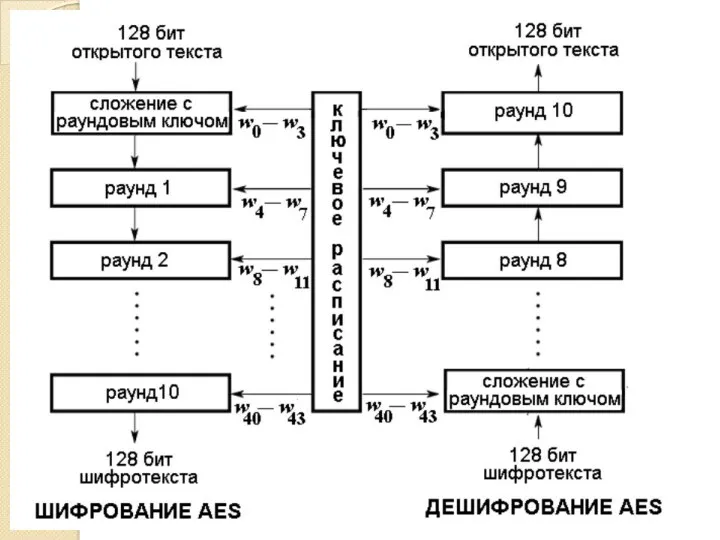

- 73. ИСТОРИЯ AES Advanced Encryption Standard (AES), известный как Rijndael — симметричный алгоритм блочного шифрования (размер блока

- 75. Дополнительные требования Алгоритм должен быть стойким против криптоатак, известных на время проведения конкурса. Структура алгоритма должна

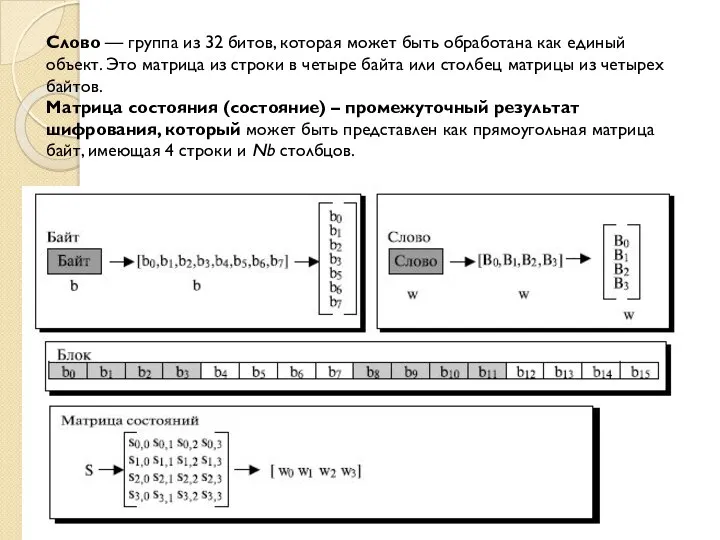

- 76. Слово — группа из 32 битов, которая может быть обработана как единый объект. Это матрица из

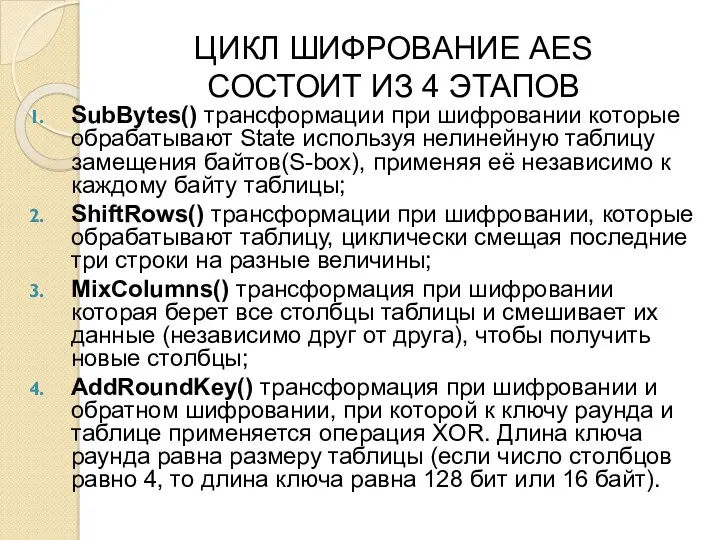

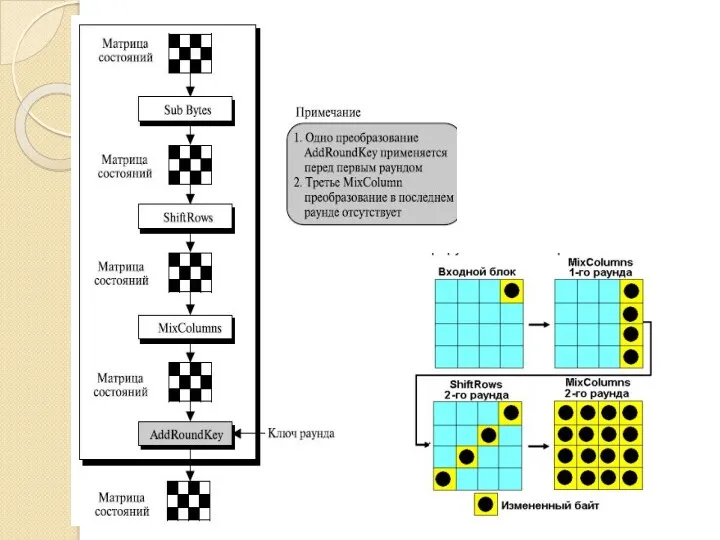

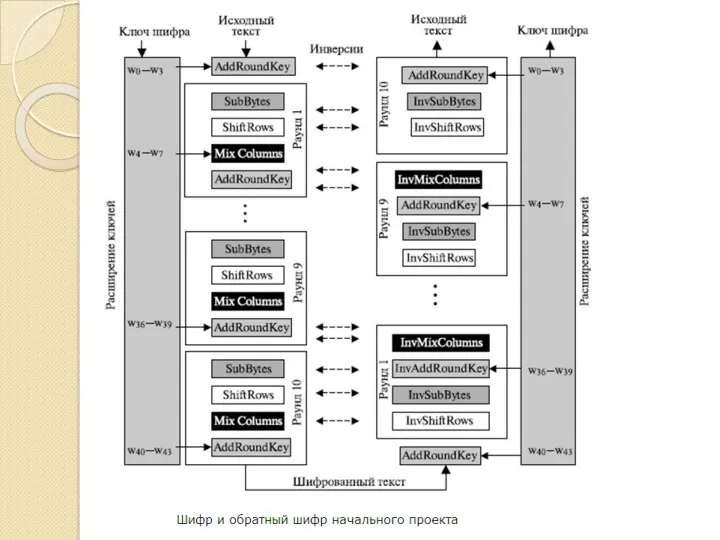

- 79. ЦИКЛ ШИФРОВАНИЕ AES СОСТОИТ ИЗ 4 ЭТАПОВ SubBytes() трансформации при шифровании которые обрабатывают State используя нелинейную

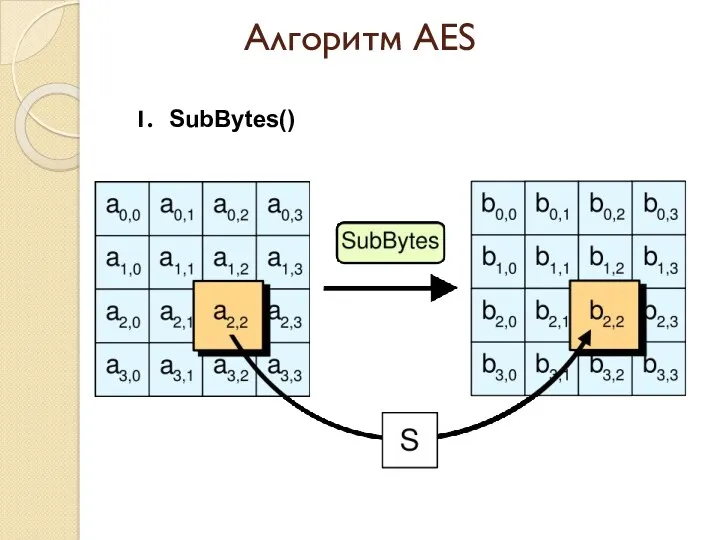

- 81. Алгоритм AES SubBytes()

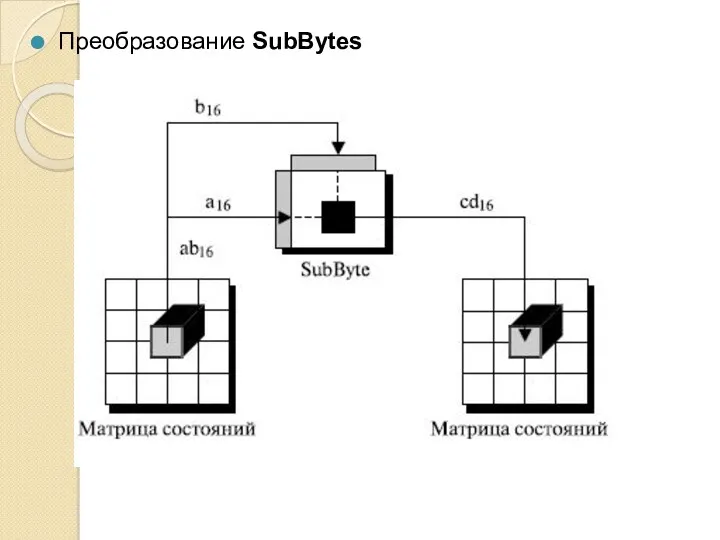

- 82. Преобразование SubBytes

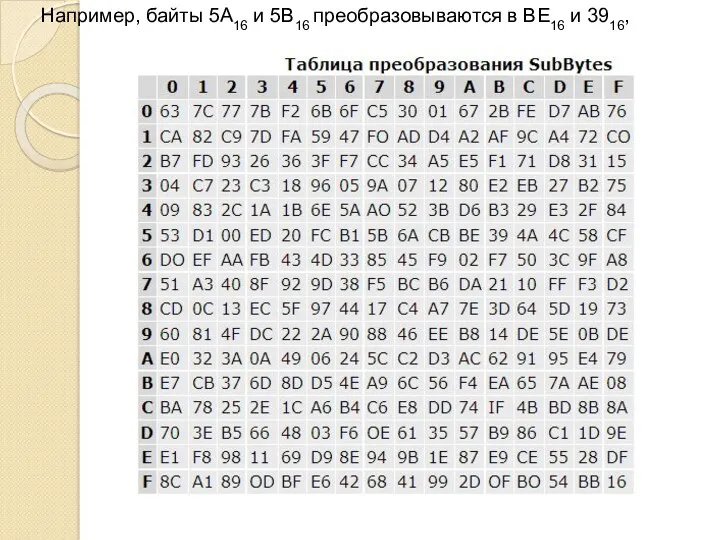

- 84. Например, байты 5A16 и 5B16 преобразовываются в BE16 и 3916,

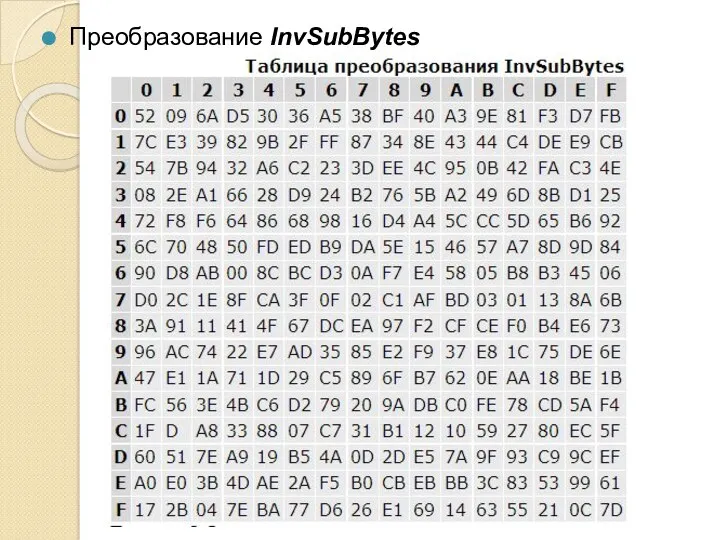

- 85. Преобразование InvSubBytes

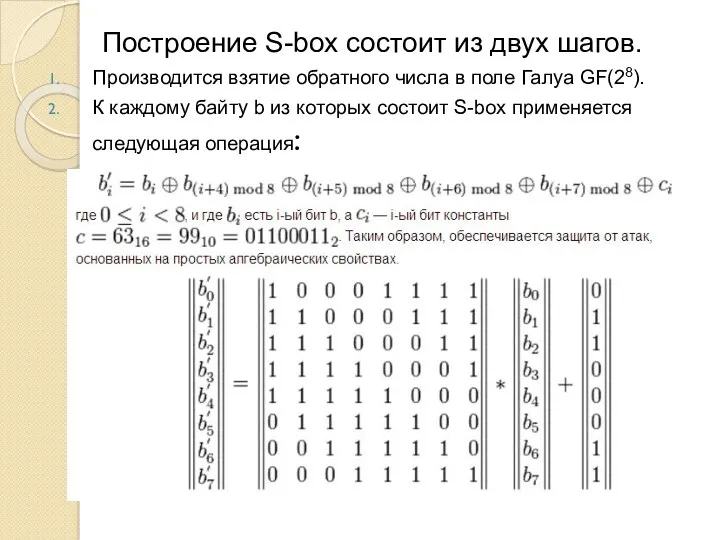

- 86. Построение S-box состоит из двух шагов. Производится взятие обратного числа в поле Галуа GF(28). К каждому

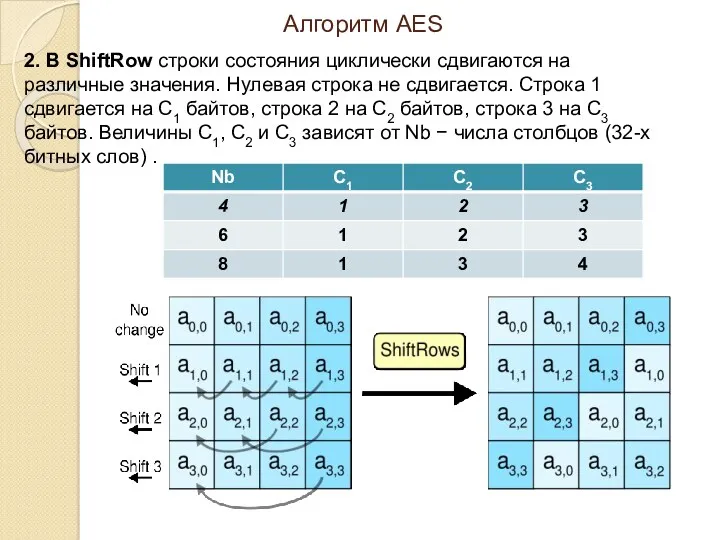

- 87. Алгоритм AES 2. В ShiftRow строки состояния циклически сдвигаются на различные значения. Нулевая строка не сдвигается.

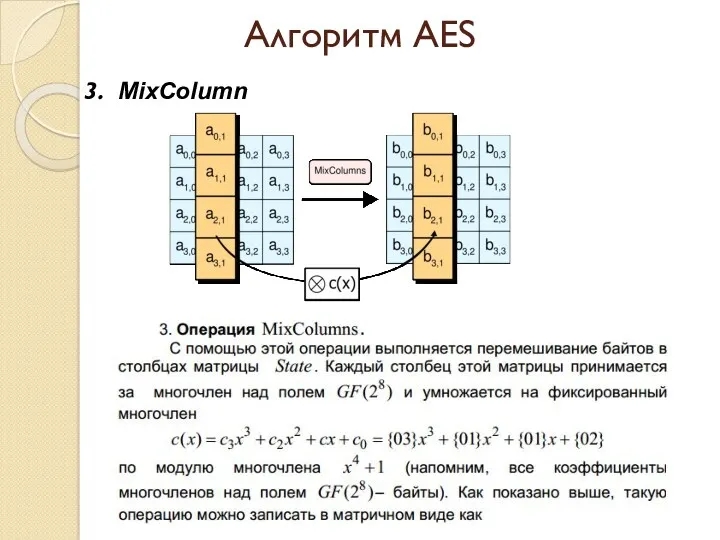

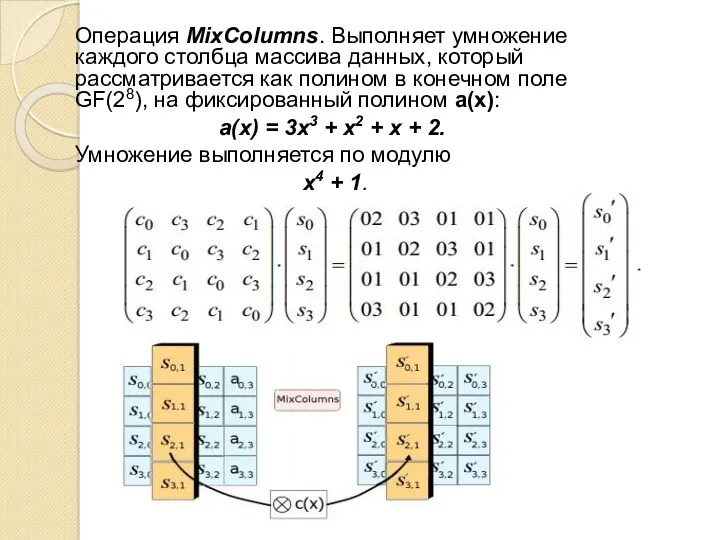

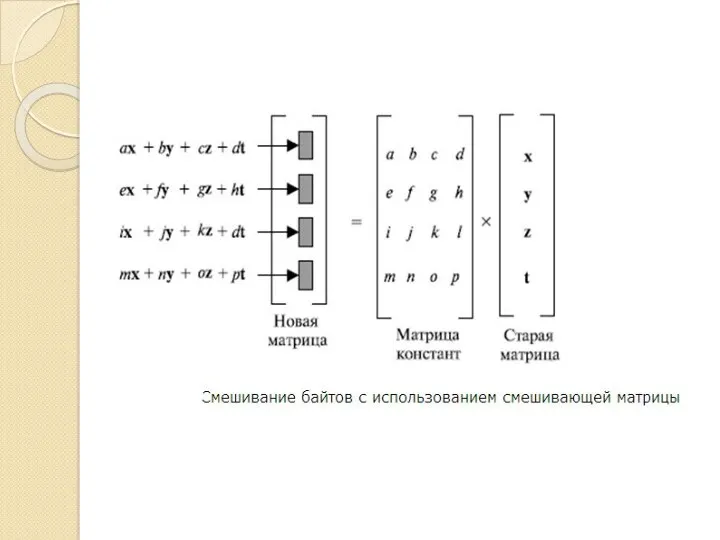

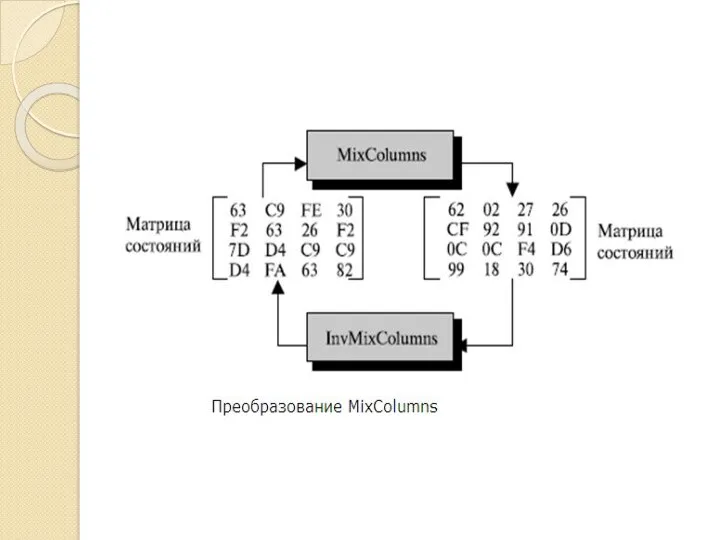

- 89. Алгоритм AES MixColumn

- 90. Операция MixColumns. Выполняет умножение каждого столбца массива данных, который рассматривается как полином в конечном поле GF(28),

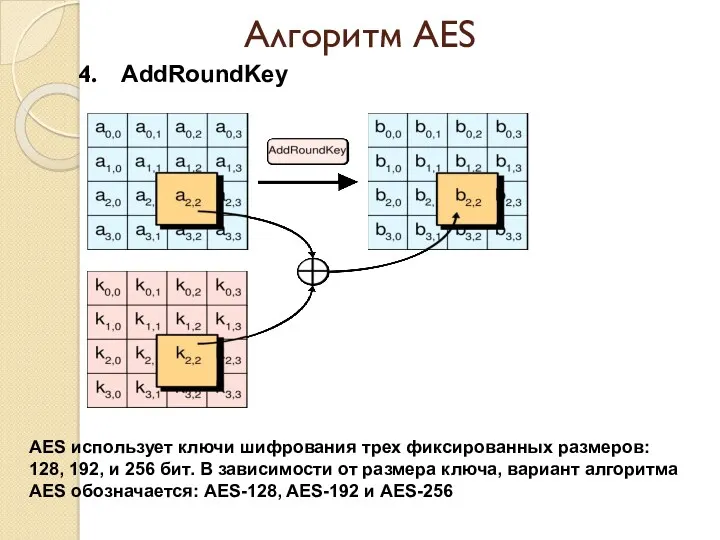

- 93. Алгоритм AES AddRoundKey AES использует ключи шифрования трех фиксированных размеров: 128, 192, и 256 бит. В

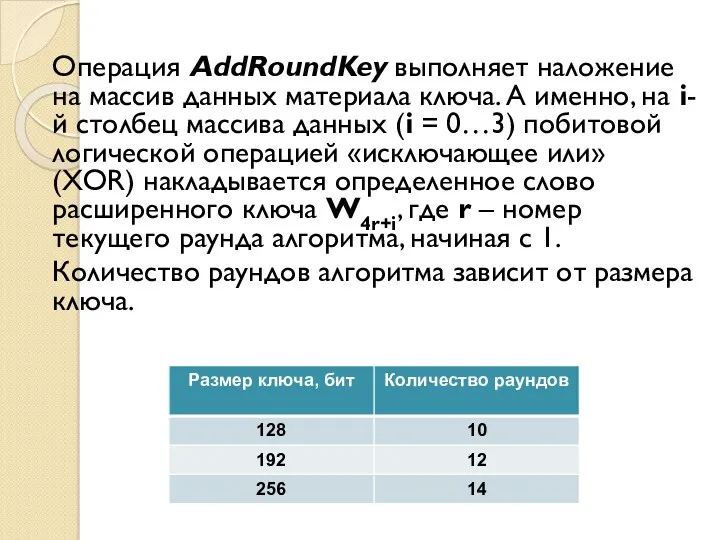

- 94. Операция AddRoundKey выполняет наложение на массив данных материала ключа. А именно, на i-й столбец массива данных

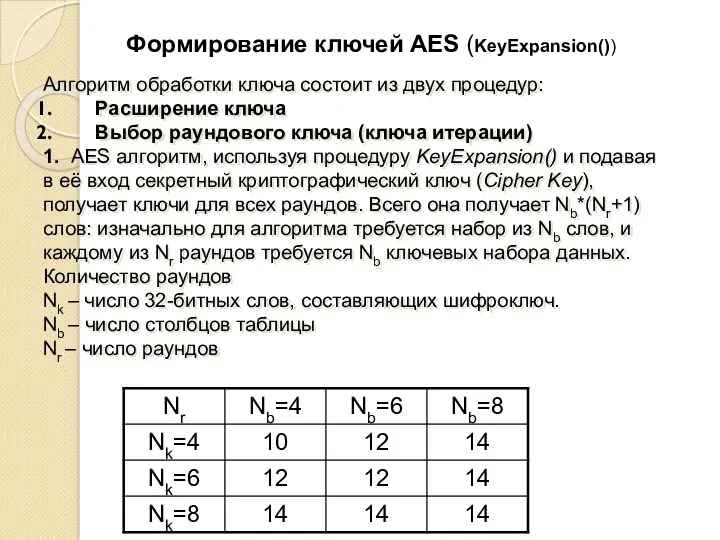

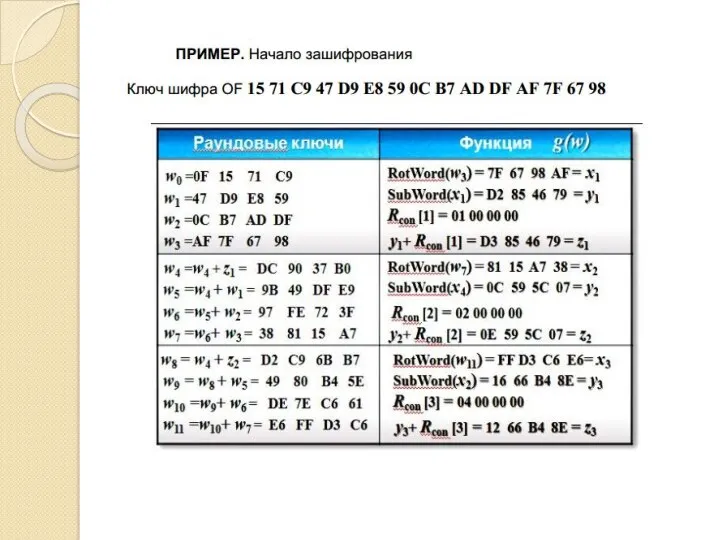

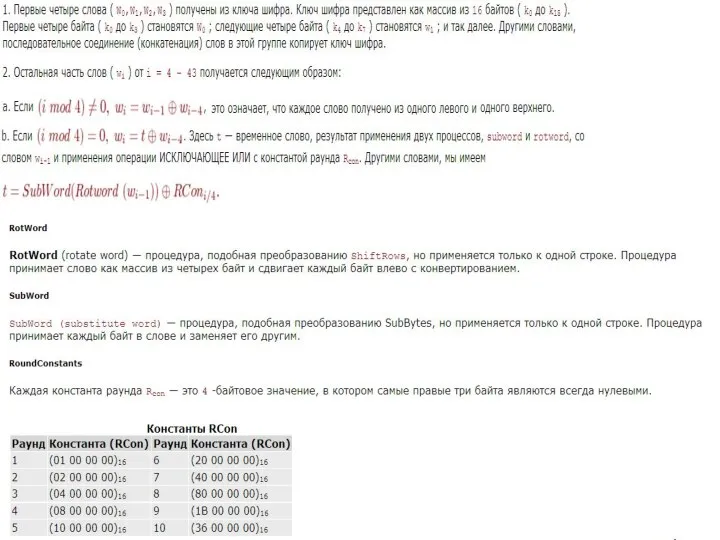

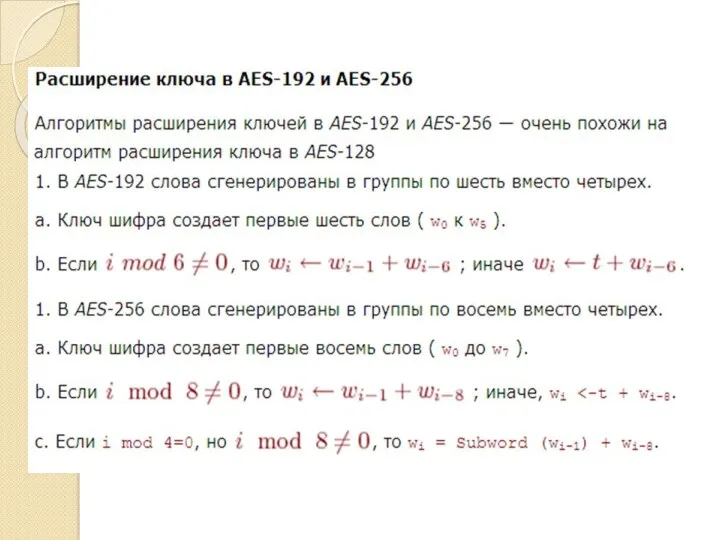

- 96. Формирование ключей AES (KeyExpansion()) Алгоритм обработки ключа состоит из двух процедур: Расширение ключа Выбор раундового ключа

- 102. ВАРИАНТЫ АЛГОРИТМА AES На базе алгоритма Rijndael, лежащего в основе AES, реализованы альтернативные криптоалгоритмы. Среди наиболее

- 103. Достоинства симметричных систем скорость (по данным Брюса Шнайдера — на 3 порядка выше, чем ассиметричных); простота

- 104. Недостатки симметричных систем Сложность управления ключами в большой сети. Означает квадратичное возрастание числа пар ключей, которые

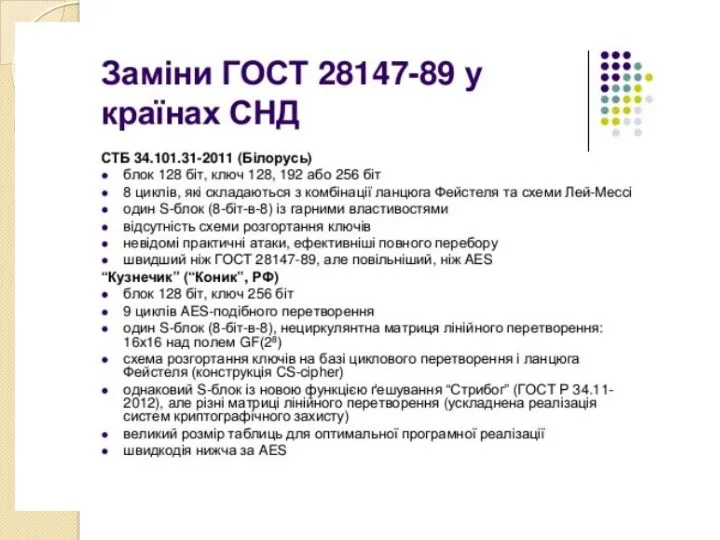

- 106. ГОСТ 28147-89 Алгоритм разработан в бывшем Главном Управлении КГБ СССР. Первоначально имел гриф секретности, затем гриф

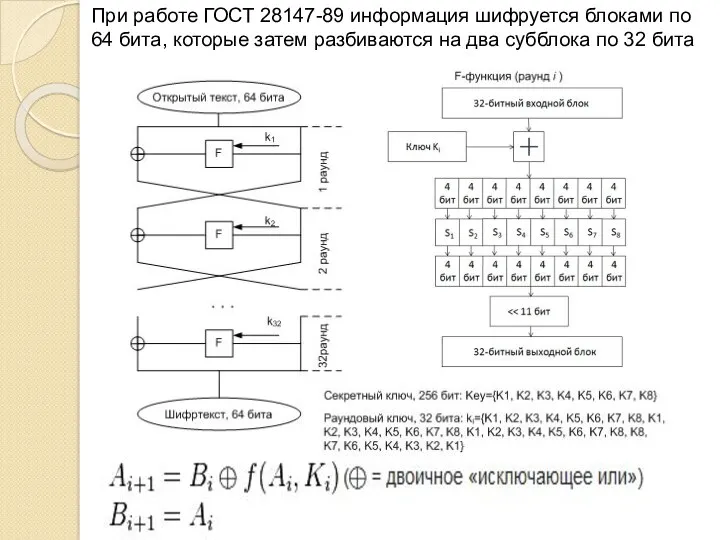

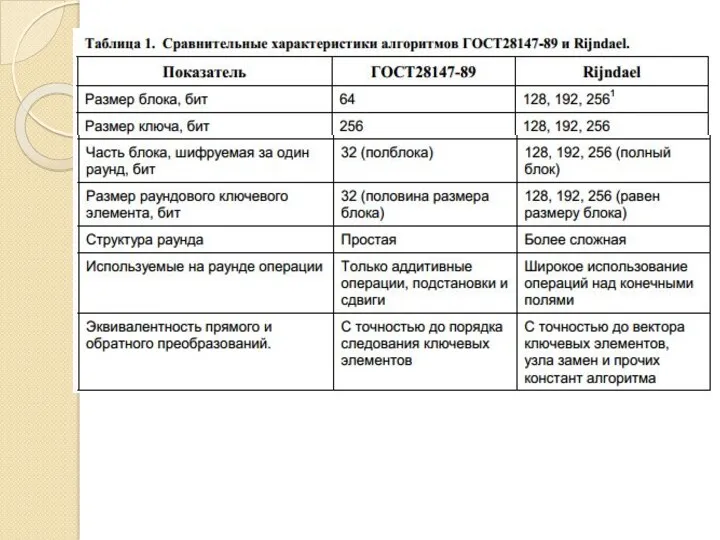

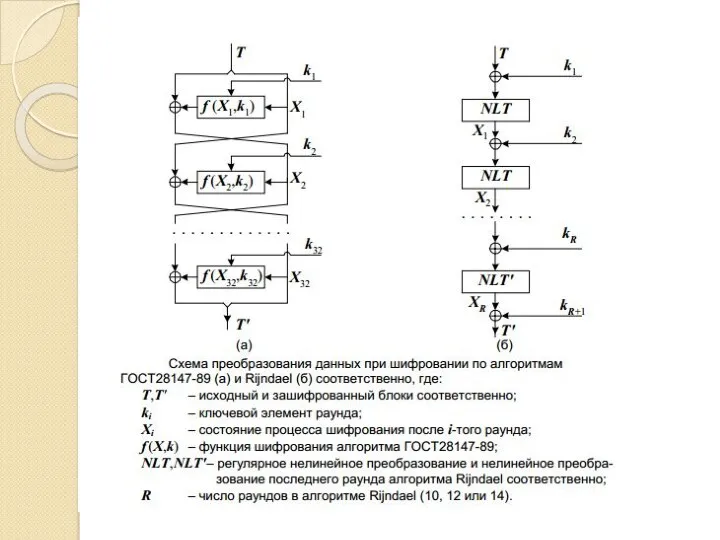

- 108. При работе ГОСТ 28147-89 информация шифруется блоками по 64 бита, которые затем разбиваются на два субблока

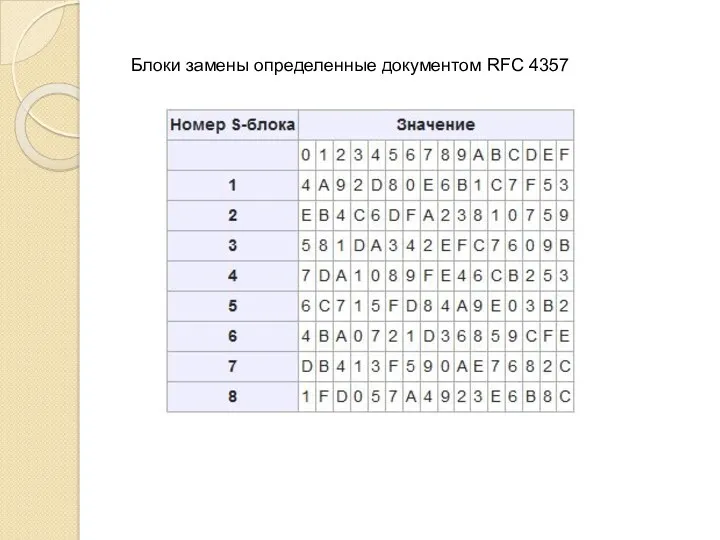

- 109. Блоки замены определенные документом RFC 4357

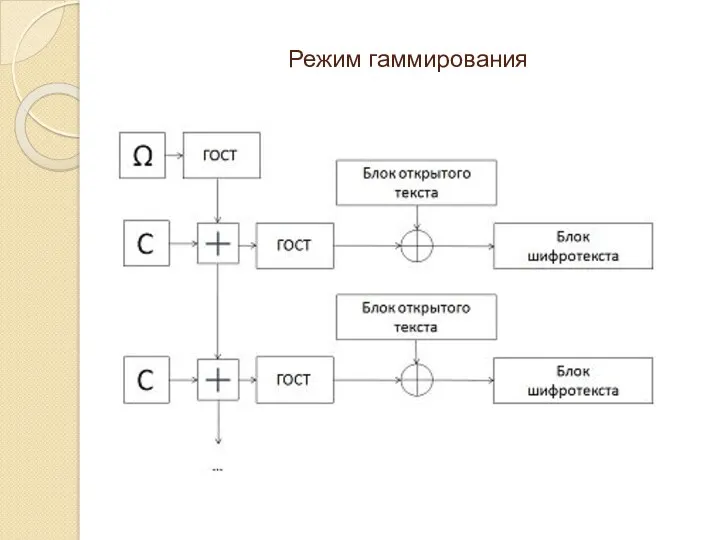

- 110. Режим гаммирования

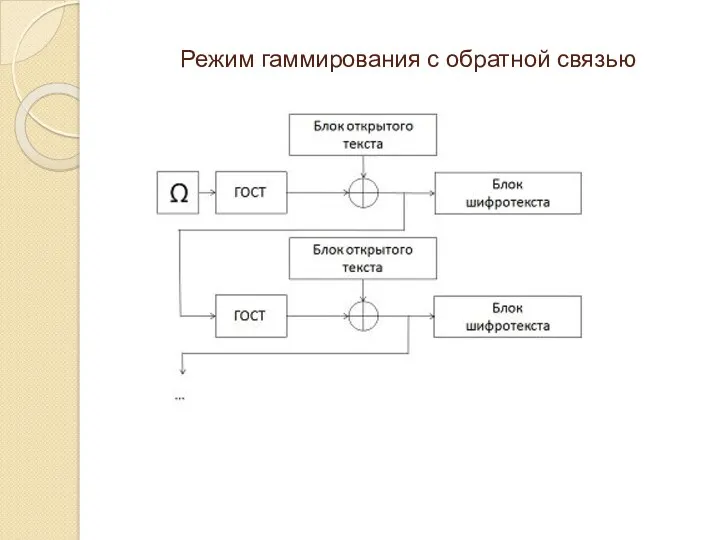

- 111. Режим гаммирования с обратной связью

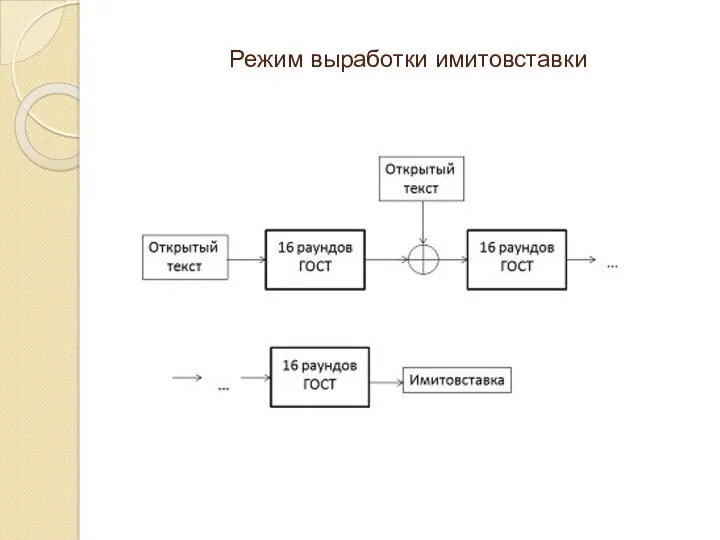

- 112. Режим выработки имитовставки

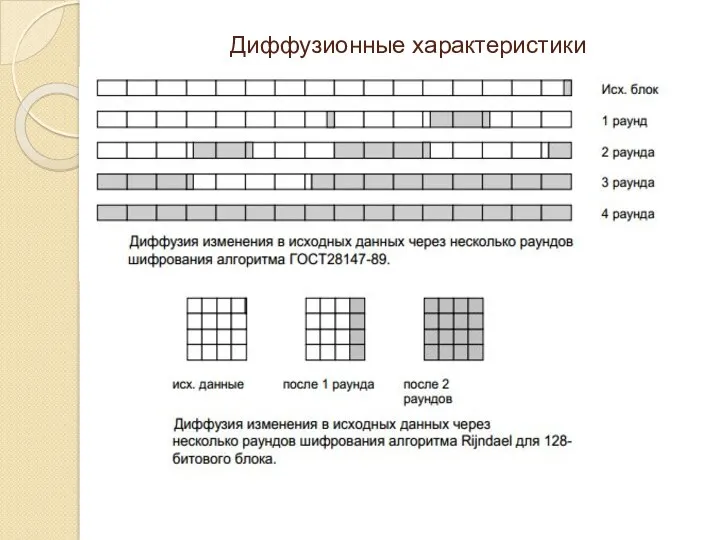

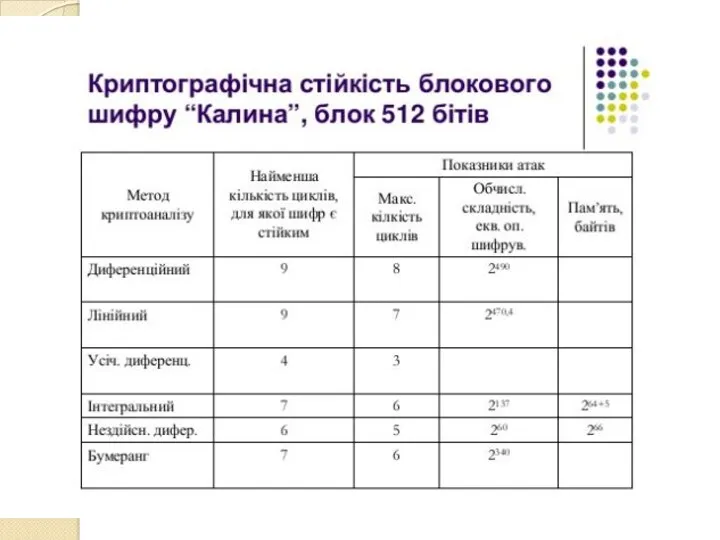

- 119. Диффузионные характеристики

- 120. На конференции FSE 2011 (Fast Software Encryption) представлены алгебраические атаки на ГОСТ 28147-89, которые показали его

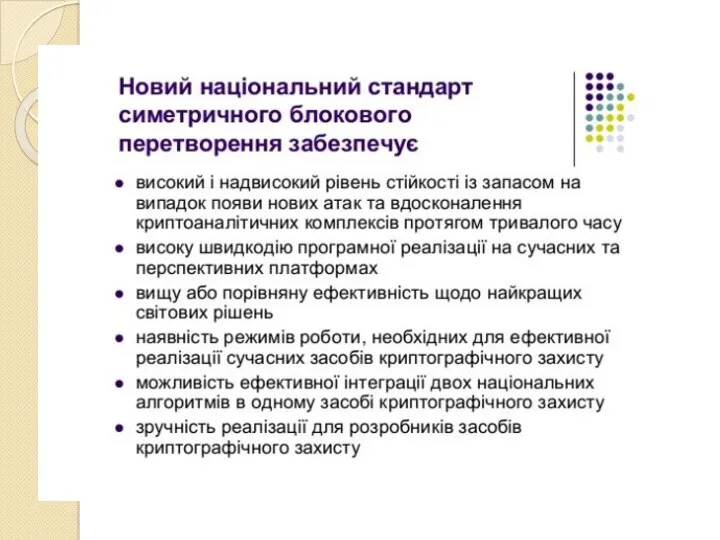

- 121. МІНІСТЕРСТВО ЕКОНОМІЧНОГО РОЗВИТКУ І ТОРГІВЛІ УКРАЇНИ НАКАЗ від 30 грудня 2014 року N 1493 Про прийняття

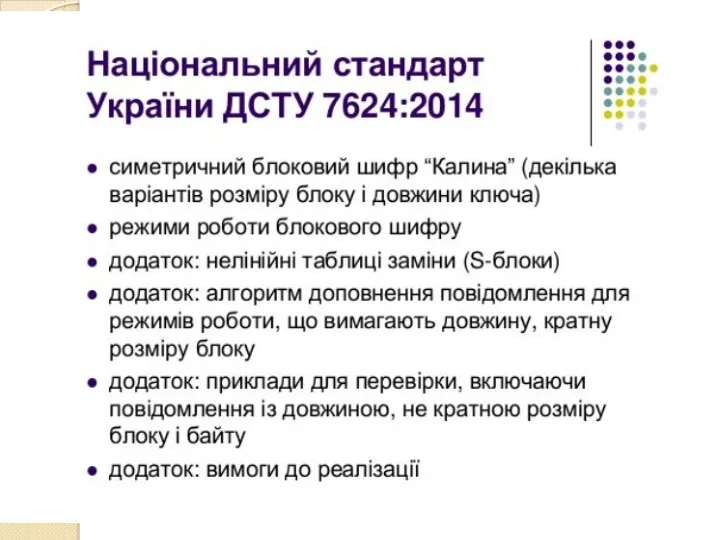

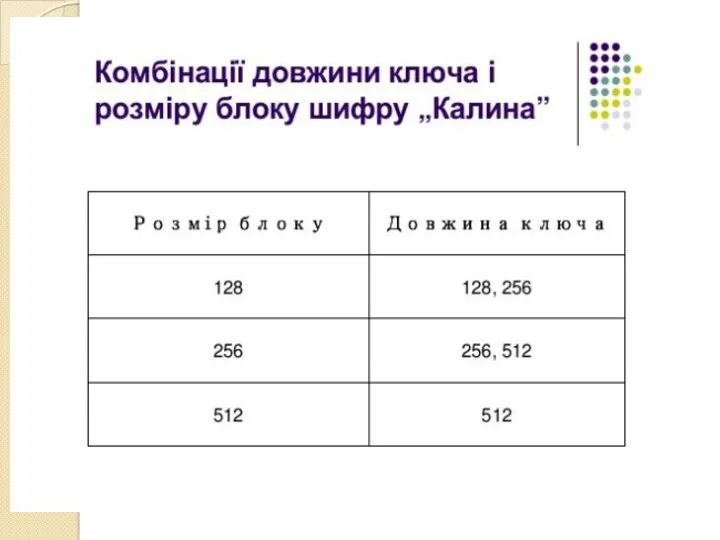

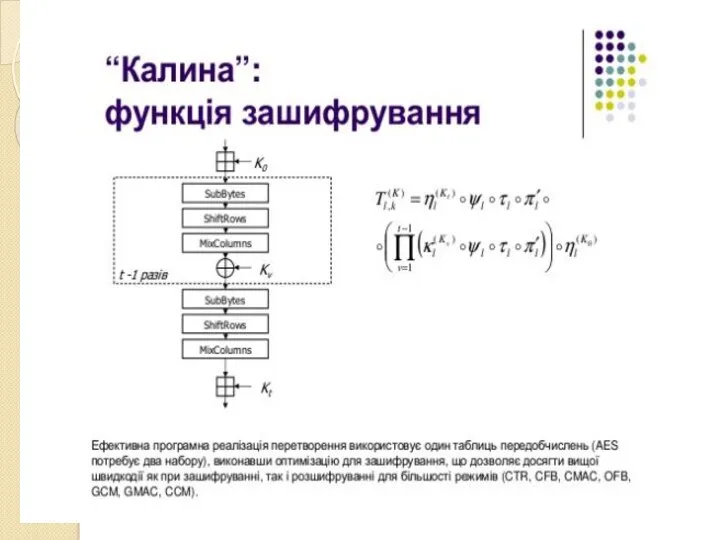

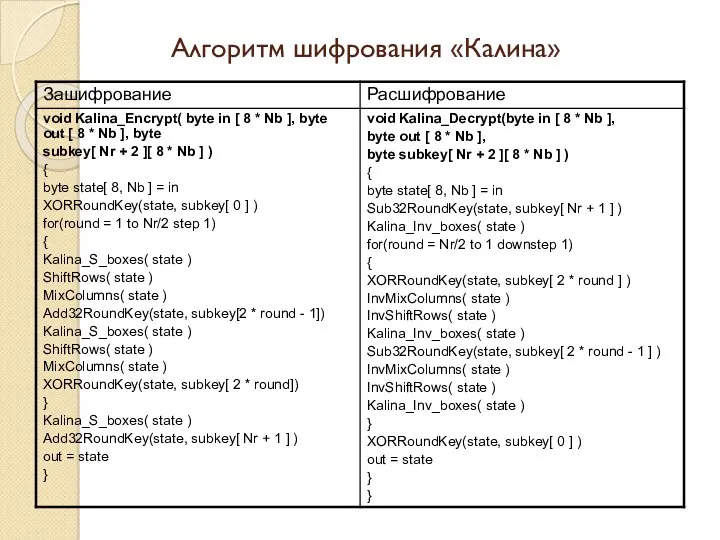

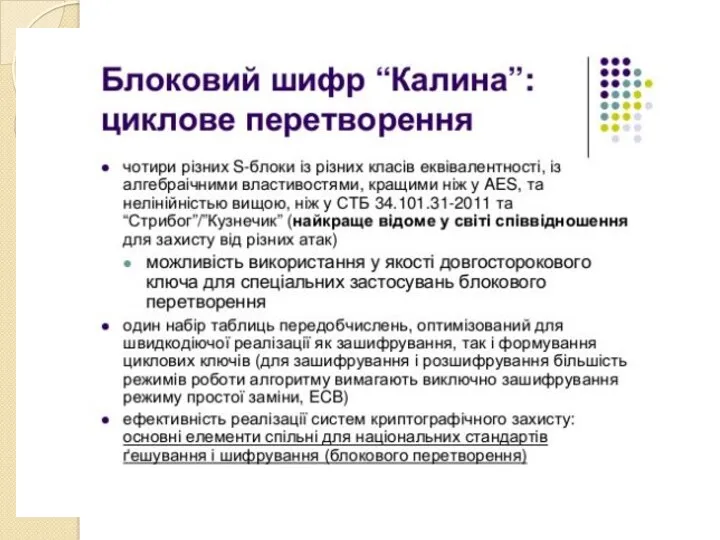

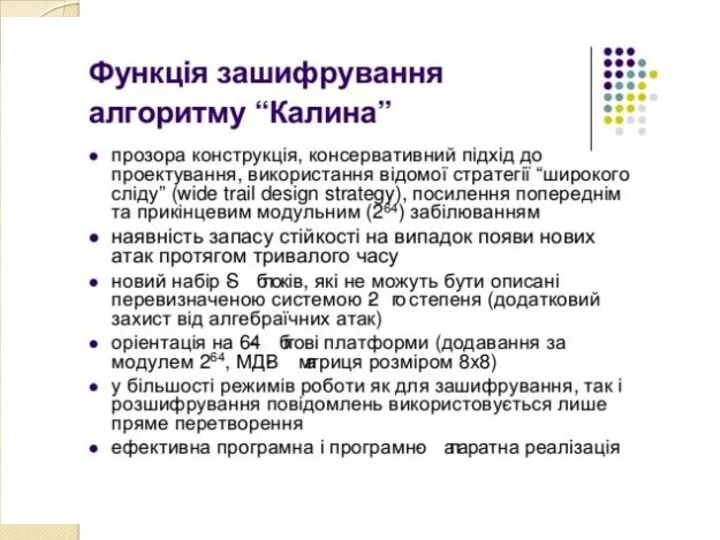

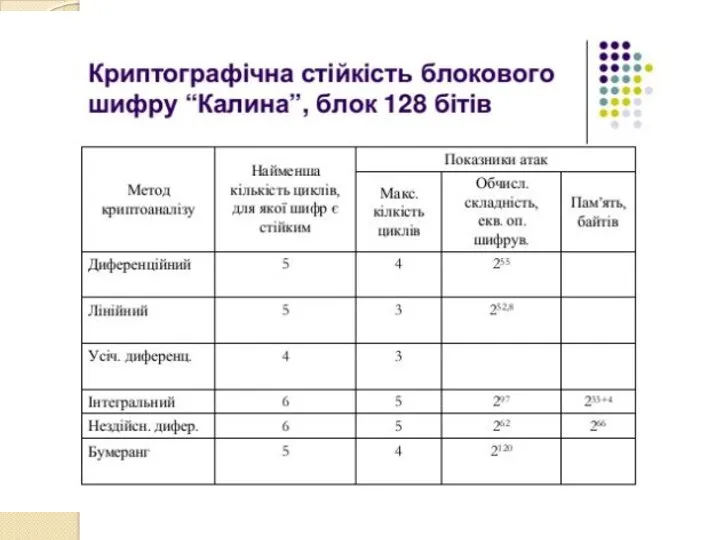

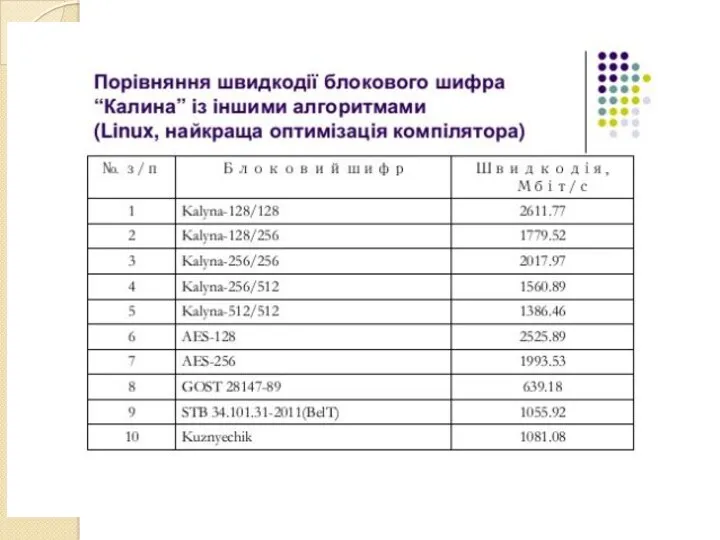

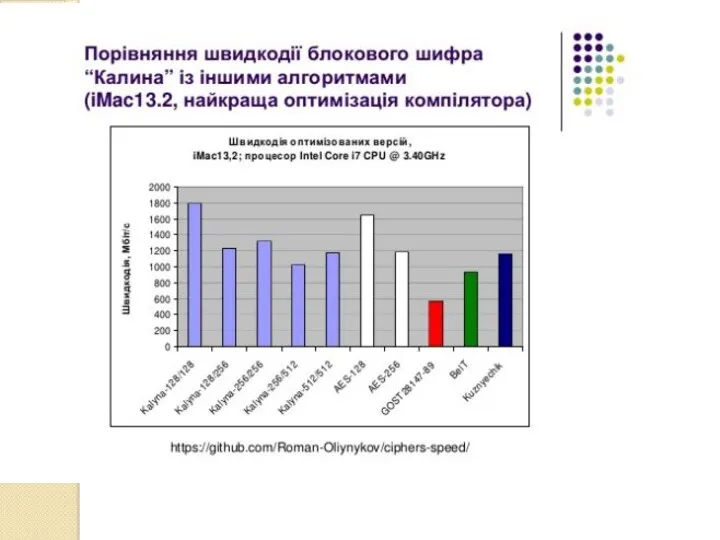

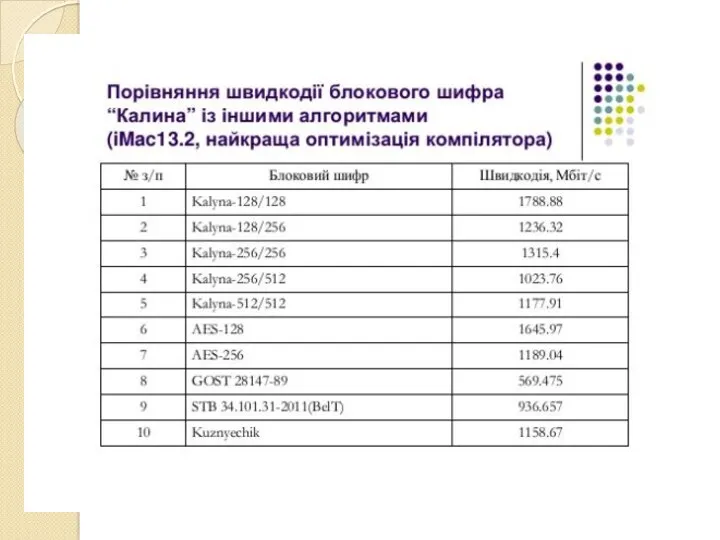

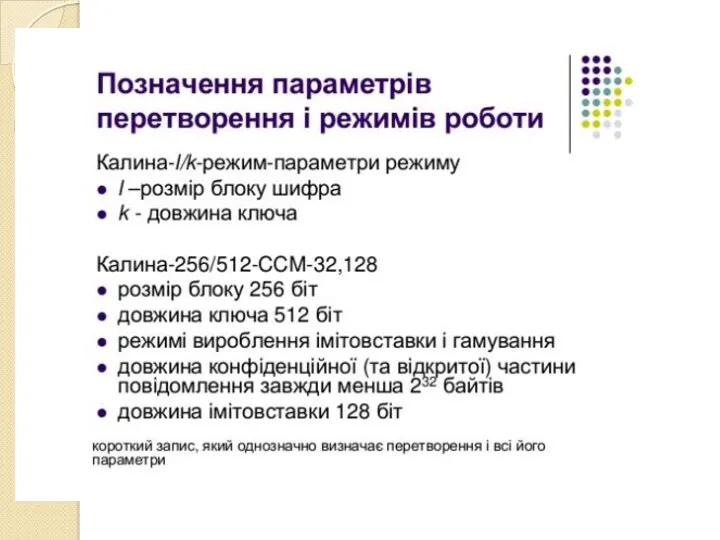

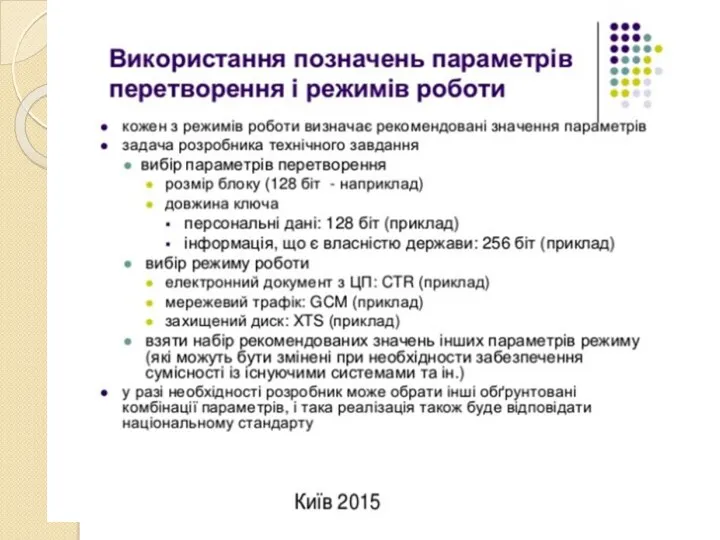

- 127. Алгоритм шифрования «Калина»

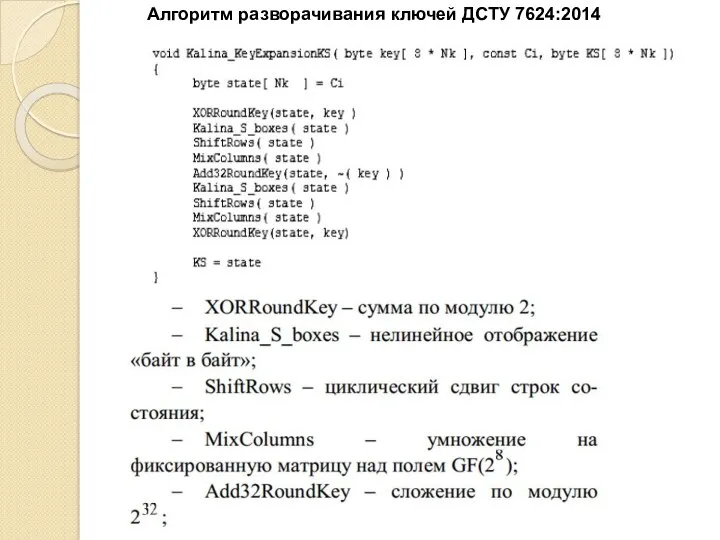

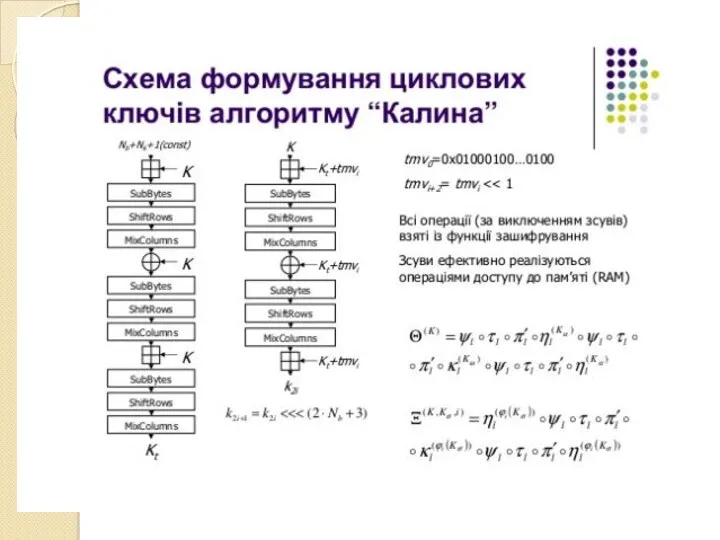

- 128. Алгоритм разворачивания ключей ДСТУ 7624:2014

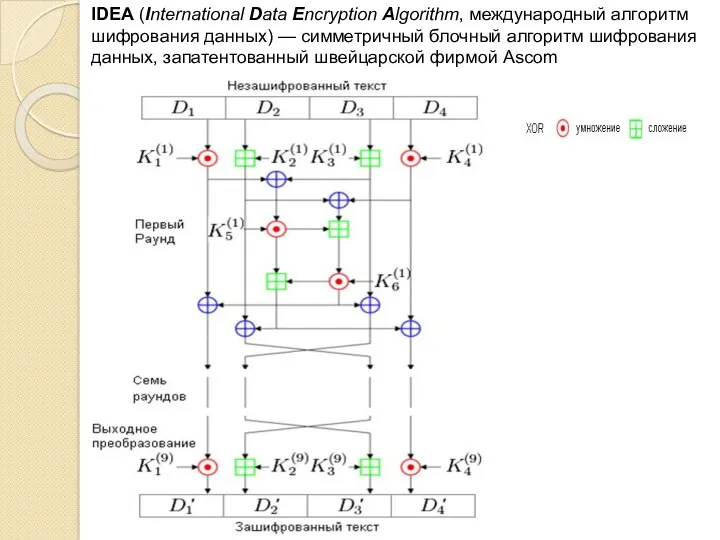

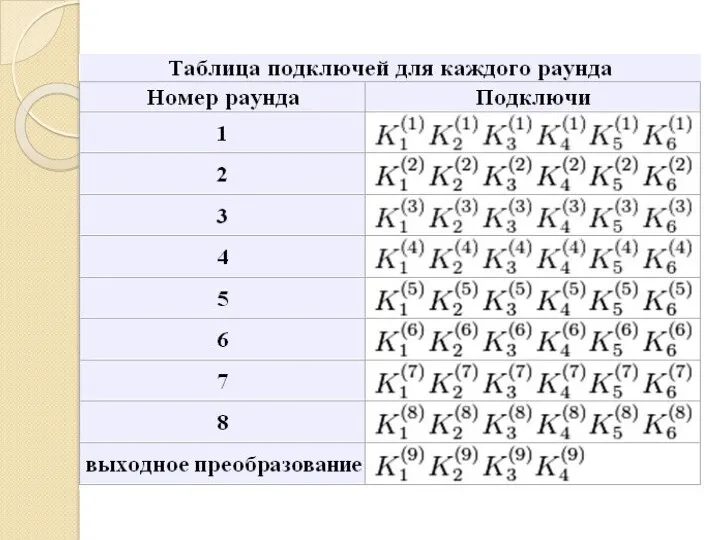

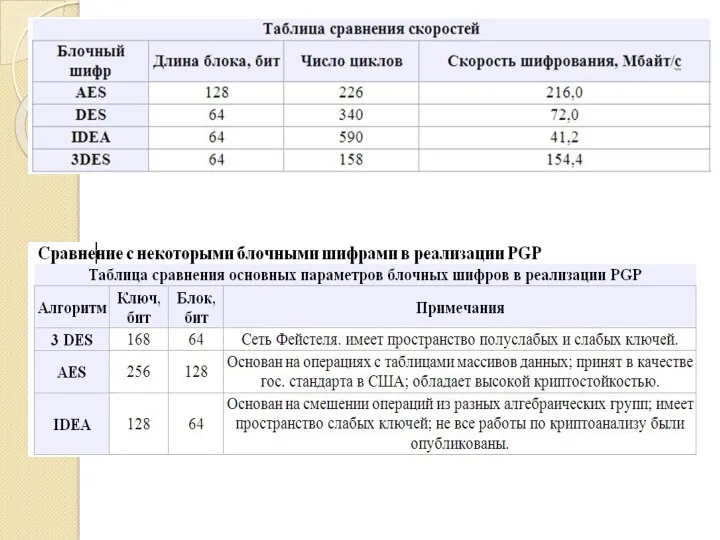

- 160. IDEA (International Data Encryption Algorithm, международный алгоритм шифрования данных) — симметричный блочный алгоритм шифрования данных, запатентованный

- 165. Скачать презентацию

Язык запросов SQL. Многотабличные запросы

Язык запросов SQL. Многотабличные запросы СУБД IBM System R. SEQUEL Structured English QUEry Language — структурированный английский язык запросов

СУБД IBM System R. SEQUEL Structured English QUEry Language — структурированный английский язык запросов Создание гиперссылок в HTML

Создание гиперссылок в HTML МИС в ЛПУ

МИС в ЛПУ Арбитраж трафика. Gambling

Арбитраж трафика. Gambling Современный медиатекст как средство социально-психологического воздействия: речевые стратегии и тактики

Современный медиатекст как средство социально-психологического воздействия: речевые стратегии и тактики Системное программное обеспечение

Системное программное обеспечение Средства массовой информации СМИ

Средства массовой информации СМИ Понятие информационной системы (ИС), классификация ИС

Понятие информационной системы (ИС), классификация ИС Ветвление

Ветвление Экспертная аналитическая система АБФИ-банк

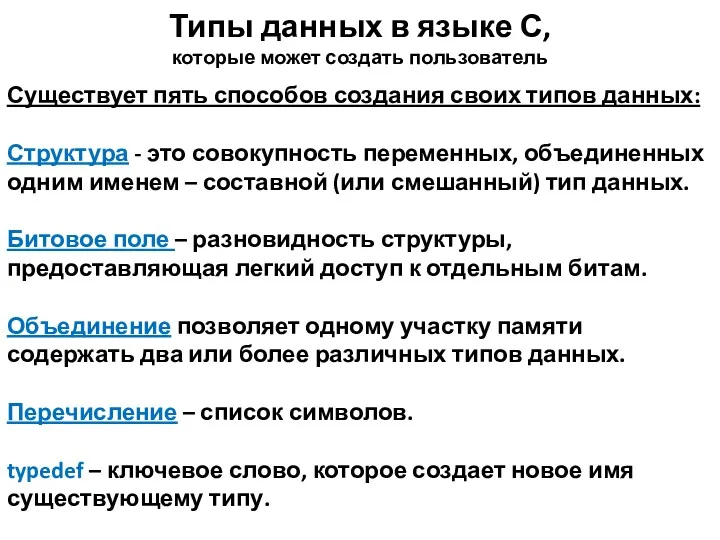

Экспертная аналитическая система АБФИ-банк Типы данных в языке С, которые может создать пользователь

Типы данных в языке С, которые может создать пользователь Архивация данных. Обзор пакетов для архивации данных

Архивация данных. Обзор пакетов для архивации данных СУБД ACCESS. Основные понятия баз данных

СУБД ACCESS. Основные понятия баз данных Компьютерное информационное моделирование

Компьютерное информационное моделирование Объектно-признаковые ИПЯ

Объектно-признаковые ИПЯ Design Considerations for PL/SQL Code. (Lecture 3)

Design Considerations for PL/SQL Code. (Lecture 3) Введение в параллельные вычисления. Технология программирования MPI

Введение в параллельные вычисления. Технология программирования MPI Среда программирования Pascal ABC

Среда программирования Pascal ABC Влияние личности игрока на развитие сюжета в играх с несколькими концовками

Влияние личности игрока на развитие сюжета в играх с несколькими концовками Примеры решения задания 14, ОГЭ по информатике

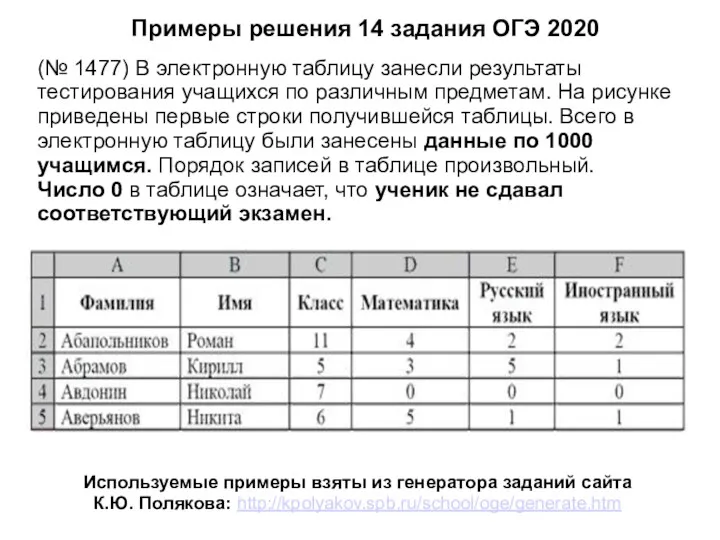

Примеры решения задания 14, ОГЭ по информатике Excel: вычисления в таблицах

Excel: вычисления в таблицах Архитектурные особенности проектирования и разработки Веб - приложений (лекция 4)

Архитектурные особенности проектирования и разработки Веб - приложений (лекция 4) Классическая криптография и кодирование

Классическая криптография и кодирование Всемирная компьютерная сеть Интернет. Коммуникационные технологии

Всемирная компьютерная сеть Интернет. Коммуникационные технологии Циклы. Виды циклов

Циклы. Виды циклов Настройка и удаление Retail Demo

Настройка и удаление Retail Demo Реляционная алгебра. Реляционное исчисление. Средства языка SQL

Реляционная алгебра. Реляционное исчисление. Средства языка SQL