Содержание

- 2. Содержание Понятие криптографического протокола Функции криптографических протоколов Классификация Типы протоколов Криптографические протоколы интернета Свойства, характеризующие безопасность

- 3. Понятие криптографического протокола

- 4. В основе протокола лежит набор правил регламентирующих использование криптографических преобразований и алгоритмов в информационных процессах.

- 6. Протокол, обеспечивающий поддержку хотя бы одной из функций-сервисов безопасности, называется защищённым протоколом обеспечения безопасности (security protocol).

- 7. Функции криптографических протоколов Аутентификация источника данных Аутентификация сторон Конфиденциальность данных Невозможность отказа Невозможность отказа с доказательством

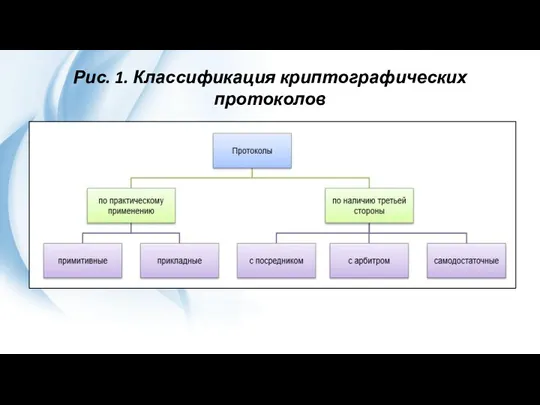

- 8. Классификация По числу участников По числу передаваемых сообщений По целевому назначению протокола По типу используемых криптографических

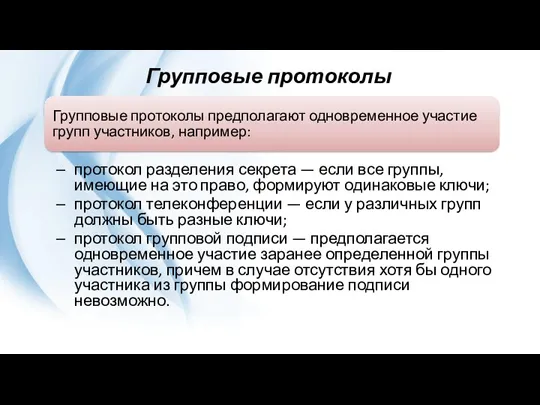

- 9. Групповые протоколы протокол разделения секрета — если все группы, имеющие на это право, формируют одинаковые ключи;

- 10. Рис. 1. Классификация криптографических протоколов

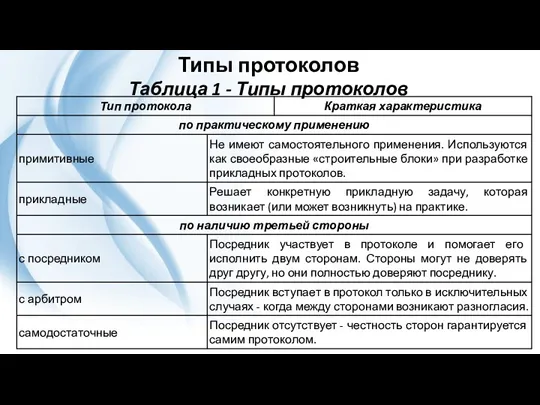

- 11. Типы протоколов Таблица 1 - Типы протоколов

- 12. Примитивный криптографический протокол Он решает какую-либо одну абстрактную задачу. Например, протокол обмена секретами, протокол привязки к

- 13. Прикладной криптографический протокол Такие протоколы, как Ipsec являются большими семействами различных протоколов, включающими много разных вариантов

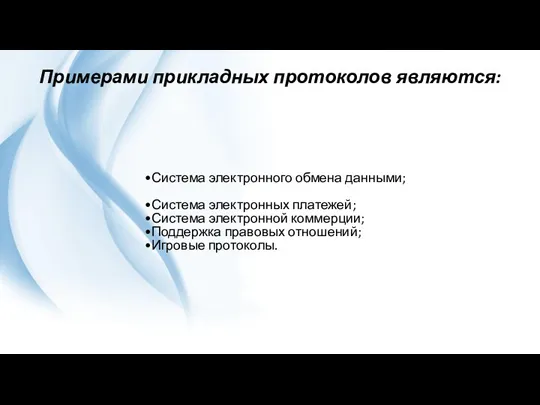

- 14. Примерами прикладных протоколов являются: Система электронного обмена данными; Система электронных платежей; Система электронной коммерции; Поддержка правовых

- 15. Криптографические протоколы интернета В ней работали два соответствующих протокола: S/MIME и OpenPGP. OpenPGP – это протокол

- 16. Netscape изобрела SSL Netscape изобрела SSL (Secure Sockets Layer – протокол, гарантирующий безопасную передачу данных по

- 17. Более новые криптографические протоколы разработаны для защиты пакетов IP. Среди них Microsoft Point-to-Point Tunneling Protocol (PPTP,

- 18. Существуют также и другие интернет-протоколы. SET – разработанный компаниями Visa и MasterCard для защиты операций с

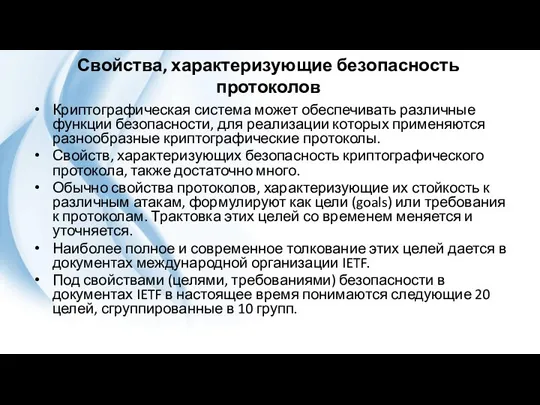

- 19. Свойства, характеризующие безопасность протоколов Криптографическая система может обеспечивать различные функции безопасности, для реализации которых применяются разнообразные

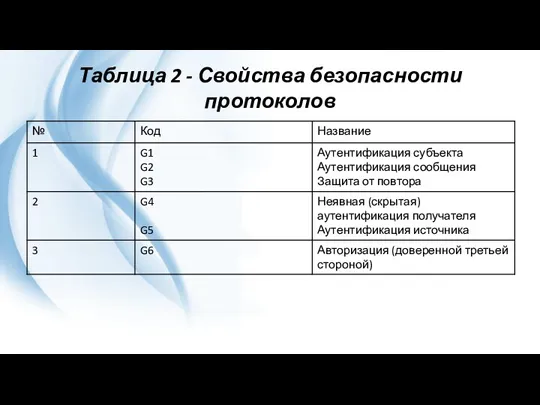

- 20. Таблица 2 - Свойства безопасности протоколов

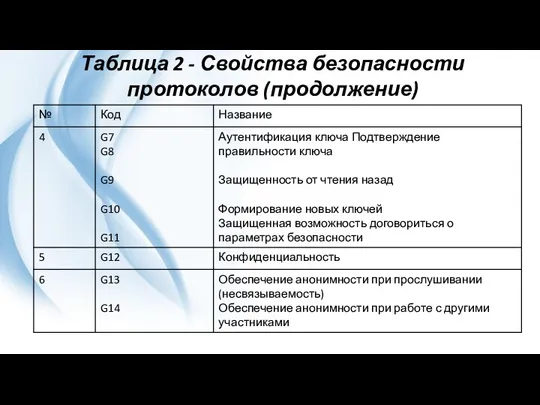

- 21. Таблица 2 - Свойства безопасности протоколов (продолжение)

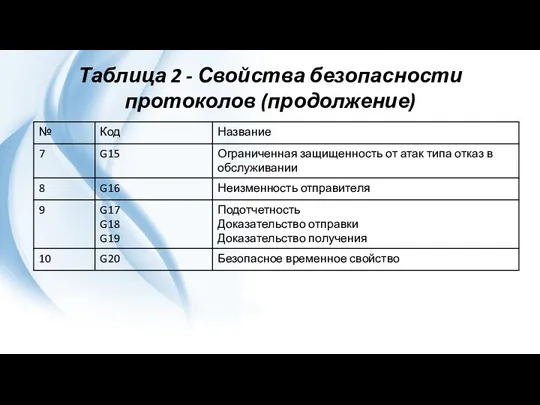

- 22. Таблица 2 - Свойства безопасности протоколов (продолжение)

- 23. (G1) Аутентификация субъекта Проверка с подтверждением подлинности одной из сторон наличия или полномочий (посредством представленных доказательств

- 24. (G2) Аутентификация сообщения Обеспечение аутентификации источника данных и целостности передаваемого сообщения. Аутентификация источника данных (Data Origin

- 25. (G3) Защита от повтора Гарантирование одним участником того, что аутентифицированное сообщение не является старым. В зависимости

- 26. (G7) Аутентификация ключа Это свойство предполагает, что один из участников получает подтверждение того, что никакой другой

- 27. G9) Защищенность от чтения назад Протокол обладает этим свойством, если компрометация долговременных ключей не приводит к

- 28. Таблица 3 - Примеры свойств безопасности, характеризующих протоколы

- 29. Перечень наиболее широко известных атак на криптографические протоколы 1. Подмена (impersonation) — попытка подменить одного пользователя

- 30. В протоколах с использованием третьей стороны возможны атаки, основанные на подмене доверенного сервера. Например, одна из

- 31. 2. Повторное навязывание сообщения (replay attack) — повторное использование ранее переданного в текущем или предыдущем сеансе

- 32. 3. Еще один тип подобных атак связан с обратной передачей адресату ранее переданных им сообщений и

- 33. 4. Задержка передачи сообщения (forced delay) — перехват противником сообщения и навязывание его в более поздний

- 34. 6. Атака с использованием специально подобранных текстов — атака на протоколы типа «запрос — ответ», при

- 35. 7. Использование противником своих средств в качестве части телекоммуникационной структуры — атака, при которой в протоколе

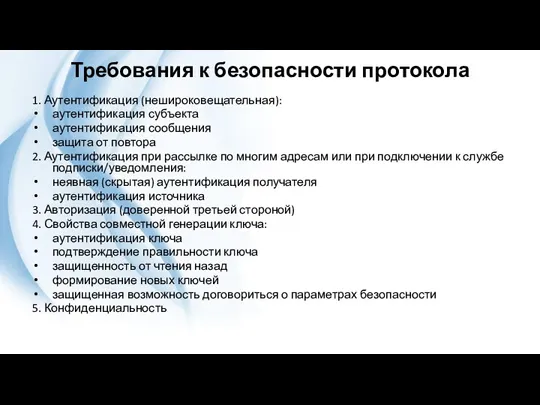

- 36. Требования к безопасности протокола 1. Аутентификация (нешироковещательная): аутентификация субъекта аутентификация сообщения защита от повтора 2. Аутентификация

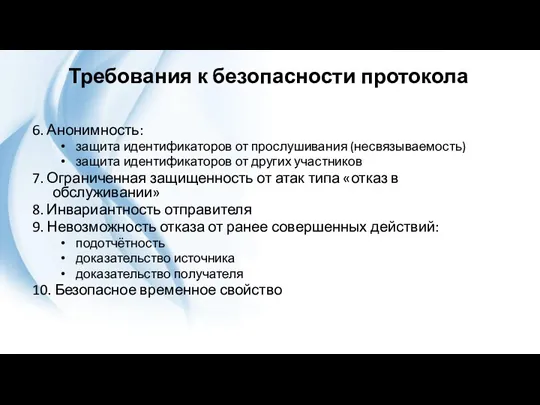

- 37. Требования к безопасности протокола 6. Анонимность: защита идентификаторов от прослушивания (несвязываемость) защита идентификаторов от других участников

- 38. Вывод Криптографические протоколы - сравнительно молодая отрасль математической криптографии. Первые протоколы появились примерно в конце 70-х

- 39. Список литературы и источников Здор, С. Е. Кодированная информация. От первых природных кодов до искусственного интеллекта

- 41. Скачать презентацию

Метод Шеннона-Фано

Метод Шеннона-Фано Разработка информационной системы на базе высокоскоростной компьютерной сети для Агентства недвижимости

Разработка информационной системы на базе высокоскоростной компьютерной сети для Агентства недвижимости Конструирование - разновидность моделирования

Конструирование - разновидность моделирования Ресурсы дистанционного обучения в БФ БашГУ

Ресурсы дистанционного обучения в БФ БашГУ Штучний інтелект

Штучний інтелект Физические среды передачи данных

Физические среды передачи данных Дерево выполнения программ

Дерево выполнения программ Как правильно использовать Call Tracking в помощь вашему бизнесу

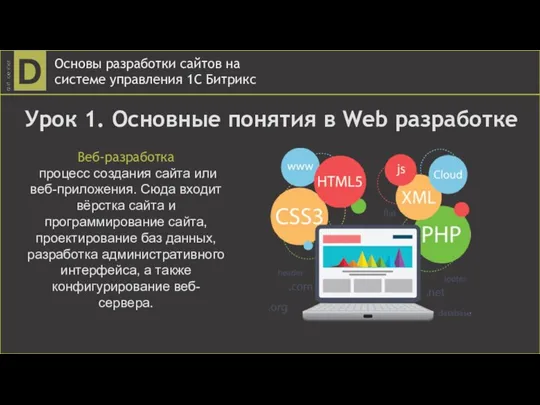

Как правильно использовать Call Tracking в помощь вашему бизнесу Основные понятия в Web-разработке

Основные понятия в Web-разработке Введение в конфигурирование в системе 1С Предприятие 8. Основные объекты. Версия 8.3

Введение в конфигурирование в системе 1С Предприятие 8. Основные объекты. Версия 8.3 Ресурсы сети интернет

Ресурсы сети интернет Презентация Power Point 1

Презентация Power Point 1 Основы информационной безопасности. Угрозы АС. (Тема 1.2)

Основы информационной безопасности. Угрозы АС. (Тема 1.2) Основы логики (Решение заданий ЕГЭ и ОГЭ по информатике с использованием элементов алгебры логики)

Основы логики (Решение заданий ЕГЭ и ОГЭ по информатике с использованием элементов алгебры логики) Основы тестирования. Отчёты о дефектах

Основы тестирования. Отчёты о дефектах This is your presentation title

This is your presentation title ИКТ

ИКТ Информация в науке: оценка качества, судьба, цитирование

Информация в науке: оценка качества, судьба, цитирование Решение задач ЕГЭ типа А7

Решение задач ЕГЭ типа А7 презентация урока информатики Устройство компьютера3-4 класс

презентация урока информатики Устройство компьютера3-4 класс Безопасность будущего (кибербезопасность)

Безопасность будущего (кибербезопасность) Создание текстовых документов на компьютере. Обработка текстовой информации

Создание текстовых документов на компьютере. Обработка текстовой информации Обработка событий в JavaScript. Лекция № 9

Обработка событий в JavaScript. Лекция № 9 4. Показатели производительности параллельных систем. 5-6. Предметные предпосылки параллелизма

4. Показатели производительности параллельных систем. 5-6. Предметные предпосылки параллелизма Автоматизированная система дистанционного тестирования знаний студентов на основе технологии ASP.NET

Автоматизированная система дистанционного тестирования знаний студентов на основе технологии ASP.NET Востребованные навыки специалистов по информационной безопасности в государственных учреждениях Ставропольского края

Востребованные навыки специалистов по информационной безопасности в государственных учреждениях Ставропольского края Substitution Neural Nets in Art

Substitution Neural Nets in Art Предмет информатики. Информация, измерение, единицы измерения

Предмет информатики. Информация, измерение, единицы измерения