- Главная

- Информатика

- Основы информационной безопасности. Угрозы АС. (Тема 1.2)

Содержание

- 2. Определения Уязвимость АС – свойство АС, обуславливающее возможность реализации угроз безопасности обрабатываемой в ней информации Угроза

- 3. Хакеры Хакеры - высококвалифицированные IT-специалисты, которые понимают тонкости работы программ, вычислительных систем. «Компьютерный взломщик» — крэкер,

- 4. Источники угроз Основными источниками нарушения безопасности в АС являются: аварии и стихийные бедствия (пожар, землетрясение, ураган,

- 5. 1. По природе возникновения: естественные и искусственные Естественные угрозы - это угрозы, вызванные воздействиями на АС

- 6. Непреднамеренные (случайные): неумышленные действия, приводящие к нарушению нормального функционирования системы (вплоть до прямого повреждения), либо ее

- 7. К основным преднамеренным угрозам можно отнести следующее: физическое воздействие на систему или отдельные ее компоненты (устройства,

- 8. К основным преднамеренным угрозам можно отнести следующее: чтение информации из областей оперативной памяти, используемых ОС (в

- 9. 3. По положению относительно контролируемой зоны: внутренние и внешние угрозы. В качестве примера внешних угроз может

- 10. Классификация угроз ИБ АС 6. По виду нарушаемого свойства информации - конфиденциальности, доступности, целостности. К угрозам

- 12. Скачать презентацию

Определения

Уязвимость АС – свойство АС, обуславливающее возможность реализации угроз безопасности обрабатываемой

Определения

Уязвимость АС – свойство АС, обуславливающее возможность реализации угроз безопасности обрабатываемой

Угроза безопасности – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения конфиденциальности, доступности и/или целостности информации

Источник угрозы ИБ – субъект, являющийся непосредственной причиной возникновения угрозы безопасности информации.

Хакеры

Хакеры - высококвалифицированные IT-специалисты, которые понимают тонкости работы программ, вычислительных систем.

«Компьютерный

Хакеры

Хакеры - высококвалифицированные IT-специалисты, которые понимают тонкости работы программ, вычислительных систем.

«Компьютерный

White hat

Black Hat

Источники угроз

Основными источниками нарушения безопасности в АС являются:

аварии и стихийные бедствия

Источники угроз

Основными источниками нарушения безопасности в АС являются:

аварии и стихийные бедствия

сбои и отказы технических средств;

ошибки проектирования и разработки компонентов АС (программных средств, технологий обработки данных, аппаратных средств и др.);

ошибки эксплуатации;

преднамеренные действия нарушителей.

1. По природе возникновения: естественные и искусственные

Естественные угрозы - это угрозы,

1. По природе возникновения: естественные и искусственные

Естественные угрозы - это угрозы,

Искусственные угрозы - это угрозы АС, вызванные деятельностью человека.

2. По степени мотивации: непреднамеренные (случайные) и преднамеренные.

Непреднамеренные связаны с разного рода ошибками – в проектировании АС, в программном обеспечении, ошибки персонала при работе с АС и т.п.

Преднамеренные связана с корыстными, идейными и другими целями людей, злоумышленников. Поводом может быть получение материальной выгоды, месть, моральные убеждения и пр.

Классификация угроз ИБ АС

Непреднамеренные (случайные):

неумышленные действия, приводящие к нарушению нормального функционирования системы (вплоть до

Непреднамеренные (случайные):

неумышленные действия, приводящие к нарушению нормального функционирования системы (вплоть до

неумышленное отключение оборудования;

неумышленная порча носителей информации;

использование программного обеспечения, способного при неверном использовании привести к нарушению работоспособности системы (зависанию) или к необратимым изменениям в системе (удаление файлов, форматирование и т.п.);

использование программ, которые не нужны для выполнения должностных обязанностей. К ним могут быть отнесены игровые, обучающие и др. программы, использование которых может привести к неумеренному расходу ресурсов системы, в частности, оперативной памяти и процессора;

непреднамеренное заражение компьютера вирусами;

неосторожные действия, влекущие за собой разглашение информации;

ввод ошибочных данных;

утрата/передача/разглашение идентификаторов (пароли, ключи, пропуски, ID-карты);

построение системы, технологии обработки данных, создание ПО с уязвимостями;

несоблюдение политики безопасности или других правил работы с системой;

отключение или некорректное использование средств защиты персоналом;

пересылка данных по ошибочному адресу абонента (устройства).

Классификация угроз ИБ АС

К основным преднамеренным угрозам можно отнести следующее:

физическое воздействие на систему или

К основным преднамеренным угрозам можно отнести следующее:

физическое воздействие на систему или

отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

действия по нарушению нормальной работы системы (изменение режимов работы устройств или программ, создание активных радиопомех на частотах работы устройств ,...);

подкуп, шантаж и другие пути воздействия на персонал или отдельных пользователей, имеющих определенные полномочия;

применение подслушивающих устройств, дистанционная фото- и видео-съемка и т.п.;

перехват ПЭМИН;

перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, данных о системе;

несанкционированное копирование, хищение носителей информации;

хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

Классификация угроз ИБ АС

К основным преднамеренным угрозам можно отнести следующее:

чтение информации из областей оперативной

К основным преднамеренным угрозам можно отнести следующее:

чтение информации из областей оперативной

незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя ("маскарад");

несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

вскрытие шифров криптозащиты информации;

внедрение аппаратных , программных "закладок" и "вирусов" ("троянских коней" и "жучков"), то есть таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему зашиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы;

незаконное подключение к линиям связи с целью прослушивания, ввода ложных сообщений или модификации передаваемых сообщений;

незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

Классификация угроз ИБ АС

3. По положению относительно контролируемой зоны: внутренние и внешние угрозы. В

3. По положению относительно контролируемой зоны: внутренние и внешние угрозы. В

Контролируемая зона (КЗ) – пространство, в пределах которого осуществляется контроль за пребыванием и действиями лиц и/или транспортных средств

4. По степени воздействия на АС: пассивные и активные.

Пассивные угрозы – угрозы, не нарушающие состав и нормальную работу АС. Пример – копирование конфиденциальной информации, утечка через технические каналы утечки, подслушивание и т.п.

Активная угроза, соответственно, нарушает нормальное функционирование АС, ее структуру или состав. Например, файловые вирусы, DDOS-атака.

5. По способу реализации: несанкционированный доступ (в том числе случайный) к защищаемой информации, специальное воздействие на информацию, утечка информации через технические каналы утечки.

Несанкционированный доступ (НСД) - доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами.

Классификация угроз ИБ АС

Классификация угроз ИБ АС

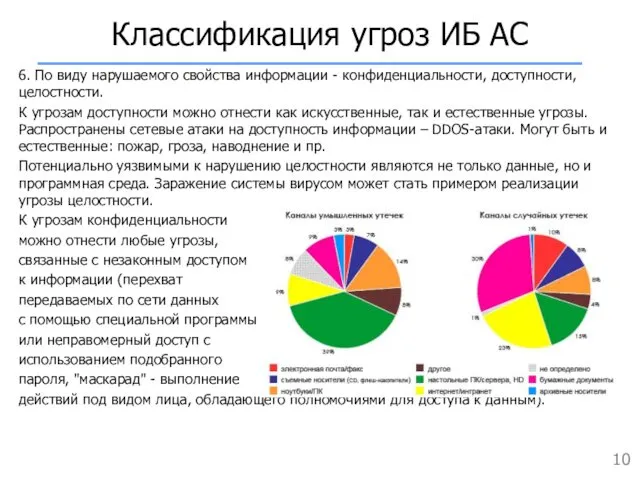

6. По виду нарушаемого свойства информации - конфиденциальности,

Классификация угроз ИБ АС

6. По виду нарушаемого свойства информации - конфиденциальности,

К угрозам доступности можно отнести как искусственные, так и естественные угрозы. Распространены сетевые атаки на доступность информации – DDOS-атаки. Могут быть и естественные: пожар, гроза, наводнение и пр.

Потенциально уязвимыми к нарушению целостности являются не только данные, но и программная среда. Заражение системы вирусом может стать примером реализации угрозы целостности.

К угрозам конфиденциальности

можно отнести любые угрозы,

связанные с незаконным доступом

к информации (перехват

передаваемых по сети данных

с помощью специальной программы

или неправомерный доступ с

использованием подобранного

пароля, "маскарад" - выполнение

действий под видом лица, обладающего полномочиями для доступа к данным).

Spanning Tree Protocol (STP) ( протокол покрывающего дерева)

Spanning Tree Protocol (STP) ( протокол покрывающего дерева) Безопасные правила цифрового поведения. 9 класс

Безопасные правила цифрового поведения. 9 класс Жадыны басқару

Жадыны басқару Презентация Microsoft Office PowerPoint

Презентация Microsoft Office PowerPoint Массивы в Паскале. Одномерные массивы

Массивы в Паскале. Одномерные массивы Проектирование Баз Данных. Основные понятия Теории Нормализации

Проектирование Баз Данных. Основные понятия Теории Нормализации Составляющие государственной системы защиты информации

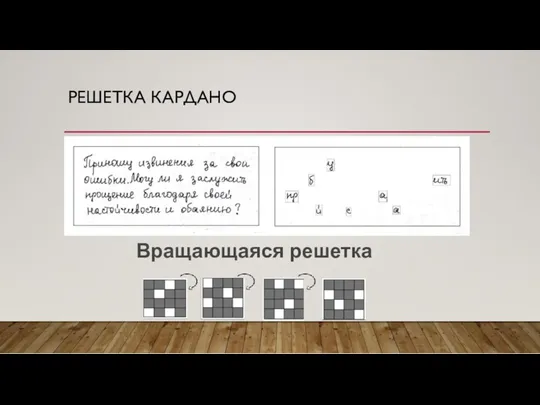

Составляющие государственной системы защиты информации Криптография. Методы шифрования текста

Криптография. Методы шифрования текста Робота з оригіналами елементів зовнішнього оформлення видань. (Тема 5)

Робота з оригіналами елементів зовнішнього оформлення видань. (Тема 5) Модели и моделирование. Модели и их типы

Модели и моделирование. Модели и их типы Atlas. Человекоподобный робот компании Boston Dynamics

Atlas. Человекоподобный робот компании Boston Dynamics Создание 3D пазл для детей младшего возраста

Создание 3D пазл для детей младшего возраста Выбор книг в библиотеке

Выбор книг в библиотеке Основы информатики и программирования

Основы информатики и программирования Решение заданий ЕГЭ по информатике №2 (А3) и №18 (А10)

Решение заданий ЕГЭ по информатике №2 (А3) и №18 (А10) Использование пиксельных изображений в векторной графике и особенности работы с коллажами в Corel Draw

Использование пиксельных изображений в векторной графике и особенности работы с коллажами в Corel Draw Тема мастер класса: Роль текущего повторения для достижения результатов обучения.

Тема мастер класса: Роль текущего повторения для достижения результатов обучения. Афиши. Основы типографики для самых маленьких

Афиши. Основы типографики для самых маленьких Основные направления развития искусственного интеллекта (лекция 2)

Основные направления развития искусственного интеллекта (лекция 2) Яким чином функціонує електронна пошта

Яким чином функціонує електронна пошта Комплексное решение для индустрии красоты на платформе 1С

Комплексное решение для индустрии красоты на платформе 1С Мультимедиа технология

Мультимедиа технология Методология управления качеством проекта профессиональной системой управления проектами MS Project

Методология управления качеством проекта профессиональной системой управления проектами MS Project Информационная система по управлению складскими запасами предприятия

Информационная система по управлению складскими запасами предприятия Методическая инструкция. Создание таблиц со схемами для отчета по выполненным работам

Методическая инструкция. Создание таблиц со схемами для отчета по выполненным работам Автоматизация обучения, оценки и развития персонала. Программные продукты и решения компании WebSoft

Автоматизация обучения, оценки и развития персонала. Программные продукты и решения компании WebSoft Информационные ресурсы БИБЛИОТЕКИ Университета для программы MBA Управление в здравоохранении

Информационные ресурсы БИБЛИОТЕКИ Университета для программы MBA Управление в здравоохранении Обзор поисковых систем

Обзор поисковых систем