Содержание

- 2. Перелік тем Два критерії фільтрації. Основи створення ACL. Істинна та хибна фільтрація. Впорядкування правил у поданні

- 3. Два критерії фільтрації Вочевидь, блокуємо всі відомі _______________ ___________________________________________. Але блокуємо також і _______________________ ___________________________________________.

- 4. Основи створення ACL За допомогою списків контролю доступу (Access Control Lists, ACL) маршрутизатори можуть виконувати функції

- 5. Основи створення ACL ACL тестують згори ?вниз: виконується перший збіг (дозвіл або заборона); в кінці списку

- 6. Істина та хиба Хибні спрацювання фільтрів: Припустимо, що пакет містить і поганий елемент B, і хороший

- 7. Істина та хиба Хибні спрацювання фільтрів: Припустимо, що потрібно заборонити весь вхідний трафік, який надходить до

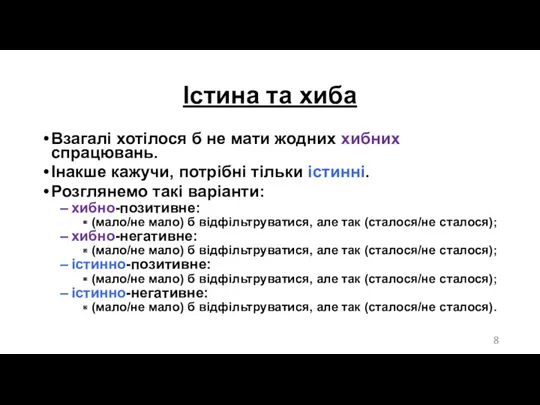

- 8. Істина та хиба Взагалі хотілося б не мати жодних хибних спрацювань. Інакше кажучи, потрібні тільки істинні.

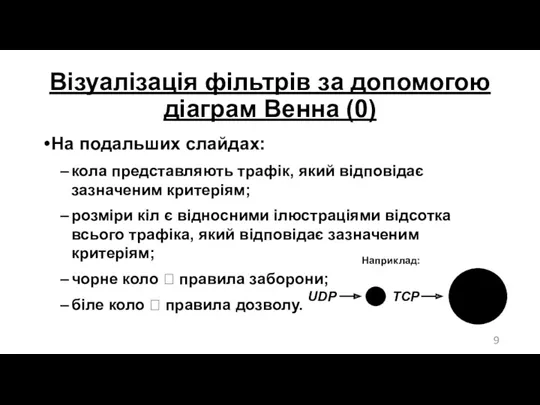

- 9. Візуалізація фільтрів за допомогою діаграм Венна (0) На подальших слайдах: кола представляють трафік, який відповідає зазначеним

- 10. Впорядкування правил Перетин правил дозволу та заборони означає, що потрібно звернутися до політики, щоб забезпечити належне

- 11. Якщо фільтрації немає, то, вочевидь, не виконуються безпекові _______________! Тобто не вживається загально відомих та визнаних

- 12. Додавання правил заборони мірою виявлення потреби в них, часто вже після інциденту, є застарілим і розвінчаним

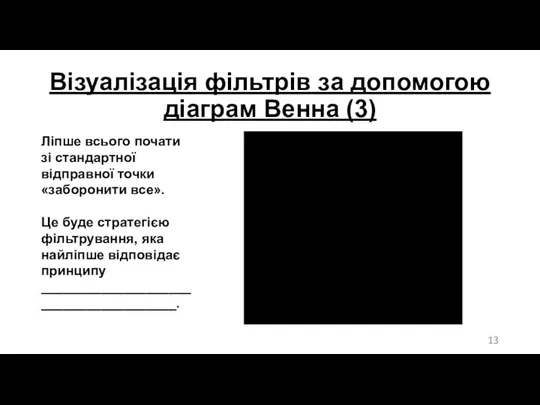

- 13. Візуалізація фільтрів за допомогою діаграм Венна (3) Ліпше всього почати зі стандартної відправної точки «заборонити все».

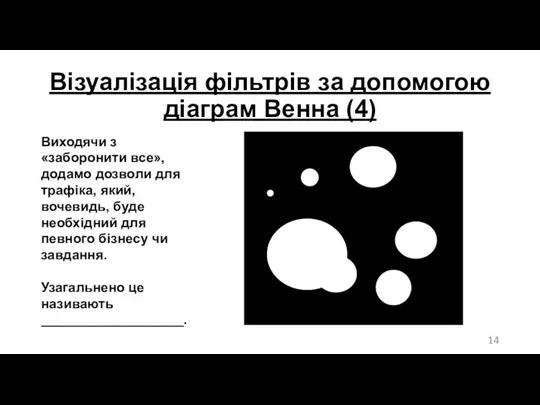

- 14. Виходячи з «заборонити все», додамо дозволи для трафіка, який, вочевидь, буде необхідний для певного бізнесу чи

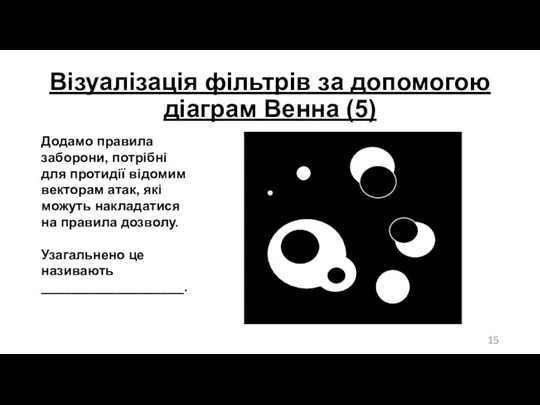

- 15. Додамо правила заборони, потрібні для протидії відомим векторам атак, які можуть накладатися на правила дозволу. Узагальнено

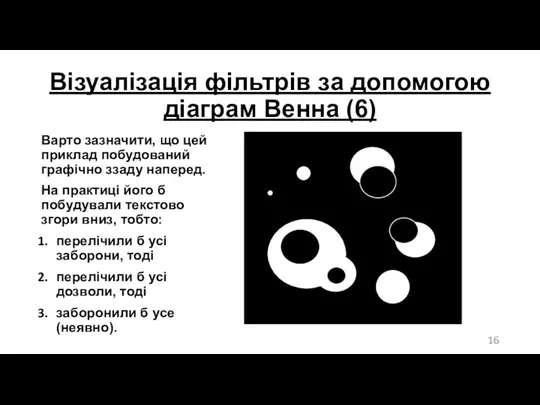

- 16. Варто зазначити, що цей приклад побудований графічно ззаду наперед. На практиці його б побудували текстово згори

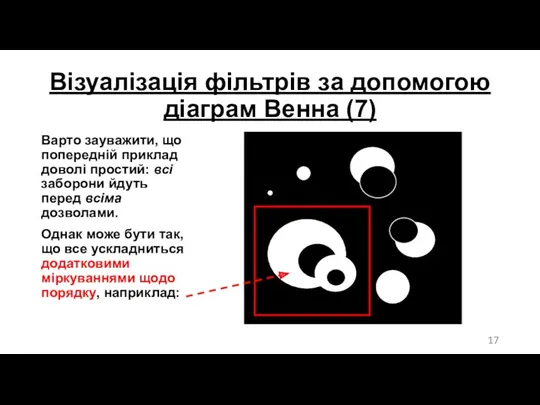

- 17. Варто зауважити, що попередній приклад доволі простий: всі заборони йдуть перед всіма дозволами. Однак може бути

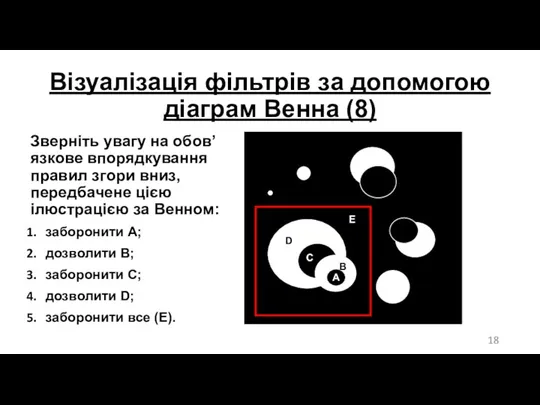

- 18. Зверніть увагу на обов’язкове впорядкування правил згори вниз, передбачене цією ілюстрацією за Венном: заборонити A; дозволити

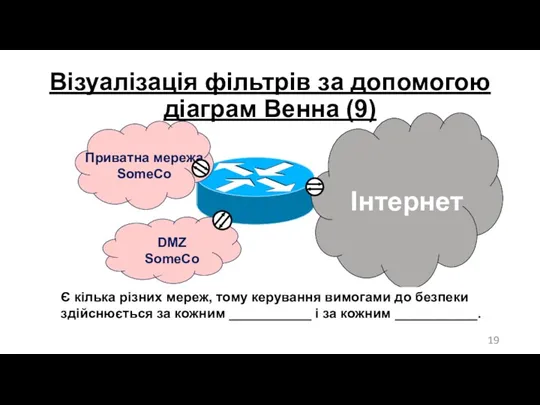

- 19. Інтернет Приватна мережа SomeCo DMZ SomeCo Є кілька різних мереж, тому керування вимогами до безпеки здійснюється

- 20. Інтернет Приватна мережа SomeCo Приватна мережа SomeCo Які б не були комбінації дозволів і заборон, вони

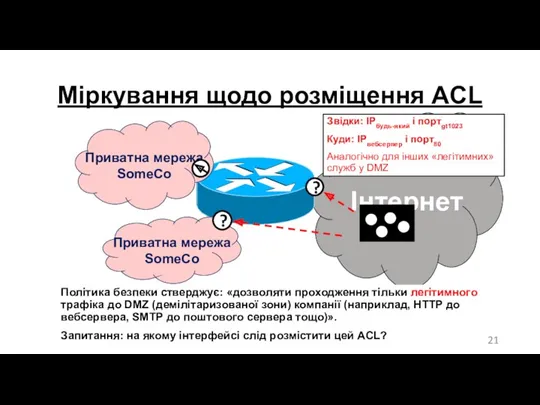

- 21. Інтернет Приватна мережа SomeCo Приватна мережа SomeCo Політика безпеки стверджує: «дозволяти проходження тільки легітимного трафіка до

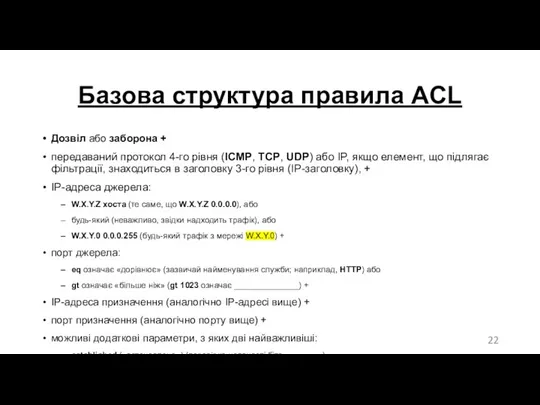

- 22. Базова структура правила ACL Дозвіл або заборона + передаваний протокол 4-го рівня (ICMP, TCP, UDP) або

- 23. Базова структура правила ACL Дозвіл або заборона + передаваний протокол 4-го рівня (ICMP, TCP, UDP) або

- 24. Це вам потрібно буде зробити в лабораторній PT-ACL. Тут ми розглянемо лише ACL «Entering-DMZ». Приватна мережа

- 25. У цій лабораторній вам буде дано доволі просту політику безпеки. Відповідно до неї потрібно реалізувати фільтрування

- 26. Розглянемо ситуацію поближче… Чотири служби (за номерами портів), що пропонуються загалу в нашій (SomeCo) DMZ Чи

- 27. Як має виглядати правило для DNS? permit udp any ________ host ________ eq 53 Крім того,

- 28. Зробимо ще одне: захист від підміни IP для ACL «Leaving-SCo» Приватна мережа SomeCo Приватна мережа SomeCo

- 29. Приклад ACL (SomeCo.com) Політика безпеки передбачає запобігання підміні IP у вихідному трафіку. Як це зробити? Які

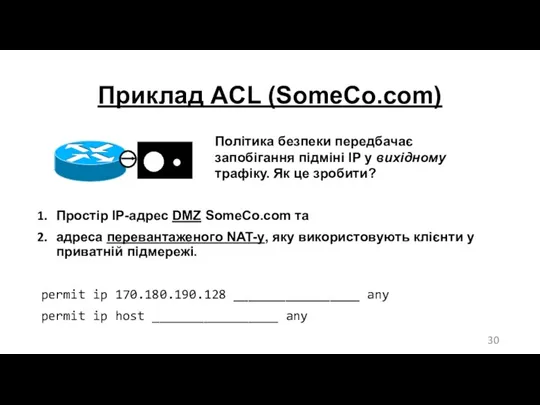

- 30. Приклад ACL (SomeCo.com) Політика безпеки передбачає запобігання підміні IP у вихідному трафіку. Як це зробити? Простір

- 31. Приклад ACL (SomeCo.com) В лабораторній PT-ACL цей ACL називається «Leaving-SCo» Більш докладний приклад того, як виглядатиме

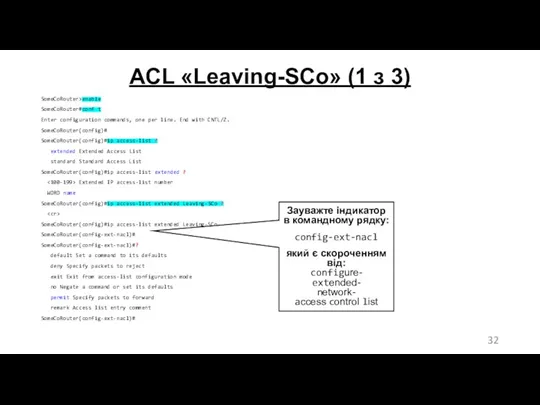

- 32. ACL «Leaving-SCo» (1 з 3) SomeCoRouter>enable SomeCoRouter#conf t Enter configuration commands, one per line. End with

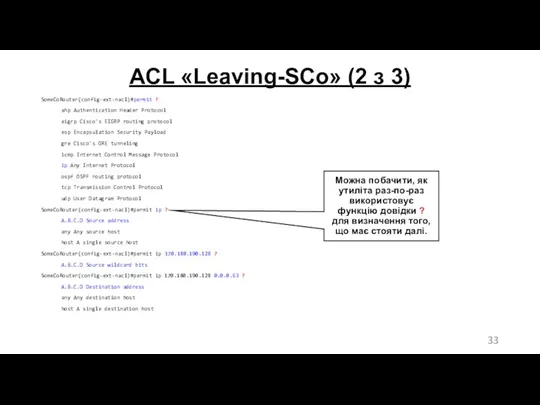

- 33. ACL «Leaving-SCo» (2 з 3) SomeCoRouter(config-ext-nacl)#permit ? ahp Authentication Header Protocol eigrp Cisco's EIGRP routing protocol

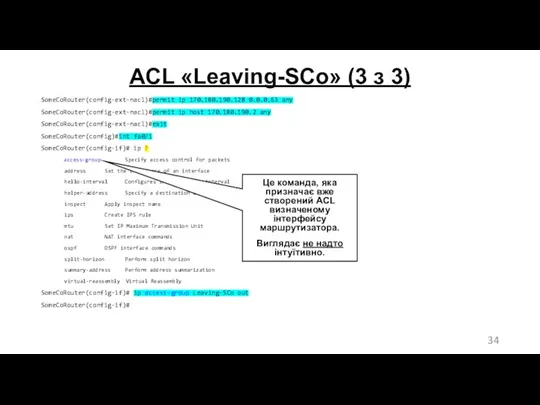

- 34. ACL «Leaving-SCo» (3 з 3) SomeCoRouter(config-ext-nacl)#permit ip 170.180.190.128 0.0.0.63 any SomeCoRouter(config-ext-nacl)#permit ip host 170.180.190.2 any SomeCoRouter(config-ext-nacl)#exit

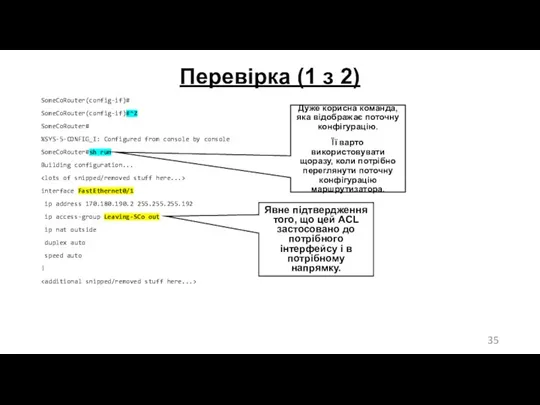

- 35. Перевірка (1 з 2) SomeCoRouter(config-if)# SomeCoRouter(config-if)#^Z SomeCoRouter# %SYS-5-CONFIG_I: Configured from console by console SomeCoRouter#sh run Building

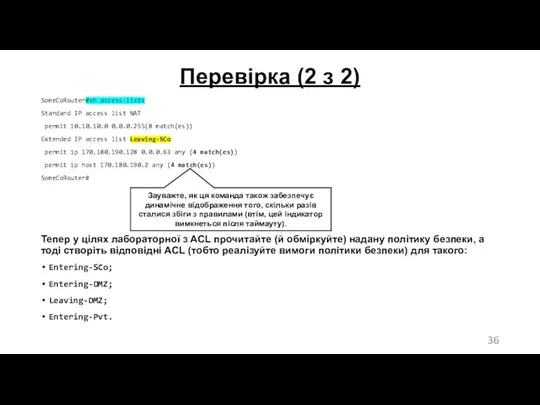

- 36. Перевірка (2 з 2) SomeCoRouter#sh access-lists Standard IP access list NAT permit 10.10.10.0 0.0.0.255(8 match(es)) Extended

- 37. Захист від підміни у вихідному трафіку Невелика примітка щодо відносно простої, але дуже корисної дії. Початковим

- 38. Захист від підміни у вихідному трафіку Провайдер або інтранет

- 39. Де проходить периметр? Інтернет Західний офіс Східний офіс Віддалені працівники Працівники в дорозі Локальний бездротовий доступ

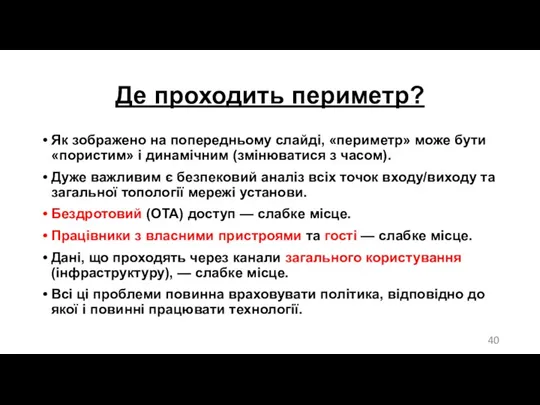

- 40. Де проходить периметр? Як зображено на попередньому слайді, «периметр» може бути «пористим» і динамічним (змінюватися з

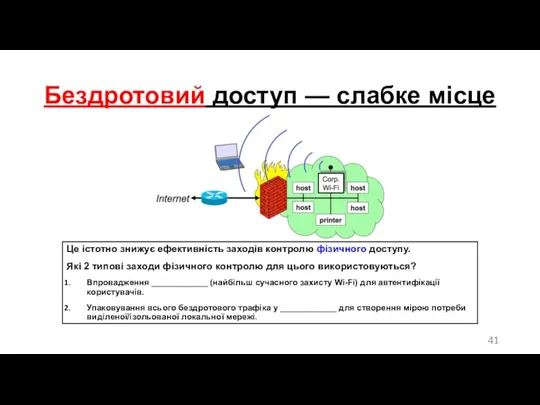

- 41. Бездротовий доступ — слабке місце Це істотно знижує ефективність заходів контролю фізичного доступу. Які 2 типові

- 42. Гість — слабке місце Ось де в нагоді стане ________________________. Можна прийняти кожного з мінімальним ризиком.

- 43. Працівники із власними пристроями — слабке місце Небезпеки: Користувачі можуть приносити шкідливі програми, які «підхопили», перебуваючи

- 44. Витяги з «Прийнятного плану мережі» НБА Версія 4.0 від грудня 2015 р.

- 45. Канали загального користування — слабке місце Західний офіс Щойно дані в русі виходять за фізичний (безпековий)

- 46. Варіанти DMZ Потреби організації часто зумовлюють створення кількох підмереж, які працюють із різними рівнями припустимого ризику.

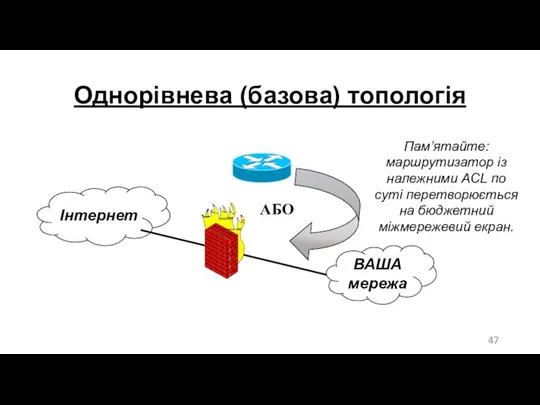

- 47. Однорівнева (базова) топологія Інтернет ВАША мережа Пам’ятайте: маршрутизатор із належними ACL по суті перетворюється на бюджетний

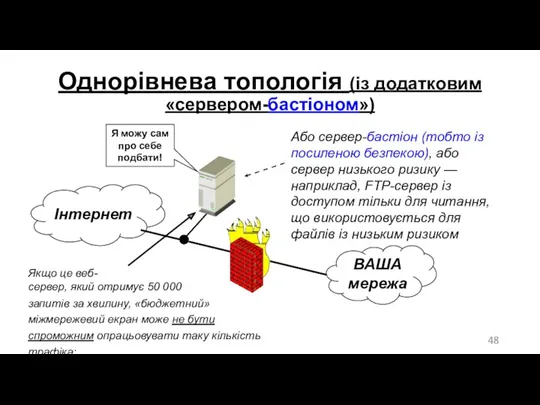

- 48. Однорівнева топологія (із додатковим «сервером-бастіоном») Інтернет ВАША мережа Або сервер-бастіон (тобто із посиленою безпекою), або сервер

- 49. DMZ Багаторівнева топологія (із DMZ) Корп. інтранет «Майстер» «Бластер» Інтернет Чудово, це звільнить додаткові процесорні цикли,

- 50. Концепція «Майстер-Бластер»

- 51. DMZ (публічні послуги) «3-інтерфейсна» DMZ ( ) Корп. інтранет (приватні системи) Інтернет Також відома як DMZ

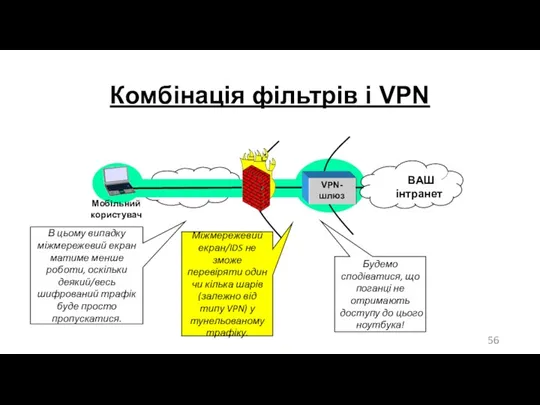

- 52. Комбінація фільтрів і VPN Комбінуючи ці дві технології безпеки, важливо враховувати наслідки цього для безпеки. Для

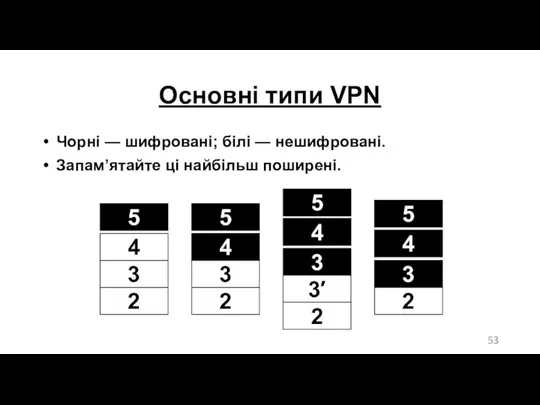

- 53. Основні типи VPN Чорні — шифровані; білі — нешифровані. Запам’ятайте ці найбільш поширені.

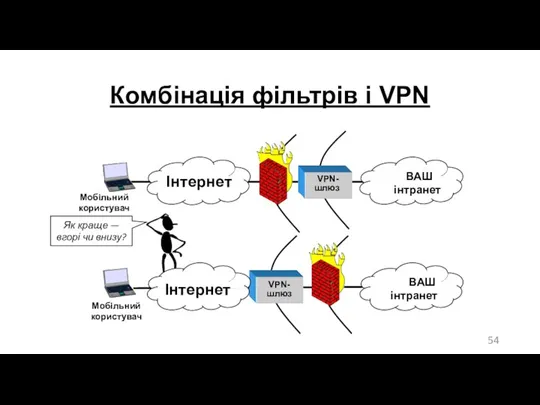

- 54. Комбінація фільтрів і VPN Як краще — вгорі чи внизу?

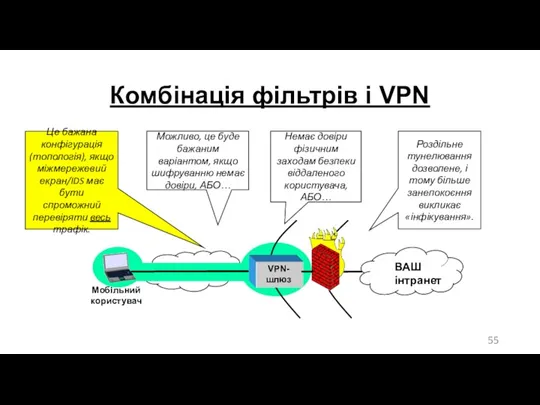

- 55. Комбінація фільтрів і VPN Це бажана конфігурація (топологія), якщо міжмережевий екран/IDS має бути спроможний перевіряти весь

- 56. Комбінація фільтрів і VPN В цьому випадку міжмережевий екран матиме менше роботи, оскільки деякий/весь шифрований трафік

- 57. Роздільне тунелювання Роздільне тунелювання означає, що віддалений/VPN-клієнт може ____________________ підтримувати VPN-тунель до своєї «домашньої» мережі та

- 58. Роздільне тунелювання (дозволене) Інтернет «Домашня» мережа Ці заморочки з безпекою не такі вже погані Мобільний користувач

- 59. Роздільне тунелювання (дозволене) Інтернет «Домашня» мережа Потрібно встановити цю нову версію XYZ Мобільний користувач Якийсь публічний

- 60. Роздільне тунелювання (дозволене) Інтернет «Домашня» мережа Упевнений, нічого поганого в тих шифрованих пакетах, які я пропускаю

- 61. Роздільне тунелювання (дозволене) Інтернет «Домашня» мережа Мобільний користувач Якийсь публічний сервер в Інтернеті

- 62. Роздільне тунелювання (дозволене) Інтернет «Домашня» мережа Мобільний користувач Якийсь публічний сервер в Інтернеті ЗАБЛОКОВАНО Тепер стає

- 63. Роздільне тунелювання (не дозволене) Інтернет «Домашня» мережа Мобільний користувач Якийсь публічний сервер в Інтернеті Інтернет здається

- 64. Роздільне тунелювання (не дозволене) Інтернет «Домашня» мережа Мобільний користувач Якийсь публічний сервер в Інтернеті Дідько… не

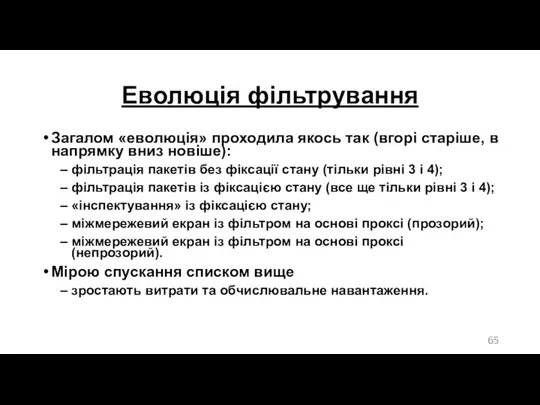

- 65. Еволюція фільтрування Загалом «еволюція» проходила якось так (вгорі старіше, в напрямку вниз новіше): фільтрація пакетів без

- 66. Фільтрація пакетів без фіксації стану Найпростіша форма фільтрації: немає потреби в зберіганні __________________, що створювало би

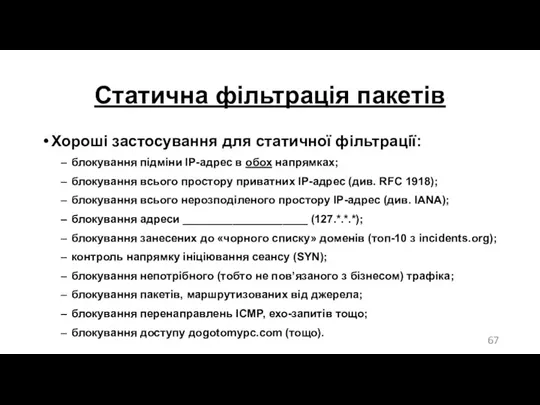

- 67. Статична фільтрація пакетів Хороші застосування для статичної фільтрації: блокування підміни IP-адрес в обох напрямках; блокування всього

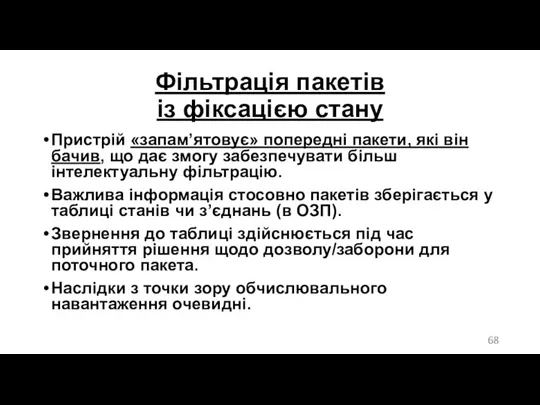

- 68. Фільтрація пакетів із фіксацією стану Пристрій «запам’ятовує» попередні пакети, які він бачив, що дає змогу забезпечувати

- 69. Інспектування Фільтрація без фіксації стану (концепція) Зверніть увагу на кілька різних «розмов» (пар сокетів),що проходять через

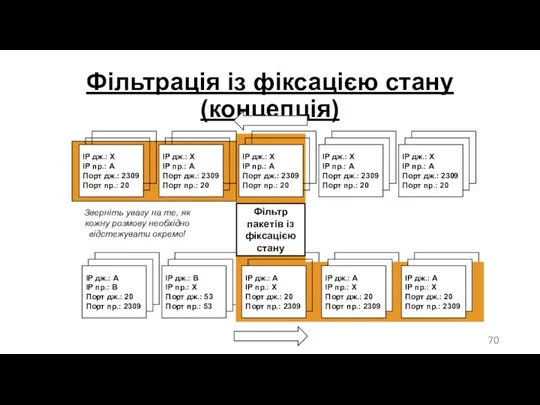

- 70. Фільтрація із фіксацією стану (концепція) Зверніть увагу на те, як кожну розмову необхідно відстежувати окремо!

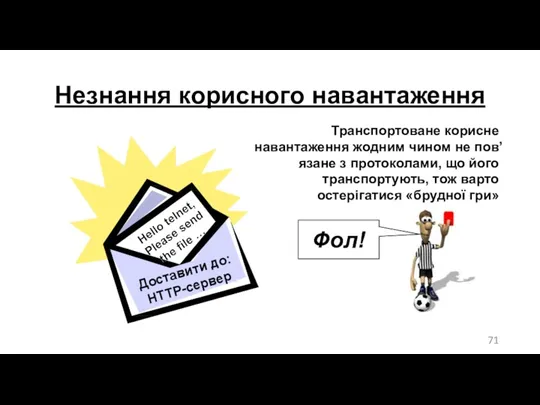

- 71. Незнання корисного навантаження Доставити до: HTTP-сервер Фол! Транспортоване корисне навантаження жодним чином не пов’язане з протоколами,

- 72. Інспектування із фіксацією стану Інспектування із фіксацією стану означає, що фільтрувальний пристрій дивиться «глибше» в пакет,

- 73. Інспектування із фіксацією стану FTP і його унікальна схильність створювати «подвійні сеанси» представляє простий приклад для

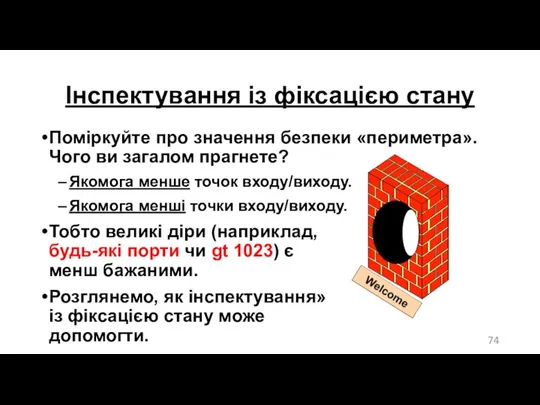

- 74. Інспектування із фіксацією стану Поміркуйте про значення безпеки «периметра». Чого ви загалом прагнете? Якомога менше точок

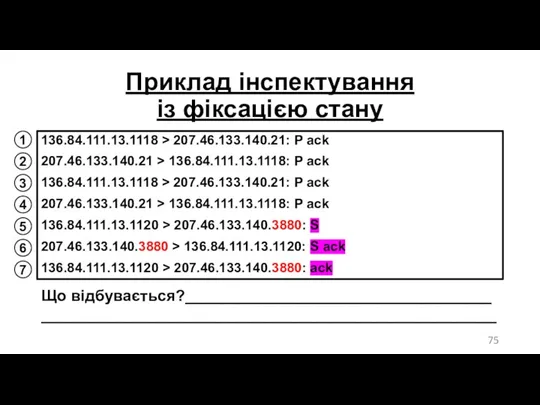

- 75. Приклад інспектування із фіксацією стану 136.84.111.13.1118 > 207.46.133.140.21: P ack 207.46.133.140.21 > 136.84.111.13.1118: P ack 136.84.111.13.1118

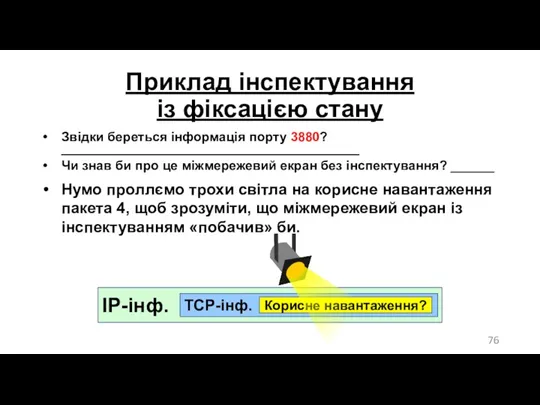

- 76. Приклад інспектування із фіксацією стану Звідки береться інформація порту 3880? _________________________________________ Чи знав би про це

- 77. Приклад інспектування із фіксацією стану Джерело: 207.46.133.140 (207.46.133.140) Призначення: 127.84.111.13 (127.84.111.13) Порт джерела: 21 (21) Порт

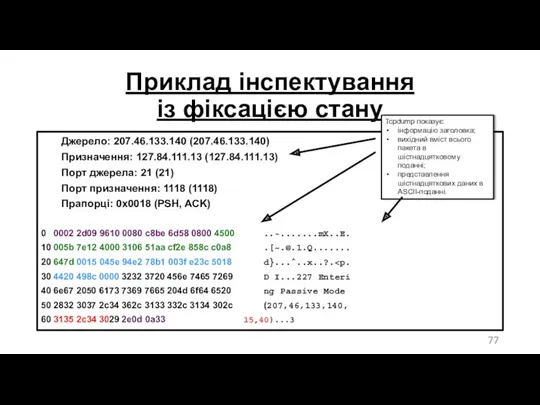

- 78. Приклад інспектування із фіксацією стану Запам’ятайте формат видачі IP-адреси та порту для FTP-трансакції: X,X,X,X,P1,P0, де: X.X.X.X

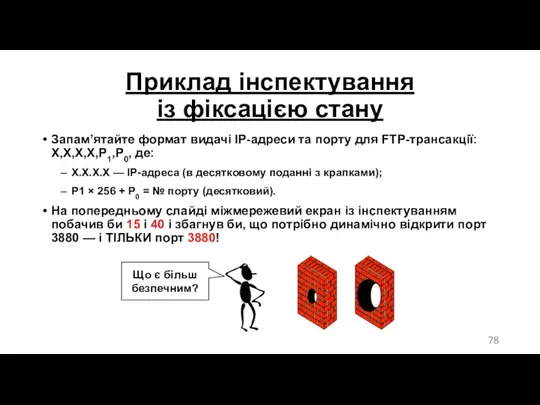

- 79. Проксі-фільтри Називаються проксі-серверами, проксі-шлюзами та (іноді) серверами пересилки. По суті це інспектування із фіксацією стану —

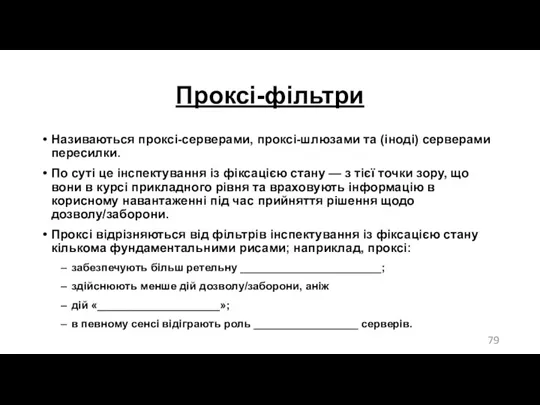

- 80. Прозорість Прозорість (або її відсутність) з точки зору клієнта під захистом: Прозорий проксі: клієнт не потребує

- 81. Прозорий шлюз Такий варіант реалізації часто називають «__________ на дроті» Проксі-шлюз працює в прозорому режимі Чи

- 82. Непрозорий Непрозорий проксі, вочевидь, набагато складніше налаштувати, але він забезпечить набагато вищу захищеність, наприклад: клієнтам більше

- 83. Проксі як ізолятор Чи він прозорий, чи непрозорий? _____________. Адреса мого поштового сервера E.F.G.H Здається, в

- 84. Проксі як «жертовний» сервер Хе-хе… погляньте, як я зараз обвалю поштовий сервер Кому насправді буде погано?

- 85. Кінець

- 86. access-list 121 deny ip 64.24.14.0 0.0.0.255 any access-list 121 permit tcp any any eq 22 access-list

- 87. Пояснення/мета правил Дозволяти вихідні _____-сеанси в напрямку Інтернету; дозволяти _____-запити в напрямку Інтернету; дозволяти _____ в

- 89. Скачать презентацию

Урок в 7 классе по теме: Работа в программе Microsoft Excel

Урок в 7 классе по теме: Работа в программе Microsoft Excel Программирование в среде Matlab

Программирование в среде Matlab Построение модели систем защиты от угроз нарушения целостности

Построение модели систем защиты от угроз нарушения целостности Объектно-ориентированное программирование на алгоритмическом языке С++

Объектно-ориентированное программирование на алгоритмическом языке С++ Предмет и задачи программной инженерии. Критерии качества программного продукта и процесса разработки. (Лекция 1)

Предмет и задачи программной инженерии. Критерии качества программного продукта и процесса разработки. (Лекция 1) Инновационные решения для вашего бизнеса. Миссия компании

Инновационные решения для вашего бизнеса. Миссия компании Основы электротехники. Платформа Arduino

Основы электротехники. Платформа Arduino Функциональное тестирование

Функциональное тестирование Программное обеспечение как доверительный товар

Программное обеспечение как доверительный товар Ввод и редактирование документа. Ввод текста

Ввод и редактирование документа. Ввод текста Аппаратное обеспечение компьютера

Аппаратное обеспечение компьютера Глобальная компьютерная сеть Интернет

Глобальная компьютерная сеть Интернет Центры обработки данных как средство реализации информационных систем. Лекция 12

Центры обработки данных как средство реализации информационных систем. Лекция 12 компьютернные курсы Диск

компьютернные курсы Диск Использование инновационных технологий на основе дидактической реконструкции материала

Использование инновационных технологий на основе дидактической реконструкции материала Облачный сервис 1С:Предприятие 8 через Интернет (1сfresh.com)

Облачный сервис 1С:Предприятие 8 через Интернет (1сfresh.com) Отладка простейшей программы в Microsoft Visual Studio 2008

Отладка простейшей программы в Microsoft Visual Studio 2008 Лабораторная работа №5. Основы DipTrace: Подготовка платы к трассировке

Лабораторная работа №5. Основы DipTrace: Подготовка платы к трассировке Работа с экспозицией и контрастом. Слои и маски, режимы наложения слоев в Photoshop

Работа с экспозицией и контрастом. Слои и маски, режимы наложения слоев в Photoshop Цифровая ипотека. Руководство для создания заявки на ипотечный кредит

Цифровая ипотека. Руководство для создания заявки на ипотечный кредит Цифровой двойник производства: быстро, наглядно, эффективно

Цифровой двойник производства: быстро, наглядно, эффективно Списки на web-страницах

Списки на web-страницах Локальды компьютерлік желілер. Локальды желілердің түрлері

Локальды компьютерлік желілер. Локальды желілердің түрлері Динамическое программирование. Лекция 20

Динамическое программирование. Лекция 20 Поисковые системы

Поисковые системы Информационная безопасность. Правовое обеспечение защиты информации

Информационная безопасность. Правовое обеспечение защиты информации Power point project title

Power point project title История латинской раскладки клавиатуры Qwerty

История латинской раскладки клавиатуры Qwerty