Sensybilizacja pracowników: Szkolenie pracowników powinno zaczynać się od podstaw, a mianowicie

od zrozumienia przez nich znaczenia bezpieczeństwa informacji. Pracownicy powinni zdawać sobie sprawę z potencjalnych zagrożeń i skutków, jakie mogą wyniknąć z naruszenia bezpieczeństwa.

Polityki i procedury: Pracownicy powinni być zapoznani z politykami i procedurami dotyczącymi bezpieczeństwa informacji obowiązującymi w organizacji. To obejmuje zasady korzystania z systemów, zarządzania hasłami, przechowywania danych oraz zgłaszania incydentów bezpieczeństwa.

Szkolenia w zakresie phishingu: Szkolenia na temat phishingu są istotne, ponieważ phishing jest jednym z najczęstszych sposobów ataków. Pracownicy powinni być w stanie rozpoznać podejrzane e-maile i strony internetowe oraz wiedzieć, jak na nie reagować.

Szkolenia w zakresie zarządzania hasłami: Pracownicy powinni być informowani o zasadach tworzenia silnych haseł i regularnej ich zmiany.

Szkolenia w zakresie zarządzania urządzeniami mobilnymi: Jeśli pracownicy korzystają z urządzeń mobilnych w celach służbowych, powinni być szkoleni w zakresie bezpiecznego korzystania z tych urządzeń i instalowania aplikacji tylko z wiarygodnych źródeł.

Szkolenia pracowników

E-publishing versus paper publishing

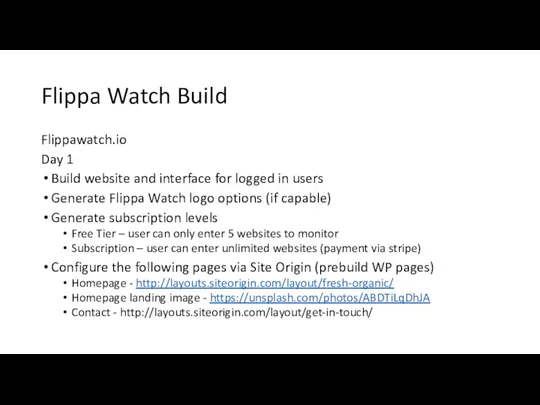

E-publishing versus paper publishing Flippa. Watch build

Flippa. Watch build Единое ПО диспетчерского управления и сбора данных Systeme Platform

Единое ПО диспетчерского управления и сбора данных Systeme Platform ООП в PHP. Расширенное изучение

ООП в PHP. Расширенное изучение Кодирование информации. (5 класс)

Кодирование информации. (5 класс) Курс ЧПУ. Современные тенденции совершенствования обработки на станках с ЧПУ

Курс ЧПУ. Современные тенденции совершенствования обработки на станках с ЧПУ Логические универсальные действия

Логические универсальные действия Типовые средства защиты информации и особенности их эксплуатации. Лекция № 7

Типовые средства защиты информации и особенности их эксплуатации. Лекция № 7 История развития вычислительной техники

История развития вычислительной техники Data Mining - добыча данных, извлечение информации

Data Mining - добыча данных, извлечение информации Системы управления базами данных

Системы управления базами данных Разработка системы обеспечения безопасности данных корпоративной сети организации

Разработка системы обеспечения безопасности данных корпоративной сети организации практична робота

практична робота Информационная безопасность. Вредоносные программы. Вирусы и антивирусы

Информационная безопасность. Вредоносные программы. Вирусы и антивирусы Запуск и эксплуатация веб-проектов

Запуск и эксплуатация веб-проектов Организация вычислений в электронных таблицах

Организация вычислений в электронных таблицах Веб-интерфейс информационной системы обеспечения деятельности ООО Русский лес

Веб-интерфейс информационной системы обеспечения деятельности ООО Русский лес Информационные системы как средство реализации информационных технологий. Определения. Стандарты

Информационные системы как средство реализации информационных технологий. Определения. Стандарты Основні поняття теорії паралельного програмування. Лекція №6

Основні поняття теорії паралельного програмування. Лекція №6 Компьютерные сети. Интернет. Коммуникационные технологии

Компьютерные сети. Интернет. Коммуникационные технологии Рекламные пакеты Турбопромо

Рекламные пакеты Турбопромо Текстовые данные. Символьный тип данных. Строковый тип данных

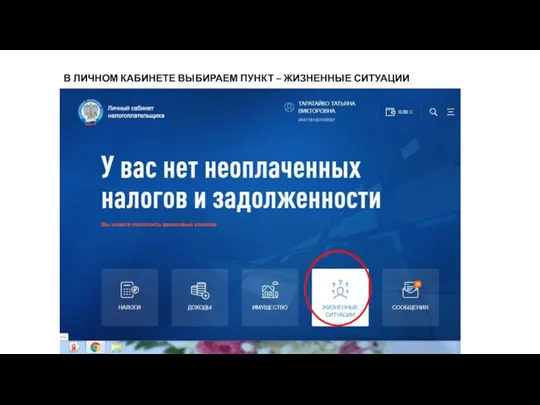

Текстовые данные. Символьный тип данных. Строковый тип данных Подать декларацию 3-НДФЛ

Подать декларацию 3-НДФЛ Процессы и потоки

Процессы и потоки Computer graphics

Computer graphics Класифікація та загальна характеристика програмного забезпечення

Класифікація та загальна характеристика програмного забезпечення Презентация к уроку Файлы и файловая система

Презентация к уроку Файлы и файловая система Условный оператор

Условный оператор