Содержание

- 2. Библиотека ОмГТУ представляет книги и другие материалы по теме: «Информационная безопасность»

- 3. Информационная безопасность — защита конфиденциальности, целостности и доступности информации

- 4. Информационная безопасность - важная сфера политики государства. Позиция России по поводу ее обеспечения в разных областях

- 5. Законы Российской Федерации, связанные с защитой информации и обеспечением конфиденциальности государственной тайны, служебной или персональной информации

- 6. ГОСТ Р 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования ГОСТ

- 7. В представленных на следующем слайде изданиях раскрываются понятия информации, информационного права и информационных правоотношений в современном

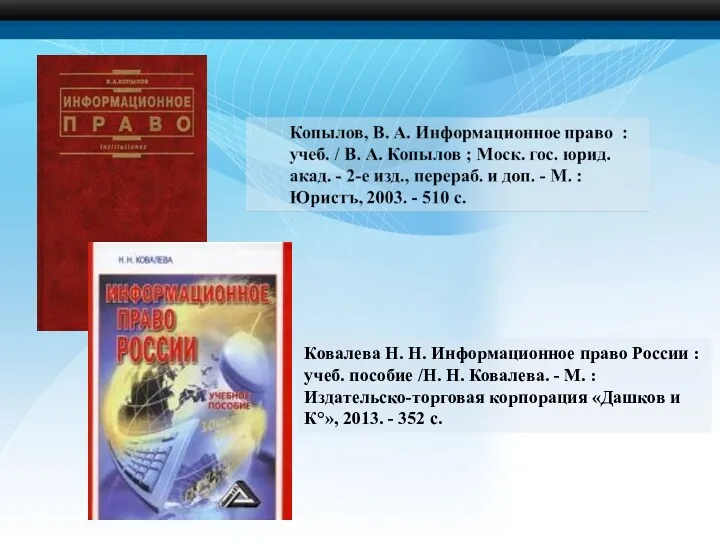

- 8. Ковалева Н. Н. Информационное право России : учеб. пособие /Н. Н. Ковалева. - М. : Издательско-торговая

- 9. На выставке представлена литература и другой материал по следующим темам: Информация и информационная безопасность. Основные составляющие

- 10. Учебное пособие будет полезно разработчикам и пользователям комплексных систем обеспечения информационной безопасности. Анализируются различные подходы к

- 11. В книге представлены основные положения, понятия и определения обеспечения информационной безопасности деятельности общества, его различных структурных

- 12. Подробно рассматриваются концептуальные подходы к обеспечению информационной безопасности в открытых системах и вопросы разработки политики безопасности.

- 13. Основное внимание уделено новым направлениям криптографии, связанным с обеспечением конфиденциальности взаимодействий пользователей компьютеров и компьютерных сетей.

- 14. Монография В первую очередь предназначена для исследователей и специалистов, работающих в области защиты информации, однако будет

- 15. Рассматриваются основы технологии инфраструктур открытых ключей. Даются базовые определения. Анализируются основные подходы к реализации инфраструктур открытых

- 16. Книга предназначена для системных администраторов и пользователей малых и средних сетей, осуществляющих защиту корпоративных ресурсов. Здесь

- 17. В данной книге освещаются актуальные вопросы защиты информации при создании и использовании распределенных корпоративных информационных систем

- 18. Впервые предложены методологические основы формирования защищенного единого информационного пространства (ЕИП) зоны обслуживания пользователей автоматизированных систем комплексного

- 19. В книге на основе анализа имеющейся зарубежной и отечественной открытой литературы предпринята попытка провести классификацию информационного

- 20. Для поиска необходимой литературы Вы можете использовать ИНФОРМАЦИОННЫЕ РЕСУРСЫ: библиографические и полнотекстовые базы данных, легитимно приобретенные

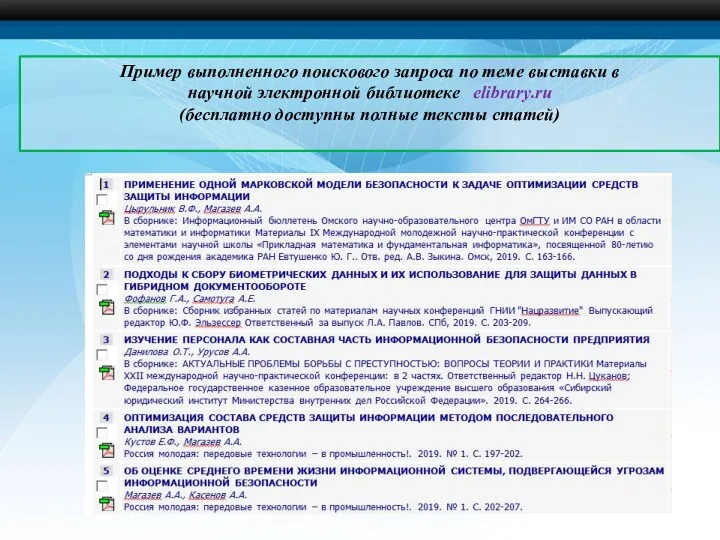

- 21. Пример выполненного поискового запроса по теме выставки в научной электронной библиотеке elibrary.ru (бесплатно доступны полные тексты

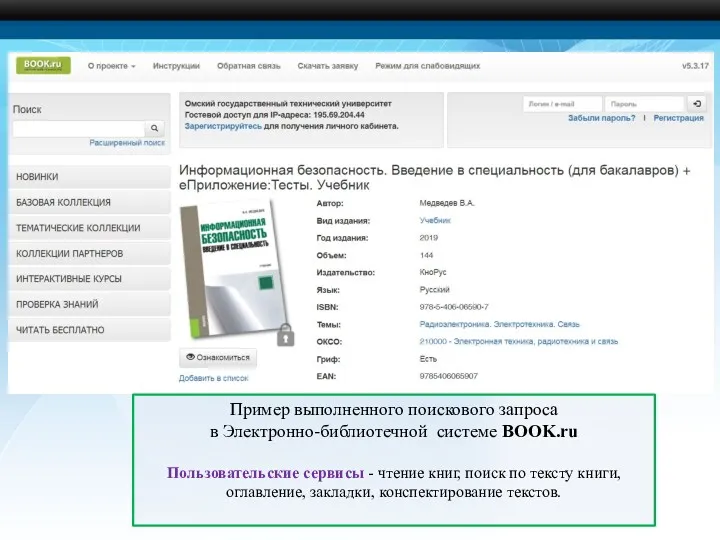

- 22. Пример выполненного поискового запроса в Электронно-библиотечной системе BOOK.ru Пользовательские сервисы - чтение книг, поиск по тексту

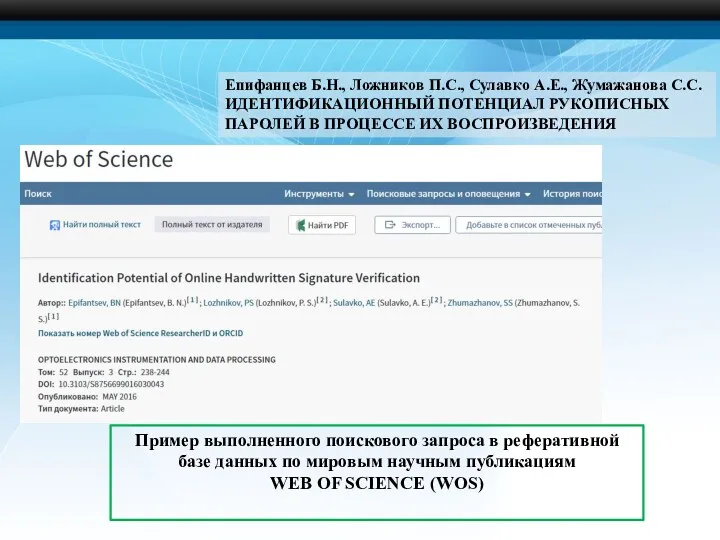

- 23. Пример выполненного поискового запроса в реферативной базе данных по мировым научным публикациям WEB OF SCIENCE (WOS)

- 24. Литературу по теме см. в электронном каталоге библиотеки. Разделы ЭК: УДК 681.3; 004.4; каф. 44, 57

- 25. Мы надеемся, что издания, предложенные вашему вниманию, будут полезны всем интересующимся проблемами информационной безопасности. Ждем Вас

- 27. Скачать презентацию

Вводная презентация проекта Сердце - пламенный мотор

Вводная презентация проекта Сердце - пламенный мотор ВКР: Разработка веб сайта учебного центра

ВКР: Разработка веб сайта учебного центра Применение Matlab для обработки данных, полученных от детекторов космических излучений

Применение Matlab для обработки данных, полученных от детекторов космических излучений Всемирная паутина

Всемирная паутина Игра Сетикет (1)

Игра Сетикет (1) Моделирование и анализ бизнес-процессов

Моделирование и анализ бизнес-процессов Влияние интернета на подростка и формирование его личности

Влияние интернета на подростка и формирование его личности Сетевая инфраструктура Azure

Сетевая инфраструктура Azure Динамические структуры данных (язык Си). Тема 6. Деревья

Динамические структуры данных (язык Си). Тема 6. Деревья Построение запросов в СУБД Access

Построение запросов в СУБД Access Рабочий стол. Значки и ярлыки объектов. Панель задач

Рабочий стол. Значки и ярлыки объектов. Панель задач Trinculo SlidesCarnival

Trinculo SlidesCarnival Презентация WORD Пункты меню Окно, Вид. Шрифты. Панель инструментов Стандартная

Презентация WORD Пункты меню Окно, Вид. Шрифты. Панель инструментов Стандартная Программное обеспечение

Программное обеспечение Короткая подпись на основе задачи Диффи-Хеллмана

Короткая подпись на основе задачи Диффи-Хеллмана Архитектура Internet

Архитектура Internet Microsoft® Office Excel® 2007. Что изменилось и почему?

Microsoft® Office Excel® 2007. Что изменилось и почему? Венгерские кроссворды на уроках информатики

Венгерские кроссворды на уроках информатики Estonian example of integration e-government services

Estonian example of integration e-government services Обобщающий урок информатики в 5 классе по теме Компьютерная графика

Обобщающий урок информатики в 5 классе по теме Компьютерная графика Өтілген материалдарды қайталау

Өтілген материалдарды қайталау Расширенные возможности языка SQL Иерархические и рекурсивные запросы

Расширенные возможности языка SQL Иерархические и рекурсивные запросы Вебинар 1

Вебинар 1 Настройка и подключение локальной сети

Настройка и подключение локальной сети Легенды программирования

Легенды программирования СКБ Контур – федеральный разработчик программ для бизнеса

СКБ Контур – федеральный разработчик программ для бизнеса Программирование для детей. Академия Гениев

Программирование для детей. Академия Гениев Перевод чисел в системе счисления с основанием 2, 8, 16

Перевод чисел в системе счисления с основанием 2, 8, 16