Содержание

- 2. Введение Короткая подпись необходима в системах с ограниченными ресурсами по времени, энергопотреблению, пропускной способностью или если

- 3. Схемы короткой подписи Обычно схема электронной подписи состоит их трёх этапов: 1. Gen, который берёт на

- 4. Схемы короткой подписи В настоящее время ведётся большое количество работ по улучшению производительности криптографических алгоритмов путём

- 5. Схемы короткой подписи Пусть G1 и G2 – циклические аддитивные группы порядка q. G3 - циклическая

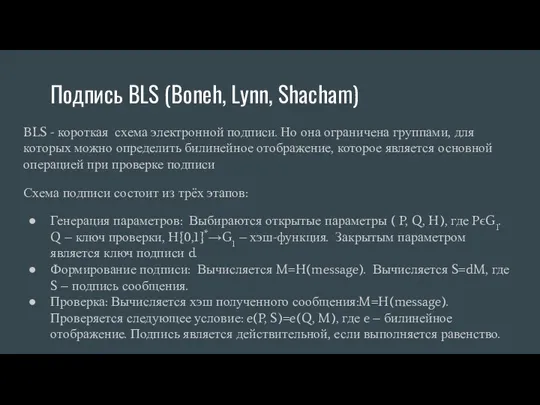

- 6. Подпись BLS (Boneh, Lynn, Shacham) BLS - короткая схема электронной подписи. Но она ограничена группами, для

- 7. Подпись BLS (Boneh, Lynn, Shacham) Основной проблемой данной подписи является то, что она использует специальные хэш-функции.

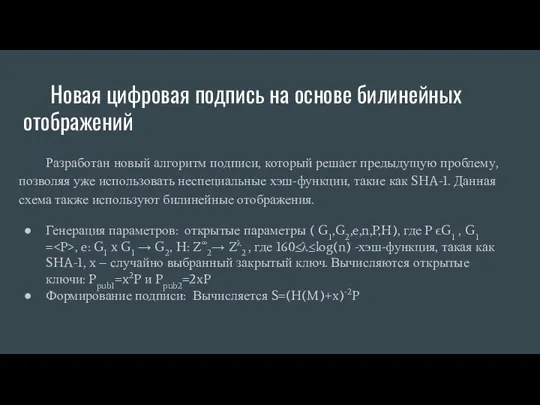

- 8. Новая цифровая подпись на основе билинейных отображений Разработан новый алгоритм подписи, который решает предыдущую проблему, позволяя

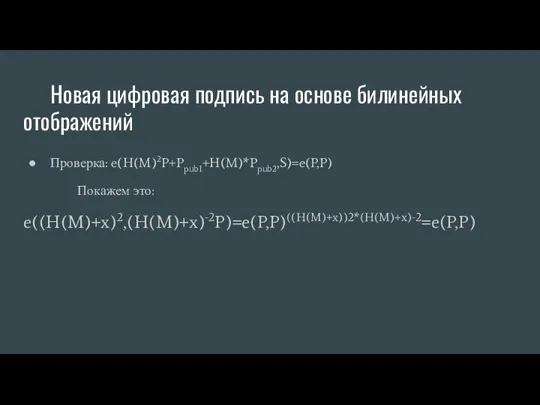

- 9. Новая цифровая подпись на основе билинейных отображений Проверка: e(H(M)2P+Ppub1+H(M)*Ppub2,S)=e(P,P) Покажем это: e((H(M)+x)2,(H(M)+x)-2P)=e(P,P)((H(M)+x))2*(H(M)+x)-2=e(P,P)

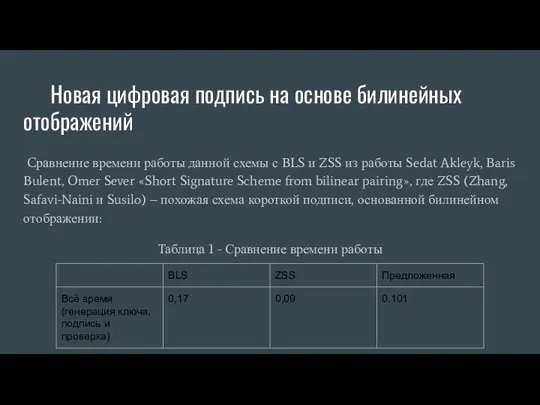

- 10. Новая цифровая подпись на основе билинейных отображений Cравнение времени работы данной схемы с BLS и ZSS

- 11. Подпись Nyberg-Rueppel Известно множество стандартных конструкций подписей, которые используют функции, которые иногда требуют значительных вычислительных затрат,

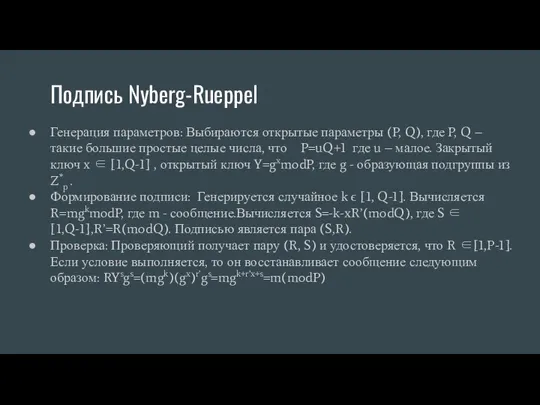

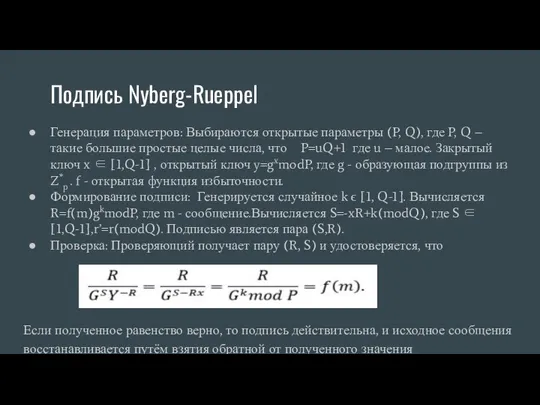

- 12. Подпись Nyberg-Rueppel Генерация параметров: Выбираются открытые параметры (P, Q), где P, Q – такие большие простые

- 13. Подпись Nyberg-Rueppel Очевидно, что данная версия схема подписи уязвима к тому, что можно подобрать пару (R,

- 14. Подпись Nyberg-Rueppel Генерация параметров: Выбираются открытые параметры (P, Q), где P, Q – такие большие простые

- 15. Подпись Nyberg-Rueppel Таким образом, применение схемы осуществляется без использования хеш-функций, позволяет восстанавливать исходные сообщения, имеет более

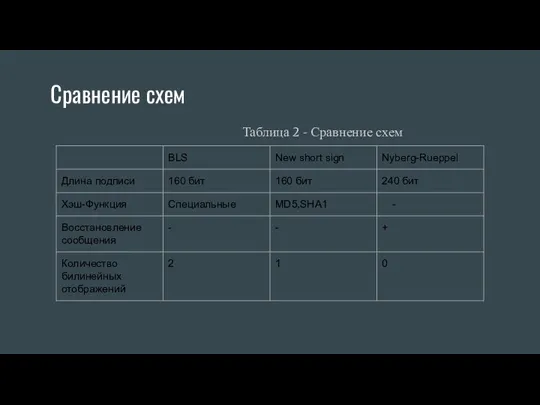

- 16. Сравнение схем Таблица 2 - Сравнение схем

- 18. Скачать презентацию

Система команд микропроцессора Intel 80x86. (Тема 4)

Система команд микропроцессора Intel 80x86. (Тема 4) Безопасный Интернет

Безопасный Интернет Производственная практика. ADO.NET и COM при работе с MS ACCESS и MS EXCEL в десктопном приложении

Производственная практика. ADO.NET и COM при работе с MS ACCESS и MS EXCEL в десктопном приложении Хэш-функции. Лекция 12

Хэш-функции. Лекция 12 Характеристика программы GRAFIS, основные правила

Характеристика программы GRAFIS, основные правила Моделирование. Системный подход в моделировании

Моделирование. Системный подход в моделировании Создание сайта

Создание сайта Защищенные мультисервисные телекоммуникационные системы

Защищенные мультисервисные телекоммуникационные системы Безопасный Интернет

Безопасный Интернет Microsoft Word

Microsoft Word Разработка кода программного продукта на уровне модуля. Тема 2

Разработка кода программного продукта на уровне модуля. Тема 2 Ехсеl. Компьютерные технологи обработки табличных данных

Ехсеl. Компьютерные технологи обработки табличных данных Компьютерная графика и анимация. Многослойные изображения. Каналы. Иллюстрации для веб-сайтов

Компьютерная графика и анимация. Многослойные изображения. Каналы. Иллюстрации для веб-сайтов Основные понятия ОС

Основные понятия ОС Потоки и файлы

Потоки и файлы Создание Web-сайта. Коммуникационные технологии

Создание Web-сайта. Коммуникационные технологии Электронный тест по теме Информация

Электронный тест по теме Информация Информационные системы

Информационные системы Программирование на языке PL/SQL. Часть 1. Введение в Oracle PL/SQL

Программирование на языке PL/SQL. Часть 1. Введение в Oracle PL/SQL Табличные базы данных

Табличные базы данных Средства информационных и коммуникационных технологий как инструмент оценивания образовательных результатов

Средства информационных и коммуникационных технологий как инструмент оценивания образовательных результатов Обеспечение информационной безопасности посредством управления usb портами

Обеспечение информационной безопасности посредством управления usb портами Построение треугольника по двум сторонам и углу между ними в системе компьютерного черчения КОМПАС

Построение треугольника по двум сторонам и углу между ними в системе компьютерного черчения КОМПАС Компьютерные сети. История развития, разновидности, модель OSI, стандартизация и основные протоколы

Компьютерные сети. История развития, разновидности, модель OSI, стандартизация и основные протоколы Неуправляемое движение объектов

Неуправляемое движение объектов Пошаговое создание мнемосхемы проекта

Пошаговое создание мнемосхемы проекта Chapter 3. Transport Layer

Chapter 3. Transport Layer Data snap RAD studio communication

Data snap RAD studio communication