Содержание

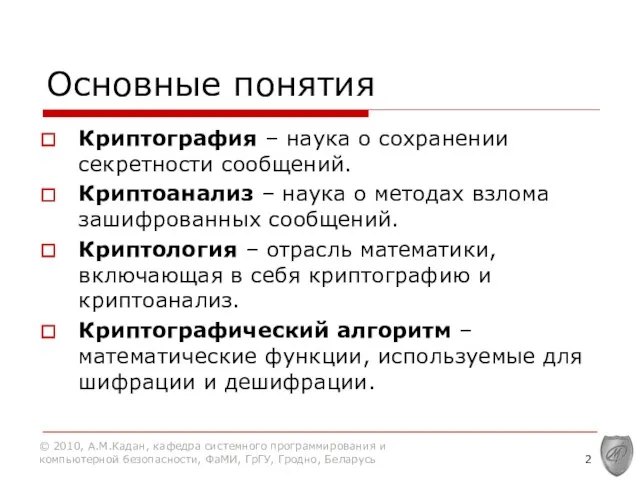

- 2. Основные понятия Криптография – наука о сохранении секретности сообщений. Криптоанализ – наука о методах взлома зашифрованных

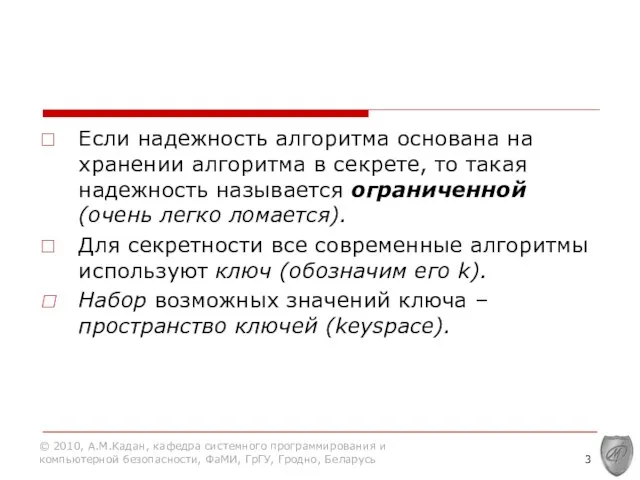

- 3. Если надежность алгоритма основана на хранении алгоритма в секрете, то такая надежность называется ограниченной (очень легко

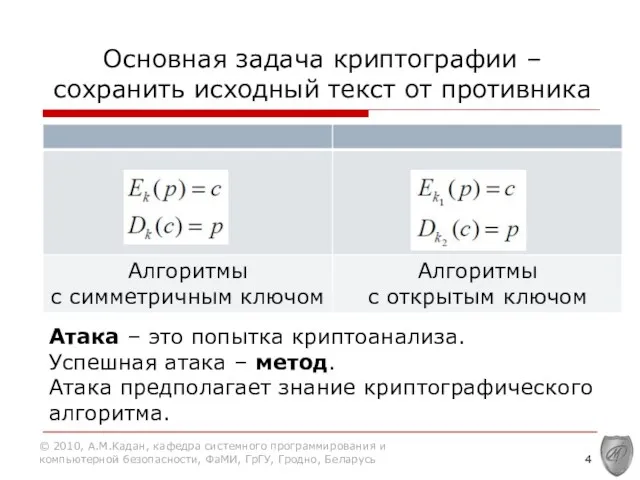

- 4. Основная задача криптографии – сохранить исходный текст от противника Атака – это попытка криптоанализа. Успешная атака

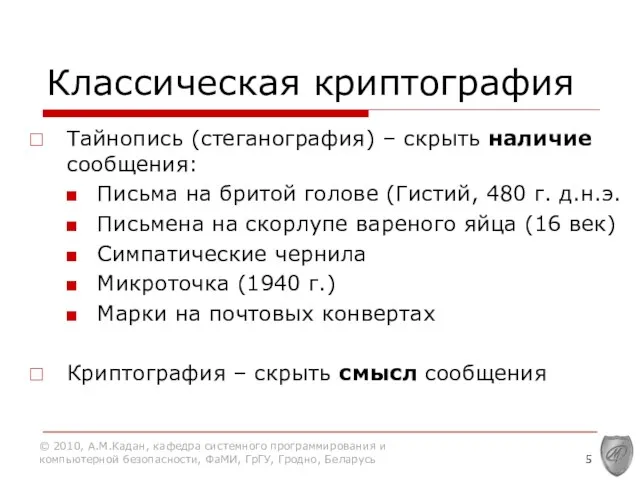

- 5. Классическая криптография Тайнопись (стеганография) – скрыть наличие сообщения: Письма на бритой голове (Гистий, 480 г. д.н.э.

- 6. Шифры замены: одни буквы заменяются другими и Шифры перестановки: меняется порядок букв © 2010, А.М.Кадан, кафедра

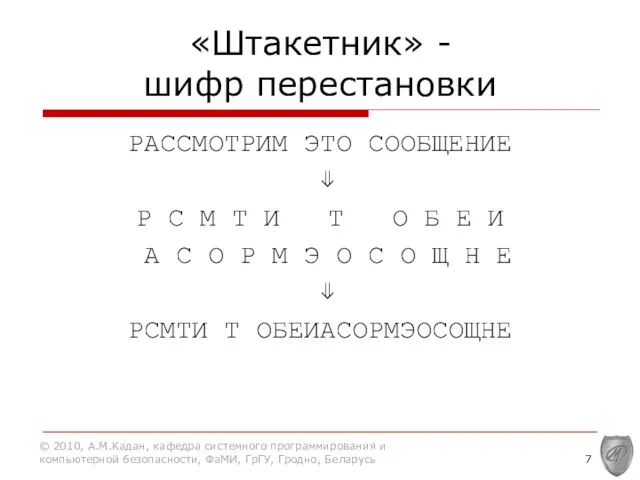

- 7. «Штакетник» - шифр перестановки РАССМОТРИМ ЭТО СООБЩЕНИЕ ⇓ Р С М Т И Т О Б

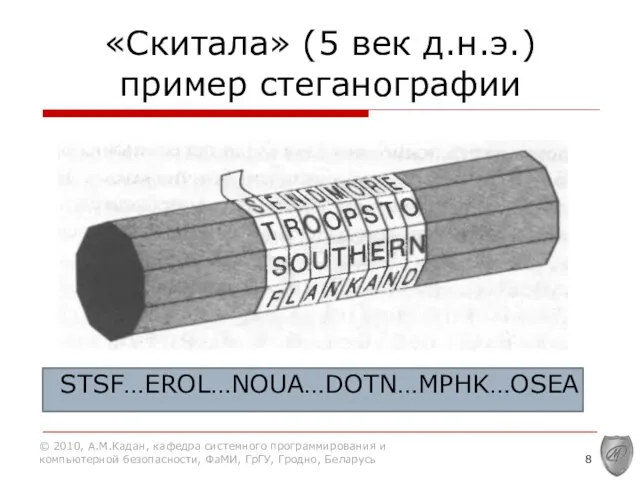

- 8. «Скитала» (5 век д.н.э.) пример стеганографии STSF…EROL…NOUA…DOTN…MPHK…OSEA © 2010, А.М.Кадан, кафедра системного программирования и компьютерной безопасности,

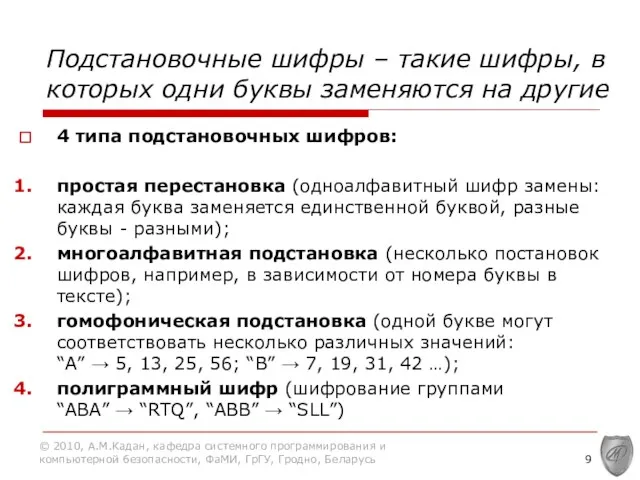

- 9. Подстановочные шифры – такие шифры, в которых одни буквы заменяются на другие 4 типа подстановочных шифров:

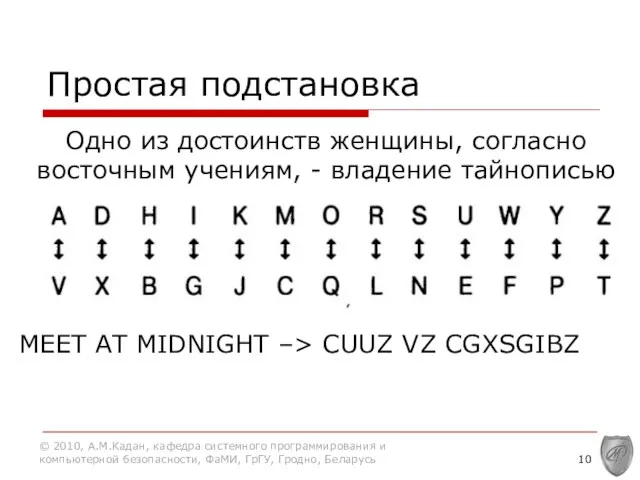

- 10. Простая подстановка Одно из достоинств женщины, согласно восточным учениям, - владение тайнописью MEET AT MIDNIGHT –>

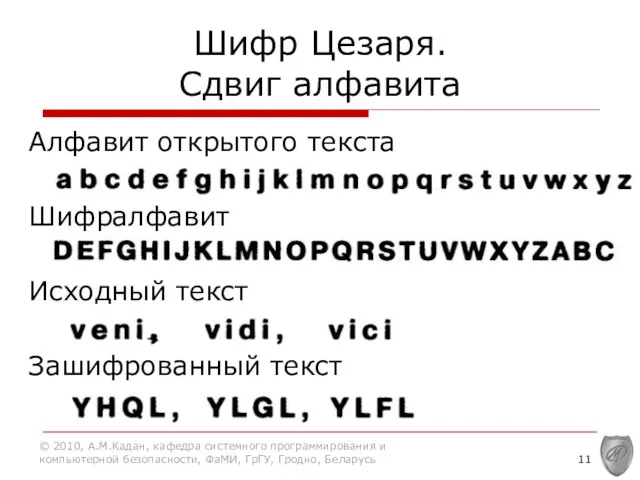

- 11. Шифр Цезаря. Сдвиг алфавита Алфавит открытого текста Шифралфавит Исходный текст Зашифрованный текст © 2010, А.М.Кадан, кафедра

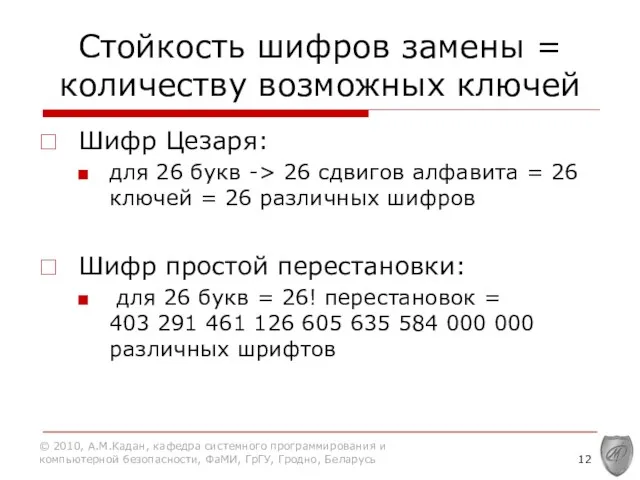

- 12. Стойкость шифров замены = количеству возможных ключей Шифр Цезаря: для 26 букв -> 26 сдвигов алфавита

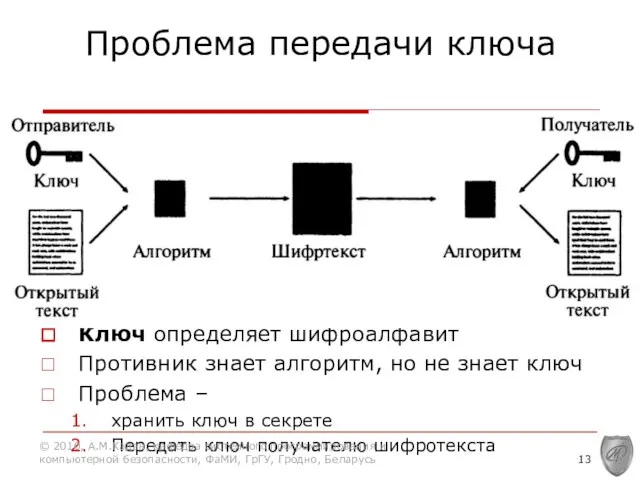

- 13. Проблема передачи ключа Ключ определяет шифроалфавит Противник знает алгоритм, но не знает ключ Проблема – хранить

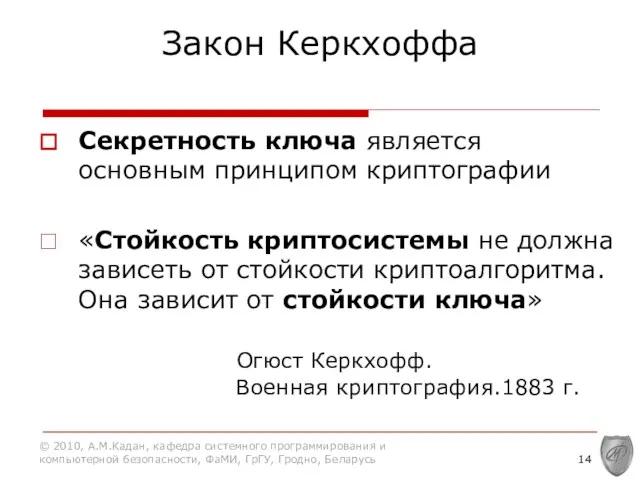

- 14. Закон Керкхоффа Секретность ключа является основным принципом криптографии «Стойкость криптосистемы не должна зависеть от стойкости криптоалгоритма.

- 15. Ключ должен держаться в секрете Должен быть широкий выбор ключей Как передавать ключ? © 2010, А.М.Кадан,

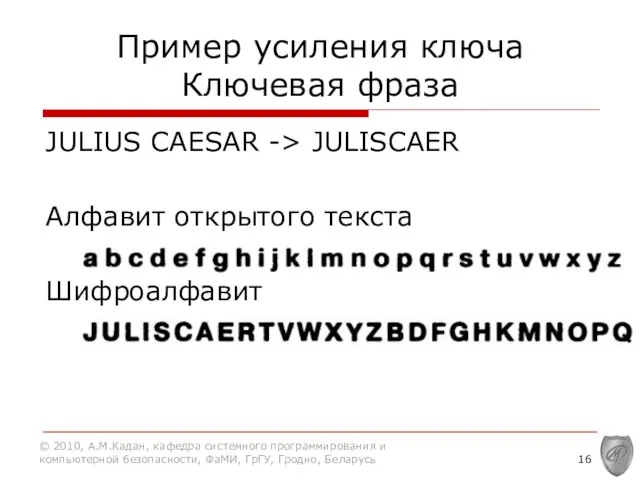

- 16. Пример усиления ключа Ключевая фраза JULIUS CAESAR -> JULISCAER Алфавит открытого текста Шифроалфавит © 2010, А.М.Кадан,

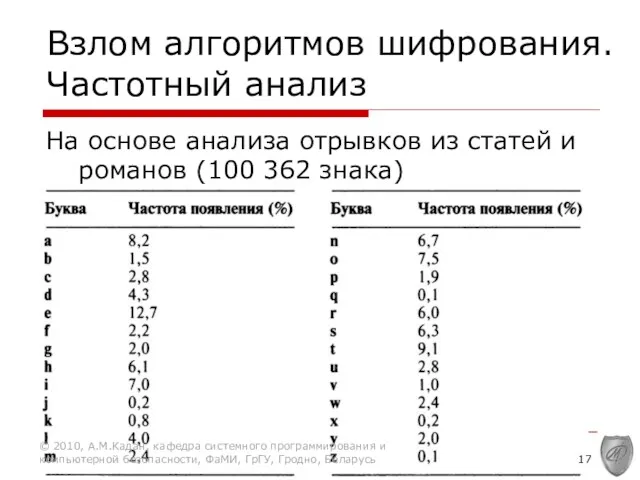

- 17. Взлом алгоритмов шифрования. Частотный анализ На основе анализа отрывков из статей и романов (100 362 знака)

- 18. Частотный анализ пригоден для длинных текстов «стандартного» содержания «From Zanzibar to Zambia and Zaire, ozone zones

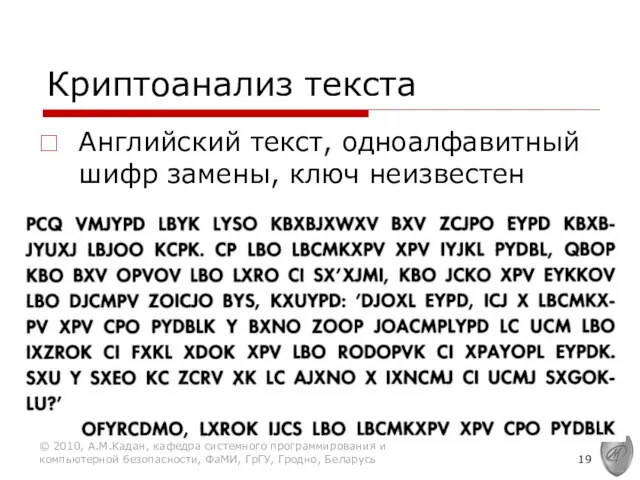

- 19. Криптоанализ текста Английский текст, одноалфавитный шифр замены, ключ неизвестен © 2010, А.М.Кадан, кафедра системного программирования и

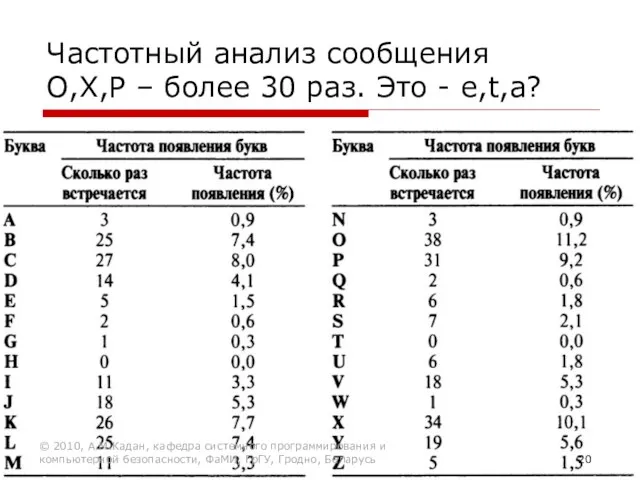

- 20. Частотный анализ сообщения O,X,P – более 30 раз. Это - e,t,a? © 2010, А.М.Кадан, кафедра системного

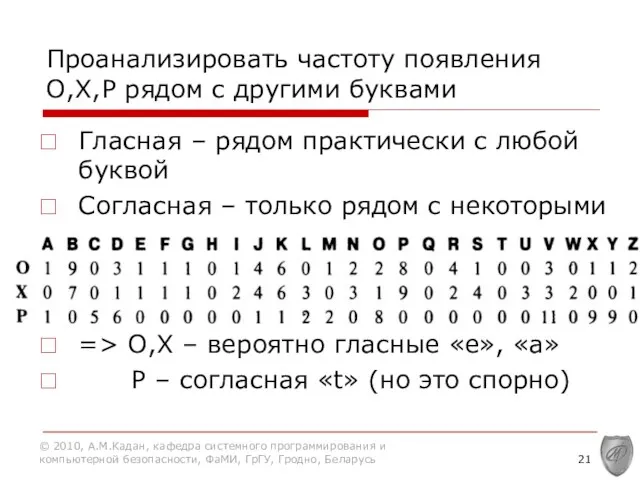

- 21. Проанализировать частоту появления O,X,P рядом с другими буквами Гласная – рядом практически с любой буквой Согласная

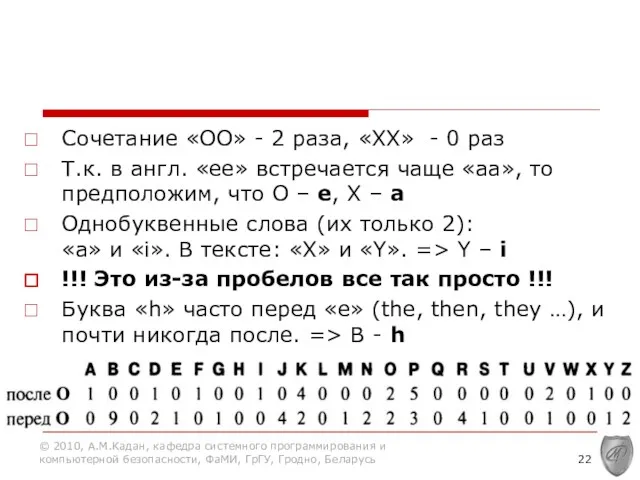

- 22. Сочетание «ОО» - 2 раза, «ХХ» - 0 раз Т.к. в англ. «ее» встречается чаще «аа»,

- 23. Самые частовстречающиеся 3-х буквенные слова – the и and. Lhe – 6 раз, aPV – 5

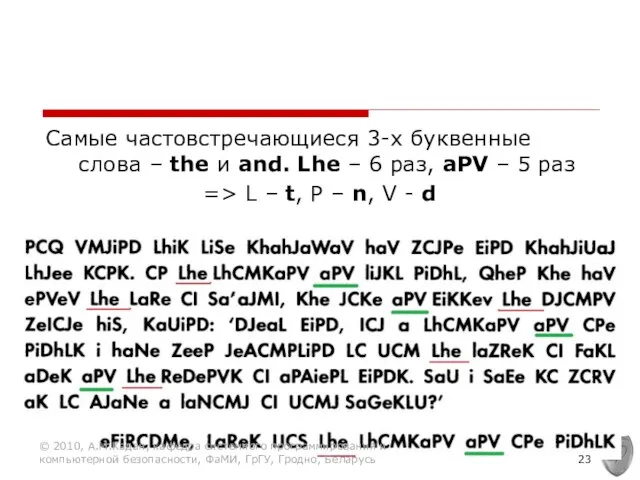

- 24. Cn -> C – гласная. «о» или «u». o. Khe -> K – s thuMsand and

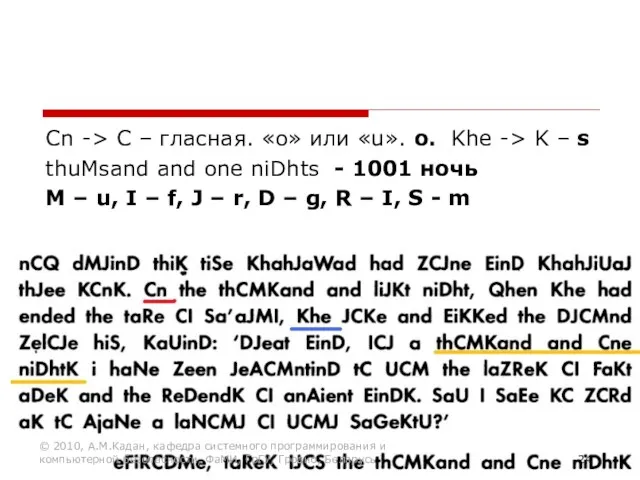

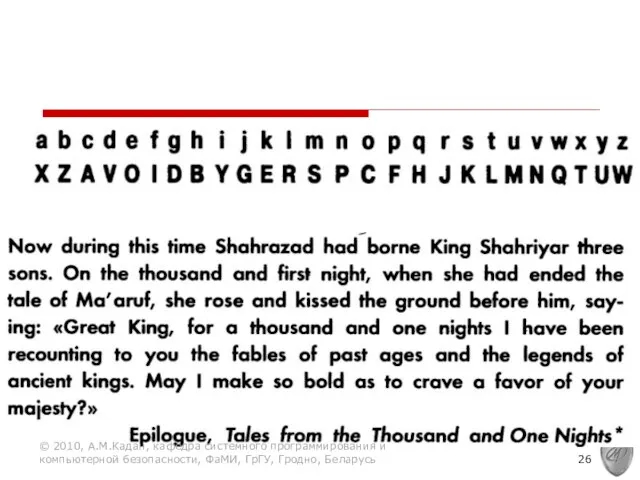

- 25. Ключевая фраза: А VOID BY GEORGES PEREC AVOIDBYGERSPC © 2010, А.М.Кадан, кафедра системного программирования и компьютерной

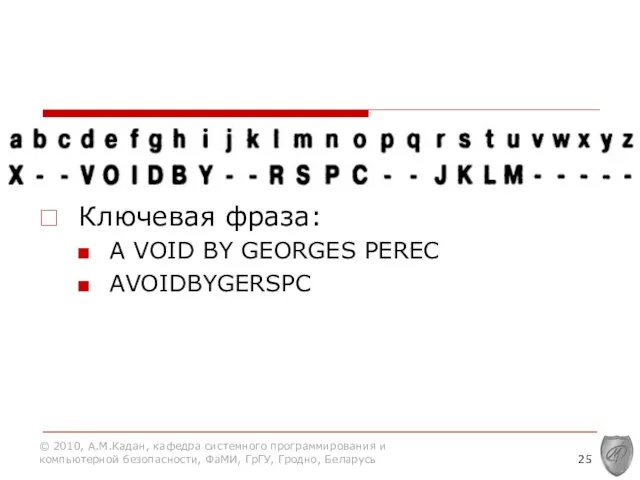

- 26. © 2010, А.М.Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

- 27. © 2010, А.М.Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

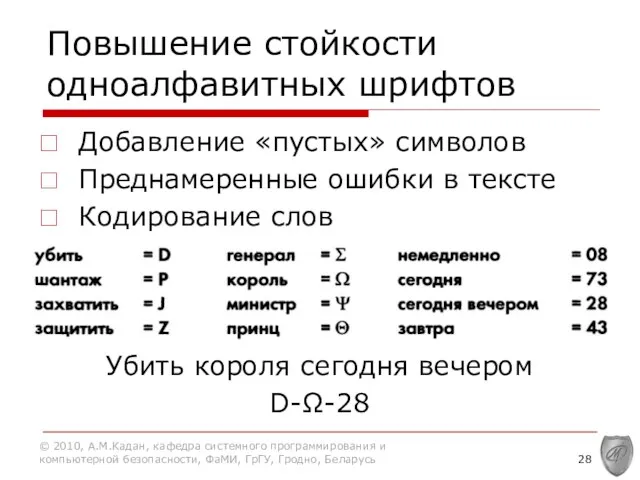

- 28. Повышение стойкости одноалфавитных шрифтов Добавление «пустых» символов Преднамеренные ошибки в тексте Кодирование слов Убить короля сегодня

- 29. Направления «тайнописи» Коды – нужны «кодовые книги» © 2010, А.М.Кадан, кафедра системного программирования и компьютерной безопасности,

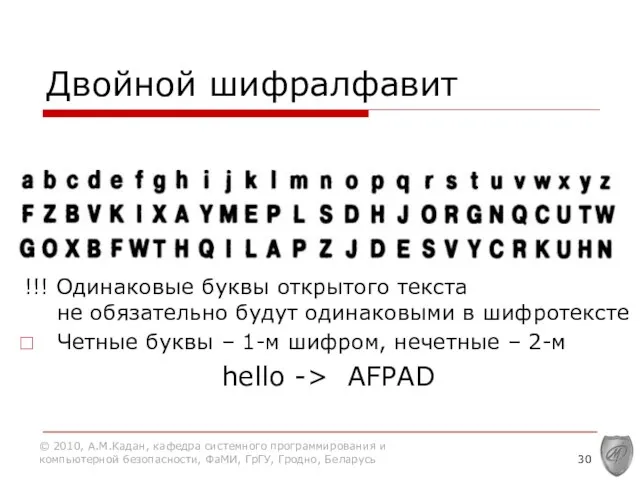

- 30. Двойной шифралфавит !!! Одинаковые буквы открытого текста не обязательно будут одинаковыми в шифротексте Четные буквы –

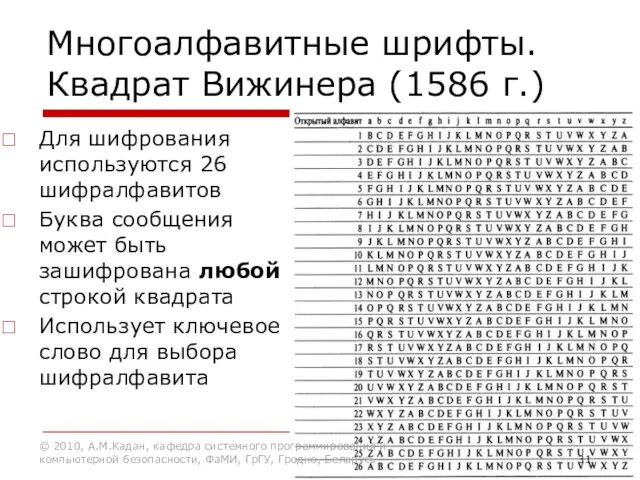

- 31. Многоалфавитные шрифты. Квадрат Вижинера (1586 г.) Для шифрования используются 26 шифралфавитов Буква сообщения может быть зашифрована

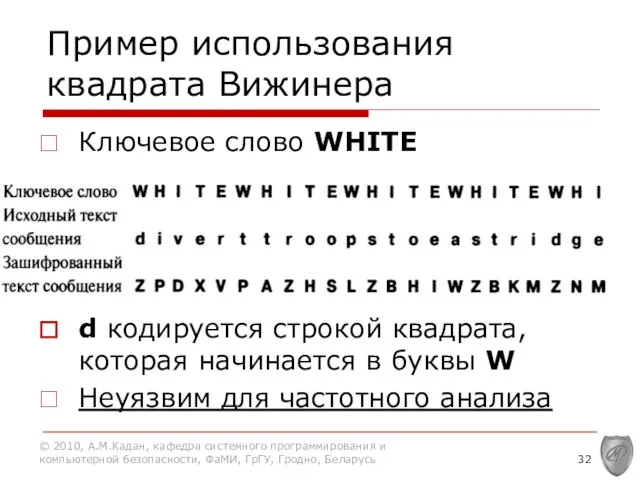

- 32. Пример использования квадрата Вижинера Ключевое слово WHITE d кодируется строкой квадрата, которая начинается в буквы W

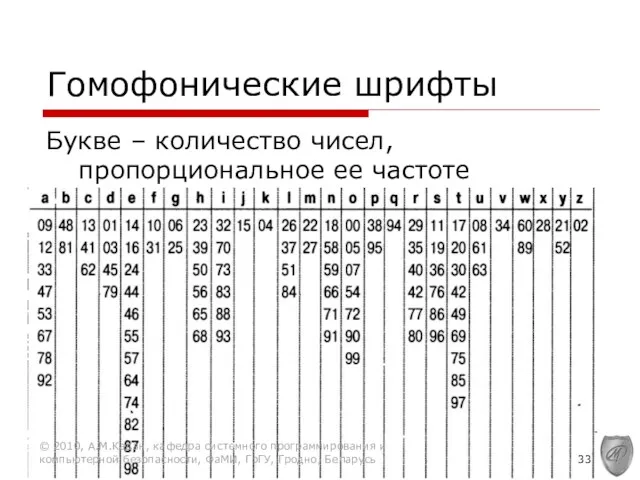

- 33. Гомофонические шрифты Букве – количество чисел, пропорциональное ее частоте © 2010, А.М.Кадан, кафедра системного программирования и

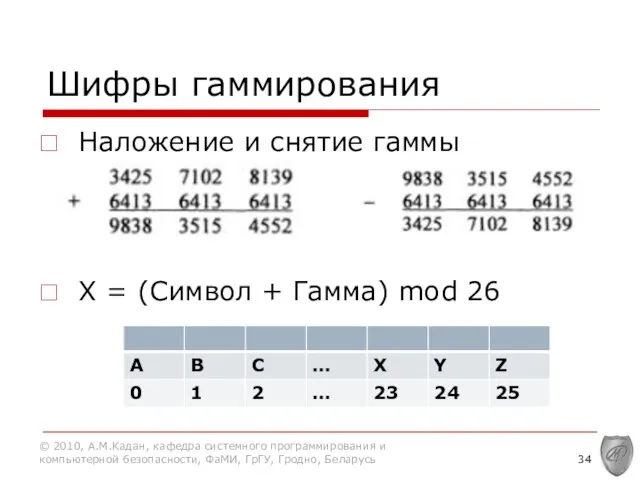

- 34. Шифры гаммирования Наложение и снятие гаммы X = (Символ + Гамма) mod 26 © 2010, А.М.Кадан,

- 35. И т.д. Много разных и интересных исторических шифров https://sites.google.com/site/anisimovkhv/learning/kripto/lecture/tema5 © 2010, А.М.Кадан, кафедра системного программирования и

- 36. Абсолютно стойкие системы шифрования © 2010, А.М.Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно,

- 37. Абсолютно стойкие системы шифрования. Требования: Ключ генерируется для каждого сообщения (каждый ключ используется один раз) Ключ

- 38. Абсолютно стойкие системы шифрования Стойкость этих систем не зависит от того, какими вычислительными возможностями обладает криптоаналитик.

- 39. Шифр Вернама Для создания шифротекста открытый текст объединяется операцией «исключающее ИЛИ» с ключом (называемым одноразовым блокнотом

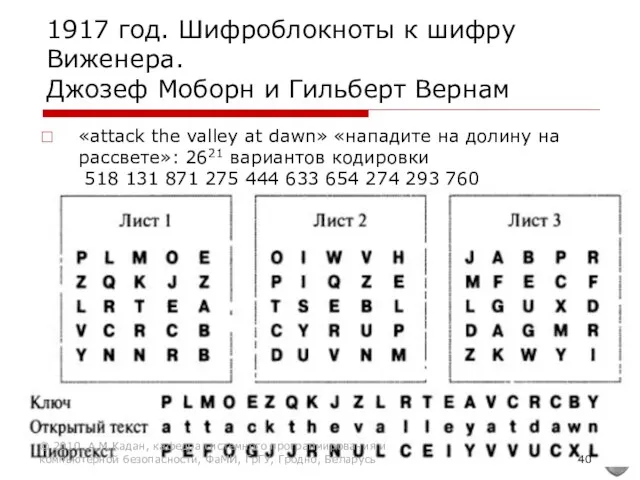

- 40. 1917 год. Шифроблокноты к шифру Виженера. Джозеф Моборн и Гильберт Вернам «attack the valley at dawn»

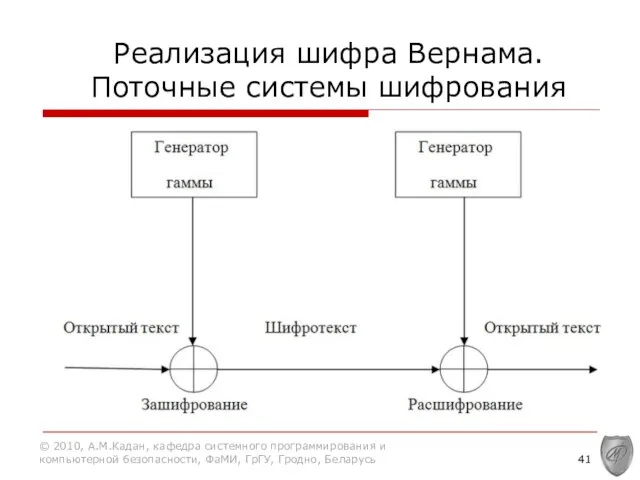

- 41. Реализация шифра Вернама. Поточные системы шифрования © 2010, А.М.Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ,

- 42. Выводы Стойкость системы зависит не от алгоритма, а от стойкости ключа Ключ определяет выбор шифралфавита Ключ

- 43. О частотных характеристиках шифров замены

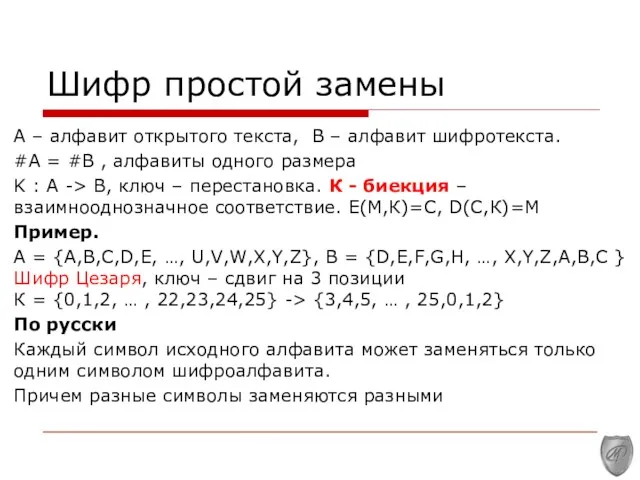

- 44. Шифр простой замены A – алфавит открытого текста, В – алфавит шифротекста. #A = #B ,

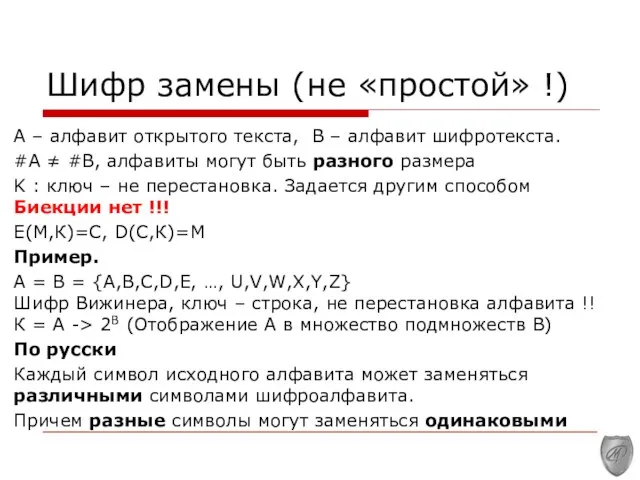

- 45. Шифр замены (не «простой» !) A – алфавит открытого текста, В – алфавит шифротекста. #A ≠

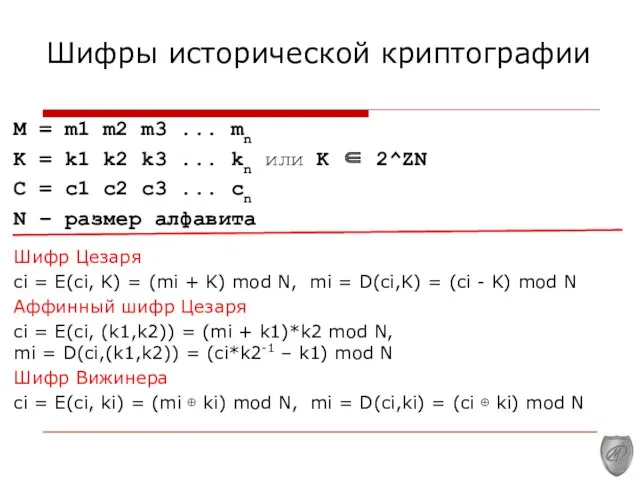

- 46. Шифры исторической криптографии M = m1 m2 m3 ... mn K = k1 k2 k3 ...

- 47. Частотная диаграмма. Нил Стивенсон, «Криптономикон» 2319052 символа, 415784 слова, 22803 различных слова Шифр Цезаря (key =

- 48. Частотная диаграмма. Нил Стивенсон, «Криптономикон» 2319052 символа, 415784 слова, 22803 различных слова Шифр Цезаря (key =

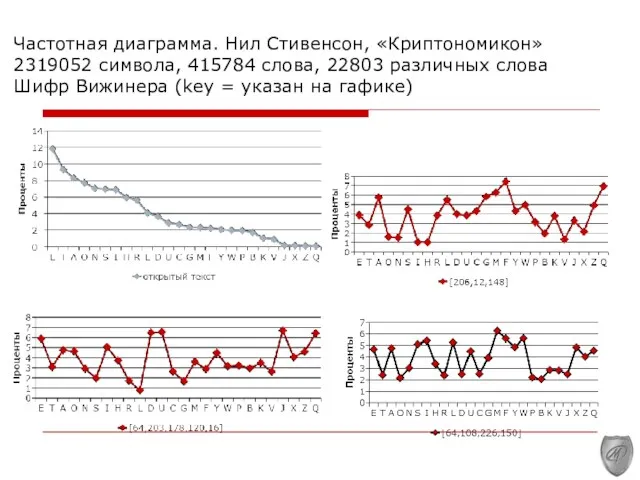

- 49. Частотная диаграмма. Нил Стивенсон, «Криптономикон» 2319052 символа, 415784 слова, 22803 различных слова Шифр Вижинера (key =

- 50. Частотная диаграмма. Нил Стивенсон, «Криптономикон» 2319052 символа, 415784 слова, 22803 различных слова Шифр Вижинера (key =

- 51. Было понятно, но не выразительно Попробуем иначе

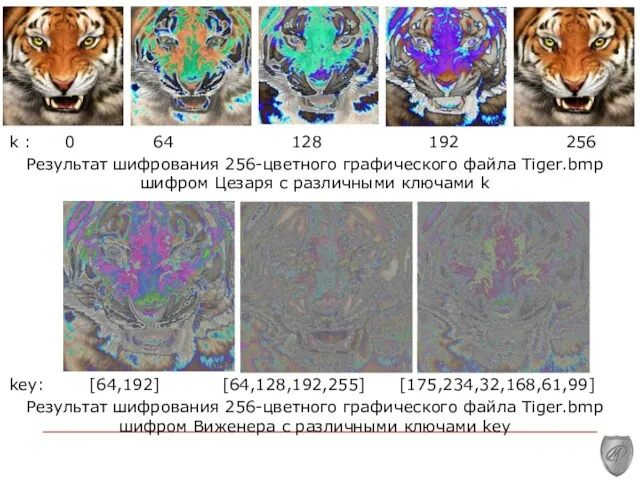

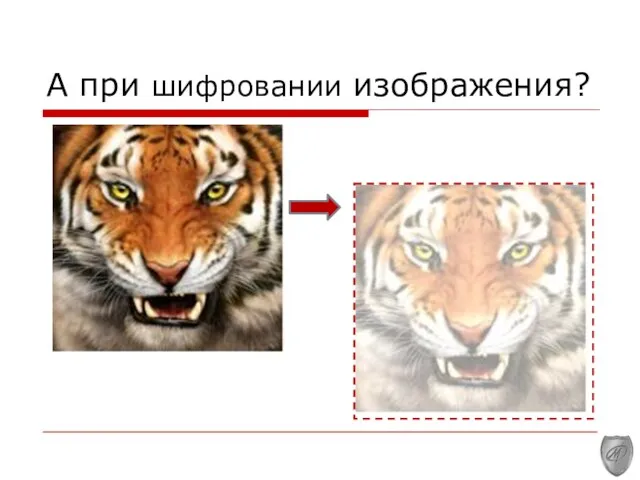

- 52. k : 0 64 128 192 256 Результат шифрования 256-цветного графического файла Tiger.bmp шифром Цезаря с

- 53. 2 вопроса Какой из шифров, Цезаря или Вижинера, лучше скрывает исходные данные ? Почему?

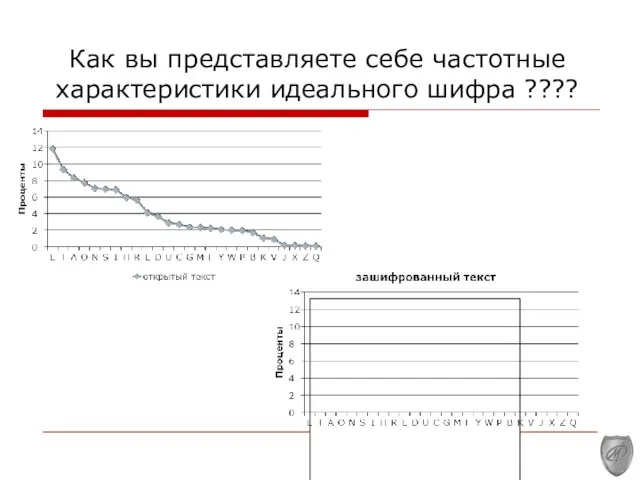

- 54. Как вы представляете себе частотные характеристики идеального шифра ????

- 55. А при шифровании изображения?

- 57. Скачать презентацию

Основы программирования Python

Основы программирования Python Урок-проект по технологии в 5 классе.

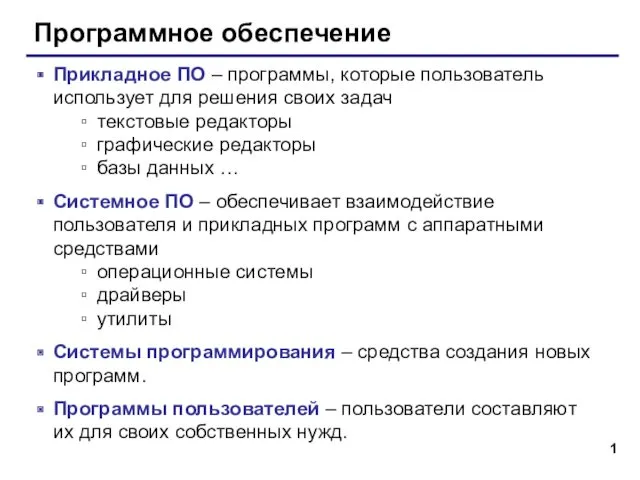

Урок-проект по технологии в 5 классе. Программное обеспечение

Программное обеспечение Навчальний посібник 4 parag

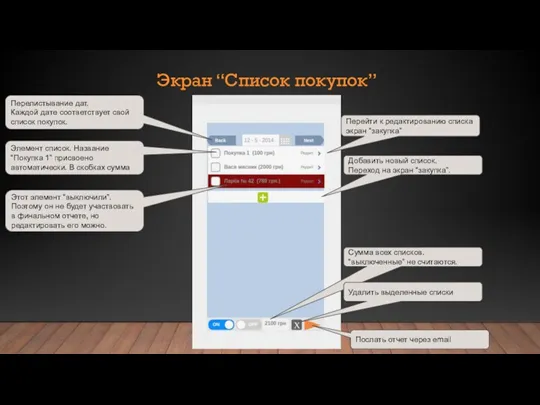

Навчальний посібник 4 parag Экран “Список покупок”

Экран “Список покупок” Амалдық жүйе

Амалдық жүйе Информация и информационные процессы. Измерение и кодирование информации

Информация и информационные процессы. Измерение и кодирование информации Интернет-предпринимательство. Ценностное предложение

Интернет-предпринимательство. Ценностное предложение Публикация в международном издании

Публикация в международном издании Застосування комп'ютерів Комп'ютерна система

Застосування комп'ютерів Комп'ютерна система Функциональное тестирование в НРД

Функциональное тестирование в НРД Урок информатики Способы записи алгоритмов 9 класс

Урок информатики Способы записи алгоритмов 9 класс Предприятие будущего. Цифровая платформа для контроля и развития предприятий

Предприятие будущего. Цифровая платформа для контроля и развития предприятий Microsoft SQL Server 2008 кіріспе

Microsoft SQL Server 2008 кіріспе Вспомогательные алгоритмы и подпрограммы. Процедуры

Вспомогательные алгоритмы и подпрограммы. Процедуры Безпека у інтернеті

Безпека у інтернеті Хакеризм. Понятие хакера

Хакеризм. Понятие хакера ВКР: Программирование в компьютерных системах

ВКР: Программирование в компьютерных системах Электронная подпись: теория и практика использования. Тема 1.3.2

Электронная подпись: теория и практика использования. Тема 1.3.2 Тестовая документация и артефакты тестирования

Тестовая документация и артефакты тестирования Антивирустар. Компьютерді толық сканерден өткізу, вирустарды табу

Антивирустар. Компьютерді толық сканерден өткізу, вирустарды табу Задача регистрации курсов (class diagram)

Задача регистрации курсов (class diagram) Подпрограммы. Процедуры и функции

Подпрограммы. Процедуры и функции Кто миллион возьмет

Кто миллион возьмет Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией. Информатика. 7 класс

Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией. Информатика. 7 класс PyQt: GUI на Python при помощи Qt

PyQt: GUI на Python при помощи Qt Объекты операционной и файловой системы

Объекты операционной и файловой системы Склеивание мешков цепочек

Склеивание мешков цепочек