Содержание

- 2. Содержание Курс на compliance или эволюционный путь развития систем защиты информации К чему приводит повышение компетентности

- 3. Информация Информация - сведения о лицах, предметах, фактах, событиях, явлениях и процессах не зависимо от формы

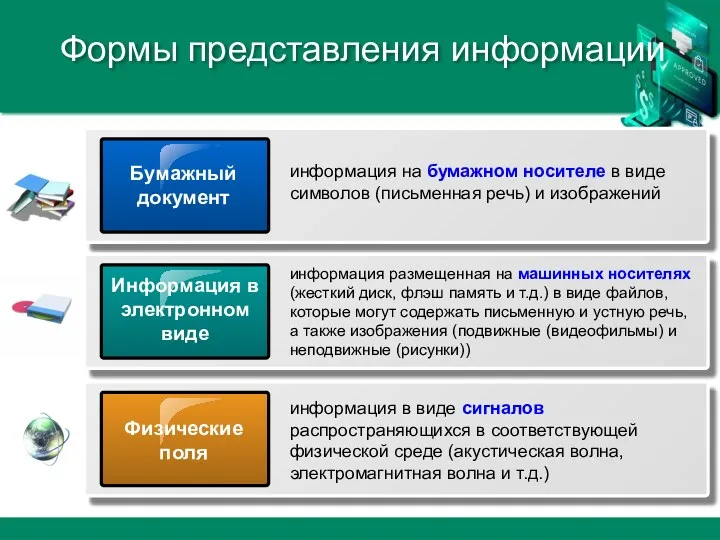

- 4. Формы представления информации Бумажный документ информация на бумажном носителе в виде символов (письменная речь) и изображений

- 5. Информационная технология Информационная технология совокупность процессов, методов осуществления поиска, получения, передачи, сбора, обработки, накопления, хранения, распространения

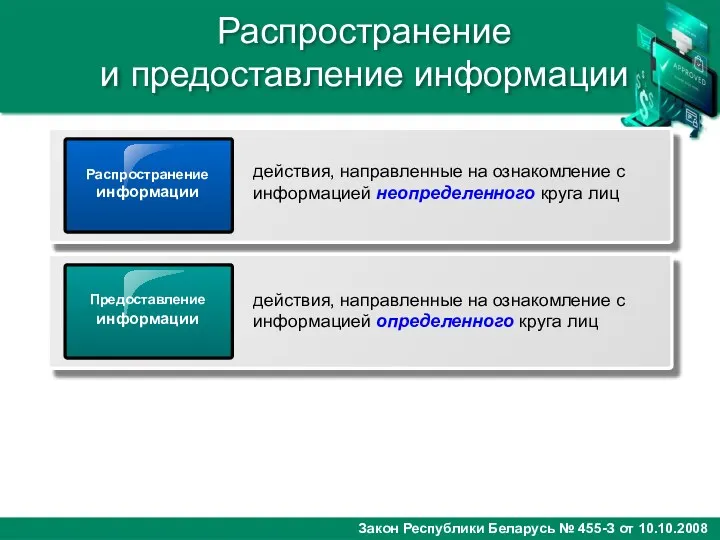

- 6. Распространение и предоставление информации Распространение информации действия, направленные на ознакомление с информацией неопределенного круга лиц Предоставление

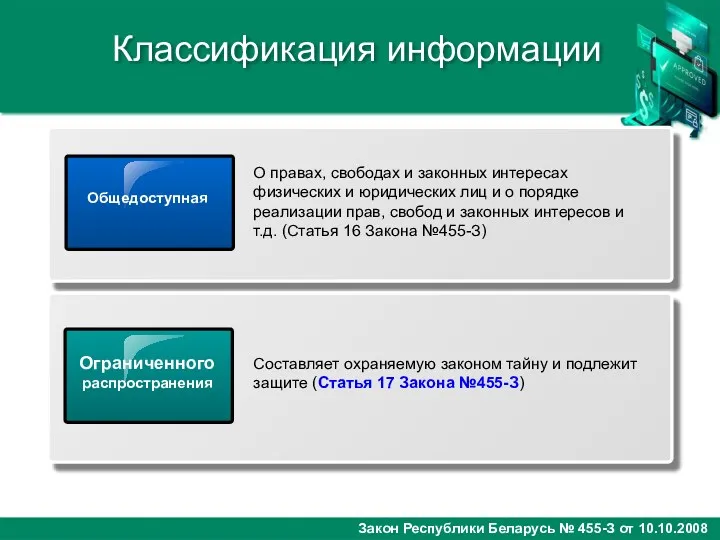

- 7. Классификация информации Общедоступная О правах, свободах и законных интересах физических и юридических лиц и о порядке

- 8. Коммерческая тайна (Закон Республики Беларусь № 16-З) 1 2 Персональные данные (Закон Республики Беларусь № 99-З)

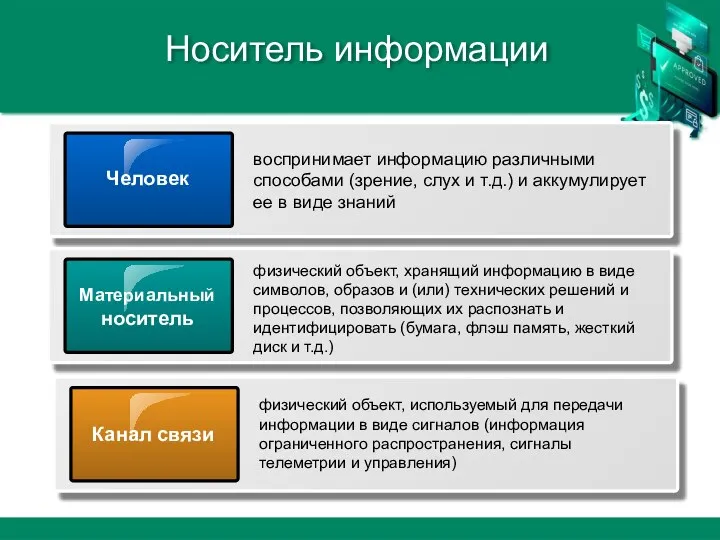

- 9. Носитель информации Человек воспринимает информацию различными способами (зрение, слух и т.д.) и аккумулирует ее в виде

- 10. Нарушитель

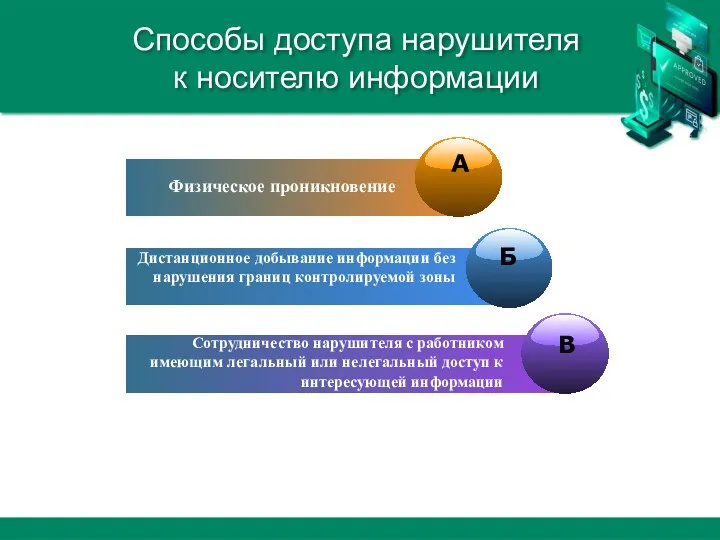

- 11. Способы доступа нарушителя к носителю информации Физическое проникновение В Сотрудничество нарушителя с работником имеющим легальный или

- 12. Воздействие нарушителя Преднамеренное Случайное Воздействие Угроза безопасности информации - возможные воздействия на носитель информации приводящие к

- 13. Кибератака - целенаправленное воздействие программных и (или) программно-аппаратных средств на объекты информационной инфраструктуры, сети электросвязи, используемые

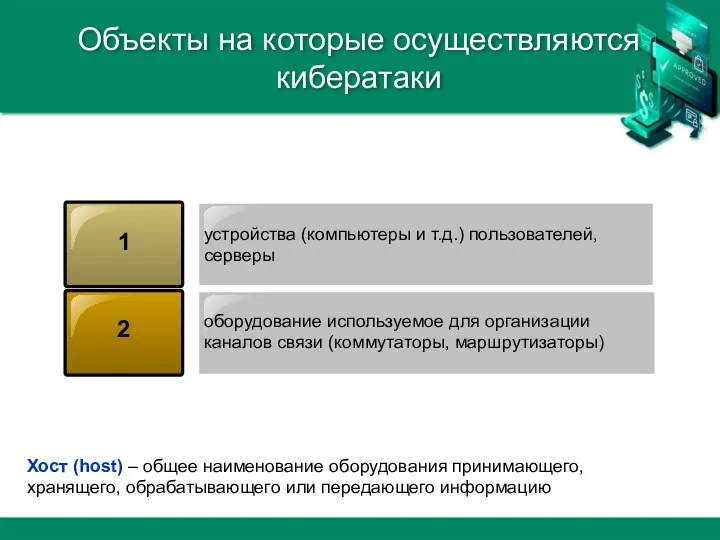

- 14. Объекты на которые осуществляются кибератаки оборудование используемое для организации каналов связи (коммутаторы, маршрутизаторы) 1 2 устройства

- 15. Последствия кибератаки создание угрозы безопасности информации 1 2 нарушение или прекращение функционирования объектов информационной инфраструктуры

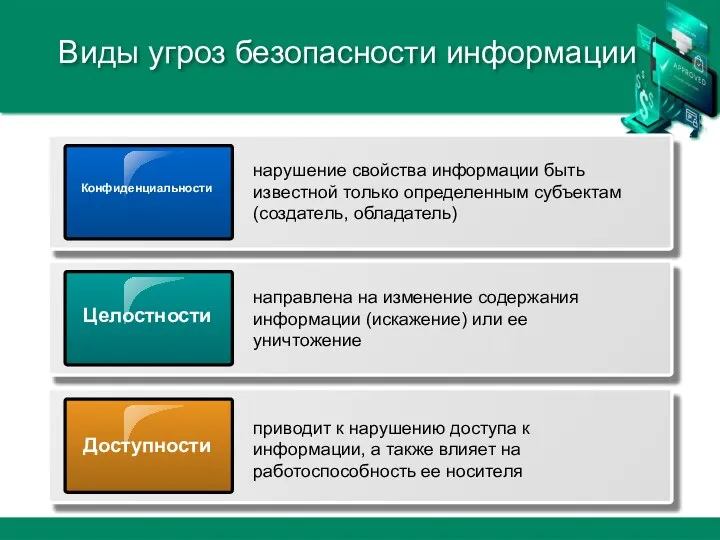

- 16. Виды угроз безопасности информации Конфиденциальности нарушение свойства информации быть известной только определенным субъектам (создатель, обладатель) Целостности

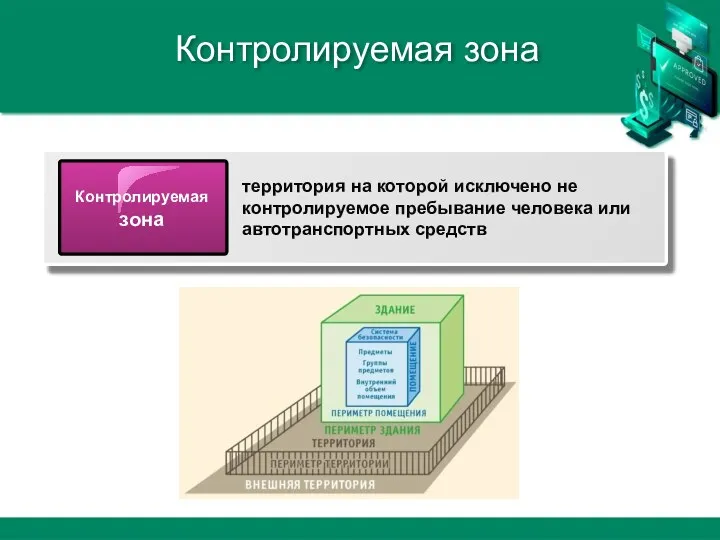

- 17. Контролируемая зона Контролируемая зона территория на которой исключено не контролируемое пребывание человека или автотранспортных средств

- 18. Внешний нарушитель

- 19. Внутренний нарушитель

- 20. Модель управления безопасностью ИС Указ Президента Республики Беларусь от 16.04.2013 г. № 196

- 21. Оценка угроз (ФСТЭК России)

- 22. Оценка и управление рисками (R-Vision SGRC)

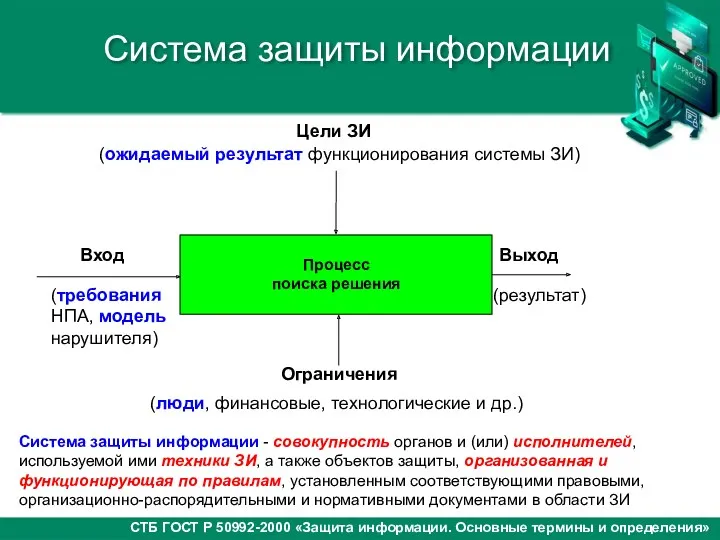

- 23. Система защиты информации Система защиты информации - совокупность органов и (или) исполнителей, используемой ими техники ЗИ,

- 24. Подготовительная стадия Этап 1 Мероприятие: инвентаризация активов; Цель: определить информацию, которая подлежит защите, составить и утвердить

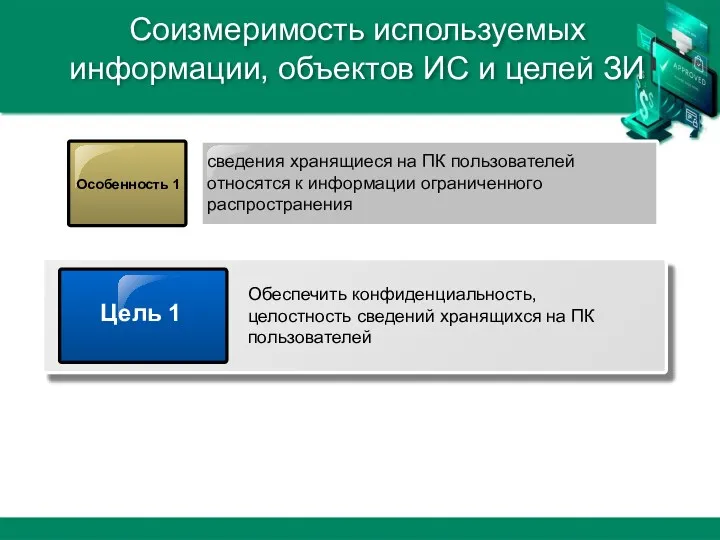

- 25. Соизмеримость используемых информации, объектов ИС и целей ЗИ Особенность 1 сведения хранящиеся на ПК пользователей относятся

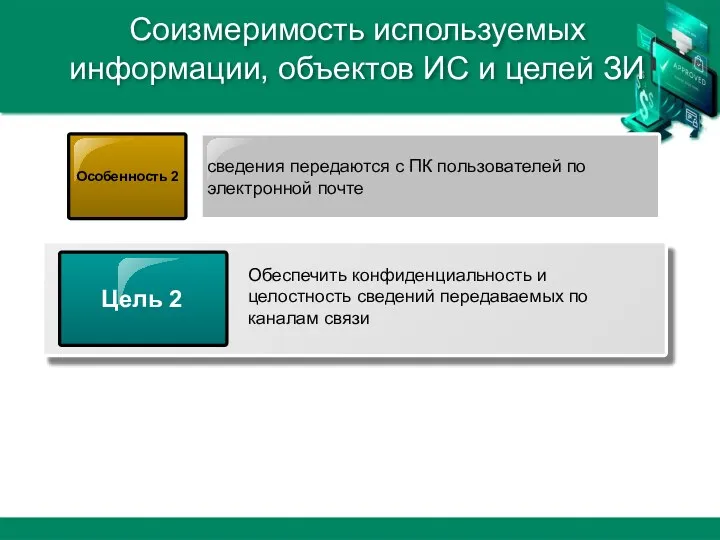

- 26. сведения передаются с ПК пользователей по электронной почте Особенность 2 Цель 2 Обеспечить конфиденциальность и целостность

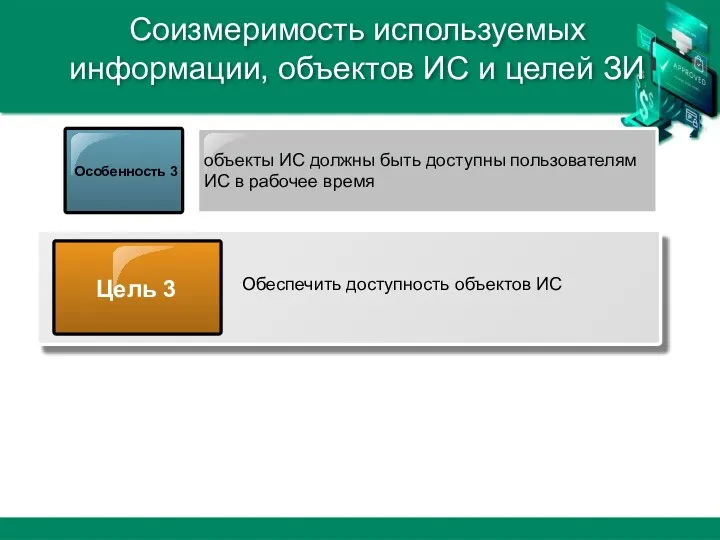

- 27. Цель 3 Обеспечить доступность объектов ИС Особенность 3 объекты ИС должны быть доступны пользователям ИС в

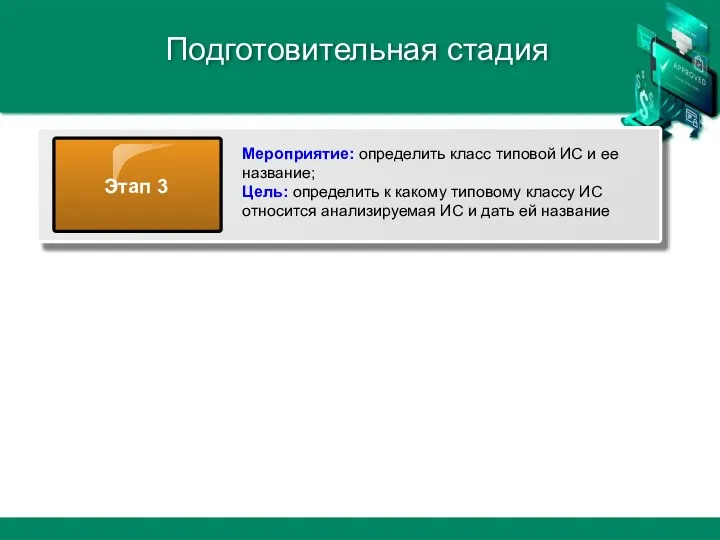

- 28. Подготовительная стадия Этап 3 Мероприятие: определить класс типовой ИС и ее название; Цель: определить к какому

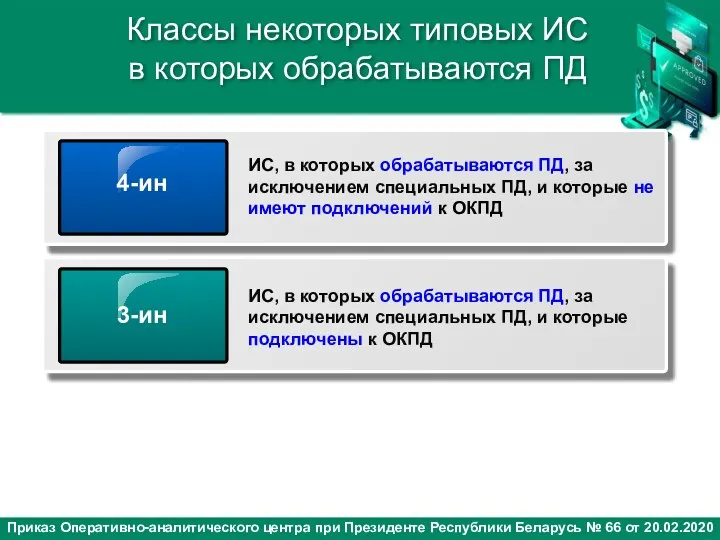

- 29. Классы некоторых типовых ИС в которых обрабатываются ПД Приказ Оперативно-аналитического центра при Президенте Республики Беларусь №

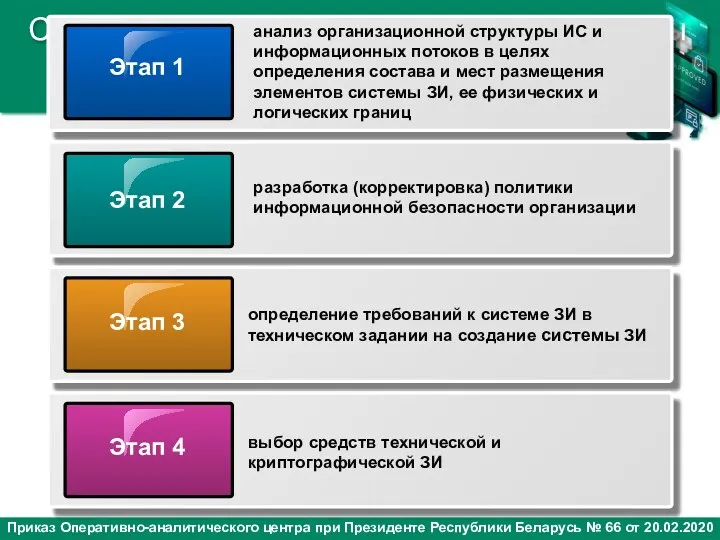

- 30. Стадия 1. Проектирование системы защиты информации Приказ Оперативно-аналитического центра при Президенте Республики Беларусь № 66 от

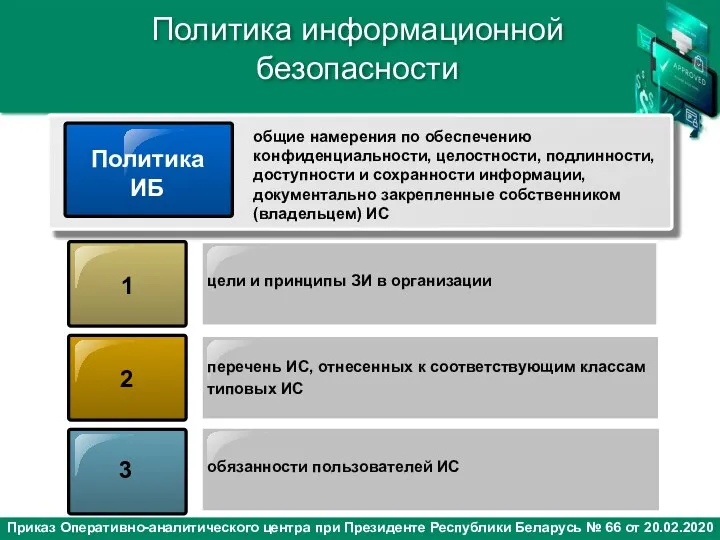

- 31. Политика ИБ общие намерения по обеспечению конфиденциальности, целостности, подлинности, доступности и сохранности информации, документально закрепленные собственником

- 32. Запрещено Составить перечень того, что обеспечит либо утечку информации либо установку на ПК вредоносной программы 1.

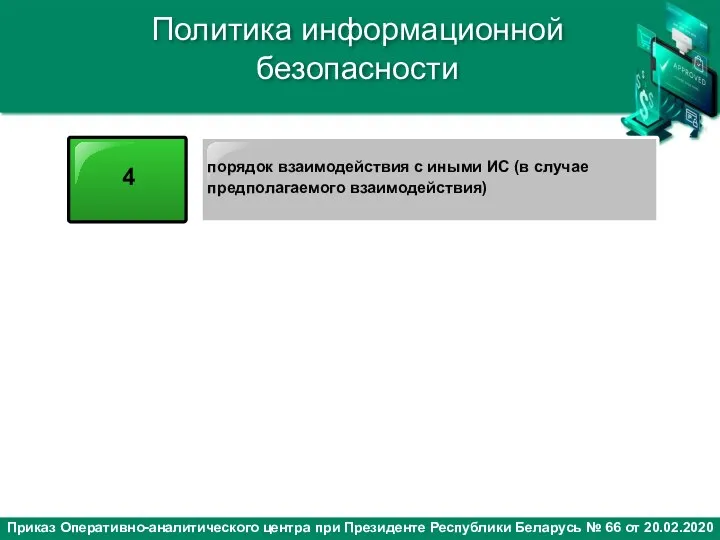

- 33. 4 порядок взаимодействия с иными ИС (в случае предполагаемого взаимодействия) Приказ Оперативно-аналитического центра при Президенте Республики

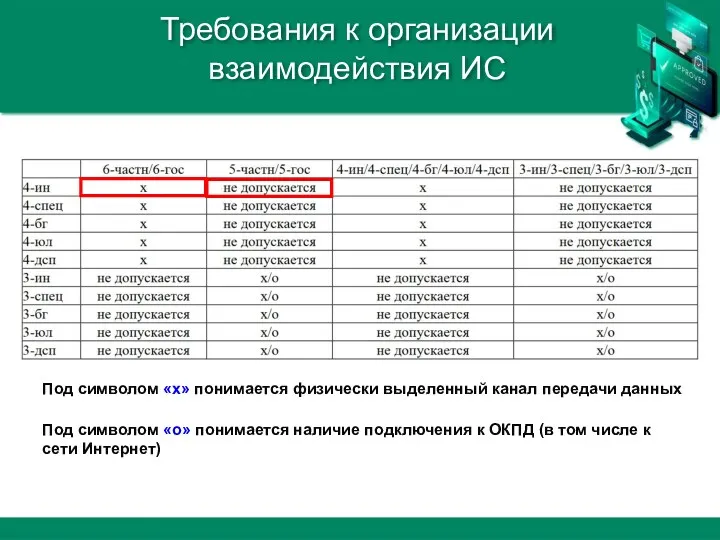

- 34. Под символом «х» понимается физически выделенный канал передачи данных Под символом «о» понимается наличие подключения к

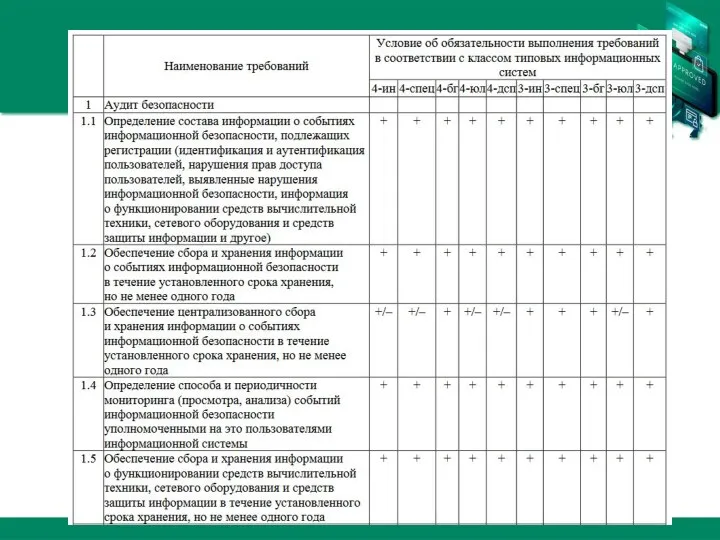

- 35. требования к системе ЗИ в зависимости от используемых технологий и класса типовых ИС основе перечня (приказ

- 36. 5 перечень документации на систему ЗИ Состав технического задания

- 37. Стратегия обеспечения безопасности информации

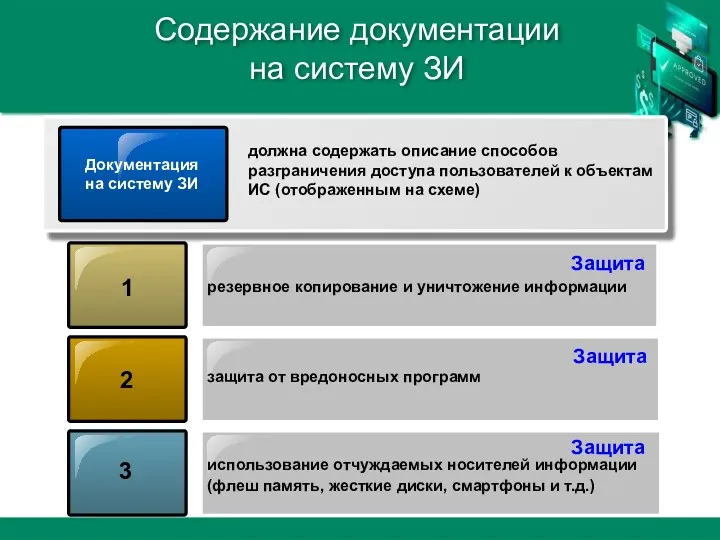

- 38. Документация на систему ЗИ должна содержать описание способов разграничения доступа пользователей к объектам ИС (отображенным на

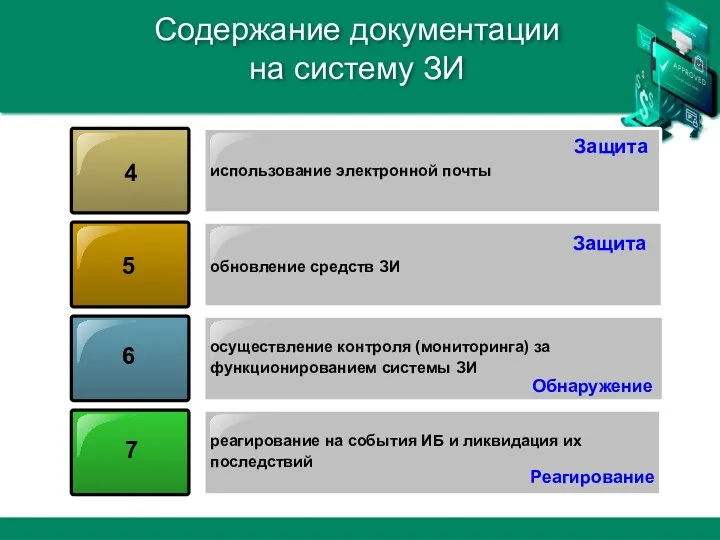

- 39. обновление средств ЗИ 4 5 6 использование электронной почты осуществление контроля (мониторинга) за функционированием системы ЗИ

- 40. 8 управление криптографическими ключами, в том числе требования по их генерации, распределению, хранению, доступу к ним

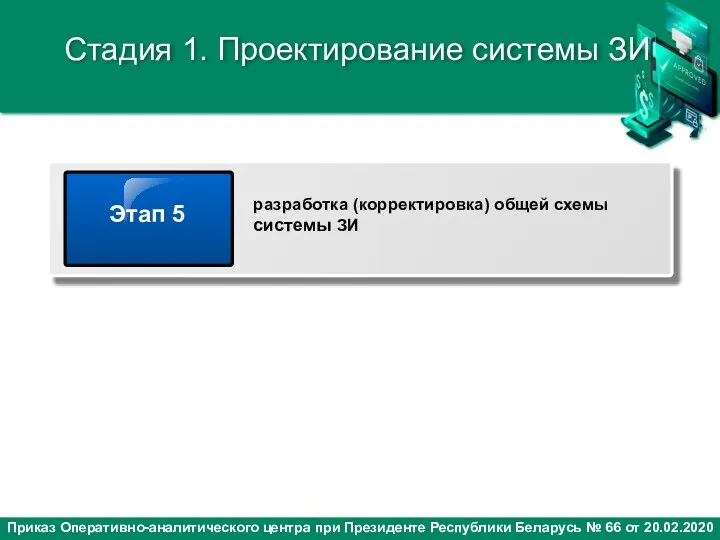

- 41. Этап 5 разработка (корректировка) общей схемы системы ЗИ Приказ Оперативно-аналитического центра при Президенте Республики Беларусь №

- 42. класс типовых ИС 1 2 3 наименование ИС места размещения средств вычислительной техники, сетевого оборудования, системного

- 43. 5 внешние и внутренние информационные потоки и протоколы обмена защищаемой информацией Состав общей схемы системы ЗИ

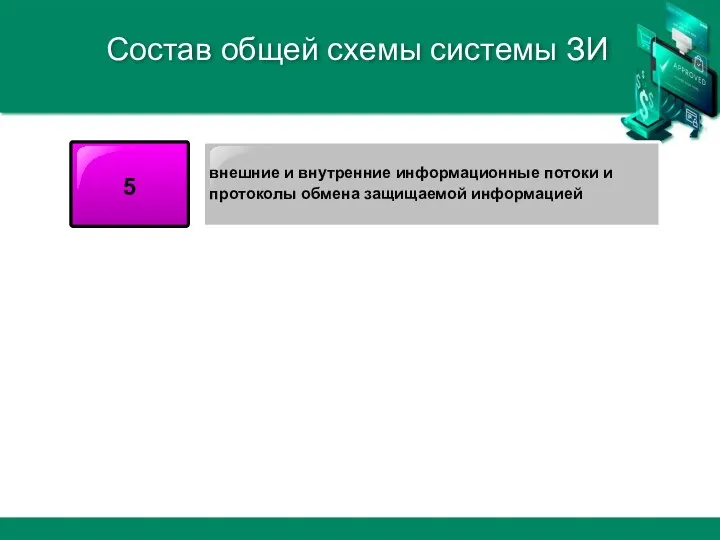

- 44. Этап 1 внедрение средств технической и криптографической защиты информации, проверка их работоспособности и совместимости с другими

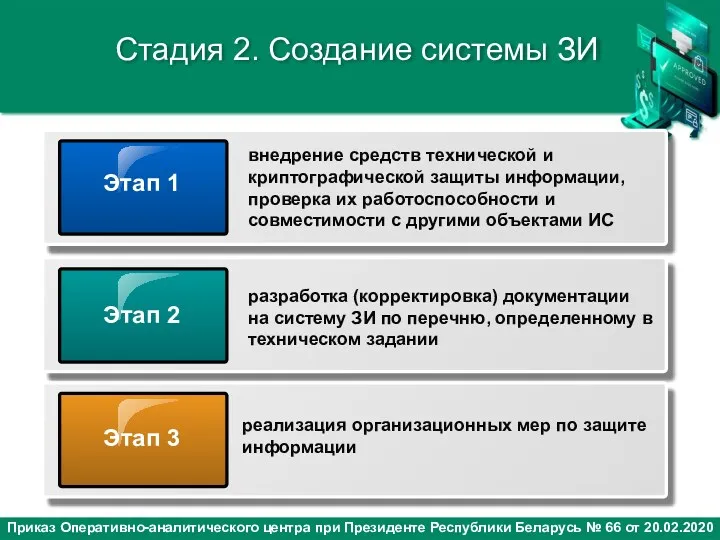

- 45. Стадия 3. Эксплуатация системы ЗИ Этап 1 контроль за соблюдением требований, установленных в нормативных правовых актах,

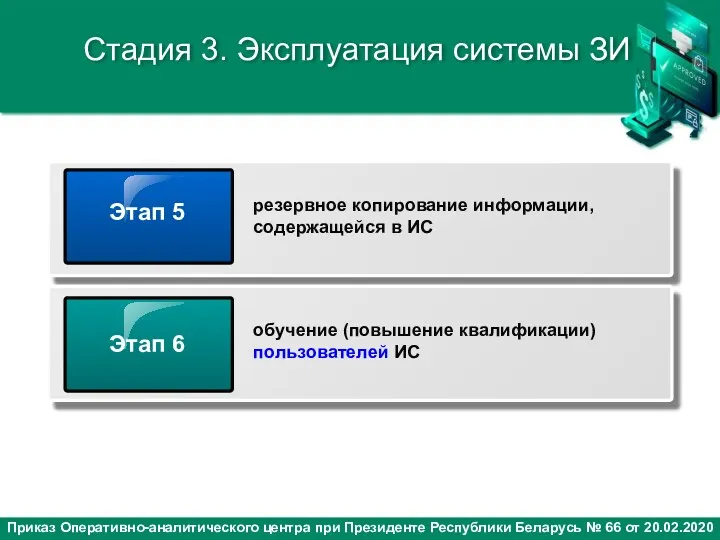

- 46. Этап 5 резервное копирование информации, содержащейся в ИС Этап 6 обучение (повышение квалификации) пользователей ИС Приказ

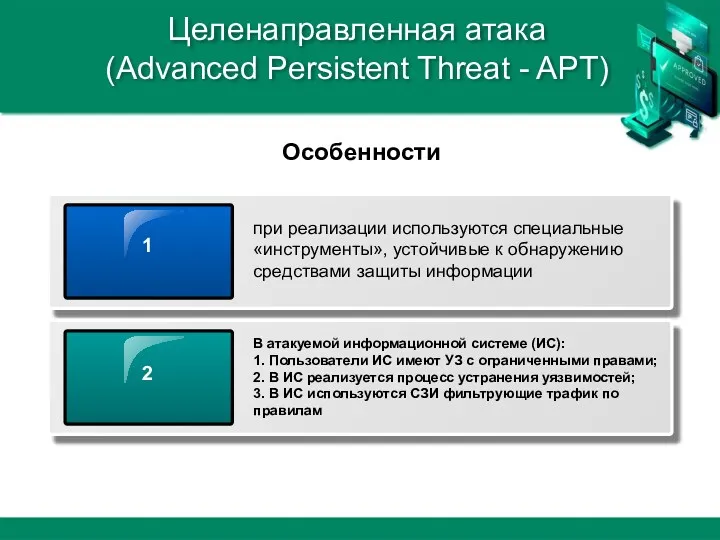

- 47. 1 при реализации используются специальные «инструменты», устойчивые к обнаружению средствами защиты информации 2 В атакуемой информационной

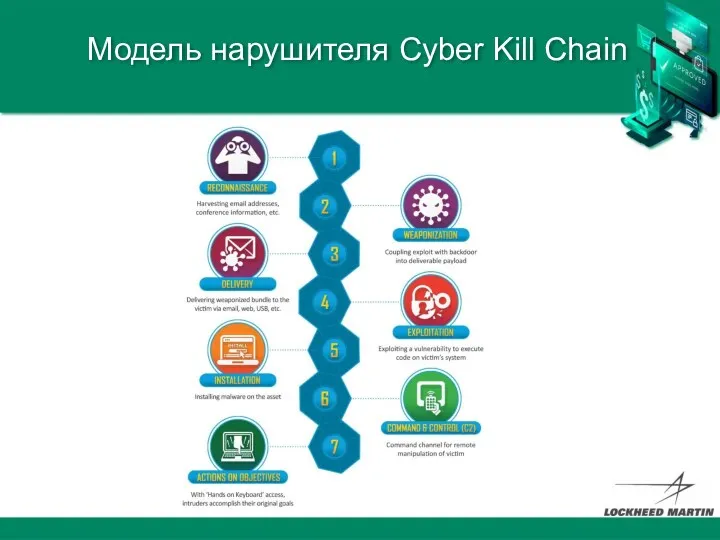

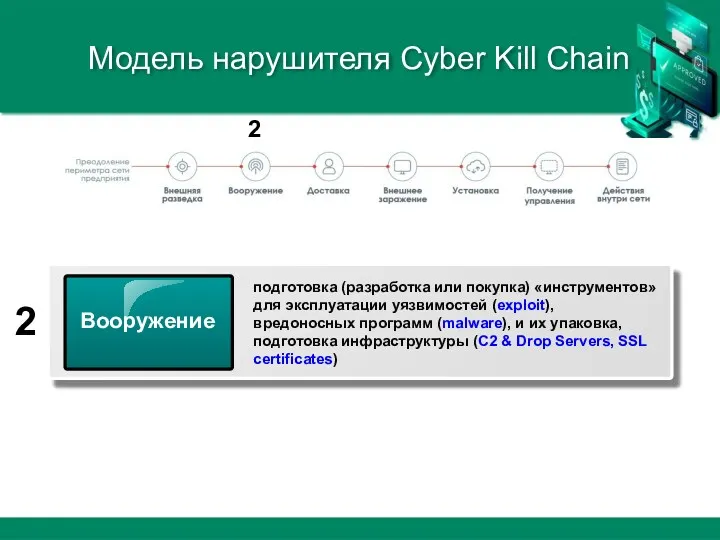

- 48. Модель нарушителя Cyber Kill Chain

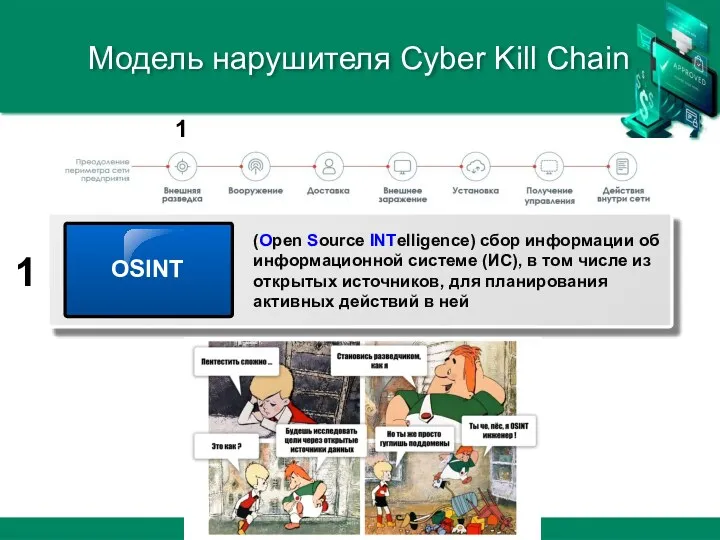

- 49. OSINT (Open Source INTelligence) сбор информации об информационной системе (ИС), в том числе из открытых источников,

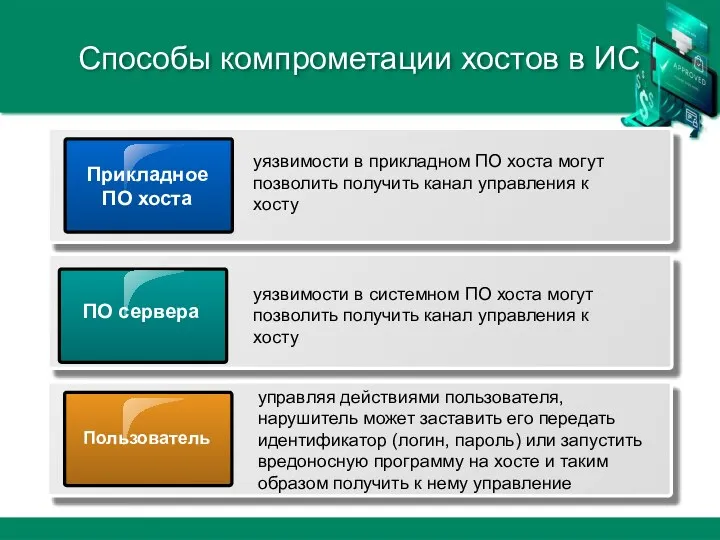

- 50. Прикладное ПО хоста уязвимости в прикладном ПО хоста могут позволить получить канал управления к хосту ПО

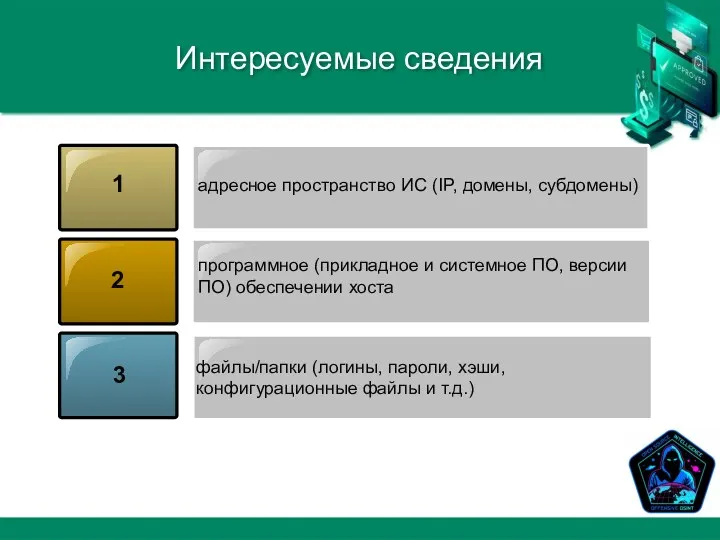

- 51. Интересуемые сведения программное (прикладное и системное ПО, версии ПО) обеспечении хоста 1 2 3 адресное пространство

- 52. установить на хост вредоносную программу, которая методом reverse shell подключиться к С2 нарушителя и обеспечит канал

- 53. Whois Lookup поиск информации о владельце ИС по ее IP или доменному имени (whois.domaintools.com) Получение информации

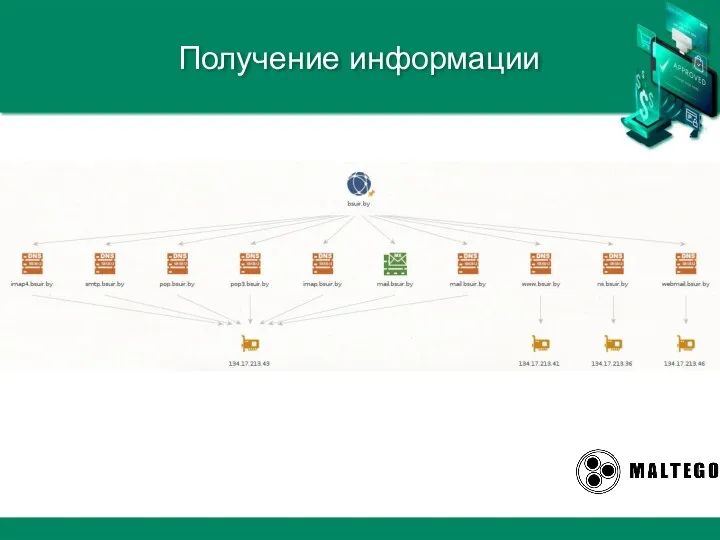

- 54. Получение информации

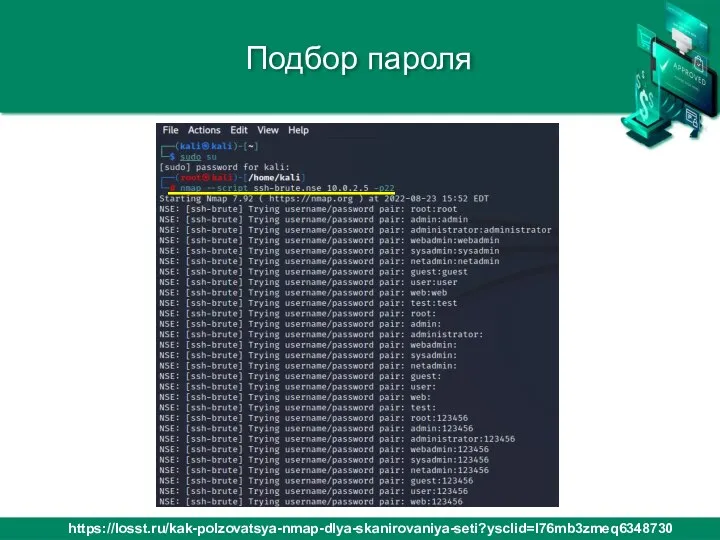

- 55. Подбор пароля https://losst.ru/kak-polzovatsya-nmap-dlya-skanirovaniya-seti?ysclid=l76mb3zmeq63487301

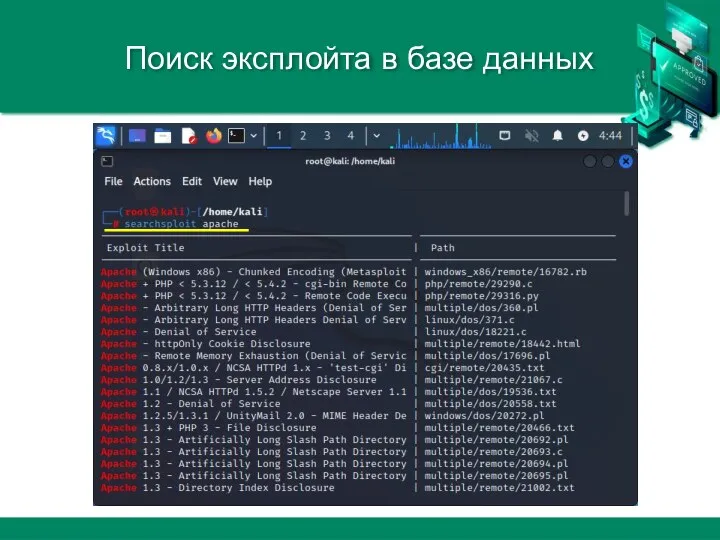

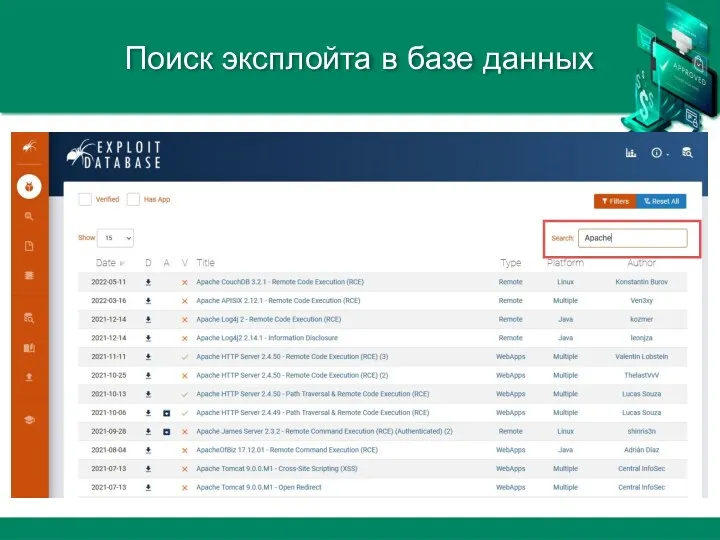

- 56. Поиск эксплойта в базе данных

- 57. Поиск эксплойта в базе данных

- 58. Получение информации

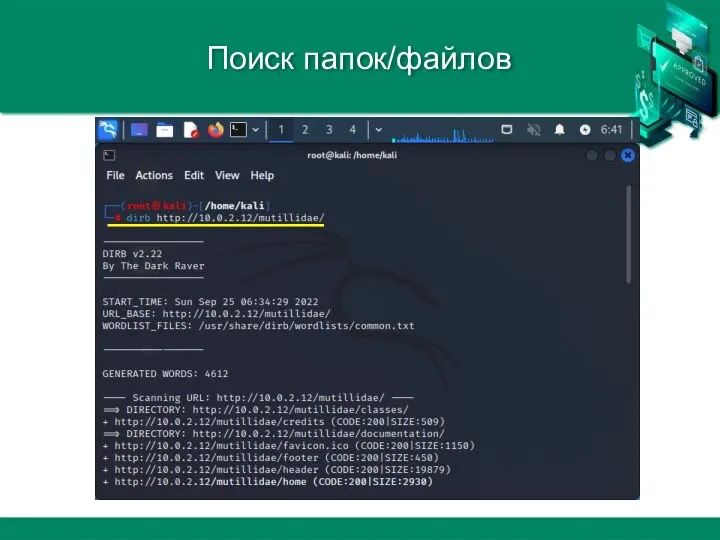

- 59. Поиск папок/файлов

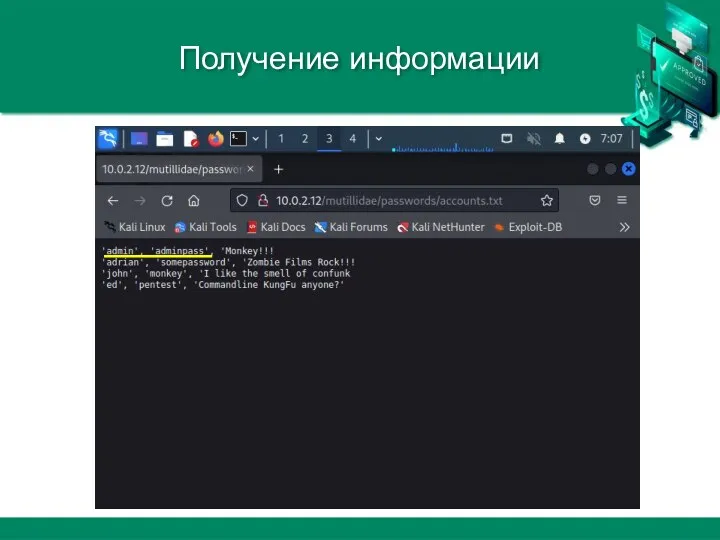

- 60. Анализ обнаруженных папок/файлов

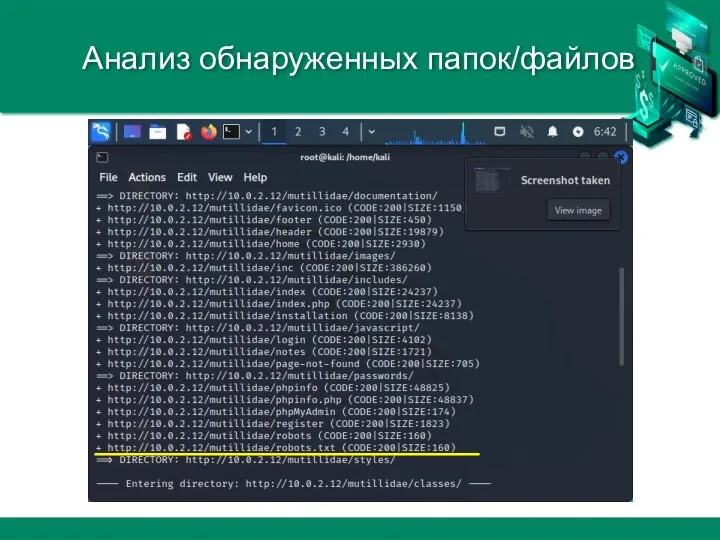

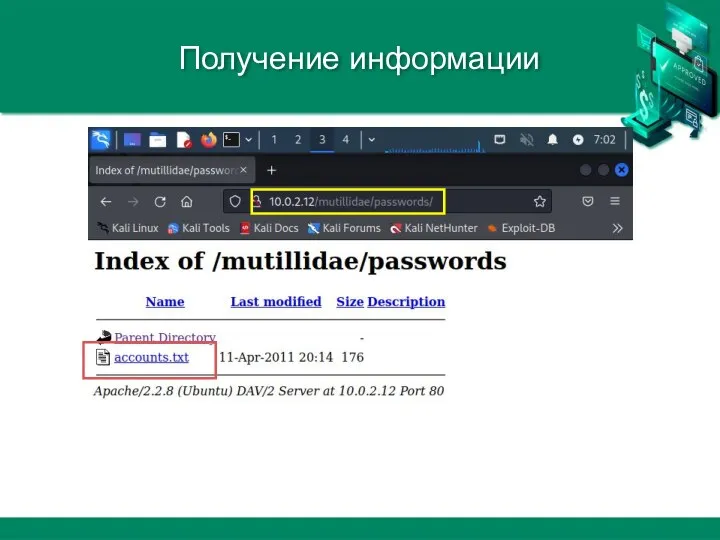

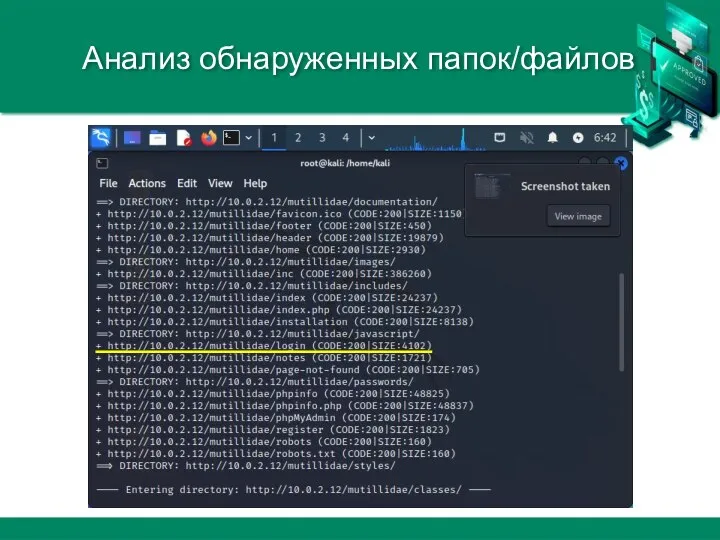

- 61. Получение информации

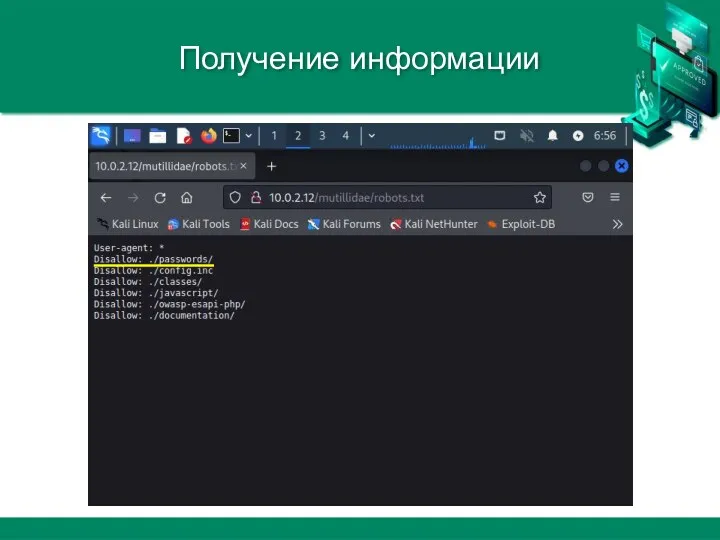

- 62. Получение информации

- 63. Получение информации

- 64. Анализ обнаруженных папок/файлов

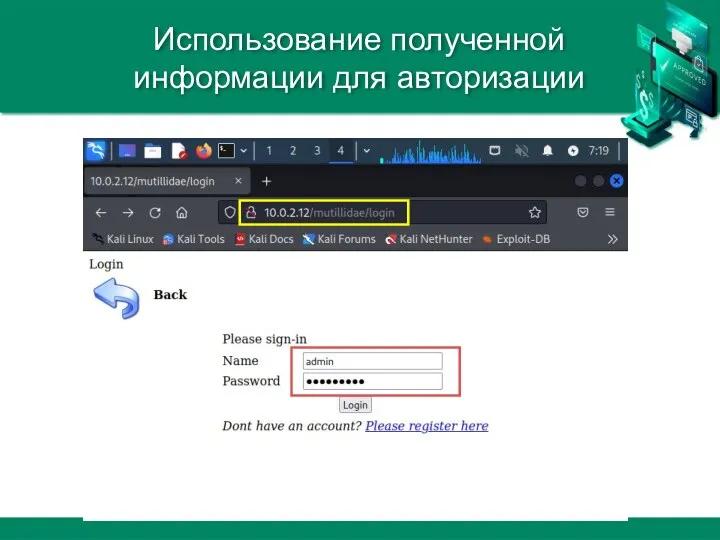

- 65. Использование полученной информации для авторизации

- 66. Авторизация с правами администратора

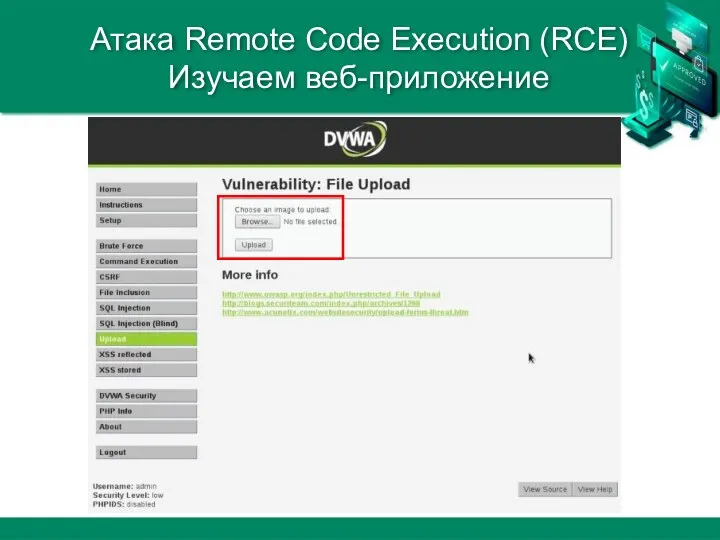

- 67. Атака Remote Code Execution (RCE) Изучаем веб-приложение

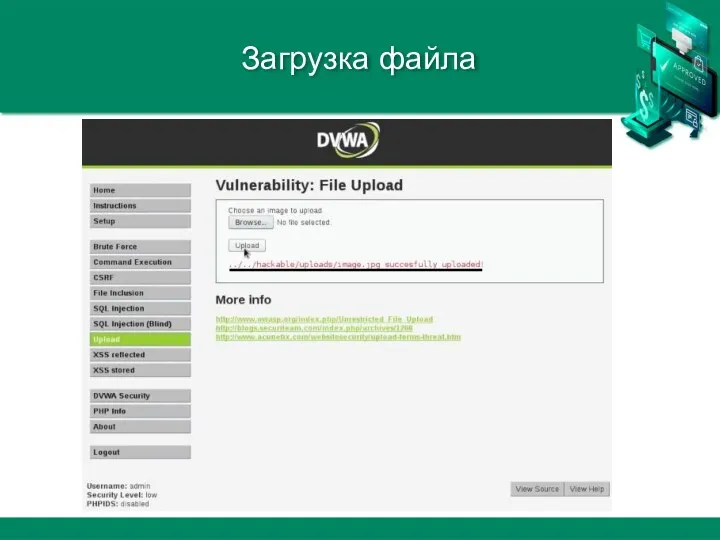

- 68. Загрузка файла

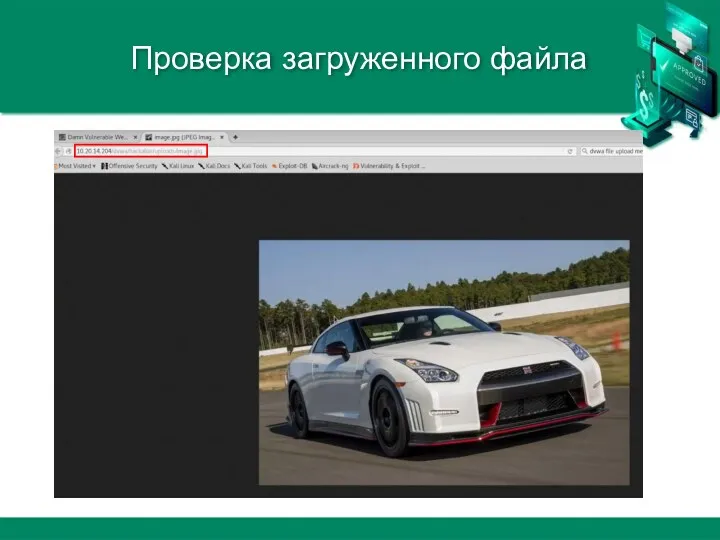

- 69. Проверка загруженного файла

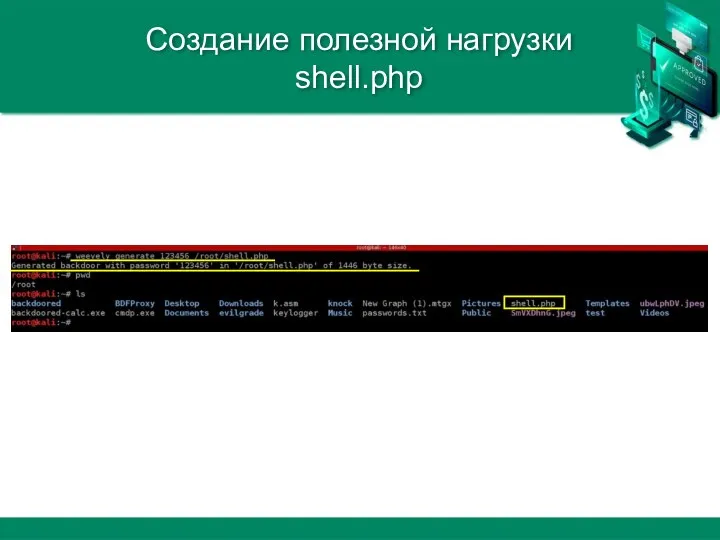

- 70. Создание полезной нагрузки shell.php

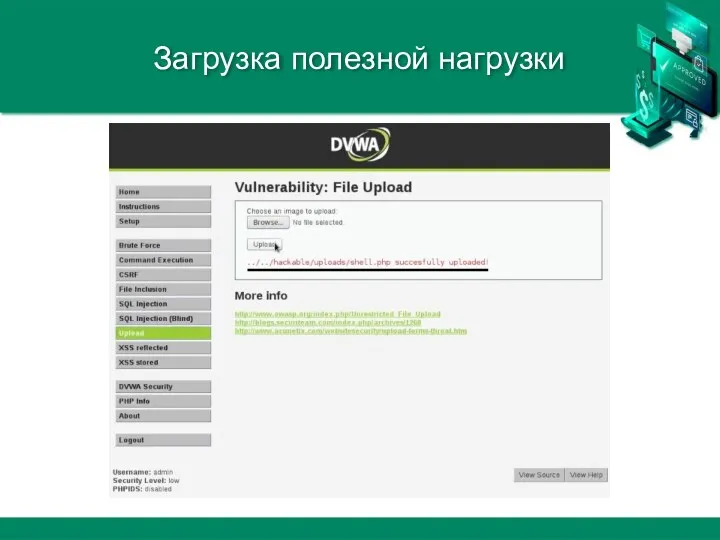

- 71. Загрузка полезной нагрузки

- 72. Проверяем загрузку полезной нагрузки

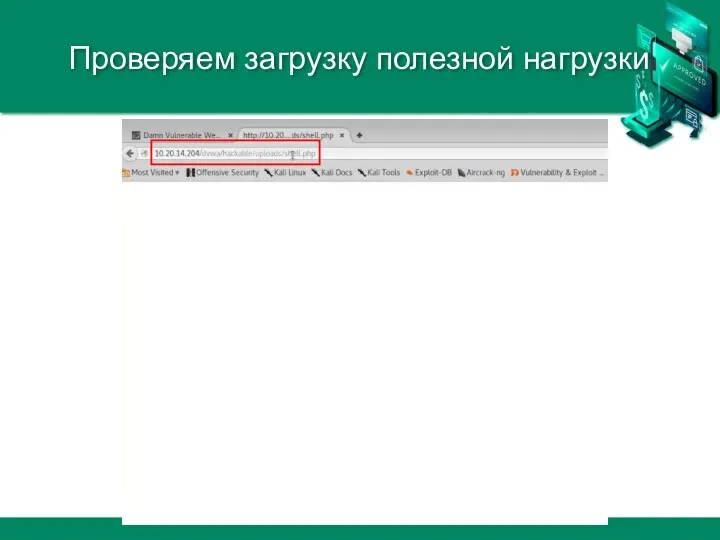

- 73. Подключаемся к хосту

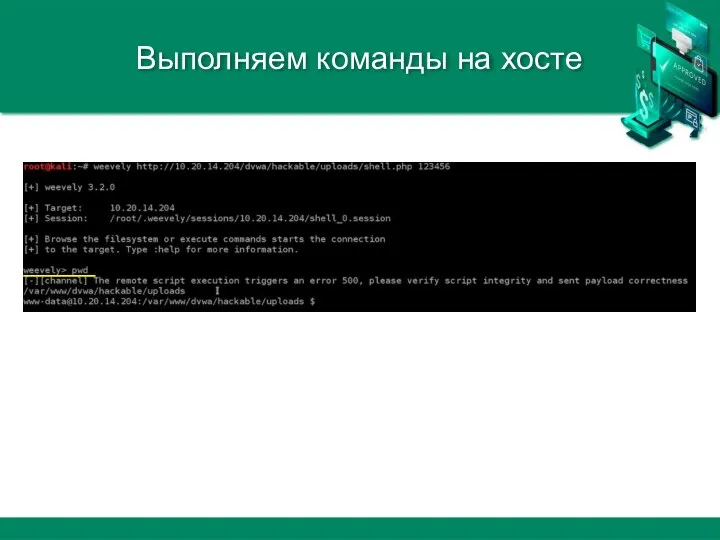

- 74. Выполняем команды на хосте

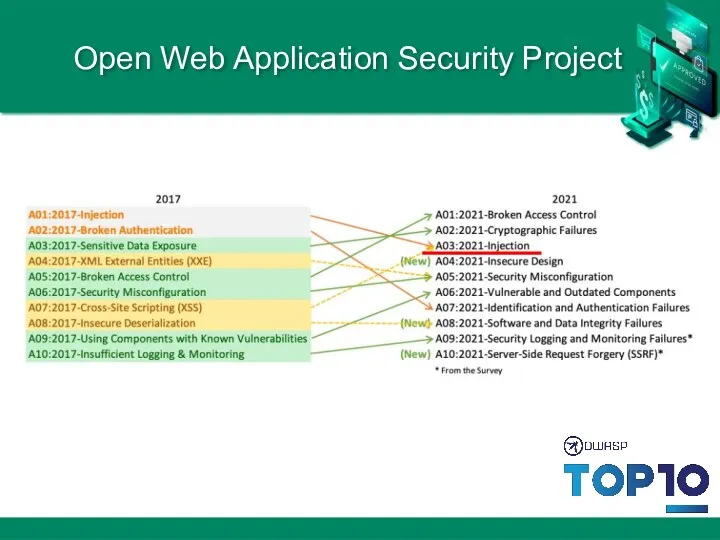

- 75. Open Web Application Security Project

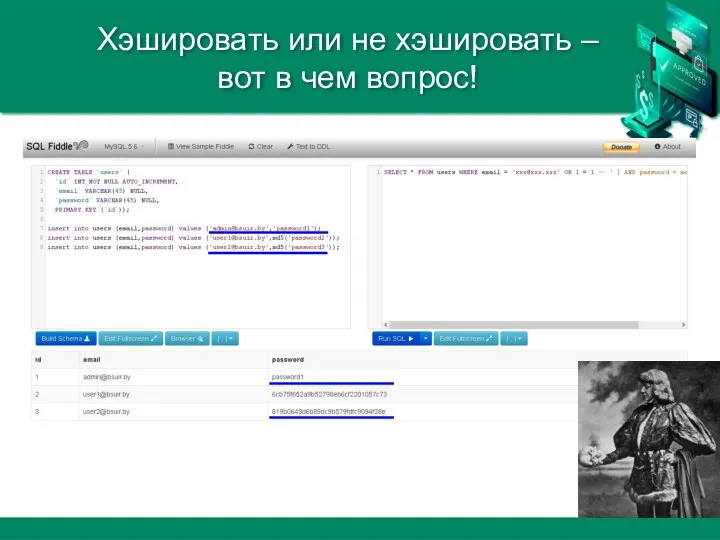

- 76. Хэшировать или не хэшировать – вот в чем вопрос!

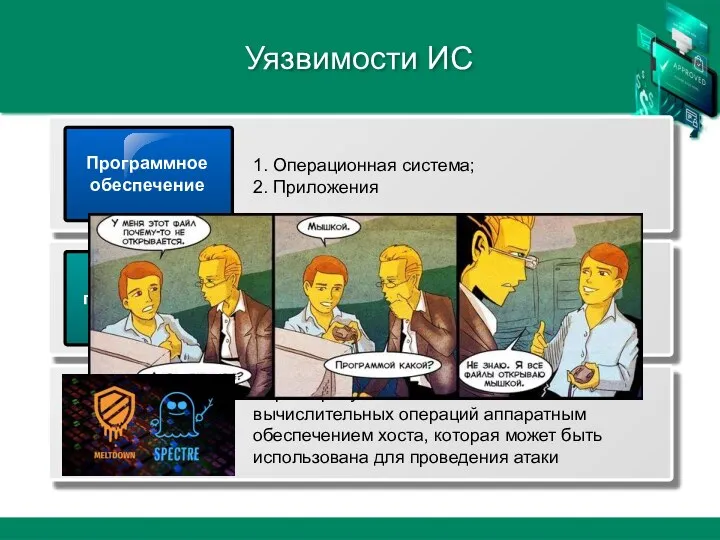

- 77. Программное обеспечение 1. Операционная система; 2. Приложения Настройка программного обеспечения Обусловлены действиями администратора системы или службы

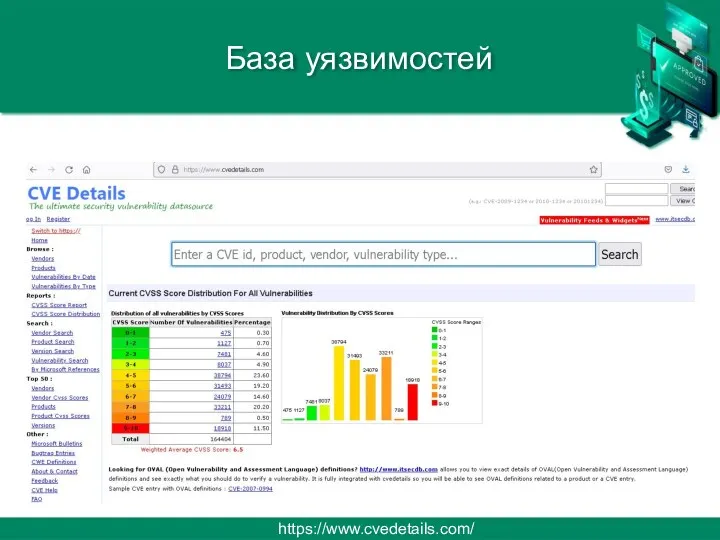

- 78. https://www.cvedetails.com/ База уязвимостей

- 79. Наиболее часто эксплуатируемые уязвимости в 2021 году

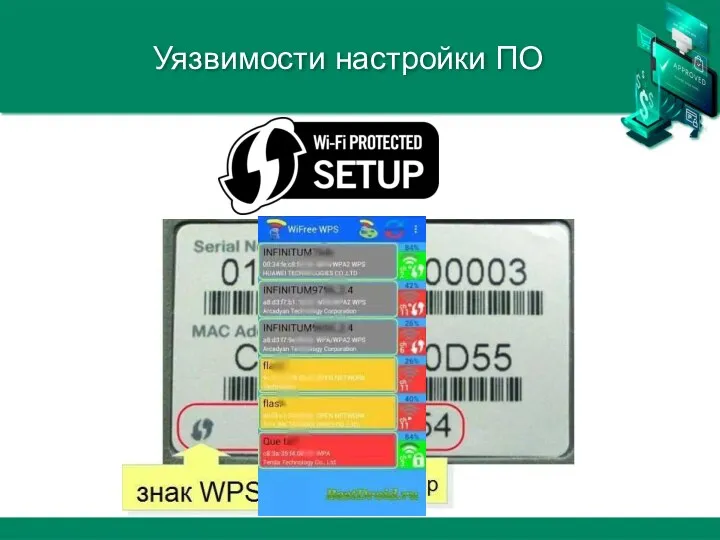

- 80. Уязвимости настройки ПО

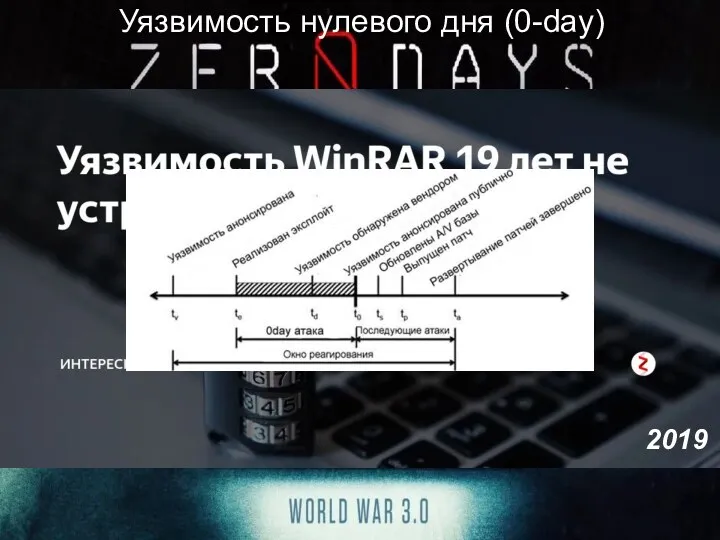

- 81. Уязвимость нулевого дня (0-day) Средний «срок жизни» уязвимости до обнаружения ее вендором – 5 лет (Cisco)

- 82. Настройка оборудования и ПО 3 Устранение уязвимостей

- 83. Сканер уязвимостей ScanOVAL (ФСТЭК России)

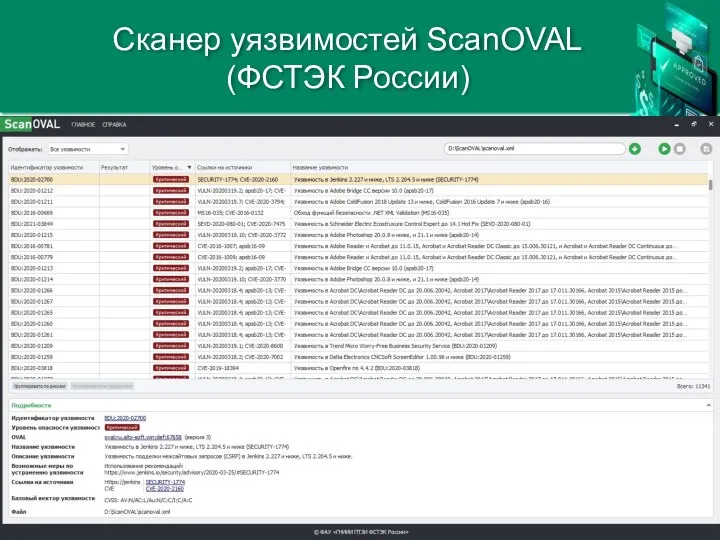

- 84. Управление уязвимостями (R-Vision SGRC)

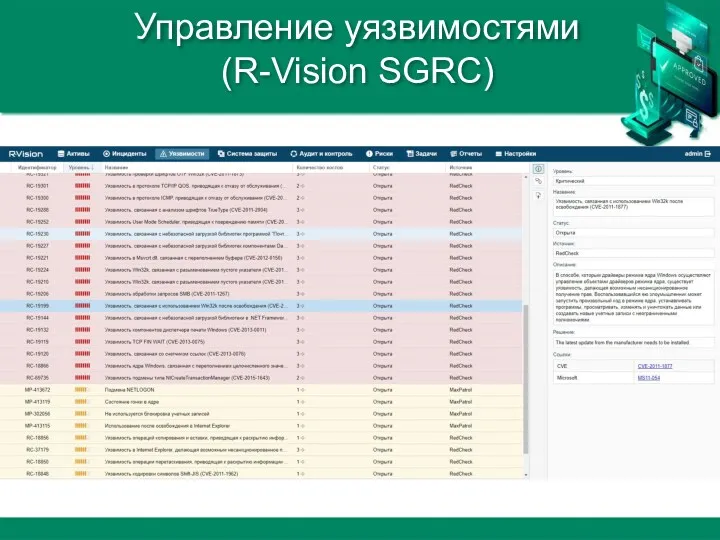

- 85. Управление уязвимостями (R-Vision SGRC)

- 86. Статистика уязвимостей (R-Vision SGRC)

- 87. Первая компетенция Управление уязвимостями

- 88. Вооружение подготовка (разработка или покупка) «инструментов» для эксплуатации уязвимостей (exploit), вредоносных программ (malware), и их упаковка,

- 89. Сервер управления (Command and Control - C2) Сервер эксфильтрации данных (Drop) SSL SSL Инфраструктура нарушителя Атакуемая

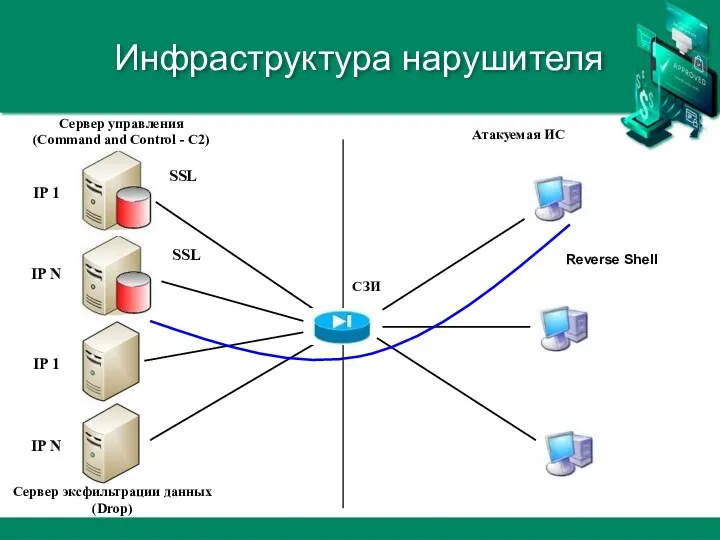

- 90. Нарушитель рассчитывает, что на уровне хоста (Endpoint) не применяются СЗИ 1 2 Исполняемый файл упаковывается в

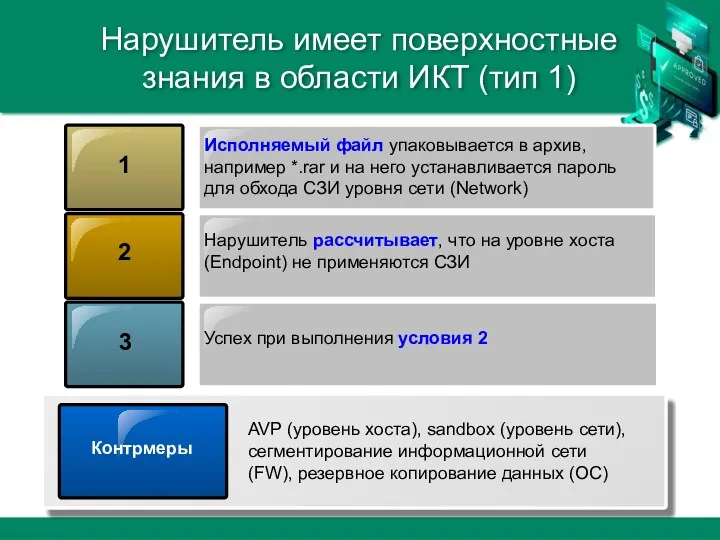

- 91. Стратегия обеспечения безопасности

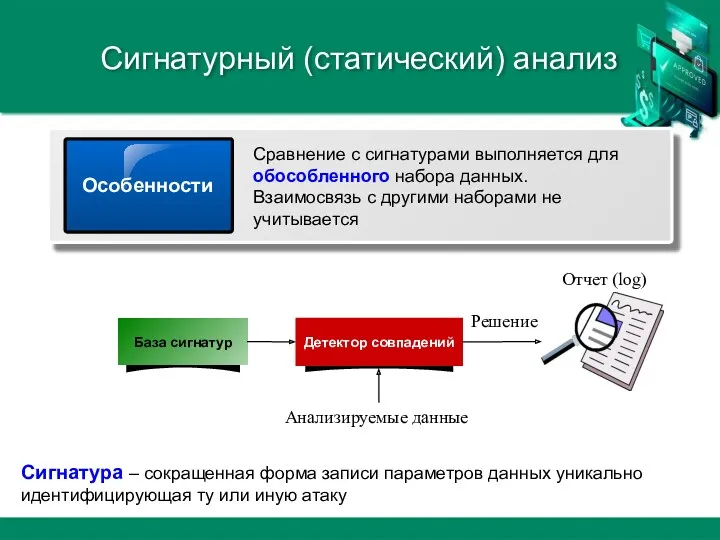

- 92. Сигнатура – сокращенная форма записи параметров данных уникально идентифицирующая ту или иную атаку Анализируемые данные Решение

- 93. Анализируемые данные Решение Отчет (log) Особенности анализируются выполняемые некоторым набором данных функции и их последовательность –

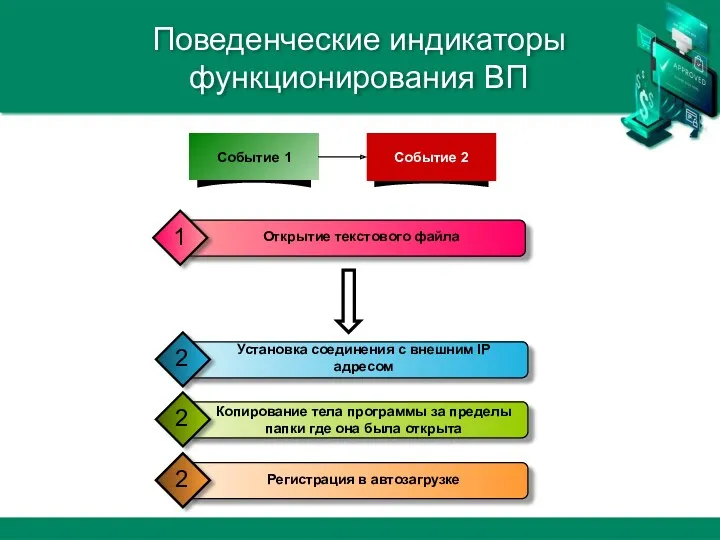

- 94. Sandbox изолированная среда (виртуальная) эмулирующая множество сервисов хоста для динамического анализа файлов Песочница

- 95. Установка соединения с внешним IP адресом 2 Копирование тела программы за пределы папки где она была

- 96. Mail Application МСЭ 1 МСЭ 2 Web Сегментирование ИС

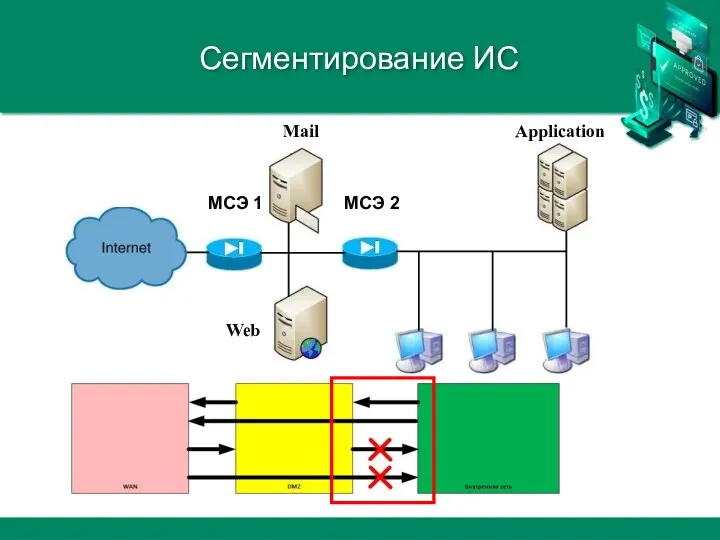

- 97. 1 резервное копирование выполняется по расписанию с учетом загрузки оборудования/информационной сети 2 выгрузка резервной копии на

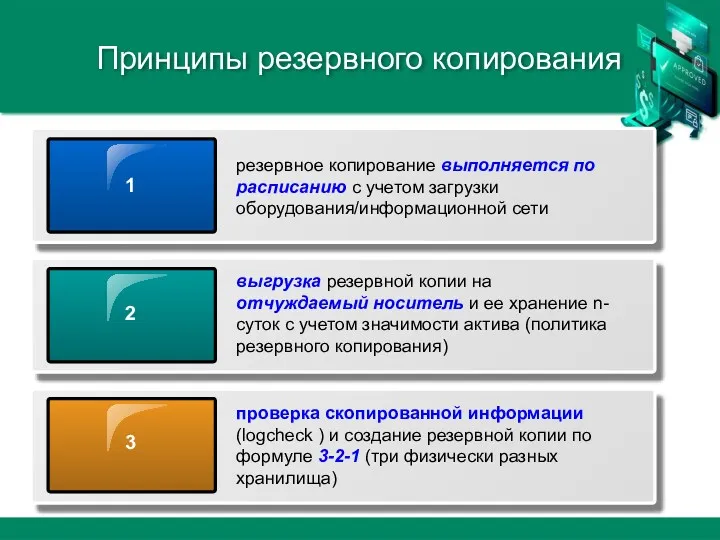

- 98. Вторая компетенция Управление резервным копированием информации

- 99. В случае доставки «полезной» программы и использования обфускации или шифрования - успех 1 2 Исполняемый код

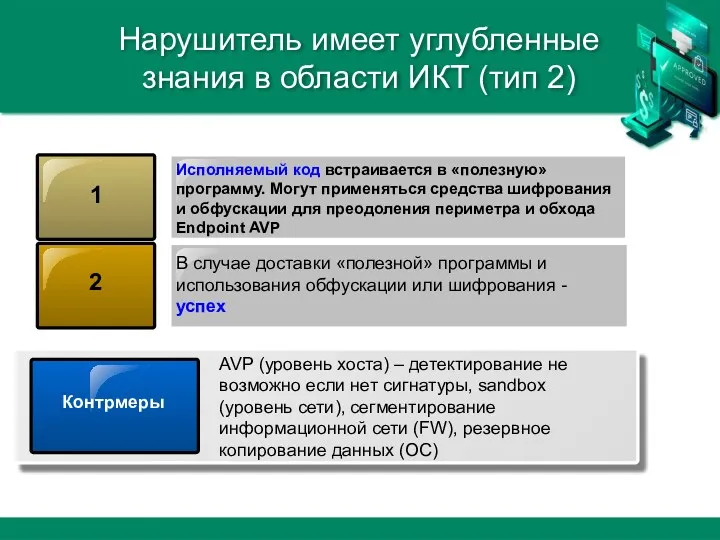

- 100. Способы противодействия Sandbox

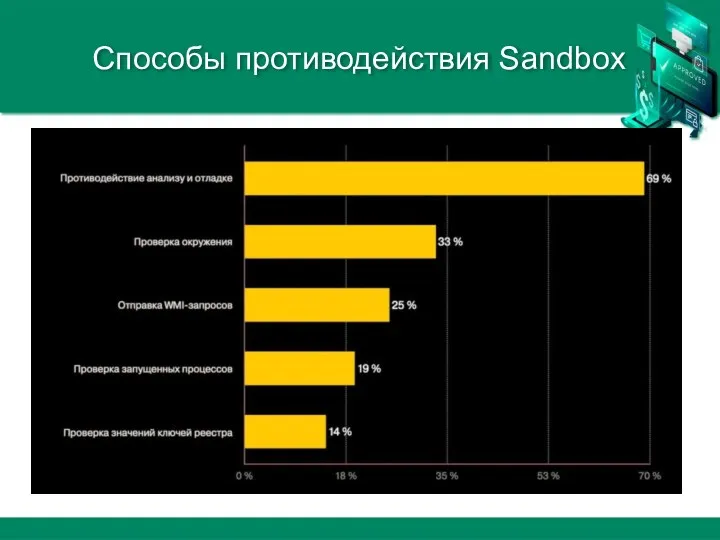

- 101. В случае доставки - успех 1 2 Исполняемый код реализует функцию обнаружения виртуальных сред. Он может

- 102. Доставка нарушитель реализует загрузку вредоносной программы в ИС доступными для него способами 3 3 Модель нарушителя

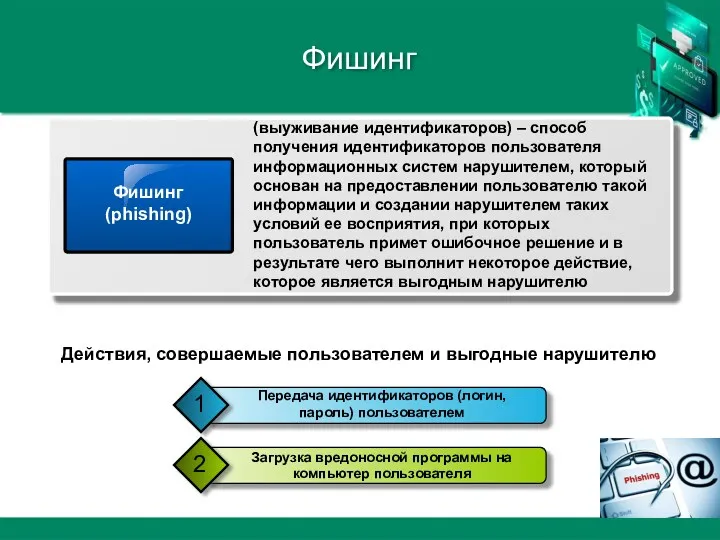

- 103. Фишинг (phishing) (выуживание идентификаторов) – способ получения идентификаторов пользователя информационных систем нарушителем, который основан на предоставлении

- 104. Условия, при которых изменения эмоционального состояния человека

- 105. Страх – побуждение к действию

- 106. Любопытство 2 Условия, при которых изменения эмоционального состояния человека

- 107. Правда, интересно, что там?

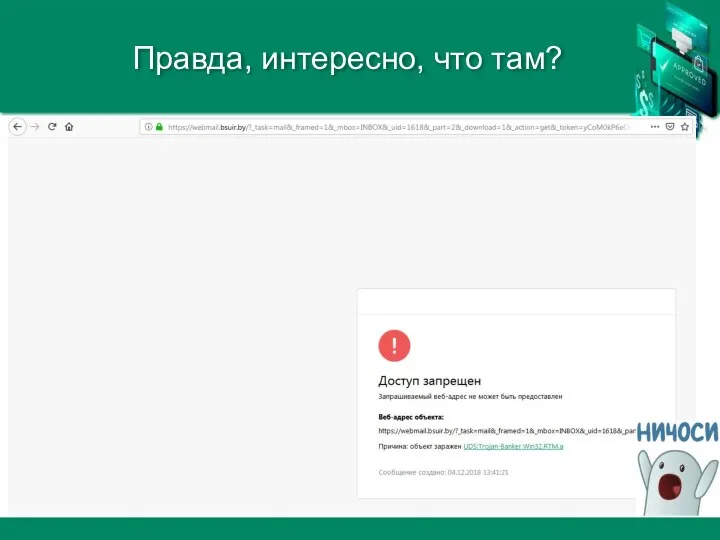

- 108. Способы доставки ВП (организации) 1 квартал 2022 года

- 109. Почтовый фишинг реализуется путем рассылки сообщений по электронной почте Цель Прислать гипертекстовую ссылку и заставить ее

- 110. Цель получение нарушителем конфиденциальной информации в виде различных идентификаторов, в том числе паролей, для извлечения из

- 111. https://habr.com/ru/company/group-ib/blog/535092/ Эффективность различных способов получения информации

- 112. Вишинг. Черт кроется в деталях!

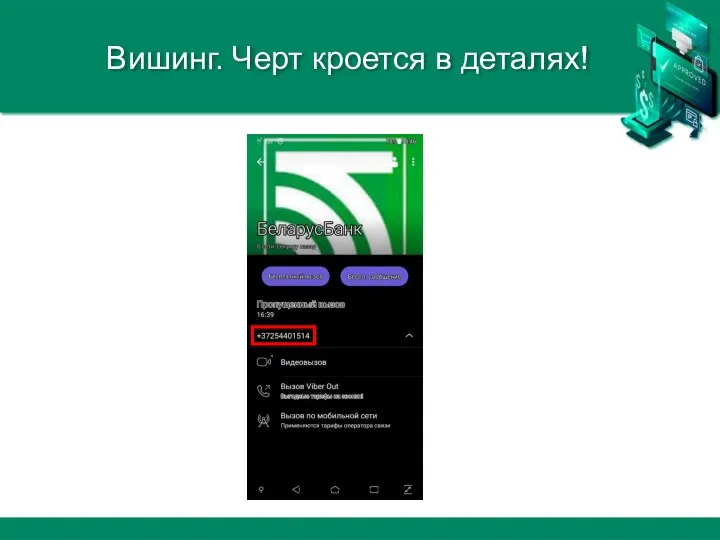

- 113. Интересный заголовок – залог успеха

- 114. Уменьшение «поверхности» атаки

- 115. Отправитель, время Отправитель – известный / не известный (известных отправителей сложнее игнорировать). Время рабочее / не

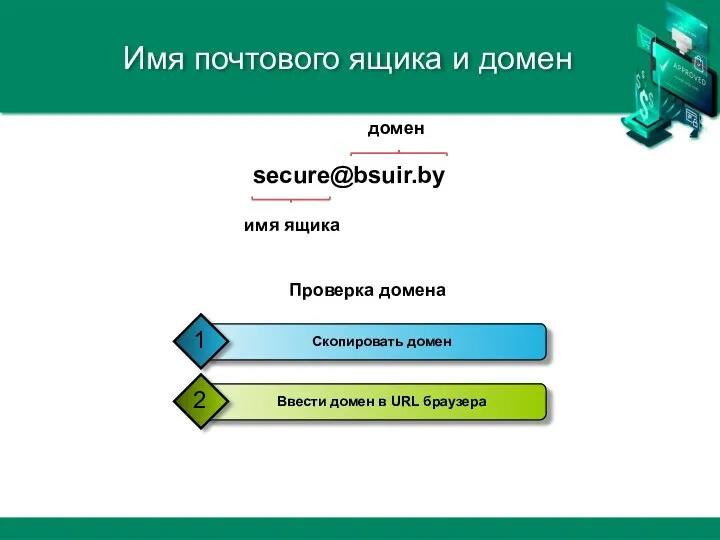

- 116. secure@bsuir.by имя ящика домен Проверка домена Скопировать домен 1 Ввести домен в URL браузера 2 Имя

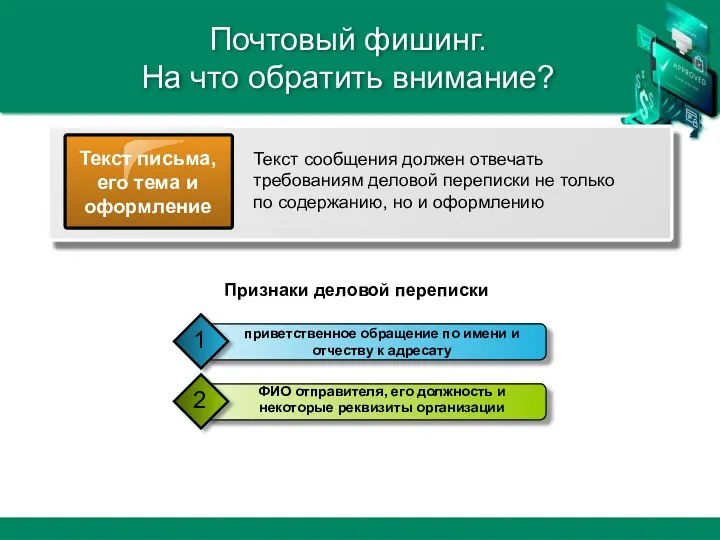

- 117. Текст письма, его тема и оформление Текст сообщения должен отвечать требованиям деловой переписки не только по

- 118. Признаки фишинга 1. Письмо пришло «не по назначению»; 2. Текст письма имеет эмоциональную окраску; 3. Есть

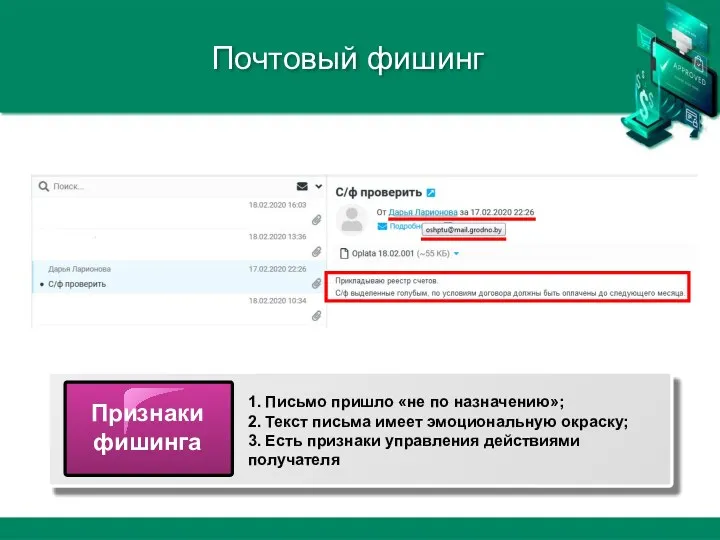

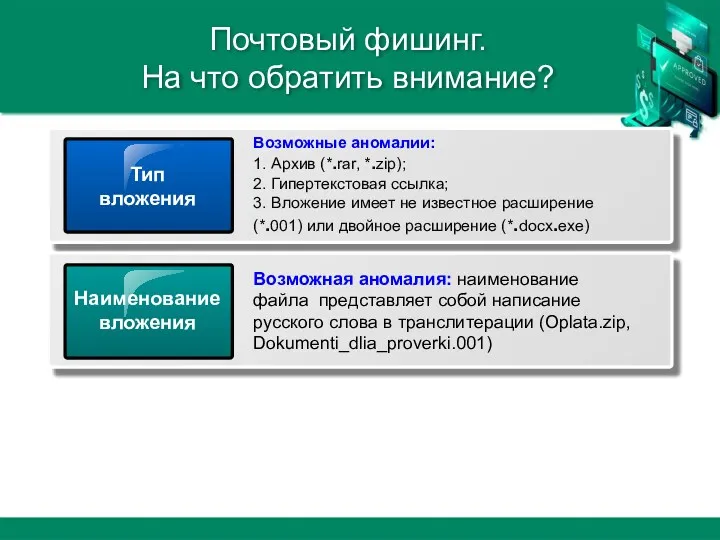

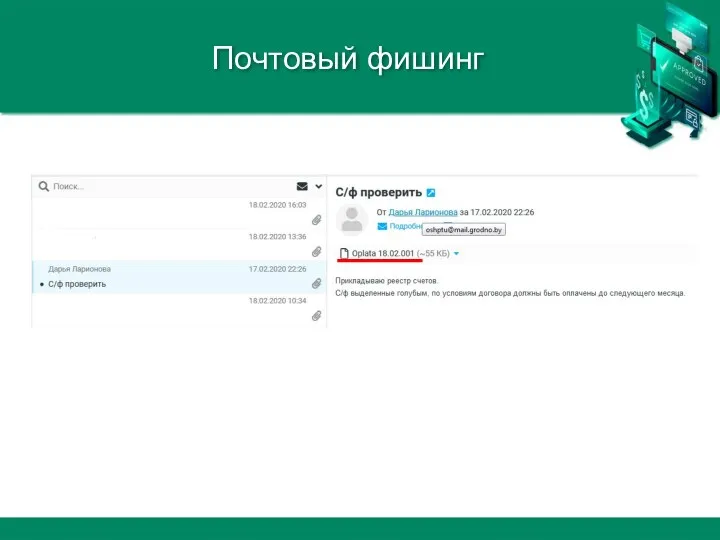

- 119. Тип вложения Возможные аномалии: 1. Архив (*.rar, *.zip); 2. Гипертекстовая ссылка; 3. Вложение имеет не известное

- 120. Почтовый фишинг

- 121. Целенаправленный фишинг (Spear – гарпун) разновидность почтового фишинга, отличием которого является его целенаправленность (на конкретного человека)

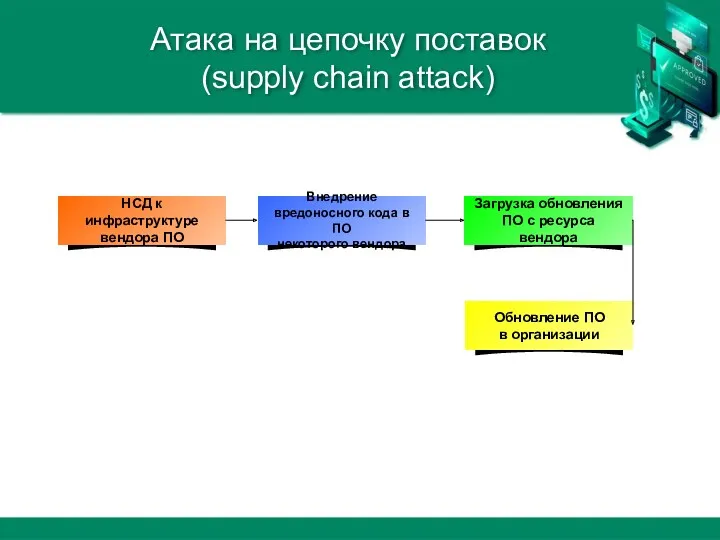

- 122. Атака на цепочку поставок (supply chain attack)

- 123. - сервера – 4.000 единиц - персональные компьютеры – 45.000 единиц Оборудование выведенное из строя:* *

- 124. Получение информации об информационных ресурсах посещаемых пользователем Внедрение вредоносного кода в титульную страницу сайта Атака «водопой»

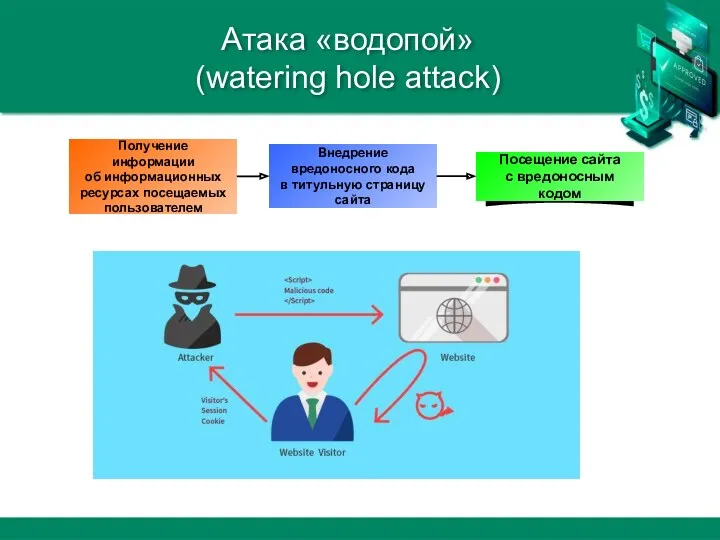

- 125. Эксплуатация 1. Обеспечение корневых полномочий; 2. Установка TLS соединения для загрузки вредоносной программы с последующей ее

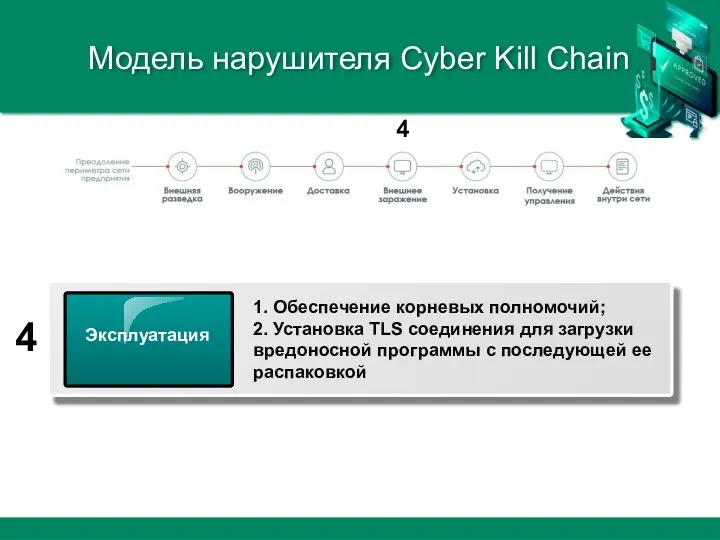

- 126. Установка Инсталляция вредоносной программы Получение управления Вредоносная программа подключается к серверу управления (С2) нарушителя и ждет

- 127. Действия нарушителя внутри ИС

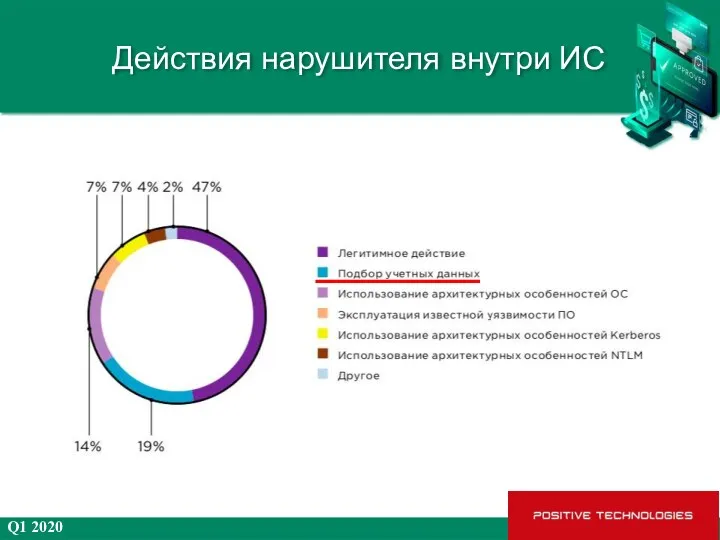

- 128. Q1 2020 Действия нарушителя внутри ИС

- 129. Какой должен быть пароль?

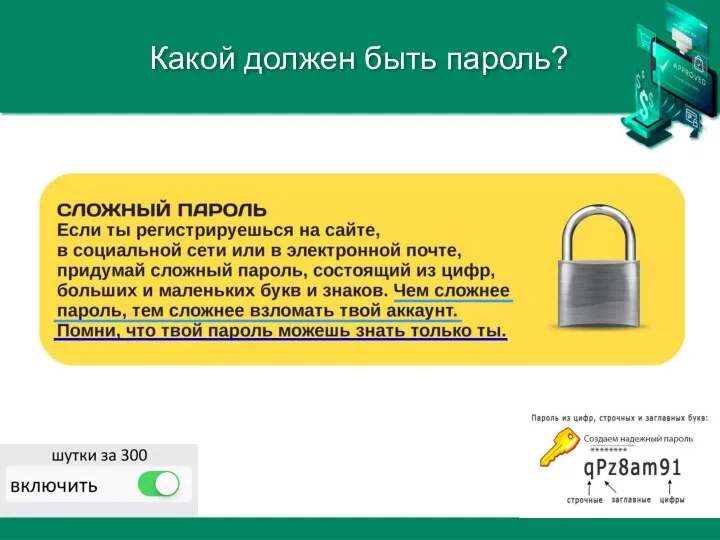

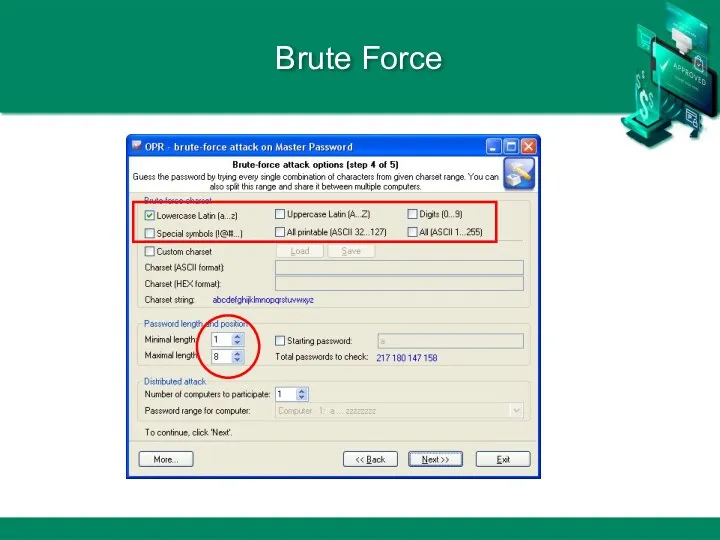

- 130. Brute Force

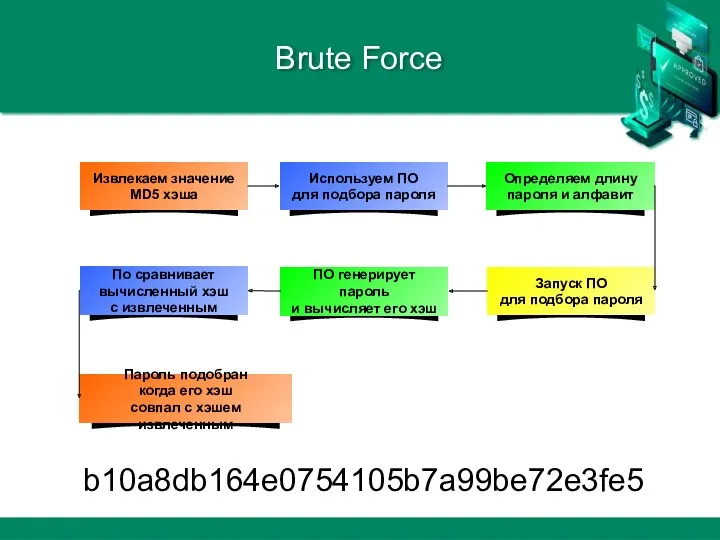

- 131. b10a8db164e0754105b7a99be72e3fe5 Brute Force

- 132. Стойкость сложного пароля

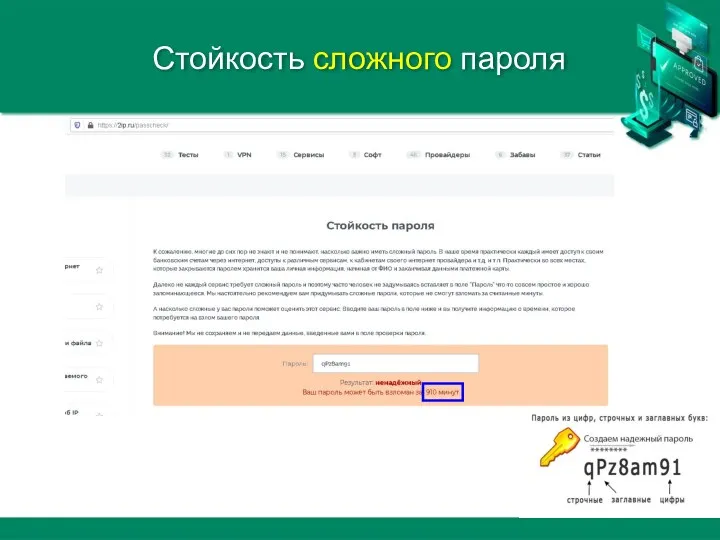

- 133. https://xakep.ru/2017/08/16/edpr-nvidia-passcrack/#toc01 Скорость перебора пароля на полную мощность!

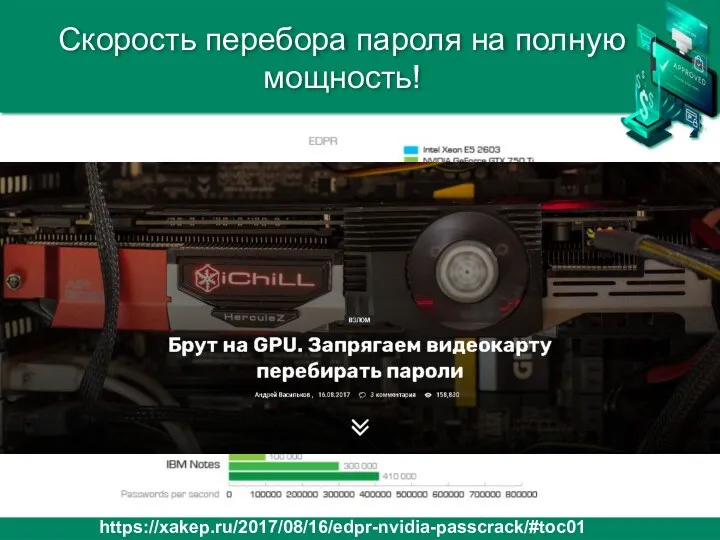

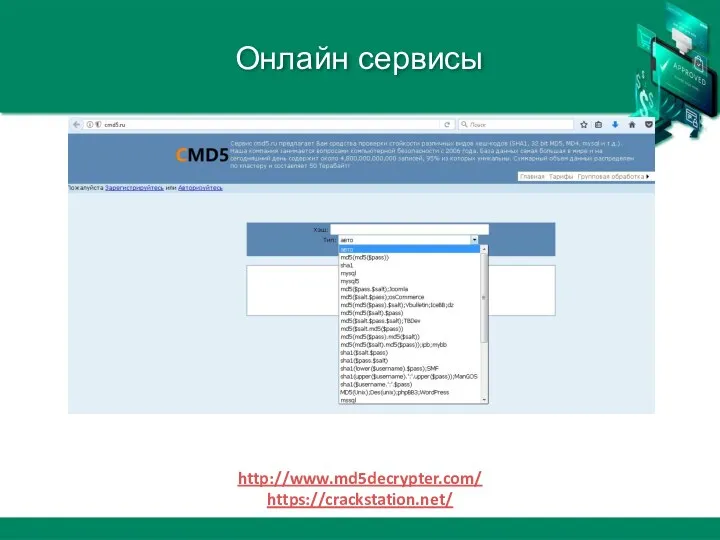

- 134. http://www.md5decrypter.com/ https://crackstation.net/ Онлайн сервисы

- 135. Можно ли использовать пароль длиной 4 цифры? Будет ли стойким пароль из одинаковых букв, например F?

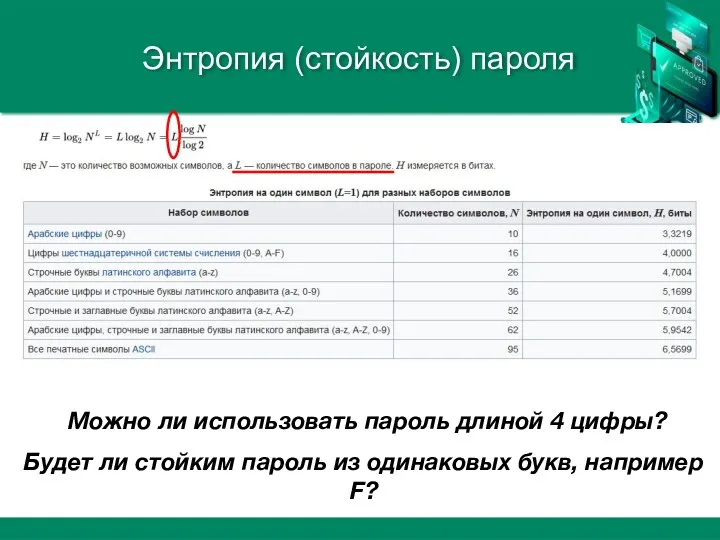

- 136. 1 Пароль должен храниться в секрете – это означает, что его должен знать только его пользователь

- 137. Их действия могли быть не умышленные, но … Источник угроз – сотрудник организации

- 138. Уменьшение «поверхности» атаки https://habr.com/ru/company/group-ib/blog/535092/

- 139. Выявление группы риска https://xakep.ru/2016/12/07/gophish-phishing-framework-howto/

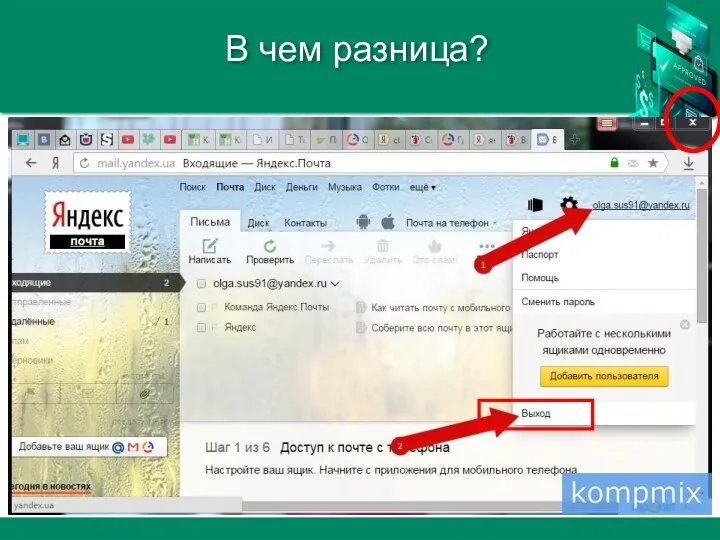

- 140. В чем разница?

- 141. Стратегия обеспечения безопасности

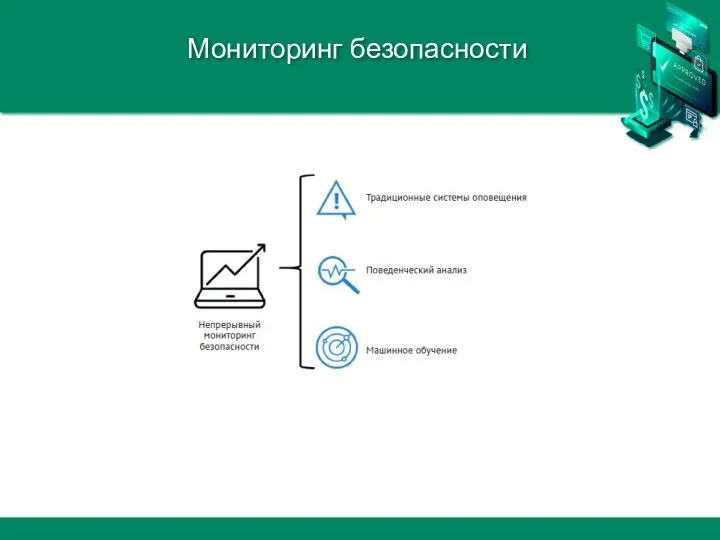

- 142. Мониторинг безопасности

- 143. Место установки средств мониторинга

- 144. Средства мониторинга и модель OSI

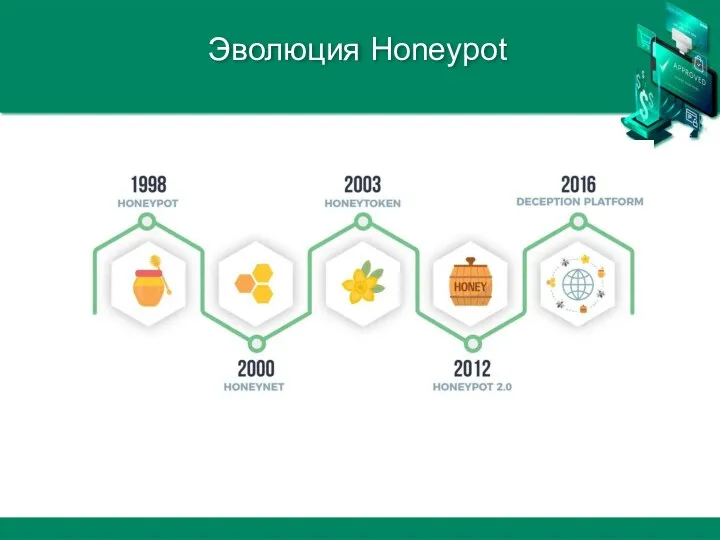

- 145. Эволюция Honeypot

- 146. Обнаружение нарушителя внутри ИС (R-Vision TDP)

- 147. Обнаружение нарушителя с помощью Deception

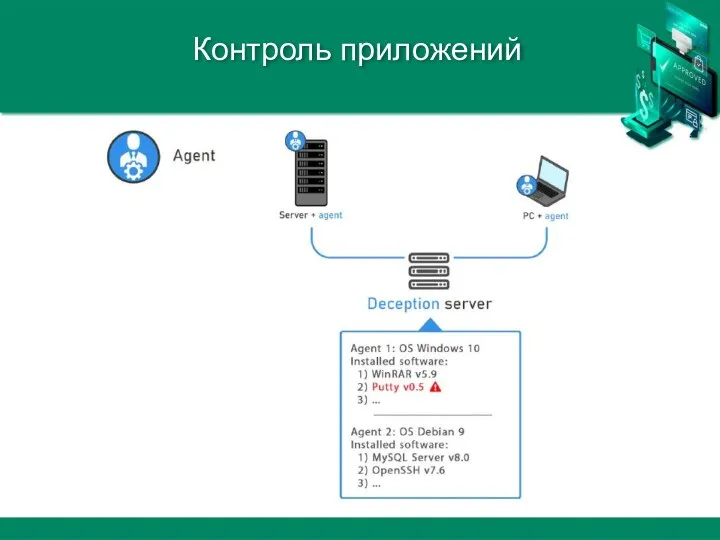

- 148. Контроль приложений

- 149. Назначение централизованное хранение информации о событиях произошедших в процессе функционирования хоста Журналы событий

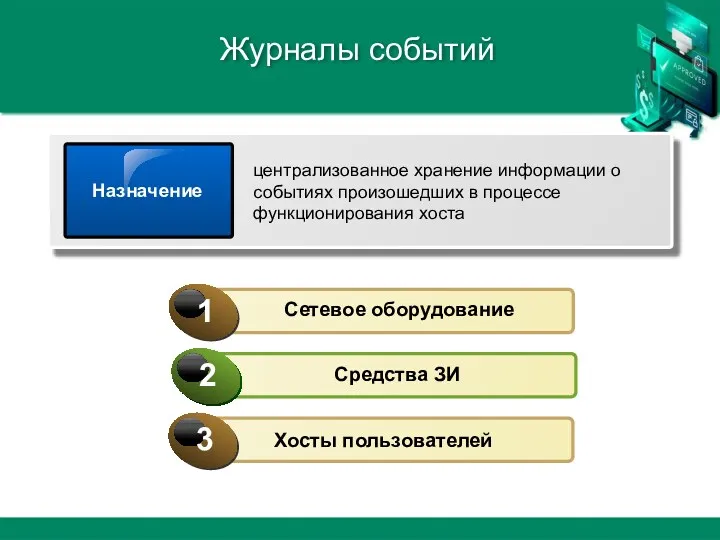

- 150. 1102, 4624, 4625, 4657, 4663, 4688, 4672, 4700, 4702, 4719, 4720, 4722, 4724, 4727, 4732, 4739,

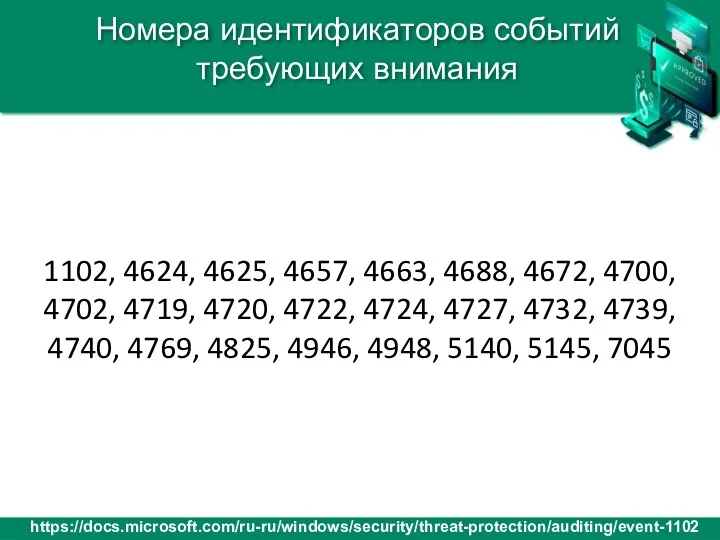

- 151. Много источников информации

- 152. Security Information and Event Management - управление информационной безопасностью и управление событиями безопасности Интегратор информации

- 153. Архитектура SIEM

- 154. Open Source SIEM

- 155. Использование SIEM для обеспечения работы SOC

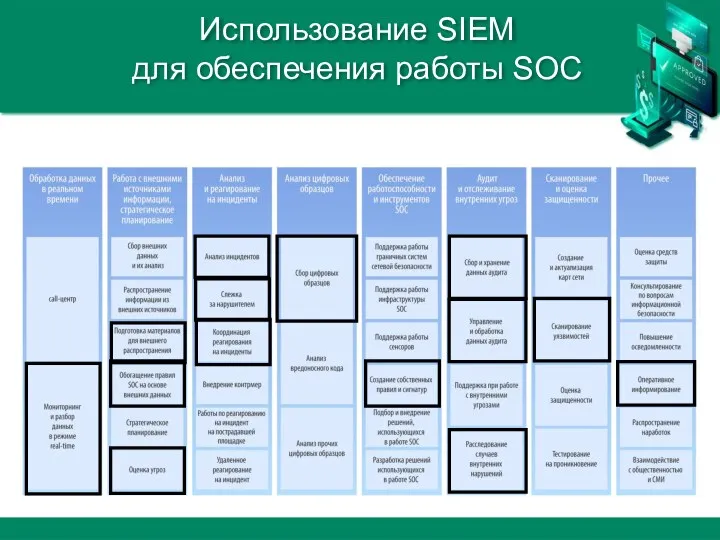

- 156. Стратегия обеспечения безопасности

- 157. Сущность процесс обнаружения угроз безопасности информации на основании модели нарушителя и формирования гипотез о его определенном

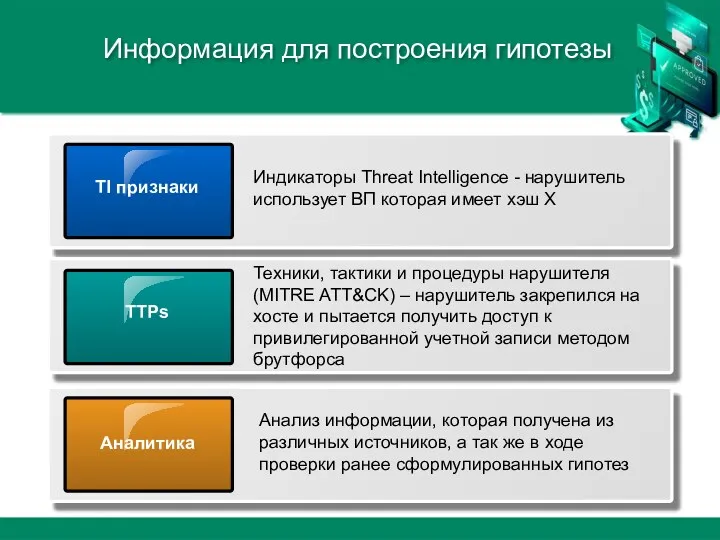

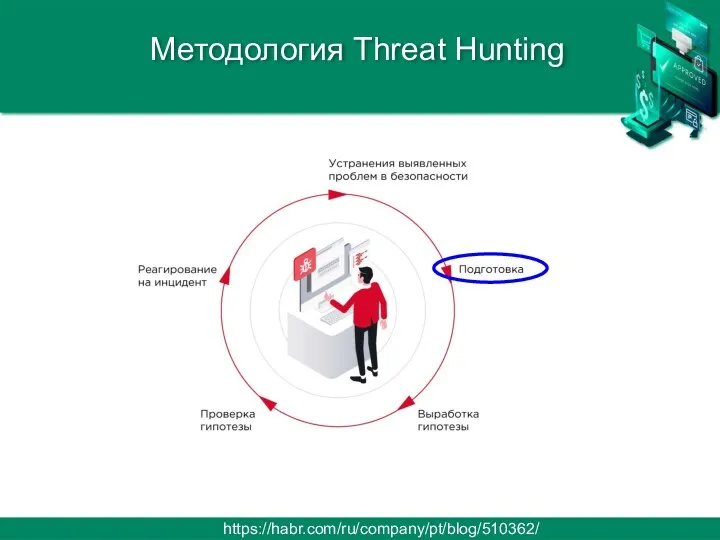

- 158. TI признаки Индикаторы Threat Intelligence - нарушитель использует ВП которая имеет хэш X TTPs Техники, тактики

- 159. https://habr.com/ru/company/pt/blog/510362/ Методология Threat Hunting

- 160. Пример реализации АРТ атаки

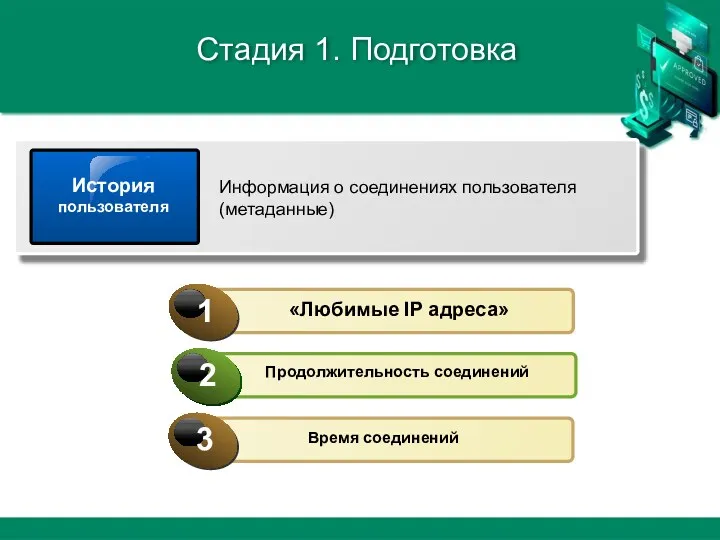

- 161. История пользователя Информация о соединениях пользователя (метаданные) Стадия 1. Подготовка

- 162. За событием «загрузка файла со встроенным содержимым» следует событие «установление соединения C2» Стадия 2. Выработка гипотезы

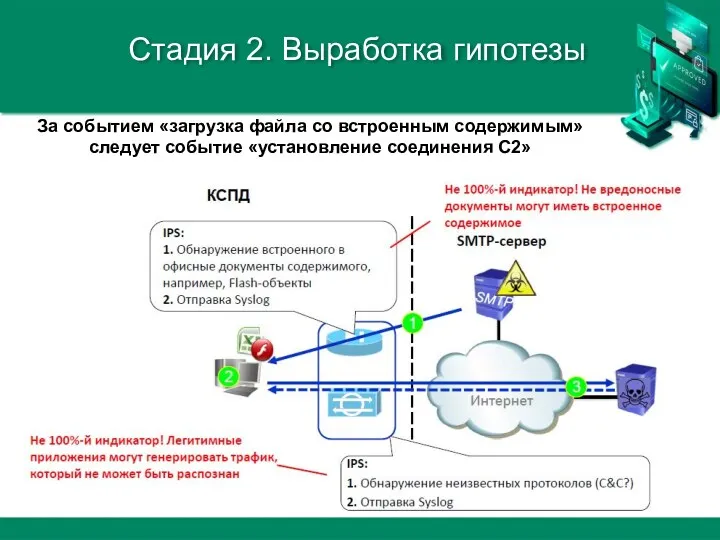

- 163. Индикаторы компрометации (IoC)

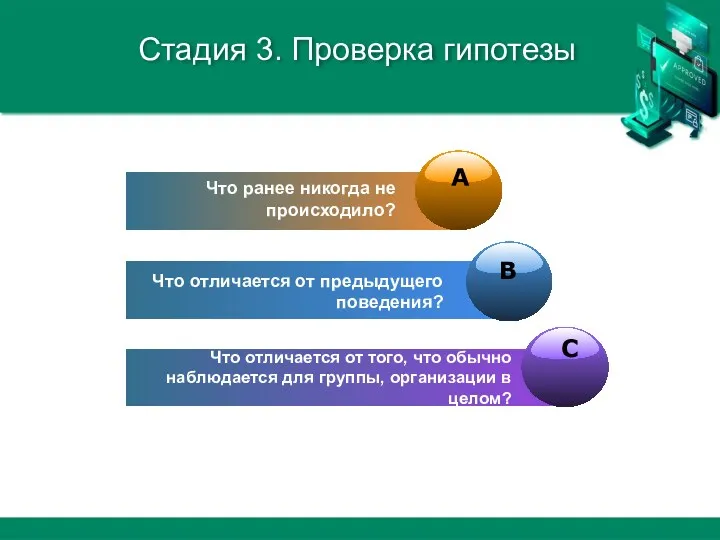

- 164. Что ранее никогда не происходило? Что отличается от предыдущего поведения? Что отличается от того, что обычно

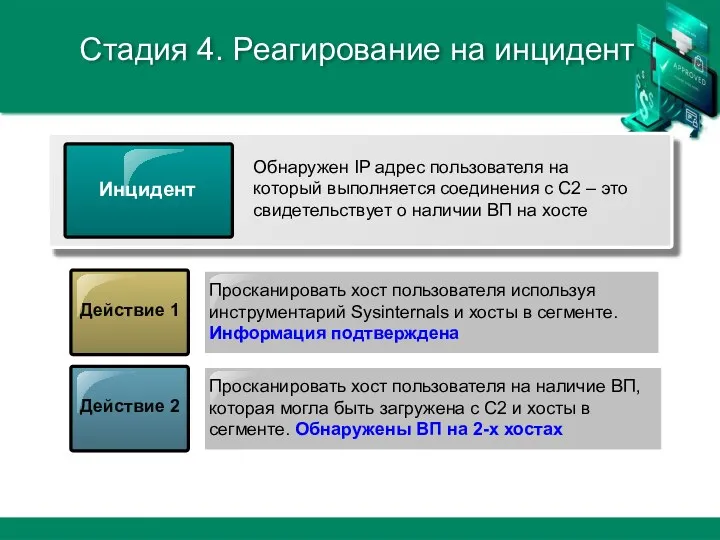

- 165. Инцидент Обнаружен IP адрес пользователя на который выполняется соединения с С2 – это свидетельствует о наличии

- 166. Действие 3 Используя iptables заблокировать передачу пакетов с обнаруженных хостов Действие 4 Перейти к поиску индикаторов

- 167. Мероприятие 1 Устранение уязвимостей, которые привели к инциденту Мероприятие 2 Пересмотр в необходимом объеме ведомственных НПА

- 168. Третья компетенция Аналитик

- 169. Система оркестрации и автоматизации реагирования на инциденты ИБ (R-Vision SOAR)

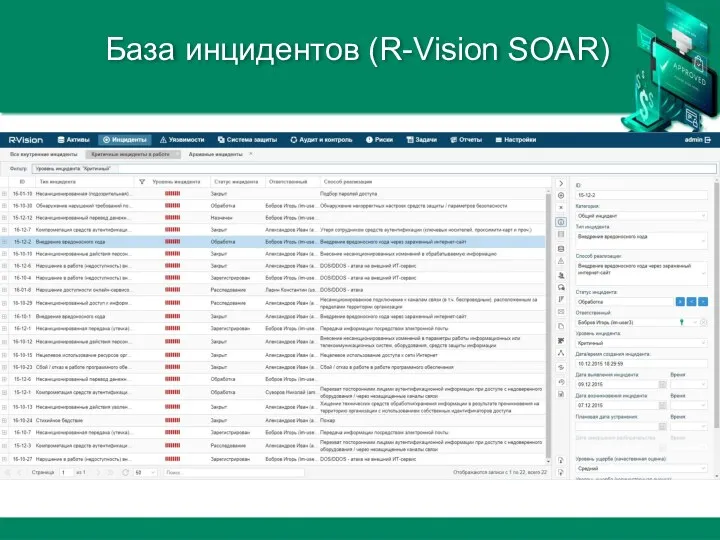

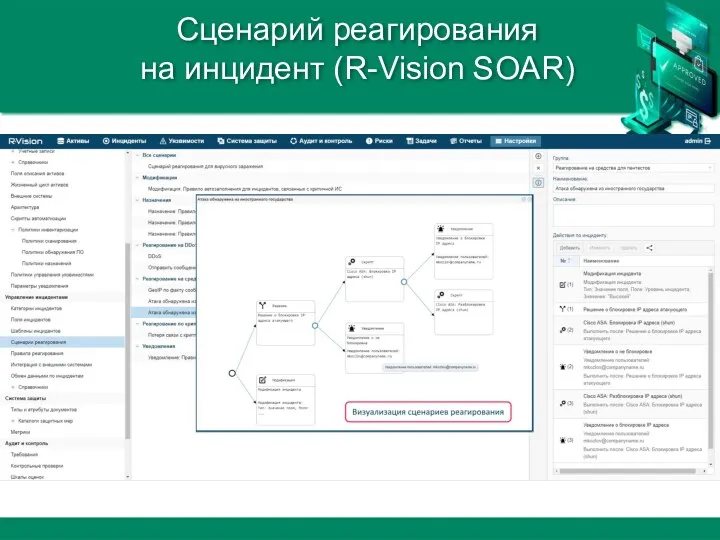

- 170. База инцидентов (R-Vision SOAR)

- 171. Сценарий реагирования на инцидент (R-Vision SOAR)

- 172. Статистика по инцидентам (R-Vision SOAR)

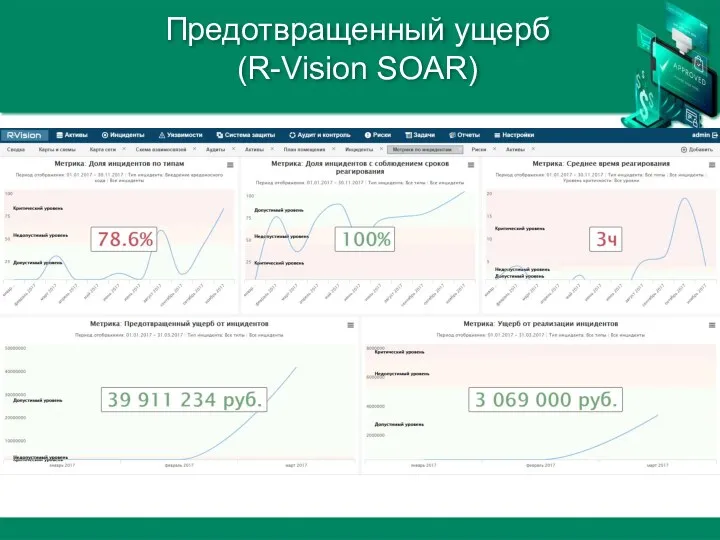

- 173. Предотвращенный ущерб (R-Vision SOAR)

- 174. Специальность: 1-98 01 02 «Защита информации в телекоммуникациях» (дневная форма обучения) Квалификация: Специалист по защите информации,

- 175. Специальность: 1-98 80 01 «Информационная безопасность» специализация «Защита информации в информационных системах» (дневная и заочная формы

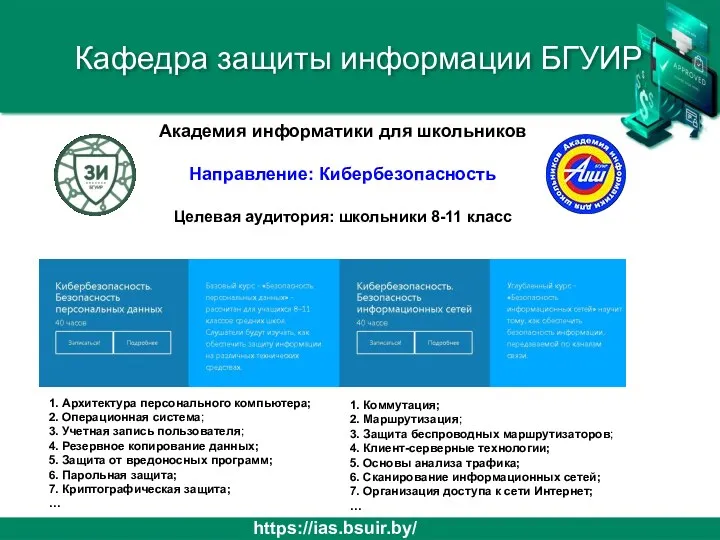

- 176. https://ias.bsuir.by/ Академия информатики для школьников Направление: Кибербезопасность Целевая аудитория: школьники 8-11 класс 1. Архитектура персонального компьютера;

- 177. https://ndtp.by/educational_directions/ Кафедра защиты информации БГУИР Образовательное направление: Информационная безопасность

- 178. Начало положено!

- 180. Скачать презентацию

Введение в HTML. Теги и их атрибуты. Структура HTML-кода

Введение в HTML. Теги и их атрибуты. Структура HTML-кода Информация и информационные процессы

Информация и информационные процессы Представление числовой информации с помощью систем счисления Урок информатики в 10 классе

Представление числовой информации с помощью систем счисления Урок информатики в 10 классе Новое в ЕГЭ и ГИА по информатике и ИКТ

Новое в ЕГЭ и ГИА по информатике и ИКТ Презентация к уроку Как мы получаем информацию

Презентация к уроку Как мы получаем информацию Історія розвитку комп’ютерної техніки в Україні

Історія розвитку комп’ютерної техніки в Україні Создание документа. Форматирование абзацев

Создание документа. Форматирование абзацев Логические выражения в Паскале

Логические выражения в Паскале Первое знакомство с языком программирования Ассемблер

Первое знакомство с языком программирования Ассемблер О пределах и правилах заимствования информации при написании курсовых и дипломных работ

О пределах и правилах заимствования информации при написании курсовых и дипломных работ Исполнитель чертёжник

Исполнитель чертёжник Основные понятия и принципы работы системы AutoCAD

Основные понятия и принципы работы системы AutoCAD Операционная система Linux

Операционная система Linux Информация, её виды и свойства

Информация, её виды и свойства Структуры данных в R. импорт и экспорт данных в R

Структуры данных в R. импорт и экспорт данных в R Программирование на языке высокого уровня. Лекция 5. Массивы. Массивы. Массивы

Программирование на языке высокого уровня. Лекция 5. Массивы. Массивы. Массивы Побочные каналы утечки информации

Побочные каналы утечки информации Работа с формулами в текстовом редакторе WORD

Работа с формулами в текстовом редакторе WORD презентация по теме: Системно-деятельностный подход в обучении информатики

презентация по теме: Системно-деятельностный подход в обучении информатики Объекты в Blender. Создание 3D-модели Молекула воды. Урок 23

Объекты в Blender. Создание 3D-модели Молекула воды. Урок 23 Презентация своими руками

Презентация своими руками Разработка чат-бота для абитуриентов ВУЗа

Разработка чат-бота для абитуриентов ВУЗа Типовые задачи по курсу ТЭС

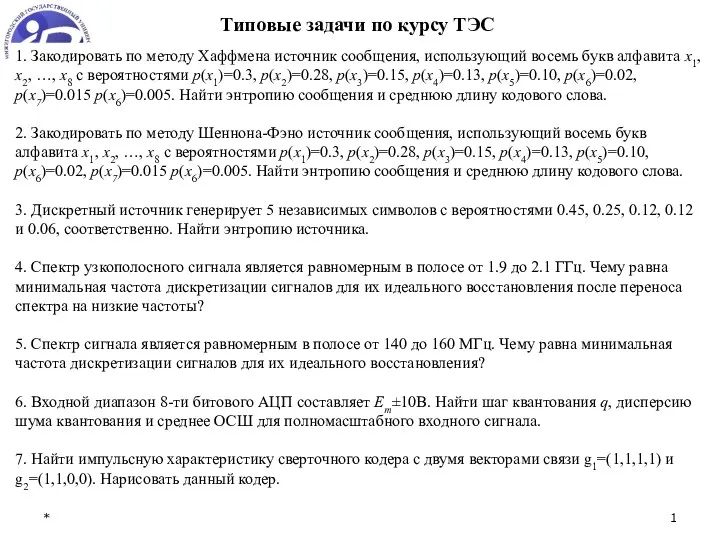

Типовые задачи по курсу ТЭС Виды внеклассной работы по информатике

Виды внеклассной работы по информатике Компоненты процесса. Классификация процессов

Компоненты процесса. Классификация процессов Практическое занятие по робототехнике

Практическое занятие по робототехнике Технологии работы с базами данных. (Лекция 5)

Технологии работы с базами данных. (Лекция 5) Особенности расчёта диода на основе p-n перехода

Особенности расчёта диода на основе p-n перехода