Содержание

- 2. План лекции УЧЕБНЫЕ ВОПРОСЫ : 1. Основные понятия и положения компьютерной безопасности. 2. Защита информации в

- 3. ЛИТЕРАТУРА Основная литература 1. Основы информационной безопасности : учебник / В. Ю. Рогозин, И. Б. Галушкин,

- 4. ЛИТЕРАТУРА Основная литература 3. Костюченко, К.Л. Основы информационной безопасности в органах внутренних дел : учеб. пособие

- 5. 1. Основные понятия и положения компьютерной безопасности

- 6. Компьютерная безопасность - состояние защищенности (безопасность) информации (данных) в компьютерных системах и безотказность (надежность) функционирования компьютерных

- 7. «Компьютерная система» (КС) человеко-машинная система, представляющая совокупность электронно-программируемых технических средств обработки, хранения и представления данных, программного

- 8. Таким образом, компьютерная система представляет собой совокупность следующих компонентов: - информационных массивов, представленных на различных машинных

- 9. - программных средств, реализующих соответствующие методы, алгоритмы и технологию обработки информации (программ); - обслуживающего персонала и

- 10. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Случайные угрозы: сбои и

- 11. Сбой - это временное нарушение работоспособности какого-либо элемента системы, следствием чего может быть неправильное выполнение им

- 12. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Случайные угрозы: ошибки обслуживающего

- 13. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Случайные угрозы: ошибки при

- 14. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Случайные угрозы: стихийные бедствия

- 15. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Преднамеренные угрозы : традиционный

- 16. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Преднамеренные угрозы : электромагнитные

- 17. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Преднамеренные угрозы : модификация

- 18. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Преднамеренные угрозы : несанкционированный

- 19. Несанкционированный доступ - доступ к закрытой для публичного доступа информации со стороны лиц, не имеющих разрешения

- 20. Причины несанкционированного доступа к информации: - ошибки конфигурации; слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический

- 21. Причины несанкционированного доступа к информации: - ошибки в программном обеспечении; - злоупотребление служебными полномочиями; - прослушивание

- 22. Все искусственные угрозы безопасности в КС можно подразделить на случайные и преднамеренные. Преднамеренные угрозы : вредоносное

- 23. 2. Защита информации в компьютерных системах

- 24. Защита информации представляет собой принятие правовых, организационных и технических мер.

- 25. Правовые меры включают в себя разработку нормативных правовых актов, регламентирующих отношения в информационной сфере, а также

- 26. Правовые меры направлены на решение следующих вопросов: - отнесение информации к категориям открытого и ограниченного доступа;

- 27. Организационные меры ориентированы на людей, а не на технические средства. Они включают в себя: - мероприятия,

- 28. Технические меры основаны на использовании различных электронных устройств и специальных программ. Направления, по которым они реализуются:

- 29. Идентификация – это присвоение индивидуальных имен, номеров (идентификаторов) субъектам и объектам системы, а также их распознавание

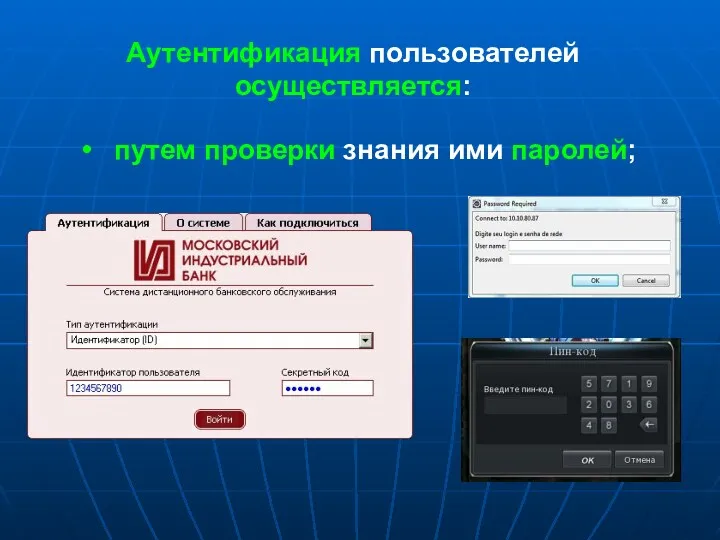

- 30. путем проверки знания ими паролей; Аутентификация пользователей осуществляется:

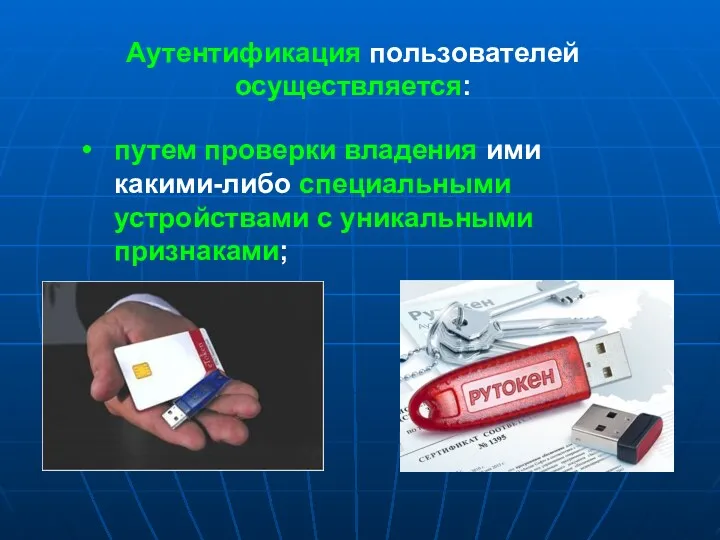

- 31. путем проверки владения ими какими-либо специальными устройствами с уникальными признаками; Аутентификация пользователей осуществляется:

- 32. путем проверки уникальных физических характеристик и параметров самих пользователей при помощи специальных биометрических устройств. Аутентификация пользователей

- 33. - при составлении пароля необходимо использовать цифры, символы алфавита различного регистра, спецсимволы; - длина пароля должна

- 34. Разграничение доступа Модели разграничения доступа: дискреционная (избирательная) и полномочная (мандатная).

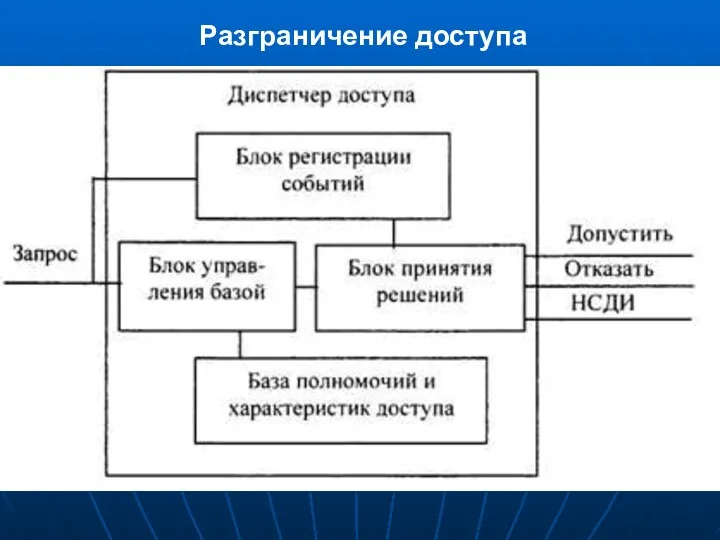

- 35. Разграничение доступа

- 36. Резервное копирование Резервное копирование – это процесс создания копии информации, хранящейся на компьютере или ином электронном

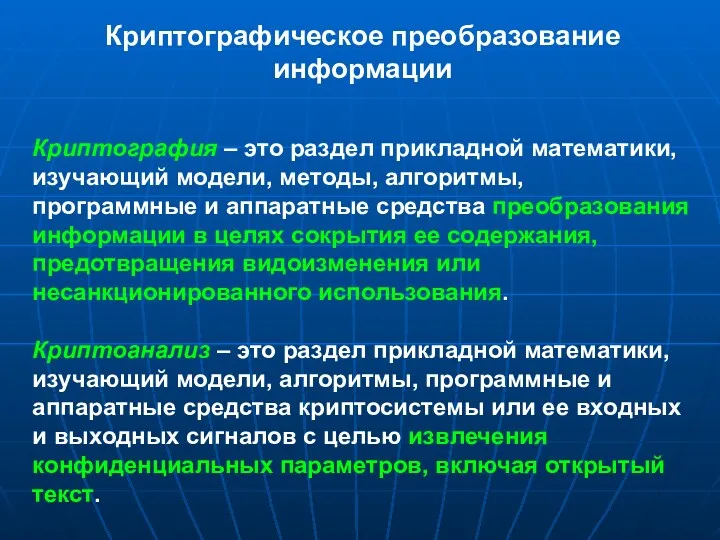

- 37. Криптографическое преобразование информации Криптография – это раздел прикладной математики, изучающий модели, методы, алгоритмы, программные и аппаратные

- 38. К криптографическим методам зашиты в общем случае относятся: шифрование (дешифрование) информации; формирование и проверка цифровой подписи

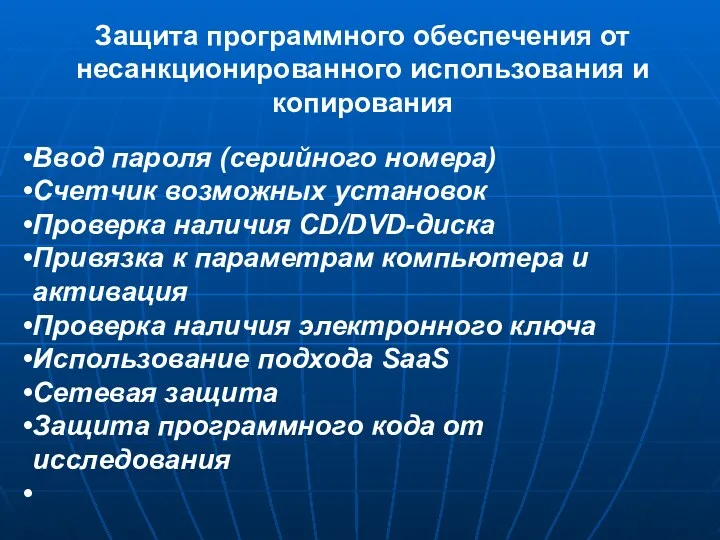

- 39. Защита программного обеспечения от несанкционированного использования и копирования Ввод пароля (серийного номера) Счетчик возможных установок Проверка

- 40. 3. Защита от вредоносного программного обеспечения.

- 41. Вредоносная программа – программа, используемая для осуществления несанкционированного доступа к информации и (или) воздействия на информацию

- 42. 273 статья УК РФ определяет вредоносное программное обеспечение как компьютерные программы либо иную компьютерную информацию, заведомо

- 43. Основные признаки заражения вредоносным ПО: прекращение работы или неправильная работа программ; медленная работа компьютера; невозможность загрузки

- 44. изменение размеров файлов; неожиданное значительное увеличение количества файлов на диске; существенное уменьшение размера свободной оперативной памяти;

- 45. вывод на экран непредусмотренных сообщений или изображений; подача непредусмотренных звуковых сигналов; частые зависания и сбои в

- 46. Причины, по которым антивирус не справился со своей задачей: антивирус был отключен пользователем; антивирусные базы были

- 47. вирус использовал технологию заражения, против которой у антивируса не было средств защиты; вирус попал на компьютер

- 48. Основные виды вредоносного ПО: вирусы, черви, троянские программы, прочие вредоносные программы.

- 49. Вирус – это программа или часть программного кода, способная самопроизвольно присоединяться к другим программам, создавать свои

- 50. Черви (вирусы-репликаторы) – это вредоносные программы, которые способны самостоятельно распространяться в локальных и глобальных вычислительных сетях.

- 51. Троянские программы – это вредоносные программы, которые замаскированы под обычное прикладное ПО. Они не способны распространяться

- 52. Классификация вредоносных программ по вредоносной нагрузке: вредоносные программы, создающие помехи в работе ЭВМ; вредоносные программы, предназначенные

- 53. Организационные методы направлены в первую очередь на пользователя компьютера. Их цель состоит в том, чтобы изменить

- 54. Программно-технические методы, наоборот, направлены на изменения в компьютерной системе. Большинство программно-технических методов состоит в использовании дополнительных

- 55. Реактивная защита – защита от известных угроз с использованием знаний об участках кода и других уникальных

- 56. 4. Принципы обеспечения сетевой безопасности.

- 57. Методы воздействия нарушителей на сети: пассивные методы: - прослушивание каналов связи. активные методы: - подавление каналов

- 58. Виды сетевых атак: подмена IР-адресов; просмотр (сканирование) портов; «отказ в обслуживании» (DoS от Denial of Service

- 59. внедрение «троянских коней; Виды сетевых атак:

- 60. внедрение «троянских коней»; Виды сетевых атак:

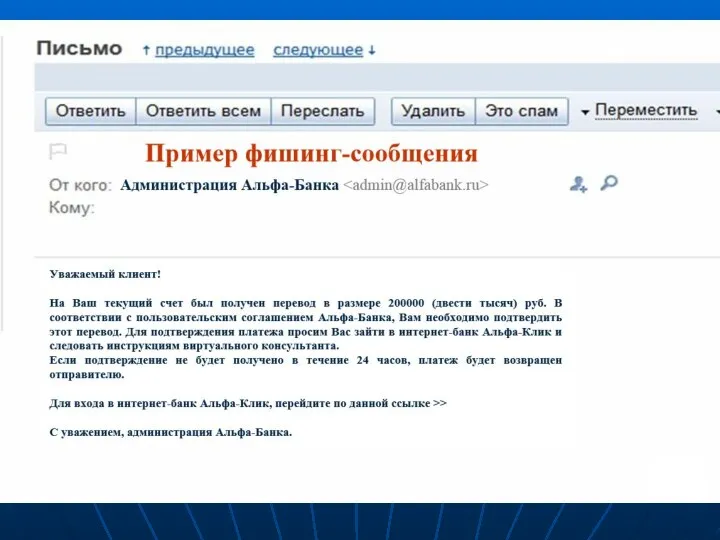

- 61. Phishing (password harvesting fishing) – атака, направленная на получение паролей, PIN-кодов и пр. Виды сетевых атак:

- 63. Основные средства защиты информации в системах передачи данных: межсетевые экраны; частные виртуальные сети (VPN); средства анализа

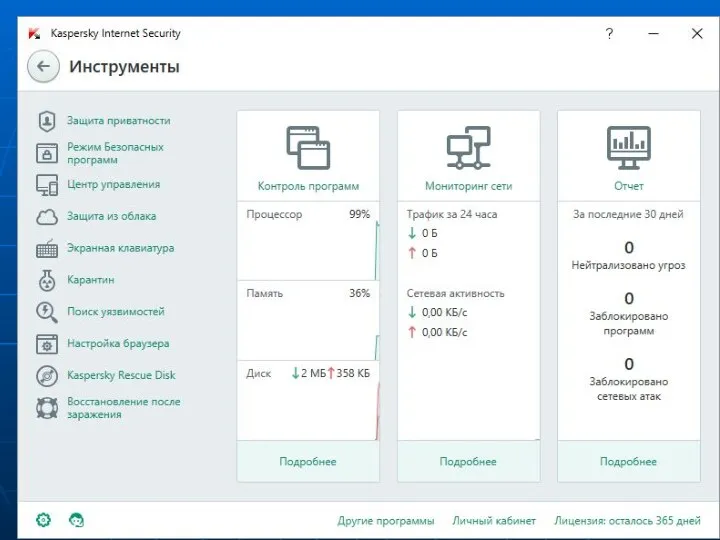

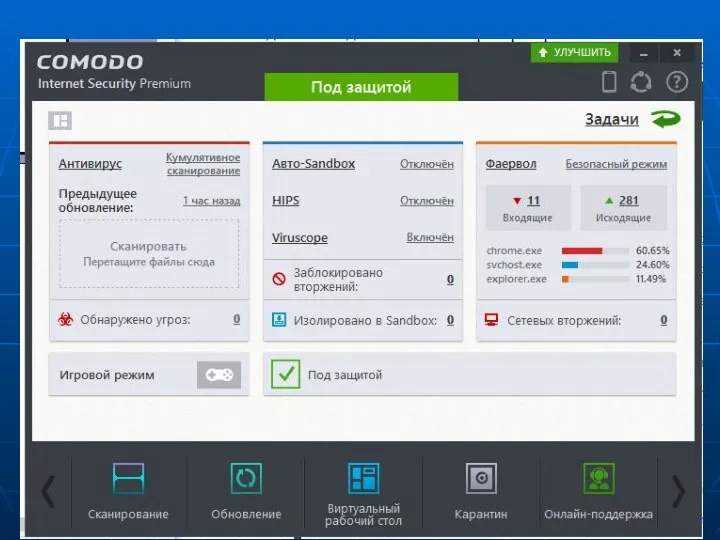

- 64. Межсетевой экран (Firewall, Brandmauer) - это комплекс аппаратных и программных средств в компьютерной сети, осуществляющий контроль

- 65. Проблемы, не решаемые МЭ: не защищает узлы сети от проникновения через «Чёрный ход» или уязвимости ПО;

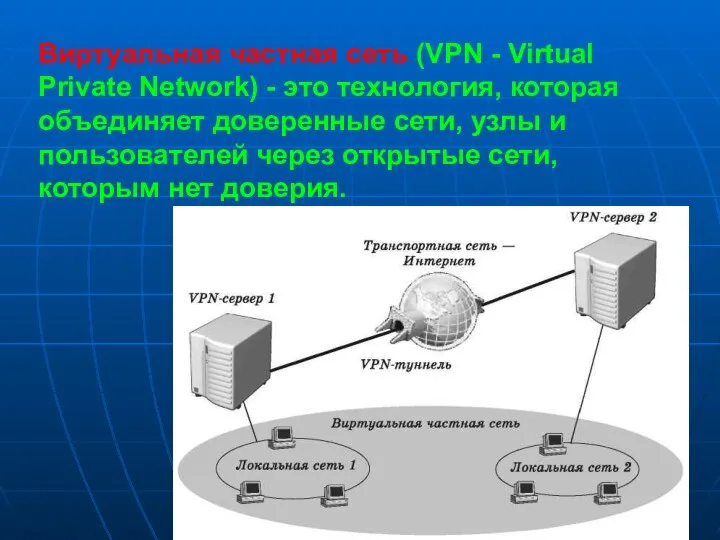

- 68. Виртуальная частная сеть (VPN - Virtual Private Network) - это технология, которая объединяет доверенные сети, узлы

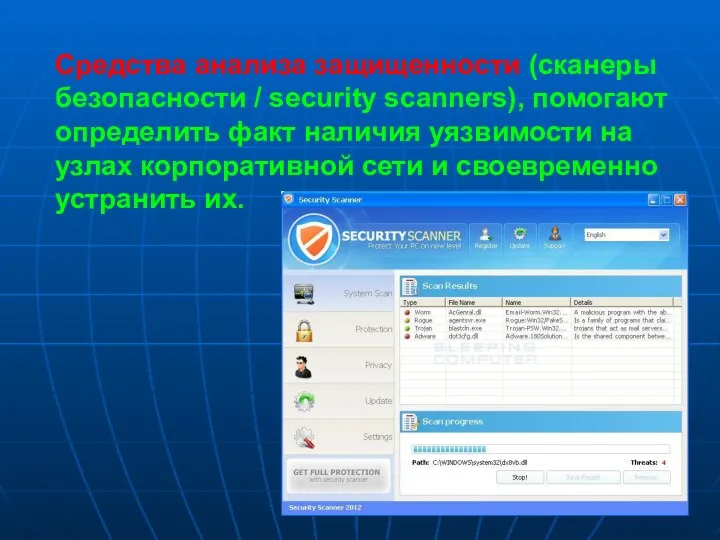

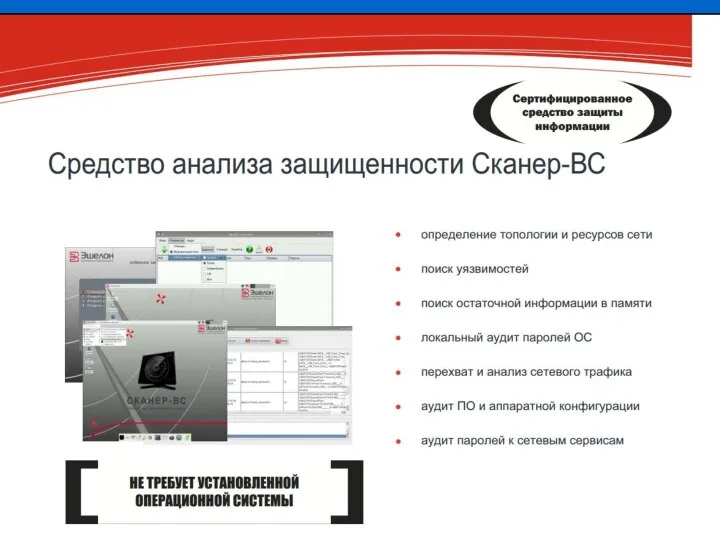

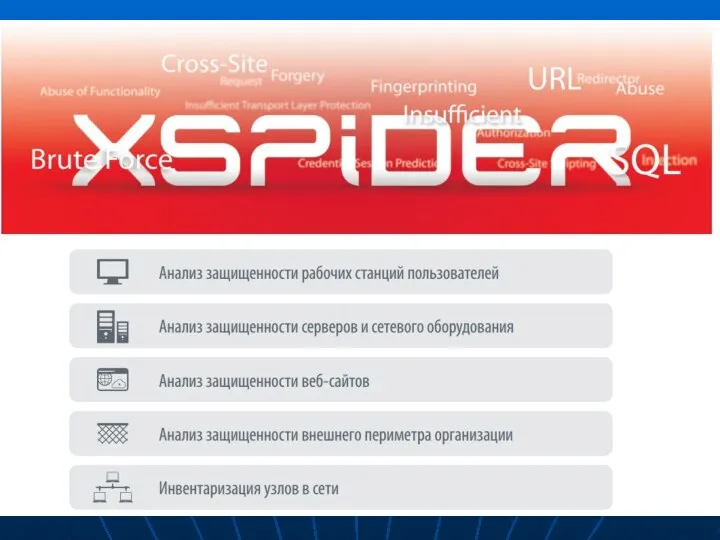

- 69. Средства анализа защищенности (сканеры безопасности / security scanners), помогают определить факт наличия уязвимости на узлах корпоративной

- 72. Система обнаружения вторжений (Intrusion Detection System / IDS) - программное или аппаратное средство, предназначенное для выявления

- 74. Скачать презентацию

Морской бой. Описание программы

Морской бой. Описание программы Разнообразие задач обработки информации

Разнообразие задач обработки информации ООП 8. Варианты наследования

ООП 8. Варианты наследования Монтаж та налагодження мікропроцесорних систем

Монтаж та налагодження мікропроцесорних систем Объекты текстового документа

Объекты текстового документа Информационный чат-бот универа

Информационный чат-бот универа Поколение Z. Игра по станциям Вместе сделаем Интернет безопасным

Поколение Z. Игра по станциям Вместе сделаем Интернет безопасным Измерение информации. Алфавитный подход к определению количества информации

Измерение информации. Алфавитный подход к определению количества информации Введение. Компиляция и запуск. (Тема 1.2)

Введение. Компиляция и запуск. (Тема 1.2) Контент-план. Вконтакте, Инстаграм, Фейсбук, Одноклассники

Контент-план. Вконтакте, Инстаграм, Фейсбук, Одноклассники Презентация к воспитательному мероприятию по физике и информатике Путешествие на планету Intel

Презентация к воспитательному мероприятию по физике и информатике Путешествие на планету Intel История ВТ и ОС. Назначение и функции операционных систем

История ВТ и ОС. Назначение и функции операционных систем Flexbox

Flexbox Системы автоматизированного проектирования технологических процессов (САПР ТП)

Системы автоматизированного проектирования технологических процессов (САПР ТП) Урок информатики Табличная форма представления информации

Урок информатики Табличная форма представления информации Подпрограммы: процедуры, функции

Подпрограммы: процедуры, функции Разработка проекта сети для предприятия с введением дополнительного сегмента

Разработка проекта сети для предприятия с введением дополнительного сегмента Презентация Системы счисления для учащихся 10 класса

Презентация Системы счисления для учащихся 10 класса История счета и систем счисления

История счета и систем счисления Информация и информационные процессы

Информация и информационные процессы Тема 2. Основные элементы языка Паскаль

Тема 2. Основные элементы языка Паскаль Шифр простой замены (моноалфавитный шифр). Полиалфовитный шифр

Шифр простой замены (моноалфавитный шифр). Полиалфовитный шифр Програмування на мові Паскаль. Частина II. Масиви

Програмування на мові Паскаль. Частина II. Масиви Информационная безопасность в интернете

Информационная безопасность в интернете Улучшение изображений

Улучшение изображений Графика в Windows (API – функции), обработка сообщений от клавиатуры, мыши, меню, полос прокрутки. (Тема 9)

Графика в Windows (API – функции), обработка сообщений от клавиатуры, мыши, меню, полос прокрутки. (Тема 9) Информационная безопасность

Информационная безопасность Двоичная система счисления.Двоичная арифметика

Двоичная система счисления.Двоичная арифметика