Содержание

- 2. Тема 3. Защита от вредоносного программного обеспечения Занятие 3/3. Групповое занятие Тема: Механизмы реализации атак "переполнения

- 3. Цели занятия Уяснить сущность атаки "переполнения буфера" Изучить классификацию и способы реализации атак "переполнение буфера"

- 4. Литература Основная 1. Программно-аппаратные средства обеспечения информационной безопасности. В 2 ч. Ч. 1. Защита от разрушающих

- 5. Примерные вопросы для контроля готовности к занятию Дать определение ВПО, классы ВПО. Виды нелегитимных операций, признаки

- 6. ВОПРОС 1 Классификация атак "переполнение буфера"

- 7. Основные понятия Переполнение буфера (Buffer Overflow) – явление, возникающее, когда компьютерная программа записывает (читает) данные за

- 8. 1) Чтение секретных данных 2) Модификация секретных переменных 3) Передача управления на секретную функцию программы 4)

- 9. 1) подготавливаемый код представляет собой исполняемые машинные инструкции некоторого процессора и может передаваться в программу в

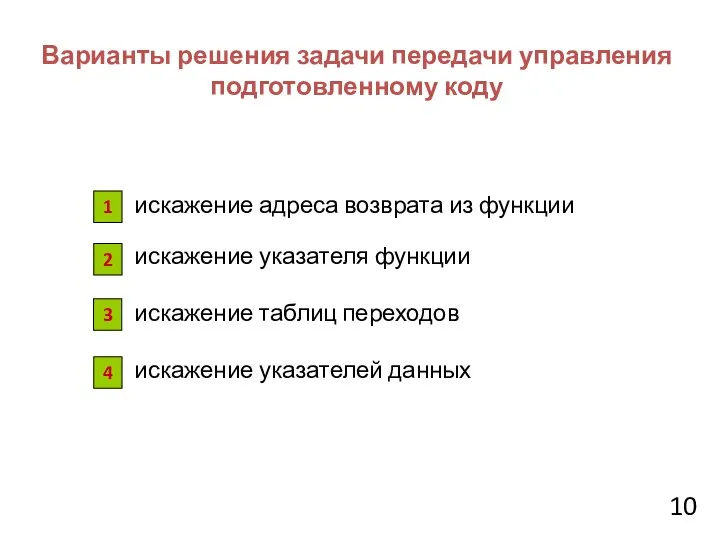

- 10. Варианты решения задачи передачи управления подготовленному коду искажение адреса возврата из функции искажение указателя функции искажение

- 11. Суть реализации атаки переполнения буфера посредством искажения адреса возврата из функции 1

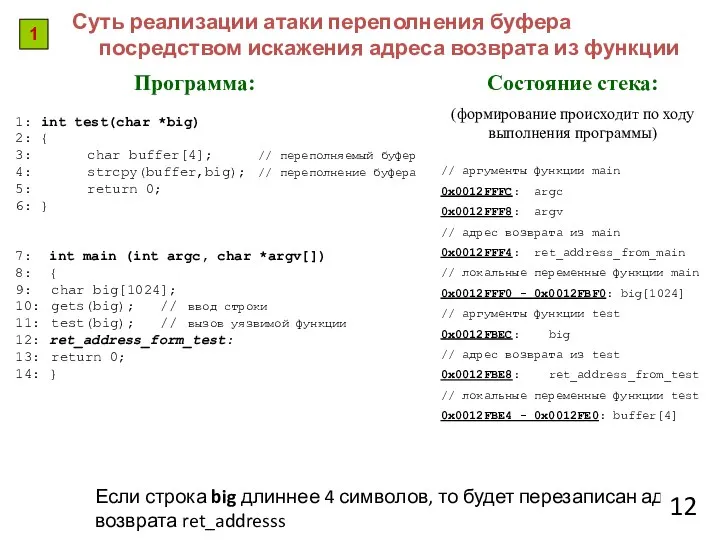

- 12. Суть реализации атаки переполнения буфера посредством искажения адреса возврата из функции 1 Программа: 1: int test(char

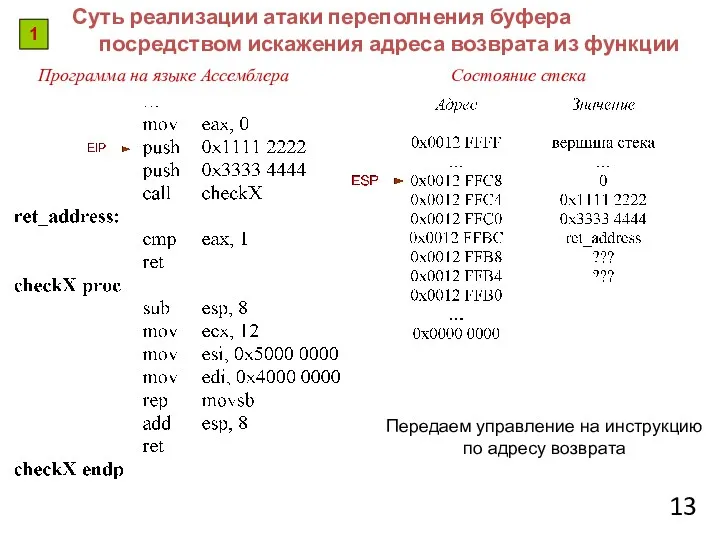

- 13. Суть реализации атаки переполнения буфера посредством искажения адреса возврата из функции 1 Программа на языке Ассемблера

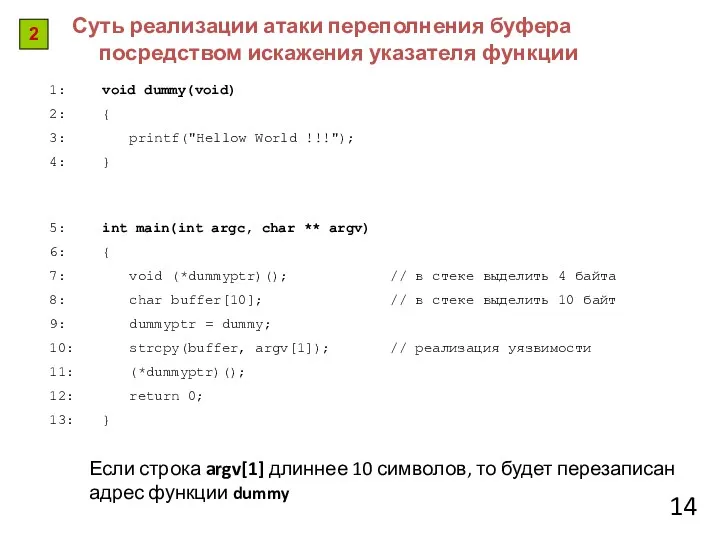

- 14. Суть реализации атаки переполнения буфера посредством искажения указателя функции 2 Если строка argv[1] длиннее 10 символов,

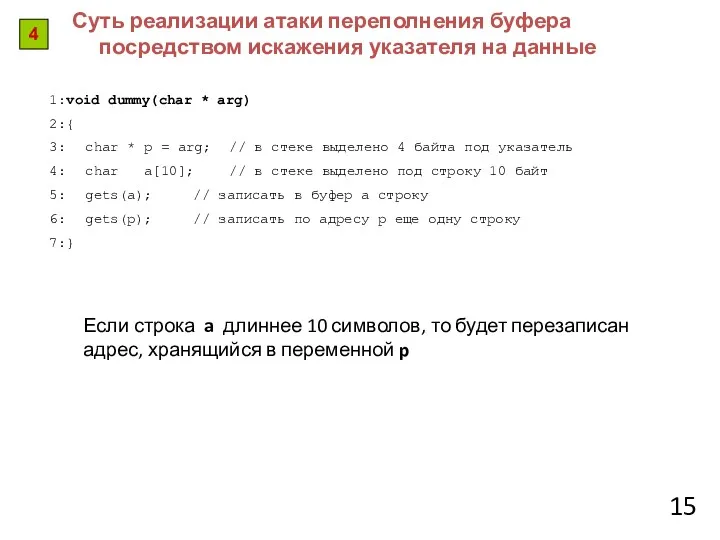

- 15. Суть реализации атаки переполнения буфера посредством искажения указателя на данные 4 Если строка a длиннее 10

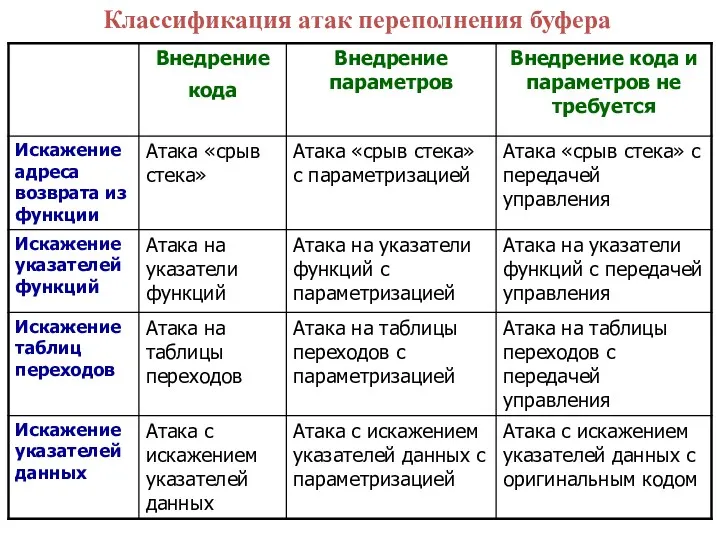

- 16. Классификация атак переполнения буфера

- 17. ВОПРОС 2 Особенности реализации различных типов атак "переполнение буфера"

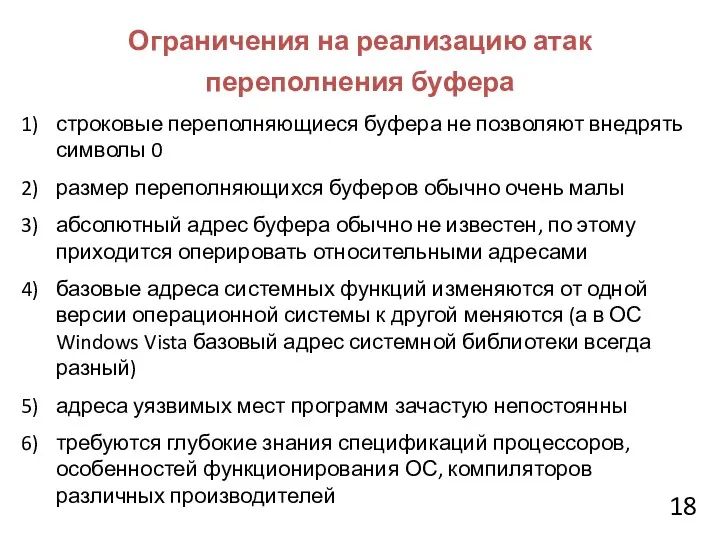

- 18. Ограничения на реализацию атак переполнения буфера 1) строковые переполняющиеся буфера не позволяют внедрять символы 0 2)

- 19. Трудности реализации систем защиты от атак переполнения буфера 1) не существует надежных методик автоматического поиска переполняющихся

- 20. Схема построения атаки переполнения буфера подготавливается мусор и вычисляются номера байтов, которые переписывают адрес возврата из

- 21. Пример последовательно переполнения буфера при записи seq_write(char *p) { char buff[8]; … strcpy(buff, p); }

- 22. Пример индексного переполнения буфера при чтении idx_write(int i) { char buff[]="0123456789"; … return buff[i]; }

- 23. В зависимости от своего местоположения буфера делаться на три независимые категории локальные буфера, расположенные в стеке

- 24. ПРИМЕР void show_array(int arrlen, char array[]) { char buffer[32]; int i; for (i = 0; i

- 25. Задание на самоподготовку: 1) Углубить знания по подходам к реализации атак переполнения буфера. Следующее занятие посвящено

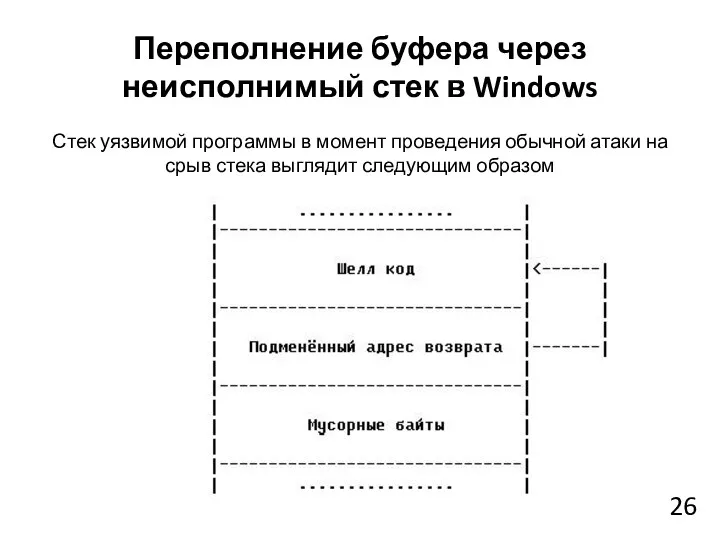

- 26. Переполнение буфера через неисполнимый стек в Windows Стек уязвимой программы в момент проведения обычной атаки на

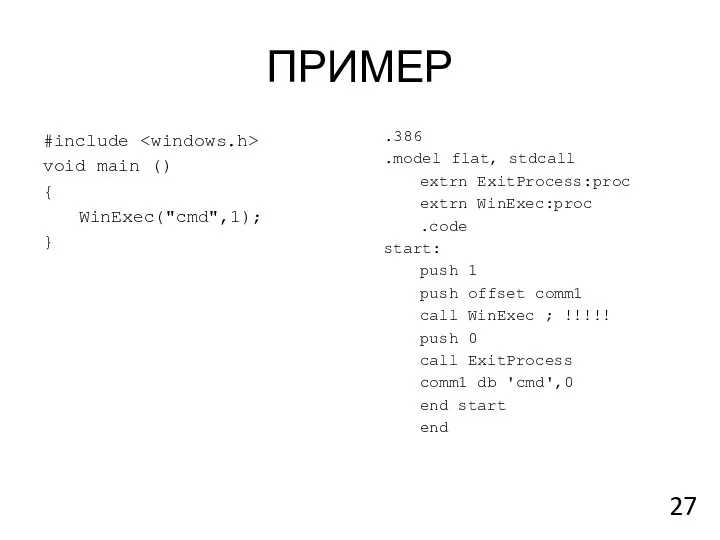

- 27. ПРИМЕР #include void main () { WinExec("cmd",1); } .386 .model flat, stdcall extrn ExitProcess:proc extrn WinExec:proc

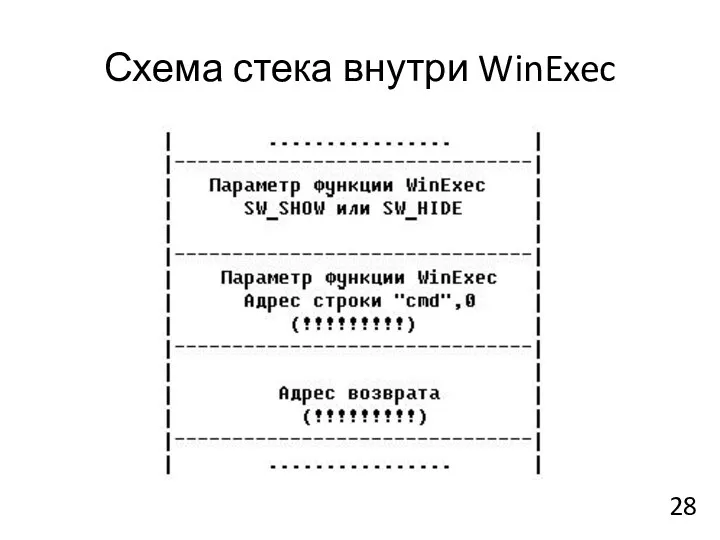

- 28. Схема стека внутри WinExec

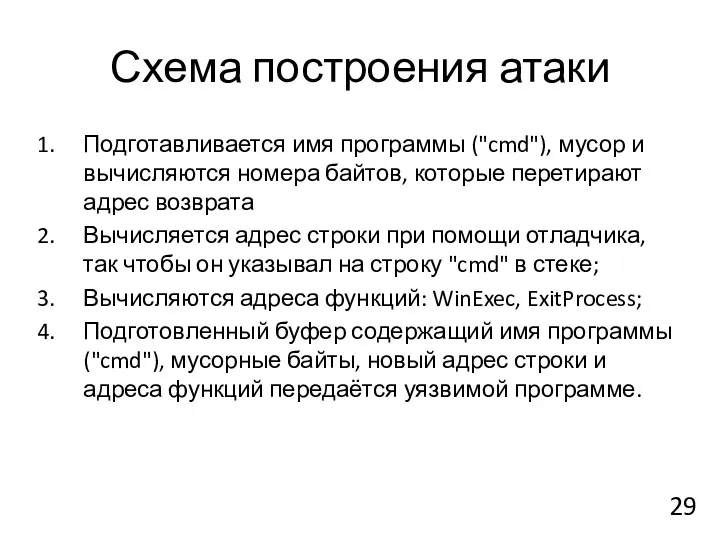

- 29. Схема построения атаки Подготавливается имя программы ("cmd"), мусор и вычисляются номера байтов, которые перетирают адрес возврата

- 31. Скачать презентацию

![Пример последовательно переполнения буфера при записи seq_write(char *p) { char buff[8]; … strcpy(buff, p); }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/444000/slide-20.jpg)

![Пример индексного переполнения буфера при чтении idx_write(int i) { char buff[]="0123456789"; … return buff[i]; }](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/444000/slide-21.jpg)

![ПРИМЕР void show_array(int arrlen, char array[]) { char buffer[32]; int](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/444000/slide-23.jpg)

Animasiýanyň netijeleri

Animasiýanyň netijeleri Информационные ресурсы. Социальная информатика

Информационные ресурсы. Социальная информатика Презентация к уроку

Презентация к уроку Маруся! Ваш дружелюбный голосовой помощник

Маруся! Ваш дружелюбный голосовой помощник Wi-Fi роутер ZYXEL Keenetic 4G III

Wi-Fi роутер ZYXEL Keenetic 4G III Программирование и языки программирования

Программирование и языки программирования 1С:ERP Управление предприятием. Автоматизация учета по ГОЗ и расчета себестоимости

1С:ERP Управление предприятием. Автоматизация учета по ГОЗ и расчета себестоимости Циклический алгоритм обработки массива чисел

Циклический алгоритм обработки массива чисел Графический редактор

Графический редактор Беспроводной интернет, особенности и функционирования

Беспроводной интернет, особенности и функционирования Логические задачи

Логические задачи Test Driven Development или как не выстрелить себе в ногу (.NET)

Test Driven Development или как не выстрелить себе в ногу (.NET) Формальное исполнение алгоритма

Формальное исполнение алгоритма Операції з таблицями. Створення бази даних у СУБД MS Access

Операції з таблицями. Створення бази даних у СУБД MS Access Фирмы - разработчики систем программирования

Фирмы - разработчики систем программирования Основы Java. Лекция 2

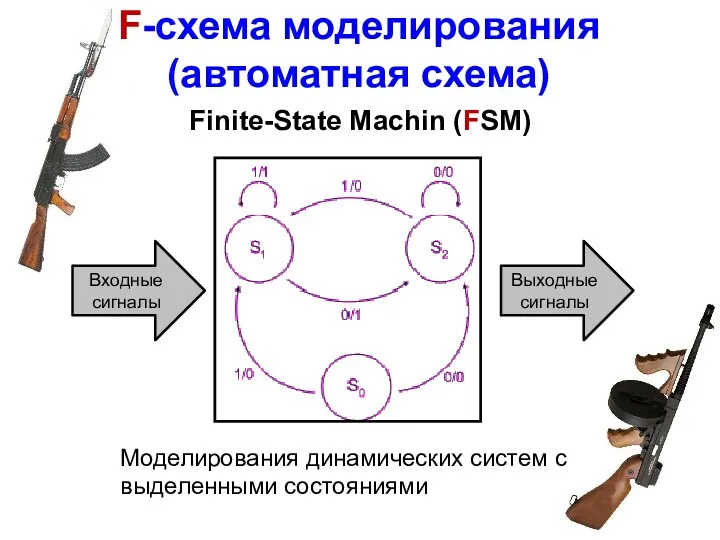

Основы Java. Лекция 2 F-схема моделирования (автоматная схема)

F-схема моделирования (автоматная схема) Диаграмма классов языка UML 2 (Лекция 3)

Диаграмма классов языка UML 2 (Лекция 3) Работа в Excel 2007

Работа в Excel 2007 Роль и место стандартизации в проектировании ИС

Роль и место стандартизации в проектировании ИС Особливості мови програмування Java (лекція 1)

Особливості мови програмування Java (лекція 1) Управление информационными системами

Управление информационными системами ООП. Класс. Объект класса. Конструктор класса. Поля. Методы

ООП. Класс. Объект класса. Конструктор класса. Поля. Методы Проектирование локальной вычислительной сети организации с применением структурированной кабельной системы

Проектирование локальной вычислительной сети организации с применением структурированной кабельной системы Вывод строки символов на экран монитора. Ввод строки символов с клавиатуры. Создание и удаление файлов

Вывод строки символов на экран монитора. Ввод строки символов с клавиатуры. Создание и удаление файлов Front Row

Front Row Сто к одному. Игра

Сто к одному. Игра Світові тенденції розвитку засобів телекомунікації та їх стан в Україні

Світові тенденції розвитку засобів телекомунікації та їх стан в Україні