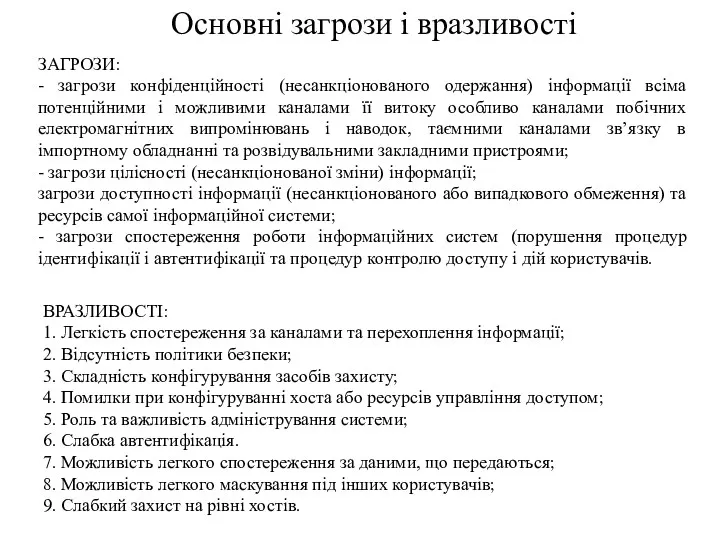

Основні загрози і вразливості

ВРАЗЛИВОСТІ:

1. Легкість спостереження за каналами та перехоплення інформації;

2.

Відсутність політики безпеки;

3. Складність конфігурування засобів захисту;

4. Помилки при конфігуруванні хоста або ресурсів управління доступом;

5. Роль та важливість адміністрування системи;

6. Слабка автентифікація.

7. Можливість легкого спостереження за даними, що передаються;

8. Можливість легкого маскування під інших користувачів;

9. Слабкий захист на рівні хостів.

ЗАГРОЗИ:

- загрози конфіденційності (несанкціонованого одержання) інформації всіма потенційними і можливими каналами її витоку особливо каналами побічних електромагнітних випромінювань і наводок, таємними каналами зв’язку в імпортному обладнанні та розвідувальними закладними пристроями;

- загрози цілісності (несанкціонованої зміни) інформації;

загрози доступності інформації (несанкціонованого або випадкового обмеження) та ресурсів самої інформаційної системи;

- загрози спостереження роботи інформаційних систем (порушення процедур ідентифікації і автентифікації та процедур контролю доступу і дій користувачів.

Главные тренды

Главные тренды Подготовка эффективных презентаций

Подготовка эффективных презентаций Измерение информации

Измерение информации Комплекс по оптимизации аппаратно-программного обеспечения

Комплекс по оптимизации аппаратно-программного обеспечения презентация воскресенский

презентация воскресенский Комп'ютерні мережі

Комп'ютерні мережі Архитектура ЭВМ

Архитектура ЭВМ Косметология. Шаблон

Косметология. Шаблон Расчет геометрических параметров объекта

Расчет геометрических параметров объекта Презентация по информатике 6 класс Компьютер - универсальная машина для работы с информацией

Презентация по информатике 6 класс Компьютер - универсальная машина для работы с информацией Для чего нужны СМИ

Для чего нужны СМИ Apx UI. New UI. Marvell Confidential

Apx UI. New UI. Marvell Confidential Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства

Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства NTFS MFT Example

NTFS MFT Example Правила создания презентации в программе Power Point для школьников

Правила создания презентации в программе Power Point для школьников Лекция 2 – Основы языка C#

Лекция 2 – Основы языка C# Основы работы в системе MAPLE

Основы работы в системе MAPLE Процессы и потоки. Лекция 3

Процессы и потоки. Лекция 3 Дизайн сайта

Дизайн сайта Сети ISDN. Технология xDSL

Сети ISDN. Технология xDSL Инвестиции

Инвестиции Операциялық жүйелер. Операциялық жүйелердің даму тарихы

Операциялық жүйелер. Операциялық жүйелердің даму тарихы Интернет-сервис Антиплагиат. Ру

Интернет-сервис Антиплагиат. Ру Притяжение. Действие магнита

Притяжение. Действие магнита Основы программирования. Лабораторная работа №5. Рекурсия

Основы программирования. Лабораторная работа №5. Рекурсия Практическое применение 3D-моделирования

Практическое применение 3D-моделирования Модели CatBoost в ClickHouse

Модели CatBoost в ClickHouse Программа MS Access

Программа MS Access