Содержание

- 2. ПОРЯДОК ДЕЙСТВИЙ Изучить типы правил Snort Изучить синтаксис правил Snort Изучить принцип подключения к Snort файлов

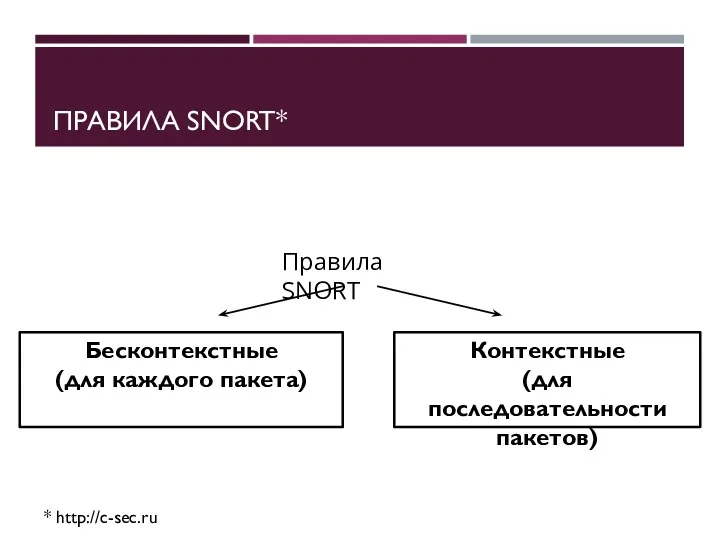

- 3. ПРАВИЛА SNORT* * http://c-sec.ru Правила SNORT Контекстные (для последовательности пакетов) Бесконтекстные (для каждого пакета)

- 4. ПРАВИЛА SNORT* * http://c-sec.ru Формат правила SNORT: Заголовок правила («Rule Header») + Опции правила (Rule Options)

- 5. ПРАВИЛА SNORT* * http://c-sec.ru Формат заголовка правила:

- 6. ПРАВИЛА SNORT* * http://c-sec.ru Действия правила: alert – правило выводит сообщение в выбранном режиме и заносит

- 7. ПРАВИЛА SNORT* * http://c-sec.ru Действия правила: drop – блокирует и заносит пакет в журнал reject –

- 8. ПРАВИЛА SNORT* * http://c-sec.ru Протокол правила: TCP ICMP UDP IP

- 9. ПРАВИЛА SNORT* * http://c-sec.ru Операторы направления: «->» - от отправителя получателю « » - в обе

- 10. ПРАВИЛА SNORT* * http://c-sec.ru Опции правил – категории опций general – содержат сведения о правиле payload

- 11. ПРАВИЛА SNORT* * http://c-sec.ru Опции категории «General» msg – задает выводимое в случае срабатывания правила сообщение.

- 12. ПРАВИЛА SNORT* * http://c-sec.ru Опции категории «General» rev – задает значение версии правила. rev: classtype –

- 13. ПРАВИЛА SNORT* * http://c-sec.ru Основные опции категории «Payload» content – задает строку для поиска в пользовательских

- 14. ПРАВИЛА SNORT* * http://c-sec.ru Основные опции категории «Non-payload» ttl – задает значение параметра time-to-live в TCP-пакетах.

- 15. ПРАВИЛА SNORT* * http://c-sec.ru Основные опции категории «Non-payload» itype – задает значение параметра type в ICMP-пакетах.

- 17. Скачать презентацию

Системы счисления. Математические основы информатики (8 класс)

Системы счисления. Математические основы информатики (8 класс) Организация работы с конфиденциальными документами

Организация работы с конфиденциальными документами Введение в архитектуру ЭВМ. Форматы команд и способы адресации ЭВМ

Введение в архитектуру ЭВМ. Форматы команд и способы адресации ЭВМ Организационно-правовое обеспечение безопасности информации

Организационно-правовое обеспечение безопасности информации НБИКС - Сервис для организации корпоративного обучения

НБИКС - Сервис для организации корпоративного обучения Порядок заполнения приложение 21 для проведения сверки военно-учетных данных электронном виде

Порядок заполнения приложение 21 для проведения сверки военно-учетных данных электронном виде Линейные блоковые коды

Линейные блоковые коды Створення реляційної бази даних. Лекція № 6

Створення реляційної бази даних. Лекція № 6 Дидактический материал по информатике

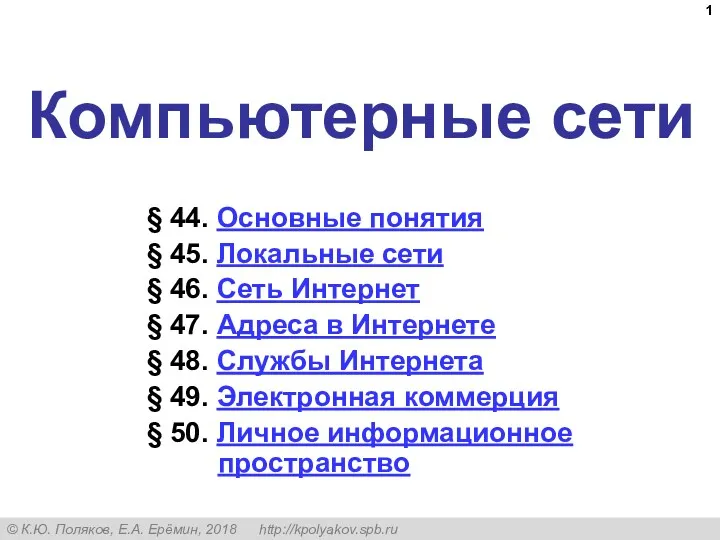

Дидактический материал по информатике Компьютерные сети (§44-45). 10 класс

Компьютерные сети (§44-45). 10 класс Организация памяти. Способы организации памяти

Организация памяти. Способы организации памяти Метод координат

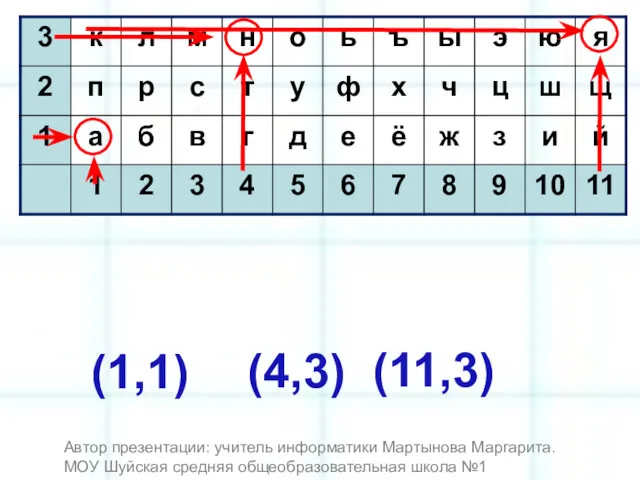

Метод координат Первичный ключ к базе данных

Первичный ключ к базе данных Презентация Архитектура ПК

Презентация Архитектура ПК WWW. История создания и современность

WWW. История создания и современность Информационное общество

Информационное общество Вредоносные программы и антивирусные программы

Вредоносные программы и антивирусные программы Історія створення Інтернету

Історія створення Інтернету Общие сведения о персональном компьютере

Общие сведения о персональном компьютере Понятие и свойства алгоритма

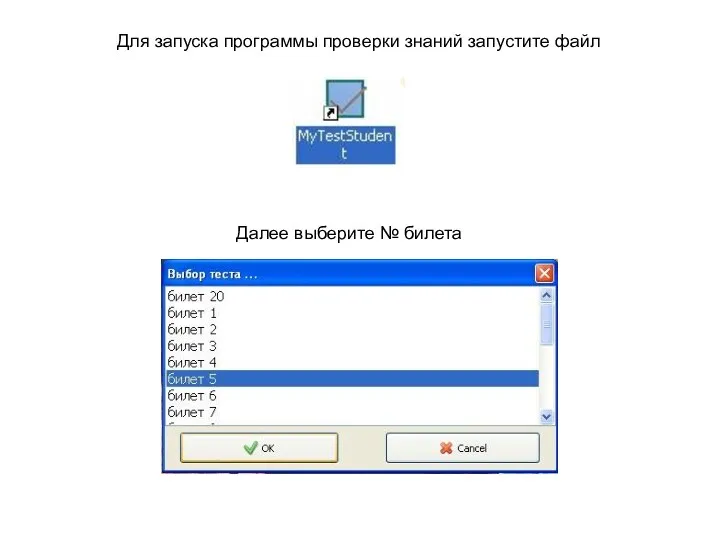

Понятие и свойства алгоритма Для запуска программы проверки знаний

Для запуска программы проверки знаний Технологии доступа в Интернет провайдеров Санкт-Петербурга

Технологии доступа в Интернет провайдеров Санкт-Петербурга Урок 20

Урок 20 Object oriented programming. (Lesson 6, part 2)

Object oriented programming. (Lesson 6, part 2) Microsoft Excel - электронные таблицы

Microsoft Excel - электронные таблицы Programming Logic and Design Seventh Edition. Chapter 4. Making Decisions

Programming Logic and Design Seventh Edition. Chapter 4. Making Decisions Метод обработки и передача данных

Метод обработки и передача данных Введение в JavaScript. Лекция 16

Введение в JavaScript. Лекция 16