Содержание

- 2. Навчальні питання 2 1. Ідентифікація, автентифікація й авторизація користувачів в LINUX. 2. Аудит в LINUX. 3.

- 3. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Механізми захисту ОС Linux

- 4. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Безпека в системах Linux основана на засобах управління доступом

- 5. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Ідентифікатори (UID / GID) Ідентифікатори користувачів (UID - User

- 6. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Обліковий запис суперкористувача В Linux акаунт суперкористувача - root,

- 7. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Системні облікові записи Зазвичай системні облікові записи попередньо створюються

- 8. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Службові облікові записи Службові облікові записи зазвичай створюються при

- 9. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Оболонки входу та домашні директорії Деякі облікові записи мають

- 10. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Отримання інформації про користувачів Для того щоб дізнатись поточну

- 11. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Отримання інформації про користувачів Вивести останні випадки входу користувачів

- 12. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Отримання інформації про користувачів Варіантом останньої команди є команда

- 13. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу Майже у всіх ОС є набір

- 14. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу За замовчуванням кожен користувач може зайти

- 15. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу /etc/passwd – цей файл зазвичай називають

- 16. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу Що таке поле GECOS Поле GECOS

- 17. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу /etc/group – цей файл містить поля,

- 18. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу /etc/shadow У прикладі нижче наведений зразок

- 19. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу У файлі / etc / shadow

- 20. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Файли контролю доступу У файлі / etc / shadow

- 21. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Розмежування доступу До об'єктів в операційних системах сімейства UNIX

- 22. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Розмежування доступу В Unix-системах можливі три методи доступу до

- 23. Ідентифікація, автентифікація й авторизація користувачів в LINUX.

- 24. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Принци мінімальних привілеїв – суб'єкт в системі для виконання

- 25. Ідентифікація, автентифікація й авторизація користувачів в LINUX.

- 26. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Модулі автентифікації PAM Linux використовує модулі автентифікації підключення PAM

- 27. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Модулі автентифікації PAM Налаштування PAM. Налаштування РАМ в основному,

- 28. Ідентифікація, автентифікація й авторизація користувачів в LINUX. Модулі автентифікації PAM

- 29. Аудит в LINUX.

- 30. Аудит в LINUX. Аудит та ведення логів Функція системного журналювання (логування) – основне джерело інформації про

- 31. Аудит в LINUX. Аудит та ведення логів Функція системного журналювання (логування) – основне джерело інформації про

- 32. Аудит в LINUX. Syslogd / Rsyslog Конфігураційний файл syslog.conf є набором правил. Кожне правило - стрічка,

- 33. Аудит в LINUX. Syslogd / Rsyslog

- 34. Аудит в LINUX. Категорії системних об’єктів, що формують повідомлення протоколу Syslog

- 35. Аудит в LINUX. Пріорітет повідомлень Syslogd / Rsyslog Повідомлення протоколу Syslog мають 8 рівнів важливості (Sys-log

- 36. Аудит в LINUX. Пріорітет повідомлень Syslogd / Rsyslog Примітка: * – стара назва PANIC; ** –

- 37. Аудит в LINUX. Auditd Підсистема аудиту складається з наступних компонентів: модуль ядра — перехоплює системні виклики

- 38. Аудит в LINUX. Auditd Конфігураційні файли: /etc/sysconfig/auditd — налаштування які використовуються при старті демона auditd; /etc/audit/auditd.conf

- 39. Аудит в LINUX.

- 40. Аудит в LINUX. Загальне призначення МЕ

- 41. Аудит в LINUX. Сервер Фаєрвол прикладного рівня Хост-фаєрвол Прикладний Представницький Сеансовий Транспортний Мережний Канальний Фізичний Телекомунікаційне

- 42. Аудит в LINUX. Види МЕ в Linux:

- 43. Аудит в LINUX.

- 44. Аудит в LINUX. Криптографічні функції:

- 45. Аудит в LINUX.

- 46. Аудит в LINUX.

- 48. Скачать презентацию

Data processing

Data processing Публичный годовой отчёт Воронежского регионального отделения ООДО Лига юных журналистов

Публичный годовой отчёт Воронежского регионального отделения ООДО Лига юных журналистов Программные средства для автоматизации административной деятельности в сфере образования

Программные средства для автоматизации административной деятельности в сфере образования Классы, объекты, поля и методы. (Лекция 4)

Классы, объекты, поля и методы. (Лекция 4) Работа с электронной почтой в сети интернет

Работа с электронной почтой в сети интернет Основы разработки требований к ПО. Лекция 1

Основы разработки требований к ПО. Лекция 1 Энциклопедия вопросов

Энциклопедия вопросов Области применения компьютерной графики

Области применения компьютерной графики Пресс-релиз

Пресс-релиз Что такое Dota

Что такое Dota урок информатики

урок информатики Формирование оперативного штаба - редакции газеты Легкое дыхание

Формирование оперативного штаба - редакции газеты Легкое дыхание Пристрої введення інформації в комп'ютер

Пристрої введення інформації в комп'ютер Алгоритмдеу

Алгоритмдеу Підсумки з теми Електронне спілкування. 4 клас

Підсумки з теми Електронне спілкування. 4 клас L2 Основы C++

L2 Основы C++ Презентация к уроку Растровая и векторная графика

Презентация к уроку Растровая и векторная графика Applied Computing is a field within SCIENCE which applies practical approaches of computer science to real world problems

Applied Computing is a field within SCIENCE which applies practical approaches of computer science to real world problems Информация в живой и неживой природе

Информация в живой и неживой природе Изучение графического редактора PAINT

Изучение графического редактора PAINT Элементы теории алгоритмов

Элементы теории алгоритмов Очередность работ при последовательной схеме технологического процесса

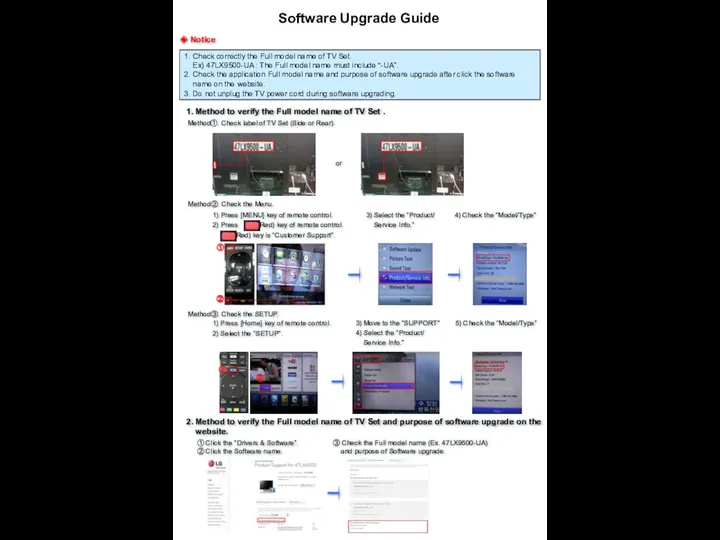

Очередность работ при последовательной схеме технологического процесса Software upgrade guide

Software upgrade guide 01 Лекция - DVB-C

01 Лекция - DVB-C Засоби перегляду зображень

Засоби перегляду зображень САПР Autocad 2015. Начало работы

САПР Autocad 2015. Начало работы Моделирование ВС. Модели массового обслуживания. (Тема 3.2)

Моделирование ВС. Модели массового обслуживания. (Тема 3.2) Дисциплина Программирование. Прикладная информатика. Информатика и вычислительная техника. Введение в Паскаль

Дисциплина Программирование. Прикладная информатика. Информатика и вычислительная техника. Введение в Паскаль