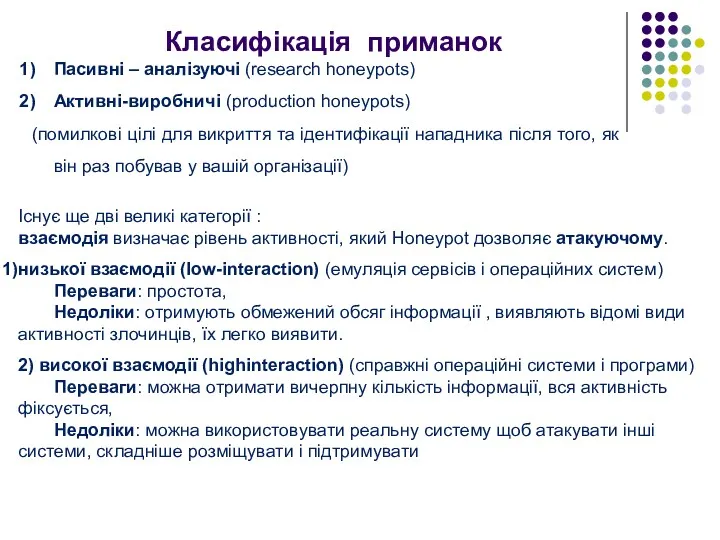

Класифікація приманок

Пасивні – аналізуючі (research honeypots)

Активні-виробничі (production honeypots)

(помилкові цілі

для викриття та ідентифікації нападника після того, як він раз побував у вашій організації)

Існує ще дві великі категорії :

взаємодія визначає рівень активності, який Honeypot дозволяє атакуючому.

низької взаємодії (low-interaction) (емуляція сервісів і операційних систем)

Переваги: простота,

Недоліки: отримують обмежений обсяг інформації , виявляють відомі види активності злочинців, їх легко виявити.

2) високої взаємодії (highinteraction) (справжні операційні системи і програми)

Переваги: можна отримати вичерпну кількість інформації, вся активність фіксується,

Недоліки: можна використовувати реальну систему щоб атакувати інші системи, складніше розміщувати і підтримувати

Решение задания В6 с ЕГЭ по информатике

Решение задания В6 с ЕГЭ по информатике Шифрование данных. Алгоритмы с секретным ключом. Алгоритмы с открытым ключом (лекция 2)

Шифрование данных. Алгоритмы с секретным ключом. Алгоритмы с открытым ключом (лекция 2) Основы обработки и передачи информации в АСУ

Основы обработки и передачи информации в АСУ Общие сведения и особенности работы антивирусной программы Dr.Web

Общие сведения и особенности работы антивирусной программы Dr.Web Инновационные технологии на уроках истории и обществознания. Использование ИКТ

Инновационные технологии на уроках истории и обществознания. Использование ИКТ Визуализация информации в текстовых документах. Обработка текстовой информации. Информатика. 7 класс

Визуализация информации в текстовых документах. Обработка текстовой информации. Информатика. 7 класс Клавиатура. Виды клавиатуры

Клавиатура. Виды клавиатуры Прототип системы документооборота для сбора данных при разработке транспортных моделей

Прототип системы документооборота для сбора данных при разработке транспортных моделей Инструментальная база информационных технологий

Инструментальная база информационных технологий Java Collections

Java Collections Свойства и единицы измерения

Свойства и единицы измерения Презентация Устройство компьютера

Презентация Устройство компьютера Презентация Язык разметки гипертекста

Презентация Язык разметки гипертекста Определение информационной безопасности. Классификация угроз безопасности. Лекция №1

Определение информационной безопасности. Классификация угроз безопасности. Лекция №1 Память. Архитектура ЭВМ

Память. Архитектура ЭВМ Урок по теме : Логика

Урок по теме : Логика Информатизация в архивном деле

Информатизация в архивном деле Microsoft Word 2010

Microsoft Word 2010 Создание игры для изучение английского языка

Создание игры для изучение английского языка История развития вычислительной техники

История развития вычислительной техники Структуры и алгоритмы обработки данных

Структуры и алгоритмы обработки данных Теория искусственного интеллекта (нейронные сети)

Теория искусственного интеллекта (нейронные сети) Клуб виртуальной реальности VR-Club

Клуб виртуальной реальности VR-Club PostgreSQL. День 3

PostgreSQL. День 3 Системы счисления

Системы счисления Спільне використання ресурсів локальної мережі

Спільне використання ресурсів локальної мережі Разработка информационной системы Магазин продуктов

Разработка информационной системы Магазин продуктов Технология 100-VG AnyLAN

Технология 100-VG AnyLAN