Содержание

- 2. Содержание Кто такой «хакер»? История вредоносных программ Классификация детектируемых объектов Способы проникновения вредоносных программ в систему

- 3. Когда компьютеры только появились, слово «хакер» было уважительным. Его использовали для обозначения компьютерных гениев, способных переписать

- 4. Все более усложнилось, когда «кандидаты» в хакеры стали делать нечто общественно полезное вследствие своих взломов, «крэкеры»

- 5. Известные «white hat» хакеры /72 Кен Томпсон (слева) и Деннис Ритчи (справа). Создатели операционной системы UNIX

- 6. Известные бывшие «black hat» хакеры /72 Кевин Митник. Известен своими компьютерными и коммуникационными преступлениями. Роберт Моррис.

- 7. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине

- 8. Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию,

- 9. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети лицом, имеющим доступ к ЭВМ, системе ЭВМ

- 10. История вредоносных программ. Основные этапы /72 Первые теоретические труды Вирусы-легенды Возникающие инциденты Появление

- 11. История вредоносных программ. Доисторический этап /72 Первый инцидент произошел на системе Univac-1108 с игрой Pervading Animal

- 12. История вредоносных программ. «До-интернетовский» этап /72 Apple II, разработанный в 1977, в результате своей массовости стал

- 13. История вредоносных программ. Интернет-этап Вирус Melissa /72 Часть хроники 1999 года В январе разразилась глобальная эпидемия

- 14. История вредоносных программ. Современный этап /72 Часть хроники 2005 года: «громких» инцидентов практически не происходит, но

- 15. Классификация детектируемых объектов /72 Основоположники антивирусной индустрии, как правило, использовали самую простую классификацию, состоящую из уникального

- 16. Классификация вредоносных программ /72 Вредоносные программы создаются специально для несанкционированного пользователем уничтожения, блокирования, модификации или копирования

- 17. Типы детектируемых объектов. Вредоносные программы /72 Вирусы и черви Net-Worm Email-Worm Worm P2P-Worm IM-Worm Virus IRC-Worm

- 18. Типы детектируемых объектов. Adware, Pornware и Riskware /72 Программы поведений Adware, Pornware и Riskware — это

- 19. Типы детектируемых объектов. Adware, Pornware и Riskware /72 Pornware Porn-Downloader Porn-Dialer Porn-Tool Riskware Client-IRC Dialer Client-SMTP

- 20. Альтернативная классификация детектируемых объектов /72 Для удобства обозначения наиболее ярких, устоявшихся, опасных трендов последнего времени многие

- 21. Правила поглощения типов детектируемых объектов /72 В реальной жизни часто встречаются вредоносные программы, которые обладают целым

- 22. Правила поглощения типов детектируемых объектов /72 Правила поглощения для всех имеющихся типов вредоносных программ могут быть

- 23. Правила именования детектируемых объектов /72 Для всех детектируемых антивирусными продуктами объектов используется следующая система именования: Behavior.Platform.Name[.Variant]

- 24. Способы проникновения вредоносных программ в систему /72 Необходимой для создателей вирусов задачей является внедрение вируса, червя

- 25. Способы проникновения вредоносных программ в систему. Социальная инженерия /72 Методы социальной инженерии тем или иным способом

- 26. Способы проникновения вредоносных программ в систему. Технологии внедрения /72 Технологии проникновения используются злоумышленниками для внедрения в

- 27. Способы проникновения вредоносных программ в систему. Противодействие антивирусам /72 Противодействие антивирусным программам Упаковка и шифрование кода

- 28. Методы и технологии защиты от вредоносных программ /72 Существуют юридические, образовательные, организационные и технические методы защиты

- 29. Классификация антивирусных программ /72 Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных

- 30. Классификация антивирусных программ. Программы-детекторы /72 Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры в оперативной памяти

- 31. Классификация антивирусных программ. Программы-доктора /72 Программы-доктора, или фаги, не только находят зараженные вирусами файлы, но и

- 32. Классификация антивирусных программ. Программы-ревизоры /72 Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают

- 33. Классификация антивирусных программ. Программы-фильтры /72 Программы-фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения

- 34. Классификация антивирусных программ. Программы-вакцины /72 Вакцины или иммунизаторы — это резидентные программы, предотвращающие заражение файлов. Вакцины

- 35. Классификация антивирусных программ (ФСТЭК) /72

- 36. Выбор антивирусной защиты /72 Какому антивирусу доверить свою безопасность — зависит от требований к его качеству.

- 37. Качество защиты и проблемы антивирусных программ /72

- 38. Качество защиты и проблемы антивирусных программ /72

- 39. Действия при зараженном ПК /72 1. Необходимо определить факт заражения. 2. Обнаружить вирусный файл. 3. Отправить

- 40. Рекомендации при зараженном ПК /72 Если вирус не обнаружен антивирусной программой, то необходимо: физически отключить компьютер

- 41. Поиск зараженного файла /72 Обнаружение вируса или троянской программы на компьютере бывает как задачей непростой, требующей

- 42. ФСТЭК о требованиях к средствам антивирусной защиты /72 Приказом ФСТЭК России от 20 марта 2012 г.

- 43. Классы защиты /72 Для дифференциации требований к функциям безопасности средств антивирусной защиты установлено шесть классов защиты

- 44. Типы средств антивирусной защиты /72 Выделяют следующие типы средств антивирусной защиты: тип «А» – средства антивирусной

- 45. Спецификация профилей защиты /72

- 46. Антивирусы сертифицированные ФСТЭК России /72 Dr.Web Kaspersky Security Secret Net Studio VR Protect для Linux *

- 47. Средства антивирусной защиты типа «А» /72 https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00

- 48. Средства антивирусной защиты типа «Б» /72 https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00

- 49. Средства антивирусной защиты типа «В» /72 https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00

- 50. Средства антивирусной защиты типа «Г» /72 https://fstec.ru/tekhnicheskaya-zashchita-informatsii/dokumenty-po-sertifikatsii/153-sistema-sertifikatsii/591-gosudarstvennyj-reestr-sertifitsirovannykh-sredstv-zashchity-informatsii-n-ross-ru-0001-01bi00

- 51. Основные функции наиболее распространенных антивирусов /72 Dr.Web проверка всех используемых файлов в режиме реального времени антивирусная

- 52. Основные функции наиболее распространенных антивирусов /72 Kaspersky Security блокирование вредоносного ПО защита от сбора данных защита

- 53. Основные функции наиболее распространенных антивирусов /72 McAfee защита от вирусов индивидуальный брандмауэр борьба со спамом/фишингом безопасное

- 54. Основные функции наиболее распространенных антивирусов /72 Symantec Endpoint Protection предотвращение сетевых атак проверка целостности контроль устройств

- 55. Примеры интерфейса Dr.Web /72

- 56. Примеры интерфейса Dr.Web /72

- 57. Примеры интерфейса Dr.Web /72

- 58. Примеры интерфейса Dr.Web /72

- 59. Примеры интерфейса McAfee /72

- 60. Примеры интерфейса McAfee /72

- 61. Примеры интерфейса McAfee /72

- 62. Примеры интерфейса McAfee /72

- 63. Примеры интерфейса Kaspersky Security /72

- 64. Примеры интерфейса Kaspersky Security /72

- 65. Примеры интерфейса Kaspersky Security /72

- 66. Примеры интерфейса Symantec Endpoint Protection /72

- 67. Примеры интерфейса Symantec Endpoint Protection /72

- 68. Примеры интерфейса Symantec Endpoint Protection /72

- 69. Примеры интерфейса Symantec Endpoint Protection /72

- 70. Примеры интерфейса Symantec Endpoint Protection /72

- 71. /72 Выводы Рассмотрели историю появления вредоносных программ. Узнали классификацию детектируемых объектов. Посмотрели способы проникновения вредоносных программ

- 73. Скачать презентацию

Двоичное кодирование

Двоичное кодирование Условная функция Ветвление. 9 класс

Условная функция Ветвление. 9 класс Эффективное применение ИКТ на уроках и во внеурочной деятельности

Эффективное применение ИКТ на уроках и во внеурочной деятельности Компьютерные вирусы и защита от них

Компьютерные вирусы и защита от них Принцип относительной адресации

Принцип относительной адресации Определение количества информации

Определение количества информации The computer and I: pros and cons

The computer and I: pros and cons SEO-факторы и эволюция их веса. Поисковая оптимизация. Тема 3

SEO-факторы и эволюция их веса. Поисковая оптимизация. Тема 3 Презентация Электронная почта

Презентация Электронная почта 1С: Документооборот

1С: Документооборот Решение логических уравнений и систем логических уравнений

Решение логических уравнений и систем логических уравнений Графические операторы языка Qbasic

Графические операторы языка Qbasic Инженерно-техническая защита информации на предприятии

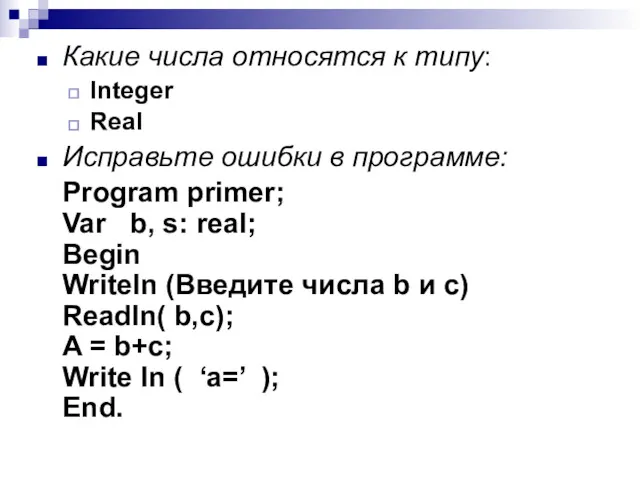

Инженерно-техническая защита информации на предприятии Урок 26. Организация ввода и вывода данных [Turbo Pascal]

Урок 26. Организация ввода и вывода данных [Turbo Pascal] Автоматизированные системы управления предприятием

Автоматизированные системы управления предприятием Информация Свойства информации

Информация Свойства информации Системы Электронного Документооборота. Лекция 2

Системы Электронного Документооборота. Лекция 2 Базовые требования при подготовке презентаций

Базовые требования при подготовке презентаций Устройства памяти

Устройства памяти Павел Дуров. Создатель социальной сети вконтакте

Павел Дуров. Создатель социальной сети вконтакте Итоги 2017 года отдела по работе с интернет-магазинами

Итоги 2017 года отдела по работе с интернет-магазинами Операторы. Лекция 3

Операторы. Лекция 3 Модель сетевого взаимодействия

Модель сетевого взаимодействия Поиск подстрок

Поиск подстрок WEB application security

WEB application security Оптимізація топології гетерогенної комп’ютерної мережі навчального закладу

Оптимізація топології гетерогенної комп’ютерної мережі навчального закладу Peter Norton

Peter Norton WEB-программирование

WEB-программирование