Техническая защита информации. Способы и средства защиты информации от несанкционированного доступа презентация

Содержание

- 2. Целью реализации программы повышения квалификации является совершенствование и (или) получение новых компетенций, необходимых для осуществления профессиональной

- 3. Объектами профессиональной деятельности обучающихся являются: объекты информатизации, включающие автоматизированные (информационные) системы различного уровня и назначения, средства

- 4. Задачами профессиональной деятельности обучающихся являются: а) в проектной деятельности: определение угроз безопасности информации в автоматизированных (информационных)

- 5. б) в эксплуатационной деятельности: обеспечение ТЗИ от НСД в ходе эксплуатации объектов информатизации; обеспечение ТЗИ от

- 6. МОДУЛЬ 1. ОРГАНИЗАЦИЯ РАБОТ ПО ТЗИ РАЗДЕЛ 1.1. ЦЕЛИ И ЗАДАЧИ ТЗИ.

- 7. Задачи технической защиты информации – задачи противоборства органов и специалистов по информационной безопасности, с одной стороны,

- 8. Термины и определения Техническое средство обработки информации (ТСОИ) – техническое средство, предназначенное для приема, хранения, поиска,

- 9. Термины и определения. Техническая разведка – деятельность по получению важной (защищаемой) информации с помощью технических средств.

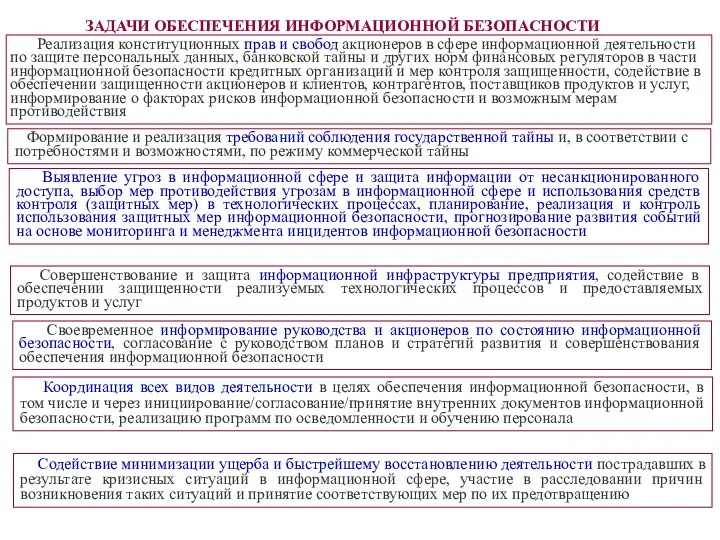

- 10. ЗАДАЧИ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Реализация конституционных прав и свобод акционеров в сфере информационной деятельности по защите

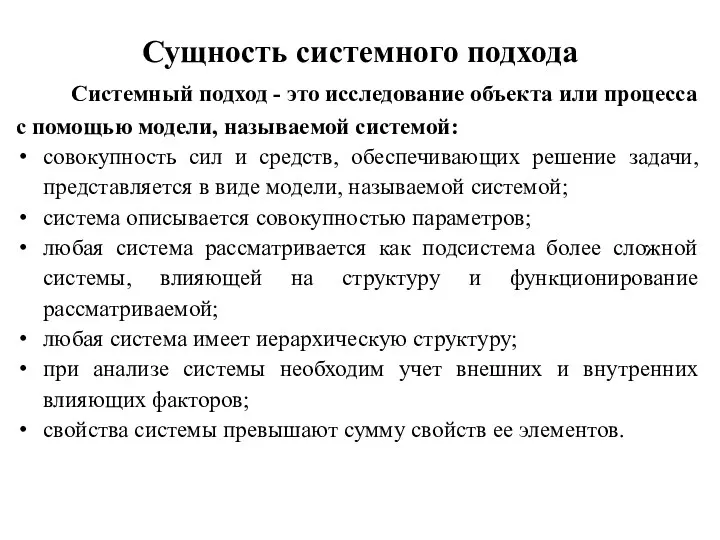

- 11. Сущность системного подхода Системный подход - это исследование объекта или процесса с помощью модели, называемой системой:

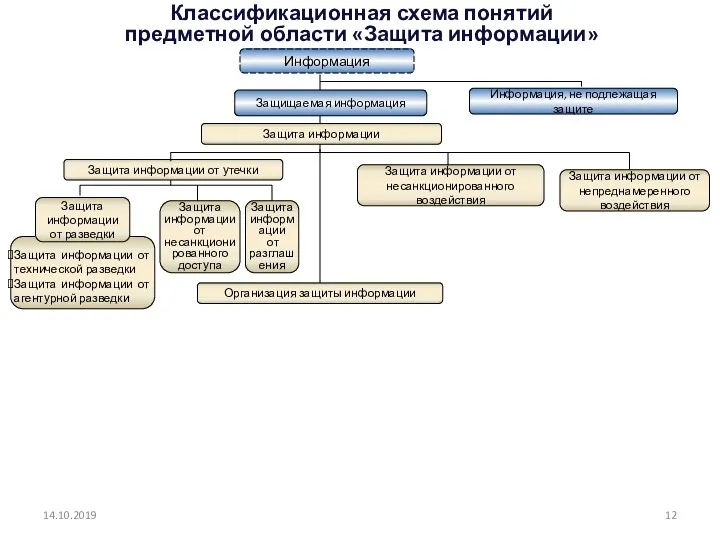

- 12. 14.10.2019 Классификационная схема понятий предметной области «Защита информации» Информация Защищаемая информация Защита информации Информация, не подлежащая

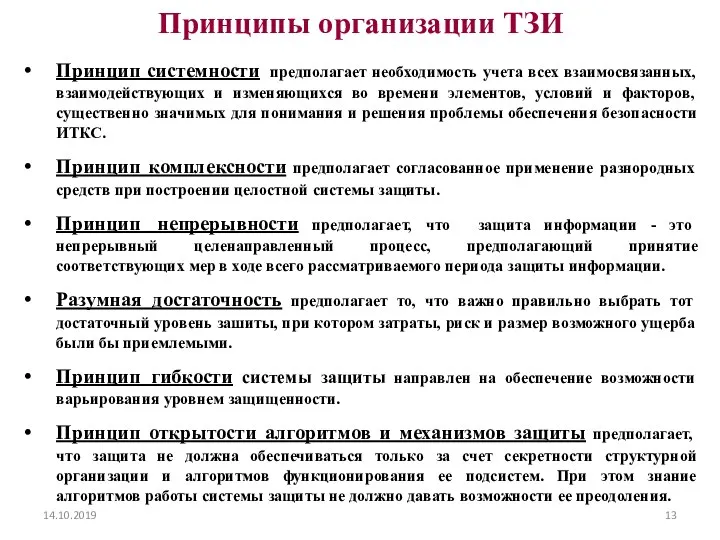

- 13. 14.10.2019 Принципы организации ТЗИ Принцип системности предполагает необходимость учета всех взаимосвязанных, взаимодействующих и изменяющихся во времени

- 14. 14.10.2019 Понятие системы защиты информации на объекте информатизации СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА - комплекс

- 15. 14.10.2019 Понятие системы защиты информации на объекте информатизации (продолжение) СИСТЕМА ЗАЩИТЫ ИНФОРМАЦИИ - совокупность органов и/или

- 16. Основная цель защиты информации – обеспечение заданного уровня ее безопасности Заданный уровень безопасности информации – такое

- 17. Раздел 1.2. Защищаемые информация и информационные ресурсы. Объекты защиты.

- 18. ИНФОРМАЦИЯ КАК ИНФОРМАЦИОННЫЙ ОБЪЕКТ 6 Необходимая Достаточная Полная (избыточная) Получение Обработка Совершенствование Деструктивная ИНФОРМИРОВАННОСТЬ – обеспеченность

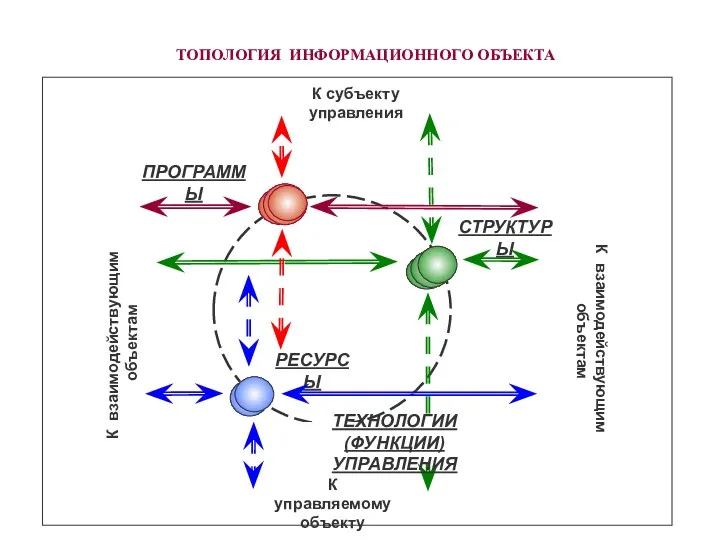

- 19. ПРОГРАММЫ СТРУКТУРЫ РЕСУРСЫ ТОПОЛОГИЯ ИНФОРМАЦИОННОГО ОБЪЕКТА ТЕХНОЛОГИИ (ФУНКЦИИ) УПРАВЛЕНИЯ

- 20. В качестве стандартной модели безопасности часто приводят модель CIA: • конфиденциальность (англ. confidentiality); • целостность (integrity);

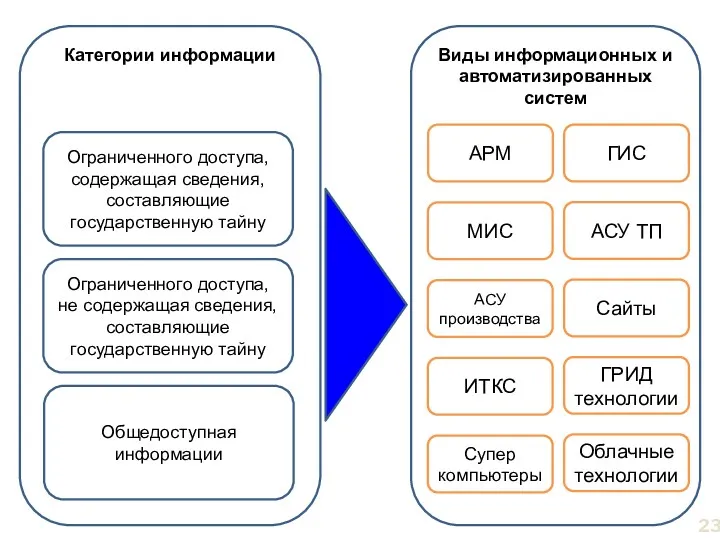

- 21. Категории информации Ограниченного доступа, содержащая сведения, составляющие государственную тайну Ограниченного доступа, не содержащая сведения, составляющие государственную

- 22. Объект информатизации - cовокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной

- 23. Определение информации информация – сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы

- 24. Носители информации Для хранения как секретной, так и несекретной информации применяются одни и те же носители,

- 25. Раздел 1.3. Угрозы безопасности информации, связанные с НСД.

- 26. БЕЗОПАСНОСТЬ ПРЕДПОЛАГАЕТ СИЛЫ И СРЕДСТВА СИЛЫ И СРЕДСТВА отсутствие опасности для функционирования (безопасность как состояние) надежную

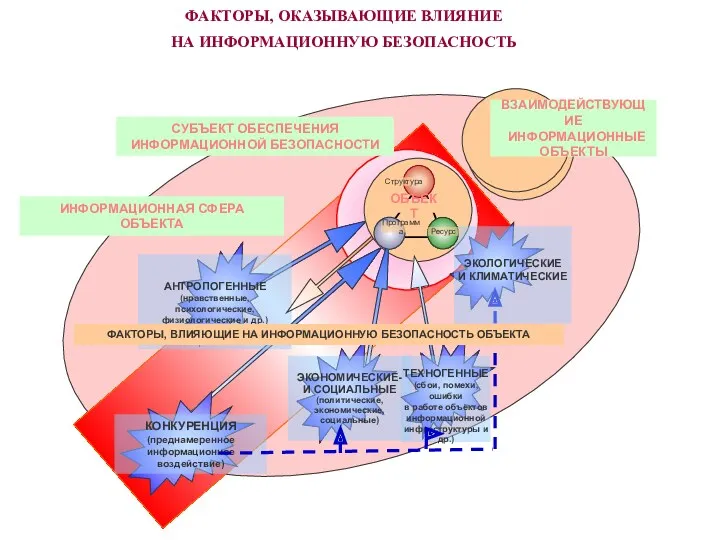

- 27. АНТРОПОГЕННЫЕ (нравственные, психологические, физиологические и др.) КОНКУРЕНЦИЯ (преднамеренное информационное воздействие) СУБЪЕКТ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЭКОНОМИЧЕСКИЕ- И

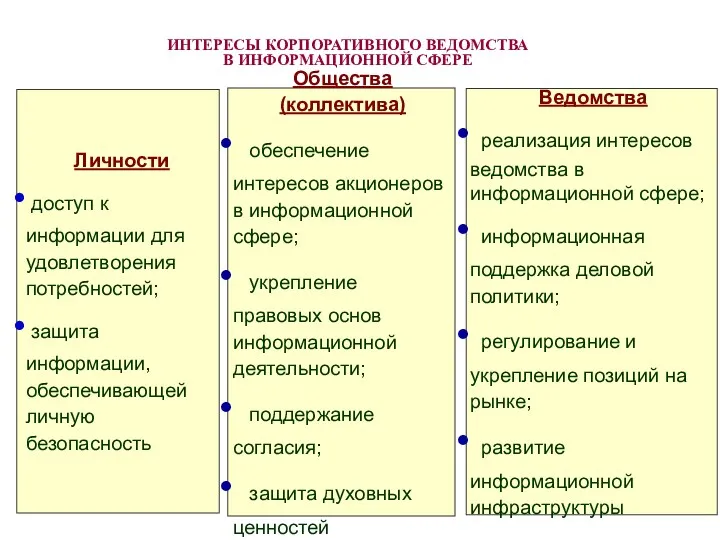

- 28. ИНТЕРЕСЫ КОРПОРАТИВНОГО ВЕДОМСТВА В ИНФОРМАЦИОННОЙ СФЕРЕ Ведомства реализация интересов ведомства в информационной сфере; информационная поддержка деловой

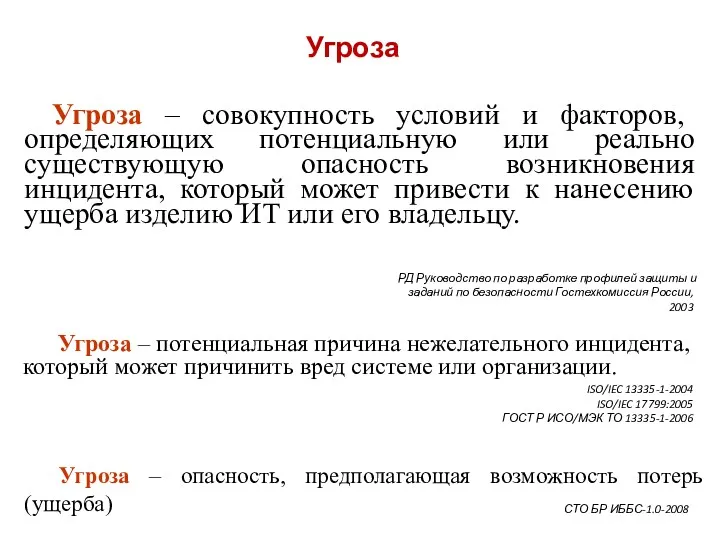

- 29. Угроза – совокупность условий и факторов, определяющих потенциальную или реально существующую опасность возникновения инцидента, который может

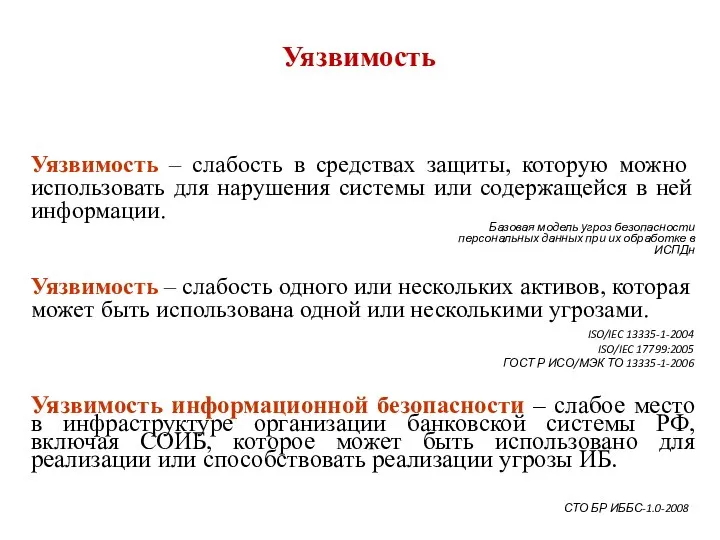

- 30. Уязвимость информационной безопасности – слабое место в инфраструктуре организации банковской системы РФ, включая СОИБ, которое может

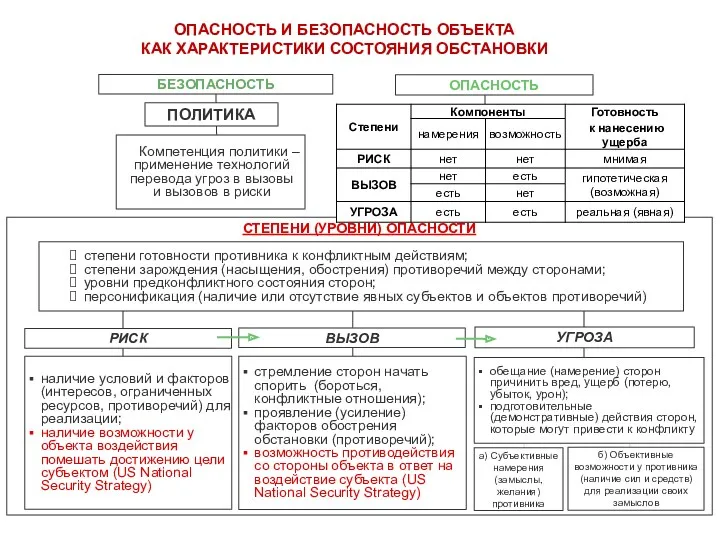

- 31. СТЕПЕНИ (УРОВНИ) ОПАСНОСТИ РИСК ВЫЗОВ УГРОЗА стремление сторон начать спорить (бороться, конфликтные отношения); проявление (усиление) факторов

- 32. Банк данных угроз безопасности информации

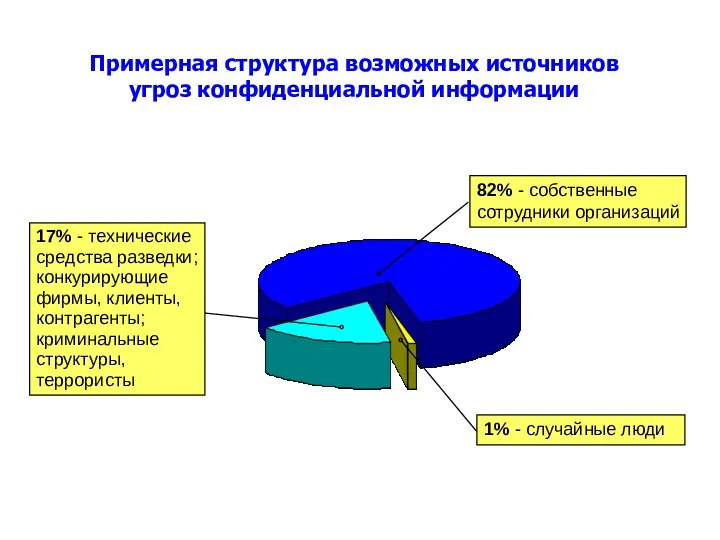

- 33. Примерная структура возможных источников угроз конфиденциальной информации 82% - собственные сотрудники организаций 17% - технические средства

- 34. Структура основных целей (мотивов) умышленных действий персонала, приведших к утрате и модификации информации По данным исследовательского

- 35. Составляющие угрозы

- 36. Уровень риска

- 37. Обобщенная модель способов овладения конфиденциальной информацией

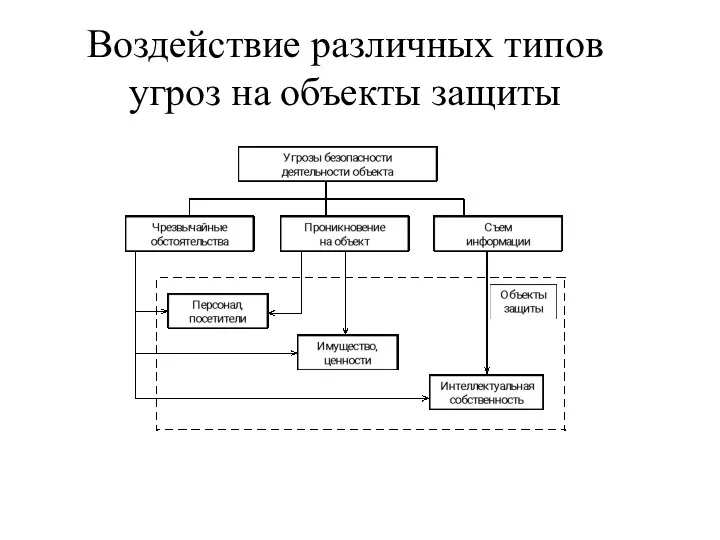

- 38. Воздействие различных типов угроз на объекты защиты

- 39. Раздел 1.4. Формирование требований по защите информации и создание системы защиты информации от НСД.

- 40. МЕТОДИЧЕСКИЙ АППАРАТ ФОРМИРОВАНИЯ СИСТЕМЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ Обеспечение целостности,доступности и конфиден-циальности информации Формирование эффективной системы управления

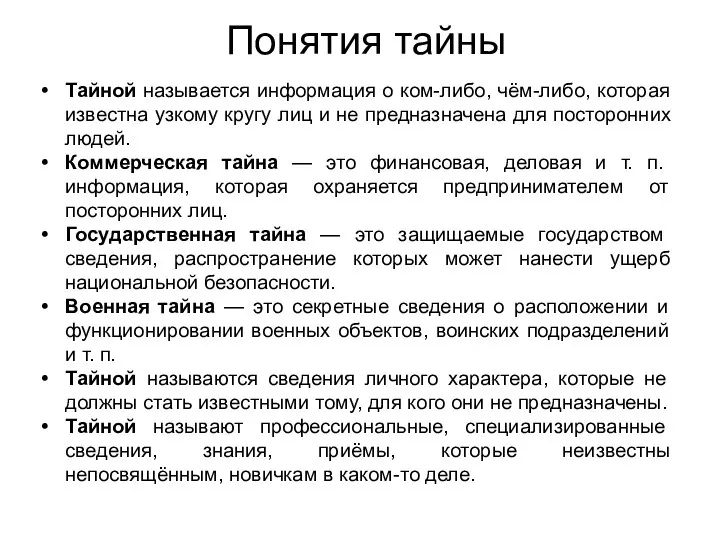

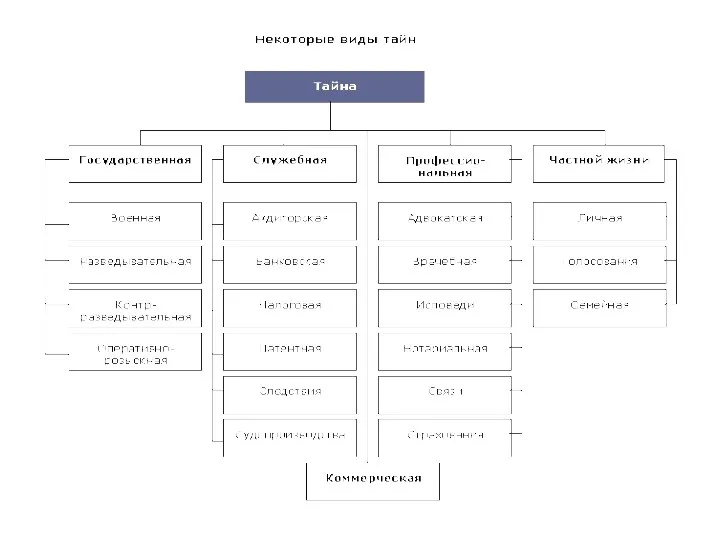

- 41. Понятия тайны Тайной называется информация о ком-либо, чём-либо, которая известна узкому кругу лиц и не предназначена

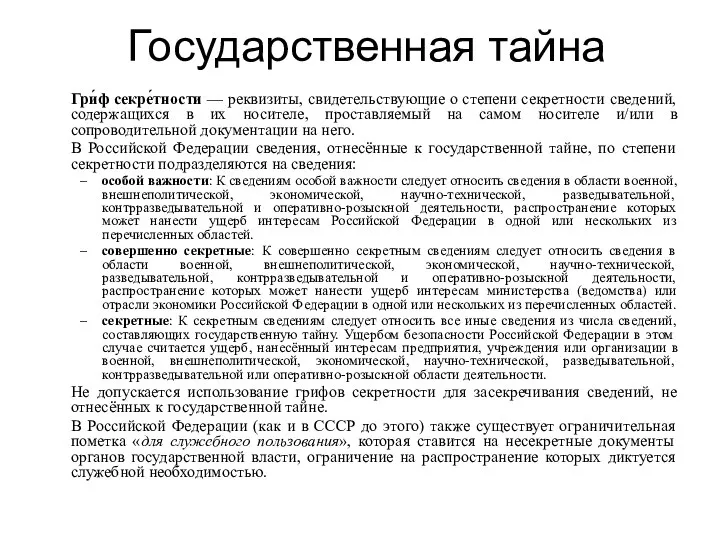

- 43. Государственная тайна Гри́ф секре́тности — реквизиты, свидетельствующие о степени секретности сведений, содержащихся в их носителе, проставляемый

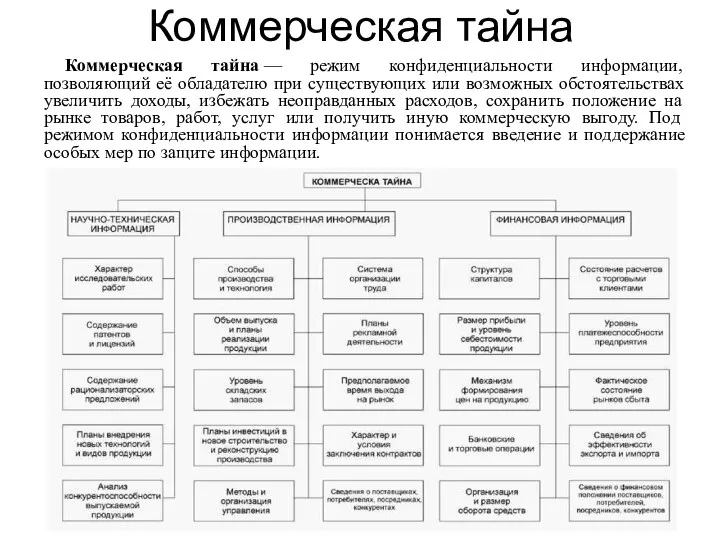

- 44. Коммерческая тайна Коммерческая тайна — режим конфиденциальности информации, позволяющий её обладателю при существующих или возможных обстоятельствах

- 45. Служебная тайна Служебная тайна – это защищаемая по закону конфиденциальная информация, ставшая известной в государственных органах

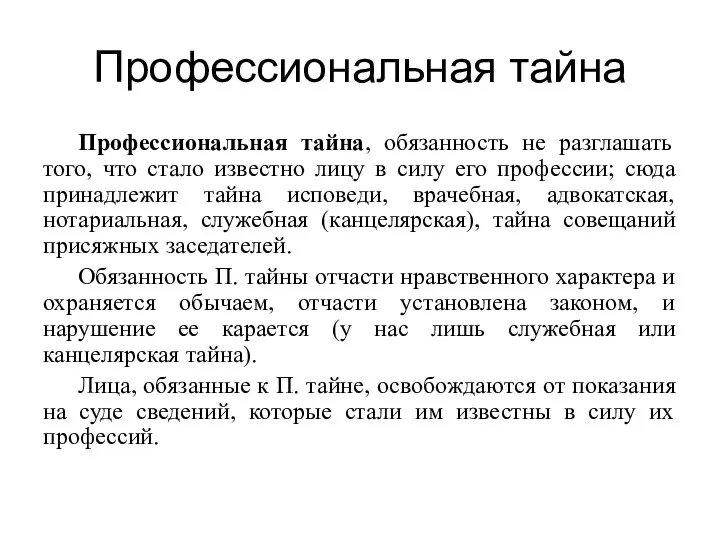

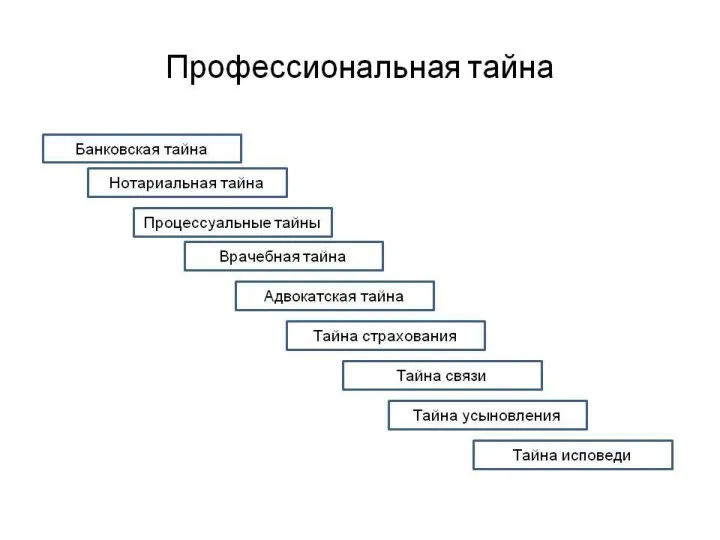

- 46. Профессиональная тайна Профессиональная тайна, обязанность не разглашать того, что стало известно лицу в силу его профессии;

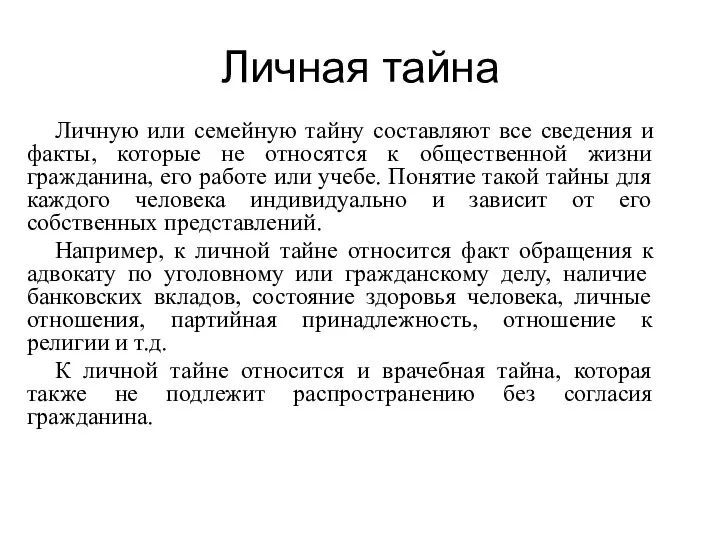

- 48. Личная тайна Личную или семейную тайну составляют все сведения и факты, которые не относятся к общественной

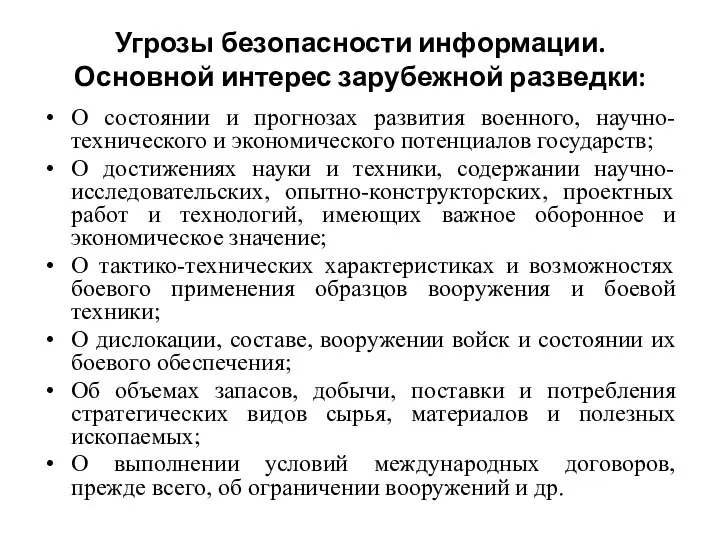

- 49. Угрозы безопасности информации. Основной интерес зарубежной разведки: О состоянии и прогнозах развития военного, научно-технического и экономического

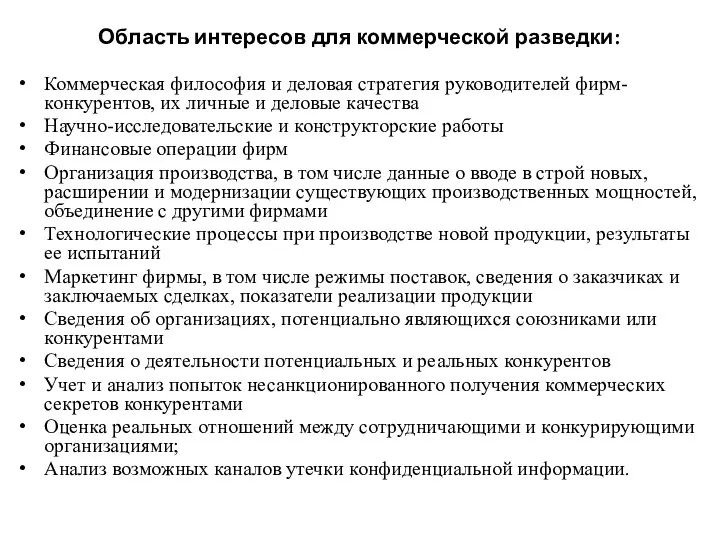

- 50. Область интересов для коммерческой разведки: Коммерческая философия и деловая стратегия руководителей фирм-конкурентов, их личные и деловые

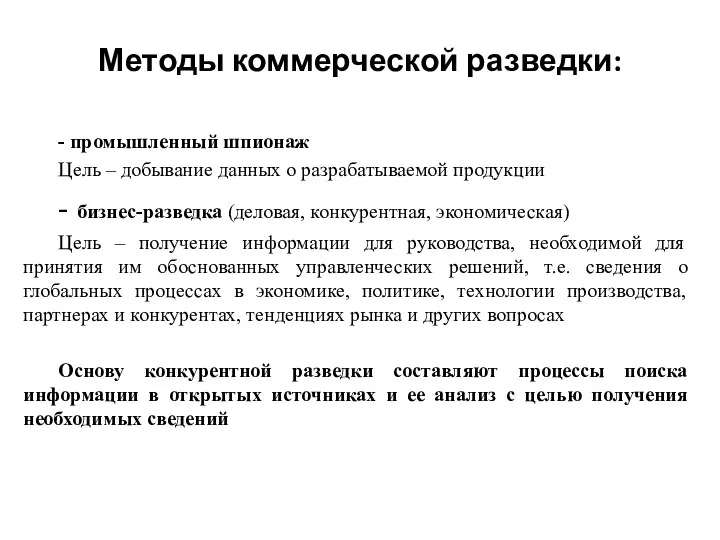

- 51. Методы коммерческой разведки: - промышленный шпионаж Цель – добывание данных о разрабатываемой продукции - бизнес-разведка (деловая,

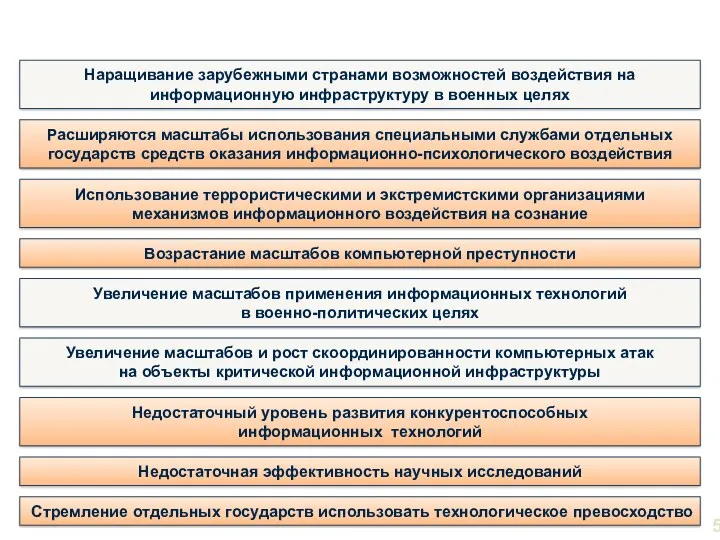

- 52. 5 Расширяются масштабы использования специальными службами отдельных государств средств оказания информационно-психологического воздействия Наращивание зарубежными странами возможностей

- 53. ОРГАНЫ, ОБЕСПЕЧИВАЮЩИЕ ИНФОРМАЦИОННУЮ БЕЗОПАСНОСТЬ РОССИЙСКОЙ ФЕДЕРАЦИИ Комитет Государственной думы по безопасности Совет Безопасности России Федеральная служба

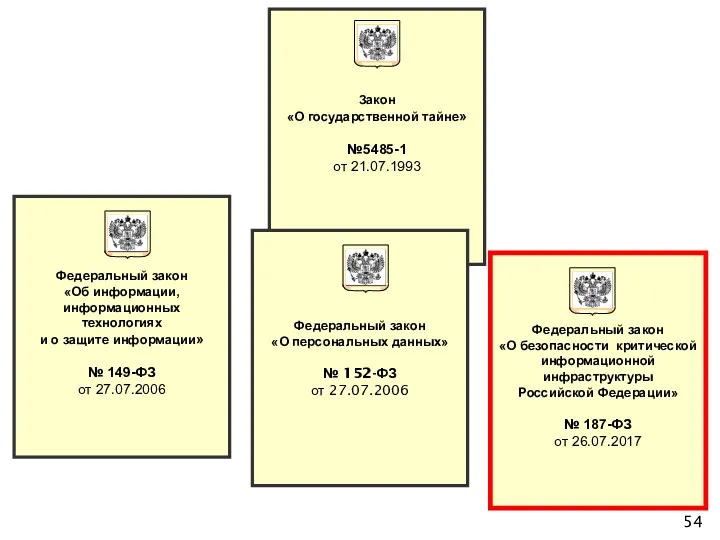

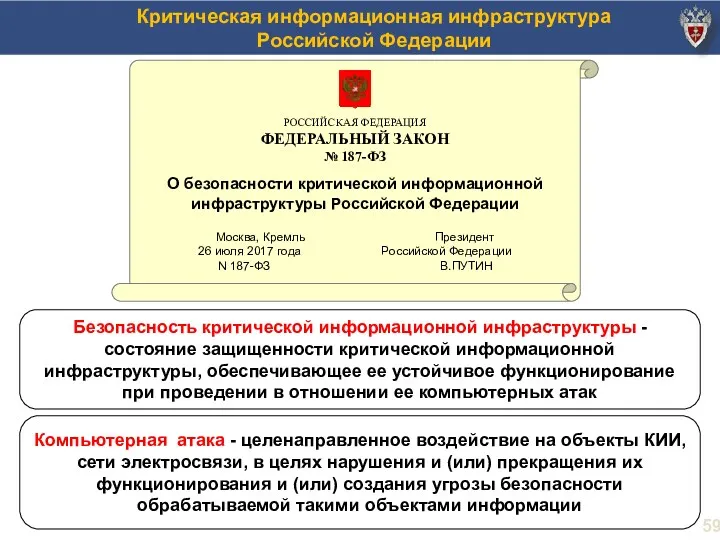

- 54. Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации» № 187-ФЗ от 26.07.2017 Закон «О государственной

- 57. «Закон о государственной тайне» Нормативные правовые и методические документы ФСТЭК России

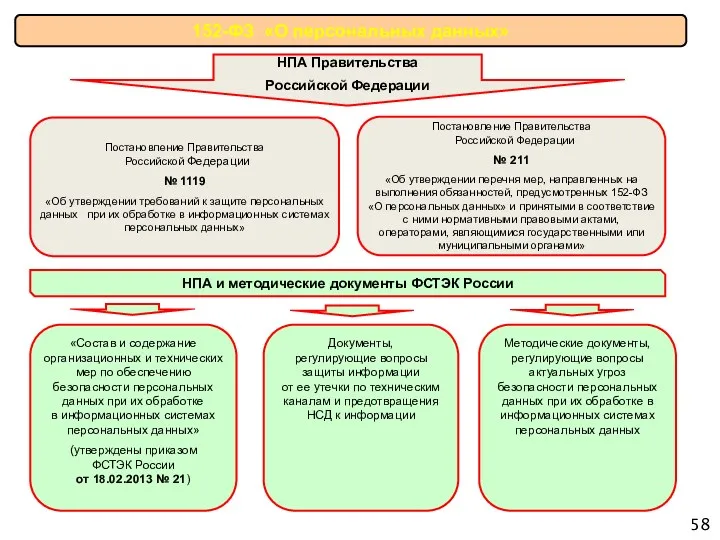

- 58. 152-ФЗ «О персональных данных»

- 59. Критическая информационная инфраструктура Российской Федерации РОССИЙСКАЯ ФЕДЕРАЦИЯ ФЕДЕРАЛЬНЫЙ ЗАКОН № 187-ФЗ О безопасности критической информационной инфраструктуры

- 60. Изменения законодательной базы Российской Федерации Федеральный закон от 26 июля 2017 г. № 193-ФЗ «О внесении

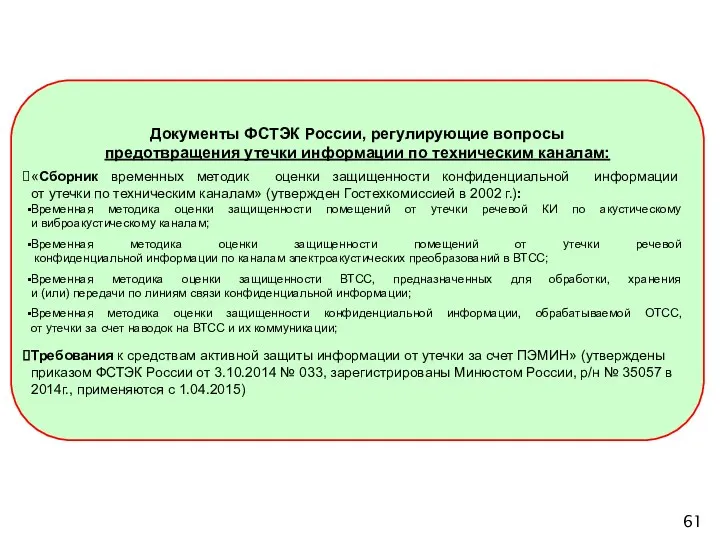

- 61. Документы ФСТЭК России, регулирующие вопросы предотвращения утечки информации по техническим каналам: «Сборник временных методик оценки защищенности

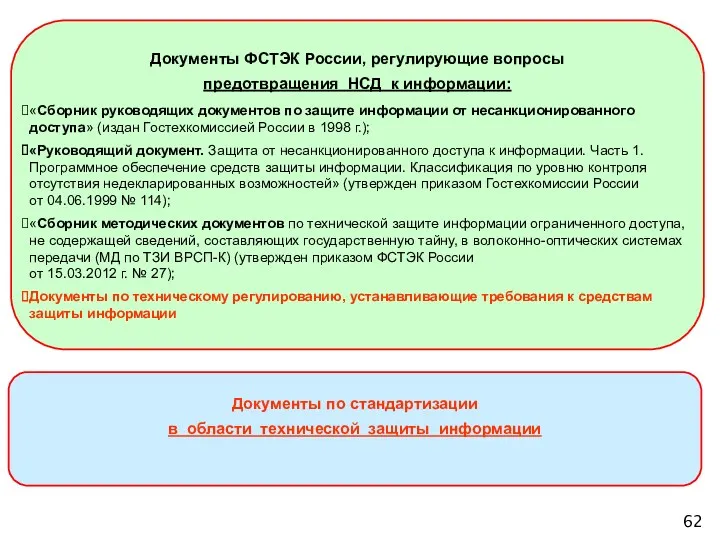

- 62. Документы ФСТЭК России, регулирующие вопросы предотвращения НСД к информации: «Сборник руководящих документов по защите информации от

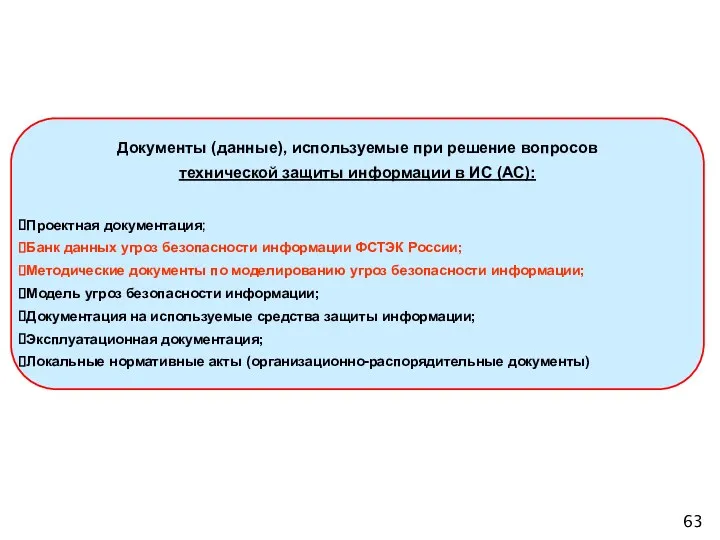

- 63. Документы (данные), используемые при решение вопросов технической защиты информации в ИС (АС): Проектная документация; Банк данных

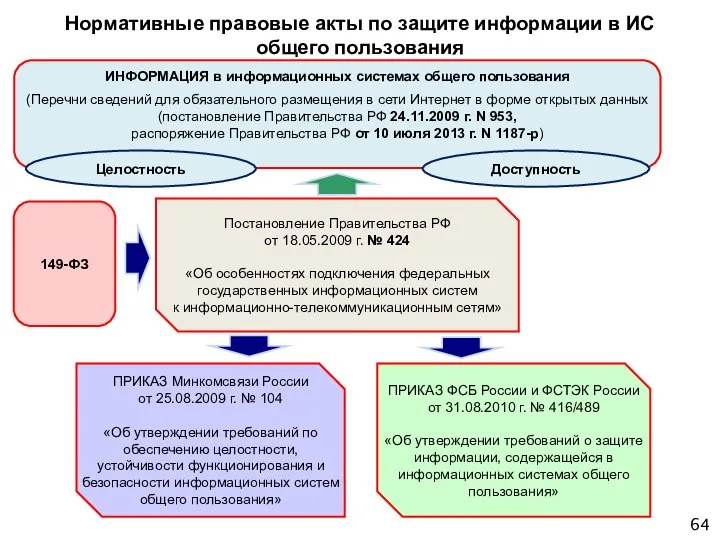

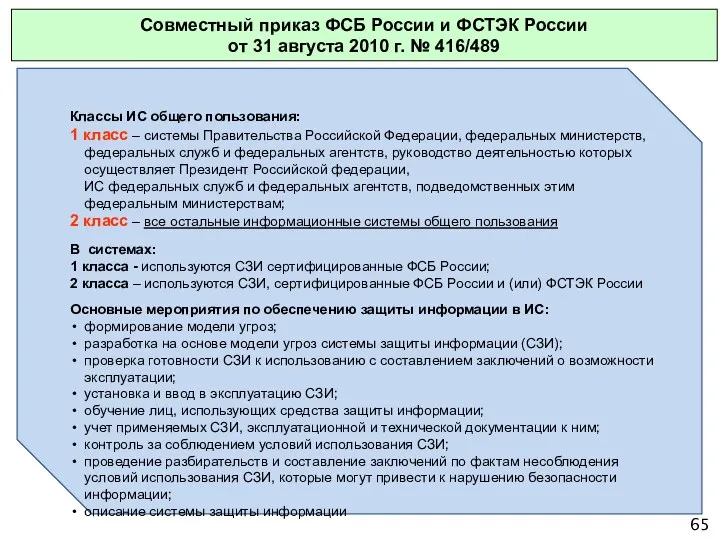

- 64. ИНФОРМАЦИЯ в информационных системах общего пользования (Перечни сведений для обязательного размещения в сети Интернет в форме

- 66. МОДУЛЬ 2. Защита информации от НСД Раздел 2.1. Организационно-технические основы выполнения мероприятий по ТЗИ от НСД.

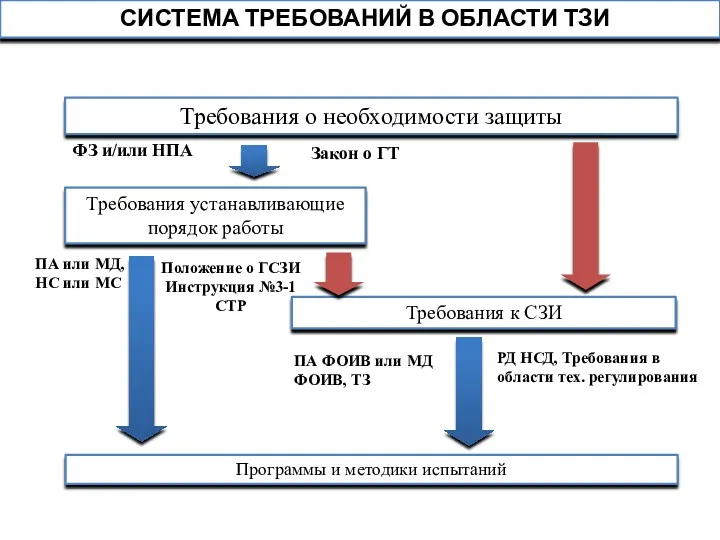

- 67. СИСТЕМА ТРЕБОВАНИЙ В ОБЛАСТИ ТЗИ Требования о необходимости защиты Требования устанавливающие порядок работы Требования к СЗИ

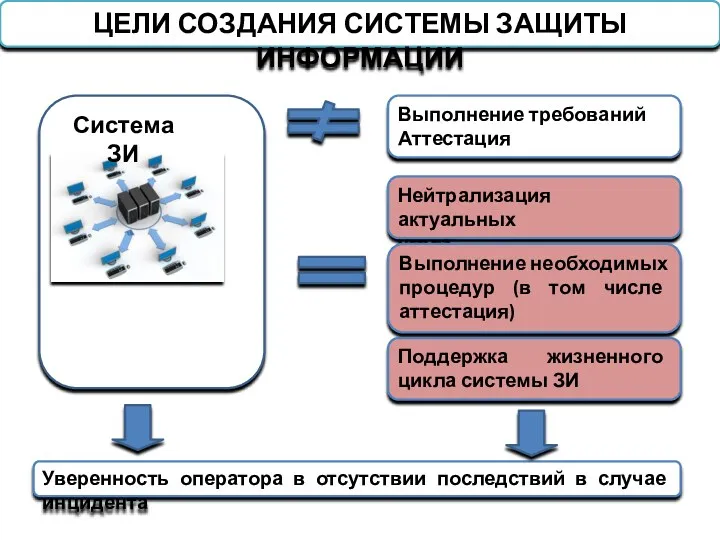

- 68. ЦЕЛИ СОЗДАНИЯ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ Система ЗИ Выполнение требований Аттестация Нейтрализация актуальных угроз Выполнение необходимых процедур

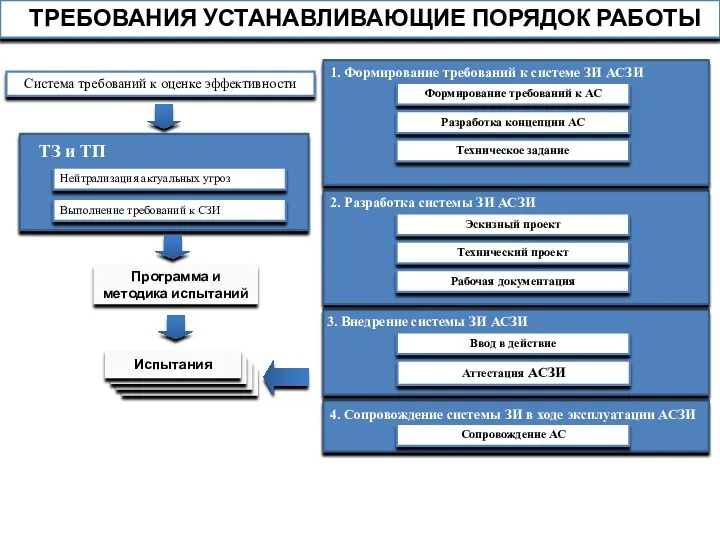

- 69. 4. Сопровождение системы ЗИ в ходе эксплуатации АСЗИ 2. Разработка системы ЗИ АСЗИ Формирование требований к

- 70. ТРЕБОВАНИЯ УСТАНАВЛИВАЮЩИЕ ПОРЯДОК РАБОТЫ СТР Приказ ФСТЭК России №17, 21 СТР-К РД. АС. Защита от НСД

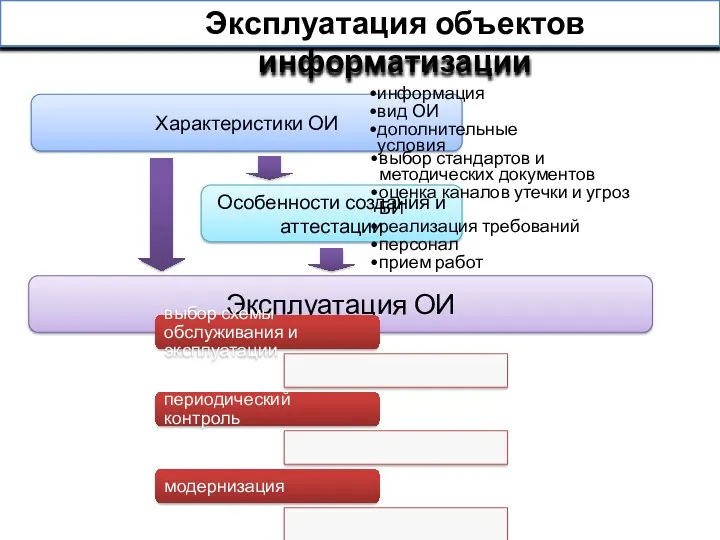

- 71. Эксплуатация ОИ Характеристики ОИ Особенности создания и аттестации информация вид ОИ дополнительные условия выбор стандартов и

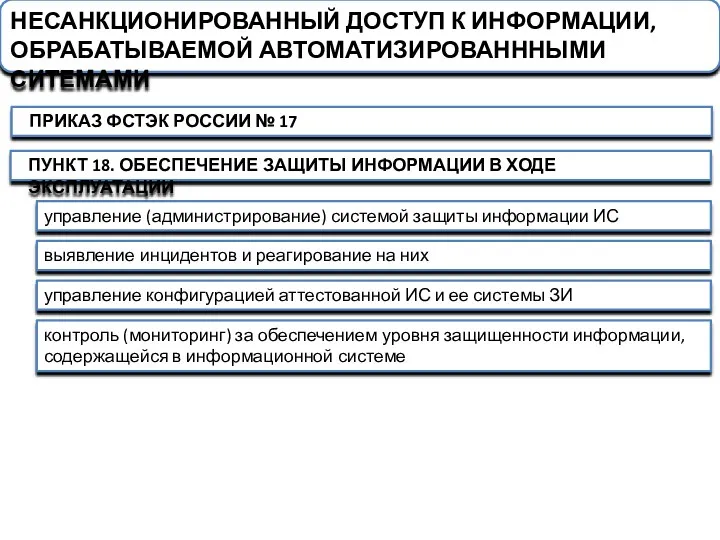

- 72. НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ АВТОМАТИЗИРОВАНННЫМИ СИТЕМАМИ управление (администрирование) системой защиты информации ИС выявление инцидентов и

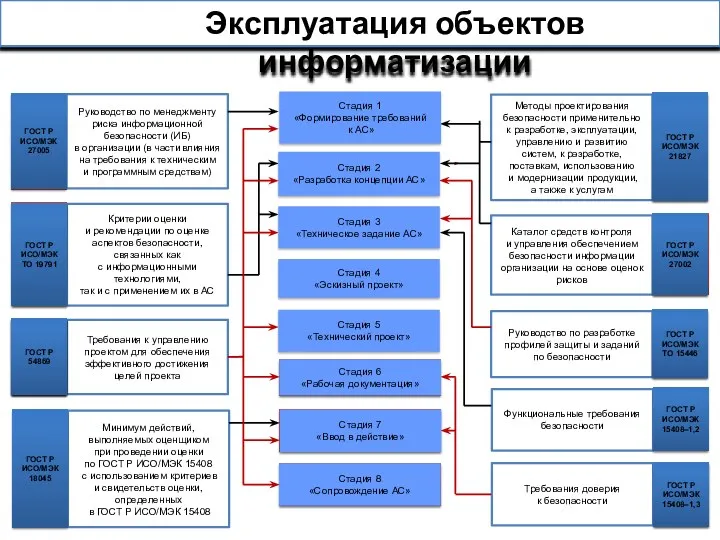

- 73. Руководство по менеджменту риска информационной безопасности (ИБ) в организации (в части влияния на требования к техническим

- 74. ОЦЕНКА СООТВЕТСТВИЯ СЗИ оператор ИС Доверие к качеству разработки и производства Отсутствие НДВ Своевременное и доверенное

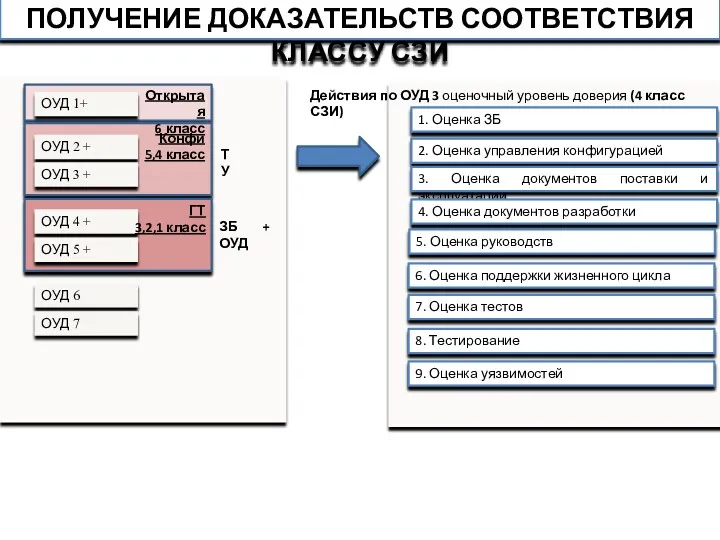

- 75. 1. Оценка ЗБ 2. Оценка управления конфигурацией 3. Оценка документов поставки и эксплуатации 4. Оценка документов

- 76. СИСТЕМА ТРЕБОВАНИЙ К СЗИ ОТ НСД Требования к системам обнаружения вторжений (Приказ ФСТЭК России №638, с

- 77. ЭВОЛЮЦИЯ СИСТЕМЫ ТРЕБОВАНИЙ К СЗИ Управление доступом Требования к средствам идентификации и аутентификации Требования к средствам

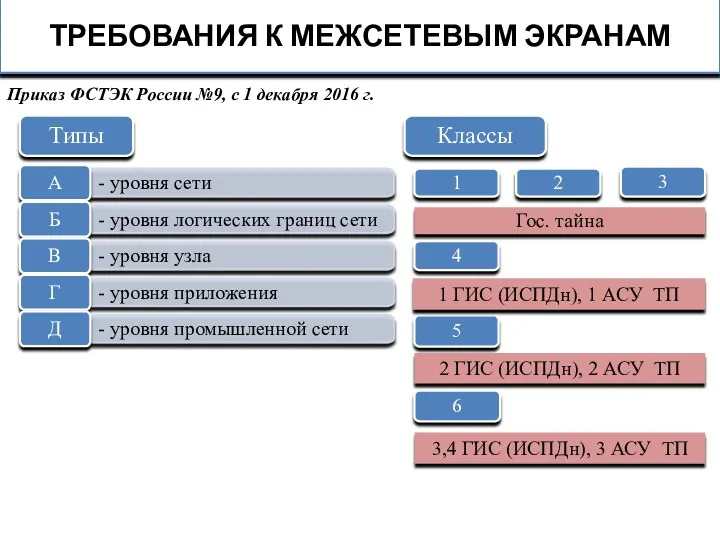

- 78. ТРЕБОВАНИЯ К МЕЖСЕТЕВЫМ ЭКРАНАМ Приказ ФСТЭК России №9, с 1 декабря 2016 г. Типы Классы 1

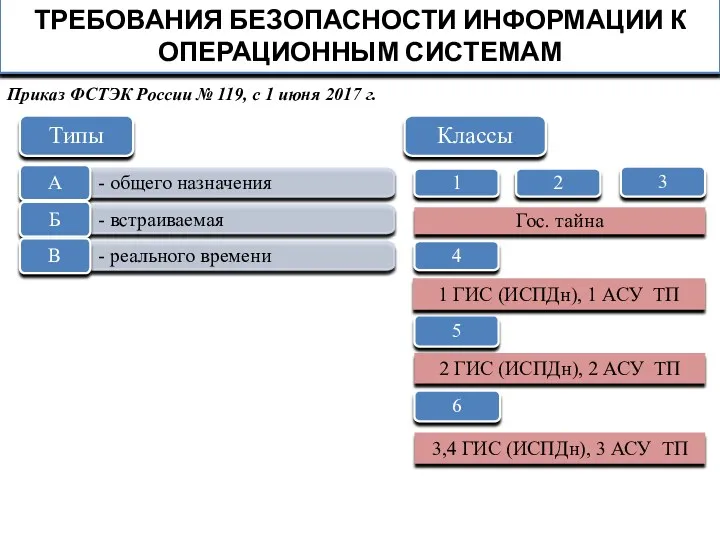

- 79. ТРЕБОВАНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ К ОПЕРАЦИОННЫМ СИСТЕМАМ Приказ ФСТЭК России № 119, с 1 июня 2017 г.

- 80. Раздел 2.2. Меры и средства защиты информации от НСД.

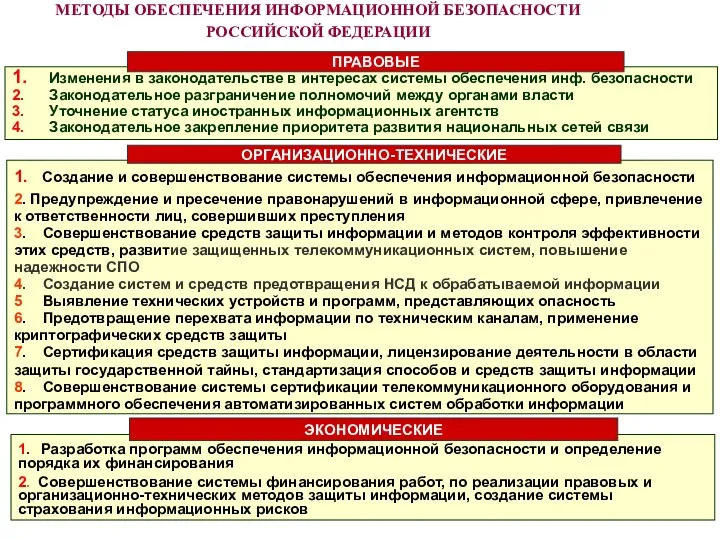

- 82. МЕТОДЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ РОССИЙСКОЙ ФЕДЕРАЦИИ 1. Изменения в законодательстве в интересах системы обеспечения инф. безопасности

- 83. СОДЕРЖАНИЕ И СРЕДСТВА НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ НЕПОСРЕДСТВЕННОЕ ПРОНИКНОВЕНИЕ В АППАРАТНО-ПРОГРАММНЫЕ СРЕДСТВА УДАЛЕННЫЙ ДОСТУП К ИНФОРМАЦИОННЫМСИСТЕМАМ

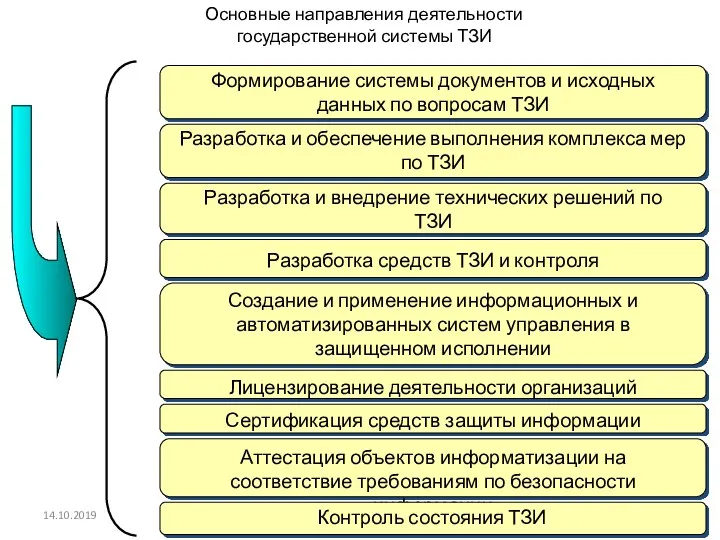

- 84. 14.10.2019 Разработка и обеспечение выполнения комплекса мер по ТЗИ Разработка средств ТЗИ и контроля Сертификация средств

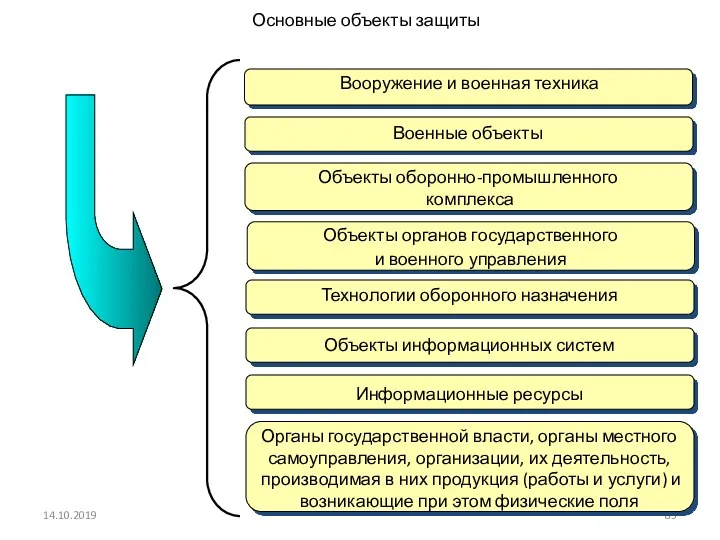

- 85. 14.10.2019 Вооружение и военная техника Военные объекты Объекты оборонно-промышленного комплекса Основные объекты защиты Объекты органов государственного

- 86. 14.10.2019 Оценка обстановки Обоснование требований по защите информации Формулирование задач ТЗИ Выбор способов (мер и средств)

- 87. 14.10.2019 Порядок организации ТЗИ на этапе оценки обстановки Оценка обстановки Анализ имеющихся в распоряжении мер и

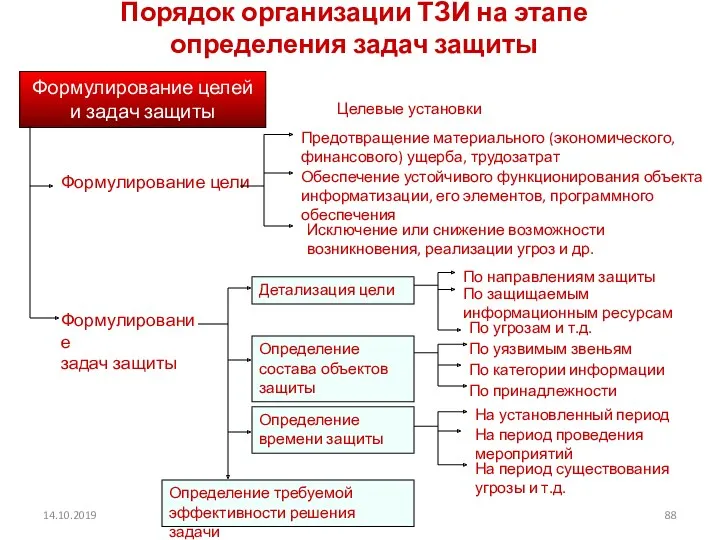

- 88. 14.10.2019 Порядок организации ТЗИ на этапе определения задач защиты Формулирование целей и задач защиты Формулирование цели

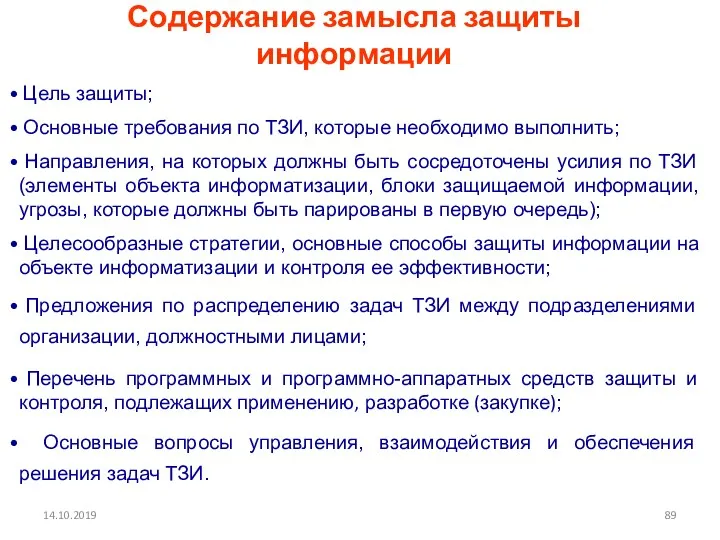

- 89. 14.10.2019 Содержание замысла защиты информации Цель защиты; Основные требования по ТЗИ, которые необходимо выполнить; Направления, на

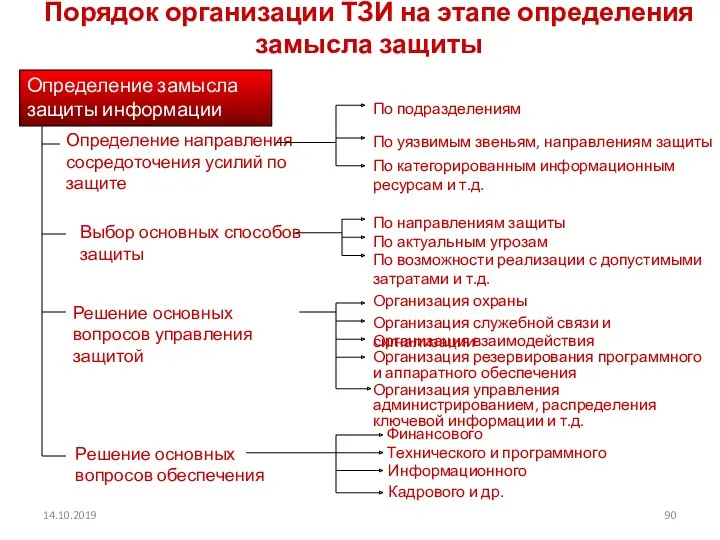

- 90. 14.10.2019 Порядок организации ТЗИ на этапе определения замысла защиты Определение замысла защиты информации Определение направления сосредоточения

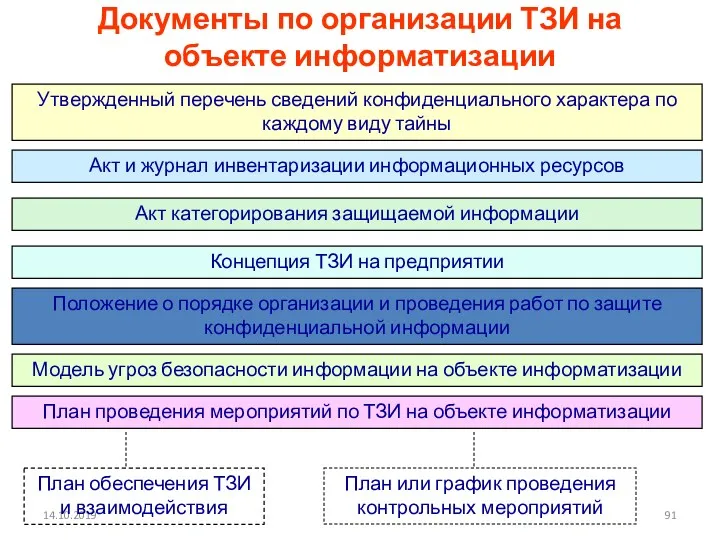

- 91. 14.10.2019 Документы по организации ТЗИ на объекте информатизации Концепция ТЗИ на предприятии Положение о порядке организации

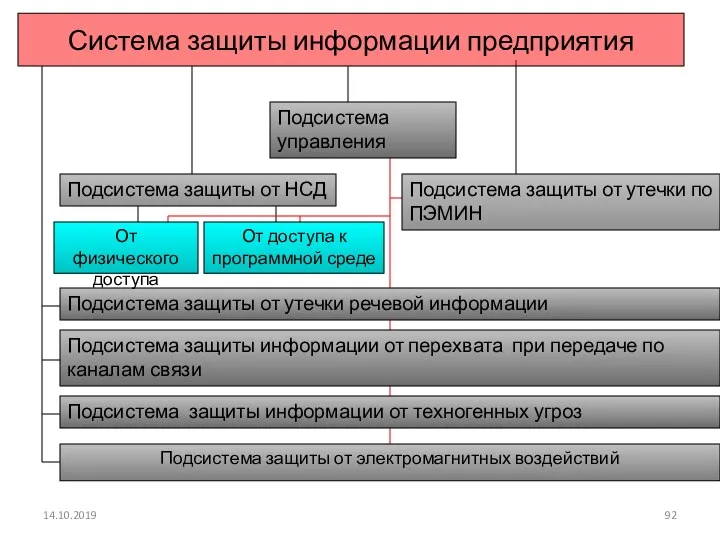

- 92. 14.10.2019 Система защиты информации предприятия Подсистема защиты от НСД Подсистема защиты от утечки по ПЭМИН Подсистема

- 93. 14.10.2019 Подсистема защиты информации от НСД Подсистема защиты от угроз физического доступа (контроля физического доступа) Подсистема

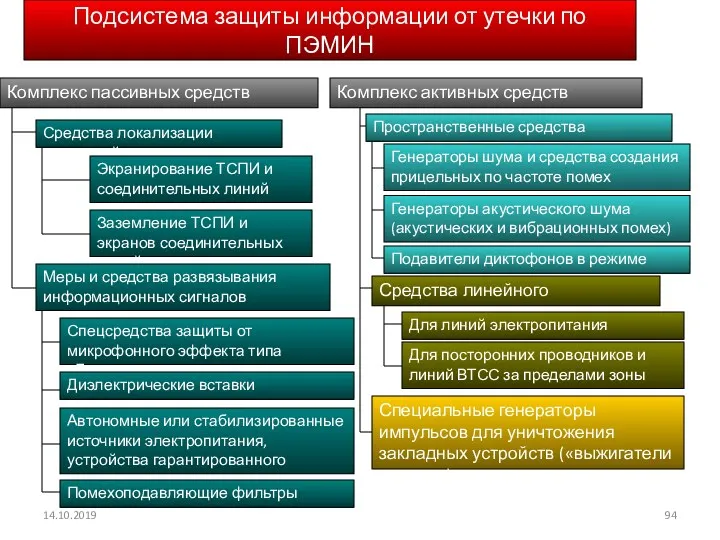

- 94. 14.10.2019 Подсистема защиты информации от утечки по ПЭМИН Комплекс пассивных средств защиты Комплекс активных средств защиты

- 95. 14.10.2019 Подсистема управления защитой информации Организационная подсистема Техническая подсистема Подсистема организационного контроля Подсистема управления физическим доступом

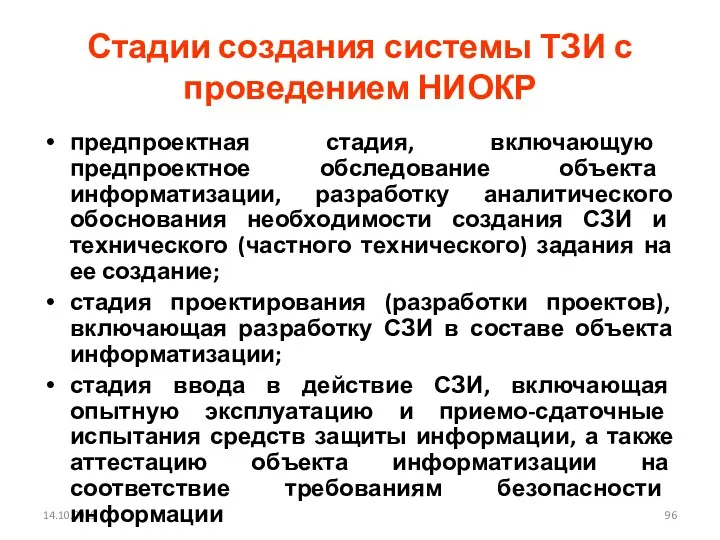

- 96. 14.10.2019 Стадии создания системы ТЗИ с проведением НИОКР предпроектная стадия, включающую предпроектное обследование объекта информатизации, разработку

- 97. 14.10.2019 Предпроектная стадия - обследование объекта информатизации устанавливается необходимость обработки (обсуждения) конфиденциальной информации на данном объекте

- 98. 14.10.2019 Предпроектная стадия - обследование объекта информатизации (продолжение) определяются конфигурация и топология АС и систем связи

- 99. 14.10.2019 Предпроектная стадия - обследование объекта информатизации (продолжение) определяется класс защищенности АС; определяется степень участия персонала

- 100. 14.10.2019 Содержание аналитического обоснования необходимости создания СЗИ информационная характеристика и организационная структура объекта информатизации; характеристика комплекса

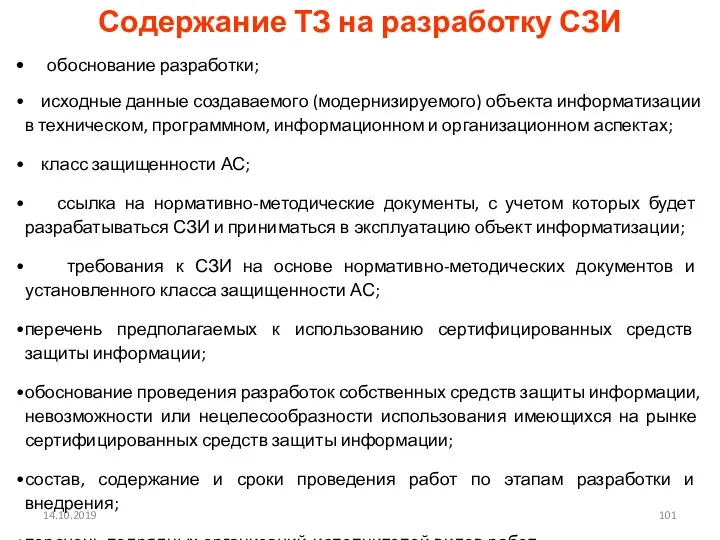

- 101. 14.10.2019 Содержание ТЗ на разработку СЗИ обоснование разработки; исходные данные создаваемого (модернизируемого) объекта информатизации в техническом,

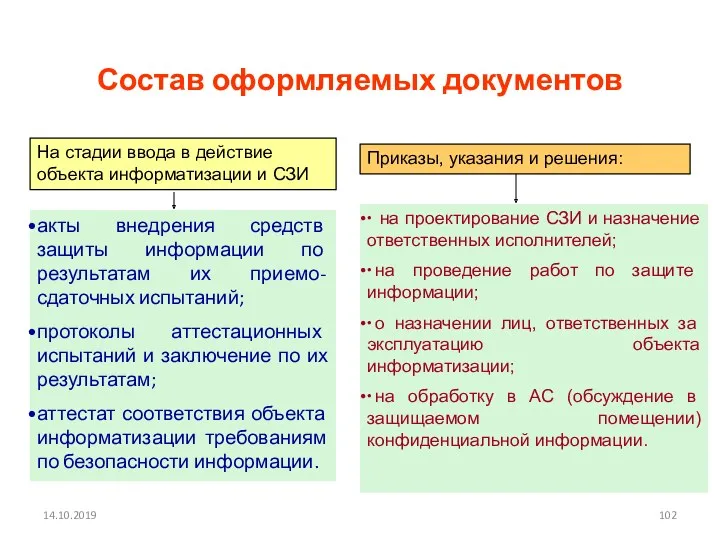

- 102. 14.10.2019 Состав оформляемых документов На стадии ввода в действие объекта информатизации и СЗИ Приказы, указания и

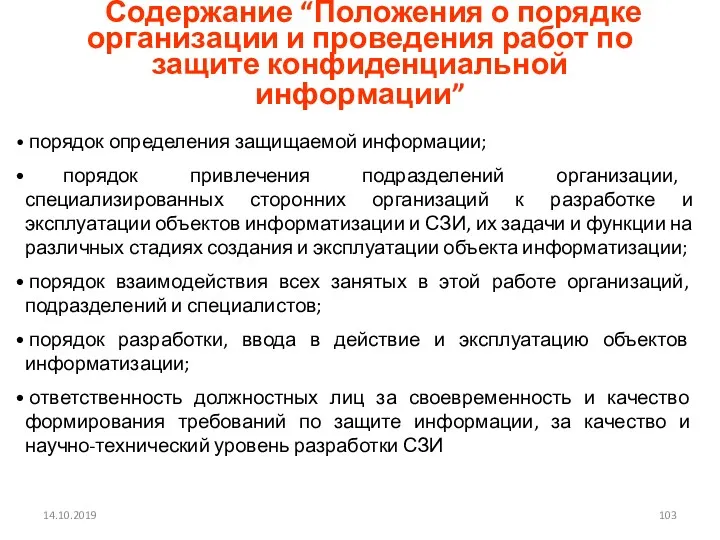

- 103. 14.10.2019 Содержание “Положения о порядке организации и проведения работ по защите конфиденциальной информации” порядок определения защищаемой

- 105. Скачать презентацию

Основы программирования Python

Основы программирования Python Урок-проект по технологии в 5 классе.

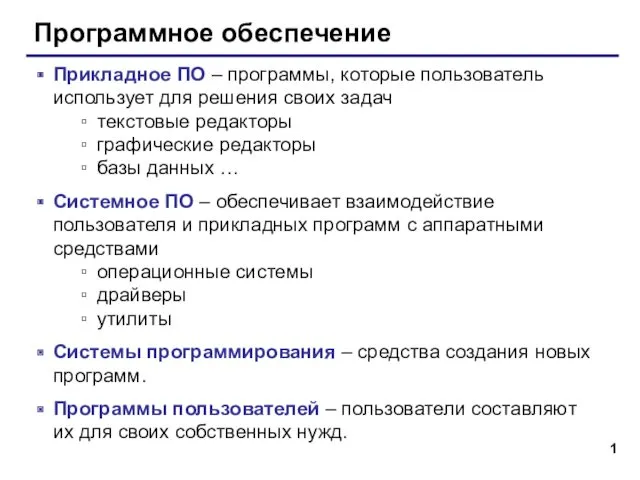

Урок-проект по технологии в 5 классе. Программное обеспечение

Программное обеспечение Навчальний посібник 4 parag

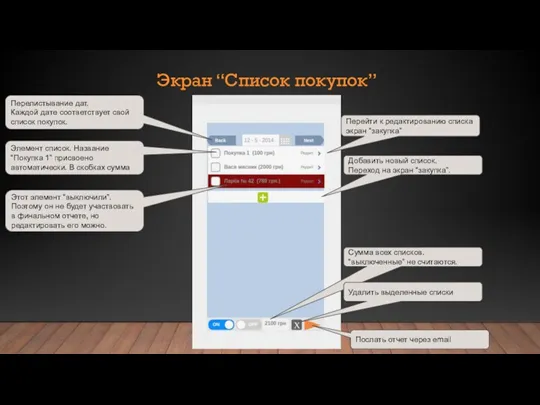

Навчальний посібник 4 parag Экран “Список покупок”

Экран “Список покупок” Амалдық жүйе

Амалдық жүйе Информация и информационные процессы. Измерение и кодирование информации

Информация и информационные процессы. Измерение и кодирование информации Интернет-предпринимательство. Ценностное предложение

Интернет-предпринимательство. Ценностное предложение Публикация в международном издании

Публикация в международном издании Застосування комп'ютерів Комп'ютерна система

Застосування комп'ютерів Комп'ютерна система Функциональное тестирование в НРД

Функциональное тестирование в НРД Урок информатики Способы записи алгоритмов 9 класс

Урок информатики Способы записи алгоритмов 9 класс Предприятие будущего. Цифровая платформа для контроля и развития предприятий

Предприятие будущего. Цифровая платформа для контроля и развития предприятий Microsoft SQL Server 2008 кіріспе

Microsoft SQL Server 2008 кіріспе Вспомогательные алгоритмы и подпрограммы. Процедуры

Вспомогательные алгоритмы и подпрограммы. Процедуры Безпека у інтернеті

Безпека у інтернеті Хакеризм. Понятие хакера

Хакеризм. Понятие хакера ВКР: Программирование в компьютерных системах

ВКР: Программирование в компьютерных системах Электронная подпись: теория и практика использования. Тема 1.3.2

Электронная подпись: теория и практика использования. Тема 1.3.2 Тестовая документация и артефакты тестирования

Тестовая документация и артефакты тестирования Антивирустар. Компьютерді толық сканерден өткізу, вирустарды табу

Антивирустар. Компьютерді толық сканерден өткізу, вирустарды табу Задача регистрации курсов (class diagram)

Задача регистрации курсов (class diagram) Подпрограммы. Процедуры и функции

Подпрограммы. Процедуры и функции Кто миллион возьмет

Кто миллион возьмет Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией. Информатика. 7 класс

Файлы и файловые структуры. Компьютер как унивесальное устройство для работы с информацией. Информатика. 7 класс PyQt: GUI на Python при помощи Qt

PyQt: GUI на Python при помощи Qt Объекты операционной и файловой системы

Объекты операционной и файловой системы Склеивание мешков цепочек

Склеивание мешков цепочек