Содержание

- 2. ОСНОВНЫЕ ПОНЯТИЯ Документ "Оранжевая книга" к основным понятиям информационной безопасности относит понятие Доверенной вычислительной базы (лекция

- 3. Где проходит периметр безопасности? С развитием распределенных систем понятие периметр безопасности приобретает смысл — граница владений

- 4. Межсетевой экран (МЭ) — это комплекс программно-аппаратных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых

- 5. Межсетевые экраны применяются и в сетевых окружениях, которые не требуют обязательного подключения к Интернету, например во

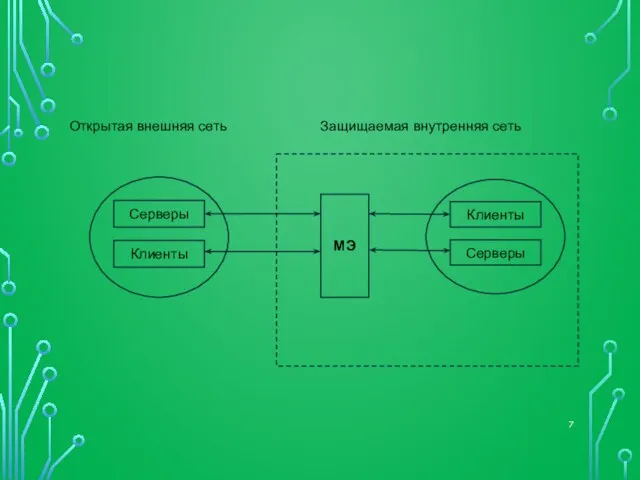

- 6. СХЕМА ПОДКЛЮЧЕНИЯ МЕЖСЕТЕВОГО ЭКРАНА Для противодействия несанкционированному межсетевому доступу МЭ должен располагаться между защищаемой сетью организации,

- 8. ЗАДАЧИ МЭ Межсетевой экран должен решать две основные задачи: ограничение доступа внешних пользователей к внутренним ресурсам

- 9. Межсетевые экраны и системы обнаружения вторжений Межсетевой экран ограничивает поступление на хост или подсеть определенных видов

- 10. IDS, напротив, пропускает трафик, анализирует его и сигнализирует при обнаружении подозрительной активности [Пример — Comodo]. Обнаружение

- 11. Типы МЭ Существует несколько типов МЭ, которые можно классифицировать по разным признакам, например, по функционированию на

- 12. Более совершенными и эффективными являются те МЭ, которые имеют возможность анализировать большее число уровней. Возможность анализировать

- 13. Исторически первый межсетевой экран — сетевой фильтр, который ставился между доверенной внутренней сетью и внешним Интернетом

- 14. ФОРМАТ IP-ЗАГОЛОВКА

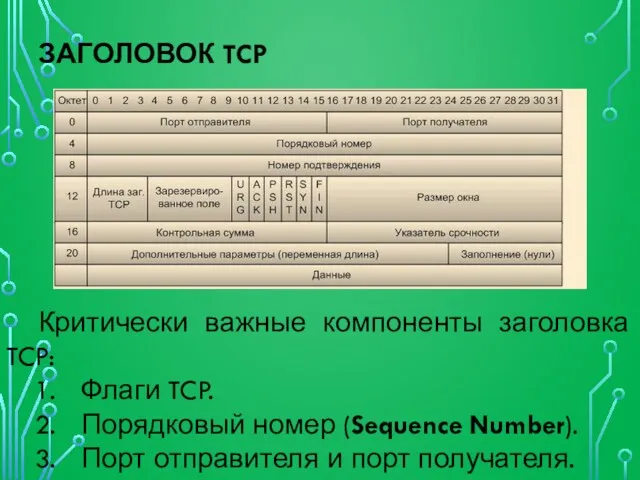

- 15. ЗАГОЛОВОК TCP Критически важные компоненты заголовка TCP: Флаги TCP. Порядковый номер (Sequence Number). Порт отправителя и

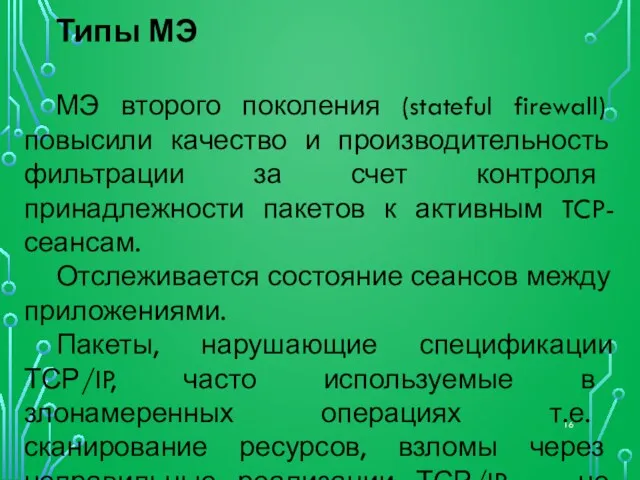

- 16. Типы МЭ МЭ второго поколения (stateful firewall) повысили качество и производительность фильтрации за счет контроля принадлежности

- 17. Установка соединения TCP (вспомним) Клиент, желающий установить соединение с некоторым портом сервера, посылает серверу TCP-пакет с

- 19. Типы МЭ МЭ следующего поколения способны на уровне приложения изучать в TCP-пакетах поле данных и осуществлять

- 20. Появление новых сервисов и технологий, например, использование беспроводных сегментов сети, усложняет задачу обеспечения безопасности защищаемой сети.

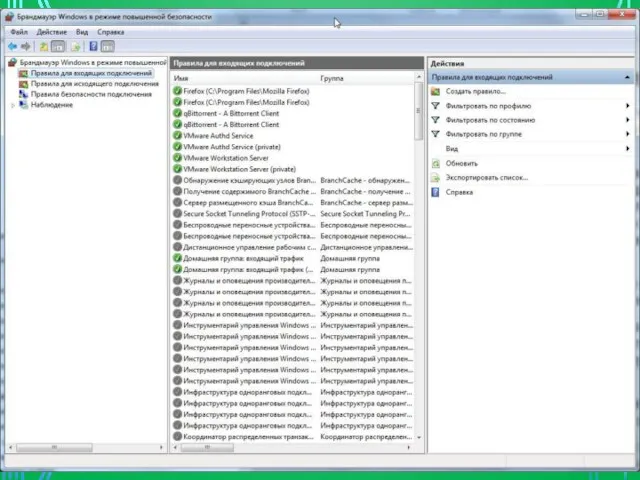

- 21. Персональный сетевой экран — программное обеспечение, осуществляющее контроль сетевой активности компьютера, на котором он установлен, а

- 22. ТИПЫ МЭ

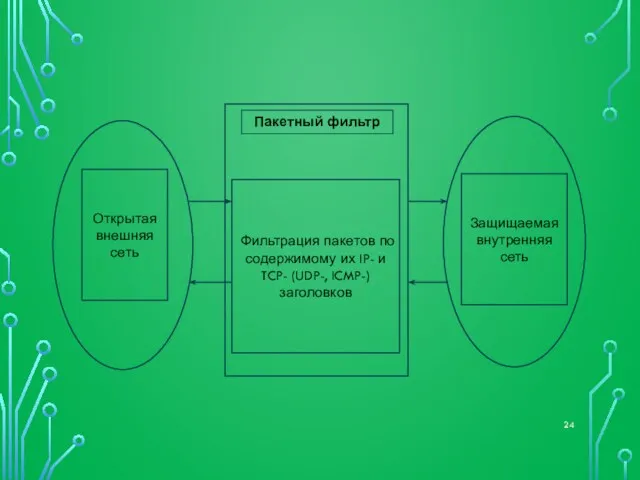

- 23. Пакетные фильтры Первый тип межсетевого экрана называется пакетным фильтром. Вначале пакетные фильтры функционировали на сетевом (3)

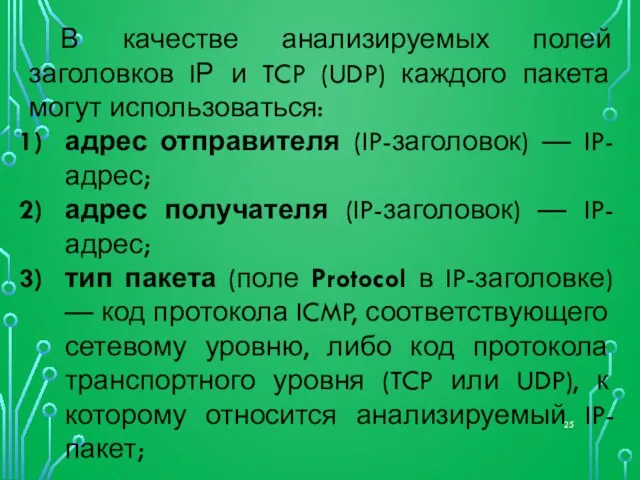

- 25. В качестве анализируемых полей заголовков IР и TCP (UDP) каждого пакета могут использоваться: адрес отправителя (IP-заголовок)

- 26. флаг фрагментации пакета (IP-заголовок) — наличие или отсутствие фрагментации IP –пакетов; номер порта источника (TCP- или

- 27. При обработке каждого пакета пакетный фильтр последовательно просматривает заданную таблицу правил, пока не найдет правила, с

- 28. Из соображений безопасности правило по умолчанию обычно указывает на необходимость отбраковки всех пакетов, не удовлетворяющих ни

- 29. Пакетные фильтры имеют возможность блокировать DoS-атаки и связанные с ними атаки т.е. пакетные фильтры, встроенные в

- 30. Пример топологии сети, использующей пакетный фильтр, встроенный в пограничный роутер Роутер: принимает пакеты от недоверяемой сети.

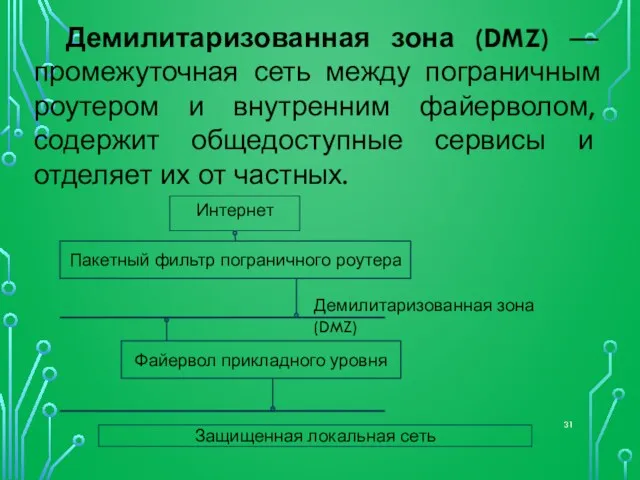

- 31. Демилитаризованная зона (DMZ) — промежуточная сеть между пограничным роутером и внутренним файерволом, содержит общедоступные сервисы и

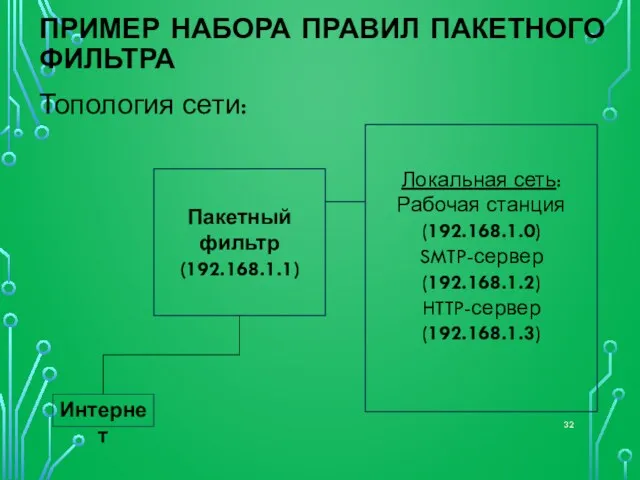

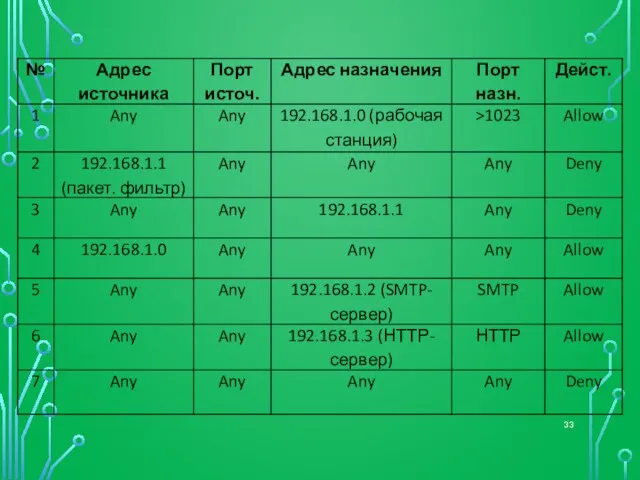

- 32. ПРИМЕР НАБОРА ПРАВИЛ ПАКЕТНОГО ФИЛЬТРА Топология сети:

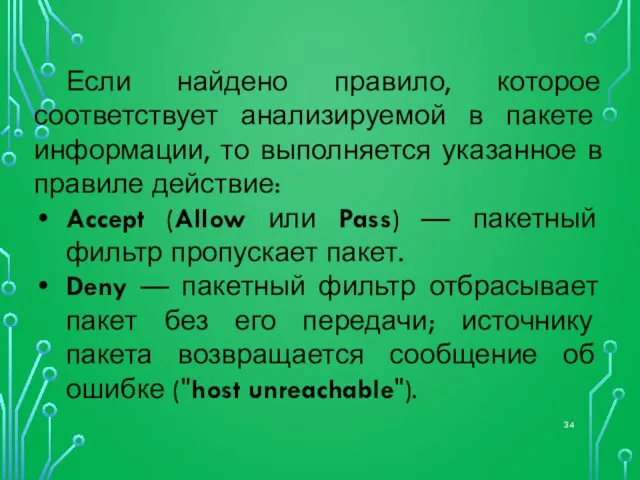

- 34. Если найдено правило, которое соответствует анализируемой в пакете информации, то выполняется указанное в правиле действие: Accept

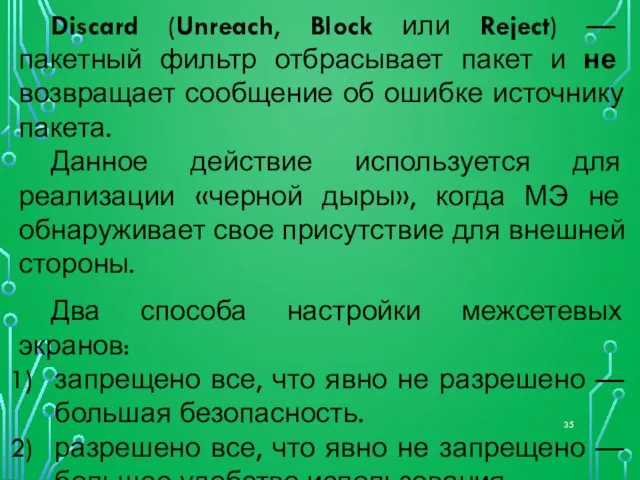

- 35. Discard (Unreach, Block или Reject) — пакетный фильтр отбрасывает пакет и не возвращает сообщение об ошибке

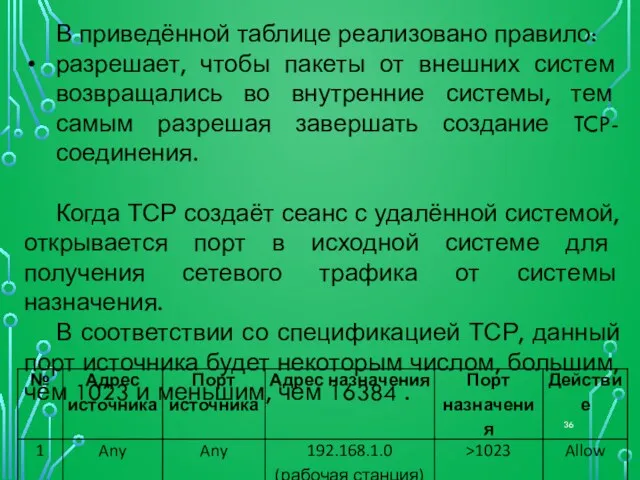

- 36. В приведённой таблице реализовано правило: разрешает, чтобы пакеты от внешних систем возвращались во внутренние системы, тем

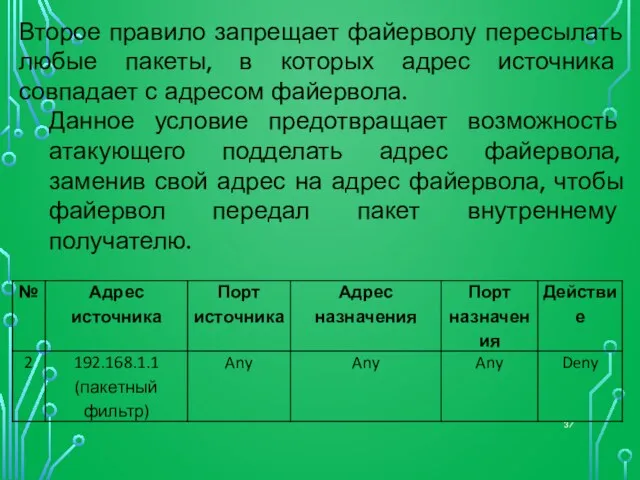

- 37. Второе правило запрещает файерволу пересылать любые пакеты, в которых адрес источника совпадает с адресом файервола. Данное

- 38. Если предполагается, что на данном хосте не установлено никаких других приложений, к которым необходим доступ. Тогда

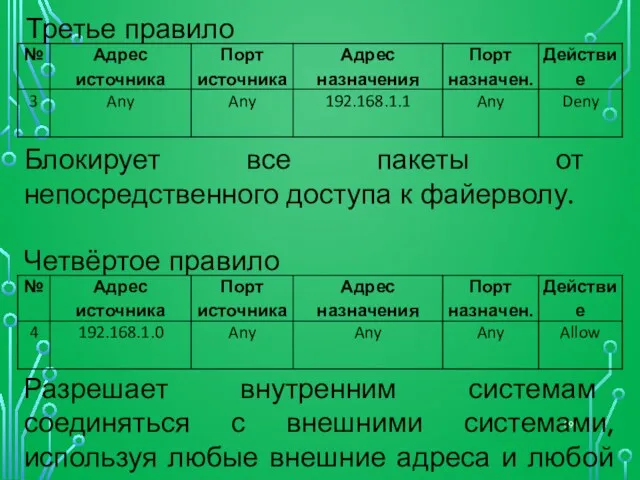

- 39. Третье правило Блокирует все пакеты от непосредственного доступа к файерволу. Четвёртое правило Разрешает внутренним системам соединяться

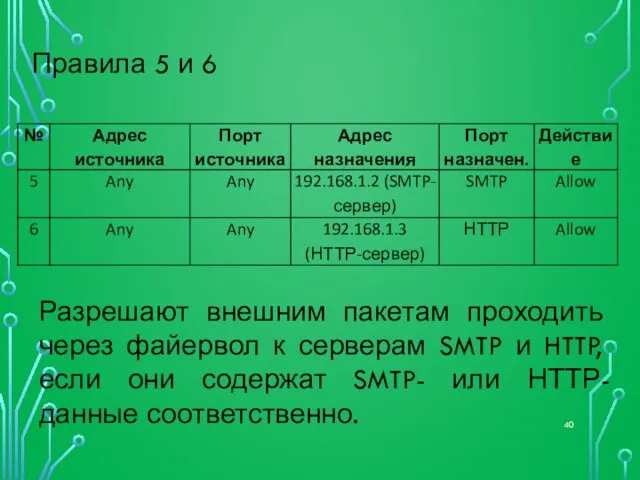

- 40. Правила 5 и 6 Разрешают внешним пакетам проходить через файервол к серверам SMTP и HTTP, если

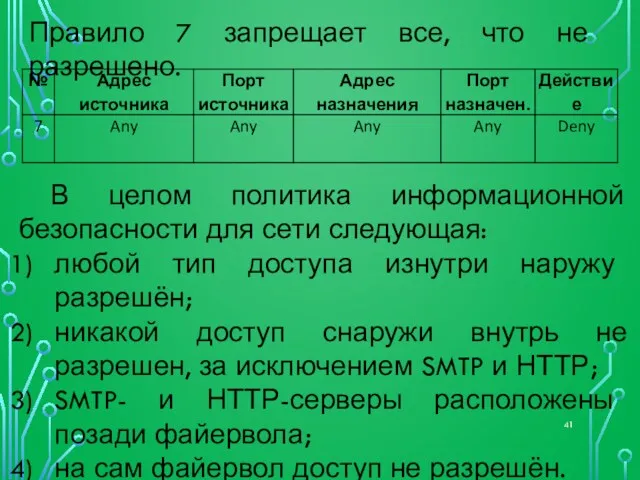

- 41. Правило 7 запрещает все, что не разрешено. В целом политика информационной безопасности для сети следующая: любой

- 42. Пакетные фильтры с простой (stateless) фильтрацией: преимущества и недостатки Основным преимуществом пакетных фильтров с простой фильтрацией

- 43. не поддерживают возможность аутентификации пользователя; уязвимы для атак, которые используют такие проблемы ТСР/IP, как подделка сетевого

- 44. Пакетные фильтры с контролем состояния Когда ТСР создает сеанс с удаленной системой, в исходной системе открывается

- 45. Пакетные фильтры с контролем состояния (Stateful Inspection Firewall) решают эту проблему созданием таблицы для исходящих ТСР-соединений,

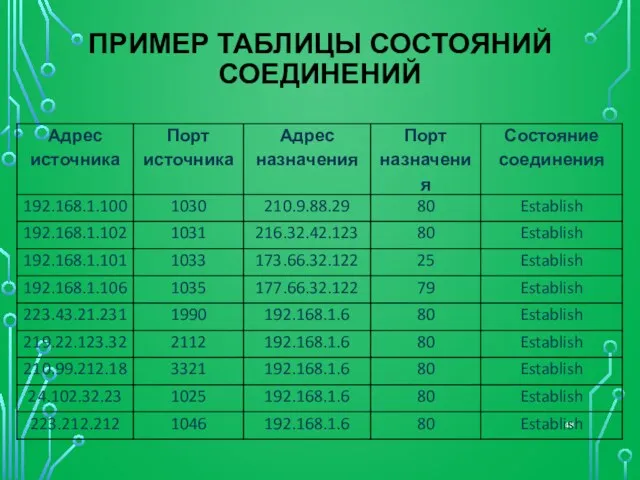

- 46. Пакетный фильтр с контролем состояния отслеживает состояние сетевых соединений. Состояние сетевого соединения — совокупность атрибутов соединения.

- 47. Пакетный фильтр с контролем состояния запоминает информацию о текущем состоянии сеанса в динамически формируемой таблице и

- 48. ПРИМЕР ТАБЛИЦЫ СОСТОЯНИЙ СОЕДИНЕНИЙ

- 49. Пример. Организация межсетевого экрана в Linux Сетевой экран — это способ защитить ПК от нежелательного внешнего

- 50. Демон firewalld Многие современные дистрибутивы Linux масштаба предприятия используют для управления сетевыми экранами службу firewalld. Название

- 51. Демон firewalld. Зоны Демон firewalld использует понятия зон и сервисов для управления трафиком. Зона — это

- 52. Использование зон особенно важно на серверах с несколькими сетевыми интерфейсами. На таких серверах зоны позволяют администраторам

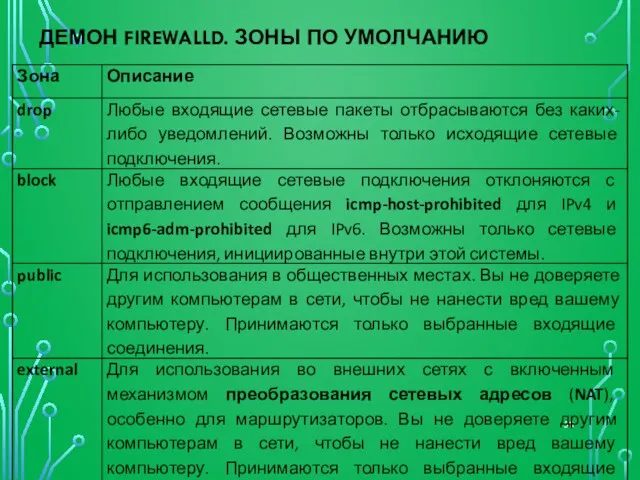

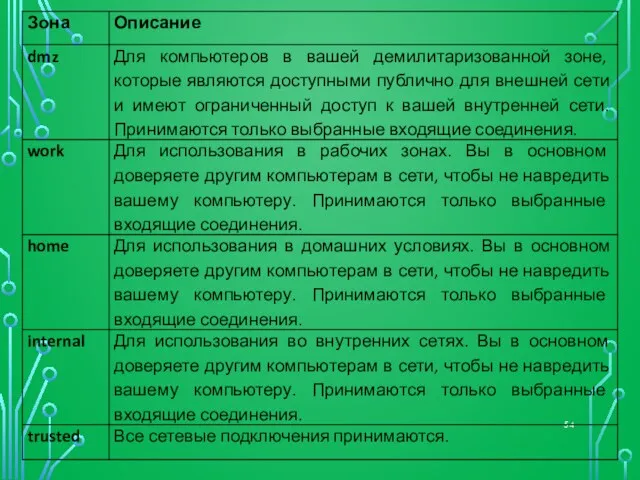

- 53. ДЕМОН FIREWALLD. ЗОНЫ ПО УМОЛЧАНИЮ

- 55. Демон firewalld. Сервисы Вторым ключевым элементом при работе с демоном firewalld является сервис (service). Понятие сервиса

- 56. В firewalld определены сервисы по умолчанию, которые позволяют администраторам легко разрешать или запрещать доступ к определенным

- 57. Средства настройки сетевого экрана Для взаимодействия с демоном firewalld в пространстве пользователя доступны два инструмента: приложение

- 58. При работе с любым из этих инструментов следует знать, где именно вносятся изменения. Оба инструмента работают

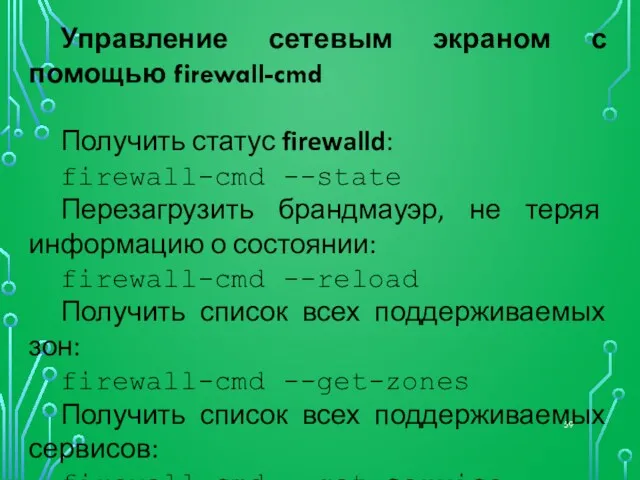

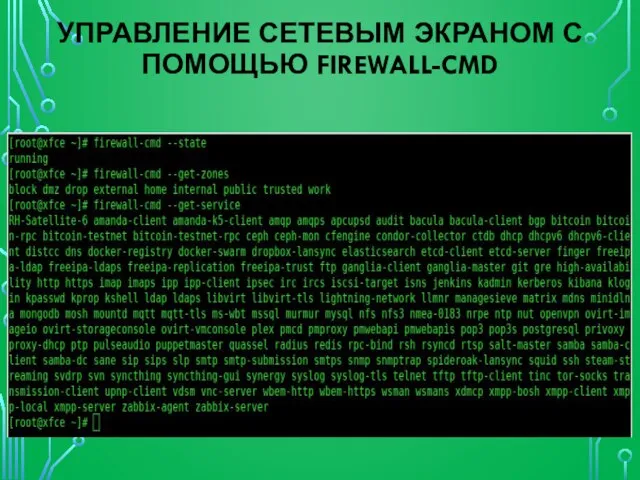

- 59. Управление сетевым экраном с помощью firewall-cmd Получить статус firewalld: firewall-cmd --state Перезагрузить брандмауэр, не теряя информацию

- 60. УПРАВЛЕНИЕ СЕТЕВЫМ ЭКРАНОМ С ПОМОЩЬЮ FIREWALL-CMD

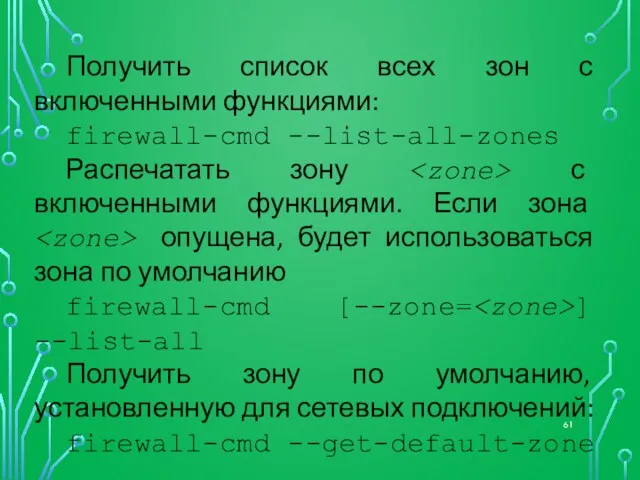

- 61. Получить список всех зон с включенными функциями: firewall-cmd --list-all-zones Распечатать зону с включенными функциями. Если зона

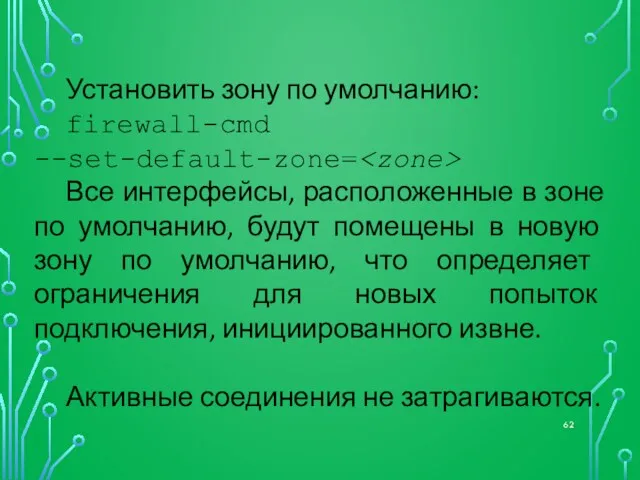

- 62. Установить зону по умолчанию: firewall-cmd --set-default-zone= Все интерфейсы, расположенные в зоне по умолчанию, будут помещены в

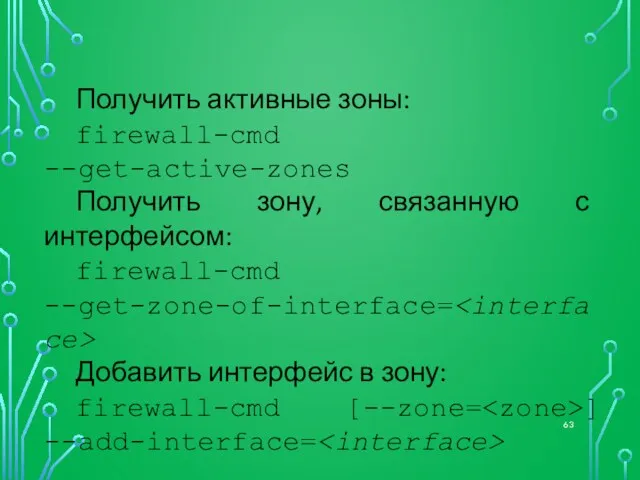

- 63. Получить активные зоны: firewall-cmd --get-active-zones Получить зону, связанную с интерфейсом: firewall-cmd --get-zone-of-interface= Добавить интерфейс в зону:

- 64. Изменить зону, к которой принадлежит интерфейс: firewall-cmd [--zone= ] --change-interface= Удалить интерфейс из зоны: firewall-cmd [--zone=

- 65. Список сервисов, включенных в зоне : firewall-cmd [ --zone= ] --list-services Включить сервис в зоне: firewall-cmd

- 66. Запросить, включен ли сервис в зоне: firewall-cmd [--zone= ] --query-service=

- 67. Включить комбинацию порта и протокола в зоне: firewall-cmd [--zone= ] --add-port= [- ]/ [--timeout= ] Позволяет

- 68. Отключить комбинацию порта и протокола в зоне: firewall-cmd [--zone= ] --remove-port= [- ]/ Запросить, включена ли

- 69. Включить блокировку ICMP в зоне: firewall-cmd [--zone= ] --add-icmp-block= Позволяет заблокировать выбранное сообщение ICMP. Сообщения ICMP

- 71. Скачать презентацию

![Изменить зону, к которой принадлежит интерфейс: firewall-cmd [--zone= ] --change-interface=](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/431826/slide-63.jpg)

![Список сервисов, включенных в зоне : firewall-cmd [ --zone= ]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/431826/slide-64.jpg)

![Запросить, включен ли сервис в зоне: firewall-cmd [--zone= ] --query-service=](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/431826/slide-65.jpg)

![Включить комбинацию порта и протокола в зоне: firewall-cmd [--zone= ]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/431826/slide-66.jpg)

![Отключить комбинацию порта и протокола в зоне: firewall-cmd [--zone= ]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/431826/slide-67.jpg)

![Включить блокировку ICMP в зоне: firewall-cmd [--zone= ] --add-icmp-block= Позволяет](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/431826/slide-68.jpg)

Покажчики та масиви

Покажчики та масиви Количественные параметры информационных объектов

Количественные параметры информационных объектов Основные составляющие информационных технологий

Основные составляющие информационных технологий 9 класс. Урок на тему: Условия выбора и сложные логические выражения

9 класс. Урок на тему: Условия выбора и сложные логические выражения Разработка метода повышения точности определения местоположения абонента мобильной связи

Разработка метода повышения точности определения местоположения абонента мобильной связи Методические рекомендации по заполнению формы сообщений

Методические рекомендации по заполнению формы сообщений Разработка сайта для предприятия ИП Шубин А.В.

Разработка сайта для предприятия ИП Шубин А.В. Библиометрия в современной системе научной коммуникации

Библиометрия в современной системе научной коммуникации Алгоритмы и структуры данных. Алгоритмы сортировки. Лекция 1

Алгоритмы и структуры данных. Алгоритмы сортировки. Лекция 1 Базы данных

Базы данных Морровинд (ориг. Morrovind) — провинция Тамриэля в мире Нирна

Морровинд (ориг. Morrovind) — провинция Тамриэля в мире Нирна Стандартные функции системы muLisp

Стандартные функции системы muLisp Практический курс по запуску товарного бизнеса

Практический курс по запуску товарного бизнеса Разработка Web - приложения для библиотеки колледжа

Разработка Web - приложения для библиотеки колледжа Java I/O

Java I/O Технологии сетевых приложений. (Занятия 1 и 2)

Технологии сетевых приложений. (Занятия 1 и 2) Статистическое кодирование сообщений

Статистическое кодирование сообщений Data representation in computer systems and its architecture and components

Data representation in computer systems and its architecture and components Применение информационных технологий и систем автоматизированного проектирования в машиностроении

Применение информационных технологий и систем автоматизированного проектирования в машиностроении Программирование ветвлений на Паскале

Программирование ветвлений на Паскале Разработка презентаций (PowerPoint)

Разработка презентаций (PowerPoint) Отчет о прохождении производственной практики по профессиональному модулю ПМ.04 Сопровождение информационных систем

Отчет о прохождении производственной практики по профессиональному модулю ПМ.04 Сопровождение информационных систем Ехсеl. Компьютерные технологи обработки табличных данных

Ехсеl. Компьютерные технологи обработки табличных данных Знакомство с OpenGL

Знакомство с OpenGL Модуль Журнал учета водопотребления

Модуль Журнал учета водопотребления Технология модели клиент-сервер

Технология модели клиент-сервер Учет библиотечной работы. Учетная документация. Онлайн-семинар

Учет библиотечной работы. Учетная документация. Онлайн-семинар Информатика. Основные понятия информатики

Информатика. Основные понятия информатики