Цифровая трансформация в профессиональной деятельности. Тема 6. Цифровая репутация и управление, цифровой след, сетевой этикет презентация

Содержание

- 2. Вопросы лекции Понятие цифровой репутации и цифрового следа, управление цифровой репутацией Кибербуллинг как новое явление Интернет-пространства

- 3. Литература: нормативно-правовые источники Об информации, информационных технологиях и о защите информации: федер. закон от 27.07.2006 №

- 4. Литература: учебные издания Лукина О.В. Цифровой этикет. Как не бесить друг друга в Интернете. - М.:

- 5. Понятие цифровой репутации и цифрового следа, управление цифровой репутацией 1 Цифровая репутация — образ бренда, пользователя

- 6. Предмет внимания (для рядового пользователя) Когда пытаются поставить «диагноз» по странице в соцсетях, обращают внимание

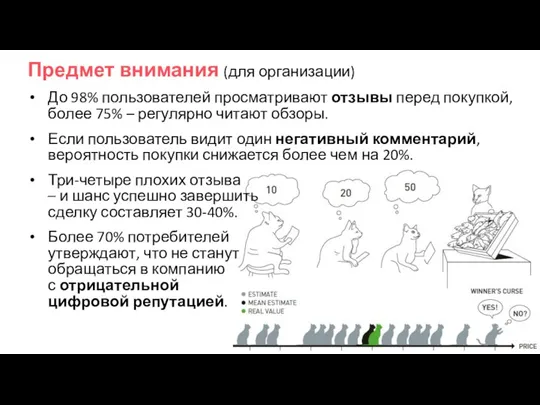

- 7. Предмет внимания (для организации) До 98% пользователей просматривают отзывы перед покупкой, более 75% – регулярно читают

- 8. Управление цифровой репутацией Search Engine Reputation Managemen – комплекс мер, формирующих восприятие бренда или персоны в

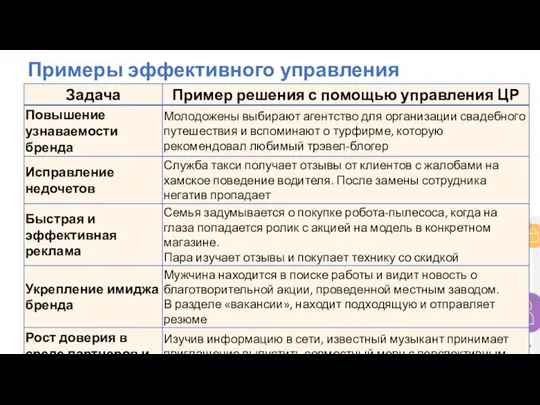

- 9. Примеры эффективного управления

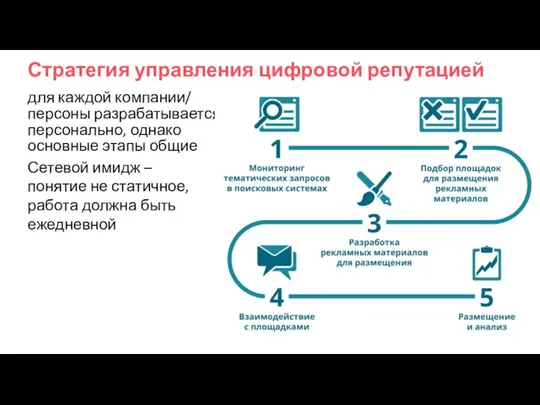

- 10. Стратегия управления цифровой репутацией для каждой компании/ персоны разрабатывается персонально, однако основные этапы общие Сетевой имидж

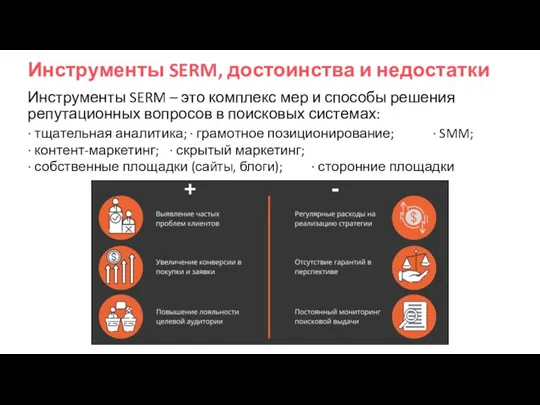

- 11. Инструменты SERM, достоинства и недостатки Инструменты SERM – это комплекс мер и способы решения репутационных вопросов

- 12. Цифровой след цифровая тень/электронный след – данные, которые оставляют при использовании интернета. Цифровой след можно использовать

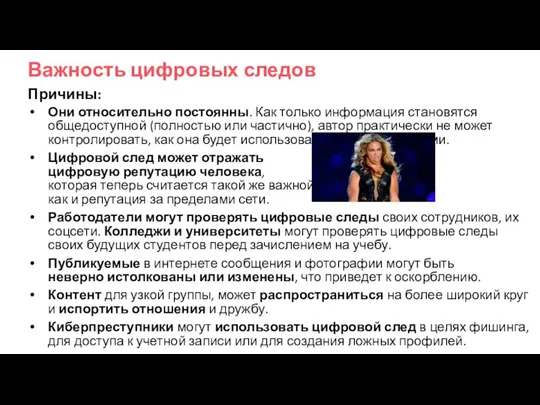

- 13. Важность цифровых следов Причины: Они относительно постоянны. Как только информация становятся общедоступной (полностью или частично), автор

- 14. Виды цифровых следов

- 15. Рекомендации по защите цифрового следа и управлению репутацией в сети Используйте поисковые системы для проверки своего

- 16. Проверьте параметры конфиденциальности Параметры конфиденциальности в социальных сетях позволяют контролировать, кто видит ваши публикации. Проверьте, настроены

- 17. Удаляйте старые учетные записи например, неиспользуемые профили в соцсетях и подписки на не интересующие инфорассылки, это

- 18. Сетевой этикет — набор правил и норм поведения, которые регулируют взаимодействие людей в онлайн-среде Он включает

- 19. Общие правила общения в интернете Уважайте чужую личную информацию спросить у человека разрешения, прежде чем публиковать

- 20. Сетевой этикет для личной переписки При контакте с новым человеком объясните, откуда у вас его №

- 21. Сетевой этикет для общения по видео Заранее проверьте микрофон и камеру Выходите на созвон из тихого

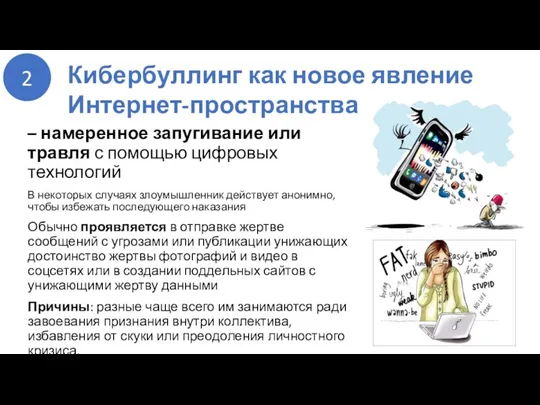

- 22. Кибербуллинг как новое явление Интернет-пространства – намеренное запугивание или травля с помощью цифровых технологий В некоторых

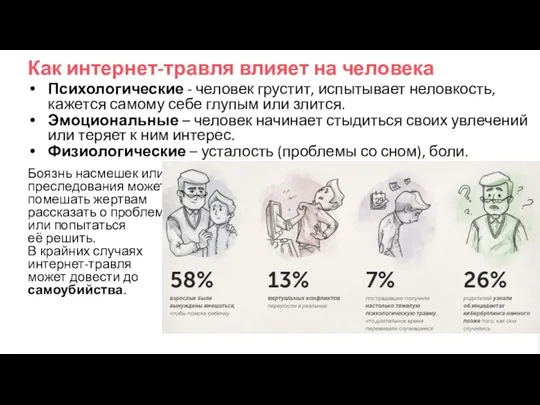

- 23. Как интернет-травля влияет на человека Психологические - человек грустит, испытывает неловкость, кажется самому себе глупым или

- 24. Статистика и инфографика

- 25. Виды кибербуллинга

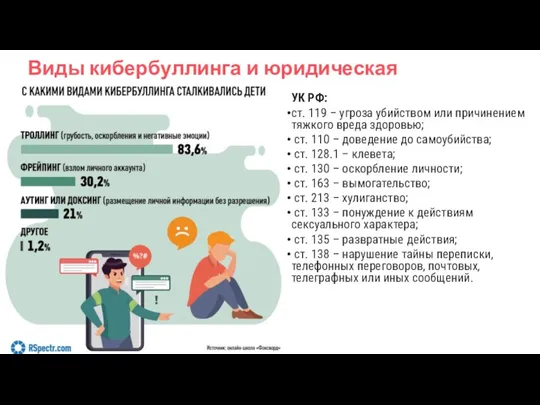

- 26. Виды кибербуллинга и юридическая ответственность УК РФ: ст. 119 – угроза убийством или причинением тяжкого вреда

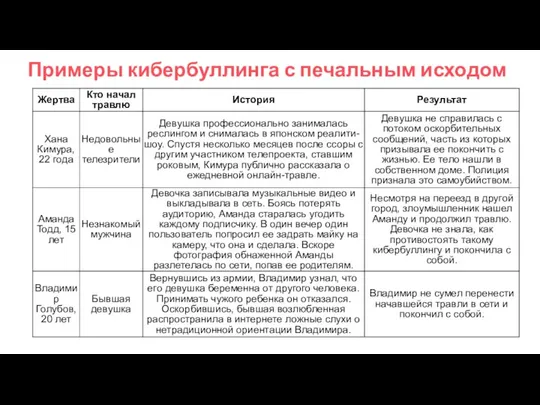

- 27. Примеры кибербуллинга с печальным исходом

- 28. Статистика и инфографика

- 29. Борьба с угрозой

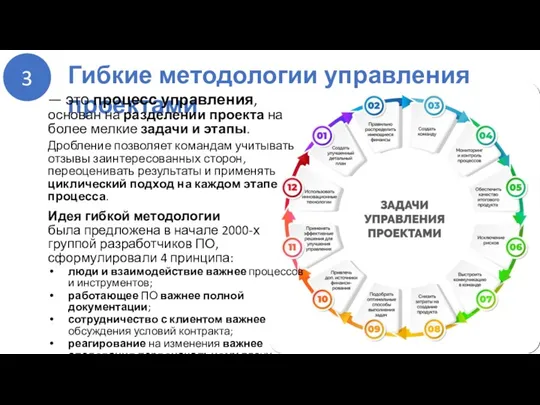

- 30. 3 Гибкие методологии управления проектами — это процесс управления, основан на разделении проекта на более мелкие

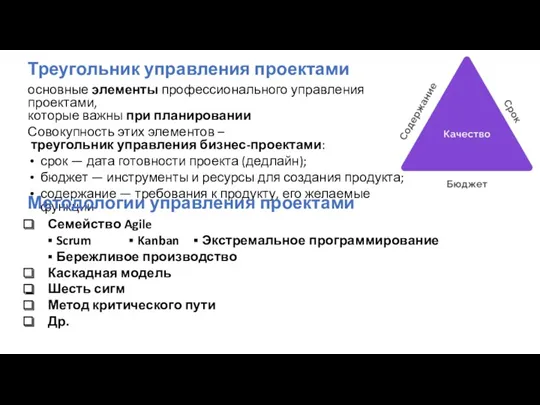

- 32. Треугольник управления проектами основные элементы профессионального управления проектами, которые важны при планировании Совокупность этих элементов –

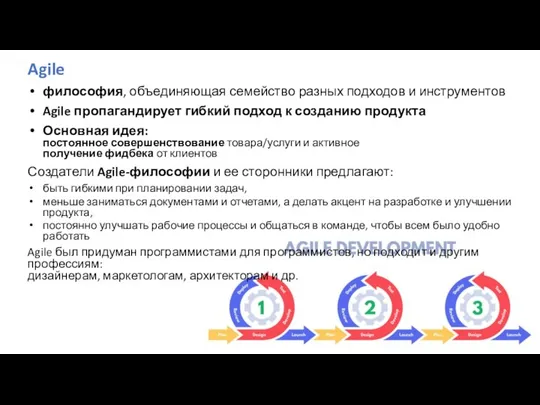

- 33. Agile философия, объединяющая семейство разных подходов и инструментов Agile пропагандирует гибкий подход к созданию продукта Основная

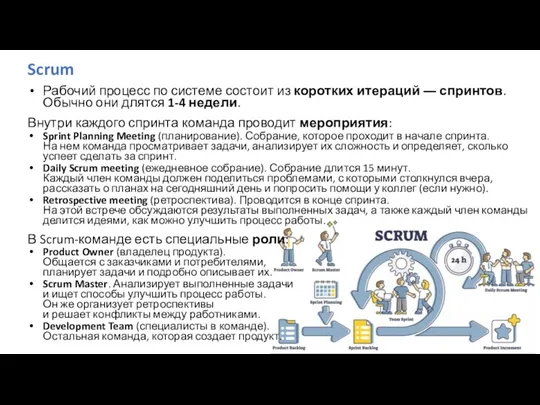

- 34. Scrum Рабочий процесс по системе состоит из коротких итераций ― спринтов. Обычно они длятся 1-4 недели.

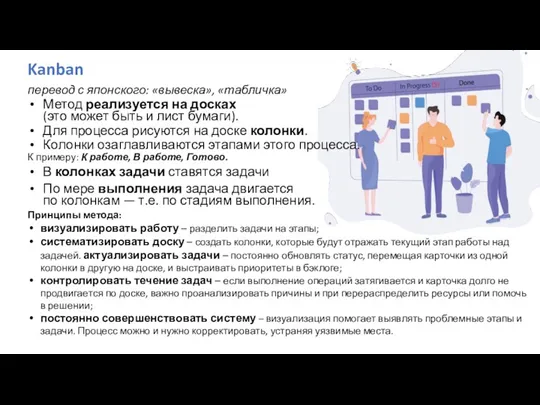

- 35. Kanban перевод с японского: «вывеска», «табличка» Метод реализуется на досках (это может быть и лист бумаги).

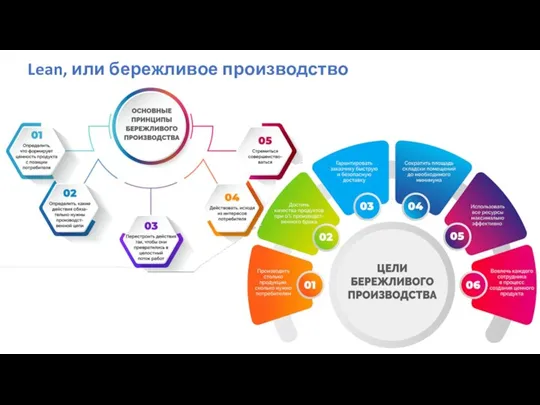

- 36. Lean, или бережливое производство старая практика, появилась задолго до Agile, впервые ее использовали на заводе Toyota

- 37. Lean, или бережливое производство

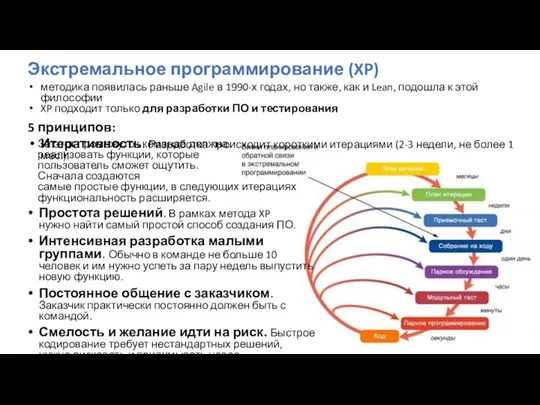

- 38. Экстремальное программирование (XP) методика появилась раньше Agile в 1990-х годах, но также, как и Lean, подошла

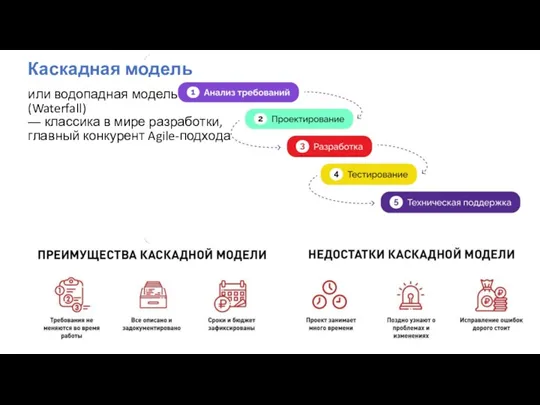

- 39. Каскадная модель или водопадная модель (Waterfall) ― классика в мире разработки, главный конкурент Agile-подхода

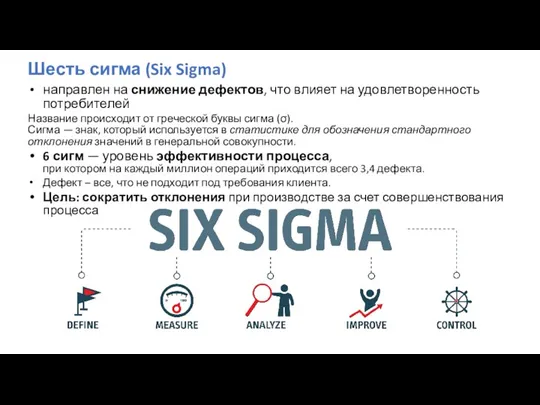

- 40. Шесть сигма (Six Sigma) направлен на снижение дефектов, что влияет на удовлетворенность потребителей Название происходит от

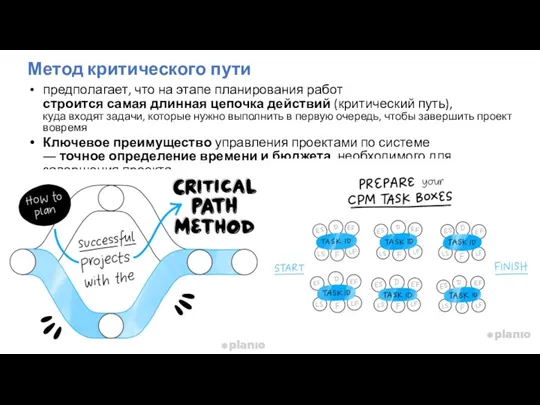

- 41. Метод критического пути предполагает, что на этапе планирования работ строится самая длинная цепочка действий (критический путь),

- 42. Спасибо за внимание! Вопросы?

- 44. Скачать презентацию

Правовые нормы, относящиеся к информации

Правовые нормы, относящиеся к информации Что такое облачный сервис

Что такое облачный сервис Представление чисел в памяти компьютера

Представление чисел в памяти компьютера История Интернета

История Интернета Облачная платформа КАДУЦЕЙ

Облачная платформа КАДУЦЕЙ Компьютерная графика. Графический редактор

Компьютерная графика. Графический редактор Основы САПР

Основы САПР База матеріалів і фурнітури для програми Базис 8

База матеріалів і фурнітури для програми Базис 8 Использование программы PLICKERS для проведения опроса на уроках географии

Использование программы PLICKERS для проведения опроса на уроках географии Среды передачи данных

Среды передачи данных Разработка информационной системы для ТОО Fin-apps

Разработка информационной системы для ТОО Fin-apps Қолданбалы бағдарламалық жасақтама

Қолданбалы бағдарламалық жасақтама Компьютерные сети

Компьютерные сети Курс С#. Программирование на языке высокого уровня. Лекция 3

Курс С#. Программирование на языке высокого уровня. Лекция 3 Информатика. Цели и задачи

Информатика. Цели и задачи Цифровая образовательная среда. Информационные технологии (ИТ) в профессиональной деятельности педагога

Цифровая образовательная среда. Информационные технологии (ИТ) в профессиональной деятельности педагога Beginners guide, для продавцов - консультантов

Beginners guide, для продавцов - консультантов Представление информации в форме таблиц

Представление информации в форме таблиц Персональный компьютер как система. Компьютер как надсистема и подсистема. Пользовательский интерфейс

Персональный компьютер как система. Компьютер как надсистема и подсистема. Пользовательский интерфейс Технология блокчейн

Технология блокчейн Методика и дидактика мультимедийных уроков

Методика и дидактика мультимедийных уроков Информационная технология: предмет, цель, задачи, состав компонентов. Лекция 2

Информационная технология: предмет, цель, задачи, состав компонентов. Лекция 2 Работа с контрольно-кассовой техникой (ККТ) в ИМ Лабиринт

Работа с контрольно-кассовой техникой (ККТ) в ИМ Лабиринт Лайфхаки Word

Лайфхаки Word Мультимедийная презентация по дисциплине Информатика и ИКТ Диск

Мультимедийная презентация по дисциплине Информатика и ИКТ Диск Методика создания истории для компьютерной игры

Методика создания истории для компьютерной игры Пример оформления презентации. Оформление титульного слайда, приближенное к требованиям ГОСТа

Пример оформления презентации. Оформление титульного слайда, приближенное к требованиям ГОСТа Регистрация на портале госуслуг студентов и сотрудников БелГУ

Регистрация на портале госуслуг студентов и сотрудников БелГУ