Содержание

- 2. Закон Российской Федерации «Об информации, информатизации и защите информации», принятый Государственной Думой 25 января 1995 года,

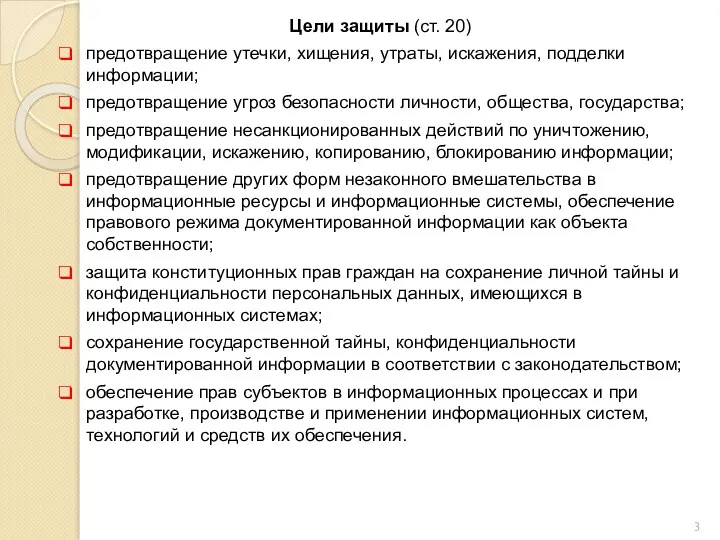

- 3. Цели защиты (ст. 20) предотвращение утечки, хищения, утраты, искажения, подделки информации; предотвращение угроз безопасности личности, общества,

- 4. Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю

- 5. «Защита информации» - процесс, в ходе которого решается комплекс задан по обеспечению конфиденциальности, целостности и доступности

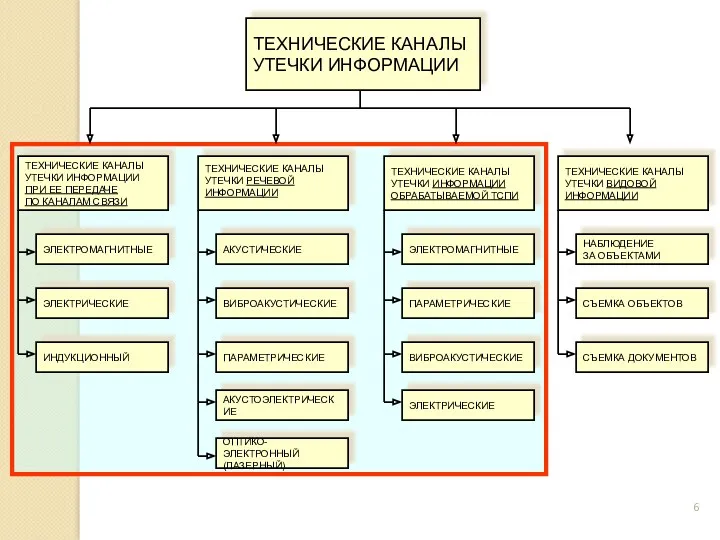

- 6. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ПРИ ЕЕ ПЕРЕДАЧЕ ПО КАНАЛАМ СВЯЗИ ТЕХНИЧЕСКИЕ КАНАЛЫ

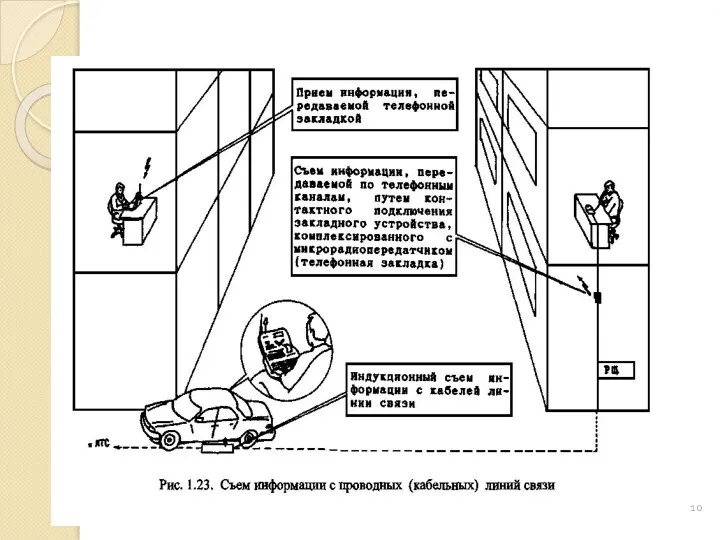

- 7. КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ПРИ ЕЁ ПЕРЕДАЧЕ ПО КАНАЛАМ СВЯЗИ Электромагнитный Электрический Индукционный

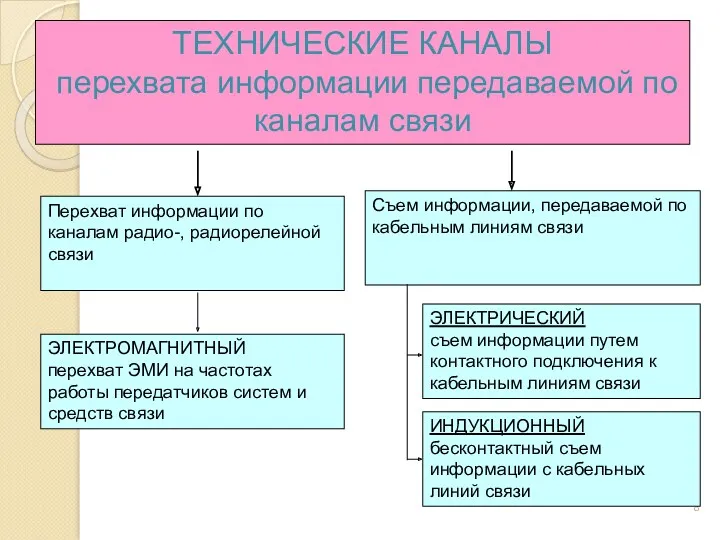

- 8. ТЕХНИЧЕСКИЕ КАНАЛЫ перехвата информации передаваемой по каналам связи Перехват информации по каналам радио-, радиорелейной связи ЭЛЕКТРОМАГНИТНЫЙ

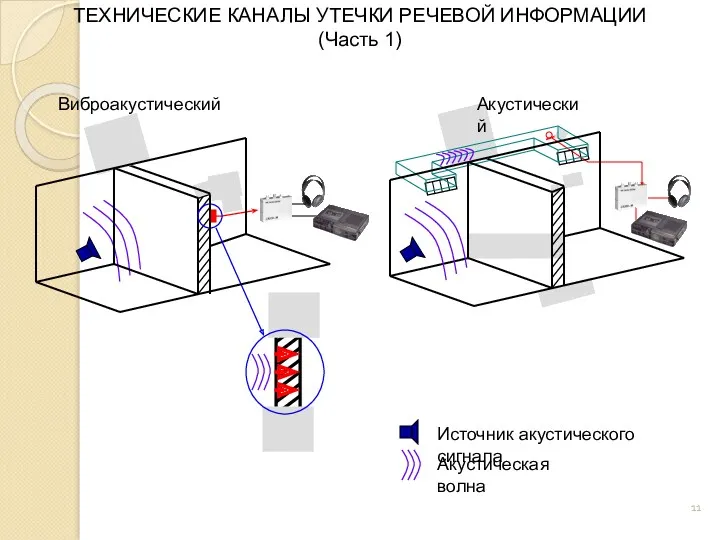

- 11. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ (Часть 1) Виброакустический Акустический

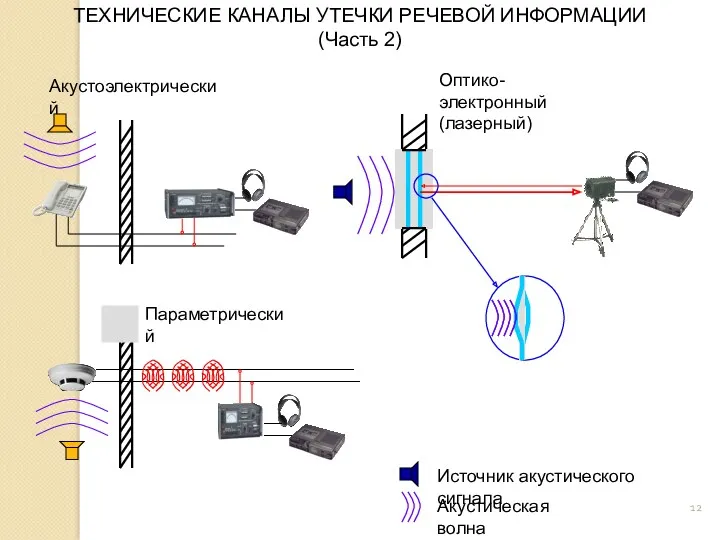

- 12. Оптико-электронный (лазерный) Акустоэлектрический Параметрический ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ РЕЧЕВОЙ ИНФОРМАЦИИ (Часть 2)

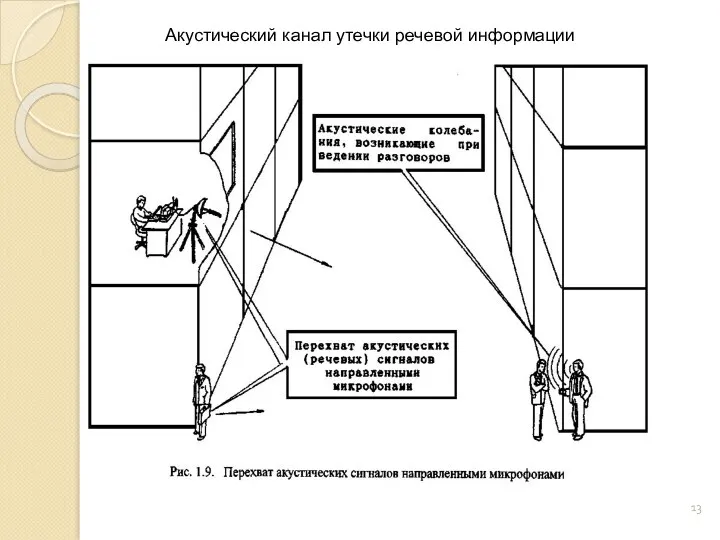

- 13. Акустический канал утечки речевой информации

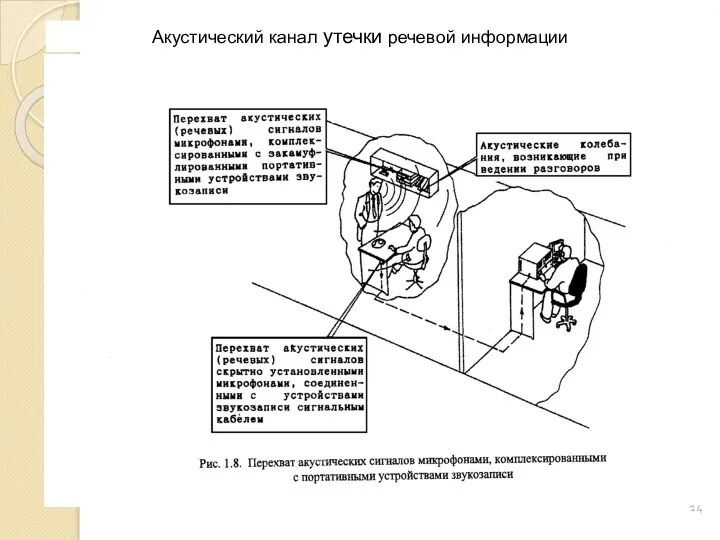

- 14. Акустический канал утечки речевой информации

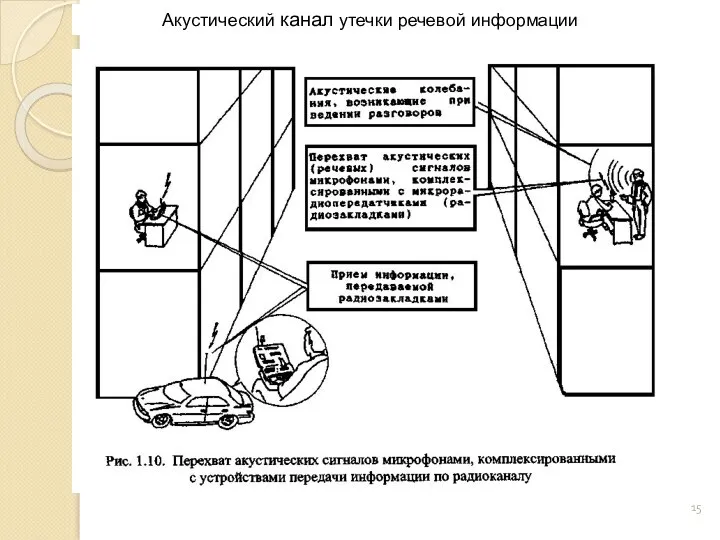

- 15. Акустический канал утечки речевой информации

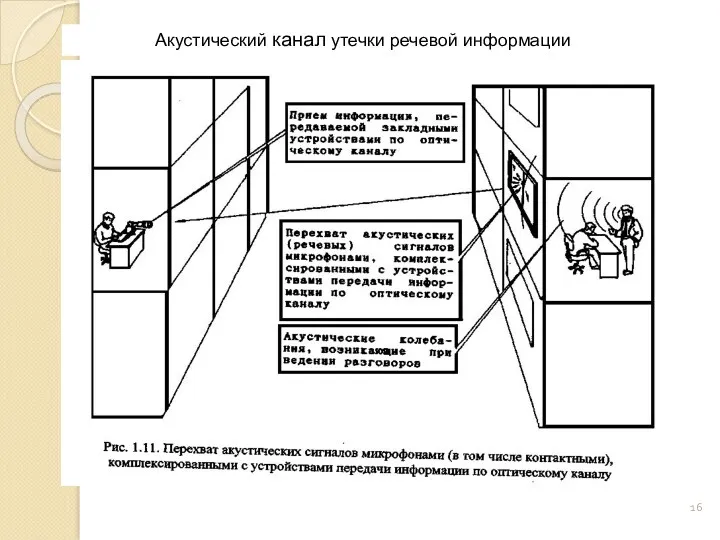

- 16. Акустический канал утечки речевой информации

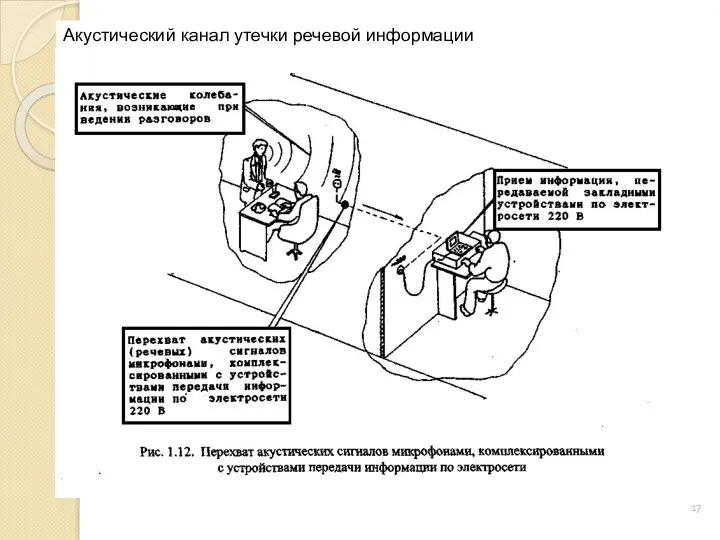

- 17. Акустический канал утечки речевой информации

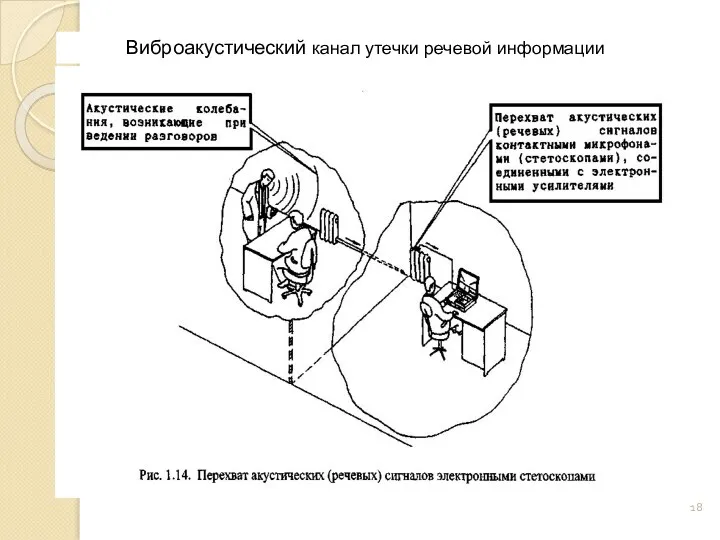

- 18. Виброакустический канал утечки речевой информации

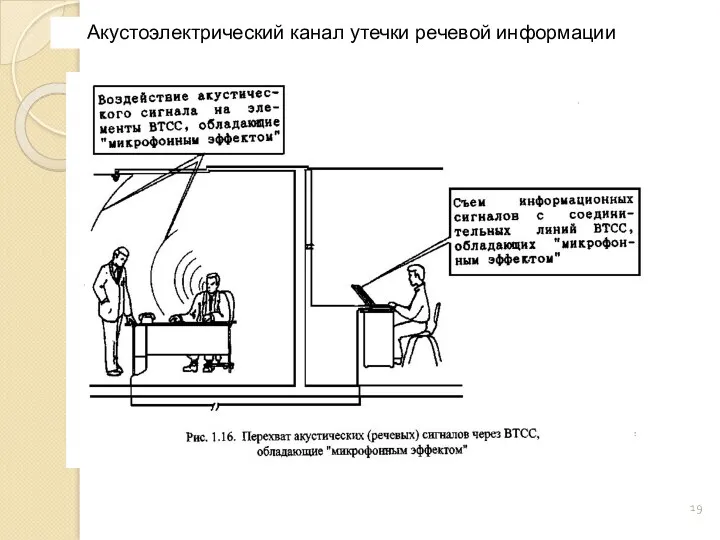

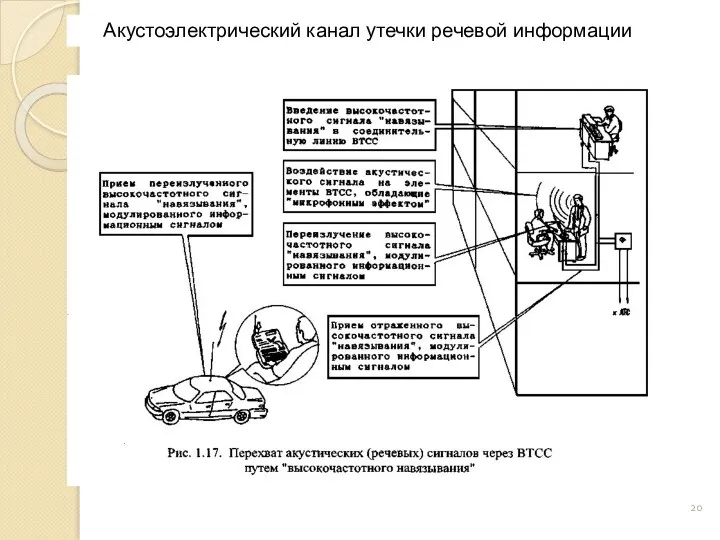

- 19. Акустоэлектрический канал утечки речевой информации

- 20. Акустоэлектрический канал утечки речевой информации

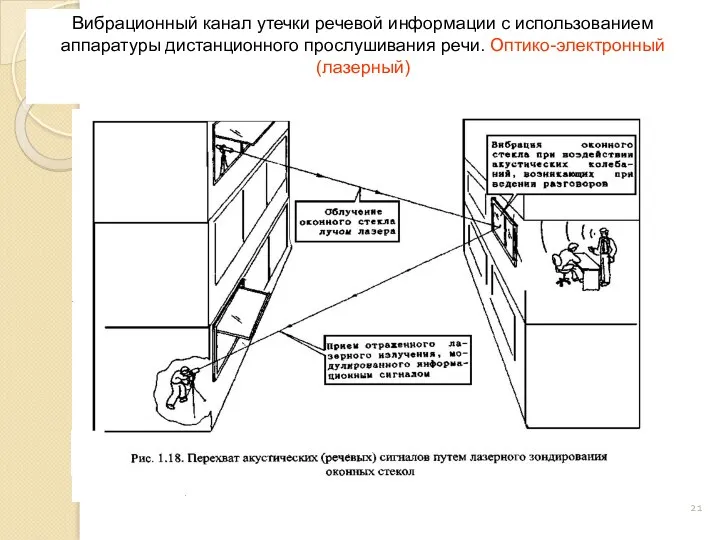

- 21. Вибрационный канал утечки речевой информации с использованием аппаратуры дистанционного прослушивания речи. Оптико-электронный (лазерный)

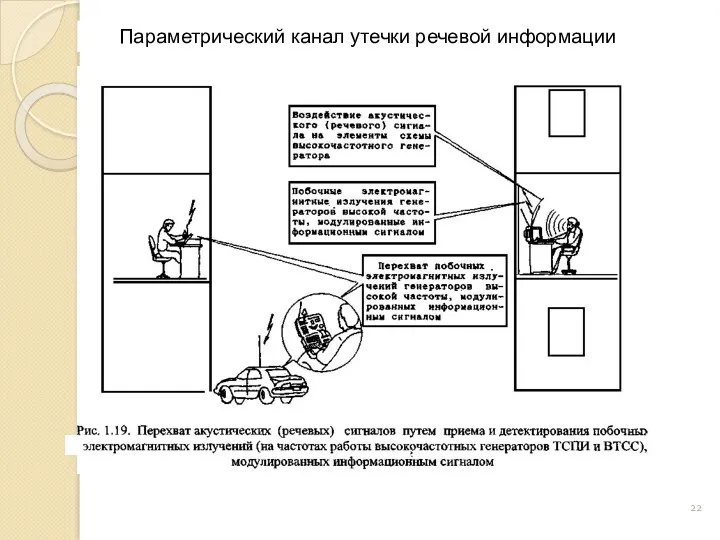

- 22. Параметрический канал утечки речевой информации

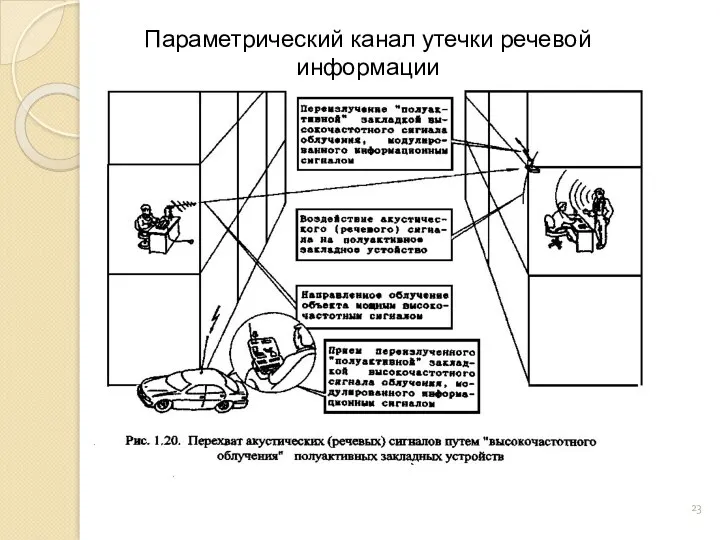

- 23. Параметрический канал утечки речевой информации

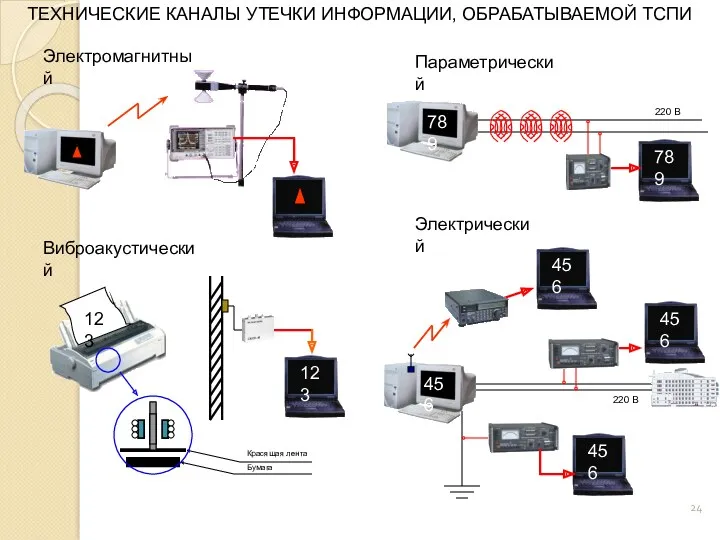

- 24. 123 ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ, ОБРАБАТЫВАЕМОЙ ТСПИ Электромагнитный 456 123 456 Параметрический Виброакустический Электрический Красящая лента

- 25. Электромагнитные каналы утечки информации

- 26. Электромагнитные каналы утечки информации

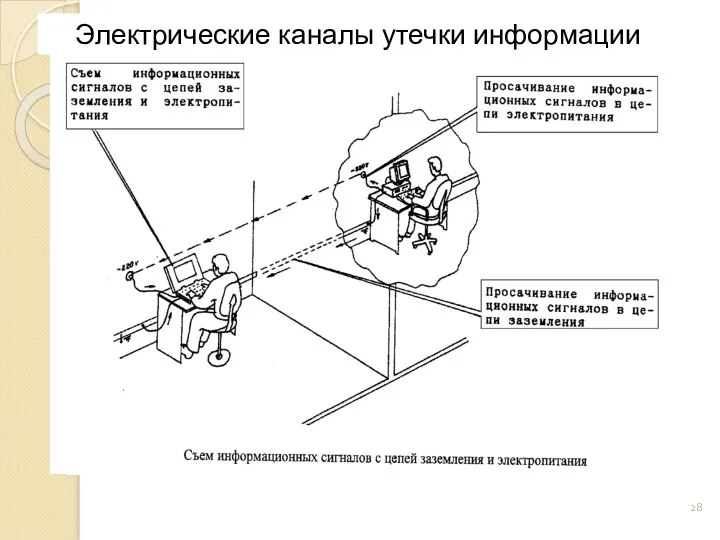

- 27. Электрические каналы утечки информации

- 28. Электрические каналы утечки информации

- 29. Параметрический каналы утечки информации

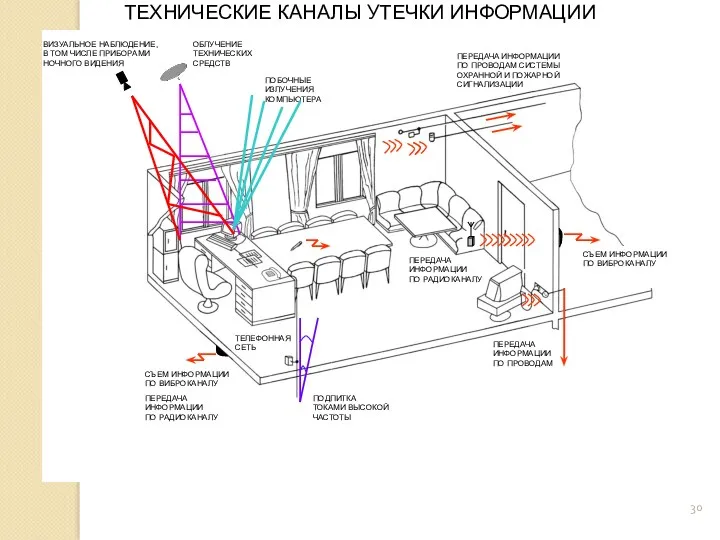

- 30. ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ ВИЗУАЛЬНОЕ НАБЛЮДЕНИЕ, В ТОМ ЧИСЛЕ ПРИБОРАМИ НОЧНОГО ВИДЕНИЯ ОБЛУЧЕНИЕ ТЕХНИЧЕСКИХ СРЕДСТВ ПОБОЧНЫЕ

- 31. Политика безопасности Дискреционная политика безопасности. Принципы: • все объекты и субъекты идентифицированы. В самом простом случае

- 32. Политика безопасности Мандатная политика безопасности. Принципы: все объекты и субъекты идентифицированы; вся возможная информация классифицирована по

- 33. Политика безопасности Политика безопасности информационных потоков. Принципы: - все объекты идентифицированы; - определены все возможные потоки

- 34. Политика безопасности Политика ролевого разграничения доступа. Принципы: все объекты и субъекты идентифицированы; введено понятие «роль». Между

- 35. Политика безопасности Политика изолированной среды. Принципы: все объекты и субъекты идентифицированы; сформулирован список функций, которые могут

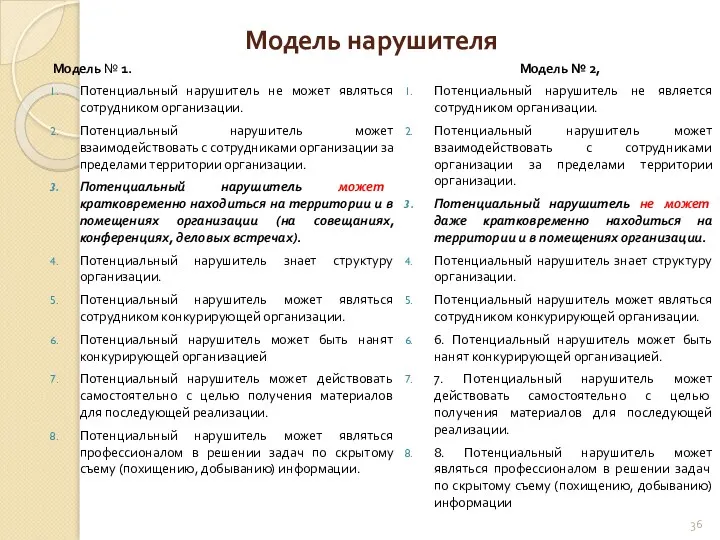

- 36. Модель нарушителя Модель № 1. Потенциальный нарушитель не может являться сотрудником организации. Потенциальный нарушитель может взаимодействовать

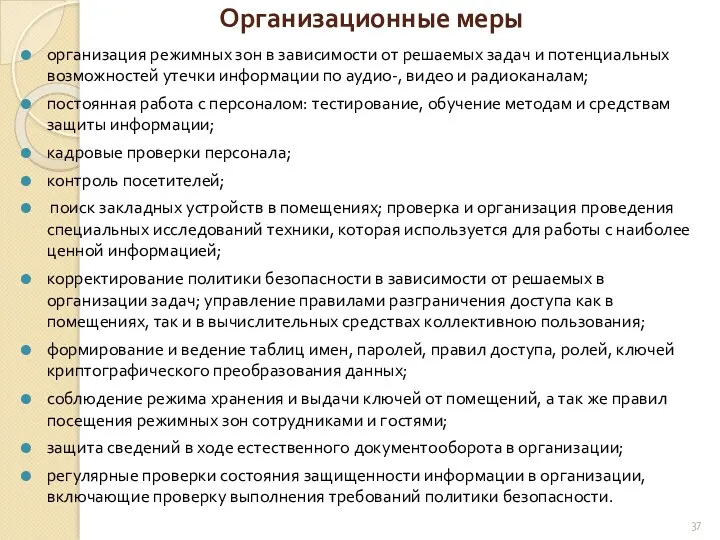

- 37. Организационные меры организация режимных зон в зависимости от решаемых задач и потенциальных возможностей утечки информации по

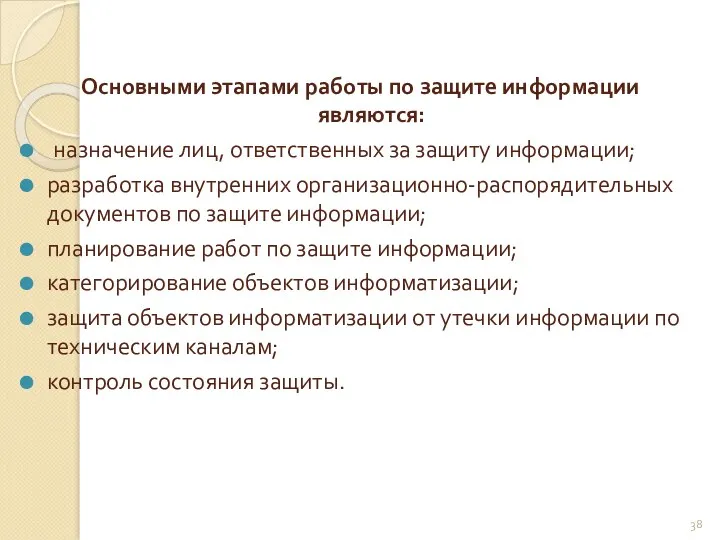

- 38. Основными этапами работы по защите информации являются: назначение лиц, ответственных за защиту информации; разработка внутренних организационно-распорядительных

- 39. Режим защиты конфиденциальной информации устанавливается собственником информационных ресурсов или уполномоченным лицом в соответствии с законодательством Российской

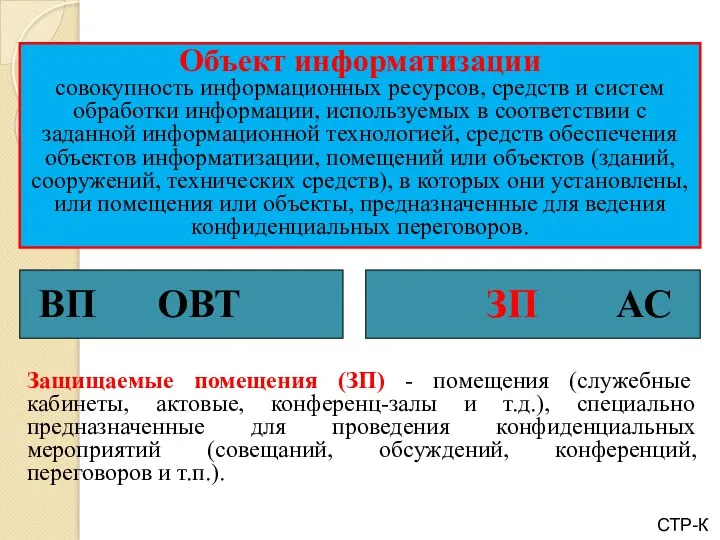

- 40. Объект информатизации совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной

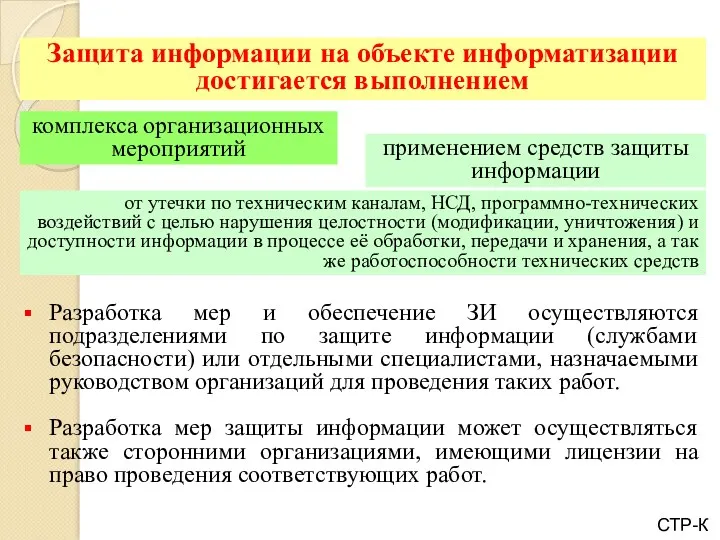

- 41. Защита информации на объекте информатизации достигается выполнением комплекса организационных мероприятий применением средств защиты информации от утечки

- 42. Объекты информатизации должны быть аттестованы по требованиям безопасности информации в соответствии с нормативными документами Гостехкомиссии России

- 43. Организация работ по защите информации возлагается на руководителей организаций, руководителей подразделений, осуществляющих разработку проектов объектов информатизации

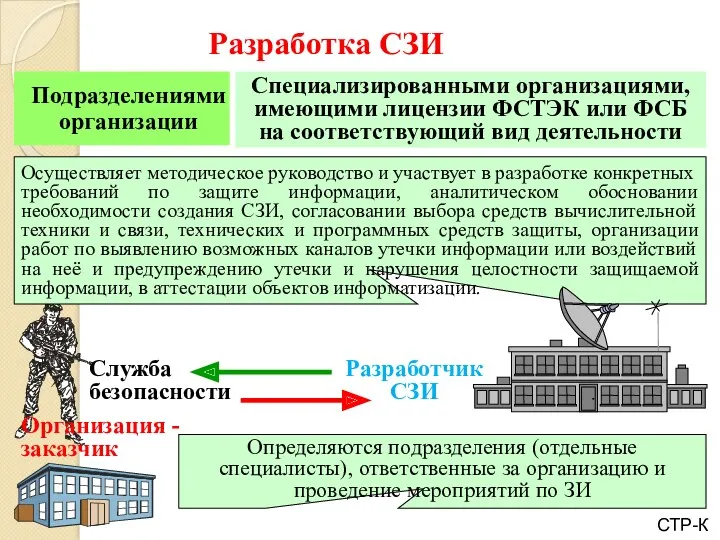

- 44. Разработка СЗИ Подразделениями организации СТР-К Специализированными организациями, имеющими лицензии ФСТЭК или ФСБ на соответствующий вид деятельности

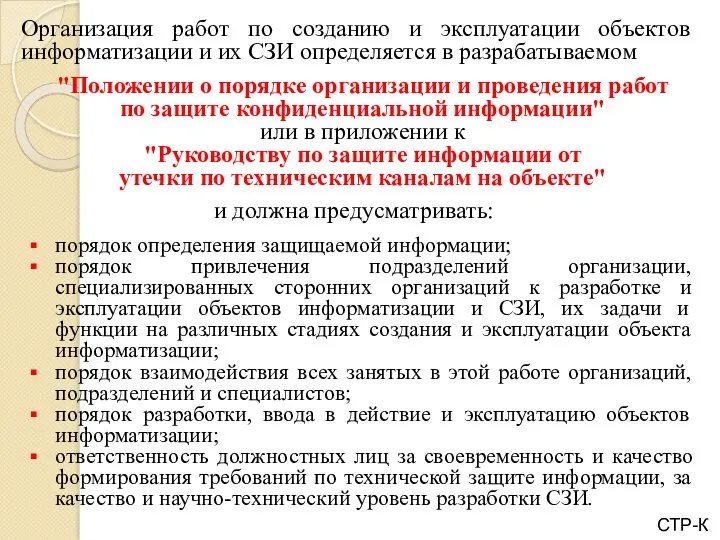

- 45. Организация работ по созданию и эксплуатации объектов информатизации и их СЗИ определяется в разрабатываемом СТР-К "Положении

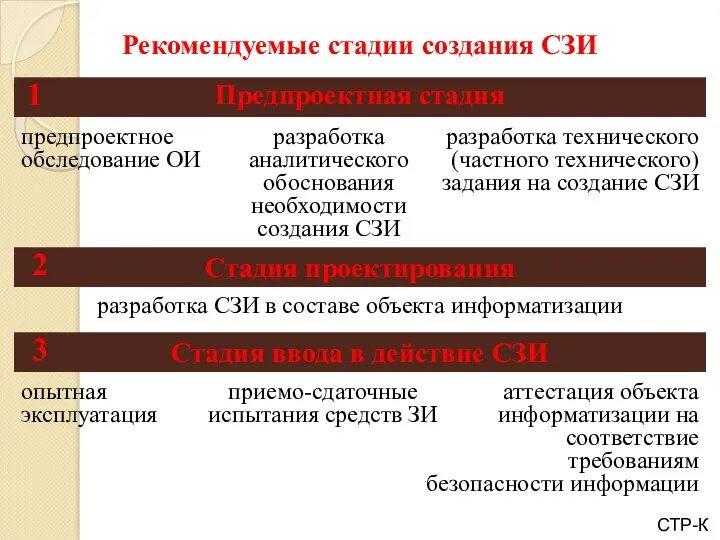

- 46. Рекомендуемые стадии создания СЗИ Предпроектная стадия СТР-К предпроектное обследование ОИ разработка аналитического обоснования необходимости создания СЗИ

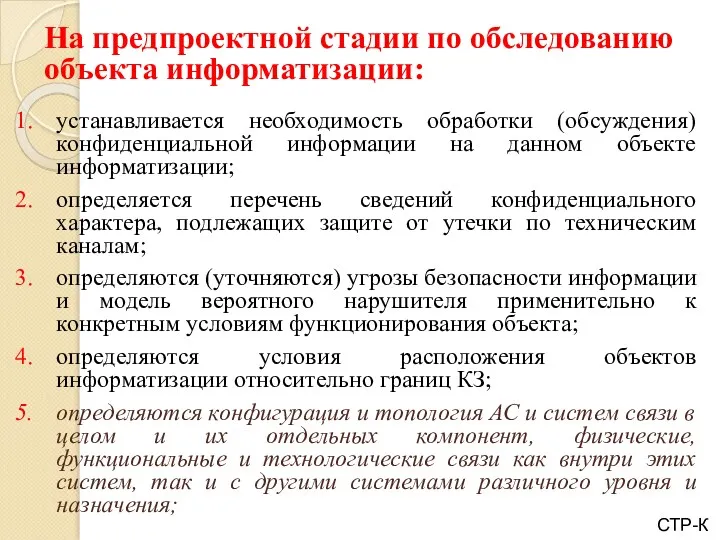

- 47. На предпроектной стадии по обследованию объекта информатизации: СТР-К устанавливается необходимость обработки (обсуждения) конфиденциальной информации на данном

- 48. определяются технические средства и системы, предполагаемые к использованию в разрабатываемой АС и системах связи, условия их

- 49. По результатам предпроектного обследования разрабатывается аналитическое обоснование необходимости создания СЗИ. На основе действующих нормативных правовых актов

- 50. Предпроектное обследование может быть поручено специализированному предприятию, имеющему соответствующую лицензию, но и в этом случае анализ

- 51. Аналитическое обоснование необходимости создания СЗИ должно содержать: информационную характеристику и организационную структуру объекта информатизации; характеристику комплекса

- 52. оценку материальных, трудовых и финансовых затрат на разработку и внедрение СЗИ; ориентировочные сроки разработки и внедрения

- 53. Техническое (частное техническое) задание на разработку СЗИ должно содержать: обоснование разработки; исходные данные создаваемого (модернизируемого) объекта

- 54. обоснование проведения разработок собственных средств защиты информации, невозможности или нецелесообразности использования имеющихся на рынке сертифицированных средств

- 55. На стадии проектирования и создания объекта информатизации и СЗИ в его составе на основе предъявляемых требований

- 56. закупка сертифицированных образцов и серийно выпускаемых в защищенном исполнении технических средств обработки, передачи и хранения информации,

- 57. разработка и реализация разрешительной системы доступа пользователей и эксплуатационного персонала к обрабатываемой (обсуждаемой) на объекте информатизации

- 58. Техническое задание (ТЗ) на проектирование ОИ оформляется отдельным документом, согласовывается с проектной организацией, службой (специалистом) безопасности

- 59. пояснительной записки с изложением решений по комплексу организационных мер и программно-техническим (в том числе криптографическим) средствам

- 60. Если к пояснительной записке технического проекта прилагается комплект рабочей документации со схемами и чертежами Техно -

- 61. На стадии ввода в действие объекта информатизации и СЗИ осуществляются: опытная эксплуатация средств защиты информации в

- 62. На стадии ввода в действие объекта информатизации и СЗИ оформляются: Акты внедрения средств защиты информации по

- 64. Скачать презентацию

Коллектив разработчиков. Лидер

Коллектив разработчиков. Лидер Математическое программное обеспечение

Математическое программное обеспечение Microsoft SQL Server 2008 кіріспе

Microsoft SQL Server 2008 кіріспе Разработка проекта печатной платы

Разработка проекта печатной платы Автоматизированное тестирование

Автоматизированное тестирование Какие СМИ я читаю и почему?

Какие СМИ я читаю и почему? Типы данных и переменные

Типы данных и переменные История развития вычислительной техники

История развития вычислительной техники Опасность интернета

Опасность интернета DAO. Data Access Objects

DAO. Data Access Objects Основы кодирования и программирования в Интернет-маркетинге. Часть 2. Основы каскадных таблиц стилей

Основы кодирования и программирования в Интернет-маркетинге. Часть 2. Основы каскадных таблиц стилей Проектная работа ученика Исследование гармонических колебаний

Проектная работа ученика Исследование гармонических колебаний Единый портал бюджетной системы Российской Федерации (ЕПБС)

Единый портал бюджетной системы Российской Федерации (ЕПБС) Комп’ютерна графіка

Комп’ютерна графіка Одномерный массив

Одномерный массив Инструменты ретуширования в графическом редакторе Photoshop

Инструменты ретуширования в графическом редакторе Photoshop Информация и информационные процессы. Тематическое планирование

Информация и информационные процессы. Тематическое планирование Циклические алгоритмы. Оператор цикла For

Циклические алгоритмы. Оператор цикла For Причинноследственные связи проблем коммуникации. кейс-игра

Причинноследственные связи проблем коммуникации. кейс-игра Перевод чисел в позиционных системах счисления

Перевод чисел в позиционных системах счисления Потоки. Потоки с использованием делегатов

Потоки. Потоки с использованием делегатов Создание и редактирование спецификаций

Создание и редактирование спецификаций Томский государственный университет. Научная библиотека

Томский государственный университет. Научная библиотека Программа Gaussian

Программа Gaussian Сортировка и фильтрация данных

Сортировка и фильтрация данных Цифровые образовательные ресурсы

Цифровые образовательные ресурсы Информатика. Лекция1

Информатика. Лекция1 Мова програмування HTML

Мова програмування HTML