Содержание

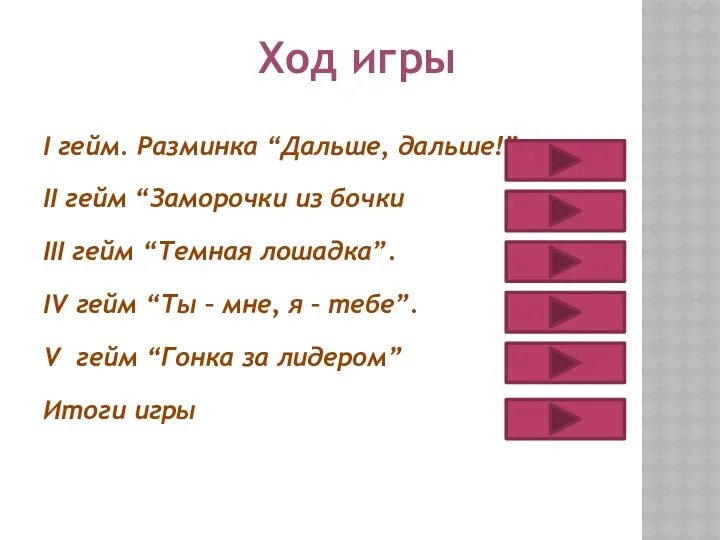

- 2. I гейм. Разминка “Дальше, дальше!” II гейм “Заморочки из бочки III гейм “Темная лошадка”. IV гейм

- 3. I ГЕЙМ РАЗМИНКА “ДАЛЬШЕ, ДАЛЬШЕ!” Вопросы 1-й команде Вопросы 2-й команде

- 4. ВОПРОСЫ 1-Й КОМАНДЕ Как называются вирусы, использующие для своего распространения протоколы или команды компьютерных сетей и

- 5. ВОПРОСЫ 1-Й КОМАНДЕ Как называются вирусы, написанные на макроязыках, заражают файлы данных? макровирусы I ГЕЙМ РАЗМИНКА

- 6. ВОПРОСЫ 1-Й КОМАНДЕ . Как называются вирусы, которые распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров

- 7. ВОПРОСЫ 1-Й КОМАНДЕ Как называются вирусы, содержащие алгоритмы шифровки-расшифровки, благодаря которым копии одного и того вируса

- 8. ВОПРОСЫ 1-Й КОМАНДЕ Как называются программы-вирусы, различными методами удаляющие и модифицирующие информацию в определённое время, либо

- 9. ВОПРОСЫ 2-Й КОМАНДЕ Как называются вирусы, внедряющиеся в исполняемые модули, т.е. файлы, имеющие расширения COM и

- 10. ВОПРОСЫ 2-Й КОМАНДЕ Как называются вирусы, внедряющиеся в загрузочный сектор диска или в сектор, содержащий программу

- 11. ВОПРОСЫ 2-Й КОМАНДЕ Как называются вирусы, которые очень опасны, так как маскируясь под полезную программу, разрушают

- 12. ВОПРОСЫ 2-Й КОМАНДЕ Как называются вирусы, которые очень трудно обнаружить и обезвредить, так как они перехватывают

- 13. ВОПРОСЫ 2-Й КОМАНДЕ Как называются программы-вирусы, собирающие информацию и складирующие её определённым образом, а не редко

- 14. II ГЕЙМ “ЗАМОРОЧКИ ИЗ БОЧКИ Бочонок 1 Бочонок 2 Бочонок 5 Бочонок 6 Бочонок 3 Бочонок

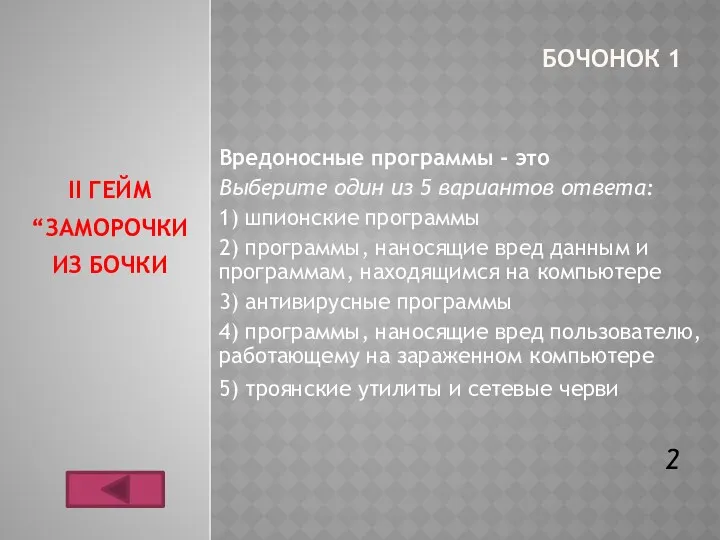

- 15. БОЧОНОК 1 Вредоносные программы - это Выберите один из 5 вариантов ответа: 1) шпионские программы 2)

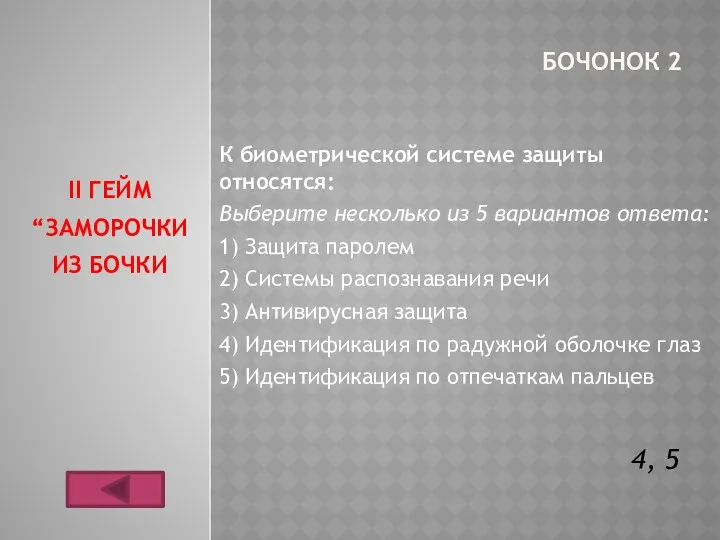

- 16. БОЧОНОК 2 К биометрической системе защиты относятся: Выберите несколько из 5 вариантов ответа: 1) Защита паролем

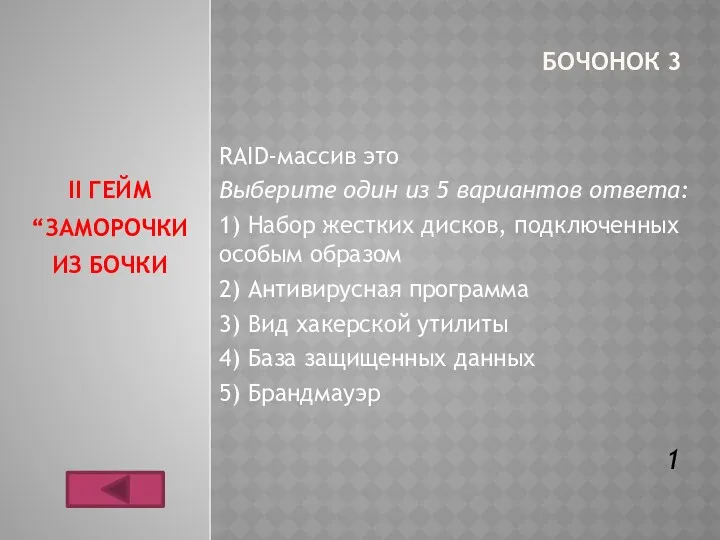

- 17. БОЧОНОК 3 RAID-массив это Выберите один из 5 вариантов ответа: 1) Набор жестких дисков, подключенных особым

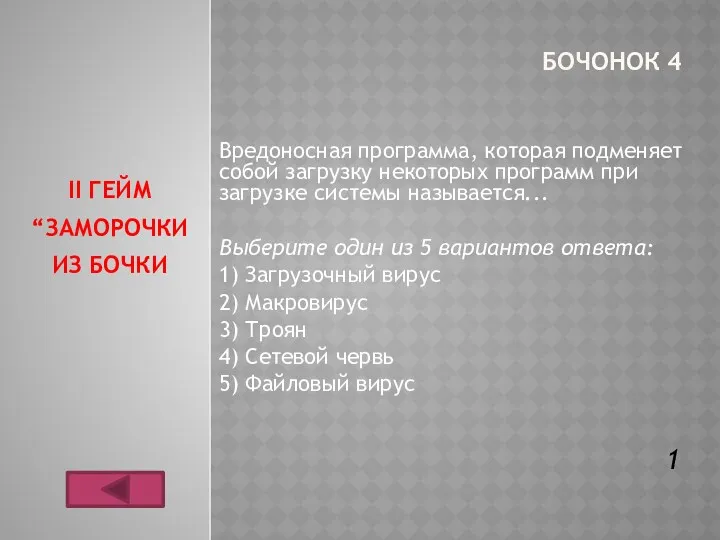

- 18. БОЧОНОК 4 Вредоносная программа, которая подменяет собой загрузку некоторых программ при загрузке системы называется... Выберите один

- 19. БОЧОНОК 5 Пользователь (потребитель) информации это: Выберите один из 3 вариантов ответа: физическое лицо, или материальный

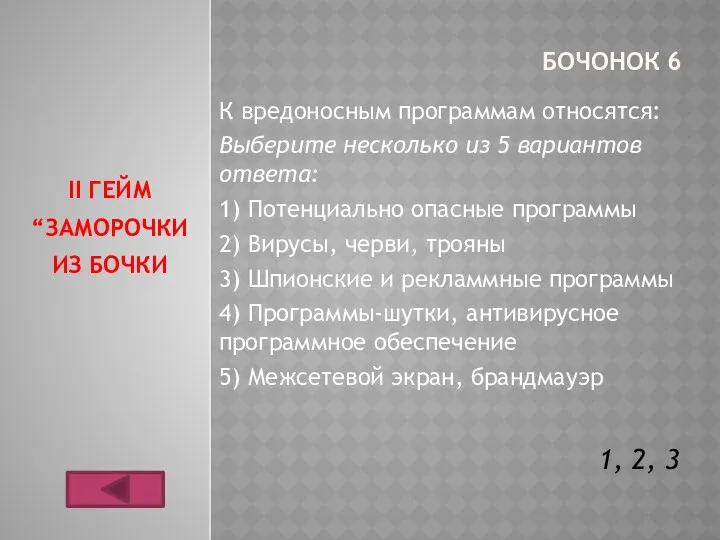

- 20. БОЧОНОК 6 К вредоносным программам относятся: Выберите несколько из 5 вариантов ответа: 1) Потенциально опасные программы

- 21. БОЧОНОК 7 Счастливый бочонок II ГЕЙМ “ЗАМОРОЧКИ ИЗ БОЧКИ

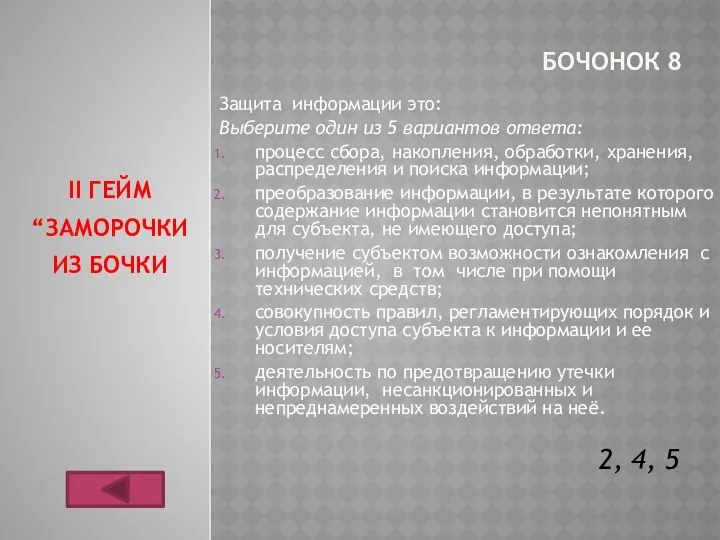

- 22. БОЧОНОК 8 Защита информации это: Выберите один из 5 вариантов ответа: процесс сбора, накопления, обработки, хранения,

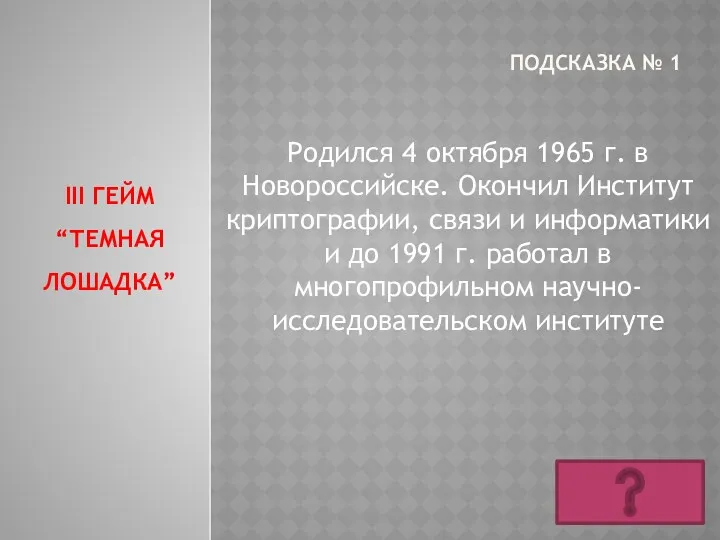

- 23. ПОДСКАЗКА № 1 Родился 4 октября 1965 г. в Новороссийске. Окончил Институт криптографии, связи и информатики

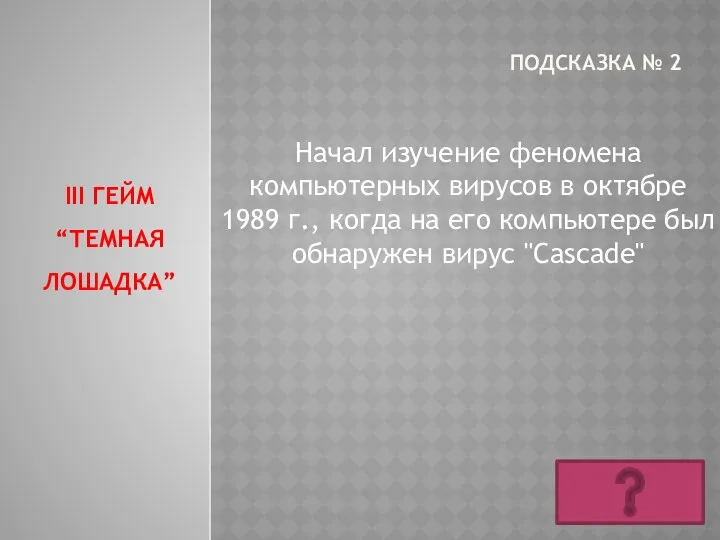

- 24. ПОДСКАЗКА № 2 Начал изучение феномена компьютерных вирусов в октябре 1989 г., когда на его компьютере

- 25. ПОДСКАЗКА № 3 С 1991 по 1997 гг. работал в НТЦ "КАМИ", где вместе с группой

- 26. ПОДСКАЗКА № 4 В 1997г. Евгений стал одним из основателей "Лаборатории Касперского" III ГЕЙМ “ТЕМНАЯ ЛОШАДКА”

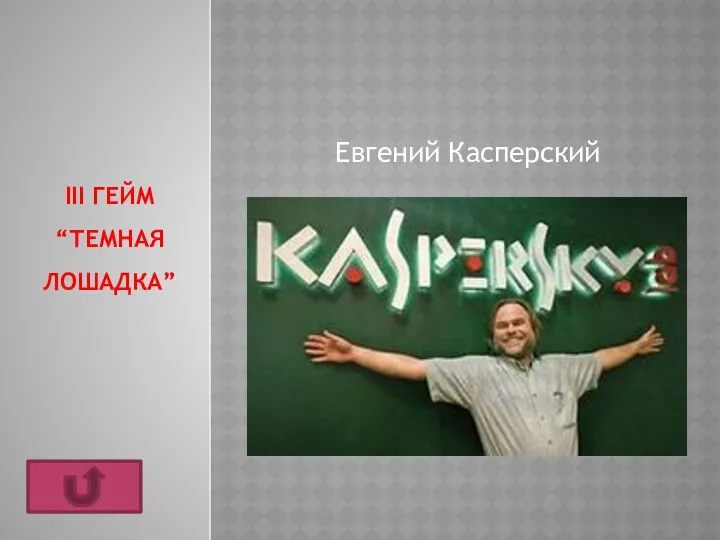

- 27. Евгений Касперский III ГЕЙМ “ТЕМНАЯ ЛОШАДКА”

- 28. IV ГЕЙМ “ТЫ – МНЕ, Я – ТЕБЕ” Вопросы команд

- 29. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” По среде обитания вирусы классифицируют на: 1) резидентные, нерезидентные; 2) не

- 30. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Наиболее опасные свойства компьютерного вируса — способность к: 1) удалению данных

- 31. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” .По особенностям алгоритма вирусы можно классифицировать на: 1) резидентные и нерезидентные;

- 32. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Термин «информатизация общества» обозначает: 1) целенаправленное и эффективное использование информации во

- 33. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Развитый рынок информационных продуктов и услуг, изменения в структуре экономики, массовое

- 34. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Методы обеспечения информационной безопасности делятся на (указать неправильный ответ): 1) правовые;

- 35. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Обеспечение защиты информации проводится конструкторами и разработчиками программного обеспечения в следующих

- 36. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Отличительными особенностями компьютерного вируса являются: 1) значительный объем программного кода; 2)

- 37. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Какой из нормативно-правовых документов определяет перечень объектов информационной безопасности личности, общества

- 38. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Что не относится к объектам информационной безопасности Российской Федерации? 1) Природные

- 39. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Для написания самостоятельной работы вы скопировали из Интернета полный текст нормативно-правового

- 40. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Можно ли разместить на своем сайте в Интернете опубликованную в печати

- 41. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Что необходимо указать при цитировании статьи, размещенной на чьем-то сайте? 1)

- 42. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” Считается ли статья, обнародованная в Интернете, объектом авторского права? 1) Нет,

- 43. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” В каких случаях при обмене своими компьютерными играми с другими людьми

- 44. ГЕЙМ V “ГОНКА ЗА ЛИДЕРОМ” В каких случаях при обмене своими компьютерными играми с другими людьми

- 46. Скачать презентацию

Главные тренды

Главные тренды Подготовка эффективных презентаций

Подготовка эффективных презентаций Измерение информации

Измерение информации Комплекс по оптимизации аппаратно-программного обеспечения

Комплекс по оптимизации аппаратно-программного обеспечения презентация воскресенский

презентация воскресенский Комп'ютерні мережі

Комп'ютерні мережі Архитектура ЭВМ

Архитектура ЭВМ Косметология. Шаблон

Косметология. Шаблон Расчет геометрических параметров объекта

Расчет геометрических параметров объекта Презентация по информатике 6 класс Компьютер - универсальная машина для работы с информацией

Презентация по информатике 6 класс Компьютер - универсальная машина для работы с информацией Для чего нужны СМИ

Для чего нужны СМИ Apx UI. New UI. Marvell Confidential

Apx UI. New UI. Marvell Confidential Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства

Информационнная безопасность РФ и проблемы ее обеспечения в условиях межгосударственного противоборства NTFS MFT Example

NTFS MFT Example Правила создания презентации в программе Power Point для школьников

Правила создания презентации в программе Power Point для школьников Лекция 2 – Основы языка C#

Лекция 2 – Основы языка C# Основы работы в системе MAPLE

Основы работы в системе MAPLE Процессы и потоки. Лекция 3

Процессы и потоки. Лекция 3 Дизайн сайта

Дизайн сайта Сети ISDN. Технология xDSL

Сети ISDN. Технология xDSL Инвестиции

Инвестиции Операциялық жүйелер. Операциялық жүйелердің даму тарихы

Операциялық жүйелер. Операциялық жүйелердің даму тарихы Интернет-сервис Антиплагиат. Ру

Интернет-сервис Антиплагиат. Ру Притяжение. Действие магнита

Притяжение. Действие магнита Основы программирования. Лабораторная работа №5. Рекурсия

Основы программирования. Лабораторная работа №5. Рекурсия Практическое применение 3D-моделирования

Практическое применение 3D-моделирования Модели CatBoost в ClickHouse

Модели CatBoost в ClickHouse Программа MS Access

Программа MS Access