Содержание

- 2. Цель работы Защита корпоративного сервера на базе Linux–сервера Как защитить сервер от нежелательных атак? Какие выбрать

- 3. Актуальность данной темы Каждый Linux сервер является уязвимым. Используя эти уязвимости злоумышленники могут нанести большой вред

- 4. Задачи Введение в тему защита корпоративного сервера на базе Linux-сервера Выбор операционной системы (Centos7) Поднятие сервера

- 6. Обеспечение безопасности рабочей станции Защита загрузчик GRUB

- 7. Обеспечение безопасности сервера Защита HTTP-сервера Apache

- 8. Обеспечение безопасности рабочей станции Если есть доступ к загрузке - это все равно, что доступ к

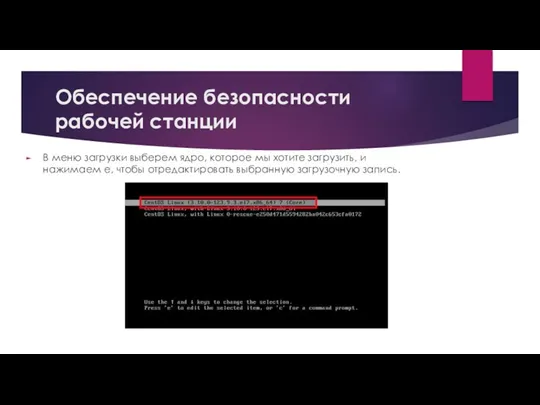

- 9. Обеспечение безопасности рабочей станции В меню загрузки выберем ядро, которое мы хотите загрузить, и нажимаем e,

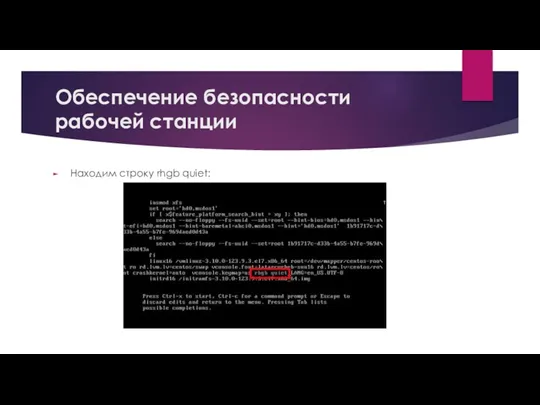

- 10. Обеспечение безопасности рабочей станции Находим строку rhgb quiet:

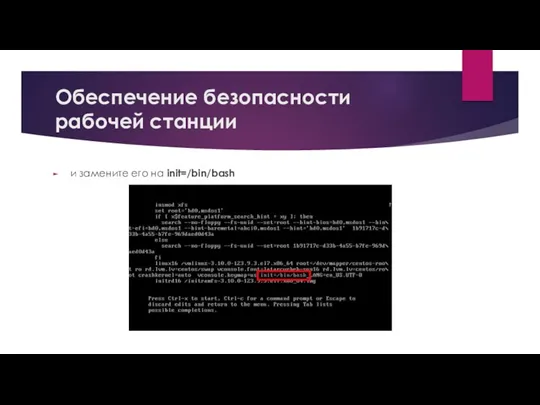

- 11. Обеспечение безопасности рабочей станции и замените его на init=/bin/bash

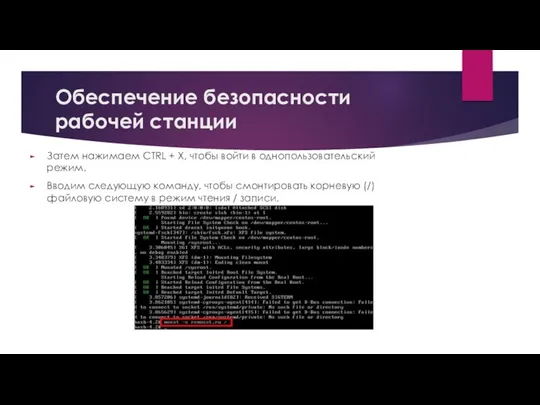

- 12. Обеспечение безопасности рабочей станции Затем нажимаем CTRL + X, чтобы войти в однопользовательский режим. Вводим следующую

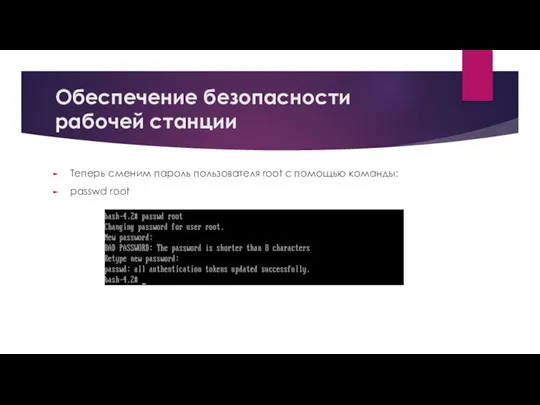

- 13. Обеспечение безопасности рабочей станции Теперь сменим пароль пользователя root с помощью команды: passwd root

- 14. Обеспечение безопасности рабочей станции Выполним следующую команду для обновления linux. touch /.autorelabel Затем вводим следующую команду,

- 15. Обеспечение безопасности рабочей станции Меры защиты: создаем зашифрованный пароль, используя приведенную ниже команду в качестве пользователя

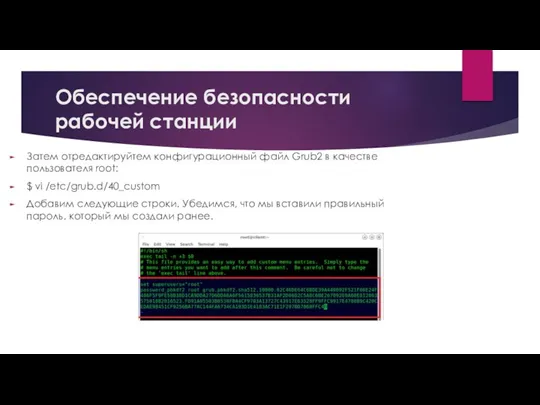

- 16. Обеспечение безопасности рабочей станции Затем отредактируйтем конфигурационный файл Grub2 в качестве пользователя root: $ vi /etc/grub.d/40_custom

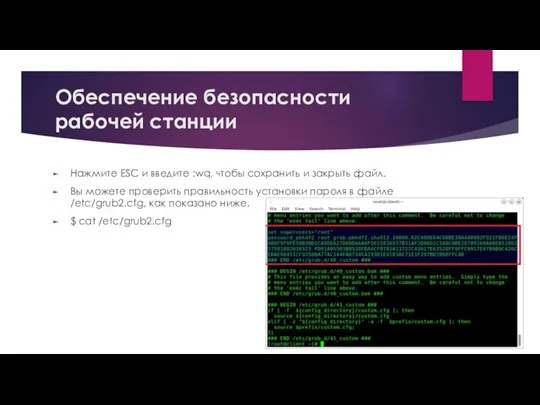

- 17. Обеспечение безопасности рабочей станции Нажмите ESC и введите :wq, чтобы сохранить и закрыть файл. Вы можете

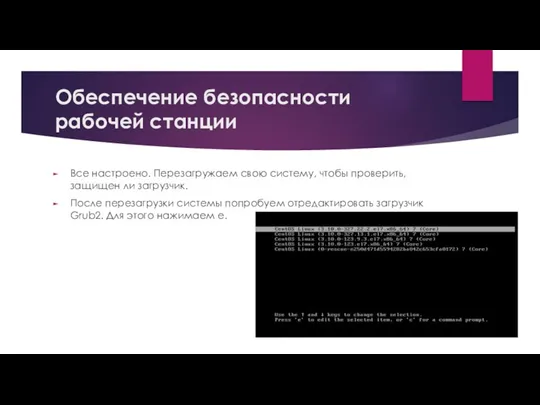

- 18. Обеспечение безопасности рабочей станции Все настроено. Перезагружаем свою систему, чтобы проверить, защищен ли загрузчик. После перезагрузки

- 19. Обеспечение безопасности рабочей станции Нам будет предложено ввести имя пользователя и пароль, которые мы задали на

- 20. Обеспечение безопасности рабочей станции Если мы введем правильное имя пользователя и пароль, то сможем редактировать загрузчик

- 21. Обеспечение безопасности сервера Dos-атака slowloris атака проводиться на веб сервисы, которые работают по протоколу http, так

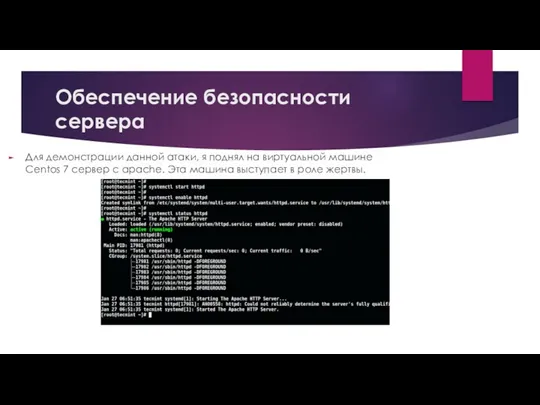

- 22. Обеспечение безопасности сервера Для демонстрации данной атаки, я поднял на виртуальной машине Centos 7 сервер с

- 23. Обеспечение безопасности сервера Так же для атаки на понадобиться kali linux. Для начала нам нужно перейти

- 24. Обеспечение безопасности сервера Скачиваем его на kali linux.

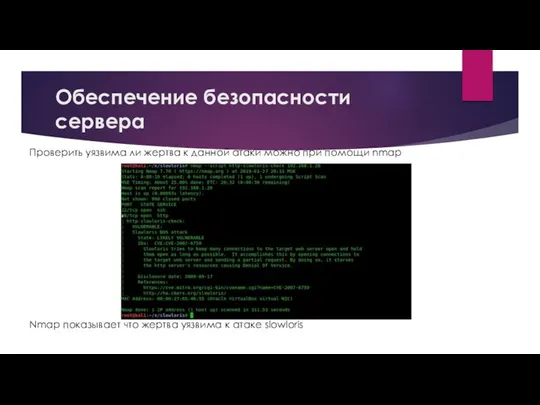

- 25. Обеспечение безопасности сервера Проверить уязвима ли жертва к данной атаки можно при помощи nmap Nmap показывает

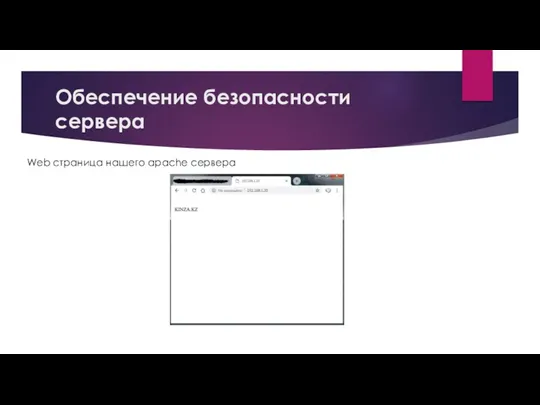

- 26. Обеспечение безопасности сервера Web страница нашего apache сервера

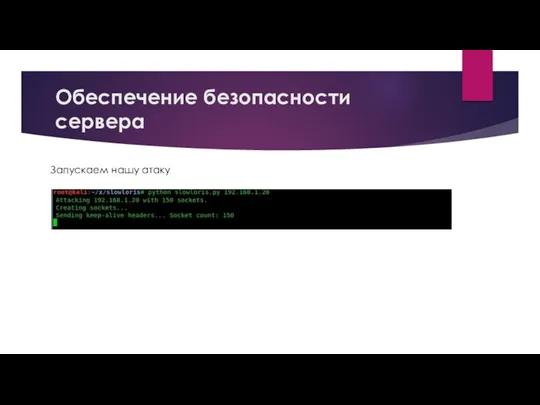

- 27. Обеспечение безопасности сервера Запускаем нашу атаку

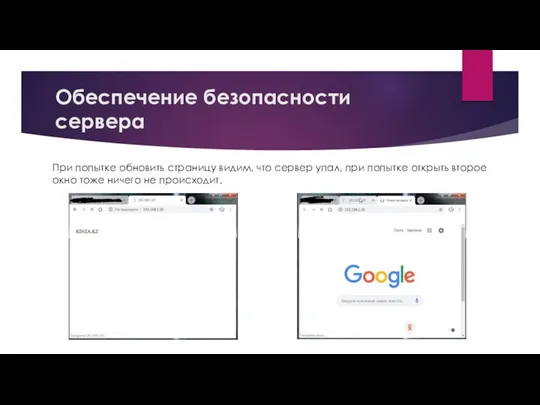

- 28. Обеспечение безопасности сервера При попытке обновить страницу видим, что сервер упал, при попытке открыть второе окно

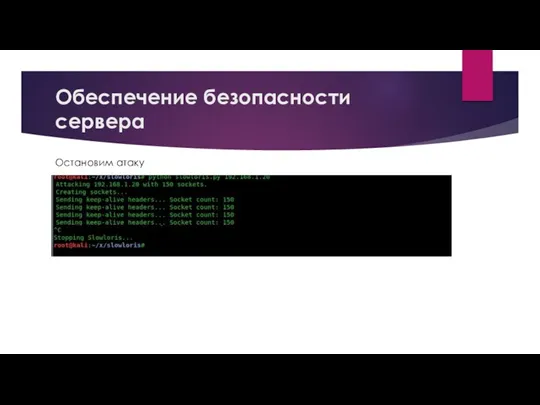

- 29. Обеспечение безопасности сервера Остановим атаку

- 30. Обеспечение безопасности сервера И страница веб сервера сразу же загрузилась. И сервер снова поднялся.

- 31. Обеспечение безопасности сервера Меры защиты: обезопасить работу сервера с помощью расширений mod_evasive и mod_security

- 32. Обеспечение безопасности сервера Пакет mod_evasive обеспечит защиту от DDOS flood-атак прикладного уровня, в то время как

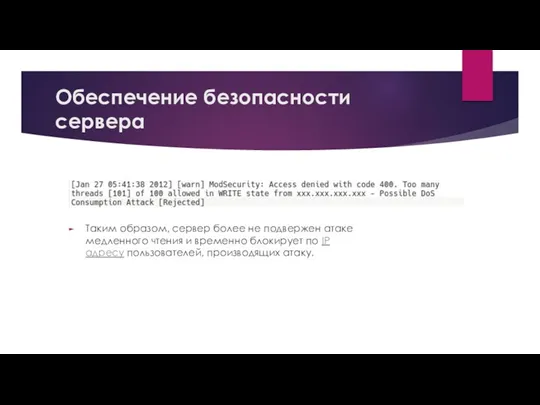

- 33. Обеспечение безопасности сервера Таким образом, сервер более не подвержен атаке медленного чтения и временно блокирует по

- 34. Заключение В процессе написания работы на тему «Защита корпоративного сервера на базе Linux–сервера» поставленная цель была

- 36. Скачать презентацию

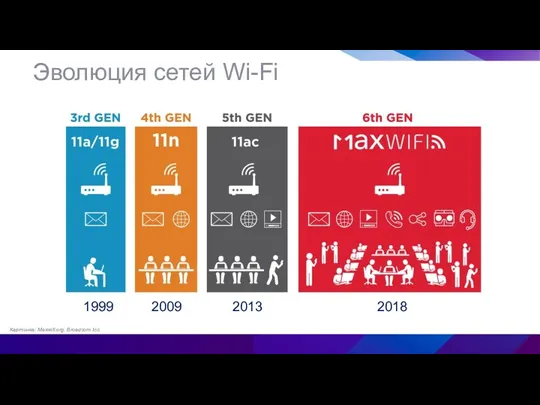

Эволюция сетей Wi-Fi

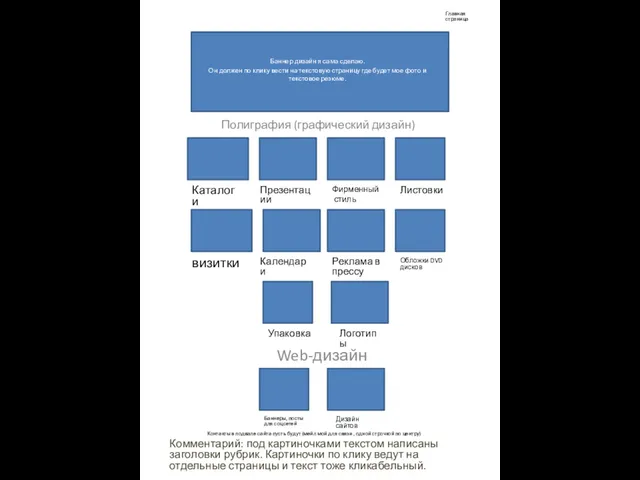

Эволюция сетей Wi-Fi Структурный макет сайта

Структурный макет сайта Понятие про мультимедиа

Понятие про мультимедиа Проблема создания искусственного интеллекта

Проблема создания искусственного интеллекта Графический редактор

Графический редактор Инструкция по оплате безналичным путем за спортивные секции, кружки и содержание детей в дошкольном учреждении через Портал

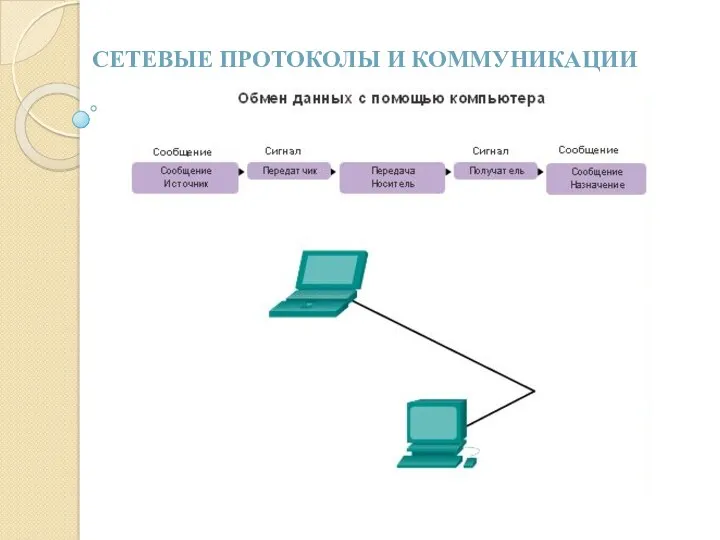

Инструкция по оплате безналичным путем за спортивные секции, кружки и содержание детей в дошкольном учреждении через Портал Сетевые протоколы и коммуникации

Сетевые протоколы и коммуникации Проектирование современного урока на примере урока информатики

Проектирование современного урока на примере урока информатики Основи інтернету. Передавання даних в інтернеті. Адресація в інтернеті

Основи інтернету. Передавання даних в інтернеті. Адресація в інтернеті Методы программирования в реальном времени

Методы программирования в реальном времени Системы распознавания образов. Классификация задач распознавания

Системы распознавания образов. Классификация задач распознавания Computer engineering

Computer engineering Функции (введение). Подпрограммы в Си

Функции (введение). Подпрограммы в Си Электронные таблицы и правила их заполнения (1)

Электронные таблицы и правила их заполнения (1) Construct 2. Урок3

Construct 2. Урок3 Оформление личной страницы в ВК

Оформление личной страницы в ВК Устройства ввода-вывода

Устройства ввода-вывода Моделирование как метод познания. Моделирование и формализация. Информатика. 9 класс

Моделирование как метод познания. Моделирование и формализация. Информатика. 9 класс Теория телетрафика в мультисервисных сетях. Потоки вызовов. Классификация моделей. (Лекция 2)

Теория телетрафика в мультисервисных сетях. Потоки вызовов. Классификация моделей. (Лекция 2) Презентация. Компьютер и здоровье.

Презентация. Компьютер и здоровье. Програмне забезпечення комп’ютера

Програмне забезпечення комп’ютера Software Developers Conference New York City

Software Developers Conference New York City Модели жизненного цикла программного обеспечения

Модели жизненного цикла программного обеспечения Запуск и эксплуатация веб-проектов

Запуск и эксплуатация веб-проектов Методическая разработка внеклассного мероприятия Турнир знатоков Информатики Внеклассное мероприятие по информатике для учащихся 6-го класса Внеклассное мероприятие по информатике для учащихся 6-го класса Турнир знатоков ИНФОРМАТ

Методическая разработка внеклассного мероприятия Турнир знатоков Информатики Внеклассное мероприятие по информатике для учащихся 6-го класса Внеклассное мероприятие по информатике для учащихся 6-го класса Турнир знатоков ИНФОРМАТ Объявление в стиле Дикого Запада

Объявление в стиле Дикого Запада Единый портал государственных услуг

Единый портал государственных услуг Комплексная защита информации

Комплексная защита информации