Содержание

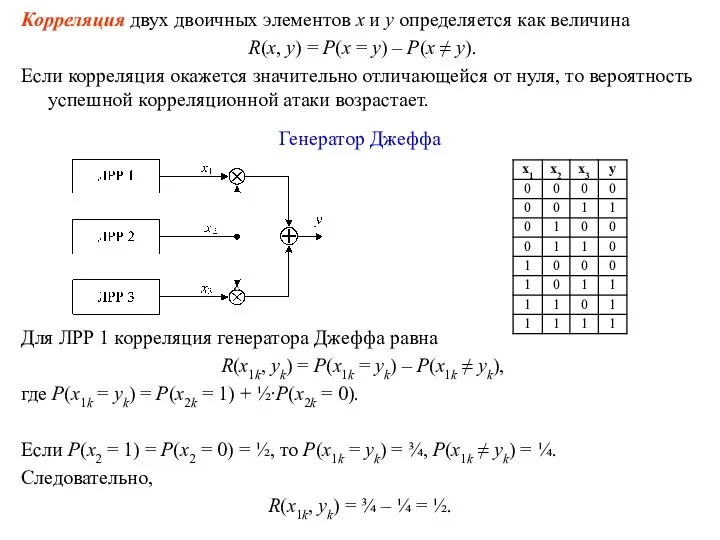

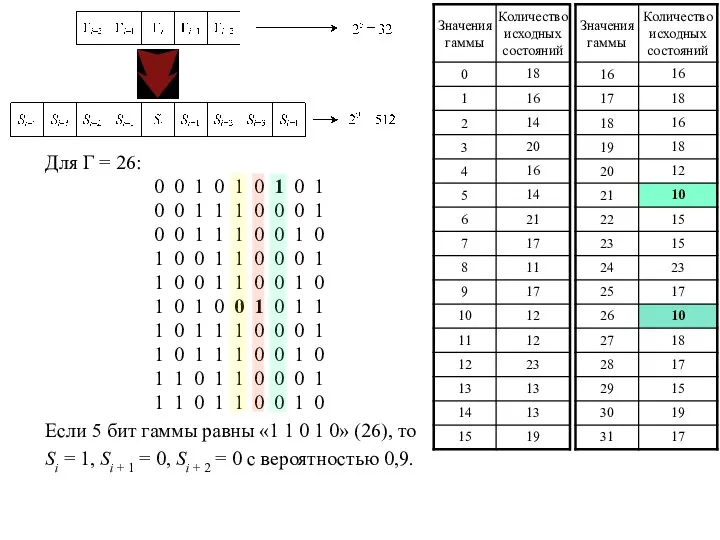

- 2. Генератор Джеффа Для ЛРР 1 корреляция генератора Джеффа равна R(x1k, yk) = Р(x1k = yk) –

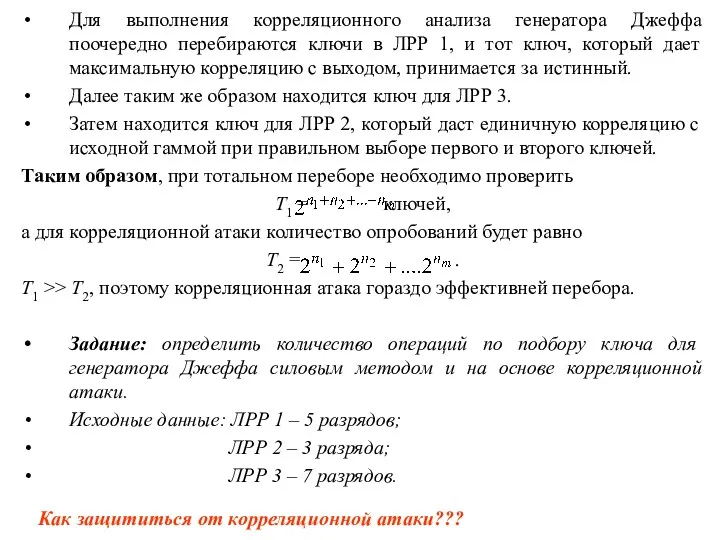

- 3. Для выполнения корреляционного анализа генератора Джеффа поочередно перебираются ключи в ЛРР 1, и тот ключ, который

- 4. Основные классы корреляционных атак : 1) базовые корреляционные атаки: – базовая корреляционная атака Зигенталера; – корреляционная

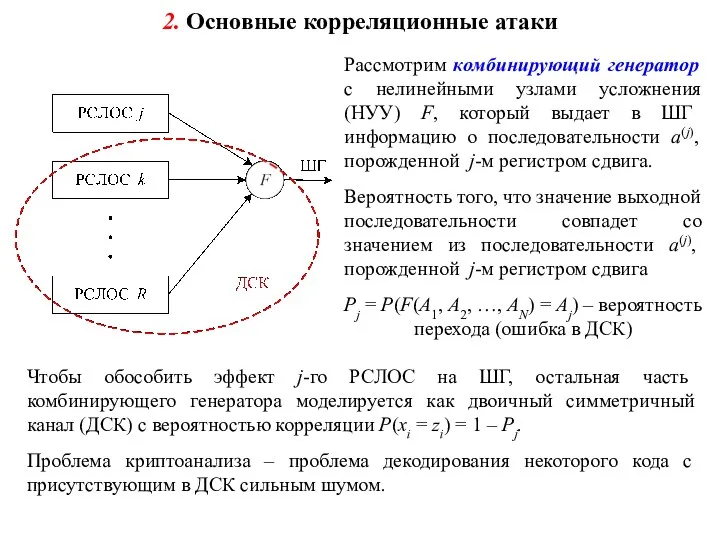

- 5. 2. Основные корреляционные атаки Рассмотрим комбинирующий генератор с нелинейными узлами усложнения (НУУ) F, который выдает в

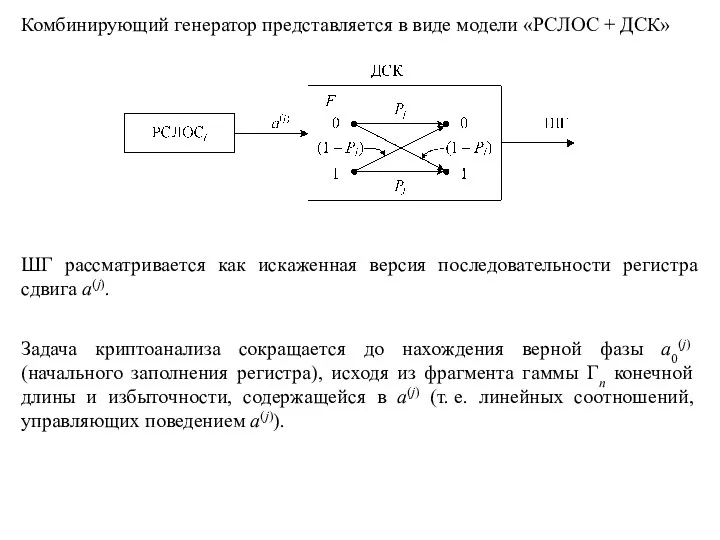

- 6. Комбинирующий генератор представляется в виде модели «РСЛОС + ДСК» ШГ рассматривается как искаженная версия последовательности регистра

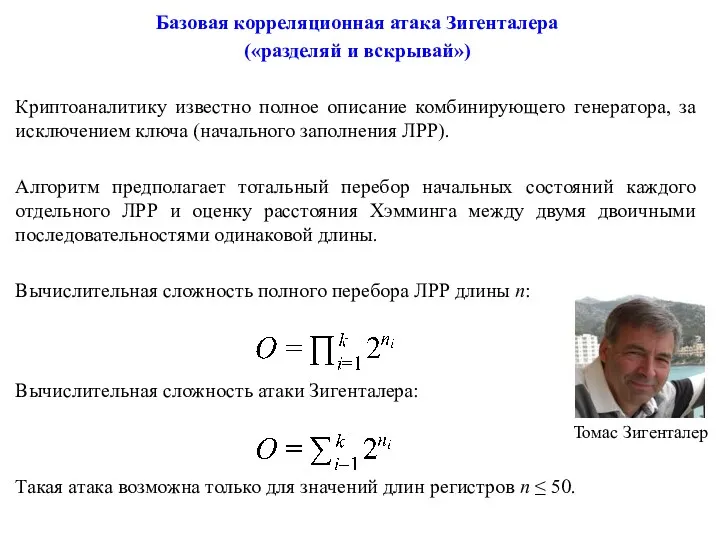

- 7. Базовая корреляционная атака Зигенталера («разделяй и вскрывай») Криптоаналитику известно полное описание комбинирующего генератора, за исключением ключа

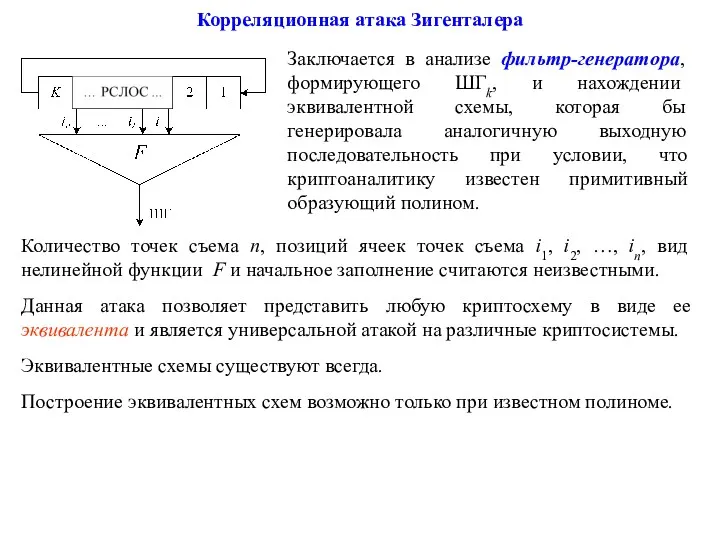

- 8. Корреляционная атака Зигенталера Заключается в анализе фильтр-генератора, формирующего ШГk, и нахождении эквивалентной схемы, которая бы генерировала

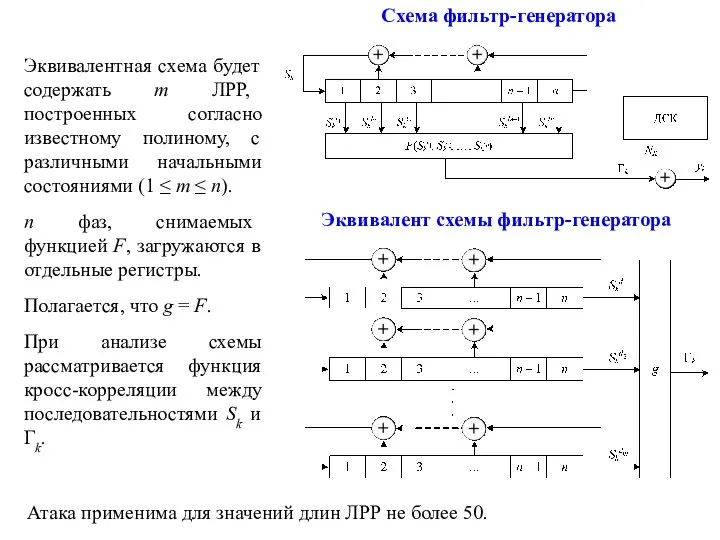

- 9. Схема фильтр-генератора Эквивалент схемы фильтр-генератора Эквивалентная схема будет содержать m ЛРР, построенных согласно известному полиному, с

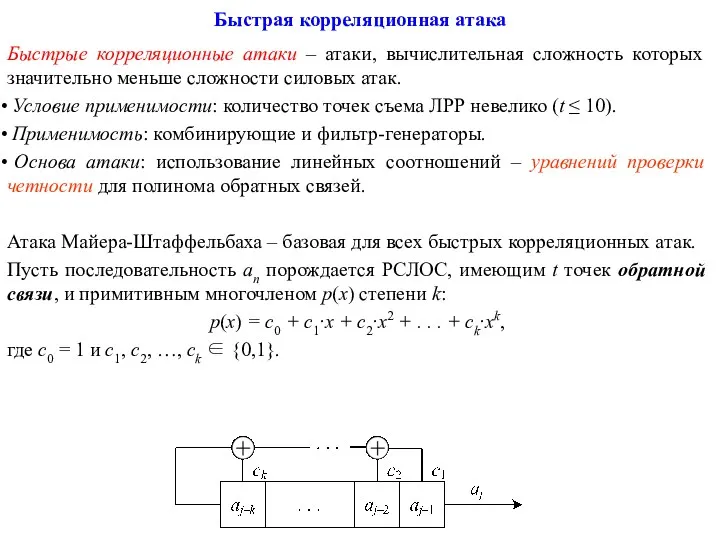

- 10. Быстрая корреляционная атака Быстрые корреляционные атаки – атаки, вычислительная сложность которых значительно меньше сложности силовых атак.

- 11. Линейное соотношение можно переписать как уравнение проверки четности, состоящее из (k + 1) членов РСЛОС-последовательности aj:

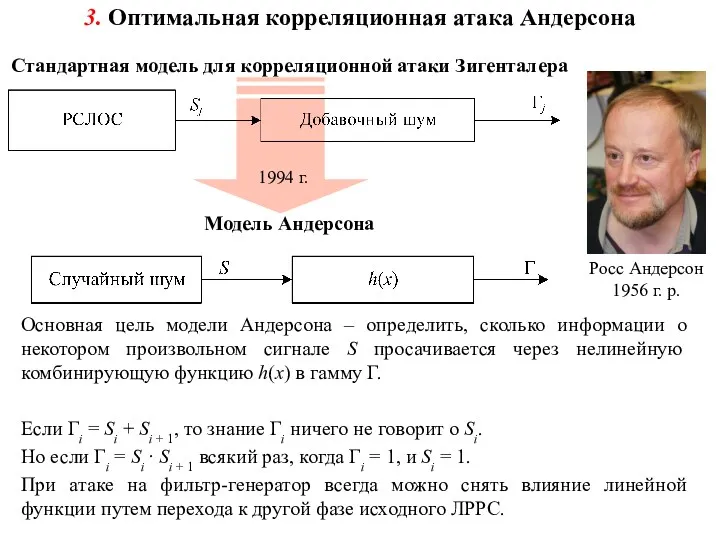

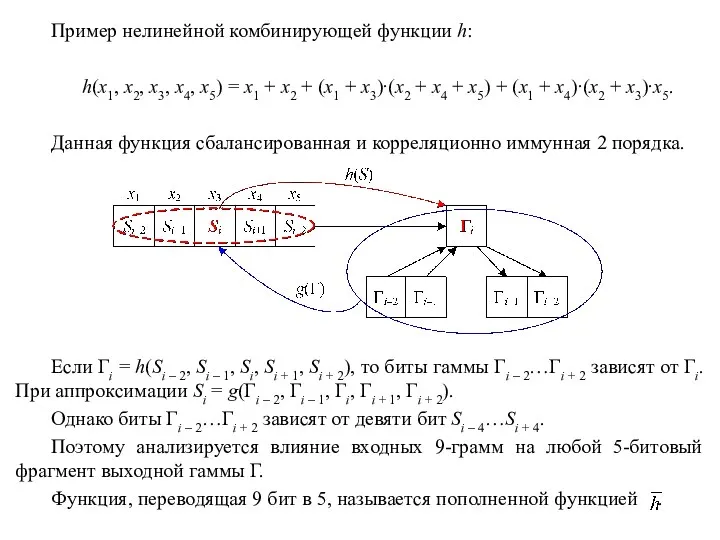

- 12. Стандартная модель для корреляционной атаки Зигенталера Модель Андерсона Основная цель модели Андерсона – определить, сколько информации

- 16. Скачать презентацию

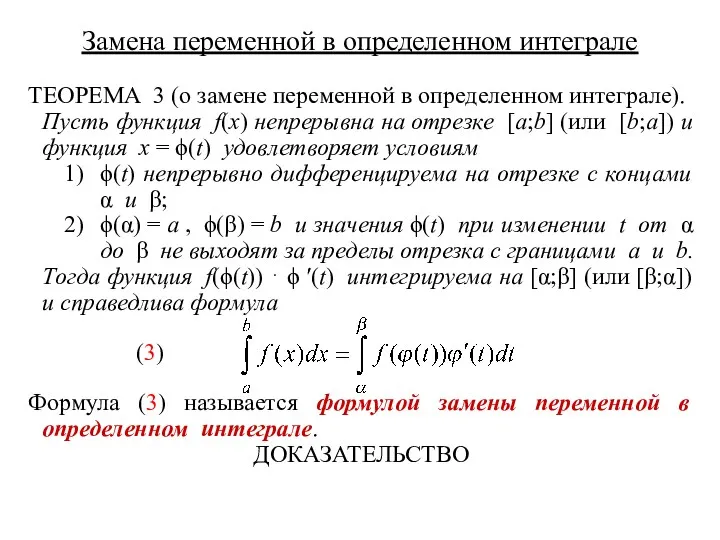

Замена переменной в определенном интеграле

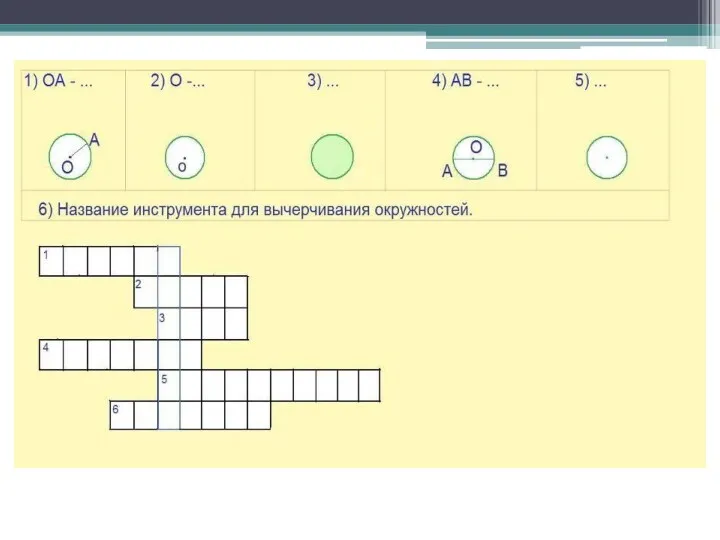

Замена переменной в определенном интеграле Методическое пособие по ФЭМП Какую геометрическую фигуру тебе дать?

Методическое пособие по ФЭМП Какую геометрическую фигуру тебе дать? Презентация по математике, 2 класс

Презентация по математике, 2 класс Табличное умножение и деление. 2 класс

Табличное умножение и деление. 2 класс Математическая играЧто?Где? Когда?

Математическая играЧто?Где? Когда? Составные задачи на нахождение неизвестного слагаемого

Составные задачи на нахождение неизвестного слагаемого Презентация ТАНГРАМ Птицы

Презентация ТАНГРАМ Птицы Математика. Задачи

Математика. Задачи Понятие производной

Понятие производной Сложение и вычитание натуральных чисел. Тест. 5 класс

Сложение и вычитание натуральных чисел. Тест. 5 класс Число и цифра 2

Число и цифра 2 Сложение вида +2, +3

Сложение вида +2, +3 Розв’язування задач за допомогою теореми Піфагора

Розв’язування задач за допомогою теореми Піфагора Десятичные дроби. Путешествие по стране

Десятичные дроби. Путешествие по стране Проект по ФЭМП

Проект по ФЭМП Сравнение отрезков и углов

Сравнение отрезков и углов Наибольший общий делитель и наименьшее общее кратное

Наибольший общий делитель и наименьшее общее кратное Математические диктанты

Математические диктанты Решение задач на готовых чертежах. (9 класс)

Решение задач на готовых чертежах. (9 класс) Шар. Сечения шара плоскостью

Шар. Сечения шара плоскостью Случайные события. Вероятность наступления события

Случайные события. Вероятность наступления события Тренажёр Кого сфотографировал Шарик?

Тренажёр Кого сфотографировал Шарик? Конспект занятия по ФЭМП В гости к мишуткам в первой младшей группе

Конспект занятия по ФЭМП В гости к мишуткам в первой младшей группе Путешествие в страну математики

Путешествие в страну математики Признак перпендикулярности прямой и плоскости

Признак перпендикулярности прямой и плоскости Кратные числа. Математика. 5 класс

Кратные числа. Математика. 5 класс Путешествие на планету Умножения

Путешествие на планету Умножения Письменное деление трехзначного числа на однозначное вида 748:2, 856:4

Письменное деление трехзначного числа на однозначное вида 748:2, 856:4