Содержание

- 2. Информационная безопасность -это задача направленная на обеспечение безопасности, реализуемая внедрением системы безопасности.

- 3. Свойства информации доступность – возможность получения информации или информационной услуги за приемлемое время; целостность – свойство

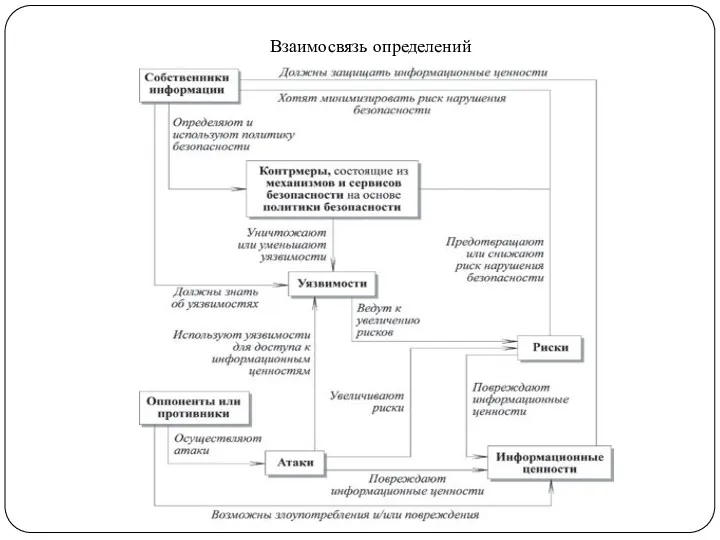

- 4. Взаимосвязь определений

- 5. Уязвимость - слабое место в системе, с использованием которого может быть осуществлена атака. Риск - вероятность

- 6. Классификация атаки и угрозы информации Классификация атак на информационную систему может быть выполнена по нескольким признакам:

- 7. Классификация сетевых атак I. Пассивная атака II. Активная атака а) Отказ в обслуживании б) Модификация потока

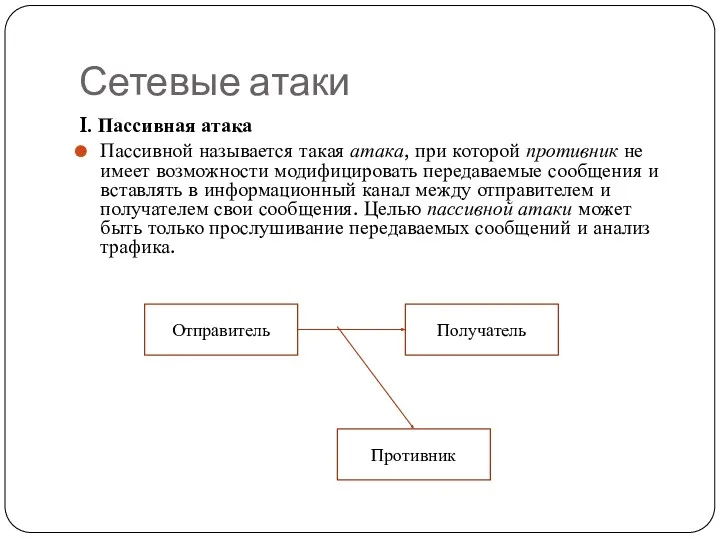

- 8. Сетевые атаки I. Пассивная атака Пассивной называется такая атака, при которой противник не имеет возможности модифицировать

- 9. Сетевые атаки II. Активная атака Активной называется такая атака, при которой противник имеет возможность модифицировать передаваемые

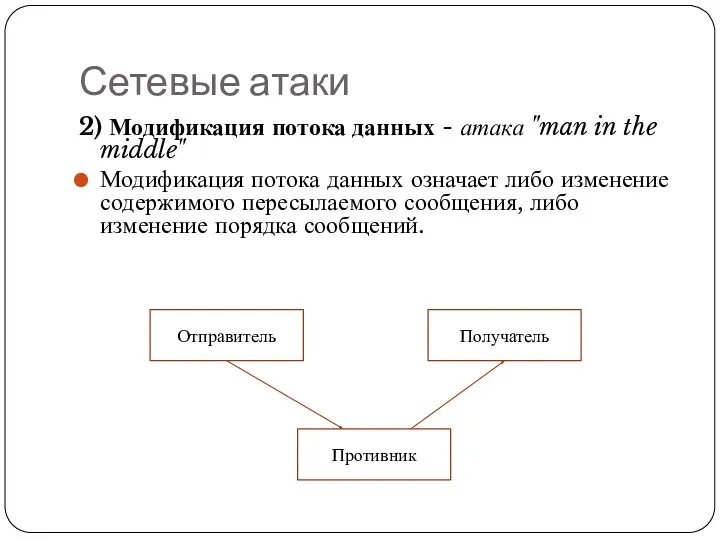

- 10. Сетевые атаки 2) Модификация потока данных - атака "man in the middle" Модификация потока данных означает

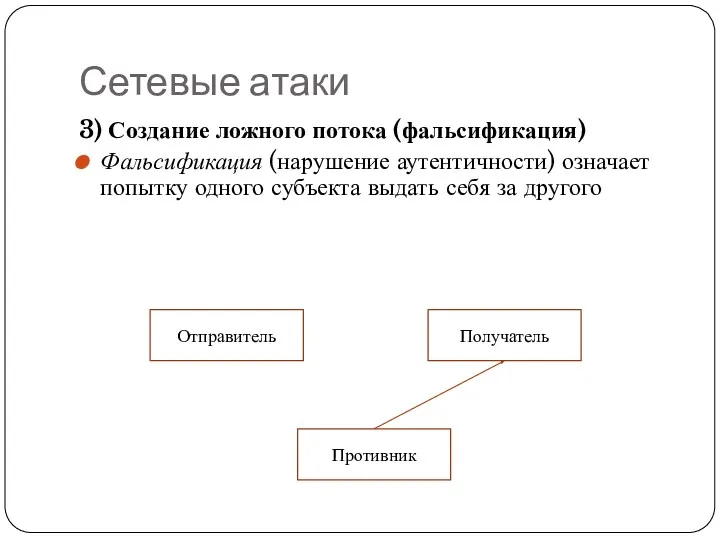

- 11. Сетевые атаки 3) Создание ложного потока (фальсификация) Фальсификация (нарушение аутентичности) означает попытку одного субъекта выдать себя

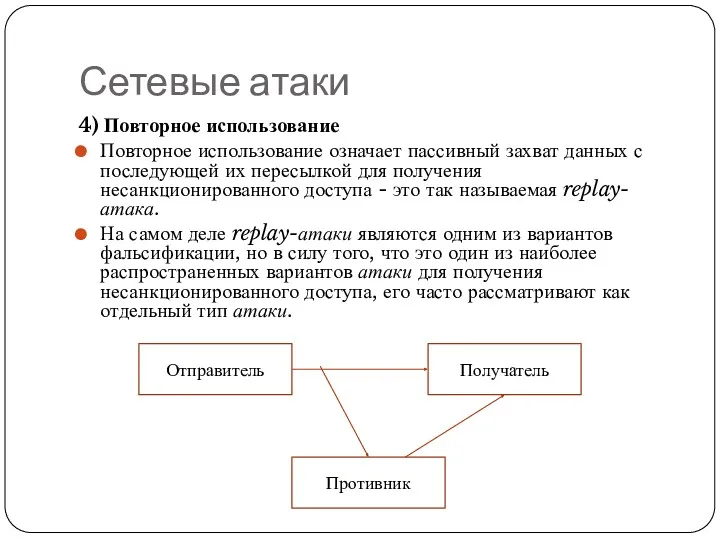

- 12. Сетевые атаки 4) Повторное использование Повторное использование означает пассивный захват данных с последующей их пересылкой для

- 13. Сервисы безопасности Конфиденциальность; Аутентификация; Целостность; Невозможность отказа; Контроль доступа; Доступность.

- 14. Механизмы безопасности Алгоритмы симметричного шифрования - алгоритмы шифрования, в которых для шифрования и дешифрования используется один

- 15. Модель сетевого взаимодействия

- 16. Задачи при разработке конкретного сервиса безопасности: 1) Разработать алгоритм шифрования/дешифрования для выполнения безопасной передачи информации. Алгоритм

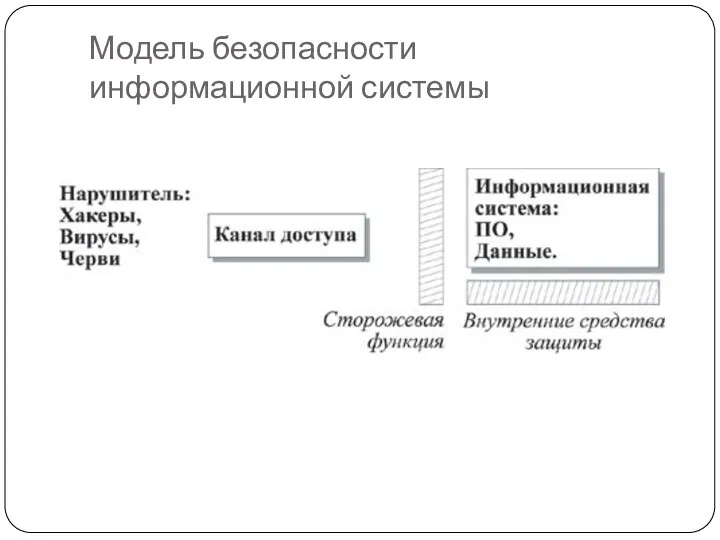

- 17. Модель безопасности информационной системы

- 18. Сервисы безопасности, которые предотвращают нежелательный доступ, можно разбить на две категории: Первая категория определяется в терминах

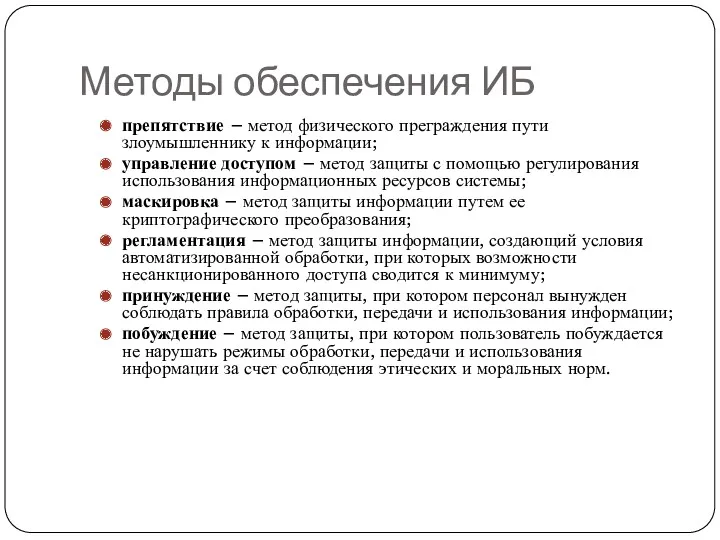

- 19. Методы обеспечения ИБ препятствие – метод физического преграждения пути злоумышленнику к информации; управление доступом – метод

- 21. Скачать презентацию

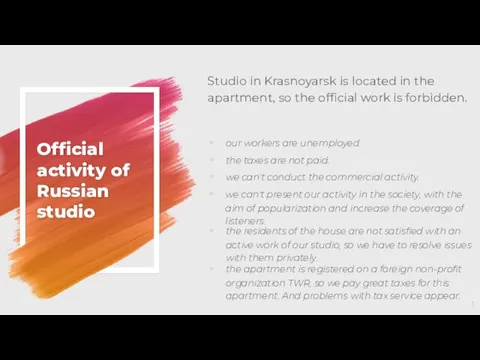

Off activities

Off activities Информация, свойства, системы счисления, измерение и представление текстовой и графической информации

Информация, свойства, системы счисления, измерение и представление текстовой и графической информации Основні положення законодавства України щодо внутрішнього переміщення та захисту прав людини ВПО

Основні положення законодавства України щодо внутрішнього переміщення та захисту прав людини ВПО Основные элементы налога

Основные элементы налога Антиген

Антиген Изображение и обозначение резьбы

Изображение и обозначение резьбы Страны Западной и Центральной Африки. Нигерия

Страны Западной и Центральной Африки. Нигерия Развитие фонематического слуха у детей старшего дошкольного возраста

Развитие фонематического слуха у детей старшего дошкольного возраста Математика. Теория вероятностей

Математика. Теория вероятностей Наблюдения и опыты

Наблюдения и опыты Открытое собрание студенческого совета ХТФ для I курса

Открытое собрание студенческого совета ХТФ для I курса Современные строительные материалы

Современные строительные материалы Конфликты человеческой души: интрапсихическая интерпретация

Конфликты человеческой души: интрапсихическая интерпретация матем 15.02

матем 15.02 Цифровые многоканальные телекоммуникационные системы

Цифровые многоканальные телекоммуникационные системы Составление программ рисования графических объектов в ЛогоМирах

Составление программ рисования графических объектов в ЛогоМирах Презентация по подготовке к проведению сейсморазведочных работ в Аральском море

Презентация по подготовке к проведению сейсморазведочных работ в Аральском море Растениеводство в нашем крае. 4 класс

Растениеводство в нашем крае. 4 класс Игра Ребусы. Животные

Игра Ребусы. Животные Медициналық қызмет көлемі және құрылысы

Медициналық қызмет көлемі және құрылысы Музей Метрополитен Нью Йорк

Музей Метрополитен Нью Йорк Көшбасшылық психологиясы

Көшбасшылық психологиясы Конструкция: часть и целое. Здание как сочетание различных объемов. Понятие модуля. 8 класс

Конструкция: часть и целое. Здание как сочетание различных объемов. Понятие модуля. 8 класс Разработка классного часа. Построим дом счастья.

Разработка классного часа. Построим дом счастья. Система счисления

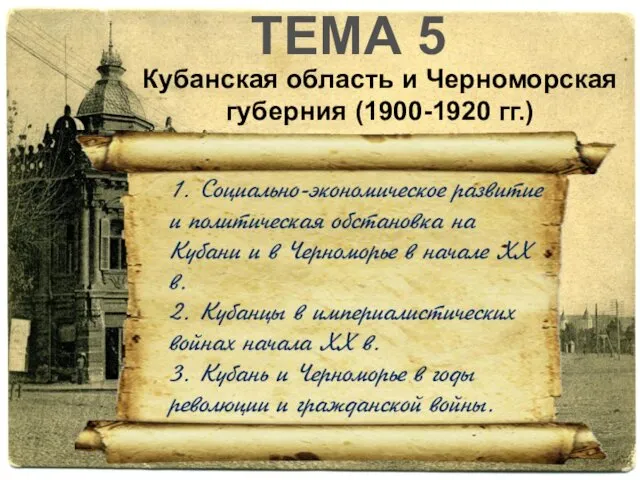

Система счисления Кубанская область и Черноморская губерния (1900 - 1920)

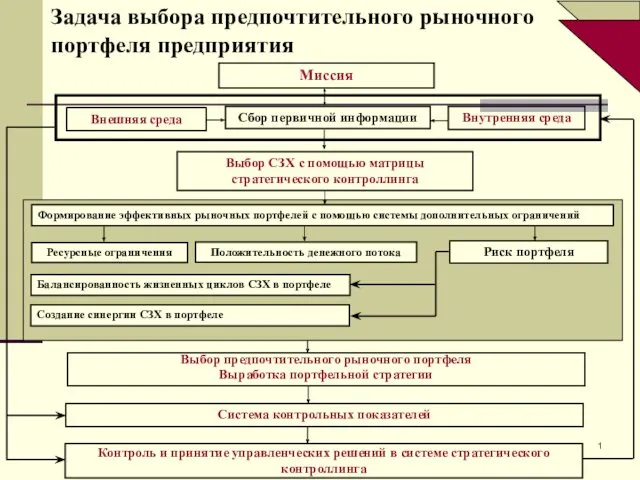

Кубанская область и Черноморская губерния (1900 - 1920) Задача выбора предпочтительного рыночного портфеля предприятия. Тема 5

Задача выбора предпочтительного рыночного портфеля предприятия. Тема 5 Внеклассное мероприятие с мультимедийной презентацией Тема: Пионеры – герои

Внеклассное мероприятие с мультимедийной презентацией Тема: Пионеры – герои