Содержание

- 2. Основные понятия информационной безопасности Угрозы и уязвимость Модель нарушителя План лекции

- 3. Доктрина информационной безопасности Российской Федерации: Информационная безопасность (ИБ) - состояние защищенности национальных интересов в информационной сфере,

- 4. Обеспечение информационной безопасности предполагает сохранение (поддержание) на требуемом уровне трех характеристик информации: конфиденциальности; целостности; доступности. Конфиденциальность

- 5. Целостность информации – характеризует отсутствие искажений (порчи) элементов данных, а также отсутствие нарушения логических связей и

- 6. Конкретная трактовка термина "информационная безопасность" в значительной степени зависит от того, какая из названных характеристик информации

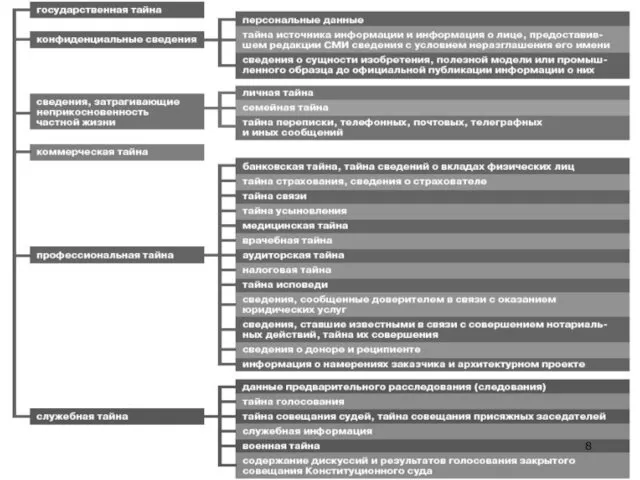

- 7. Виды конфиденциальной информации с ограниченным доступом: Государственная тайна; Конфиденциальные сведения; Сведения, затрагивающие неприкосновенность частной жизни; Коммерческая

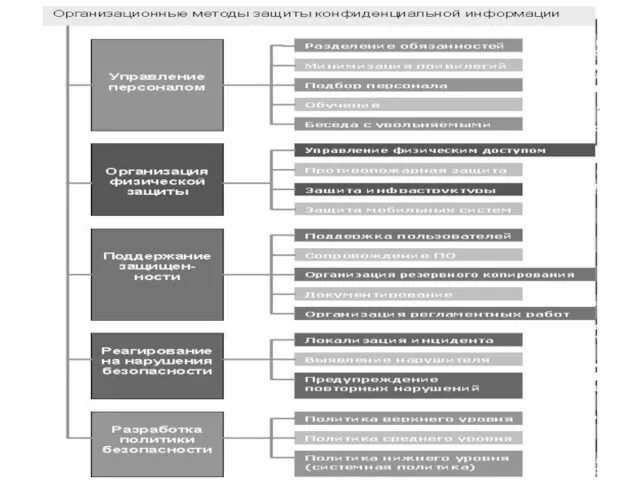

- 9. Организационные методы защиты конфиденциальной информации Организационные меры обеспечения безопасности ориентированы на людей, а не на технические

- 10. Классы организационных мер: управление персоналом; организация физической защиты; поддержание исходного уровня защищенности системы; реагирование на нарушения

- 12. Организация физической защиты К мерам физической защиты относятся: управление физическим доступом к средствам обработки, хранения и

- 13. Меры управления физическим доступом направлены на ограничение числа и контроль за действиями лиц, имеющих возможность влиять

- 14. К поддерживающей инфраструктуре можно отнести системы электро-, водо- и теплоснабжения, кондиционеры и средства коммуникаций. В принципе,

- 15. Под защитой мобильных систем понимается предотвращение инцидентов с переносными и портативными компьютерами (ноутбуками, карманными ПК и

- 16. Виды угроз безопасности Под угрозой безопасности информационной системы мы будем понимать потенциально возможное событие, которое в

- 17. Нарушение целостности – данные частично или полностью изменяются (модифицируются) вопреки желанию их владельца; например, нарушением целостности

- 18. Угрозы могут быть связаны как со случайными факторами, так и с преднамеренными действиями злоумышленников. Угрозы первого

- 19. Угроза – это потенциально возможное событие, то есть такое, вероятность которого для данной информационной системы больше

- 20. Степень уязвимости и уровень соответствующей ей угрозы есть величины, связанные прямой зависимостью: чем выше степень уязвимости,

- 21. Случайные угрозы «Все, что может случиться, – случается, что не может случиться, – случается тоже» –

- 22. Умышленные угрозы Умышленных угроз следует опасаться тому, кто считает, что у него есть враги (недоброжелатели), недобросовестные

- 23. Виды угроз при работе в сети: несанкционированный доступ к сетевым ресурсам; например, злоумышленник может воспользоваться принтером,

- 24. раскрытие, модификация или подмена трафика вычислительной сети; характерный пример – «бомбардировка» почтового сервера фиктивными письмами, что

- 25. 1. Информационная безопасность. Основные понятия. Угрозы и уязвимости Несанкционированный доступ к информации НСД – это доступ

- 26. 1. Информационная безопасность. Основные понятия. Угрозы и уязвимости Под штатными средствами СВТ и АС понимается совокупность

- 27. 1. Информационная безопасность. Основные понятия. Угрозы и уязвимости К основным способам НСД относятся: непосредственное обращение к

- 28. 1. Информационная безопасность. Основные понятия. Модель нарушителя Модель нарушителя – это абстрактное (обобщенное) описание лица, осуществляющего

- 29. 1. Информационная безопасность. Основные понятия. Модель нарушителя Различают 4 уровня возможностей (каждый последующий содержит предыдущий): 1

- 30. 1. Информационная безопасность. Основные понятия. Модель нарушителя 3 уровень - возможность управления функционированием АС, т.е. воздействия

- 31. 1. Информационная безопасность. Основные понятия. Модель нарушителя Нарушитель - это лицо, предпринявшее попытку выполнения запрещенных операций

- 32. 1. Информационная безопасность. Основные понятия. Модель нарушителя нарушителей можно классифицировать (продолжение): Б. По уровню действий(используемым методам

- 33. 1. Информационная безопасность. Основные понятия. Модель нарушителя применяющий методы и средства активного воздействия (модификация и подключение

- 34. 1. Информационная безопасность. Основные понятия. Модель нарушителя Г. По месту действия: без доступа на контролируемую территорию

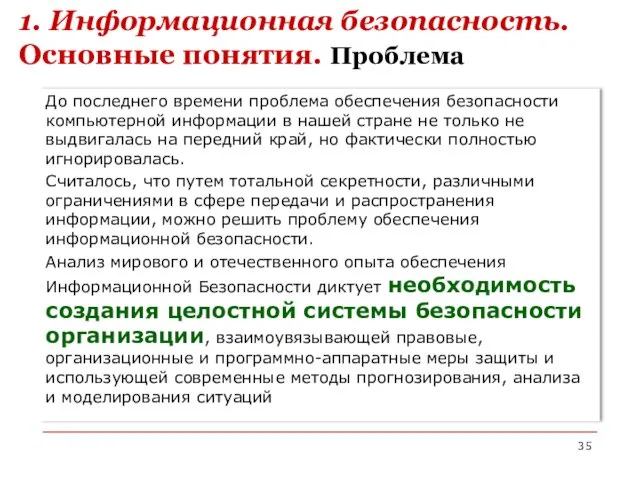

- 35. 1. Информационная безопасность. Основные понятия. Проблема До последнего времени проблема обеспечения безопасности компьютерной информации в нашей

- 36. БЛАГОДАРЮ ЗА ВНИМАНИЕ ! ВОПРОСЫ ? Александр Николаевич Кривцов an.krivtsov@gmail.com

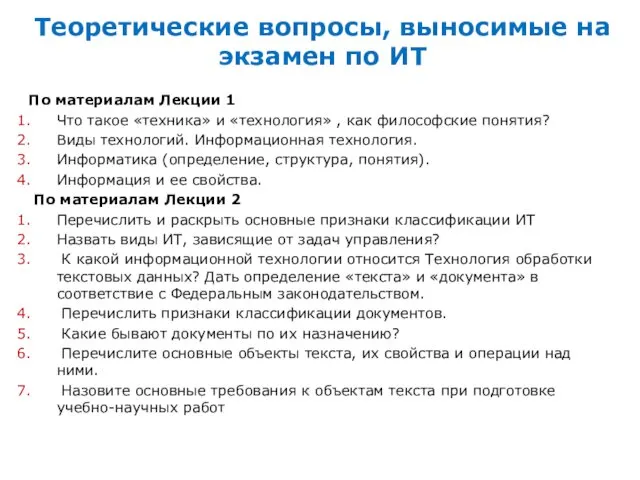

- 37. Теоретические вопросы, выносимые на экзамен по ИТ По материалам Лекции 1 Что такое «техника» и «технология»

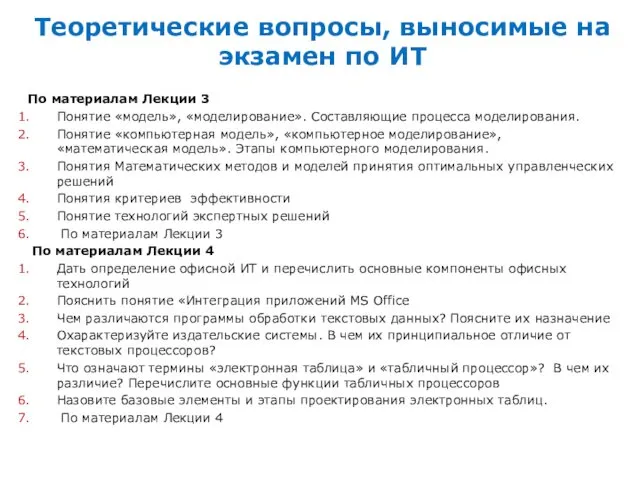

- 38. Теоретические вопросы, выносимые на экзамен по ИТ По материалам Лекции 3 Понятие «модель», «моделирование». Составляющие процесса

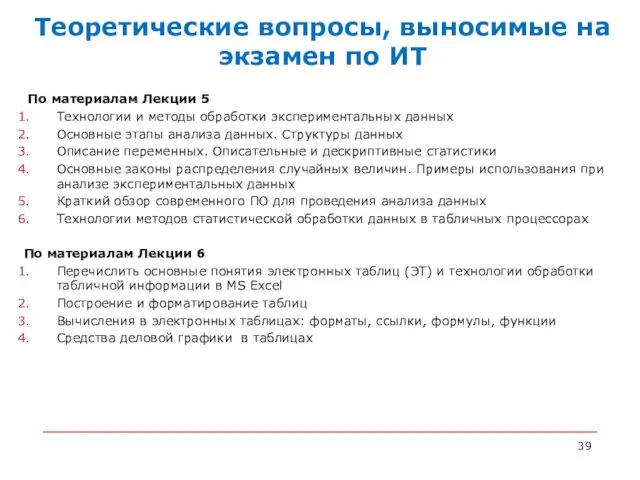

- 39. Теоретические вопросы, выносимые на экзамен по ИТ По материалам Лекции 5 Технологии и методы обработки экспериментальных

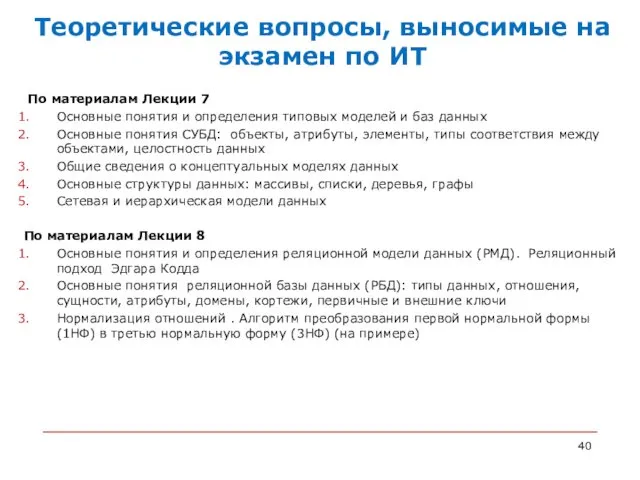

- 40. Теоретические вопросы, выносимые на экзамен по ИТ По материалам Лекции 7 Основные понятия и определения типовых

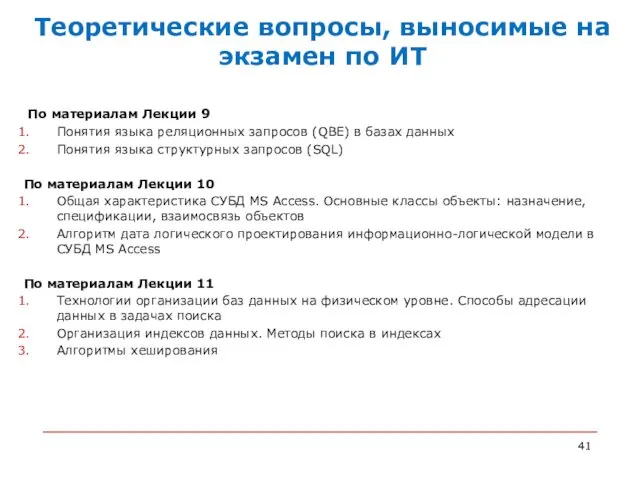

- 41. Теоретические вопросы, выносимые на экзамен по ИТ По материалам Лекции 9 Понятия языка реляционных запросов (QBE)

- 43. Скачать презентацию

Заповедники Санкт-Петербурга и Ленинградской области

Заповедники Санкт-Петербурга и Ленинградской области Патофизиология – 2. Жүйке жүйесі модулі

Патофизиология – 2. Жүйке жүйесі модулі Китай (официальное название — Китайская Народная Республика)

Китай (официальное название — Китайская Народная Республика) Презентация проекта по развитию и формированию восприятия окружающего мира СНЕЖИНКА

Презентация проекта по развитию и формированию восприятия окружающего мира СНЕЖИНКА Дәрілік заттарды дайындаудағы клиникалық сынақтардың этикалық принциптері

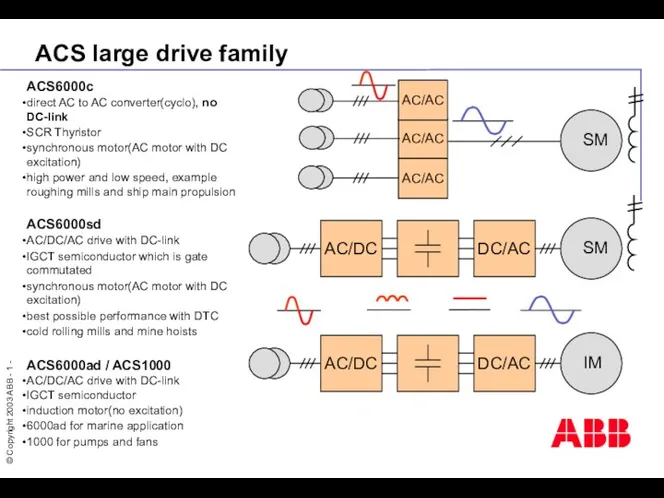

Дәрілік заттарды дайындаудағы клиникалық сынақтардың этикалық принциптері ACS large drive family

ACS large drive family Презентация проекта Воспитание познавательного интереса к книжной графике у детей старшего дошкольного возраста.

Презентация проекта Воспитание познавательного интереса к книжной графике у детей старшего дошкольного возраста. Стандартизация асинхронных электродвигателей. Тема 1.1, Занятие 23

Стандартизация асинхронных электродвигателей. Тема 1.1, Занятие 23 Концепция вертикальных и горизонтальных конфликтов. Политологические компоненты структуры конфликта

Концепция вертикальных и горизонтальных конфликтов. Политологические компоненты структуры конфликта Саша Черный. Образы детей в рассказах Кавказский пленник, Игорь-Робинзон

Саша Черный. Образы детей в рассказах Кавказский пленник, Игорь-Робинзон В ночь перед Рождеством

В ночь перед Рождеством Ребусы в картинках

Ребусы в картинках Законы жанров журналистики

Законы жанров журналистики Банкротство юридических лиц, индивидуальных предпринимателей и физических лиц

Банкротство юридических лиц, индивидуальных предпринимателей и физических лиц Конспект + презентация логопедического занятия по коррекции аграмматической дисграфии. Творительный падеж имени существительного. Предлог С; 4 класс

Конспект + презентация логопедического занятия по коррекции аграмматической дисграфии. Творительный падеж имени существительного. Предлог С; 4 класс Портфолио профессиональной деятельности воспитателя группы продленного дня. Внеклассная деятельность в группе продленного дня.

Портфолио профессиональной деятельности воспитателя группы продленного дня. Внеклассная деятельность в группе продленного дня. Характеристика зони лісостепу на Україні

Характеристика зони лісостепу на Україні Операциялық күшейткіштер

Операциялық күшейткіштер Эволюция форм и видов денег

Эволюция форм и видов денег Coca-Cola Format Template

Coca-Cola Format Template Городской транспорт и транспортное планирование. Лекция №8

Городской транспорт и транспортное планирование. Лекция №8 Русская народная песня

Русская народная песня Презентация к уроку: Дейсятичные дроби

Презентация к уроку: Дейсятичные дроби Пізня зрілість (Е. Еріксон)

Пізня зрілість (Е. Еріксон) Устройство автомобильной дороги (автомобильная транспортная система, часть 2)

Устройство автомобильной дороги (автомобильная транспортная система, часть 2) Судебная система Франции

Судебная система Франции Тепловая электростанция (ТЭС)

Тепловая электростанция (ТЭС) Четвёртый лишний

Четвёртый лишний