Основы безопасности информационных технологий. Основы безопасности межсетевого взаимодействия презентация

Содержание

- 2. Содержание лекции Введение Сетевое и межсетевое взаимодействие Системная классификация угроз Понятие информационной безопасности Политика безопасности Сетевая

- 3. Определения Корпоративная сеть (интранет) — это сеть на уровне компании, в которой используются программные средства, основанные

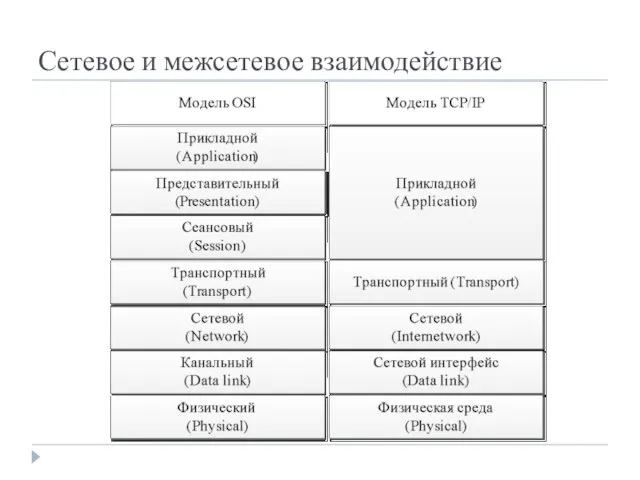

- 4. Сетевое и межсетевое взаимодействие

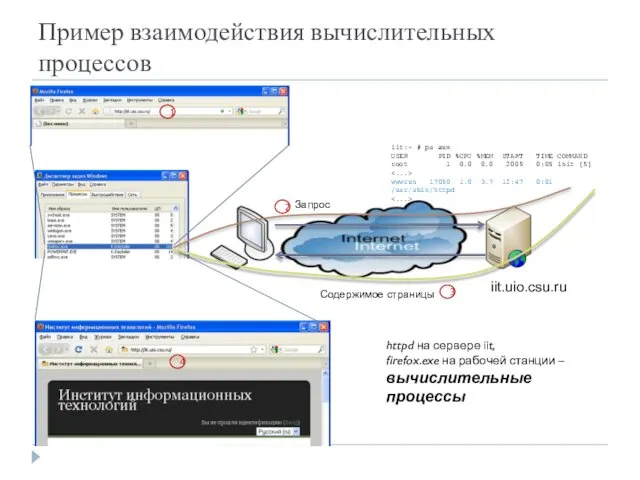

- 5. Пример взаимодействия вычислительных процессов iit:~ # ps aux USER PID %CPU %MEM START TIME COMMAND root

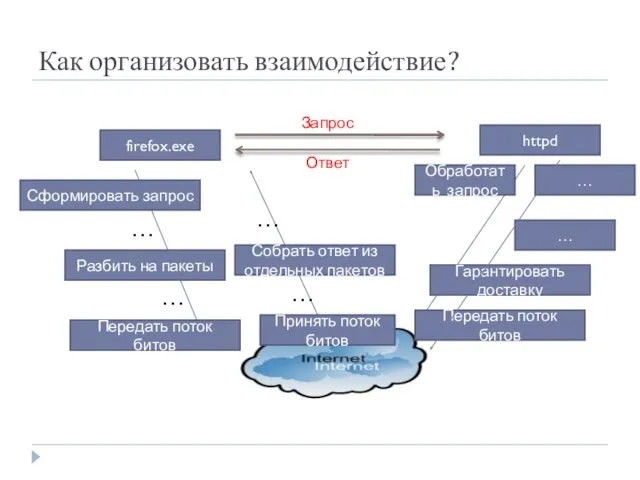

- 6. Как организовать взаимодействие? firefox.exe httpd Разбить на пакеты Передать поток битов Сформировать запрос … … Собрать

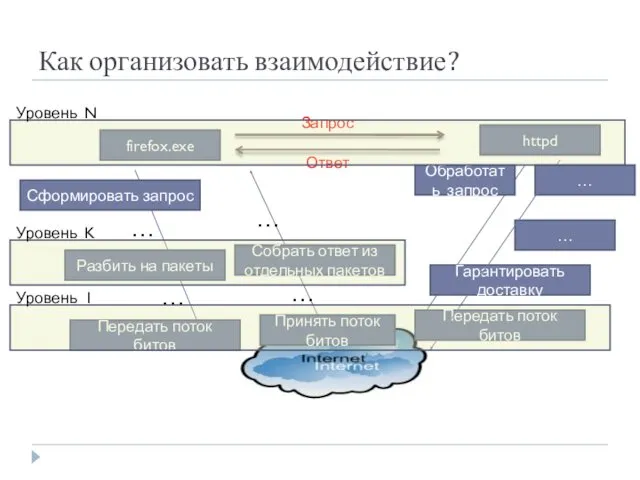

- 7. Как организовать взаимодействие? firefox.exe httpd Разбить на пакеты Передать поток битов Сформировать запрос … … Собрать

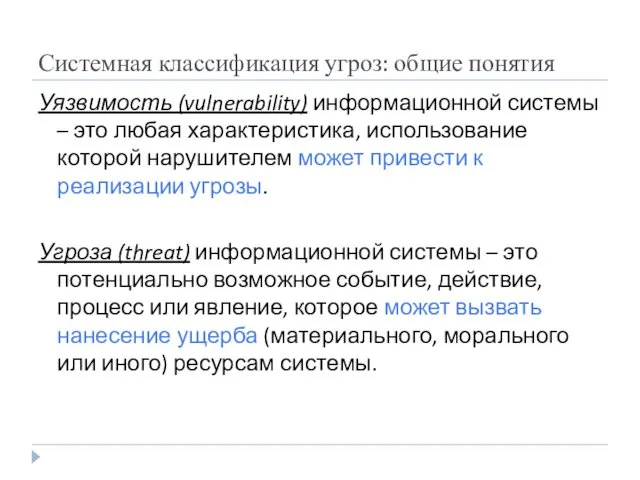

- 8. Системная классификация угроз: общие понятия Уязвимость (vulnerability) информационной системы – это любая характеристика, использование которой нарушителем

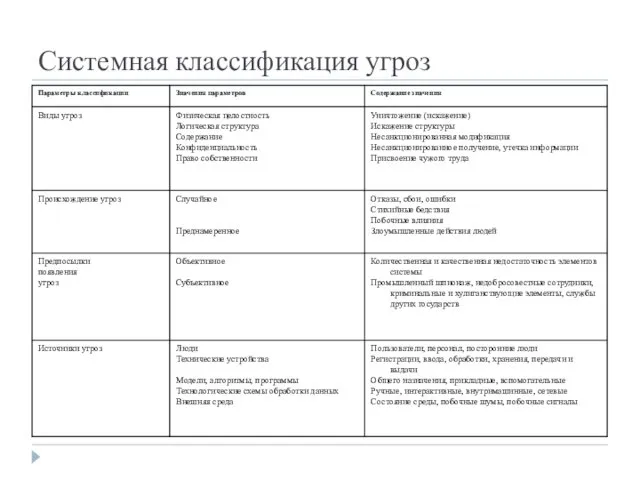

- 9. Системная классификация угроз

- 10. Виды утечки информации В соответствии с ГОСТ Р 50922—96 рассматриваются три вида утечки формации: разглашение; несанкционированный

- 11. Понятие информационной безопасности Информационная безопасность – это защищенность информации и поддерживающей инфраструктуры от случайных и преднамеренных

- 12. Уровни обеспечения безопасности законодательный административный процедурный программно-технический

- 13. Этапы обеспечения безопасности определение политики ИБ определение сферы (границ) системы управления информационной безопасностью и конкретизация целей

- 14. Свойства безопасности конфиденциальность целостность доступность

- 15. Политика безопасности Политика безопасности организации – это документ, описывающий специфические требования или правила, которые должны выполнятся.

- 16. Практические шаги определения политики ИБ Определение используемых руководящих документов и стандартов в области ИБ Определение подходов

- 17. Разделы политики безопасности общие положения политика управления паролями идентификация пользователей полномочия пользователей защита информационных ресурсов организации

- 18. Жизненный цикл политики безопасности

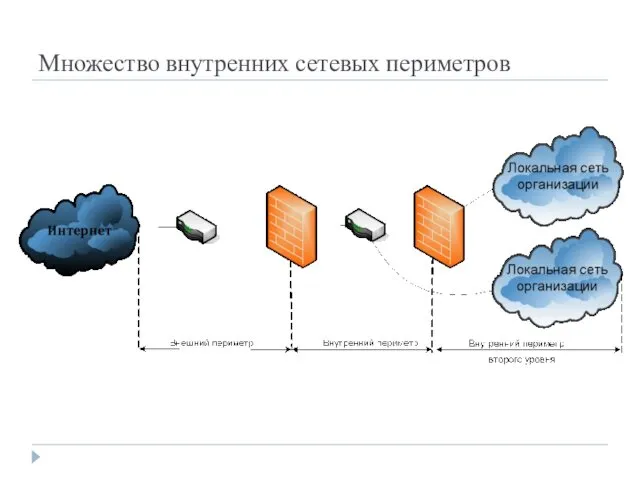

- 19. Сетевая политика безопасности Типы сетевых периметров: Внешний Внутренний

- 20. Множество внутренних сетевых периметров

- 22. Скачать презентацию

Объекты всемирного наследия ЮНЕСКО в России

Объекты всемирного наследия ЮНЕСКО в России Птицу видно по полету (1). История основания TESLA

Птицу видно по полету (1). История основания TESLA Игры для развития логического мышления

Игры для развития логического мышления Тендерные продажи: внедряем продажи любого товара/работ/услуг крупнейшему клиенту страны

Тендерные продажи: внедряем продажи любого товара/работ/услуг крупнейшему клиенту страны Из истории совхоза Моржегорский

Из истории совхоза Моржегорский Правовое регулирование закупок товаров, работ, услуг отдельными видами юридических лиц

Правовое регулирование закупок товаров, работ, услуг отдельными видами юридических лиц Паровые утюги фирмы Филипс

Паровые утюги фирмы Филипс Конкурс педагогических работников Окрыленные призванием 2010

Конкурс педагогических работников Окрыленные призванием 2010 Щелочноземельные металлы

Щелочноземельные металлы Бронхиальная астма

Бронхиальная астма Конспект урока в 7-ом классе по географии Движение воды в океане

Конспект урока в 7-ом классе по географии Движение воды в океане Люксембург

Люксембург Костно-мышечная система детей

Костно-мышечная система детей Перспективность социальных сетей в продвижении бизнеса

Перспективность социальных сетей в продвижении бизнеса Туристическая компания ПРЕМИУМ турне

Туристическая компания ПРЕМИУМ турне АиР Судорожный синдром

АиР Судорожный синдром Street workout mariupol. Всегда, везде, и на чем угодно!

Street workout mariupol. Всегда, везде, и на чем угодно! Каркасная система зданий. Лекция № 6

Каркасная система зданий. Лекция № 6 Формирование ключевых компетенций младших школьников

Формирование ключевых компетенций младших школьников Может ли настроение быть шоколадным?

Может ли настроение быть шоколадным? Герб России

Герб России Святая блаженная Ксения Петербургская

Святая блаженная Ксения Петербургская Информирование молодежи Санкт-Петербурга о возможностях профессиональной самореализации

Информирование молодежи Санкт-Петербурга о возможностях профессиональной самореализации Классификация смесевой химической продукции

Классификация смесевой химической продукции Породы овец

Породы овец Ощущения и виды ощущений

Ощущения и виды ощущений Социология государственного и муниципального управления

Социология государственного и муниципального управления Методическая разработка:проект -презентация. Технология реализации проекта ВСЁ ЧТО ПРЫГАЕТ и СКАЧЕТ

Методическая разработка:проект -презентация. Технология реализации проекта ВСЁ ЧТО ПРЫГАЕТ и СКАЧЕТ