Слайд 2

ЗАНЯТИЕ 2/1.

«ПОТОЧНЫЕ СИСТЕМЫ ШИФРОВАНИЯ.»

Слайд 3

Учебные вопросы.

1. Синхронизация поточных шифрсистем.

2. Принципы построения поточных

шифрсистем.

3. Примеры поточных шифрсистем

Слайд 4

1-й учебный вопрос:

«Синхронизация поточных шифрсистем»

Слайд 5

При использовании поточных шифров простой замены потеря (или искажение) отдельных знаков

шифрованного текста при передаче по каналу связи приводит лишь к локальным потерям: все знаки шифртекста, принятые без искажений, будут расшифрованы правильно.

Это объясняется тем, что алгоритм шифрования не зависит ни от расположения знаков в тексте, ни от их конкретного вида.

Слайд 6

По способу решения проблемы синхронизации процедур зашифрования и расшифрования, поточные шифрсистемы

делят на:

синхронные;

системы с салюсинхронизацией.

Слайд 7

Для синхронных поточных шифрсистем выбор применяемых шифрующих преобразований однозначно определяется распределителем

и зависит только от номера такта шифрования. Каждый знак шифртекста зависит только от соответствующего знака открытого текста и номера такта шифрования и не зависит от того, какие знаки были зашифрованы до или после него. Поэтому применяемое при расшифровании преобразование не зависит от последовательности принятых знаков шифртекста.

В этом случае размножение ошибки полностью отсутствует: каждый знак, искаженный при передаче, приведет к появлению только одного ошибочно расшифрованного знака.

Слайд 8

Обычно синхронизация достигается вставкой в передаваемое сообщение специальных маркеров. В результате

этого знак шифртекста, пропущенный в процессе передачи, приводит к неверному расшифрованию лишь до тех пор, пока не будет принят один из маркеров.

Другое решение состоит в реинициализации состояний, как шифратора отправителя, так и шифратора получателя при некотором предварительно согласованном условии.

Примерами синхронных систем являются регистры сдвига с обратной связью, дисковые шифраторы или шифрмашина Б. Хагелина С-36.

Слайд 9

Наиболее распространенный режим использования шифрсистем с самосинхронизацией — это (уже знакомый

нам) режим обратной связи по шифртексту, при котором текущее состояние системы зависит от некоторого числа N предыдущих знаков шифртекста.

В этом режиме потерянный в канале знак влияет на N последовательных состояний Посте приема N правильных последовательных знаков из канала связи состояние премного шифратора становится идентичным состоянию передающего шифратора.

Слайд 10

2-й учебный вопрос:

«Принципы построения поточных шифрсистем»

Слайд 11

Для построения многоалфавитного поточного шифра замены необходимо указать его распределитель, определяющий

порядок использования шифрующих преобразований, и сами эти преобразования, то есть простые замены, составляющие данный шифр замены.

Слайд 12

Поточная шифрсистема представляется в виде двух основных блоков, отвечающих за выработку

распределителя и собственно зашифрование очередного знака открытого текста.

Первый блок вырабатывает последовательность номеров шифрующих преобразований, то есть фактически управляет порядком процедуры шифрования. Поэтому этот блок называют управляющим блоком, а вырабатываемую им последовательность номеров преобразований — управляющей последовательностью (или управляющей гаммой).

Слайд 13

Второй блок в соответствии со знаком управляющей последовательности реализует собственно алгоритм

зашифрования текущего знака.

В связи с этим этот блок называют шифрующим блоком.

Слайд 14

Требования к управляющему блоку:

период управляющей гаммы должен превышать максимально возможную длину

открытых сообщений, подлежащих шифрованию;

статистические свойства управляющей гаммы должны приближаться к свойствам случайной равновероятной последовательности;

в управляющей гамме должны отсутствовать простые аналитические зависимости между близко расположенными знаками;

криптографический алгоритм получения знаков управляющей гаммы должен обеспечивать высокую сложность определения секретного ключа.

Слайд 15

Требование к шифрующему блоку:

применение алгоритма шифрования должно носить универсальный характер, не

зависеть от вида шифруемой информации.

Иногда выдвигается дополнительное требование:

способ построения шифрующего блока должен обеспечивать криптографическую стойкость шифра при перекрытиях управляющей гаммы, в частности при повторном использовании ключей.

Слайд 16

3-й учебный вопрос:

«Примеры поточных шифрсистем»

Слайд 17

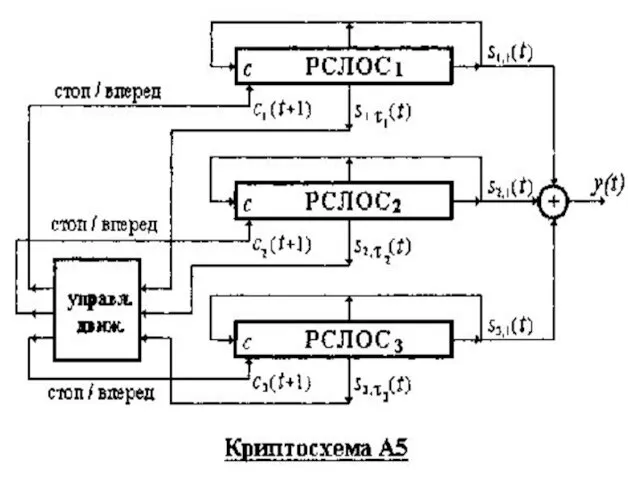

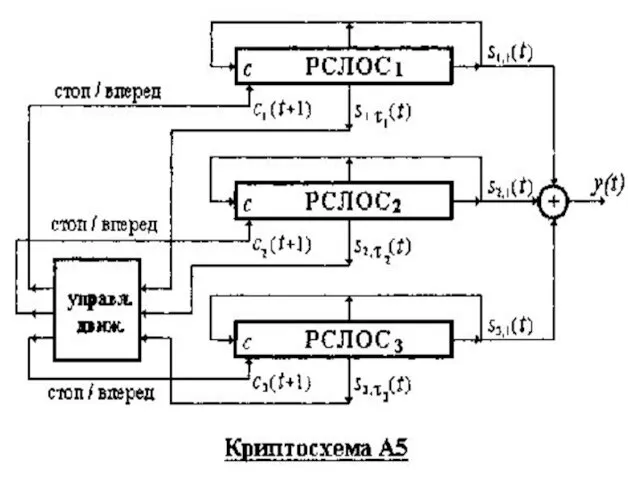

А5 — шифрсистема гаммирования, применяемая для шифрования телефонных сеансов в европейской

системе мобильной цифровой связи GSM (Group Special Mobile).

В открытой печати криптосхема А5 официально не публиковалась. Британская телефонная компания передала всю техническую документацию Брэдфордскому университету.

Слайд 18

Слайд 19

Слайд 20

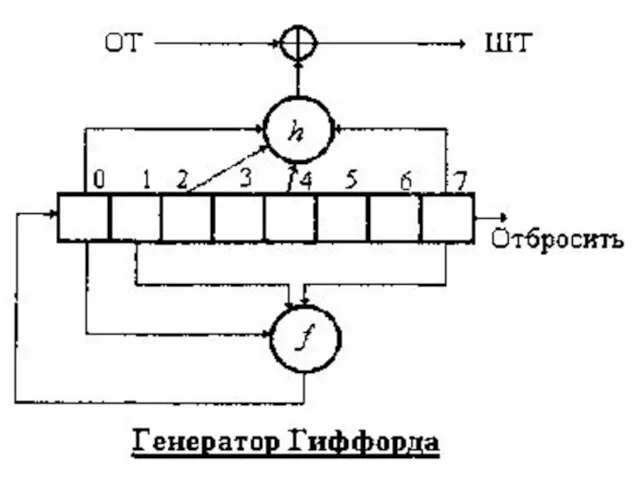

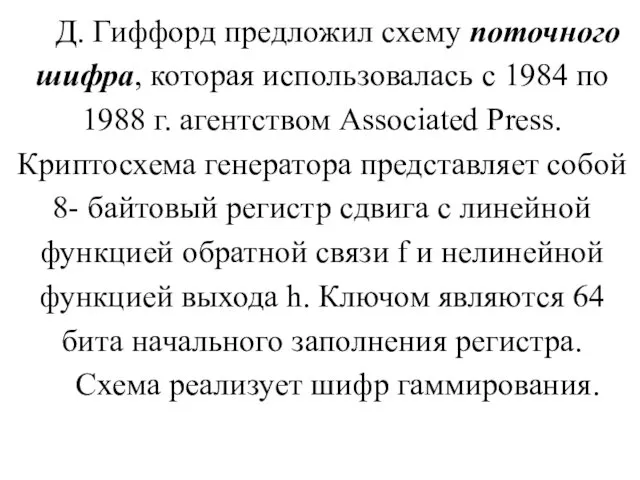

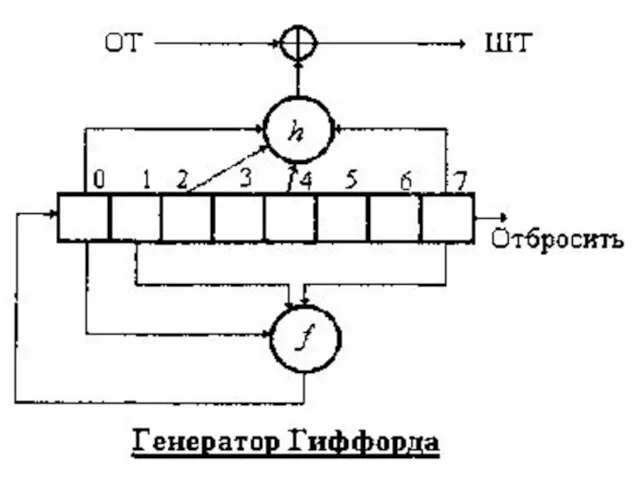

Д. Гиффорд предложил схему поточного шифра, которая использовалась с 1984 по

1988 г. агентством Associated Press. Криптосхема генератора представляет собой 8- байтовый регистр сдвига с линейной функцией обратной связи f и нелинейной функцией выхода h. Ключом являются 64 бита начального заполнения регистра.

Схема реализует шифр гаммирования.

Слайд 21

Слайд 22

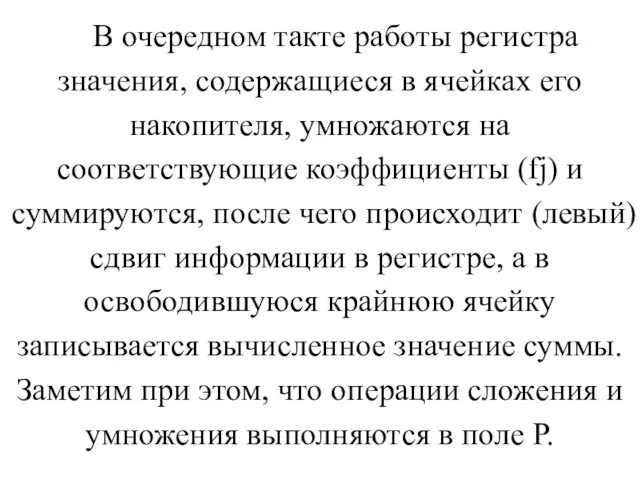

Широкое распространение в криптографических приложениях линейных регистров сдвига над конечными полями

и кольцами обусловлено целым рядом факторов. Среди них можно отметить:

использование только простейших операций сложения и умножения, аппаратно реализованных практически на всех вычислительных средствах;

высокое быстродействие создаваемых на их основе криптографических алгоритмов;

большое количество теоретических исследований свойств линейных рекуррентных последовательностей (ЛРП), свидетельствующих об их удовлетворительных криптографических свойствах.

Слайд 23

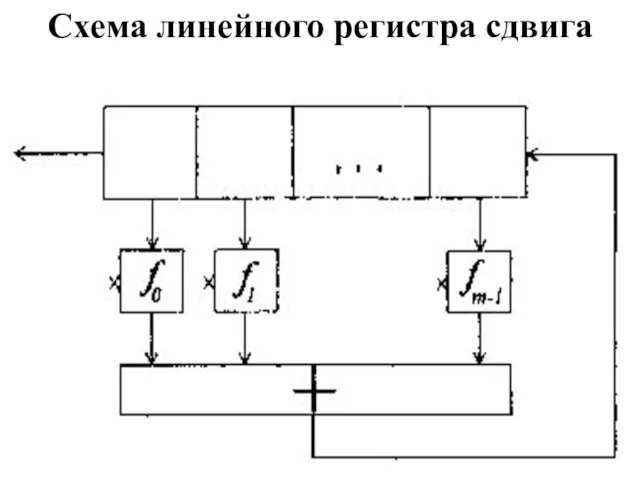

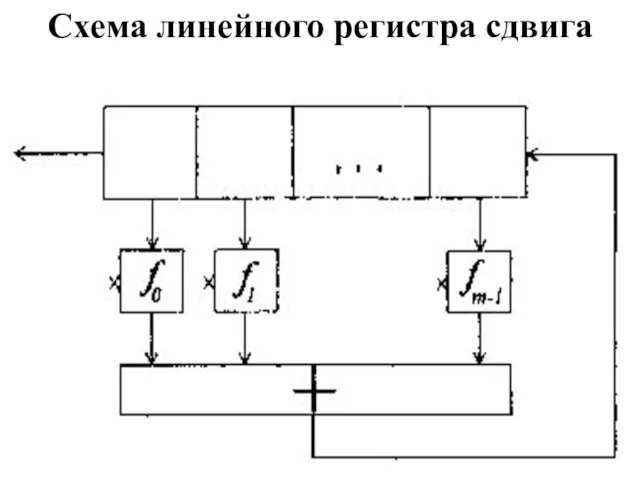

Схема линейного регистра сдвига

Слайд 24

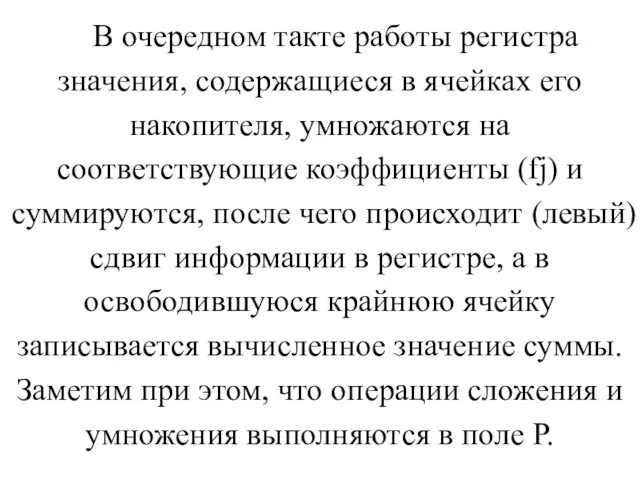

В очередном такте работы регистра значения, содержащиеся в ячейках его накопителя,

умножаются на соответствующие коэффициенты (fj) и суммируются, после чего происходит (левый) сдвиг информации в регистре, а в освободившуюся крайнюю ячейку записывается вычисленное значение суммы. Заметим при этом, что операции сложения и умножения выполняются в поле Р.

Язык Паскаль (разветвляющий, циклический алгоритмы)

Язык Паскаль (разветвляющий, циклический алгоритмы) Роль семейных традиций в воспитании ребёнка

Роль семейных традиций в воспитании ребёнка Теория психологической (реалистической) школы государства и права

Теория психологической (реалистической) школы государства и права Stunde Zukunft

Stunde Zukunft урок-игра Российское сафари 8 класс

урок-игра Российское сафари 8 класс Визуальное равновесие фигур на плоскости

Визуальное равновесие фигур на плоскости Нарезание наружной резьбы

Нарезание наружной резьбы Развитие речи детей в условиях семьи и детского сада

Развитие речи детей в условиях семьи и детского сада Дослідження застосування вогнеметних підрозділів в локальних війнах і збройних конфліктах

Дослідження застосування вогнеметних підрозділів в локальних війнах і збройних конфліктах Классный час Как зимой помочь птицам

Классный час Как зимой помочь птицам презентация к тематическому классному часу, посвященному 100-летию Первой мировой войны

презентация к тематическому классному часу, посвященному 100-летию Первой мировой войны родительское собрание Не хочу делать уроки

родительское собрание Не хочу делать уроки проект по географии Демографическая ситуация села как зеркало демографии страны

проект по географии Демографическая ситуация села как зеркало демографии страны Зажимные механизмы и элементы приспособлений

Зажимные механизмы и элементы приспособлений Электрқондырғылардың істен шығуы

Электрқондырғылардың істен шығуы Влияние революционных идей в Европе в XIX веке. Какие политические идеи сформировали революции 1848 года в Европе

Влияние революционных идей в Европе в XIX веке. Какие политические идеи сформировали революции 1848 года в Европе Экологические факторы, условия и ресурсы среды

Экологические факторы, условия и ресурсы среды Презентация к семинару Современный урок

Презентация к семинару Современный урок Типы ландшафтов суши

Типы ландшафтов суши Космонавт

Космонавт Мой дом, моя семья- разработка занятия по духовно - нравственному воспитанию

Мой дом, моя семья- разработка занятия по духовно - нравственному воспитанию Презентация Развитие интеллекта старших дошкольников методами кинезиологии А.Л.Сиротюк

Презентация Развитие интеллекта старших дошкольников методами кинезиологии А.Л.Сиротюк Georgios Papanikolaou

Georgios Papanikolaou Роль декоративного искусства в жизни человека и общества. Обобщающий урок

Роль декоративного искусства в жизни человека и общества. Обобщающий урок Подбор игроков для команды Динамо (Санкт-Петербург)

Подбор игроков для команды Динамо (Санкт-Петербург) MDI tech. Комплекс услуг по проектированию и мелкосерийному производству различных видов продукции

MDI tech. Комплекс услуг по проектированию и мелкосерийному производству различных видов продукции Скрипты продаж для мебели

Скрипты продаж для мебели Развитие фонематических процессов

Развитие фонематических процессов