Слайд 2

Содержание лекции

Серверные порты

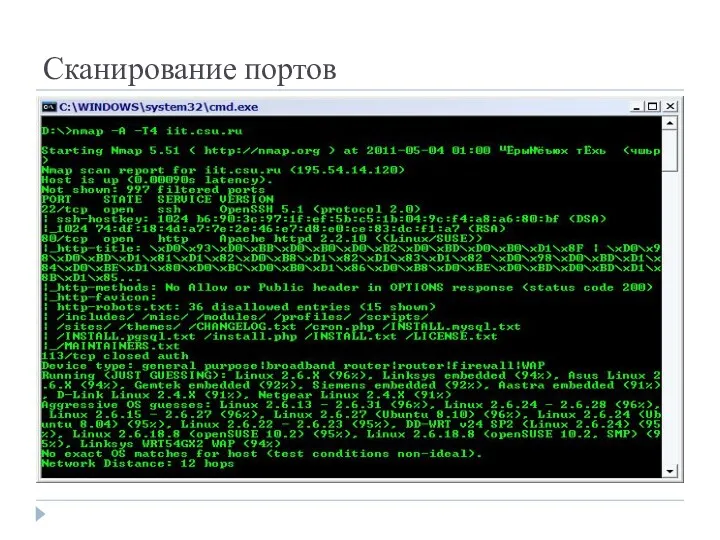

Сканирование портов

Nmap: сканер портов

Типы сканирования

Анализатор логов

Уязвимости

Анатомия взлома

Nessus: сканер уязвимостей

Слайд 3

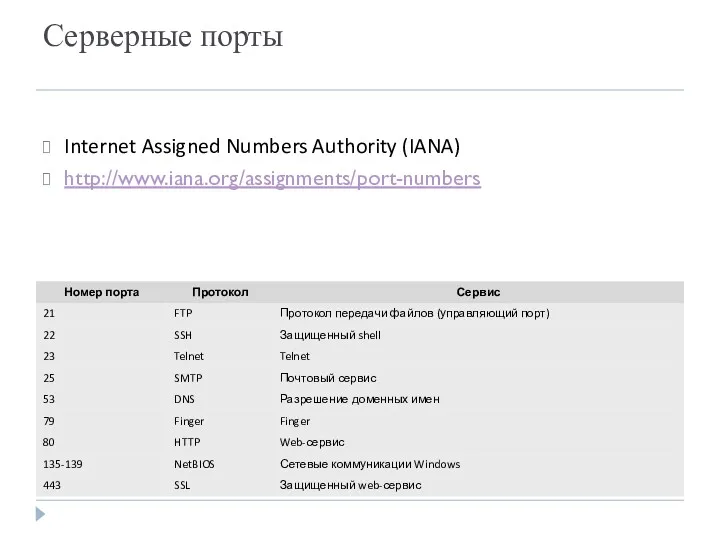

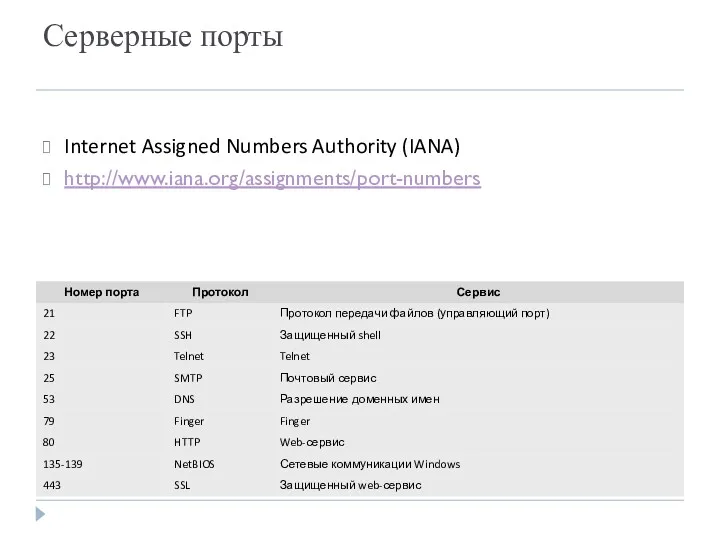

Серверные порты

Internet Assigned Numbers Authority (IANA)

http://www.iana.org/assignments/port-numbers

Слайд 4

Слайд 5

Применение сканеров портов

Инвентаризация сети

Оптимизация сети/сервера

Выявление шпионского ПО, "троянских" программ и сетевых

"червей"

Поиск неавторизованных или запрещенных сервисов

Слайд 6

Nmap: сканер портов

Достоинства:

множество опций

легкий

прост в использовании

http://nmap.org/download.html

Слайд 7

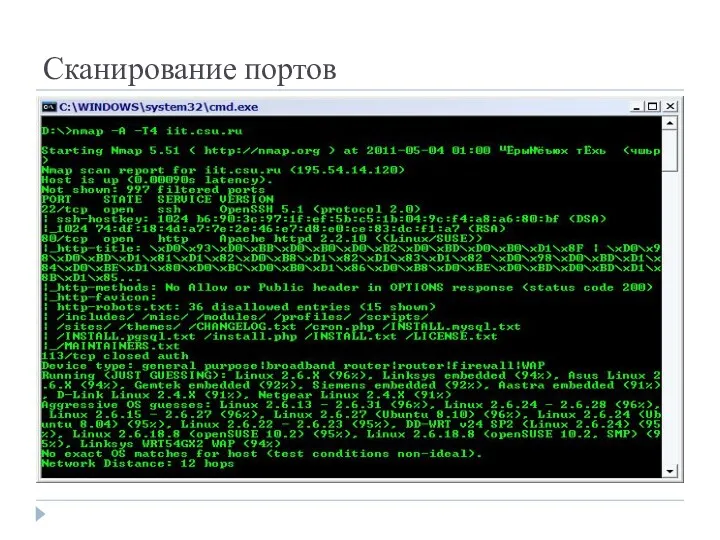

Nmap cmd

nmap параметры IP-диапазон

Example:

nmap –A –T4 example.com

Слайд 8

Типы сканирования в Nmap

SYN (-sS)

TCP-соединение: Connect (-sT)

Эхо-тестирование: Ping Sweep (-sP)

UDP-сканирование: UDP

Scan (-sU)

FIN-сканирование: FIN Stealth (-sF)

NULL-сканирование: NULL Scan (-sN)

XMAS-сканирование: XMAS Tree (-sX)

Сканирование через отражатель: Bounce Scan (-n FTP_HOST)

RPC-сканирование: RPC Scan (-sR)

Window-сканирование: Window Scan (-sW)

Реактивное сканирование: Idle Scan (-sI хост-зомби:используемый_порт)

Слайд 9

Nlog: log analyzer for NMap

http://seclists.org/nmap-hackers/1998/81

Расширения:

Nlog-rpc.pl

Nlog-smb.pl

Nlog-dns.pl

Nlog-finger.pl

Слайд 10

Применение Nlog и Nmap

Выявление малоупотребительных сервисов

Охота на незаконные/неизвестные Web-серверы

Сканирование с целью

выявления серверов, выполняющихся на настольных системах

Охота на "троянские" программы

Проверка внешнего представления сети

Слайд 11

Уязвимости

Внедрение (Injection)

Внедрение SQL

Внедрение команд

Межсайтовые сценарии (Cross Site Scripting, XSS)

Неправильная аутентификация и

управление сеансами

Подделка межсайтовых запросов (Сross Site Request Forgery, CSRF, XSRF)

Небезопасное управление конфигурацией

Хранение незащищенных данных

Переполнение буфера

…

Слайд 12

Слайд 13

Nessus: сканер уязвимостей

Категории тестов:

Потайные входы

Ненадлежащее использование CGI

Cisco

Атаки на доступность

Ненадлежащее использование Finger

Удаленный

доступ к командному интерпретатору

Удаленное получение прав суперпользователя

Общие

Прочие

NIS

Сканеры портов

Удаленный доступ к файлам

RPC

Настройки

SNMP

Непроверенные

Бесполезные сервисы

Windows

http://www.tenable.com/products/nessus/nessus-download-agreement

Слайд 14

Nessus: сканер уязвимостей

Архитектура клиент-сервер

Независимость

Встроенный язык сценариев атак

Интеграция с другими средствами

Nmap

Nikto, Whisker

Hydra

Интеллектуальное тестирование

База знаний

Множество форматов отчетов

Анализ политического развития Польши в XVIII веке

Анализ политического развития Польши в XVIII веке Воронка продаж

Воронка продаж Рауил Бикбаев

Рауил Бикбаев Самоподготовка к ЕГЭ в разделе физики Механика

Самоподготовка к ЕГЭ в разделе физики Механика Пропорциональные отрезки в прямоугольном треугольнике

Пропорциональные отрезки в прямоугольном треугольнике Конструктивные элементы зданий. (Лекция 5)

Конструктивные элементы зданий. (Лекция 5) Острые кишечные инфекции

Острые кишечные инфекции Техническая диагностика подвижного состава

Техническая диагностика подвижного состава Управление инфляционными процессами

Управление инфляционными процессами Чтобы стать призванным, от тебя нужны не умения

Чтобы стать призванным, от тебя нужны не умения Стиснуті конструктивні елементи з залізобетону

Стиснуті конструктивні елементи з залізобетону Презентация проекта - Семейные чтения

Презентация проекта - Семейные чтения Особливості окремих складових третинного сектору. Формування інформаційного суспільства

Особливості окремих складових третинного сектору. Формування інформаційного суспільства Lecture Classification of expressive means and stylistic devices by Y.M.Skrebnev

Lecture Classification of expressive means and stylistic devices by Y.M.Skrebnev Электрическое напряжение. Единицы напряжения. Вольтметр

Электрическое напряжение. Единицы напряжения. Вольтметр Технология проблемного обучения в начальной школе

Технология проблемного обучения в начальной школе Эрозия шейки матки

Эрозия шейки матки Экономический курс Н.С. Хрущева

Экономический курс Н.С. Хрущева к 99-летию со дня рождения Г. Т. Берегового

к 99-летию со дня рождения Г. Т. Берегового как подготовить ребенка к школе

как подготовить ребенка к школе Обращение. Вводные слова

Обращение. Вводные слова Узлы

Узлы Приёмы письменного вычитания в пределах 1000

Приёмы письменного вычитания в пределах 1000 Талисманы Олимпийских зимних игр в Сочи 2014 для детей старшего возраста

Талисманы Олимпийских зимних игр в Сочи 2014 для детей старшего возраста Конституция - основной закон государства

Конституция - основной закон государства Интегрированный урок обобщающего повторения Путешествуем по миру (география + математика)

Интегрированный урок обобщающего повторения Путешествуем по миру (география + математика) Многомашинные вычислительные комплексы (МВК) и вычислительные (компьютерные) сети

Многомашинные вычислительные комплексы (МВК) и вычислительные (компьютерные) сети презентация Формирование связной речи у детей с заиканием

презентация Формирование связной речи у детей с заиканием