Содержание

- 2. 2 Введение В шифрах перестановки символы переставляются по определенному правилу в пределах всего текста или текст

- 3. 3 Шифр перестановки «скитала» Известно, что в V веке до нашей эры правители Спарты, наиболее воинственного

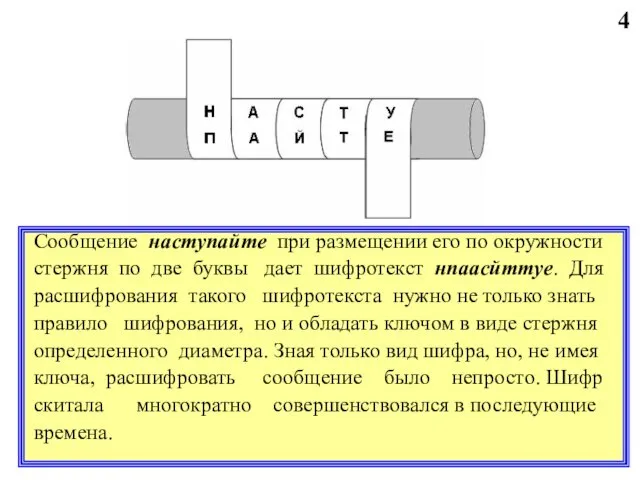

- 4. 4 Сообщение наступайте при размещении его по окружности стержня по две буквы дает шифротекст нпаасйттуе. Для

- 5. 5 Шифрующие таблицы Широкое распространение получили шифры перестановки, использующие некоторую геометрическую фигуру. Преобразования из этого шифра

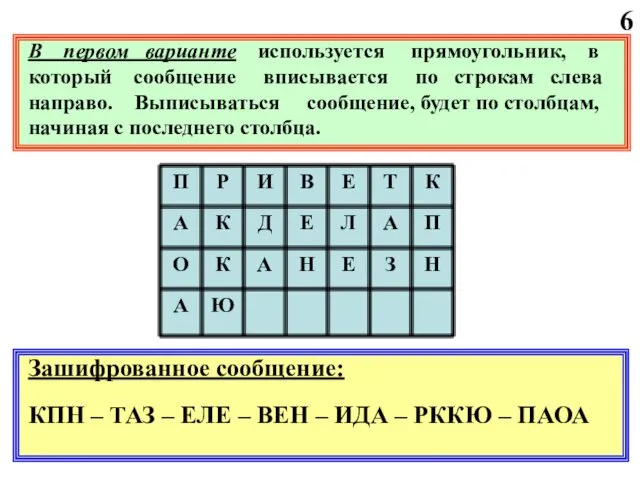

- 6. 6 В первом варианте используется прямоугольник, в который сообщение вписывается по строкам слева направо. Выписываться сообщение,

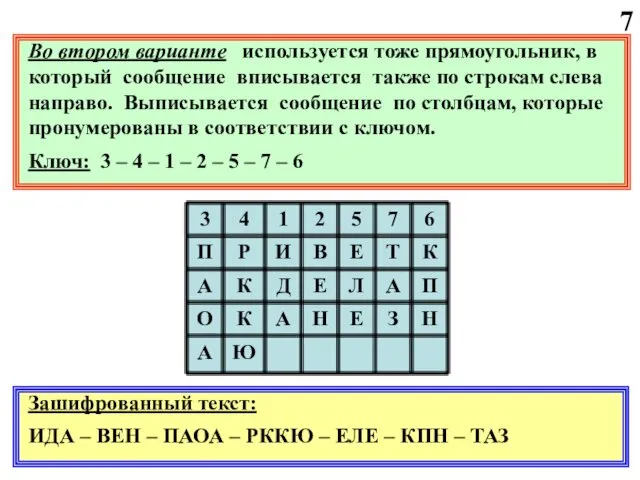

- 7. 6 Во втором варианте используется тоже прямоугольник, в который сообщение вписывается также по строкам слева направо.

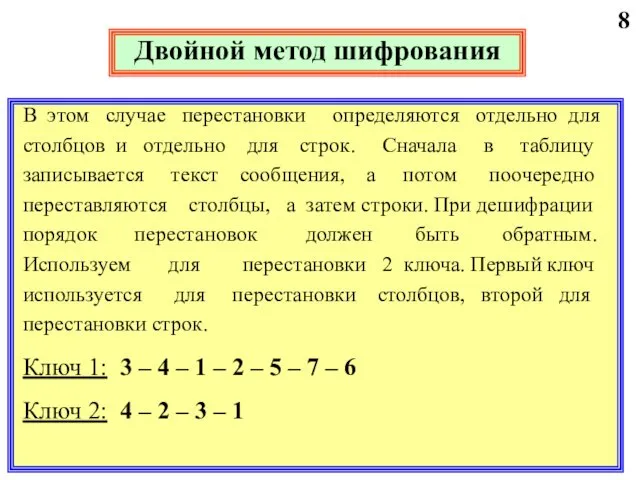

- 8. 8 Двойной метод шифрования В этом случае перестановки определяются отдельно для столбцов и отдельно для строк.

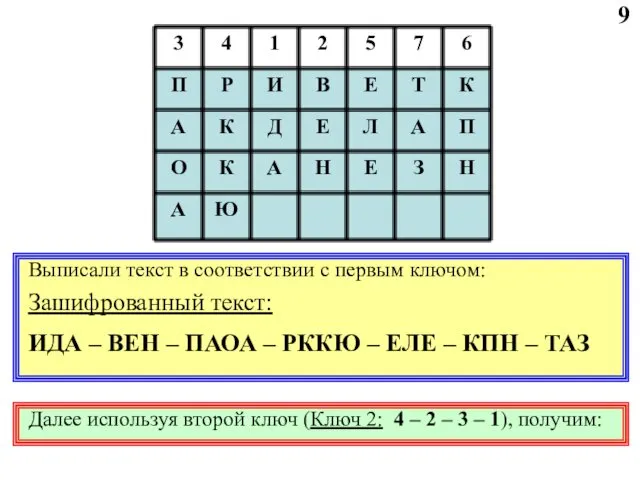

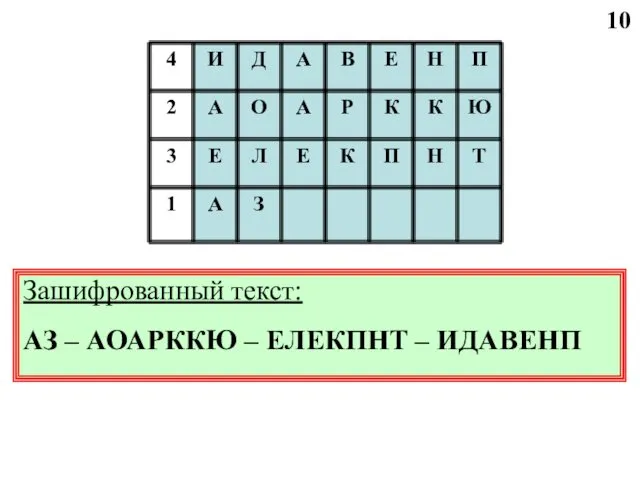

- 9. 9 Выписали текст в соответствии с первым ключом: Зашифрованный текст: ИДА – ВЕН – ПАОА –

- 10. Зашифрованный текст: АЗ – АОАРККЮ – ЕЛЕКПНТ – ИДАВЕНП 10

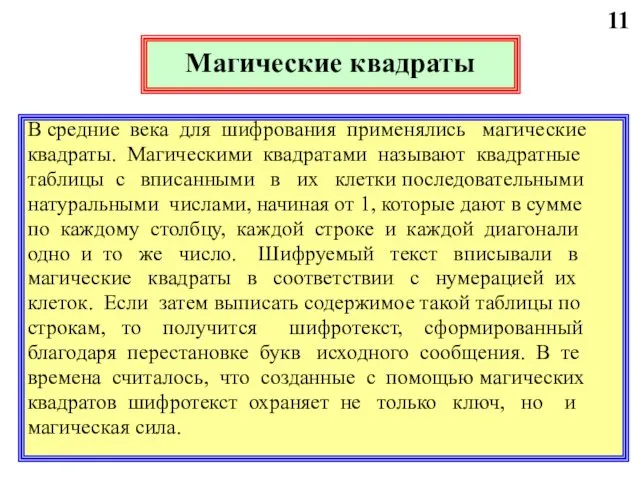

- 11. 11 Магические квадраты В средние века для шифрования применялись магические квадраты. Магическими квадратами называют квадратные таблицы

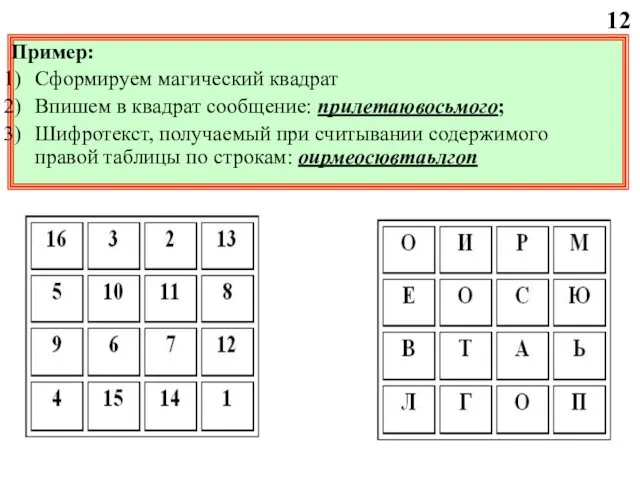

- 12. 12 Пример: Сформируем магический квадрат Впишем в квадрат сообщение: прилетаювосьмого; Шифротекст, получаемый при считывании содержимого правой

- 14. Скачать презентацию

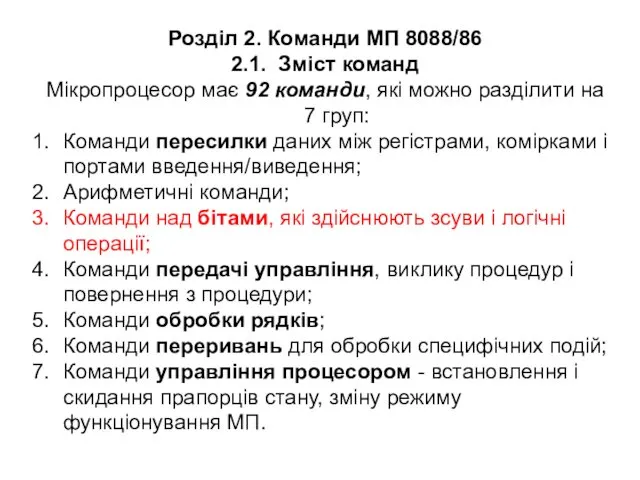

Команди МП 8088/86. Зміст команд. Лекция 8

Команди МП 8088/86. Зміст команд. Лекция 8 Информация. Виды и свойства

Информация. Виды и свойства Концепции естественнонаучной картины мира

Концепции естественнонаучной картины мира Самопрезентация педагога

Самопрезентация педагога Урок бабочки

Урок бабочки Ритм мен өткізгіштігінің бұзылысы синдромы

Ритм мен өткізгіштігінің бұзылысы синдромы Теплофикационная установка (ТФУ)

Теплофикационная установка (ТФУ) Презентация по ПДД для детей средней группы

Презентация по ПДД для детей средней группы Цифровые системы передачи мультимедийной информации

Цифровые системы передачи мультимедийной информации Виды статистических методов контроля качества: гистограмма и расслоение

Виды статистических методов контроля качества: гистограмма и расслоение Quel temps fait-il? Leçon 8

Quel temps fait-il? Leçon 8 СНГ: проблемы и перспективы дальнейшего развития

СНГ: проблемы и перспективы дальнейшего развития Предварительное техническое предложение на поставку беспилотного вертолетного комплекса “INDELA”

Предварительное техническое предложение на поставку беспилотного вертолетного комплекса “INDELA” Интеллектуальная система охраны периметра объекта

Интеллектуальная система охраны периметра объекта Мир деревьев

Мир деревьев 19 января – Крещение Господне

19 января – Крещение Господне Архитектура компьютера. Технические средства реализации информационных процессов

Архитектура компьютера. Технические средства реализации информационных процессов Многообразие биохимических реакторов. Классификация, конструктивные особенности

Многообразие биохимических реакторов. Классификация, конструктивные особенности Понятие и сущность международного права. (Лекция 1)

Понятие и сущность международного права. (Лекция 1) Молодая, но известная... или Путешествие по Ботландии

Молодая, но известная... или Путешествие по Ботландии Составление рассказа по картине Кошка с котятами

Составление рассказа по картине Кошка с котятами Силовые трансформаторы и автотрансформаторы

Силовые трансформаторы и автотрансформаторы Моя работа - мое творчество

Моя работа - мое творчество The production base of the group of companies is located in Ukraine LTD “Novator Pallet”

The production base of the group of companies is located in Ukraine LTD “Novator Pallet” презентация на тему Игрушки Диск

презентация на тему Игрушки Диск Портфолио студента

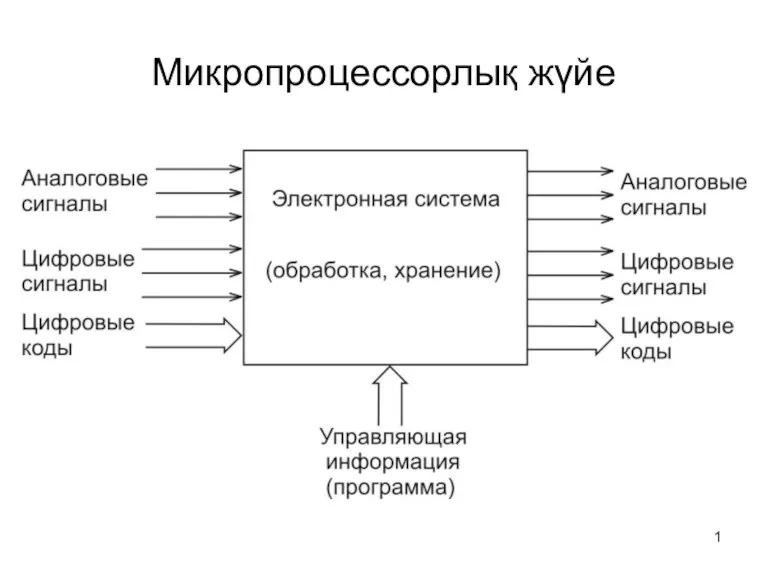

Портфолио студента Микропроцессорлық жүйе

Микропроцессорлық жүйе Изменчивость как причина наследственных заболеваний у человека

Изменчивость как причина наследственных заболеваний у человека